2/2/2010

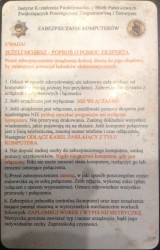

Takie plastikowe karty otrzymują na specjalnych szkoleniach policjanci, którzy mogą uczestniczyć w akcjach związanych z przestępczością komputerową (piractwo, włamania, sabotaż informatyczny)

Nam najbardziej podoba się punkt proszący o zdecydowane, ale taktowne odsunięcie obsługi komputerów. Sugestia, że mogą oni się później przydać jest kapitalna! Oczami wyobraźni widzimy bowiem scenę niczym z hollywoodzkiego filmu: Policjant wyważa drzwi i krzyczy: “Na ziemię, k#@wa!” :-)

Poza tym, pomysł karty uważamy za świetną inicjatywę — brawo Policja! Mamy jednak nadzieję, że policjanci, którzy muszą z niej skorzystać, to nie ci sami, którzy odpalają na rekwirowanych komputerach policyjny program COFEE — od takich wymagalibyśmy więcej praktyki, a nie tylko teorii…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

“Zażądaj od użytkownika (…) haseł, kont” itd – ciekawe jak daleko może iść takie żądanie :)

Zapewne tak daleko, jak wielka jest niewiedza “podejrzanego” na temat swoich praw, albo jak twarda jest policyjna pałka ;-)

A poważniej, nie każdy użytkownik to od razu podejrzany (w przypadku np. włamania na systemy firmowe, użytkownik/administrator raczej będzie zainteresowany szybką i bezstresową współpracą z policją, może nawet do tego stopnia, że poda hasło roota?). Na marginesie, czy ktokolwiek w Polsce zleca it forensic policji?

Już widzę osobnika, który stojąc przed komputerem czyta karteczkę ;).

W sumie nadal to jest idiotyczne… Ciągle ktoś może podrzucić mi pirackiego winshita dziecięcą pornografię…

“Zażądaj […] parametrów dostępu do programów (kont, haseł, identyikatorów, itp.)”

Poproszę hasło do zbioru haseł. ;) Ciekawe czy w Polsce tak jak na wyspach wprowadzą karę więzienia dla tych, którzy nie podają haseł “upoważnionym organom”…

http://demokryt.wordpress.com/2010/02/01/%e2%80%9ewielki-brat%e2%80%9d-blizej-niz-nam-sie-wydaje/

“Zanotuj dokładnie wszystkie wiadomości, jakie pojawiają się na ekranie.” Ciekawie to musi wyglądać, gdy np. włączy się jakieś logi lub właśnie startuje Linnux (-;

I już widzę ten punkt “Odłącz kabel zasilający” + “Żądanie haseł ….”

A dysk był zaszyfrowany … i po co Pan odłączał trzeba było czekać na specjalistów

Za dawnych czasów był taki komiks “Przygody Jonki, Jonka i Kleksa” czy jakoś tak. W jednym z “epizodów” Kleks był ścigany listem gończym treści mniej więcej takiej: “poszukiwany żywy lub lekko sponiewierany”. Jakoś skojarzyło mi się to nieodparcie ze zdecydowanie odsuniętą obsługą komputerów, która (jeszcze) może się przydać :)

Swoją drogą punkt 3 (odłączanie zasilania) nie koniecznie jest najlepszym pomysłem w przypadku, gdy dysk jest szyfrowany.

Swoją drogą jest to żenujące, że takie podstawy trzeba pisać policjantom na kartce.

AFAIK policja nie ma prawa żądać haseł dostępowych od użytkowników/administratorów. Może zwrócić się do osoby administrującej dany sprzęt o ustawienie ustalonego przez nich hasła, ale nie ma prawa poznać tego które jest ustawione.

Druga sprawa, punkt z odłączaniem kabla zasilającego od działającego sprzętu też jest ciekawy. Tu niby pakuj dyski ostrożnie, uważaj na źródła pól elektromagnetycznych, a z drugiej strony wyrywaj zasilanie na chama.

Więc gdzie sens i logika? (przepraszam, żarcik taki)

@Kedrick, @Paweł: ta karta ma 3 (4?) lata — przypuszczam, żeo ColdBoot attack mało kto wtedy słyszał i zapewne to jest powodem odpuszczenia sobie analizy RAM-u…

@Piotr Baran: wiesz, ja jeżdzę samochodem, ale nie wiem na czym dokładnie polega praca mojej skrzyni biegów, ty zapewne oglądasz TV, ale czy znasz dokładnie zasadę jego działania? Zwykły policjant nie ma obowiązku znać się na komputerach.

@Maciej: gorzej, jak będą znaki niedrukowalne… :-)

@Piotr Konieczny: Zwykły policjant nie ma obowiązku znać się na komputerach.

Nie zwykły, przeszkolony ;)

W sumie to fakt, nie muszą znać się na komputerach, wystarczy obsługa elektronicznej maszyny do pisania. Co nie zmienia faktu, że w XXI wieku jest to żenujące.

Z drugiej strony nie wiem czy zwykły policjant robi nalot na pirata/pedofila/etc. bo IMHO to raczej zajmują się tym przeszkoleni policjanci lub chociaż w obecności takiegoż?

Piotr Baran: Znam kilka osób z służb mundurowych, i wierz mi, że obsługa komputera to ciągle mniejszy problem niż znajomość języków obcych. Dla wojska i policji ogromne znaczenie ma np. polonizacja oprogramowania — niektóre specjalistyczne programy nie są dostępne w j. polskim — i to dla niektórych jest bariera nie do przeskoczenia, niestety…

Podobnie jest na ulicach w Krakowie, gdzie często policjant zaczepiony przez zagranicznych turystów nie jest w stanie udzielić im żadnej informacji, bo nie zna angielskiego. I to nie tak, że policjanci są be, bo nie chcą się uczyć angielskiego — oni chcą, ale brakuje pieniędzy na szkolenia funkcjonariuszy z języków — to dopiero jest smutne i żenujące.

@Piotr Konieczny: Zgadzam się że to tego typu atakach to się wtedy nie śniło. Aczkolwiek bardziej mi wygląda to na zabezpieczanie sprzetu “nielegalnie pobierających z sieci” niż na zabezpiecznie sprzetu powłamaniowe etc.

Swoją drogą w tych czasach przydałoby się howto: “Jak zrobić aktywowany głosowo system autodestrukcji systemu”

Może niekoniecznie tak *rozrywkowy* jak na filmach, ale np. jakaś niewielka fala EMP która obejmie nośniki w domu?

Pytanie tylko czy to da w pełni zamierzony efekt, tzn. czy fala EMP w pełni nieodwracalnie wymaże dane?

Z drugiej strony wątpię żeby nasza policja zwracała się np. do OnTrack’a w takich sprawach ;)

To ma zastosowanie też przy takich ‘domowych nalotach’ na panią Jadzię co to sześć mp3 ukradła? Jeśli tak, to punkt 7 jest komiczny…

Łukasz: Ostatnio pewne osoby z pewnego banku opowiedziały historię, jakoby w niektórych miejscach/dziuplach degaussery wbudowane były w futrynę. Kiedy policja wkraczała, włączało się pole, i jakakolwiek próba wyniesienia dysków poza pokój kończyła się wymazaniem danych. Historia fajna, może nawet prawdziwa (bo obawiam się, że tak silne pole nie pozostałoby niezauważone przy przechodzeniu przez drzwi ;-)

@Piotr Konieczny: Motyw degaussera w drzwiach pojawił się w Cryptonomicon. Teoretycznie rozwiązanie jest ciekawe, natomiast ze skutecznością mogą być problemy, skoro nawet sam degausser nie działa do końca skutecznie: http://wampir.mroczna-zaloga.org/archives/471-nieskuteczny-degausser.html

Z danymi to jest tak, że jak chcesz je odzyskać, to zwykle awaria okazuje się nieodwracalna. Jak chcesz je zniszczyć – przeżyją wszystko.

Oj… ja widzę jak ktoś podaje hasło. Spokojnie można odmówić składania wyjaśnień i niech się ichniejsi spece użerają.

Sama karta jest zabawna. Taka lista “nie ruszaj”, “nie dotykaj”. Jeszcze ciekawsze jest jak mam niby okazać licencję na np. Adobe Studio, którą to licencję mam wystawiona jako pdf w ramach programu dla studentów. No, ale cóż nie od dziś wiadomo, że IQ liczymy w cjantach ;)

A ja mam takie pytanko, w razie zatrzymania w podejrzeniu o piractwo, Policja ma prawo zarekfirowac caly komputer? Czy moge sie nie zgodzic na oddanie np karty graficznej, pamieci ram lub procesora? Przeciez te podzespoly nie sa im potrzebne do sprawdzenia zawartosci dysku twardego. To samo zasilacz.

Biorąc pod uwagę, że policjanci lubią przeprowadzić kwerendę ad hoc zanim materiał pójdzie do biegłego czy laba pomysł takiej karteczki wydaje mi się rozsądnym. =)

Widać ze policja :) Pisze się “protokole” a nie “protokÓle”…

A tak przy okazji – jak żyje nie widziałem równie neandertalskiej instrukcji. Autorowi powinni właśnie w ten sposóbj zabrać komputer :)

Podać haslo-a ktoś mówi, że prawdziwe? :)

Zawsze można im zarzucić, że ingerowali w “materiał dowodowy” i coś zmienili:)

A do szyfrowanych można stworzyć ukryty z 2 hasłami – oskarżony jest czysty, bo podał hasło, a oni się cieszą, że nic nie ma na dysku.

Ogólnie ja bym zaczął produkować dyski z autodestrukcją, jakieś c4/emp/whaterver, które np aktywowane jest fałszywym hasłem.

A gdzieś jest mowa o prawach oskarżonego? O prywatności danych? Przecież teoretycznie oni mogą zrobić z tymi danymi wszystko, np wyczyścić konto.

BTW. Kradzieżą jest zabieranie kompa itp, gdy wystarczą nośniki danych. Chyba, że odczytują historię ze zużycia klawiszy:)

Degausser w drzwiach to bzdura. Pole magnetyczne maleje z kwadratem odległości. Cewka w głowicy dysku wytwarza stosunkowo słabe pole lecz unosi się zaledwie kilka nanometrów nad talerzem.

Najlepiej by było mieć dysk obudowany degausserem. I najlepiej żeby zwojnica elektromagnesu była zrobiona z nadprzewodnika, żeby móc przepuszczać ogromne prądy. Wtedy uwierzę, że dane zostaną zniszczone.

– Wczoraj jechałem tędy, tych domów jeszcze nie było.

– Tak mówicie? A gdyby tutaj staruszka przechodziła do domu starców, a tego domu wczoraj by jeszcze nie było, a dzisiaj już by był, to wy byście staruszkę przejechali, tak? A to być może wasza matka!

– Jak ja mogę przejechać matkę na szosie, jak moja matka siedzi z tyłu?

– Halo, tu „Brzoza”, tu „Brzoza”! Źle cię słyszę! Powtarzam, powiedział, że matka siedzi z tyłu… „Matka siedzi z tyłu!” Tak powiedział!

Przydałby się MOD do TrueCrypt, który przyjmuje dwa hasła:

– prawidłowe, które daje dostęp do ukrytych danych

– błędne-blokujące, które podaje się osobie wmuszającej udostępnienie hasła

W przypadku podania hasła błednego, można by też wybrać zestaw nic nie znaczących plików, które będą prezentowane po jego wprowadzeniu, dla zmylenia napastnika.

Ewentualnie po wprowadzeniu błednego hasła uszkadzane były by nagłowki z woluminu TrueCrypta, bez których dostęp do ukrytych zasobów będzie niemożliwy.

Punkt 6 i 7 trochę sobie przeczą. Najpierw sugerują pakować wszystko co ma „pamięci masowe”, a następnie piszą o ostrożnym postępowaniu z drukarkami, skanerami… Czyżby ktoś w strachu przed „nalotem” ukrywał „pamięci masowe” w drukarce/skanerze? A może w pamięci drukarki trzyma nielegalne oprogramowanie? W takim razie brak instrukcji jak taką drukarkę odłączyć (wyrwać kabel czy pstryczkiem–elektryczkiem?).

swoją drogą ciekawa sprawa z tym odłączeniem kabla zasilającego jeśli mamy do czynienia z laptopkiem na baterii;]

@nuquest:

TrueCrypt ma taki ficzer fabrycznie ;-) Hidden volume się nazywa.

@artykuł:

Przypomina mi to starą (lata 90.) procedurę FBI, którą z drobnymi zmianami stosuje się w USA do dziś (AFAIK). Tam jest m.in. żeby nie wyłączać normalnie, bo straszny haker może pod obsługę wyłącznika podpiąć procedurę niszczenia danych; nie grzebać bo potem w sądzie będzie argument że policja podrzuciła (albo coś zepsują, bo o ile standardową obsługę komputera młodsi mundurowi znają to jednak ekspertami są rzadko). Zabiera się cały podłączony sprzęt, bo ktoś może mieć self-destruct wykrywający np. brak skanera (może trochę naciągane, ale wykonalne), poza tym na przykład kombajny druk/skan/fax mają często slot na karty pamięci (np SD), gdzie mogą być soczyste dane. W aparacie, odtwarzaczu muzyki itp itd też można przecież jakieś pliki schować…

I jak się procedury nie przestrzega, to zbrodniarz uniknie kary a komendant nie dostanie Złotej Blachy.

ciekawe czy funkcjonariusz ma czas czytać instrukcje podczas akcji?a może lepiej przeszkolić profesjonalnie mających do czynienia z tego typu sprawami albo zatrudnić ludzi potrafiących obchodzić się ze sprzętem btw za odpowiednim wynagrodzeniem oczywiście:)

Trzy słowa do Ojca prowadzącego:

1. Karteczka wam się nie podoba bo neandertalska – OK! Ale teraz kolego jeżeli zburzyłeś to zbuduj nowe lepsze – napisz taką karteczkę której treść zwali wszystkich na kolana (stań po drugiej stronie jeśli nie brak ci wyobraźni),

2. Policjant nie umie wytłumaczyć turyście słowa po angielsku – dlaczego nie piszesz o strażakach, lekarzach, paniach z ZUSu i Urzędu np. Skarbowego?

3. Założę się że “wejścia” do mieszkań kojarzą się kolegom niemal wyłącznie z nalotami na piratów ew. potrzeba analizy powłamaniowej. Powszechne komentarze o “braku” innych zajęć dla policjantów świadczą o tym, że większość ludzi cierpi na brak wyobraźni i nie dopuszcza myśli, że 99,9% takich akcji bierze się z donosów “życzliwych” kolegów, konkurencji rynkowej, itd. Wg obowiązujących przepisów, organy ścigania MUSZĄ podjąć czynności czy im się podoba czy nie.

Ostatni 4. punkt. Nikt nie musi lubić Policji bo i nie ma ku temu specjalnych powodów (Straż Pożarna, lekarze to co innego oczywiście – tam pracują inni, wyłącznie dobrzy obywatele). Jednak pooglądaj w necie zdjęcia np. zdjęcia zgwałconego 3-letniego dziecka, młodego samobójcy (koledzy nakręcili filmik i dali na YouTube) i zastanów się co czułbyś gdyby to bezpośrednio CIEBIE dotyczyło (rodziny, dzieci itp.). Od kogo będziesz oczekiwać pomocy? Może wtedy zakumasz że praca tej instytucji czasem ma sens. A kwestia jej wydolności jest naczyniem połączonym z kondycją całego państwa.

Witam

Opiszę jak to wyglądało w firmie gdzie pracowałem oraz w firmie kolegi.

Do firmy w której pracowałem, pewnego dnia przyszło trzech panów ubranych po cywilnemu i poprosili o spotkanie z szefem.

Chwile z szefem porozmawiali a potem przeszli się po pomieszczeniach biurowych i poprosili żeby wszyscy odeszli od komputerów. Poprosili grzecznie, więc wstaliśmy. Jeden z panów chodził po biurze i patrzył czy odsunęliśmy się od sprzętu, drugi z szefem podchodził do każdego z komputerów i pod Windowsem klikał sobie, co na tym komputerze są za zainstalowane programy. Trzeci z gości, nic nie robił, pewnie był jako przyzwoitka.

Później, zaczęli spisywać protokoły. Dali nam prosty wybór, podajecie hasła i współpracujecie… albo zabieramy kompletny sprzęt do analizy, czyli zostajecie bez 20 komputerów w firmie… a oddamy jak skończymy albo będzie zabezpieczenie jako dowód w sprawie.

Cóż… z taką argumentacją trudno się sprzeczać. Panowie pospisywali, że było tyle a tyle kopii windowsa, Office, AUTOCada, i innych bez licencji oraz zabezpieczyli jeden dysk twardy (z serwera) jako dowód w sprawie. Byli na tyle uprzejmi, że pozwolili nam przekopiować jego zawartość na inny dysk, żeby firma mogła dalej funkcjonować.

Ogólnie byli mili, uprzejmi i … tępi jak tylko to możliwe. Nie mieli bladego pojęcia. Programy wyszukiwali przez Eksploratora Windows. Zabrany dysk z serwera, pochodził z macierzy dysków (trzech albo czterech), nie wiedzieli nawet, że może być kilka dysków w komputerze.

Nie wiem czy udało im się coś z zabezpieczonego dysku odczytać. Zrobili później sprawę w sądzie za nielegalne kopie programów. Część postępowania umorzono, bo jak tylko wyszli z firmy, to szef pojechał do zaprzyjaźnionego sklepu komputerowego i kupił 20 licencji na windowsa, ileś na Office, kilka na AutoCada i inny soft jaki mieliśmy (nie na wszystko, ale tylko te droższe), na fakturę z datą dwa dni do tyłu i odłożoną płatnością za miesiąc.

W sumie zrobili z siebie idiotów. A najbardziej jak mnie się pan funkcjonariusz zapytał, po co jest ta kieszeń na zewnętrzny dysk twardy i gdzie jest ten dysk. Odpowiedziałem, że dysk jest mój prywatny, i czasami sobie przynoszę filmy od oglądania. W tym czasie dysk leżał na biurku. Nie sprawdzili, a było tam kupę piratów, w sumie za samo to, co tam było, mogli zamknąć, mnie, szefa i poskładać całą firmę.

W firmie kolegi panowie również złożyli wizytę, tylko że jego pomieszczenia biurowe były na kilku piętrach, więc sprawdzali pomieszczenie po pomieszczeniu, oni szli od parteru a od górnych pięter dwóch informatyków latało i czyściło komputery z niedozwolonego oprogramowania. Samo wypisywanie protokołów z oględzin przy każdym komputerze, tyle trwało, że chłopaki skończyli czyścić i w ferworze wbiegli do pokoju, który akurat był sprawdzany. Widok min funkcjonariuszy, były bezcenny.

Po tej akcji policji ja osobiście przeszedłem na legalne oprogramowanie (Windows i Office) oraz Linuksa.

Otóż szanowny Kolego, wizyta owych panów odniosła same pozytywne skutki: Ty i firma ma więcej legalnego softu, czynności procesowe (przeszukanie) które musiały być wykonane – zostały wykonane, koszty postępowania za które płacimy wszyscy były minimalne (nie trzeba było zlecać badań 20 kompów biegłemu). Co do przyzwoitki w postaci trzeciego pana to pozostawiam bez komentarza – wystarczy minimalna szczypta wyobraźni jakie było jego zadanie (bynajmniej nie obserwacja komputerów). Twierdzenie że panowie byli tępi jest Twoim subiektywnym odczuciem bo ja takie sytuacje podsumowuję: jaka waga sprawy takie zastosowane siły i środki – ta sytuacja wyglądałaby ZUPEŁNIE inaczej gdyby sprawa szła o “grube” artykuły z Kodeksu Karnego. Twoi informatycy nie zdążyliby wyczyścić nosa nie mówiąc o komputerach i chodzeniu po firmie. Sprawdzanie softu Exploratorem nie jest “profesjonalne” ale wcale nie takie miało być – inaczej firma byłaby unieruchomiona na dłuższy czas (audyt oprogramowania wg reguł informatyki śledczej jest naprawdę długotrwały). Podsumowując: panowie wykonywali swoje obowiązki dokładnie kontrolując sytuację i pozwalali na tyle swobody ile uważali za stosowne ale na pewno nie byli kretynami – słowo. Pominięcie zewnętrznego dysku było również ich dobrą wolą ale Ty trochę zaryzykowałeś. Gdyby atmosfera w firmie nie była uprzejma to mogliby Cię przesłuchać z “uprzedzeniem”, potem zabrać dysk i skonfrontować Twoje zeznania z jego zawartością – mogłoby być niemiło bo to idzie w proces (czasem lepiej nic nie mówić niż kłamać). Odnośnie “zamykania za piraty mnie, szefa i firmę” to gratuluję wiedzy – widocznie jesteś dobrze zorientowany w tej tematyce bo ja nie znam przypadku w Polsce aresztowania lub skazania na bezwzględną karę pozbawienia wolności za nielegalne oprogramowanie (pomijam zorganizowane grupy przestępcze). Wyjęcie dysku z macierzy jest faktycznie zastanawiające – to jest ten jeden szczegół który wykonałbym inaczej. Aha czyszczenie dysków czyli zacieranie śladów w trakcie czynności procesowej (zleconej w dodatku postanowieniem prokuratora) może spowodować dużo większe nieprzyjemności niż samo posiadanie nielegalnego softu – nie piszę żeby zniechęcać lub straszyć broń Boże tylko czy warto tak ryzykować dla firmy? W dodatku mając doświadczenie z pracownikami pionów IT różnych firm oceniam że ok. 20% z nich potrafiłoby skutecznie “wyczyścić”, reszta pewnie zapuściłaby jakieś izyklinery czy takietam. Pozdrawiam z jasnej(?) strony mocy. P.S. Takie akcje powodują najczęściej “niedocenieni” pracownicy którzy zostali zwolnieni z firmy lub czują się urażeni np. pominięciem w awansie. Jeżeli i tutaj tak było to gratuluję kolegów i nie radzę opowiadać zbyt szeroko o swoich “domowych zbiorach”.

Kolego [b]Bolek [/b] 2011.01.13 23:49 | #

Ja sam osobiście jestem za przeprowadzaniem takich kontroli.

Widzę same plusy.

Co do “domowych zbiorów”, po tej akcji policji w firmie, u siebie w domu zrobiłem porządek. Nie zdawałem sobie wcześniej sprawy, ile tego się nazbierało przez lata. Młotek, gruby foliowy worek i odrobina wysiłku załatwiła sprawę dość skutecznie.

Obecnie w całości przerzuciłem się na oprogramowanie OpenSource a Windowsa i Offica mam legalnego. Te kilka gier w które gram, też mam legalnych. I niech nikt nie próbuje argumentować, że piraci gry, bo są za drogie. Bo nie są.

Dlatego piractwu mówię zdecydowane: NIE !

Jeśli ja mogę, to wszyscy mogą. (no chyba że nie mogą)

Co do poziomu wiedzy naszej wspaniałej policji, to jest różnie, a najczęściej wypadają dość słabo. Mam na to swoją teorię, że policji nie stać finansowo na bardzo dobrych fachowców, a ci co tam pracują, to pasjonaci, którym misja poprawy świata przesłania braki w wynagrodzeniu. (Znam kilku policjantów i wiem, że o głupi papier do ksera muszą się prosić).

pozdrawiam

na hasła i poprawę chęci współpracy są sposoby … z akumulatorem na jajach jeszcze nikt nie kłamał;)

[…] P.S. Witamy czytelników Wykopu! :-) W temacie policji pisaliśmy jeszcze o tym, jak włamać się do radiowozu przez internet i o zasadach jakimi kieruje się polska policja podczas nalotów “komputerowych”.. […]

Z mojego doświadczenia pomoc jaką można otrzymac od policji to potwierdzenie złożenia zawiadomienia dla ubezpieczalni. Na tym ich użyteczność się kończy.

Brak skuteczności w od odnajdywaniu np. skradzionych aut zawsze można nadrobić mandatami za przechodzenie na czerwonym świetle.

Różne najwyraźniej są kryteria skuteczności.

Pociąg automatycznie hamuje, jeśli kierowca zasłabnie.