15/12/2014

Zapewne pamiętacie skandal z podsłuchiwaniem przez NSA telefonu Angeli Merkel. Kilka miesięcy temu snuliśmy hipotezy jak technicznie mogli to zorganizować Amerykanie. Dziś sytuacja, choć w bardziej bezczelnym wydaniu, powtarza się w Norwegii. Najbardziej znani politycy, z premierem na czele, byli inwigilowani przez swoje smartphony. Jest tylko jeden problem… norweskie służby nie wiedzą, kto za tym stał, a żeby było śmieszniej, afera wybuchła przez przypadek…

Smartphone jako koń trojański

W centrum Oslo znajdują się najbardziej kluczowe siedziby rządu, biuro premiera, gmach ministerstwa obrony, parlament i bank centralny. Codziennie budynki te odwiedzane są przez kluczowe w Norwegii postaci. Przedwczoraj okazało się, że wszystkie telefony komórkowe wkraczające w ten obszar były przechwytywane przez IMSI Catchery …i nikt nie wie, kto je tam zainstalował.

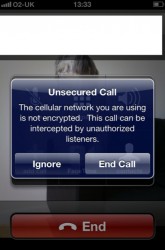

O IMSI Catcherach, czyli fałszywych BTS-ach (nadajnikach sieci GSM), tzw. “jaskółkach“, pisaliśmy już wielokrotnie na naszych łamach. Urządzenia te pozwalają nie tylko namierzyć lokalizację (zidentyfikować) konkretną osobę i śledzić jej pozycję, ale również aktwnie włączyć się w komunikację wykonując tzw. ataki Man in the Middle i podsłuchiwać bądź wprost modyfikować treść połączeń pomiędzy właścicielem danego telefonu komórkowego, a siecią GSM. Jaskółka może np. podmienić treść SMS-a lub przechwycić dane wysyłane poprzez mobilny internet — a stąd już prosta droga do podstawienia fałszywej aktualizacji, która na telefonie ofiary zainstaluje aplikację-trojana, pozwalającą na permanentną inwigilację ofiary, nawet kiedy wyjdzie spoza zasięgu IMSI Catchera (por. Telefon szpieg — sfotografuje twój dom, zrobi z niego model 3D i przekaże złodziejowi.)

Fałszywe nadajniki ujawnili dziennikarze gazety Aftenposten. Wyposażeni w niemiecki CryptoPhone 500, pokazujący szczegóły połączeń (co niekiedy pozwala zidentyfikować anomalie charakterystyczne dla IMSI Catcherów), ruszyli w okolice rządowych gmachów. Dziennikarzom towarzyszyli specjaliści ds. bezpieczeństwa, którzy przy pomocy dodatkowego sprzętu namierzali dokładną lokalizację fałszywych BTS-ów. Niestety, często w obszarze 50 metrów, do którego udawało im się zawęzić źródło sygnału, znajdowały się domy (posesje prywante) badź samochody, których nie mogli (bez odpowiedniego nakazu) samodzielnie przeszukać. Łącznie dziennikarze przebyli 100 km po ulicach Oslo i zanotowali 122 “incydenty” (co z reguły oznaczało, że w pobliżu znajdował się IMSI Catcher).

Z analizy dziennikarzy wynikało, że IMSI Catchery pracowały w trybie identyfikacji, co oznaczało rejestrację telefonów znajdujących się w zasięgu fałszywego BTS-a i ich “namierzanie” (por. Jak namierzyć lokalizację dowolnego telefonu komórkowego na świecie). Zapewne dopiero po wykryciu konkretnego urządzenia (należącego do danego polityka) IMSI Catchery przechodziły w tryb aktywny, który pozwalał na przechwytywanie połączeń, podsłuch bądź inne ataki. Specjaliści towarzyszący dziennikarzom niestety nie byli w stanie rozpoznać dokładnej wersji IMSI Catchera ani poznać jego producenta.

Tu należałoby napomknąć, że chociaż IMSI Catchery nie mogą być sprzedawane prywatnym osobom w krajach NATO i ich oficjalne modele przeznaczone dla agencji wywiadowczych lub wojska kosztują setki tysięcy dolarów, to ich odpowiedniki można albo skonstruować samodzielnie, albo nabyć w internecie (są sprzedawane np. w chińskich sklepach internetowych jako narzędzia wspierające działania marketingowe, por. Bluejacking w reklamie Volkswagena?).

Kto za tym stoi?

Legalnie, z IMSI Catcherów w Norwegii korzystać może Policja (PST), Agencja Bezpieczeństwa Wewnętrznego (NSM). Jednak żadna z tych instytucji nie potwierdziła, że to ich sprzęt wykorzystywany jest na strategicznym obszarze Oslo monitorowanym przez dziennikarzy…

Wszystko wskazuje na to, że IMSI Catchery mogły zostać rozstawione przez oficerów obcych wywiadów lub prywatne firmy, których celem było poznanie planów polityków za wszelką cenę. Trzeba przyznać, że jest to dość sprytny i “cichy” sposób na pozyskanie informacji, które w przypadku takiej grupy docelowej ataku, zapewne szybko pozwolą atakującym odzyskać z nawiązką koszty poniesione na zakup profesjonalnego IMSI Catchera.

Norweskie służby wyruszyły już na ulice Oslo w celu identyfikacji, gdzie rozlokowano IMSI Catchery, do których nikt nie chce się przyznać. Funkcjonariusze obiecują namierzyć tych, którzy mogli je instalować i używać. Sprawę utrudnia jednak fakt, że przenośne wersje IMSI Catcherów mieszczą się w walizce i mogą również znajdować się w środku niewinnie wyglądającego samochodu…

A czy w Polsce…

Ciekawe, czy w Polsce, pod siedzibami rządowych instytucji także działają tego typu zabawki instalowane przez obce służby lub “lobbystów”. Po marszu niepodległości od jednego z czytelników otrzymaliśmy informację, że w trakcie przejścia obok jednej z ambasad, jego telefon “dziwnie się zachowywał”. Doniesienia tego jednak nie potwierdzili inni uczestnicy, którzy mogli jednak być zafrapowani innymi czynnościami niż obserwowanie swojego telefonu… (por. Polacy będą śledzeni przez komórki).

PS. Tajemnicą poliszynela jest to, że amerykańska policja korzysta z IMSI Catcherów podczas manifestacji (także pokojowych). Dzięki monitoringu telefonów organizatorów marszu lub “nieformalnych liderów” (i połączeń z nich wychodzących) służby czerpią wiedzę na temat tego gdzie tłum może się przemieścić i jakie “niespodzianki” mogą się wydarzyć. A przy okazji także zapisuje dane umożliwiające identyfikację uczestników marszu (o ile mają zarejestrowane telefony komórkowe). Tu warto dodać, że włożenie do telefonu na czas “rozróby” świeżo kupionej karty SIM nic nie da — IMSI Catchery potrafią identyfikować abonenta zarówno po numerze IMEI (skojarzonym z telefonem) jak i IMSI (skojarzonym z kartą). Polecamy lekturę naszych archiwalnych tekstów, m.in. Służby czytają nasze SMS-y, czyli jak zabezpieczyć się przed inwigilacją.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Kto by chciał naszych głąbów z Wiejskiej słuchać. Chociaż sam problem w sobie jest poważny. Dla bezpieczeństwa Państwa jak i samych obywateli którzy mogli by stać się celem. Pytanie jest jak się zabezpieczyć o ile to jest możliwe.

W sumie nikt, wystarczy że dostali tablety na których posłowie oglądają porno, do zdobycia preferencji seksualnych przyszłych targetów do szantażowania nic więcej nie potrzeba

IMEI można też zmienić, przynajmniej w androidach: http://hackingkart.com/change-imei-number-android/

Nie w każdym tak szybko, poza tym w większości przypadków taka zmiana wymaga boxa serwisowego, a w komisie nie zmienią IMEI bez dokumentu poświadczającego, że ten konkretnie telefon takim numerem dysponuje.

No chyba, że mówimy o “zmianie” (konkretnie zzerowaniu) będącej skutkiem ubocznym factory resetu na starych Samsungach :)

Dla “paranoików” wystarczy Samsung G600 Stealth z automatyczną zmianą IMEI – dodatkowo jest opcja ręcznego ustawiania IMEI co może prowadzić do nadużyć związanych z podszywaniem się pod innych użytkowników:

http://www.ebay.com/itm/Samsung-G600-Stealth-Secure-Phone-Anti-Interception-IMSI-catcher-Auto-Imei-/121385754011?pt=UK_Mobile_Phones&hash=item1c43279d9b

Do tego nie jest drogi :)

“Tu warto dodać, że włożenie do telefonu na czas “rozróby” świeżo kupionej karty SIM nic nie da — IMSI Catchery potrafią identyfikować abonenta zarówno po numerze IMEI (skojarzonym z telefonem) jak i IMSI (skojarzonym z kartą).”

Trzeba jeszcze dodać, że w większości krajów SIM-a trzeba zarejestrować, by go użyć.

Doprawdy? A co ze starterami prepaid dostępnymi w kioskach?

Doprawdy, w takich Stanach pani w “kiosku” poprosiła mnie o paszport i wszystko zostało zapisane na umowie.

Dokładnie w Niemczech też od tak sobie nie kupisz startera. Polska i Allegro to fajna sprawa jak pakiety 500 sim za 200 zł :-)

Mam 2 prepaidy z Niemiec i 1 z Belgii, nigdzie mnie nie pytano o jakiekolwiek dane personalne podczas zakupu.

Owszem trzeba się zarejestrować i aktywować kartę SIM, ale wszystko odbywa się przez internet bez jakiekolwiek weryfikacji danych!

jestem za!!! telefony politykow powinni byc 24/24 na podsluchu i dodatkowo udostepnione w sieci dla wszystkich.

Właśnie niedawno rozmawiałem z pewnym Niemcem. Był zaskoczony, że w Polsce ot tak moża sobie kupić starter i dzwonić lub internetować. W Niemczech prepaidy podczas kupna wymagają spisania danych kupującego i czegoś tam podpisania nawet.

Żyjemy w wolnym kraju…

Internet też ma sklepy…

W .dk i .no możesz pobrać promocyjną kartę SIM od agenta, ale jeśli jej na czas nie zarejestrujesz w telekomie, przestanie działać. A też stawki za połączenie do czasu rejestracji IMSI zniechęcają do przestępstwa, bo się przestaje opłacać.

dziwny jakis ten niemiec. niech poleci np do .uk, to dostanie minimum trzy rozne karty sim za darmo. byc moze jeszcze na pokladzie samolotu.

Wolnym albo nowocześniejszym, są 2 powody nie zbierania danych kupującego kartę sim:

1. “Wolny kraj”

2. Kraj wyposażony w technologie pozwalające zidentyfikować faktycznego użytkownika karty sim innymi, bardziej zaawansowanymi metodami (kamery, trojany w telefonach, analiza głosu, korelacja wielu danych jakie zostawia użytkownik).

Faktycznie, dziwne… nie dalej jak dwa tygodnie temu kupilem w markecie niemiecki starter. Nic nie podpisywalem, potrzeba jedynie zarejestrować (przez internet). Dane mogą być więc zweryfikowane co najwyżej post-factum (w co osobiście raczej wątpię).

Czy w jakis ‘magiczny’ sposob freelancerzy pracujacy w branzy InfoSec moga potestowac za darmo czy w okolicy Dublina nie ma podobnych incydentow?

Tak tylko pytam bo nie mam co robic na Swieta ;)

A tak bardziej powaznie. Co trzeba miec zeby potestowac takie stacje bazowe? Jakies manuale albo linki by sie przydaly do poczytania…

jestem ciekaw kiedy ktos w PL zrobi takie testy

Chwilowy szał jest zawsze jak w mediach się burzą, że coś zostało wykryte. Problem polega na braku proaktywności. Wystarczyło by się z takim cryptophonem przejsc od czasu do czasu Alejami Ujazdowskimi, Piękną i nadłożyć drogi by dojść do Krzywickiego co na pewno się opłaci :).

Oczywiście nikt do tej pory nie wpadł na to by wysiedlić ambasady obcych krajów z okolic krytycznych lokalizacji państwowych jak budynek Sejmu.

aimsicd instalować i badać. Jest w F-droidzie. A w Warszawie nie za ciekawie pod tym względem.

Zainstalowałem sobie apke zobaczymy czy gdzieś mi zaraportuje że coś się dzieje ;) Niestety mam daleko ale jak by ktoś koło Wiejskiej czy Belwederu z tym był i coś ciekawego znalazł niech pisze ;)

A nie dałoby sie przed tym zabezpieczyć stawiając własne imsi catchery z silniejszym sygnałem w miejscach gdzie często przebywamy i chcemy uniknąć podsłuchu?

W takim razie, jak ukryć/zmienić nr imsi/imei/sn [jednoczesnie] na stałe np. na androidzie ? Najlepiej z rootem :-)

Może nie jestem specjalistą, ale czy przełączenie telefonu w tryb TYLKO 3G, nie powinno zabezpieczyć telefonu przed połączeniem się z fałszywym BTS-em, skoro w 3G BTS się uwierzytelnia a w 2G jest domyślnie prawdziwy?

No przecież jeśli sprzęt postawiły tam norweskie służby to się do tego nie przyznają, bo dziennikarzom po nic taka wiedza. A mając bazę numerów z którego są wykonywane połączenia na Bliski Wschód, Libii, Syrii oraz które pojawiają się w okolicy strategicznych budynów można łatwo wytypować podejrzanych. Gratuluje dziennikarze, krecia robota.

A po co mieliby stawiac jakis sprzet skoro te dane pozyskaja normalnie od operatora i to z calego kraju ?

Mały błąd w tytule :) podsłuchu a nie podsłchu.

Myślę, że zwyczajna świadomość sposobów pozyskiwania informacji z eteru (a co za tym idzie z kabla również) pozwoli co niektórym użytkownikom (wszystkim użytkownikom telefonów komórkowych, lub aparatów z funkcją dzwonienia) odpowiednio podejść do cyfrowego świata i część tajemnic uchronić przed ujawnieniem.

po polsku odmienia się “Stingrayem”, bez apostrofu. “Y” nie jest tutaj nieme: “stingrejem”, a nie jakimś “stingrem”.

Super :) screen z wbudowanej funkcji iOS5 i wyżej prz tekście o Andrutach . Brawa!

Ale fajnie, że wszyscy instalują appkę z XDA, która ma dostęp do smsów, GPS, pełny dostęp do sieci i uruchamia się przy reboocie.

IMSI i IMEI sa widoczne nawet w tanich IMSI catcherach.

Bierzesz tka Koala z http://maniana.strefa.pl i masz prostego IMSI catcheracha.

Tylko, ze to nie takie proste zmusić telefon do połączenia się IMSI catcherem. Telefon musi zgubić oryginalny sygnał, aby zaczął szukać czegokolwiek. Inaczej jest tylko wymian paru bajtów co ok 2min , ale tam jest tylko TMSI. Nie da się podsłuchując ta transmisje zidentyfikować użytkownika bonie idzie ani IMSI ani IMEI. Żeby cokolwiek osiągnąć, trzeba zagłuszać i zmusi tel do zalogowania sie do jaskółki.

A co jest numerem identyfikujacym jak dzwoni sie na numer alarmowy z telka bez karty sim ? IMEI ?

http://spectrum.ieee.org/telecom/security/the-athens-affair

IMSI może być widoczne w catcherach, a nawet na inne sposoby.

[…] przez służby specjalne w celu identyfikacji i namierzania konkretnej osoby (tryb pasywny) bądź podsłuchiwania (albo modyfikowania) połączeń z jej telefonu komórkowego; zarówno fonii jak i danych (tryb […]