28/3/2011

W sieci pojawiły sie cztery oświadczenia. Wszystkie od jednego 21-latka, który twierdzi, że to on stoi za atakiem, a nie — jak sądzi Comodo — irańscy, sponsorowani przez rząd hackerzy. Jako dowód w szczegółach opisuje jak dokonał włamania, publikuje fragmenty bazy oraz jeden z fałszywych certyfikatów.

Hasło w DLL

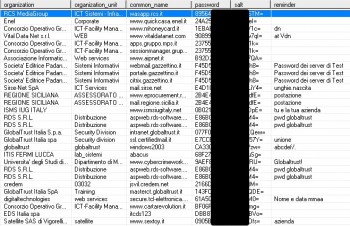

Użytkownik comodohacker opublikował oświadczenie, w którym poinformował, że to on włamał się na serwery partnerów Comodo — InstantSSL.it oraz GlobalTrust.it. Wykorzystał błąd typu SQL injection. Jako dowód podał nazwę używanej przez resellera bazy, oraz login jednego z użytkowników.

Potem opisał, jak na przejętym serwerze znalazł plik TrustDLL.dll, wykorzystywany do obsługi procesu wystawiania certyfikatów. Dekompilacja tego pliku umożliwiła mu poznanie loginu i hasła do konta resellera Comodo. Przy pomocy tych danych, po krótkich zabawach z API, 21-latek podpisał swoje CSR-y wygenerowane m.in. dla domen należących do GMaila, Yahoo, czy Skype’a.

Comodohacker: jestem hackerem z doświadczeniem 1000 hackerów

21-latek odcina się od jakichkolwiek związków z Iranian Cyber Army i naśmiewa z oświadczenia Comodo, w którym firma tłumaczyła, że padła ofiarą doskonale przygotowanego ataku, za którym najprawdopodobniej stoją sponsorowani przez irański rząd hackerzy.

W końcówce swojego oświadczenia, comodohacker przechodzi na FUD i ton politycznych żali; że skoro nikt nie wstawił się z Iranem, kiedy USA z Izraelem stworzyły Stuxneta, i skoro nikt nie porusza tematów takich jak HAARP i Echelon, to nikt nie powinien też przejmować się fałszywymi certyfikatami SSL-owymi…

Nie wszyscy wierzą…

Ponieważ nie wszyscy uwierzyli w historie opisywane przez “comodohackera”, opublikował on drugą wiadomość, w której przedstawił fragmenty zdekompilowanego pliku dll oraz trzecie oświadczenie, w którym opublikował fragmenty bazy danych resellera Comodo, a także czwartą wiadomość zawierającą jeden z certyfikatów wraz z kluczem prywatnym.

Dodatkowo 21-latek przyznał się do: sformatowania dysków z backupami, usunięcia logów oraz zostawienia wiadomości o treści “Surprise!” (ang. niespodzianka) na pulpicie zaatakowanej firmy. Na sam koniec, powołując się na opublikowany na Cryptome dokument, oskarżył Jacoba Appelbauma (projekt TOR) o to, że ruch z TOR-a trafia do CIA…

Sytuacja robi się jak w dobrym filmie. Comodo jak na razie milczy; niczego nie potwierdza, niczemu nie zaprzecza. Dowody, które przedstawia 21-latek, wskazują na to, że rzeczywiście może być mocno związany z tym incydentem. Przy okazji dużo (za dużo?) pisze o sobie, zdradzając, że pracuje nad “złamaniem RSA” i że wymyśla superbezpieczne algorytmy. A jakby tego było mało, wygłasza dość radykalny manifest polityczny, popierający reżim w Iranie, podkoloryzowany odwołaniami do HAARP-a, Echelona oraz Stuxnetowego spisku… Zasłona dymna, czy “hacker” grafoman? Wielu zastanawia się, dlaczego działając w pojedynkę, comodohacker wygenerował certyfikaty akurat (i tylko) dla tych, związanych z “bezpieczną” komunikacją domen, a nie np. dla PayPala?

P.S. Comodohacker jest obecny na Twitterze. Ukazał się też wywiad, w którym osobnik ten opowiada skąd zdobywał wiedzę na temat bezpieczeństwa IT i kryptografii.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

[…] Aktualizacja 28.03.2011; 23:55 Pojawiła się osoba, która twierdzi, że to ona stoi za atakami. […]

surprise, nie suprise :P

Akurat groźbami chłopaczka o złamaniu RSA, specjalnie nie przejmuję się. Ten algorytm i tak jest skazany na zagładę jak tylko wejdą do powszechnego użytku komputery kwantowe. Wtedy wszystkie aplikacje/protokoły/urządzenia oparte na RSA leżą i to jest nieuniknione wcześniej czy później. Więc po co się dodatkowo stresować?

Zdarzy się to za naszego żywota?! :D

k4 – sprawdź na jakim poziomie był rozwój komputerów 20 lat temu a jaki jest obecnie ;)

Śmiem twierdzić, że jest spora szansa… Jak nie na kwantowe to na inne wynalazki.

Taka ciekawostka….

Bill Gates 25 lat temu na konferencji stwierdził, że komputery będą w każdym domu …

Wtedy został wyśmiany ;-)

To fakt, komputery są szybsze ale technologia jest właściwie taka sama. Komputery kwantowe wymagają natomiast zupełnie nowej technologii i architektury

Powinien był powiedzieć: w domu i w zagrodzie! Heh :)

Chińczycy na pewno już je mają.

Teraz już leci produkcja, żeby móc sprzedać jak my osiągniemy wystarczający poziom technologiczny.

komputery kwantowe… aż mi się przypomniało, że przed chwilą widziałem na onecie wpis o tym jak to NASA planowało w 1970’tym zbudować kolonie wielkości “nadmorskiego miasteczka w Kalifornii” krążące po orbicie ziemi. a co do nanotechnologii to też się dają nieźle ponieść fantazji. już widziałem książkę z opisem budowy nano łożyska :D szkoda że nikt nie umie tych rewelacji zbudować.

O tym, że reaktory atomowe będa w każdym domu też niektórzy mówili 50 lat temu, więc spokojnie z tymi komputerami kwantowymi.

hmm reaktory atomowe to mi się wydaje nawet wykonalne i bardzo fajny pomysł tylko materiał rozszczepialny nielegalny ze względów bezpieczeństwa a i ciężko ludzi zmusić żeby nie wyrzucali zużytych baterii do kosza

najważniejsze, że gość się nie ujawnia i jest skromny ;) po co szukać guza czyż nie?

Równie dobrze tym hackerem może być Irański wywiad, odsuwający podejrzenia…

W C# już nie piszę, w dekompilowanie się nie bawię… Wydaje mi się jednak, że w tym zdekompilowanym pliku jest dużo zmiennych o bardzo przyjazna nazwach… tak jak by nie był to wynik pracy dekompilatora…

Kompilatory mają opcję umieszczania nazw symboli (np. zmiennych) w pliku wynikowym. Ułatwia to właśnie debuggowanie lub dekompilację. No ale na litość, chyba nikt nie używa tej opcji w środowisku produkcyjnym!!! A może się mylę?

Problem w tym, że kod w C# się po prostu de-kompiluje… I nie chodzi tutaj wcale o debugging… Jak to mówię: .NET wspiera open-source

.NET Reflector i dowolny program w .NET. Polecam, dobra zabawa gwarantowana. (Swoją drogą też mi było ciężko uwierzyć, ale reflektor mocno ‘rozjaśnia’ sytuację ;-) )

“Sytuacja robi się jak w dobrym filmie.” hehe :)

Podejrzewam, że gdyby poznać całą prawdę i trochę podkolorować lub nie, jakieś dobre tło do tej historii dorobić/poznać, rozbudować wątek wspomnianego CIA… Dobra idę pisać scenariusz.

A tak poważnie to trochę dziwnie to wygląda, bo dlaczego tak usilnie próbuje udowodnić, że to on a nie ktoś inny. Możliwe, że jest to próba odwrócenia uwagi od czegoś. Chociaż wątpię.

Sam fakt takiego dobrowolnego “przyznania się” jest bardzo podejrzany. Czyżby właśnie narodził się przywódca nowej organizacji terrorystycznej??? Tym razem jeszcze nie było motywu. Gościu musi najpierw pokazać światu jaki jest z niego prze… i że trzeba się bać.

Haha, tak, zaraz AL-KAIDA2 wyskoczy zza rogu i zacznie strzelać pistoletami na wodę xD

Jak tak czytam niektóre komentarze na niebezpieczniku to wydaję mi się, że niektórzy za dużo filmów oglądają z teoriami spiskowymi etc. ^^

Jeszcze raz ktoś napisze o HAARP, Stuxnecie i innych pseudofizycznych zjawiskach to zacznę strzelać…

AVE…

Popieram, Karolkuich. Już mi się, za przeproszeniem, rzygać chce tymi teoriami spiskowymi. Z HAARP to się na elektrodzie obśmiewają fachowcy, ale i tak nie brakuje idiotów, co w te bzdury wierzą. Idioci wierzą w takie bzdury bo albo chcą, by były prawdą, albo się obawiają, że mogą być prawdą…

Co do “chakera”, to on po prostu łechta swoje ego i leczy niską samoocenę. Typowe zachowanie tego typu marnych ludzi. Prawdziwi hackerzy się nie chwalą. A ci naprawdę dobrzy nie są znani, bo nie zostawiają śladów…

a ja odpowiem na Twojego posta tym o to obrazkiem ;)

http://stopsyjonizmowi.files.wordpress.com/2010/12/swinie.jpg?w=592

Za duzo filmow sie na ogladales o “prawdziwych hakerach”. Niby hakerzy maja etykiete jak piraci z filmow, ktorzy dziela sie na zlych i dobrych… czy o Robin Hoodach.. On jest po prostu czlowiekiem. Kazdy lubi sie chwalic jezeli wyjdzie mu to dobrze:)

@Urgon, karolkuich

Stuxnet to nie pseudofizyczne zjawisko, ale wirus wpływający na pracę fizycznych urządzeń i to nie byle jakich bo infrastruktury atomowej Iranu. Iran jest w stanie zimnej wojny z Izraelem. Delikatnie mówiąc.

Co do rzygania. No ok, pełno w Internecie chłopków roztropków lubiących różne “niesamowitości”, cudowne leki na raka, chemtrailsy itp, ale równie dużo zupełnych ignorantów, którzy zlewają wszystko czego im nie wtłoczył do głowy ich dziennikarz, jako “teorie spiskową”, którą należy wyśmiać. Bardziej niż jutubowych spiskolubów, obawiam się zindoktrynowanego ludu, który np. po wyjaśnieniu czym jest system rezerwy częściowej i po przedstawieniu oficjalnych życiorysów bankierskich rodów XIX wieku, wzrusza ramionami.

HAARP? Gołosłowne oskarżenia o wywoływanie trzęsień ziemi albo sterowanie myślami to głupota, ale myślicie, że co to jest? Wojsko sobie abstrakcyjną rzeźbę założyło? Wystarczy, że będzie zdolne do wypchnięcia kawałka atmosfery w kosmos a być może okaże się super bronią neutralizującą ICBM wroga i w ten sposób zachęci do ataku. Może posłuży do zbadania w tajemnicy złóż naturalnych i wykupienia ich zanim inni się zorientują. Nauka jeszcze bardzo wielu rzeczy nie zna, nawet nie wiemy do końca jak to jest w wewnętrznym ciepłem Ziemi i czy nie odpowiada za nie rozpad materiałów radioaktywnych. Jesteśmy na początku drogi. Po bombie A mogą przyjść ciekawsze rzeczy. Gdyby tak ktoś trzymał teorię budowy bomby A i ją po cichu zbudował, to wielu XIX wiecznych fizyków uznałoby ewentualny przeciek za pseudofizyczną teorię spiskową. Jeszcze się możemy zdziwić co potrafi manipulowanie jonosferą.

Świadomy człowiek walczy z głupimi teoriami a nie teoriami spiskowymi jako takimi.

Jak dla mnie, to on szuka pracy – dla tego tak usilnie broni tego ataku, jako swojego. Wspomina, że “wymyśla superbezpieczne algorytmy”.

Z wywiadu “most of my time (around 15 hours a day) spent on cryptography and cryptanalysis.” :)

W tym miejscu przestałem czytać. To że ataku dokonał 21-latek jest tak samo prawdopodobne jak to że atak był sponsorowany przez jakiś rząd, organizację, itp. Przecież podstawić jedną osobę, która ujawni parę dowodów dla mas i weźmie wszystko na siebie, to dla dużej organizacji (rządu) nie problem, co?

CIA?

Wszystkie od jednego 21-latka, który twierdzi, że to on stoi za atakiem — a nie jak sądzi Comodo — irańscy, sponsorowani […]

To wtracenie “a nie jak sądzi Comodo” nie pasuje w tym zdaniu.

“Wszystkie od jednego 21-latka, który twierdzi, że to on stoi za atakiem irańscy”

0-o

Lepiej:

“Wszystkie od jednego 21-latka, który twierdzi, że to on stoi za atakiem, a nie – jak sądzi Comodo – Iranczycy, sponsorowani […]”

Potrzebny wam edytor.

Dobre sobie, jestem pewien, że chłopak jest podstawiony. A jeżeli się mylę to na prawdę jest dobry w tym co robi, ciekawe czy go złapią :P

no to jestes pewien, czy dopuszczasz możliwość pomyłki ?

“Comodohacker: jestem hackerem z doświadczeniem 1000 hackerów”

lub jest ich 1000 ?

jam jest legion…

A może jeden gość postawił na swoim mózgu 1000 maszyn wirtualnych? :)

Chodziło mu (im) raczej o 1000b = 8dec

zjadł siedem rozumów i myśli że jest mądrzejszy,

Tak naprawdę to wątpię, żeby to była jedna osoba, spec od wszystkiego to spec do niczego…

Zauważyłem że teraz każdy “super haker” ma twitera fejsbuka i mase innych rzeczy dzięki którym można się różnych rzeczy o nim dowiedzieć.Pewnie będą wkrótce dawać adres zamieszkania i nalepiać sobie na czoło “To ja jestem tym co sie tam włamał! Aresztujcie mnie!”

Dla mnie to się zaczyna robić śmieszne

haha, kiedyś zaczynałem z SQL Injection a tu proszę, taki błąd w takich korporacjach. :D

Jak dla mnie to może być nawet jakiś gimbus z kompleksem mniejszości, a coś po prostu mu się udało i chwali się na lewo. Wystarczy, że ktoś napisze “proof that”, a on poda nawet swoje imię i nazwisko żeby każdy mu uwierzył. Jeżeli dokonała tego jedna osoba (w irańskie rządy raczej nie wierzę) to jest bardzo głupia.

“Anyway, at first I should mention we have no relation to Iranian Cyber Army, we don’t change DNSes, we just hack and own.” We? błąd, cy taka maniera pisania? Dalej wszystko jest w lp. A poza tym to narcyzm aż cieknie z ekranu.

@antek Im writing this to all the world, so youll know more -about us-…

Fajnie sie to czyta…

Nowka :)

http://pastebin.com/kkPzzGKW

Czyżby odwet Iranu za Stuxnet?

To Iran nie miałby lepszego celu?

Ja myślę, że gdyby się chcieli zemścić, to zaatakowali by coś ważniejszego.

@BTW

TOR przez CIA(czy inne literki) wydaje mi się bardzo prawdopodobne.

At dodał mi się przez przypadek.

AVE…

Odwet na kim? USA? Izraelu? Raczej by zaatakowali strony lub serwery rządowe. I pewnie to robią…

Ciekawe, kiedy tego chwalącego się matołka złapią i co mu zrobią…

I ciekawe, czy “chakerzy” z kontami na fejs-zbuku wrzucają słitaśne focie…

Panowie… więcej treści mniej spamu – dziękuje.

Odnośnie tematu wygląda mi to na uprzednio przygotowany materiał w celu odwrócenia uwagi od “większej” grupy ludzi rozpracowujących Comodo. Rodem z Gazety albo TV gdzie uprzednio idzie przygotowany materiał za materiałem aby zamieszać w głowach i pogrążyć prawdę.

Cóż jak widać są równi i równiejsi dla dzienników internetowych Izrael = zawsze dobry Iran = zawsze zły jak ja kocham stereotypowe myślenie – to że hacker już dał tyle dowodów własnej działalności, a winne cały czas zwala się na irańską grupę hackerów to czysty komizm sytuacji aaaa… na koniec MIŁEGO DNIA ;)

[…] łatwo będzie kogoś wrobić? np. łącząc się przez Irańskie […]

[…] roku z poważnych w skutkach włamań można przywołać: Acer, Ashampoo, Citi, Codemasters, Comodo, Barracuda Networks, Fox TV, Honda, IMF, LastPass (?), Lockheed Martin, PBS, Politechnika […]

[…] za kiepski incident handling. Jeśli wierzyć w wypowiedzi osoby, która włamała się do Comodo, motywy ataku były polityczne, a za atakiem stał Irańczyk-geniusz. Ciekawe jak było w przypadku […]

[…] znany z marcowych ataków na CA Comodo oświadczył, że to on stoi za atakiem na DigiNotar. Jako dowód podał hasło, z […]