21/6/2023

W internecie ktoś udostępnił plik o nazwie “jaki_kraj_taki_finfisher“. Plik zawiera dane użytkowników śledzonych za pomocą polskiego narzędzia do szpiegowania użytkowników Androida o nazwie LetMeSpy. Ale wyciekły też dane tych, którzy wykorzystywali to narzędzie do śledzenia innych 😈.

“Albański wirus” – zainstaluj go sobie sam

Zacznijmy od tego, że wiele osób ma różną definicję programów do szpiegowania lub inwigilacji. Dla niektórych będą to dedykowane tylko temu celowi narzędzia typu Pegasus, dla innych nawet zwykłe administratorskie VNC ;)

LetMeSpy jest aplikacją, która jest gdzieś “po środku”. Jak większość tego typu narzędzi do szpiegowania — reklamuje się jako przyjazne narzędzie do “Kontroli Rodzicielskiej” i wymaga samodzielnej instalacji. Ale, choć aplikacji do kontroli rodzicielskiej w Google Play (oficjalnym sklepie z aplikacjami na Androida) jest pełno, to tej akurat w nim nie znajdziemy. Czy domyślacie się dlaczego?

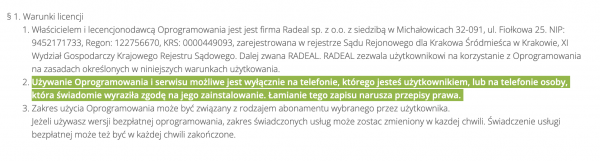

LetMeSpy na swojej stronie podkreśla, że

“Używanie Oprogramowania i serwisu możliwe jest wyłącznie na telefonie, którego jesteś użytkownikiem, lub na telefonie osoby, która świadomie wyraziła zgodę na jego zainstalowanie. Łamianie tego zapisu narusza przepisy prawa.”

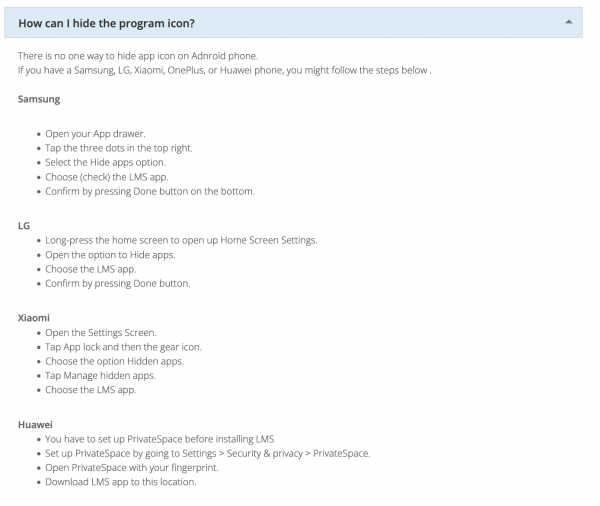

Nie wiemy jednak dlaczego w takim razie w “FAQ” aplikacji znajduje się taki punkt?

No ale, załóżmy że ktoś faktycznie mógłby mieć potrzebę śledzenia swojego własnego telefonu w formie, która zrzuca jego call-log, lokalizację i treść SMS-ów na cudzy serwer… nie zdając sobie sprawy, jak poważne jest to ryzyko dla prywatności. Jeśli takie osoby były, to pewnie teraz pewnie takim osobom jest smutno. A jeszcze smutniej jest tym, którzy za pomocą tej aplikacji “monitorowali” nie swoje smartfony, a urządzenia “bliskich”. Niezależnie od tego, czy robili to za ich przyzwoleniem, czy bez niego. Bo dane wszystkich właśnie zostały wykradzione i ujawnione w internecie.

W pliku znajdziemy:

- Ponad 26 000 adresów e-mail “operatorów” narzędzia wraz z haszami ich haseł.

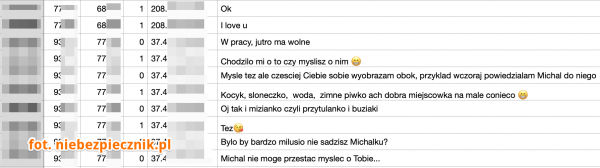

- Ponad 16 000 treści SMS-ów, w tym część zawierającą hasła lub kody do różnych usług

- Numery telefonów osób które kontaktowały się z osobami śledzonymi i numery telefonów osób, do których osoby śledzone dzwoniły (wraz z ich oznaczeniem z książki kontaktowej, np. “Mama Ani”, “Luxmed”)

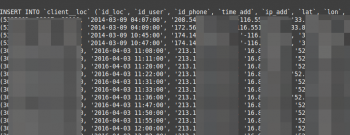

- Dump bazy w formacie SQL, zawierający więcej danych, w tym lokalizacje

W naszym webinarze pt. “Cyberbezpieczeństwo Dla Rodziców” omawialiśmy jak w etyczny sposób, z zachowaniem maksymalnej prywatności kontrolować to co na smartfonach i innych urządzeniach robią dzieci. Wskazaliśmy szereg przydatnych narzędzi — i ostrzegaliśmy przed używaniem stalkerskich apek, wskazując, że nie zawsze wiadomo gdzie trafiają dane i że serwery operatorów mogą zostać zhackowane.

Zhackowanie LetMeSpy pokazuje, że ryzyko na które wskazywaliśmy jest realne. Ci, którzy nas nie posłuchali i “monitorowali” bliskich aplikacją LetMeSpy teraz powinni się poważnie zmartwić. Treść SMS-ów, tak często zawierająca wrażliwe informacje, lista połaczeń wraz z opisami numerów a także lokalizacja ich najbliższych jest teraz dostępna dla każdego internetowego rzezimieszka. Czy zostanie wykorzystana do stalkingu, zwykłego spamu a może ataków socjotechnicznych? Czas pokaże.

Co na to twórcy LetMeSpy?

Zapytaliśmy LetMySpy między innymi o to, czy zamierza poinformować monitorowane tą aplikacją osoby, których dane (numery telefonów, treści SMS-ów) zostały wykradzione i opublikowane w sieci. Do momentu publikacji nie otrzymaliśmy odpowiedzi, ale kiedy je otrzymamy, zaktualizujemy artykuł.

Swoją drogą ciekawe, jak taki proces miałby wyglądać? “Pani dane wyciekły, a mieliśmy je u siebie, bo ktoś z Pani bliskich zainstalował na Pani telefonie naszą aplikację do Kontroli Rodzicielskiej”

Szpiegowałem kogoś tą apką — co robić, jak żyć?

Nie będzie dla ciebie rady. Spłoń ze wstydu i odkup swoje grzechy. A przede wszystkim poinformuj osoby, które szpiegowałeś, że ich dane latają teraz po sieci.

Używałem tej apki do “Kontroli Rodzicielskiej” — co robić, jak żyć?

Nie wierzymy ci. Też spłoń ze wstydu ;) A na przyszłość użyj do kontroli rodzicielskiej etycznych narzędzi od producenta systemu operacyjnego.

Serio, nigdy nie monitorujcie ani swoich ani cudzych smartfonów aplikacjami firm trzecich, bez zrozumienia jak to działa i jakie ryzyka dla prywatności to rodzi. Do etycznej kontroli rodzicielskiej przeznaczone są odpowiednie narzędzia oferowane przez producentów telefonów, np. ScreenTime lub FamilyLink, a do monitoringu pracowników systemy MDM. W szczegółach omawiamy te wszystkie rozwiązania (i masę innych technik, programów oraz fizycznych “gadżetów”) w webinarze Cyberbezpieczeństwo Dla Rodziców. Warto go zobaczyć nawet jeśli nie ma się dzieci, a chce się monitorować np. starszych rodziców lub dziadków.

Jak sprawdzić, czy byłem szpiegowany?

Po prostu rzuć okiem na listę zainstalowanych aplikacji. Jeśli niczego nie znalazłeś a obawiasz się, że ktoś mógłby Ci podrzucić na smartfona jakieś złośliwe oprogramowanie, to po pierwsze: zmień Androida na iPhona (tam takie numery nie przejdą, choć warto rzucić okiem, czy iPhone nie jest podpięty pod MDM). Po drugie: włącz biometrię i ustaw kod blokady ekranu tak, abyś tylko Ty go znał.

PS. Smartfona można (i warto!) dodatkowo zabezpieczyć — odpowiedni wyczerpujący temat poradnik, wraz z listą dodatkowych aplikacji zwiększających bezpieczeństwo smartfona, osobno dla Androida i iPhona, znajdziesz tutaj.

Aktualizacja (21.06.2023 19:45)

Ojojoj, na naszego e-maila z pytaniami do firmy Radeal Sp. z o.o., producenta aplikacji LetMeSpy szybciej niż producent odpowiedział… włamywacz. Wygląda na to, że hack może mieć poważniejszy zakres i poza bazą danych, atakującemu udało się przejąć także skrzynki pocztowe w domenie aplikacji.

Tak czy inaczej, z jego wiadomości dowiadujemy się że wektorem ataku był

“SQL injection w loginie do API. Tresci SMS i numery telefonow w bazie danych byly zaszyfrowane, ale zmienilam user_id na swoje i plaintext wszystkich wiadomosci i numerow byl widoczny w przegladarce.”

Włamywacz (włamywaczka?) ujawnił też, że “wszystkie bazy zostały usunięte”.

Sam zaś producent nie odpowiedział na żadne z naszych pytań ale przesłał nam takie oświadczenie:

Zostało odnotowane zdarzenie. Obecnie jest ono analizowane w celu określenia dokładnego sposobu włamania. Gromadzone są także dowody, które mogą ułatwić znalezienie sprawcy. Sprawa przestępstwa została zgłoszona na Policję.

Funkcje serwisu zostały dla bezpieczeństwa tymczasowo wyłączone. Po zakończeniu analizy będą podejmowane dalsze kroki.

pozdrawiam

Rafał Lidwin

Wciąż nie wiemy, czy ofiary zostaną powiadomione, że ich dane zostały wykradzione i upublicznione.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czemu ukrywanie ikony?

Podobna funkcja była w apce “Android Lost” – z grubsza chodziło o to, by w sytuacji kradzieży telefonu (załóżmy, że odblokowanego) złodziej nie zauważył aplikacji i jej nie odinstalował. AndroidLost potrafił przyjmować polecenia nie tylko w formie push, ale i sms, więc nijako dawał odrobinę większe szanse na sterowanie telefonem (zrobienie i przesłanie zdjęcia, wyczyszczenie pamieci itd).

Twój argument jest inwalidą, bo ukrycie ikony implikuje że złodziej ma dostęp do odblokowanego smartfona. A tego chyba wszyscy chcą uniknąć.

Zdalną kontrolę i blokowanie lub namierzanie po kradzieży rozwiązują standardowe usługi Google Find My Device.

@Janek:

Złodziej przecież może mieć dostęp do odblokowanego smartfona, wystarczy, że wymusi na okradanym przyłożenie palca do czytnika.

Serio jak ludzie kradną telefony to nie zaczynają od formatowania/czyszczenia do danych fabrycznych ? (i tak pewnie po IMEI można by go znaleźć, no ale pewnie nasze służby nie mają ochoty).

Did my notes , e-mails and SMS was open to all ?

Ciekawe, co czuł facet czytający smsy żony z kochankiem z załączonego screena.

Nic nie czul, bo to wlasnie jego zapis z nia. A kochanka nie bylo. Za to jest wyciek bo typ byl chorobliwie zazdrosny!

Obstawiam że czytał to już wcześniej bo to on zainstalował jej apkę ;) Pewnie szukał dowodów do sprawy rozwodowej, biedak tylko nie wiedział że skorzystanie z nich tylko go jeszcze bardziej pogrąży w sądzie i narobi problemów :D

Mam nadzieję, że coś jak najgorszego, jako że zamiast porozmawiać z żoną wolał zacząć ją szpiegować. :)

mógł to być też kochanek, ten jeden albo jakiś jeszcze inny

albo jakiś typ w serwisie – “szybkę” wymieniał to doinstalował, bo nadział się na parę fotek w śmietniku

Nie no serio “zmień Androida na iPhona”? Ale polecieliście. Nie dość że drogi, to jeszcze dongle, zmiany przyzwyczajeń… To już lepiej sformatować telefon (reset do fabrycznych ustawień) i ustawić porządne hasło do telefonu. Mniej roboty i o wiele taniej. Ludzie nie śpią na kasie :-]

niestety w takim razie mało wiesz o zabezpieczeniach swoich danych. iPhone jest najbezpieczniejszym telefonem bo ty decydujesz co komu/jakiej aplikacji udostępniasz dane cookies i inne badziewia. i ie ma nawet jak tego porównać z androidem XD

Jak w tej sprawie stoją telefony huawei? Tylko bez głupich komentarzy odnośnie 5g i takich tam. Pytam serio. O system i zabezpieczenie telefonów na HMS

@Bart

Zależy z którą wersją androida. Może pora zaktualizować swoją wiedzę.

@Mmiki

No pomyśl. Jak osobiście zainstalujesz lub pozwolisz zainstalować komuś apkę do zbierania Twoich danych to nie ma znaczenia, na jakim systemie. Każdy telefon da się używać mądrzej albo głupiej. Jeśli chodzi o przepływ danych między apkami, huawei to android, więc wszystko zależy od wersji. Nowsze mają lepszą separację.

@Bart

wszystkie iPhony od prawie roku mają niezałatana lukę pozwalająca odblokować ukradnięty telefon. Apple o tym wie, dostali setki emaili w tej sprawie, udają że nic nie wiedzą.

pzoa tym, nawet gdyby nie to, nigdy nie wspierałbym firmy, która tak bardzo naciska w kierunku “anti-repair” i “anti-consumer”.

O, ciekawe. Daj linka do opisu tej łuki albo jakiegoś jej wykorzystania “in the wild”

@Piotr Konieczny https://www.youtube.com/watch?v=FCSCq5rGxDI tutaj wszystko na tacy odnośnie “luki”

Ok, ale ta metoda nie zapewnia dostępu do danych które nie są dostępne z BFU. Co do samego bypassa każdy podejrzewa że to robota z wewnątrz pracownika Apple.

@Kuba4ful, @IPanPawel

Mylicie pojęcia. Ta metoda nie pozwala na uzyskanie dostępu do danych w telefonie poza danymi dostępnymi w BFU.

Również użycie słowa “luka” nie jest poprawne. Samo zdjęcie iClouda wszyscy w community bypassowym uznają za wewnętrzną robotę pracownika Apple.

Swoją drogą z domeny wynika, że to Polska firma. To tak nie za bardzo mają wybór — muszą ludzi poinformować, albo ktoś ich zgłosi (a pewnie przy takim wycieku ktoś zgłosi).

Gdyby tylko napisali o tym w artykule nie musiałbyś być szerlokiem

no dobra a gdzie ten plik, przejrzalbym SMSy żony

Gdzie można pobrać bazę, żeby sprawdzić czy mnie i moich znajomych w niej nie ma?

Sprawdź, czy masz zainstalowaną aplikację, to będziesz wiedział, czy Twoje dane zostały upublicznione.

Nie będzie wiedział, czy SMSy, które komuś wysyłał nie wyciekły (bo ta osoba mogła mieć). A teoretycznie mogą być w nich dane wrażliwe (np. tajemnice handlowe firmy)

Dlaczego nigdy hasło “ujawnione w internecie” nie jest linkiem? Po raz któryś czytam tekst, który mówi o wycieku bazy i mam wrażenie, że mają do niej dostęp wszyscy oprócz mnie. A też chętnie pooglądałbym o co chodzi.

Skoro jest ujawniona publicznie, to czemu po prostu nie dacie do niej linka? Hę?

Uodo da Ci znac jak Ciebie sprawa dotyczy. Predzej czy pozniej.

Pewnie dlatego, że zazwyczaj się na normalnych stronach nie wstawia linków z domeny onion ;P

Publiczne udostępnianie materiałów naruszających RODO (czy w ogóle pochodzących “ze złamania zabezpieczenia”) jest przestępstwem. Wprawdzie jak na razie hiperlinkowanie nie jest przez polskie prawo traktowane jako “udostępnianie”, ale to jednak linkowanie do materiałów pochodzących z przestępstwa. Dodatkowo uważam za mało etyczne ułatwianie dostępu każdemu do takich danych (i pewnie redakcja Niebezpiecznika uważa podobnie) – to jednak są dane wrażliwe i prywatna korespondencja zwykłych osób, takie rzeczy nie powinny być łatwo wyszukiwalne dla każdego przez Google. Wyciek został zrobiony raczej w celu “ukarania” firmy nienależycie chroniącej wrażliwe dane, niż po to, aby udostępniać prywatną korespondencję czy bazę “kto kogo podsłuchuje”. To publiczne ostrzeżenie, aby ludzie na przyszłość pomyśleli trochę i nie korzystali z tego typu wątpliwych jakościowo narzędzi, bo o tym włamie wiemy, a ilu się włamało wcześniej i tego nie upublicznili?

https://www.radeal.pl – “Artificial Intelligence Empowering Your Business” – ach ta sztuczna inteligencja ;-)

jeśli używasz dnsow cloudflare to w tym przypadku Google find my device nie pomoże, nie jest w stanie zlokalizować telefon zablokować nic nIe zrobi

[…] informuje serwis Niebezpiecznik, do sieci trafił plik “jaki_kraj_taki_finfisher”. Dla rozjaśnienia sytuacji FinFisher (znany […]

Hahaha, “źródło: spidersweb”, a na spidersweb “jak podaje niebezpiecznik…” xD

Swietna nazwa pliku. I see what you did there

A czy polecicie w takim razie jakąś apkę na androida do lokalizowania telefonu? Potrzebuję zainstalować jakąś aplikację lokalizującą na telefonie mamy, która lubi spacery po lesie, ale z racji wieku gubi się w nim coraz częściej.

Oczywiście niepotrzebne mi żadne ukrywanie apki/ikony, bo wszystko za jej wiedzą.

Coś polecicie co nie da dostępu postronnym i nie będzie grozić wyciekami?

Udostępnij po prostu na stałe lokalizację w Google Maps. Po każdym odpaleniu mapy będziesz widział gdzie jest telefon udostępniającego. Android od czasu do czasu będzie przypominał, że “udostępniasz swoją lokalizację”, no ale jeśli za zgodą, to nie problem.

@Kuba: z deszczu pod rynnę. Góglowi udostępniać lokalizację??? Przecież to pierwsza firma, która sprzeda takie info reklamodawcom. A potem targetowane reklamy: “lubisz długie spacery po lesie? polubisz nasze nowe buty (wpisz nazwę producenta)” wszędzie, gdzie tylko korzystasz z tego samego konta.

Najlepszy pomysł to postawić własną chmurę na własnej domenie (dowolny NAS, publiczny IP nawet dynamiczny + domena na Cloudflare) i wysyłać pliki tylko tam. Zero centralnej bazy, dużo mniejsze ryzyko wypadnięcia plików (o ile ktoś nie wystawi webservera podatnego na path traversal na świat) i wszystkie funkcje zachowane.

@Lukasz032 Google (a także Apple, operatorzy telefonii komórkowych itd.) nie potrzebują do tego aplikacji z mapami czy włączonego GPS-a – wystarczą identyfikatory BTS-ów widzianych przez telefon (wraz z siłami ich sygnałów) i prosta triangulacja. Jeśli nie chcesz zdradzać gdzie bywasz, to nie noś ze sobą smartfona – innej opcji nie ma :D

Ja udostepnilem mamy lokalizacje w google maps i dziala super. Mama nie serfuje wiec reklamy z “chodzeniem po lesie” sie jej nie wyswietlaja.

Warto jeszcze dodać, że w domyślnej konfiguracji Androida już udostępniasz Google’owi swoją lokalizację GPS… Zobacz sobie “historię lokalizacji”.

Family Link od Google. Ma sporo funkcji, w tym lokalizację.

kupic smartfony tylko do takich celow

albo lokalizator gps z funkcja wysylania powqiadomienia

lub nawigacje samochodowe z mapami sciezek i szlakow

albo lacznosc radiowa za pomoca cb-radio

E tam :) ja mam tylko sms z inpostem :)

Fragment o VNC zloto. #pdk

W jakich miejscach w ogóle szukać takich lokalnych, mniej medialnych wycieków?

mniej medialne wycieki maja glownie hakerzy i wymieniaja sie miedzy soba. nie upubliczniaja ich bo to nie jest w ich interesie

na oriflame.com i bp.pl

Jeżeli jest jak pisze haker_ to znaczy, że wszyscy w tym syfie mieli dostęp do tego co im tam składowali naiwni ludkowie. Co z tym robili hehehe, co jeszcze zrobią tym bardziej hehehe

na ktorym forum onionowym to bedzie? cebulaku?

Pewnie tak ale w ukrytym dziale.

nie ma na zadnych cebulkach, wisi w jednym miejscu ale nie moge zdradzić bo wy degeneratami możecie być

Ma ktoś linka do pliku?

Z tego co zrozumiałem to szpiegostwo apki polegało głównie na pobieraniu lokalizacji oraz smsów.

Kto się dziś komunikuje za pomocą SMS-ów? Gdzie sens, gdzie logika by wykradać telefon by zainstalować szpiegującą apke skoro jak się wykrada telefon to można zrzucić te SMSy?

Dlatego że zrzuca je ciągle wpada nowy es robi dump jesteś w Francji a żona dziecko jest w Polsce masz dostęp w czasie rzeczywistym do tego co jest na fonie.

@AlekMaKota

Ale to “trzeba umić” ;-) Łatwiej uwierzyć apce wszystkomającej

Bazy zostały usunięte, czy to znaczy że mamy do czynienia z etycznym akerem który usunął wszystkie dane?

Od wczoraj najczęściej zadawane pytanie: “Kim u diabła jest Michał?” :D

Pytanko do niebezpiecznika, czy popełnicie dobry uczynek i sprawdzicie/potwierdzicie czy bliżej nieokreślony ‘ktoś’ przesłał już listę dotkniętych maili do haveibeenpwned.com?

Wbrew pozorom sporo ludzi używa tej strony w PL.

Polska i polski rząd to jest bardzo złe połączenie. Obecnie obywatele są tak samo (o ile nie bardziej) inwigilowani bardziej niż w rosji czy białorusi.

Podam przykład. Jakieś pół roku temu jadąc samochodem nic się nie działo, a nagle zaczął się odzywać głos mówiący: “przekroczyłeś dozwoloną prędkość”. O ledwie 0,1 km/h jechałem szybciej, a najbliższy radar był 30 kilometrów ode mnie. Także no

Jak ktoś ma bardzo mocne podejrzenia, że żona/mąż wali go w rogi i kłamie w żywe oczy to była idealna aplikacja…

[…] safety analysis weblog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the adware maker for remark, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] güvenlik araştırma blogu Nibezpiecznik önce ihlali bildirdi. Niebezpiecznik yorum için casus yazılım oluşturucuyla iletişime […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] güvenlik araştırma blogu Nibezpiecznik önce ihlali bildirdi. Niebezpiecznik yorum için casus yazılım oluşturucuyla iletişime […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog niebezpiecznik first reported the violation. When Niebezpiecznik contacted the spyware maker for comment, the […]

[…] de investigación de seguridad polaco Niebezpiecznik Primero reportó la violación. Cuando Niebezpiecznik contactó al fabricante del spyware para […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] safety analysis weblog Self employed Report the primary violation. When Niebezpiecznik contacted the spyware and adware maker for […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] أبحاث الأمن البولندية نيبزبيسنيك كان أول من أبلغ عن الانتهاك. عندما اتصل Niebezpiecznik بصانع […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] güvenlik araştırma blogu Nibezpiecznik önce ihlali bildirdi. Niebezpiecznik yorum için casus yazılım oluşturucuyla iletişime […]

[…] ニーベズピチュニク 最初に違反を報告しました。 Niebezpiecznik 氏がスパイウェア […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] safety analysis weblog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the adware maker for remark, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] посвященный исследованиям в области безопасности Опасность впервые сообщил о нарушении. Когда Niebezpiecznik обратился […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] breach was first reported by the Polish security research blog Niebezpiecznik, which contacted the spyware maker for comment. Surprisingly, the hacker responded instead, […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] data breach within the app noted by research blog Niebezpiecznik on June 21st has provided hackers with all LetMeSpy logged data, affecting thousands of Android […]

[…] data breach within the app noted by research blog Niebezpiecznik on June 21st has provided hackers with all LetMeSpy logged data, affecting thousands of Android […]

[…] Polish blog Niebezpiecznik first reported the hack on June 21, with hackers obtaining information of all LetMeSpy logged data, with an estimated 13,000 Android […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] breach was initially reported by Polish security research blog Niebezpiecznik, which reached out to LetMeSpy for comment. Surprisingly, the hacker behind the breach responded […]

[…] Imagine a software that can secretly track your phone activities – texts, calls, even locations! That’s LetMeSpy for you, a phone-monitoring app that got hacked recently. On June 21, the hacker gained unauthorized access to the app’s user data, which affected thousands of Android phone users globally. (Source) […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] knowledge breach inside the app famous by analysis weblog Niebezpiecznik on June twenty first has offered hackers with all LetMeSpy logged information, affecting hundreds […]

[…] de données dans l’application constatée par un blog de recherche Danger Le 21 juin, il a fourni aux pirates des données intégrées par LetMeSpy, ce qui a affecté des […]

[…] violación de datos dentro de la aplicación señalada por el weblog de investigación Peligro el 21 de junio ha proporcionado a los piratas informáticos todos los datos registrados de […]

[…] information breach throughout the app famous by analysis weblog Niebezpiecznik on June twenty first has offered hackers with all LetMeSpy logged information, affecting hundreds […]

[…] Who broke the story? Niebezpiecznik’s redacted researcher is lost in translation—“Polish app spying on Android users has been hacked”: […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] Who broke the story? Niebezpiecznik’s redacted researcher is lost in translation—“Polish app spying on Android users has been hacked”: […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] safety analysis weblog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen information, mentioned it contains about 26,000 […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] Security Research Blog Danger yes Be the first to report violations And analyze the stolen data. The dumped information included approximately 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] ihmisten ympäri maailmaa käyttämä Androidin vakoilusovellus LetMeSpy on hakkeroitu, kertoo asiaa selvittänyt puolalainen tietoturvayritys Niebezpiecznik (puolaksi). Yhtiön mukaan vaarassa ovat sekä sovelluksen käyttäjät että ne, joita sovelluksella […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] news of the data breach was first reported by the Polish security research blog Niebezpiecznik, which also confirmed that the threat actors behind the attack claimed to have seized the domain […]

[…] news of the data breach was first reported by the Polish security research blog Niebezpiecznik, which also confirmed that the threat actors behind the attack claimed to have seized the domain […]

[…] news of the data breach was first reported by the Polish security research blog Niebezpiecznik, which also confirmed that the threat actors behind the attack claimed to have seized the domain […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] news of the data breach was first reported by the Polish security research blog Niebezpiecznik, which also confirmed that the threat actors behind the attack claimed to have seized the domain […]

[…] news of the data breach was first reported by the Polish security research blog Niebezpiecznik, which also confirmed that the threat actors behind the attack claimed to have seized the domain […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] blog polonais de recherche sur la sécurité Niebezpiecznik, qui signalé pour la première fois la violation et a analysé un vidage des données volées, a déclaré qu’il comprend environ […]

[…] blog polaco de investigación sobre seguridad Niebezpiecznik, que reportado por primera vez La violación y analizó un volcado de los datos robados, dijo que incluye alrededor de 26,000 […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] author of the Polish research blog Niebezpiecznik was the first to notice the LetMeSpy hack. When he tried to contact the spyware maker, the response […]

[…] security study blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] récente violation de l’application de surveillance LetMeSpy a été signalée par le blog de recherche en sécurité Niebezpiecznik. Le rapport a noté que lorsque le hacker […]

[…] news of the data breach was first reported by the Polish security research blog Niebezpiecznik, which also confirmed that the threat actors behind the attack claimed to have seized the domain […]

[…] security be taught weblog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog niebezpiecznik first reported the violation. When Niebezpiecznik contacted the spyware maker for comment, the […]

[…] https://niebezpiecznik.pl/post/letmespy-android-wyciek-hacked/2. […]

[…] https://niebezpiecznik.pl/post/letmespy-android-wyciek-hacked/2. […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] güvenlik araştırma blogu Niebezpiecznik ilk bildirilen ihlal ve çalınan verilerin bir dökümünü analiz etti, yaklaşık 26.000 e-posta adresi, 16.000 […]

[…] safety analysis weblog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen knowledge, stated it consists of about 26,000 […]

[…] O LetMeSpy possui um serviço de assinatura. Para a sorte das vítimas que pagam para ter mais recursos no app, nenhum dado de pagamento foi vazado. A descoberta da invasão foi divulgada pelo site polonês Niebezpiecznik. […]

[…] safety analysis weblog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen knowledge, mentioned it contains about 26,000 e-mail […]

[…] million call logs, and 43.2 million locations.Polish security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported An analysis of the breach and the dump of stolen data said it included approximately 26,000 email […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] million call logs, and 43.2 million locations.Polish security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] blog polonês de pesquisa de segurança Niebezpiecznik relatou pela primeira vez a violação. Quando Niebezpiecznik entrou em contato com o […]

[…] security research blog Niebezpiecznik first reported the breach. When Niebezpiecznik contacted the spyware maker for comment, the hacker […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] security research blog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen data, said it includes about 26,000 email addresses, […]

[…] recent breach on the LetMeSpy monitoring app was reported by the Niebezpiecznik security research blog. The report noted that when the hacker behind the […]

[…] on the leaked data, the company had more than 26,000 paying customers. [Additional coverage in Niebezpiecznik/English coverage in […]

[…] safety analysis weblog Niebezpiecznik, which first reported the breach and analyzed a dump of the stolen knowledge, stated it contains about 26,000 e mail […]

[…] extent of the breach, which was originally revealed by a Polish site, became evident as LetMeSpy revealed that unauthorized individuals had gained […]

[…] extent of the breach, which was originally revealed by a Polish site, became evident as LetMeSpy revealed that unauthorized individuals had gained […]

[…] extent of the breach, which was originally revealed by a Polish site, became evident as LetMeSpy revealed that unauthorized individuals had gained […]

[…] extent of the breach, which was originally revealed by a Polish site, became evident as LetMeSpy revealed that unauthorized individuals had gained […]

[…] extent of the breach, which was originally revealed by a Polish site, became evident as LetMeSpy revealed that unauthorized individuals had gained […]

[…] extent of the breach, which was originally revealed by a Polish site, became evident as LetMeSpy revealed that unauthorized individuals had gained […]

[…] LetMeSpy-Verstoß verantwortlich ist, bleiben im Dunkeln. Polnischer Blog zur Sicherheitsforschung Niebezpiecznik meldete den Verstoß erstmals danach Kontaktaufnahme mit LetMeSpy für einen Kommentar, nur um […]

[…] LetMeSpy-Verstoß verantwortlich ist, bleiben im Dunkeln. Polnischer Blog zur Sicherheitsforschung Gefährlich meldete den Verstoß erstmals danach Kontaktaufnahme mit LetMeSpy für einen Kommentar, nur um […]