24/7/2020

Niezabezpieczone bazy danych stają się ofiarami ataku o przesłodkiej nazwie “Meow” (czyli “miau”). Nie wiadomo po co ktoś to robi, a skutki – wbrew pozorom – nie muszą być korzystne dla osób, których dane wyciekają.

Naszych Czytelników nie powinno dziwić to, że od czasu do czasu cenna baza danych zostaje niechcący upubliczniona. Tak nastąpił np. wyciek z Fortum, wyciek z MoneyMan albo potężny wycieki danych użytkowników Facebooka. Tak bywa, trudno.

Meow sieje zniszczenie

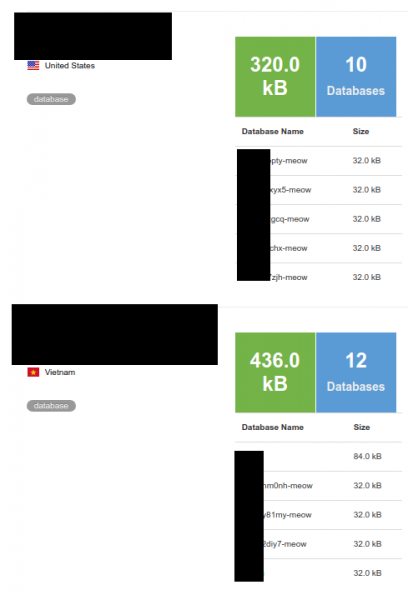

Niestety od pewnego czasu niechronionym bazom zagraża coś nowego – atak o nazwie Meow. Ktoś w sposób zautomatyzowany wyszukuje niechronione bazy i po prostu je niszczy. Nie pozostawia żadnej notki o okupie, żadnego przesłania czy manifestu. Nie wygląda na to, by wybierał bazy według jakiegoś systemu. Po prostu usuwa bazy i na ich miejsce tworzy nowe o nazwie $LosowyCiągZnaków-meow.

Nie wiadomo dlaczego akurat “Meow”.

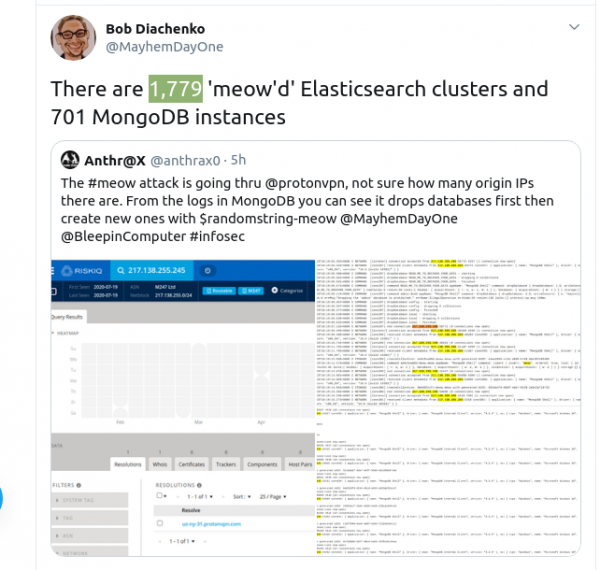

Jedna z fal tego ataku nastąpiła 22 lipca uderzając głównie w bazy korzystające z rozwiązań Elasticsearch, MongoDB oraz Redis (ale inne platformy też są narażone). Bob Diachenko ocenił liczbę “omiałczonych” klastrów Elasticsearch oraz instancji MongoDB na odpowiednio 1179 i 701.

Inny badacz – Heige z KnowSec 404 Team – donosi o namierzeniu kilku tysięcy ataków przez ZoomEye.

Dostawca VPN ofiarą COVID-19… i Meow

Szczególnie jedna z zaatakowanych baz była ciekawa. Należała ona do UFO VPN, dostawcy usług VPN z Hong Kongu, który chwali się polityką nieprzechowywania żadnych logów. Niestety ten dostawca niechcący ujawnił bazę zawierającą właśnie to, czego dostawca trzymać nie powinien m.in. adresy IP użytkowników oraz hasła (w zwykłym tekście!). Upublicznienie bazy zostało odkryte przez Boba Diachenko, który zgłosił wyciek dostawcy VPN doprowadzając do jego załatania. Niestety jak donosi Comparitech, baza danych została ujawniona po raz drugi i wówczas padła ona ofiarą ataku Meow.

UFO VPN wytłumaczył później, że wpadka wynikała ze zmian personalnych spowodowanych pandemią COVID-19. Firma uznała, że ujawnione dane były w gruncie rzeczy “anonimowe”, ale zdaniem badaczy z Comparitechu wyciekło jednak dość sporo, łącznie z danymi pozwalającymi identyfikować użytkowników usługi (w tym adresy IP użytkowników z adresami serwerów, z których korzystali).

Jeśli już mowa o Comparitechu to warto dodać, że niedawno jego zespół sprawdzał jak szybko dochodzi do zaatakowania upublicznionych baz danych. W tym celu badacze utworzyli bazę-honeypota i udostępnili ją w dniach od 11 do 22 maja. Nastąpiło 175 ataków (średnio 18 dziennie), przy czym pierwszy miał miejsce już 8 godzin i 35 minut po udostępnieniu (ten fragment tekstu dedykujemy wszystkim, którzy mówią “nie było zagrożenia bo baza była publiczna tylko przez jeden dzień”).

Baza-honeypot została najpierw zindeksowana przez Shodana (nastąpiło to 16 maja), a już minutę później nastąpiły dwa ataki. Większość atakujących chciała oczywiście ukraść dane, ale znaleźli się także osobnicy próbujący przejąć serwer lub nastawieni na niszczenie danych (zob. Unsecured databases attacked 18 times per day by hackers).

Cenna lekcja, ale od wandala

Wracając do Meow – nie wiadomo jaka jest motywacja osoby stojącej za atakiem. Pierwsze co przychodzi do głowy to po prostu chęć popisania się i być może dania nauczki tym, którzy niestarannie zabezpieczają swoje bazy.

Czy taka lekcja jest dobra? Wiemy co powiedziałby o tym zrzędliwy kot.

Często zrzędzimy tak jak ten sierściuch, ale tym razem się z nim nie zgodzimy. Atakujący nie robi nic dobrego gdyż – po pierwsze – uszkodzenia baz danych zawsze mogą oznaczać czyjeś realne straty i niekoniecznie będą to wyłącznie straty administratora danych. Po drugie atak Meow może sprawić, że ujawniona publicznie baza zostanie usunięta zanim zauważą ją badacze, którzy mogliby przeanalizować wyciek i powiadomić o nim innych.

Co robić? Jak żyć?

Jak zwykle powtórzymy, że administratorzy baz danych powinni się upewnić, czy konfiguracja baz nie powoduje ich przypadkowego upublicznienia. Bazy upublicznione również powinny być możliwie dobrze zabezpieczone i warto mieć kopię zapasową. Warto dodatkowo:

- przeskanować od zewnątrz adresy IP (te, na których hostowana jest baza) upewniając się, że nie jest ona dostępna bez uwierzytelniania;

- użyć monitoringu informującego o nagłej zmianie nazwy, konfiguracji lub masowym kasowanie rekordów;

- monitorować Shodana, ZoomEye i inne podobne usługi pod katem swojej klasy adresowej, albo

- wyłączyć obsługę swojej klasy przez te wyszukiwarki.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A ja się nie zgadzam, że to coś złego. Gdybym zostawił niepilnowaną torbę z pieniędzmi przed domem, to czy mógłbym mieć pretensje, że ktoś je wziął? Tu nawet nikt nic nie zabiera a raczej uniemożliwia wyciek danych – to dobrze. Z dwojga złego wolałbym chyba by moje konto premium na tym czy innym portalu z filmikami zniknęło niż wyciekło…

Podpisuję się pod tym obiema rękami.

You cannot leak a data that does not exist :)

“Po drugie atak Meow może sprawić, że ujawniona publicznie baza zostanie usunięta zanim zauważą ją badacze, którzy mogliby przeanalizować wyciek i powiadomić o nim innych.”

W tym przypadku to jest sytuacja, że to konto na pewnym portalu premium wyciekło po czym kotek ten wyciek wyzerował i nawet nie wiesz że był wyciek…. a dane sobie latają. Miło nie?

Gdyby ktoś zostawił torbę z pieniędzmi to ktoś zadzwoniłby po saperów i wysadziliby ją w powietrze (bo wiecie to mogła być bomba). Może to jakiś saper policyjny po godzinach?

Chcesz powiedzieć, że gdyby ktoś cię okradł to miałbyś pretensje do siebie a nie do złodzieja? To już bardzo zaawansowany victim-blaming…

@DBAdmin

Auto somsiada stoi na niestrzeżonym parkingu i gdybym tak mu ktoś porysował lakier to myślę, że to mogłaby być jego wina co nie?

@Po Prostu Janusz

Wypaczona “analogia”… gdybys sprzedal kamery na “strzezonym” parkingu i pozwalnial straznikow, a ktos by to wykozystal zeby porysowac auto twojego klienta to jak najbardziej jestes wspolwinnym tego co sie stalo. W tej twojej historyjce, bardzo swobodnie pomijasz taka drobnostke ze to nie somsiad (klient) postawil auto na tym niestrzezonym parkingu tylko osoba ktorej zasr* obowiazkiem bylo zapewnic temu autu bezpieczenstwo albo nie podejmowac sie tego zadania zwlaszcza! ze “poszkodowani wlasciciele baz” bardzo czesto robia co moga zeby zwiekszyc potencjalne straty klienta wymuszajac dane od ktorych powinni sie odp* (rozwijajac analogie – kladac na auto sila wyciagniete z twojego domu laptopa, stereo, tv i dzieciaka)…

@Rafifafu

> W tym przypadku to jest sytuacja, że to konto na pewnym portalu premium

> wyciekło po czym kotek ten wyciek wyzerował i nawet nie wiesz że był wyciek

> …. a dane sobie latają. Miło nie?

Ja piernicze ale demagogia… co to znaczy “wyzerowal wyciek”? to jakas nowa informatyka? Bazy z ktorych ktos wykradl dane w jakis sposob informuja o tym owych danych wlascicieli jesli sobie beda dalej wisiec na necie? Jak? Zwiekszajac prawdopodobienstwo tego ze padniesz ofiara (kolejnego) przestepstwa i przy ktoryms z kolejnych przestepstw sie zorientujesz ze ktos dal ciala a przestepcy przyznaja ci sie ktora baza sieje danymi na lewo i prawo?

Po pierwsze – to ze baza zostala usunieta nie oznacza ze znikaja slady wycieku. Nawet wiecej: to ze ktorys z twoich uslugodawcow wykazuje problemy w zwiazku z “meow” jest swietnym ostrzezeniem dla potencjalnych ofiar (ktore w innej sytuacji mogly by sie nigdy o wycieku nie dowiedziec)

Po drugie – naleganie na to zeby dziurawe bazy wisialy na necie, jest kret*zmem pierwszej wody, bo zawsze i ciagle pogarsza sytuacje.

Twoj post jest odpowiednikiem stwierdzenia, ze jesli przestaniemy karac przestepcow podniesie nam sie procent wykrywalnosci przestepstw/sprawcow. Co moze technicznie jest prawda (przestana sie kryc) ale jest tez kompletnym debi*em, bo podnoszac wykrywalnosc podnosisz tez znacznie ilosc popelnianych przestepstw a to nie jest w zaden sposob sensowny “tradeoff” (gdzie w przypadku baz danych nawet nie wiesz czy chociaz ta wykrywalnosc poprawisz).

WkurzonyBialyMis90210

To, że auto jest niestrzeżone nie uprawnia do jego dewastacji – dokładnie taki jest sens tej historyjki.

@Po Prostu Janusz

> To, że auto jest niestrzeżone nie uprawnia do jego dewastacji –

> dokładnie taki jest sens tej historyjki.

Ty naprawde tego nie rozumiesz? TE DANE *NIE NALEZA* DO WLASCICIELI BAZY!!!

Ktorzy z tego wlasnie powodu bardzo czesto maja jakiekolwiek zabezpieczenia gleboko w du*! Dane ulegajace zniszczeniu to minimalna strata w porownywaniu z ich wyciekiem, i uderzaja w WINNEGO NIEDOPELNIENIA SWOJEGO ZASR*GO OBOWIAZKU a nie jego boguducha winnych klientow…

To tak jakby hejtowac alarm blokujacy auto podczas proby kradzierzy, bo gdyby go nie bylo auto zostalo by na chodzie – moze i wygodniej bylo by dla wlasciciela gdyby nie musial sie babrac z uruchamianiem etc. ale to i tak jest zawsze lepsze od kradzierzy…

Moja hipoteza jest taka, że za atakiem stoi samo UFO VPN, które chciało zniszczyć dowody, a resztę baz zaorali po prostu dla odwrócenia uwagi.

Skąd nazwa Meow – to proste, koty też niszczą rzeczy z niewinną miną, albo perfidnie wbrew zakazom…

a dwa, że może przed zaoraniem baza została pobrana… a zaoranie tylko dla odwrócenia uwagi i zatarcia śladów…

choć z drugiej strony skoro dane nie byly zabezpieczone, to po co je krasc, pewnie maja małą wartość dla kradnącego…

Dobrze wszystko jest w porządku, dobrze chłopaki robią…

W sumie to nie wykluczałbym altruistycznych pobudek – dane nie wyciekną, bo je usuniemy a ty nieszczęśniku postarasz się zabezpieczyć bazę następnym razem. No i fajnie jak byś miał jakiś backup, co nie.

jak to było: ludzie dzielą się na tych co robią backup i na tych którzy zaraz będą go robić :)

I na tych, którym się wydaje, że zrobili, ale jak zaczynają odtwarzać…

Jeszcze na tych, którym obcy ludzie robią kopie :D

@Piotr Konieczny

Cenna szczególnie ta ostatni uwaga.

Właśnie …

Ponieważ ta ostatnia kategoria ludzi zaczyna chyba ostatnio rosnąć w siłę, może tak szan Redakcja Niebezpiecznika mógłaby wyjść im naprzeciw – np. publikują następnym podcaście zestaw rad .: Jak skutecznie wykonać backup :. (i jak go sprawdzić pod kątem odtwarzania, zeby nie trafić do tej ostatniej grupy ) ?

> Redakcja Niebezpiecznika mógłaby wyjść im naprzeciw – np. publikują następnym podcaście zestaw rad .: Jak skutecznie wykonać backup

Zrobienie kopii czegokolwiek jest banalnie proste, ale jednocześnie skomplikowane do opisania całościowo, bo różne dane z różnych urządzeń będzie się zabezpieczać zupełnie innymi metodami. Mieliby opisać jak skopiować katalog z PC na dysk USB? Zainstalować klienta oraz skonfigurować domowy serwerej Nextcloud? Zainstalować Google Photos w Smartfonie ciotki? Czy dostarczyć przykładowy skrypt w bashu, co będzie robił dumpa bazy, gzipował i rsync’iem kopiował na serwer w innym DC? A może jak skonfigorować storage by mieć możliwość robienia snapshotów przed aktualizacją? Gdzie przechowywać backupy trzymane na taśmach? Temat jest bardzo złożony.

Mamy o tym podcast :)

@Paulina, Redakcja

No, niekoniecznie chodziło mi od razu o krzewienie postaw i zwyczajów typu

mysqldump -u root -p ***** nazwa_bazy_starej | ssh userName@zdalny_host_backupowy mysql -uuserName -p ***** nazwa_bazy_backup

czy w tym guście :) bo w większości (nie własnych, tylko gotowców) rozwiązań na rynku i tak nie ma dostępów do konsoli ani narzędzi shellowych.

Ale – biorac pod uwagę to do KOGO ma/miałby trafić taki materiał (databaseadmini fachowcy i tak ,z reguly, wiedzą co i jak robić) oraz TO że prawie każdy z oferowanych obecnie hostingów ma możliwość użycia a to phpMyadmina / phpPgAdmina a często i narzędzi jeszcze-bardziej wysokopoziomowych 3cich firm

– mozna byłoby sie pokusić o zbiór porad pozwalających zdobyć potrzebną wiedzę przeciętnemu webmasterowi /twórcy/adminowi portali , których mamy wielu . Z NACISKIEM na security i odtwarzanie oraz WERYFIKOWANIE wytworzonych backupów/dumpów bazy.

W dodatku – był kiedyś sobie taki temacik jak https://niebezpiecznik.pl/post/kopia-zapasowa-i-migawki-czyli-przepis-na-backup-idealny/?more – pomijając ten tag “SPONSOROWANY’ – może wartałoby z niego skorzystać / rozszerzyć go o problematykę baz danych ?

> ten fragment tekstu dedykujemy wszystkim, którzy mówią “nie było zagrożenia bo baza była publiczna tylko przez jeden dzień”

taa…

A co powiecie na to: “ta dziura była od początku systemu… jakieś 2-3 lata… Gdyby ktoś się tam wbił, to już byśmy o tym wiedzieli… Nie ma co zgłaszać do UODO”.

Po pierwsze, jesli jest w stanie to zrobic to znaczy ze admini dali ciala z zabezpieczeniem bazy – sam pomysl natomiast swietny. Gdyby to byla jedna baza czy dwie to nikt by nie zauwazyl, a jesli jest wiecej to znaczy ze żebranie o bezpieczenstwo u adminow czy wlascicieli baz czy nawet ostatnio wprowadzone kary (UE) nie przynosi pozadanego skutku… W ten sposob winni dostaja po doopie, prawa uzytkownikow sa odzyskiwane, i to na skale wystarczajaca zeby to moglo odniesc skutek. Natomiast ewentualne straty swietnie skaluja sie z uzasadnieniem akcji (wieksze straty podkreslaja nieskutecznosc innych metod wymuszania zabezpieczen).

Francja elegancja jednym slowem :) wiec jesli to jest to na co wyglada (pro-spoleczna inicjatywa typu wikileaks) to moge powiedziec tylko: BRAWO !!!

Ps. Jak ktos sie nie domysla o co chodzi z miau to polecam poszukac sobie na YT: “Gato malo Thug Life”

——————————————————-

Chociaz oczywiscie moge sie mylic na wszystkich frontach ;p

hmmm PRLowiskie świeto 22 lipca …. wysoko postawiony miłośnik kota….. ;)

Do wszystkich tych, którym się wydaje że winny jest ten, co nie zabezpieczył.

Macie zapewne dom. I drzwi w domu. Przyjdę do Was, wyłamię zamek, zdemoluję lub okradnę mieszkanie. Nie wyjdzie mi wyłamanie zamka? Rozbiję drzwi młotem, albo je podpalę. Albo dla żartu wbiję gwoździa w zamek. Albo zamienię wkładkę, a miejsce ukrycia klucza wskażę za parę LTC.

Macie zapewne prąd i skrzynkę łączeniową. Podłączę Wam 600V zamiast 230 i puszczę z dymem wszystko jak leci. Macie kanalizację? Puszka pianki z Casto załatwi sprawę. Szyby w oknach? Parę kamieni i wizyta u szklarza. W środku zimowej nocy…

I co, że to niby moja wina??? Bynajmniej. Nauczcie się zabezpieczać interfejsy.

Kolejny debi*… jestes ZŁODZIEJEM czy naprawde nie widzisz ze ten temat cie przerasta?

Poprawna analogia do sytuacji z meow, jest koles rozwalajacy ludziom wadliwe zamki (takie ktore mozna odworzyz bez problemu nawet bez klucza). Nawet jesli jest to technicznie wandalizm, to dotyka on producenta gó*nych zamkow ratujac du* jego klientom, ktorych duza czesc dzieki temu uniknie zostania ofiara przestepstwa (kredyty, oszustwa, szantaze, etc.) a sami producenci beda mieli motywacje zeby “produkowac lepsze zamki”.

TL;DR:

Jesli zamontujesz sobie slabe zamki i ktos to wykorzysta zeby cie okrasc – wina jest zlodzieja to jest jasne. Natomiast jesli kupisz “dobry” zamek za dobre pieniadze, ktorego producent (czyli wlasciciel Bazy) zrobil cie w h* sprzedajac ci zlom i ta “podatnosc” umozliwi zlodziejowi kradzierz, to producent jest WSPOLWINNY tej kradzierzy. I jest jak najbardziej w porzadku kiedy WSPOLWINNY dostaje po du* w ramach zapobiegniecia kradzierzy.

@Miś

Nie. Poprawna analogia to koleś wchodzący mieszkań w sposób powyżej opisany, a po włamaniu traktujący je napalmem. Przecież każdy zamek da się sforsować, więc każde zabezpieczeie jest równoważne brakowi zabezpieczeia. Względnie ktoś przebijający opony w samochodach na parkingu lub sypiący cukier do paliwa, bo przecież taki stojący samochód ktoś może ukraść i uruchomić, a potem narobić szkód.

Ku*, normalnie jakbym rozmawial z paprotką…

Jest sobie firma JanuszeX 1 i ma baze PESEL + Konta Bankowe + Hasla + Adresy + Alarmy, wszystkich mieszkancow ktorych obsluguje, oferujac obowiazkowe (prawnie) uslugi turlania susła. Firma JanuszeX 1 ma tez w du* zabezpieczenia bo kosztuja one pieniadze a te zawsze lepiej wydac na nowe auto dla dyrcia. Co sie do tej pory dzialo to zlodzieje wbijali sie na baze, z pomoca wykradzonych danych okradali biedakow ktorzy sie w niej znajdowali, a dyrcio nie zmienial nic bo i po co – w koncu on nie byl stratny chyba, ze ma pecha, mieszka w EU i jeszcze wiekszego w tym ze przyczai go ktos od RODO i nalozy smieszna kare…

A tutaj ktos wymyslil sobie meow, DOMY I KASA klientow sa bezpieczne bo zlodzieje nie maja bazy ktora moga wykorzystac w kradzierzach czy przekretach, a pan GŁĄB prezio musi ruszyc du* i swiecic oczami zeby baze odzyskac, gdzie wartosc takiej bazy moze byc mniejsza niz straty na jednym tylko recordzie, a w dodatku uderza w tego kto za baze odpowiada wymuszajac zabezpieczenia (implementowane teraz dla wlasnej dyra korzysci) KTORE POWINNY BYC TAM OD SAMEGO JEBA* KU* POCZATKU! TY TĘPY ĆWO…

Do tego jedynymi faktycznymi poszkodowanymi (w niewielkim stopniu jesli patrzec na straty ktorych nie mieli problemu fundowac innym) sa ludzie bez zabezpieczen i bez backupu. A reszta musi sie glownie mierzyc z tym, ze chwilowy offline na odzyskiwanie bazy z backupu (czy cofka) ujawnia klientom jak firma robi ich w h* zaniedbujac ICH bezpieczenstwo.

Myślę, że akcja może być równie dobrze obywatelska, po tym gdy tak trudno się “dosądzić” swojego w UODO. A to skarga źle napisana, a to trzeba tłumaczyć na czym polegał wyciek, zamiast żeby identyfikowali to w UODO. Stawiam, że grupa obywateli się po prostu w…a, skanuje porty i adresy IP za takimi bazami i je unieszkodliwia zanim zbierze się duża ilość danych którą ukradną hakerzy. Ofensywa bywa najskuteczniejszym sposobem defensywy.

Jestem przyznam się zszokowany. Nie treścią artykułu, ale niektórymi komentarzami. Akcja obywatelska? Nic złego? Dobrze robią? Widząc ile osób w komentarzach jest gotowe uścisnąć rękę wandalom przestaję się dziwić, dlaczego w tym kraju każdego, który próbuje zgłosić gdzie trzeba akt wandalizmu przylepia się łatkę “donosiciela” i gloryfikuje się chuliganów. Smutne.

Gdyby naprawdę ktoś chciał w ten sposób zwrócić uwagę na idiotów nie zabezpieczających bazy danych, mógł to zrobić na setki sposobów bez ich niszczenia. Ot, choćby zmienić nazwę najczęściej używanej tabeli na “kurna_naucz_sie_zabezpieczac_lepiej_dane”, dopisać 10k losowych rekordów, czy też pobawić się uprawnieniami kont. Czyli wszystko, co wywaliłoby każdą aplikację korzystającą z bazy w kosmos, a jednocześnie dałoby się odkręcić.

W ten sposób gwarantuję że admin (jeśli można użyć takiego określenia do człowieka, wystawiającego otwartą bazę na świat) szybko douczyłby się w kwestii bezpieczeństwa i jednocześnie nie straciłby danych.

Autorem ataku jest Polak, młodzieniec po przejściach o pseudonimie takim jak popularna marka zupek i przypraw.

—–BEGIN PGP SIGNED MESSAGE—–

Hash: SHA512

Widze, ze blyskawiczna atrybucja czytelnikow niebezpiecznika. Pogratulowac czytelnikom i Panu redaktorowi Koniecznemu.

Znac fachowcow. Pozdrowienia z saijanskiej planety. Tobie tez Piotrze :) Dobrze, ze Diaczenko nie jest taki bystry… xD

Chcialbym kiedys Piotrze zamienic z Toba kilka slow :)

PS. Skad wiadomo, ze to ja? Plotki yakies.

—–BEGIN PGP SIGNATURE—–

iQETBAEBCgB9FiEEdkePr+T8OnYM3UyACVTIwtMKCJYFAl8kMRlfFIAAAAAALgAo

aXNzdWVyLWZwckBub3RhdGlvbnMub3BlbnBncC5maWZ0aGhvcnNlbWFuLm5ldDc2

NDc4RkFGRTRGQzNBNzYwQ0RENEM4MDA5NTRDOEMyRDMwQTA4OTYACgkQCVTIwtMK

CJY1jgP+Llvu3zlgLs9U7H3T0u1XSyWq4WiZva4CE3ZqmnDWcM+UeqnEaQOmsitj

3hKv0Qb+bOMds5UDxTnwVUasQN4sTcS3p8+jWXsrvT6CsW/op7JFLN7+Z0THcz7V

eI4wvWyfjrI+MvrrNIjaBFAH59tDxSznXGwtd3dOcMzWd8UD2zY=

=f5i8

—–END PGP SIGNATURE—–

[…] Uzyskanie dostępu do logów jest często łatwiejsze niż przełamanie zabezpieczeń aplikacji. Zdarza się, że logi są dostępne w aplikacjach do gromadzenia i wizualizacji logów np. Elasticsearch, Kibana bez konieczności zalogowania, a ze względu na nieprawidłowości w separacji podsieci dostęp sieciowy do nich ma (zbyt) wiele osób z danej organizacji, lub w skrajnych przypadkach, z powodu błędów konfiguracyjnych, są one wystawione do Internetu. Tutaj dobrym przykładem jest chociażby opisywany niedawno atak MEOW. […]