28/9/2011

Firma Amorize zauważyła, że strona internetowa MySQL została zmodyfikowana — dodano skrypt instalujący złośliwe oprogramwanie na komputerach internautów.

MySQL.com infekuje złośliwym oprogramowaniem

Atakujący umieślili na mysql.com tzw. exploitpacka, który składał się z JavaScriptu wykrywającego wersje przeglądarki i jej pluginów, a następnie serwującego odpowiednie exploity. Niczego nieświadome ofiary, które odwiedziły stronę MySQL.com przy pomocy niezaktualizowanej przeglądarki, były infekowane złośliwym oprogramowaniem (klasyczny przykład ataku drive-by download):

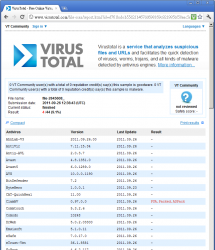

Skrypt usunięto dopiero po ok. 7 godzinach. Według VirusTotal, infekcję były w stanie wykryć tylko 4 antywirusy (na 44 testowanych):

Sprawa jest o tyle interesująca, że okazało się iż Brian Krebs już tydzień temu widział na pewnym rosyjskim forum, że ktoś oferował dostęp na prawach roota do serwerów MySQL za minimum 3 000 dolarów.

Nie wiadomo dlaczego bloger, który od dawna zajmuje się opisywaniem rynku bezpieczeństwa nie poinformował o znalezisku administratorów MySQL, narażąjąc na infekcję ok. 120 000 internautów (tyle miało odwiedzić zaatakowane mysql.com w ciągu 7 godzin). Cóż, wygląda na to, że będziecie mogli go sami o to zapytać na konferencji Secure 2011, której to będzie gościem.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jak już wspomniałeś o niezaktualizowanych przeglądarkach… ciekawi mnie, jak statystycznie wygląda sprawa aktualizacji różnych przeglądarek. Tzn ilu użytkowników danej przeglądarki wykonuje regularne aktualizacje.

W Chrome sprawa jest prosta – aktualizacje lecą z automatu, więc nie da się mieć aktualnej przeglądarki. W Operze z aktualizowaniem też chyba nie ma większych problemów.

Schody zaczynają się w przypadku Firefoxa, w którym po updacie z 3.0.1.5 na 3.0.1.6 wywala się większość rozszerzeń ;) Pewnie jeszcze zabawniej to będzie wyglądało, jak Mozilla wcieli w życie plan jeszcze częstszych aktualizacji ;)

I na podium pewnie IE, który nawet mimo aktualizacji często dziedziczy masę niezałatanych dziur po starszych wersjach (przynajmniej kiedyś tak było – teraz się prawdę mówiąc nie orientuję, na ile bezpieczne są najnowsze IE).

Aj – bały błąd. W przypadku Chromie nie da się oczywiście mieć NIEAKTUALNEJ przeglądarki :)

O ile wiem Firefox ma już wersję 6.0.2 :]

I raczej większość (używanych przeze mnie) dodatków przeszło bez szwanku z wersji 3.0.x.

Mam Firefox 7.0 Sam się zaktualizował z wersji 6.0.X bodajże wczoraj.

Rozszerzenia po update się “nie wywalają”, a mam ich sporo.

Fanboizm przeglądarkowy…? *cough*, *cough* Tego jeszcze nie było.

Joe Doe: Ta… “fanboj”… zdecydowanie zbyt często używane ostatnio słowo. Aż strach cokolwiek powiedzieć, bo zaraz człowiek od fanbojów zwyzywają ;)

Za czasów, jak używałem Fx takie cyrki były, i nikt temu nie zaprzeczy. Żaden z moich znajomych nie aktualizował Fx zaraz po wypuszczeniu aktualizacji, bo zawsze kończyło się to tak samo. Ci bardziej uparci przed aktualizowaniem przeglądarki ręcznie edytowali wszystkie zainstalowane rozszerzenia i poprawiali im “datę przydatności do spożycia” (tzn maksymalną zgodną wersję przeglądarki).

To, że używam Chrome, nie czyni ze mnie fanboja. Szanuję każdą nowoczesną przeglądarkę, która nie utrudnia pracy web-developera.

Wydaje mi się, że od kiedy Firefox zaczął się tak aktualizować i gonić Operę z numerkami wersji to twórcy pluginów sami zaczęli nie co oszukiwać co do zgodności do numeru wersji.

a czy wiesz takze ze Chrome nigdy nie bylo finalna wersja ? kazda kolejna to Beta

czyzby Google balo sie swojego wlasnego produktu i odpowiedzialnosci za niego ?

wyrwales sie troche jak filip z konopi z tymi przegladarkami, poszukaj troche, poszperaj,dowiedz sie a potem pisz komentarze – w 75-90% przypadkow winne nie sa przegladarki a “dodatki” do nich, wiec prosze troche uzupelnic wiedze zanim sie wypowiesz znowu

Czy wiadomo jakieś szczegóły odnośnie czasu, w którym stona miała zapodany ten skrypt? Jestem bardzo ciekaw, bo kilka dni temu pobierałem Workbencha…

Whitelista javascriptu FTW.

@Piotr Konieczny

Czy ten BlackHole ExploitKit, którego użyli atakujący robi też jakieś kuku systemom GNU/Linux? Gdzie mogę znaleźć jakieś wersje przeglądarek/pluginów, które są temu podatne? Niestety tak się składa, że wczoraj odwiedziłem tę witrynę.

Poczytaj sobie ten artykuł: http://contagiodump.blogspot.com/2010/06/overview-of-exploit-packs-update.html

Dołączony jest również XLS z listą podatności wykorzystywanych przez BH oraz inne exploit-packi. Nie wypatrzyłem tam systemów innych od Windows, ale upewnij się, gdyż czytałem pobieżnie.

Może nie poinformował bo nie lubi oracle ? ;>

a jaki link do tego forum?

http://forum.antichat.ru/

to jest jedno z paru stron na których była oferta sprzedania roota

mozna prosic redakcje niebezpiecznika do bezposredniego linku jakie programy konkretnie wykrywają ?

http://www.virustotal.com/file-scan/report.html?id=d761babcb55d21b467dd698169c921995bf58eac5e9912596693fee52c8690a1-1317040603

@Janusz słusznie pyta. Wypadałoby podać dokładnie datę jeśli mowa o tak małym oknie. Na screenie z VirusTotal widnieje data 26.09, więc zgaduję że to wtedy strona była zainfekowana.

Data nie jest dokładnie znana. Wiadomo, że 26.09 o 17:00 naszego czasu Armorize wyłapało zagrożenie i napisało posta.

Podejrzewa się, że istniało ono od już ok. 7h. Po publikacji posta, Oracle usunęło złośliwy skrypt. Mówimy więc tu o czasie 26.09 10:00 + ~7h

26.09 w nocy, do 15 czasu uniwersalnego [ GTC ] zostalo usuniete, nie pamietam gdzie to wyczytalem, jakis servis newsowy ze stanow, w kazdym badz razie w niedziele wieczorem [ 25.09 ] mysql bylo w zwiechu bo probowalem pobrac nowa baze, w poniedzialek wieczorem dzialalo

Dlatego wlasnie trzeba korzystac z noscript do FF przydaje sie rowniez Addon Update Checker ktory bardzo ladnie informuje o nowych aktualizacjach dodatkow :)

Ciekawe, że darmowy i opensourcowy clamav wykrył to czego płatne i zamknięte nie wykryły.

Tak na prawdę to wykrył tylko jeden antywirus… Rising (ze statusem “suspicious”), reszcie nie podobało się, że plik jest skompresowany (modyfikowany ASPack w tym wypadku), także trudno tu mówić o jakiejkolwiek detekcji. Dla mnie byłby to zwykły fałszywy alarm, jeden z wielu, jeśli ktoś ma często do czynienia z podejrzanymi plikami…

Rok 2011 jest rokiem niebezpieczeństwa. Padło już na MySQL, PHP, kernel.org i strony Linux Foundation… tylko jakoś nikt się nie uczy na błędach. I dlaczego na światło dzienne nigdy nie wypływają informacje, jaki zdalny exploit został użyty, albo gdzie leżał problem w konfiguracji?

Ja na wszelki wypadek zrezygnowałem z Apache HTTPD, gdyby miało się okazać, że to w nim są dziury. Chociaż kernel.org stoi na nginx… Za to php.net jest na “Apache/1.3.41”. Nie polecam.

Większość exploitpacków posiada, większość :] exploitów na systemy Windows ale powolutku się to zmienia (w stronę Apple i Linuksa).

Warto zwrócić uwagę, że większość exploitkitów wykorzystuje błędy w rozszerzeniach przeglądarek i poza sytuacją gdzie przeglądarka pilnuje dostępu do pluginów – niezależnie od aktualnej wersji przeglądarki, będziemy podatni – jeśli nie dokonujemy aktualizacji np. Javy albo Flasha.

Średnio statystyki exploitpacków, które widziałem dawały skuteczność na poziomie 10-20% odwiedzających np.:

http://bothunters.pl/2010/11/23/15-procent-skutecznosci-w-podatnosci-systemow-uzytkownikow/

A jak zerkniecie, że 80% userów ma jakiś niezaktualizowany plugin to wychodzi, że jest jeszcze gorzej:

http://bothunters.pl/2011/02/18/80-przegladarek-www-wymaga-aktualizacji/