1/4/2013

…chwycił tak bardzo, że przerósł nasze oczekiwania. Chwilami sami stawaliśmy się ofiarą jego siły, bo kilkasetkrotnie share’owany na Facebooku link do naszego artykułu po prostu przytykał nam serwer ;-) Poniżej statystyki nabranych. Jeśli jesteś wśród nich — uspokajamy, nie mamy twojego hasła do Facebooka, nawet jeśli je wpisałeś …mimo że moglibyśmy je mieć :-)

Facebook niestety dalej nie pozwala na podgladanie, kto ogląda nasz profil — to był żart

Celem żartu było przekonać Was, że Facebook wprowadził możliwość podglądania tego, kto odwiedza nasz profil. Chcieliśmy przy okazji zbadać, czy tak pożądana przez Facebookowiczów funkcja spowoduje, że ślepo się na nią rzucicie i zignorujecie wszelkie, wypracowywane latami zasady bezpieczeństwa komputerowego. Okazało się, że ciekawość zgubiła ok. 30% z Was… Ale po kolei:

Jak przygotowaliśmy atak?

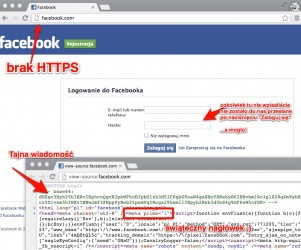

Przygotowaliśmy więc na naszym serwerze fałszywą stronę logowania do Facebooka:

Oryginał sklonowaliśmy przy pomocy narzędzia SET umożliwiającego wykonywanie ataków typu phishing. Z SET-a niekiedy korzystamy zawodowo podczas wykonywania profesjonalnych testów penetracyjnych z elementami socjotechniki dla naszych klientów).

Pomimo powyższego oświadczenia, i tak sugerujemy nam nie ufać i zmienić jak najszybciej swoje hasło do Facebooka — raz na jakiś czas warto to zrobić, podobnie jak warto też włączyć dwukrokowe uwierzytelnienie — przyda się zwłaszcza w takich przypadkach, jak ten:-)

Bez socjotechniki by się nie udało…

Ponieważ nikt z was zapewne nie wszedłby na link w postaci http://178.217.186.2184 a już na pewno nie wpisałby nań swojego hasła do Facebooka, postanowiliśmy “porwać” domenę Facebooka, czyli wykonać atak DNS spoofing, a tak naprawdę, przy pomocy socjotechniki nakłonić was samych do wykonania tego ataku na sobie (badum tss!).

Okazało się, że zwykła prośba o wpisanie w pliku hosts “lewego” IP Facebooka (przedstawiona jako warunek dostępu do testowego serwera Facebooka) zadziałała zaskakujaco dobrze… Średnio 1/3 czytających post wykonała to zadanie, tzn. zmieniła DNS-y. Bez tego kroku, (a dokładniej bez przesłania nagłówka Host: przy wejściu na IP: 178.217.186.2184) nie moglibyście zobaczyć fałszywej strony logowania do Facebooka, którą dla was przygotowaliśmy — a to właśnie z niej pobraliśmy statystyki.

- Celowo prosiliśmy o wpisanie domeny bez “www”, żeby odwrócić waszą uwagę od braku https:// na początku…

- Celowo prosiliśmy o użycie przeglądarki incognito, aby ustrzec się przypadkowego odbioru przez nasz serwer zapamiętanych przez waszą przeglądarkę ciasteczek sesyjnych z Facebooka (gdyby ktoś nie korzystał z Facebooka HTTPS i był zalogowany w trakcie wykonywania naszej instrukcji to mogłoby się zdarzyć). Jeśli ktoś korzysta na co dzień z Facebooka po HTTPS, to nic mu nie groziło — nasz serwer nie wspierał HTTPS, a ciasteczka sesyjne Facebooka mają ustawioną flagę Secure, która nie pozwala przeglądarce na ich wysyłanie do serwisów nie korzystających z HTTPS.

Po ustawieniu wpisu w pliku hosts i wpisaniu domeny facebook.com w przegladarkę, trafialiście nie na oficjalną stronę Facebooka, a na nasz serwer zawierający fałszywą stronę logowania:

Naciśnięcie na powyższej stronie przycisku “Zaloguj się” (niezależnie czy wprowadzono jakiekolwiek dane), przekierowywało na stronę https://niebezpiecznik.pl/primaaprilis/?bazinga (hasło nie było przesyłane):

Co powinno było wzbudzić waszą czujność?

- 1. Podawanie loginu i hasła na stronie internetowej nie korzystającej z HTTPS://. Nigdy. Tego. Nie. Róbcie.

- 2. Podmienianie adresów IP dla znanych domen to popularna technika ataku zwana pharmingiem. Korzysta z niej nagminnie złośliwe oprogramowanie, a i my pisaliśmy o niej wiele razy…

- 3. Screenhoty uwiarygadniające “socjotechniczną” historyjkę. Nie były co prawda photoshopowane, ale Chrome-inspectorowane. Chyba nikt nie uwierzy, że ukazani na screenshotach Alladyn2 i nvm założyli konto na tak naruszającym prywatność użytkowników serwisie jak Facebook ;)

Statystyki

Do chwili obecnej, nasz primaaprilisowy artykuł przeczytało 112 849 osób, z czego na podstawioną przez nas stronę Facebooka dotarło (tj. odpowiednio ustawiło plik hosts) 14% internautów (15 359 osób). Następnie, z tych co ujrzeli fałszywą stronę do logowania, hasło podało i przycisk “Zaloguj się” nacisnęło 87% internautów (13 317 osób).

Ponieważ tak naprawdę formularz logowania był celowo uszkodzony i nie logowalismy haseł (nie były one w ogóle wysyłane na nasz serwer — nigdy nie opuszczały waszej przeglądarki), nie możemy stwierdzić ilu z Was podało prawdziwe dane do swoich kont, a ilu wiedząc co się kroi, dla żartów wpisywało w pole hasło życzliwe lub mniej życzliwe pozdrowienia dla “phisherów” ;)

Z innych statystyk — “viralowość” wpisu na Facebooku:

przełożyła się na +700 nowych lajków dla Niebezpiecznikowego Fanpage.

Podsumowanie

Mamy nadzieję, że naszą primaaprilisową akcją zrobiliśmy niektórym z Was niezły lany poniedziałek poprzez wylanie zimnego kubeła wody na ciekawską głowę, która zapomniała o bezpieczeństwie w internecie.

Podsumowując:

- Nigdy nie logujcie się jeśli w pasku adresowym nie ma HTTPS

- Włączcie uwierzytelnienie przez SMS na Facebooku,

- Nigdy nie podmieniajcie zawartości pliku hosts jeśli nie wiecie co robicie

..i przede wszystkim, zawsze bądźcie czujni! Z ostrożnością podchodźcie także do wiadomości przekazywanych przez ten blog (zwłaszcza pierwszego kwietnia ;) — w końcu i nas ktoś kiedyś może “zhackować”.

Tym razem to my was zaatakowaliśmy — ale jutro to moga być Chińczycy ;)

PS. Kilka osób podesłało nam zdjęcia swoich min, o co prosiliśmy na stronie widocznej po zalogowaniu się do fałszywego Facebooka:

PPS. Dostaliśmy informację, że udało się nam oszukać jednego z pracowników CERT-u i kilku starych wyjadaczy z branży IT — wśród najczęściej podawanych powodów ich zguby pojawiały się: pośpiech, ciekawość ;-)

PPPS. Przepuszczaliśmy początkowo tylko komentarze, które nie ujawniały, że to Prima Aprilis (żeby spotęgować wiarygodność). Teraz dopiero przepuściliśmy resztę (trochę to zajmie, 600 komentarzy wisi w kolejce). Gro z pierwszych komentujących to hmm… mocno nietechniczne osoby, mające problem z edycją pliku hosts. Zapewne nie są to nasi regularni czytelnicy i trafili do nas z Facebooka po fali kilkuset share’ów.

Ciekawe natomiast było to, że niektórzy z Was “poczuli bluesa” i dopisywali bardzo śmieszne uwiarygadniające historyjki — oto wybór komentarzy:

Działa (testowałem na Chromie)! U mnie potrzebne było wpisanie ipconfig /flushdns.

Działa! :-D Co lepsze dowiedziałem się o swojej tajemniczej adoratorce, właśnie umawiamy się na jutro.

tak nawiasem to te kosmiczne liczby biorą się chyba że zaliczania wspólnych zdjęć, komentarzy i wiadomości, bo nie wierze że ktoś 20 tys rasy wisiał mi na profilu…

myślałem że mój stary dopiero uczy się internetów a tu “25 password reset probe” przy jego profilu, ciekawe co tan gagatek kombinuje ;)

No w końcu! Siedziałem do 4:00 ale się udało :D Tylko teraz czekać aż ktoś odwiedzi profil żeby zobaczyć czy działa.

Działa nawet na Operze!

Działa, działa, tylko trzeba skrócić kabel od klawiatury.

Po co to opublikowaliscie? Teraz na pewno wyłączą … :(((

Shit mój profil przeglądała RIAA i policja, myślicie że to przez nie skasowanie mp3jek po 24 godzinach???

Niektórzy z Czytelników pomagali też wkręcać innych poprzez rozwiazywanie ich problemów (część z osób przerosła edycja pliku hosts bez praw administratora). Dziękujemy za wspólne trololo! :)

Poniżej kilka komentarzy tych, których udało się nabrać i którzy się do tego przyznali:

Z tego przeżarcia przestałem racjonalnie myśleć:) Dobrze ze hasło inne do wszystkiego:]

Wczoraj na lodzie się nie poślizgałem, dziś się nie poślizgnąłem, a przed kompem usiadłem i w kilka minut gleba totalna

Dziękuje za cenną lekcję (nie)bezpieczeństwa w necie. Wychodzą tutaj dwie rzeczy: pierwsza że nie jestem tak głupia skoro to zrobiłam, dwa jak jestem głupia że dałam się nabrać

dalem sie wyr***ć bez mydła.

aż mi głupio że się nabrałem

Wybore nabralem sie jak jakis gowniarz hehe..

Bardzo fajna akcja… zmieniania haseł

Moja naiwność czasami mnie zaskakuje Z tego co pamiętam to już drugi raz dałem się nabrać ! Przynajmniej poczyściłem sobie hosts

Karwasz-twarz dałem sie zrobic jak amator. A tyle się powtarza o nielogowaniu sie na tego typu stronach, sam to innym tłumaczę przy naprawach. A tu proszę ciekawość i do “piachu z zasadami”. Świetny numer a zarazem kubeł zimnej wody na durny łeb. Pozdrawiam!

Muszę powiedzieć ze wstydem, że się nabrałem, chociaż jestem odporny na większość sposobów wyłudzania danych. Wielkie dzięki za taką lekcję bezpieczeństwa. Na przyszłość będą ostrożniejszy :)

Last but not least — usuńcie z plików hosts linijkę z facebook.com — jeśli ktoś ją jeszcze ma. Strona została już wyłączona.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Aż sam nie wierzę, że dałem się na coś takiego nabrać :C.

Eh, co to ludzie nie zrobią żeby sprawdzić czy na pewno są w centrum uwagi swojej wybranki/wybrańca… ;) W sumie to bardzo smutne wnioski z tego waszego żartu płyną…

tak, to w okol tego krecily sie moje mysli gdy zmienialem gosts ;)

Gdyby IP nie było znane bingowi pewnie poszedłbym o krok dalej niż jego wyszukanie ;)

Pierwsze, co zrobiłem, to wydanie polecenia “whois” w konsoli. :D

dałem się wydymać chociaż zapaliła mi się żarówka – strona logwania do facebooka byla ciut inna bo zwykle w prawym górnym rogu wpisywało się dane. Taka strona jak ta spreparowana była zwykle przy logowaniu się do innych serwisów przez fb.

Fakt faktem socjotechnika podziałała bo byłem ciekawy a mnie jako informatyka przekonał ten tekst z testowym serwerem facebooka. Potem dopiero z ciekawości sprawdziłem co się kryje pod samym adresem IP…

Studiuje informatyke a dałem się nabrać jak ostatni jeleń…

Na moje usprawiedliwienie byłem jeszcze śpiący ;p

Przestań studiować informatykę, niczego życiowego się nie dowiesz. Zresztą, sam widzisz.

Czy tylko ja sprawdziłam, że podany adres IP nie należy facebooka, a do Was?

Jestem z siebie dumna, że nie dałam się nabrać! :D

Nie, wiele osób to zrobiło. Celowo zostawiliśmy default host jako Niebezpiecznik (można było tam wstawić cokolwiek, także facebook.com), to była jedna ze wskazówek, że coś może być nie tak ;-)

Zrobiłem podobnie, ale najpierw poszedł traceroute na IP wspomniany w artykule ;)

Ja też sprawdziłem IP we whois. Jak zobaczyłem że należy do Niebezpiecznika, to jeszcze wszedłem po prostu bezpośrednio na IP, przez co wylądowałem na głownej Niebezpiecznika. Ale – nice try, rozważałem przesłanie tego znajomym, wiele szuka obiecywanej funkcji gdzie tylko można :D

Ja tak zrobiłem, pierwsze co to sam ip wpisałem żeby sprawdzić gdzie to idzie :)

Nawet miałem napisać, ale zobaczyłem komentarze i pomyślałem a niech się ponabierają :D

Bardzo dobra lekcja dla wielu, tylko trochę szybko opublikowaliście tamten artykuł “23:35 31/3/2013”, na to też spojrzałem :D jakoś mam tak że patrze na detale ;)

A ja od razu się zorientowałem, że to jest wkręcanie i sprawdziłem poleceniem “ping niebezpiecznik.pl” jaki otrzymam IP :)

P.S. Z facebooka nie korzystam (i mam go “zablokowanego” w hosts).

“…a tak naprawdę, przy pomocy socjotechniki nakłonić was samych do wykonania tego ataku na sobie”

Stąd moja reakcja gdy zobaczyłem wasz prima aprillisowy news:

http://i.imgur.com/dbzVDve.jpg

Po za tym chyba WordPress ma problemy z planowaniem postów i zmianami czasu bo i pierwszy news jak i ten pojawił się godzinę za wcześnie. Trzeba by było narzucić poprawkę na timestamp.

Pojawił się wcześniej celowo – prawdziwi phisherzy się nie zapowiadają, uderzają znienacka! :)

Ten żart był naprawdę genialny, zdecydowanie najlepszy jaki kiedykolwiek widziałem :)

Moje lenistwo mnie uratowało :D

Szczerze to sam się bawię phishingiem i od razu dziwny wydał mi się ten adres ip, i brak HTTPS, ale przyznaję się bez bicia że dałem się nabrać jak dzieciak, ale to pewnie przez to że moja była nie ma już fejsa i byłem ciekawy czy nie ma teraz jakiegoś konta z którego looka na mnie teraz, i robiłem to tak szybko bo się bałem że facebook to wyłączy :D :)

Teraz dopiero widać ilu idiotów czyta Niebezpiecznik bez zrozumienia :)

Sporo osób przyszło wczoraj z Facebooka po raz pierwszy.

Nasi czytelnicy share’owali (ok. 500 razy) ten post, i tak ok. 50% odwiedzających to tacy, którzy zajrzeli tu pierwszy raz.

Gdybyśmy logowali hasła, dałbym sobie rękę (a nawet coś ważniejszego) odciąć, że nasi czytelnicy w większości wpisywaliby w hasło “GTFO/nice-try/dupa.8” i inne “zabawne” hasła.

Najbardziej nabijać się będą z podających hasła Ci, którzy sami wpisali swoje hasło… Tak jak napisałem poniżej – zgubiło mnie źródło tych rewelacji, po prostu nie zarejestrowałem daty 1 kwietnia w głowie i zrobiłem to z czystej ciekawości, bo światełko alarmowe się nie zapaliło – w końcu rzetelne źródło podało mi tą rewelację. Problem pojawia się tylko w momencie, kiedy to źródło samo zostałoby zhakowane i ja bym wykonał instrukcję prawdziwego hakera. Nauczka na przyszłość- nie ufaj nawet sobie ;)

Gdyby żona wcześniej mnie nie nabrała, że wybija prysznic i pół łazienki jest zalane, to może i bym się nabrał. A tak? Stałem się czujny niczym oficer Ryba w pościgu za Killerem ;)

Żart udany – mam tylko nadzieję, że to nie stali czytelnicy niebezpiecznika dali się tak zrobić w rulonik ;)

A ja się pochwalę swoją głupotą:

Bez problemu zidentyfikowałam czyj jest adres, który wpisuję w /etc/hosts i o co chodzi. Kodu strony mi się nie chciało czytać (jednak południe to wcześnie rano). Spodziewałam się, że przejmiecie hasła, policzycie i wyrzucicie. Ale jednak chciałam się dowiedzieć co widzi człowiek po “zalogowaniu”. Niestety rano głowa nie działa więc zamiast wpisać hasło “dobryzart” i kliknąć “zaloguj” założyłam zupełnie niepotrzebne mi nowe konto na facebooku i zalogowałam się poprawnymi danymi. O niepotrzebości tego czynu zorientowałam się dopiero chwilę później…

P.S. Drobnym mankamentem był fakt, że na angielskojęzycznym systemie facebook pojawił się po polsku (co nie powinno się stać chyba) a zmiana na angielski przenosiła na stronę niebezpiecznika ;)

Ja też się nabrałem, a to dlatego, że źródło tego newsa uśpiło moją czujność – po prostu wam ufam, a to widać błąd :P

Właśnie adres IP wzbudził moje wątpliwości. Dlaczego mój komentarz pod tamtym wpisem z godziny 03:33 jest dalej w moderacji?

Bo jest 600+ komentarzy w moderacji, do jutra powinno się udać je zaakceptować… :)

Może za dużo naczytałem się niebezpiecznika, ale pierwsze co zrobiłem to wpisałem na sztywno ip w przeglądarce i wyskoczył.. niebezpiecznik. Po drugie zauważyłem, że jest kopsnięty https co już samo w sobie było wystarczającym powodem do podejrzeń. Wiadomo więc, że podałem najpierw losowy ciąg znaków by zobaczyć co się stanie :]

Fajny żarcik, taki z puentą!

Ja dałem się nabrać, jednak poległem na pierwszym kroku. Okazało się, że nie mam katalogu etc, jak i pliku hosts gdzieś w pobliżu.

Co prawda znalazłem to później w windows.old ale już zapomniałem po co szukałem ;]

Ale gratki za kawał i dzięki za naukę. Nie pójdzie w las.

OK, pytanie do niebezpiecznika: dlaczego przy moim komentarzu pojawił się awatar, podczas gdy podałem fałszywe dane do komentarzy? I na bank nigdy takiego awatara (Lelo86 PL) nie używałem.

https://gravatar.com

Dzięki za wyjaśnienie. Widać coś nie za bardzo poprawnie to działa.

Może znajdzie się właściciel tego awatara i skonfrontujemy, co może być nie tak?

Kiedy zobaczyłem linijkę o edycji pliku hosts od razu zrozumiałem, że szykuje się coś ciekawego ;).

Podejrzewam, że większość osób która dała się nabrać napłynęla na Niebezpiecznik z share’owanych postów. Wątpię, aby regularny czytelnik Niebezpiecznika dał się nabrać na coś tak banalnego. Mimo wszystko podziwiam starania i pozdrawiam.

Ja używam pliku hosts do blokowania głupich, zabijających czas stron. Robię przekierowanie na motywujący obrazek na localhoście.

Przerażające jest, że ktoś dokonuje takiej zmiany w systemie, jak nie wie co robi w ogóle :(

Właśnie dlatego, że nie wie, to jej dokonuje. Skoro trzeba jakąś “magię” zrobić, to się czaruje – nieważne co, ważne żeby zobaczyć “potential stalker” ;-)

O ile żart jeszcze ujdzie (chociaż naszą czujność powinno wzmóc stwierdzenie, że Piotrowi nagle się pojawił jakiś msg od Fejsa, dający mu możliwość testowania innych opcji – a innym nakazywał logowanie na fejsa przez jakieś kosmiczne patenty), o tyle zagrywka z komentarzami moim zdaniem była nie na miejscu. Celowa zagrywka z ukrywaniem commentów, a kto wie, być może i dopisywanie fejkowych były kluczowymi powodami, dla których tyle osób się dało nabrać. Za ten numer niestety lajka na fejsie ode mnie nie dostaniecie. :_)

@Tera: sugerujesz, że prawdziwi phisherzy nie fabrykowaliby komentarzy pod swoim postem tak, jak robili to nasi czytelnicy? :>

Najlepszy prank tegorocznego prima aprillis :D Mnie zmylił fragment o reply, myślę sobie “o to to mam to lecę dalej z licznikiem odwiedzin”.

Congrats :D

A teraz zaczną się komentarze typu: to nie ja, nie dałam/em się nabrać, wiedziałam/em, że to żart, to nie ja wpisałam/em login/hasło, etc.

Najlepszy dzisiaj i tak był ten komentarz z “cmokasssski” na końcu :-)

U mnie to wyglądało tak: Sprawdzenie daty postu. “No jest jeszcze przed Prima Aprilis…” Ale jednak po chwili ogarnięcie, że adres IP coś taki znajomy, a w Polsce raczej serwera Facebook nie trzyma. Szybkie spojrzenie na adres IP Niebezpiecznika i już się nie bawiłam w zmianę linijki dla Facebooka w hosts.

Ale znajomą nabrałam i też się bała, że naprawdę hasło przechwyciliście, choć potem ogarnęła, że ostatnio zmieniała i podała stare. Chyba jak następnym razem jej coś podeślę, to mi już nie uwierzy.

Co do pharmingu, przyda się informacja, że to tak się nazywa.

A linijkę z Facebookiem można zatrzymać – tylko lepiej sobie ustawić poprawny adres IP strony (i kiedy strona przestanie działać, poprawić, bo Facebook już ze 4 razy w ciągu kilku miesięcy zmieniał serwery). Ew. w jakimś miejscu pracy lub w szkole z niefortunną konfiguracją userów można innym zablokować Facebooka, kierując ich na 127.0.0.1, czyli localhost. ;)

Przyznaję, dałem się złapać. Klikając na [Zaloguj się] mignął mi link z /primaaprilis, ale było już za późno.

A co mnie zgubiło?

Oprócz pośpiechu i tego że było krótko po północy, to na co dzień korzystam z Firefoksa z dodatkiem HTTPS-Everywhere, przez co nie zorientowałem się, że cała strona główna Facebooka idzie już domyślnie po HTTPS (kiedyś chyba tylko formularz leciał szyfrowany). Do przetestowania tej “nowej funkcji” użyłem jednak Opery i przy braku tego dodatku czysty HTTP na facebook.com/ mnie nie zdziwił. Trochę mnie zaskoczył wygląd tej strony, ale bajeczka o innym serwerze do beta-testów była niestety wiarygodna.

Pokażcie lepiej zrzut ekranu z Cloudflare ze statami ruchu względem poprzednich dni ;)

hehe, jedyny żart, na który dałem się nabrać :D dobre!

To nie miało nic wspólnego z DNS! Plik hosts jest przetwarzany jako pierwszy, jeszcze przed skorzystaniem z DNS.

Dlaczego nie ostrzegacie o ciachach? To nie jest obowiązkowe?

Nie.

Więc dlaczego inni to robią? Skoro są tutaj reklamy Google, to znaczy że ciacha, śledzenie i w ogóle teoria spiskowa też są :D

LOL! Jak czytałem tamten artykuł to od momentu wspomnienia, że trzeba zmienić coś na DNSach wiedziałem, że to żart primaaprilisowy. Jak doczytałem do tego że trzeba zedytować hosts to się złapałem za głowę, byłem przekonany, że ip prowadzi do niebezpiecznika i sobie otworzyłem w przeglądarce, faktycznie, pojawiła się strona niebezpiecznika (nie chciało mi się bawić whois).

Myślałem że WŁAŚNIE NA TYM polega żart. Tzn. na zastąpieniu facebooka stroną niebezpiecznika.

Teraz jak czytam i myślę że ktoś mógł się na to nabrać to aż brak mi słów!

Dokładnie, moja reakcja na ten wpis: “to oni faktycznie zrobili fejkowego fejsbuka?” :D

Mnie zaczela laskotac niepewnosc, gdy zobaczylem komunkat o tym by sie rozejrzec: byl calkowicie wyrwany z kompozycji strony.

2. Przycisk “DebugMODE” nie zmienil wartosci na “0” po wcisnieciu.

3. Po wylogowaniu sie trudno jest przypisac danemu uzytkownikowi ze probowal logowac sie na twoje konto.

4. Nazwiska niezamazane :P

5. Sprawdzony z ciekawosci adres IP prowadzil na strone niebezpiecznik.pl

I kazdy z tych punktow z osobna jest troche podejrzany, prawda?

PS: Chyba powinnienem wiecej pisac o tej porze bo inaczej pisze za duzo zbednych dygresji :P

Ja tam uważam że wiele osób (w tym mnie) “zgubiło” po pierwsze zaufanie do Niebezpiecznika a po drugie ciekawość. Gdybym takie informacje znalazł gdzie indziej to na pewno byłbym bardziej podejrzliwy. A Niebezpiecznik przecież często publikuje różne ciekawe i warte sprawdzenia rzeczy… Zaufałem Wam na tyle że bez zastanowienia wpisałem podany przez Was IP do hosts, inny wygląd strony logowania również nie wzbudził moich podejrzeń, w końcu to sereer testowy. :)

Zaufanie do niebezpiecznika? Z całym szacunkiem – jak można mieć zaufanie do jakiegoś bloga o security nieznając osobiście osób go prowadzących? Przecież KAŻDY może taką stronkę sobie założyć. Podałbyś tym osobom swoje hasło? A ufasz niebezpiecznikowi na tyle, żeby mieć PEWNOŚĆ, że z nudów czegoś komuś nie zrobią? Albo że ich ktoś nie shackuje i nie podmieni formularza niewysyłającego hasła na taki wysyłający?

Pobudka! To wasze dane i nie należy ich podawać ŻADNEJ trzeciej stronie!

A to wszystko dlatego że niebezpiecznikowi wszyscy ufają :) :p takie tam tłumaczenie się…

Chyba włączę 2 składnikową weryfikację :p

Kiedy zobaczyłam udostępniony przez kogoś na facebooku link do posta włączyło mi się (wgrane na cały dzień) – to pewnie Prima Aprilis. Ale… poszłam za linkiem, artykuł przeczytałam i… przekonał mnie. Co jeszcze? Sprawdziłam datę. Artykuł wrzucony wczoraj (co z tego że chwilę przed północą) wydał mi się bardziej wiarygodny <3.

To wszystko przez to, że ten portal ma dużą wiarygodność. Gdyby taka wiadomość była na jakiejś “zwykłej” stronie nikt by tego nie zrobił :P

Dokładnie przez to samo “wpadłem”, dokładnie to samo wykorzystali by prawdziwi phishery, którzy by się tutaj włamali…

Polecam wszystkim wtykę https everywhere. Niestety o ile na zeszłoroczny trik z JS dałem się nabrać – był wyborny, tak tutaj sam bawiłem się sslstripem więc sama instrukcja była dla mnie podejrzana.

Parę osób informuję, że wchodziło na IP, które miałobyć wpisane do /etc/hosts, moim zdaniem po ostatnich CVE nie polecam nikomu tego typu praktyk. Chyba, że wie co robi i potrafi umiejętnie używać noscripta w trybie inkognito.

Podstępu natomiast nie zauważyłem na stronce (nie sprawdziłem źródła dokładnie źródła), bo była wierną kopią facebookowej, zresztą wiem jak doskonale działa SET. Zauważyłem, też że CSSy wiszą na dziwnej domenie o sprytnej nazwie. Za to plus :)

Moje logi myślowe:

>Alladyn2 i nvm, LOL this might be photoshopped… Pewnie chroni dane osobowe i zażartował na prima aprillis.

>zmienić hosts [done]

>ERROR… wyczyścić ciasteczka i spróbować ponownie!

>ERROR… czyżby już 403?

>sprawdzić IP na whois… WTF? seems legit!

>WTF is going on? *F5* …error

>już mi się nie chce, a hosts pewnie się samo zaktualizuje…

Niestety wasze statsy nie uwzględniają ludzi którzy podali byle co zamiast hasła, chociaż miałem nadzieję, że ktoś przeczyta wiadomość którą zawarłem w “emailu” :D

Dużo osób o tym pisało, ale prima aprilisowym bym tego żartu nie nazywał, skoro został opublikowany 31 marca ;-) Za to użytkownicy Niebezpiecnzika najwyraźniej zapomnieli, że w poprzednich latach redaktorzy wielu stron “okołokomputerowych” 1 kwietnia ogłaszali w marcu ;-)

Przez lenistwo wklepanie ip w przeglądarkę prowadziło do niebezpiecznika i już było wiadomo, że niecny wilk czai się w krzakach z wielkim wiadrem wody :<

Weźcie pod uwagę że duża część stałych bywalców niebezpiecznika wklikała się tam celowo aby zobaczyć co przygotowaliście, gdybyście zapisywali przynajmniej loginy..to byście się pewnie nieźle uśmiali :)

Jak to jest zrobione, ze wpisanie tego IP w przegladarce kieruje na glowna strone niebezpiecznika, a ten sam adres otworzony z hosts otwiera spreparowanego FB?

Normalnie. Wyobraź sobie, że na jednym serwerze stoi kilka(-naście) różnych stron Internetowych. Wszystkie na jednej maszynie, więc pod jednym IP. Bardzo, bardzo częsta sytuacja. I serwer wybiera, którą stronę zaserwować użytkownikowi na podstawie domeny, z której on się z nim połączył. W tym przypadku serwer wiedział, że użytkownik łączył się z adresem “facebook.com” a nie “niebezpiecznik.pl”, więc zaserwował odpowiednią stronę i tyle. :)

$_SERVER[‘HTTP_HOST’]

@marsjaninzmarsa: ja właśnie przez to wpadłem, bo pierwsze co zrobiłem, to wpisałem IP w pasek adresu. Po przeczytaniu komentarzy, myślałem, że FB już zdążył zablokować wejście przez IP przekierowując DNS na “sprawcę wycieku”, lub zrobili jakiś trick ze sprawdzaniem domeny. Więc wpisałem domenę w hosts. Na https było 404 – małe WTF? – ale niestety nie powstrzymało mnie to :) Na szczęście moje konto FB jest zupełnie puste…

Jak chcesz zobaczyć jakąś stronę to komputer łączy się z serwerem DNS żeby pobrać jej ip (chyba że ktoś na stałe przypisał ip do domeny np. w pliku hosts) i wtedy wysyła żądanie http pod dany adres.

To żądanie http get przesyła cały URL do serwera, więc po stronie serwera można bez problemu rozróżnić kto przyszedł z jakiego adresu (np. jak ktoś ma 8 domen przypiętych do jednego ip).

Co roku niebezpiecznik robi mnie w ch*ja. : (

Świetny żart, z ciekawości skorzystałam z poradnika żeby się przekonać co tam przygotowaliście :) Rozumiem, że nie chcieliście zapisywać haseł, ale statystyki dotyczące najpopularniejszych mogłyby być ciekawe ;)

Ja dałem aż 3 czy 4 komentarze mówiące że to żart :D

Nawet o tym napisałem na swoim blogu (sorry za autorekalmę hyhyhy)

“Już na wstępie podkreślmy, że wprowadziliśmy istotną modyfikację do wygenerowanego przez SET kodu fałszywej strony logowania do Facebooka chroniącą wasze dane osobowe — mianowicie, wyłączyliśmy przesyłanie danych z formularza logowania (pól e-mail i hasło. Co to oznacza? Nawet jeśli daliście się nabrać i wpisaliście poprawne dane do logowania i nacisnęliście przycisk “Zaloguj się” to nasz serwer NIE OTRZYMAŁ waszego hasła. Te dane w ogóle nie opuściły waszej przeglądarki.”

Informacja nieprawdziwa. Modyfikacja dotyczyła tylko przycisku Zaloguj. Gdy wpisze się login i hasło oraz wciśnie enter, dane są przesyłane przez POST, bo te pola są w innym formularzu (sprawdziłem, w Operze dane były wysyłane przez przeglądarkę). To czy coś z nimi zrobiliście czy nie to inna sprawa, tutaj muszę wierzyć na słowo. Chociaż miałem nadzieję, że będziecie zapisywać ciekawsze wpisy (zostawiłem Wam wiadomość zamiast hasła).

a ja po kilku zdaniach wszedłem na wykop żeby się dowiedzieć czy to prawda i tam był piękny napis “informacja nieprawdziwa” :) wykop bawi uczy wychowuje

Tylko prawnicy potrafią zrobić 1,4 wizyty! ;)

Mnie z kolei zaciekawił jakże wymowny tekst:

“1 password reset probe”, z naciskiem na “probe” i zacząłem dopiero wtedy zacząłem coś węszyć, a przy okazji poznałem nowe słówko… :P

Meh, przecież już ten pierwszy screen z czerwoną ramką wyglądał jak jakaś amatorka w firebugu, przecież wszyscy wiedzą, że komunikaty facebooka są wyświetlane w charakterystycznym dimboksie z szarobłękitną ramką i zielonym przyciskiem. To nie Android, żeby wyskakiwały alert dialogi. :P

Choć muszę przyznać, że pod tym IP spodziewałem się redtube, goatse albo czegoś w tym stylu…

> Ponieważ nikt z was zapewne nie wszedłby na link w postaci http://178.217.186.2184

A ja wszedłem po prostu w 178.217.186.2184 i dostałem błąd 503 :(

Zbyt leniwy byłem żeby wstukiwać to w hosts i przez to żart mnie ominął niestety.

> Podawanie loginu i hasła na stronie internetowej nie korzystającej z https://. Nigdy. Tego. Nie. Róbcie.

Wiele stron typu fora o pierdołach, strony z kotami itd. działa bez SSL, czy tam także mam się nie logować nawet, jeśli mam hasło typu dupa.8? Co robić, jak żyć?

Zrobiło się niebezpiecznie, teraz tylko spam mail, że można podglądać obserwujących w allegro ;)

aaaa i jeszcze jedno: dlaczego adres Ip wskazany przez Was w bazie “whois IP” skierowany był na terytorium polski :) aaaa no i kierował na hosta vz-178.217.186.2184.hosteam.pl

hosteam.pl i facebook? było to bardzo dziwne ;-)

Pierwsze co zrobiłem, to sprawdziłem gdzie mnie zaprowadzi ów IP. Wylądowałem na niebezpieczniku – ciekawe… Kolejny krok – whois – i tak jak pisze Maciek – podejrzany właściciel na terenie PL. Ostatecznie zrezygnowałem z kombinowania.

Po pierwsze: obawiałem się “oddania” hasła obcej domenie (chciałem tymczasowo zmienić hasło na czas próby, ale jednak ostatecznie zrezygnowałem).

Po drugie: na co mi info kto mnie obserwuje? Lepiej się nie podniecać takimi danymi, bo może to doprowadzić do nieplanowanej depresji lub nadmiernej euforii. Lepiej podążać swoimi szlakami i mieć gdzieś opinie innych – tak robię od lat :D

Zgubiło mnie to że post był na niebezpieczniku, powiem wam że to dziwne uczucie tak się dać “wyruchać”! Pomysł mieliście świetny! :)

Wpisalem user:a i haslo:b

Nie nabralem sie, ale wkret niezly

Socjo dobre:)

Też próbowałem, ale nie wiem, czy to “wina” W8 – nie dało się zmienić pliku hosts.

Swoją drogą czujność użytkowników uśpił głownie fakt zaufania do Was. Z np. o2.pl nigdy bym czegoś takiego nie próbował! Po za tym Wasz trick był bardzo wiarygodny i tylko prawdziwy programista (którym nie jestem) mógł się skapnąć, że to żart!

No… nie udało Wam się mnie nabrać. Kilkoro znajomych jednak się nabrało :).

Jest jeden aspekt, dość ważny z resztą: informacja przyszła od Was. Ludzie Wam ufają i nie spodziewają się świństw z Waszej strony.

Jak to jest mieć taką włądzę?

Co wzbódziło moje podejżenia:

– Brak HTTPS

– Strona logowania – podstawowa, a nie oficjalna.

Po za tym, ktoś kto ma włączone opcje: zatwierdzanie logowania, oraz dwuetapową weryfikację (SMS) był bezpieczny, bo nawet jakby hasło wyciekło na prawdziwej phishingowej stronie, to bez telefonu komórkowego nie można się zalogować do konta.

Niemniej, szacunek dla ekipy Niebezpiecznik.pl za pomysł :)

Można by powiedzieć Facebook Phishing = Level Master ;)

Jestescie po prostu zepsuci ,szaleni ,przepojeni zgnilizną świata – i za to was lubie i czytam :)).

Ale..przydało by sie małe ABC – taki mały poradnik czego nie robic – zamiast co robic – na przyszłośc.

Brawo, coś czuję – jakbym korzystał z fc, to i ja bym się zhaczył.

Zespol, ktory darzylem zaufaniem oszukal jak slysze wiele ludzi. Samemu rowniez zostalem oszukany. Co prawda nie posiadam facebooka, ale informacje przekazalem dalej. Bardzo niedobrze sie stalo, ze zespol, ktory darze zaufaniem posunal sie do tak drastycznego kroku, jakim jest oszukiwaniem w takiej formie innych. Nie tlumaczy tego incydentu data dnia glupcow. Kazda ze stron okazala sie glupcem. Ja i wy. Wasza wiarygodnosc w moich oczach drastycznie spadla. Jesli wczoraj natrudziliscie sie, aby oszukac ludzi, ktorzy zaufali wam na polu bezpieczenstwa, to kto wie? Moze to nie bedzie odosobniony przypadek. Kazdy sie kiedys rozzuchwala, jesli czyny jego nie sa we wlasciwy sposob ocenione.

Ja jestem wdzięczny za darmową lekcję :)

to naprawdę smutne co napisałeś…

Wiara, nadzieja i bezgraniczne zaufanie do zespołu…

Jeżeli chcesz kupie Ci lizaka na pocieszenie, albo nie, nie może lepiej powiedzieć sobie szczerze patrząc głęboko w oczy że dałeś się nabrać i to jest tragikomiczne w tej sytuacji.

Jeżeli chodzi o moje zdanie to WIELKI plus dla załogi niebezpiecznika, dobra i skuteczna nauka na przyszłość, oby dla wszystkich –> http://perfectlycursedlife.com/wp-content/uploads/2013/02/2790387-IF-you-know-what-i-mean.png

Też nie wierzyłem i dlatego użyłem lipnego konta :P

Aczkolwiek zrobiłem czyli poczęci dałem się nabrać!

Ja to przewidziałem już dawno! Dlatego nie założyłem nigdy konta na fejsie ;)

Takie zdjęcie chciałem wysłać…

http://us.123rf.com/400wm/400/400/franckito/franckito1211/franckito121100540/16467075-przestraszony-mezczyzna-wskazujac-pistolet-do-skroni.jpg

:)

no pora się przyznać – niestety również uległam pokusie, ale jestem teraz bogatsza o cenną wiedzę. Pozdrawiam

DNS spoofing przez wpisywanie czegoś do hosts jest u mnie stosowany w firmie codziennie podczas pisania i testowania oprogramowania. Jakbym miał konto na FB to być może bym się skusił.

Nie dałem się nabrać, ale sprawdziłem co tam przygotowaliście.

sprawdziłem co stoi na IP- niebezpiecznik

brak HTTPS- lampka w głowie.

Ale fakt, że wtopiłem się z plikiem HOST- nie miałem pojęcia, że plik ten może przekierowywać na inne serwery. Byłem pewny że tylko ma możliwość blokowania stron.

Mam taką podstawową zasadę. Nie wierzę w nic co pojawia się w okolicach 1 kwietnia ;)

Tym bardziej nigdy nie bawię się w takie rzeczy jak tutaj mimo że na atakach tego typu się nie znam. SIostra wczoraj długo namawiała mnie abym jej pomógł to zrobić, ale odmawiałem tłumacząc, żeby poczekała do jutra a zobaczy co się stanie. Stało się :D

1. “Dostaliśmy informację, że udało się nam oszukać jednego z pracowników CERT-u”

… wywaliłbym go na zbity pysk.

2. Sporo naiwniaków tutaj :-). Nawet Ci, którzy ciągnęli za sobą akcję… no kaman – aż tak wszyscy znajomym wierzymy i to jeszcze w taki dzień?

2a. Nawet sam artykuł był “za luźno” pisany… ;)

3. Rok temu był lepszy troll IMHO :D. Szkoda, że nie sprawdziłem z nagłówkiem Host, a odpuściłem od razu zakładając, że nie będzie nawet żadnej strony :-C

Mogliście logować chociaż hasła, bez loginów..

Byłyby chociaż statsy ile % osób wpisało ‘nicetry’, ‘asdasdasdasd’ i inne tego typu :)

[…] my wczoraj, w ramach Prima Aprilis testowaliśmy waszą odporność na Facebookowy phishing okrazało się, że równocześnie z nami (a tak naprawdę od Soboty) ktoś przeprowadza prawdziwy, […]

Ja poprzestałem na edycji pliku hosts, bo całe szczęście mam pojęcie do czego on służy =)

Inna sprawa, że sama edycja czegokolwiek w OS na kompie, żeby podejrzeć coś na stronie jest _mocno_ podejrzana.

A ja się kapnąłem, że to żart ale z ciekawości wpisałem ten IP w przeglądarkę i tylko wyświetliło mi błąd, że nie mam dostępu czy coś w tym stylu – o co chodzi? Już było po żarcie?

haha xd najlepsze to ze wpisałem wasze IP w przeglądarce i mnie ciekawi to dlaczego pojawia mi się wasza strona xd mimo wszystko i tak dałem sie nabrać :( jestescie be !

Dałem się nabrać jak zwykly lamer. Faktycznie pośpiech, przeczytałem nagłówek i pomyślałem.. O! znowu temat, którym zwykle oszukuje się nowicjuszy” – ale od razu pomyślałem, że mam zaufanie do niebezpiecznika i skoro temat się pojawił zarówno na stronie jak i na fb to chyba można mu zaufać. Coś mi nie pasowało ale nie chciałem się zagłębiać (no bo przecież fb w każdej chwili mogło dostęp zablokować a bardzo chciałem zobaczyć kto taki mnie podgląda ;) Wpisałem szybko wszystko co trzeba, flush dns i… cegła ze wstydu :) Gratuluję pomysłu. Dawno nie dałem się tak nabrać (i mam nadzieję, że więcej nie dam). Dobra nauczka na przyszłość.

A mnie zgubiło to, że już miałem wlane trochę za kołnierz.

jak zacząłem czytać to pomyślałem że to musi być kawał na prima aprilis, tak więc popatrzyłem na datę publikacji wpisu: “23:35 31/3/2013”. Widząc że data jeszcze nie jest pierwszokwietniowa to uznałem że ta wiadomość jest prawdziwa. Aczkolwiek nie miałem jak sprawdzić, bo nie posiadam konta facebook, ale bym to zrobił. Tylko dlatego że na serwerze macie jeszcze czas zimowy, lub dlatego że na prawdę wysłaliście przed północą

Doskonałe. Nieraz zastanawiałem się jak trzeba być głupim żeby dać się nabrać na jakąś banalną socjotechnikę – no to teraz wiem – dokładnie tak głupim jak ja :)

Jak wyliczyliście, że 100% osób, które weszły na Wasz serwer “facebook.com” podało hasło, skoro nie sprawdziliście co oni podali? Ja domyśliłem się mechanizmu (najpierw sprawdziłem kto posiada adres 178… i co pod nim się kryje bez mapowania go w dns) i kliknąłem “Zaloguj” bez wypełniania pól…. (choćby z tego powodu, że nie mam konta na FB). Wcale nie macie aż takich naiwnych czytelników!! Po prostu niektórzy mają zdecydowanie większą ciekawość niż zakładane poczucie humoru. Większość, w przypadku której udał się żart, nie oznacza 100%.

Hm… to ja coś chyba zepsułem ;> Od początku podejrzewałem, że coś może być nie tak, ale byłem zbyt leniwy żeby sprawdzić ip. Z drugiej strony, po podmianie w hosts gdy wszedłem zgodnie z instrukcją sprawdziłem odruchowo czy https jest obecne – i było (!). Przeleciałem myszką po linkach, czy nie kierują w jakieś dziwne miejsca, sprawdziłem WOT, czy jest zielony, czy też szary ze znakiem zapytania. Wszystko było ok, więc się zalogowałem; mam dwustopniowe uwierzytelnianie, sprawdziłem po drodze czy nie zmienił się adres, ale nic się nie stało, więc wpisałem kod z smsa, a potem zwyczajnie na FB mnie zalogowało… co zrobiłem nie tak? ;>

W szkole powinni prowadzić zajęcia na temat bezpieczeństwa oraz podstawowych technik przechwytywania hasła… Pewnie sam bym zrobił tak jak pisaliście lecz na szczęscie w technikum informatycznym na pierwszych lekcjach mieliśmy zajęcia na temat blokowania oraz przekierowywania właśnie tym plikiem oraz w zestawie z informacjami jak dostać się praktycznie do każdego komputera ponieważ wtedy były jedynie windows XP a nikt nie blokował domyślnego konta administratora bez hasła (nawet niektórzy opiekunowie sal komputerowych) :)

Tylko kilkanaście procent skorzystało z tej opcji, bo reszta nie umiała tego zrobić, a nie dlatego, że byli ostrożni :) Ja się dałem nabrać, bo kilka dni temu oglądałem film na yt jak Zuckerberg opowiada o nowym projekcie strony, pomyślałem, więc, że dojdą nowe opcje.

@PPPS: “Gros” nie “Gro” :)

23:35 31/3/2013

Suma wszystkich liczb daje 26. Jeśli od 6 odejmiemy 2 otrzymamy 4 (miesiąc kwiecień). Teraz wystarczy podzielić cztery przez siebie i otrzymujemy 1. Razem = 1 kwietnia.

To ma sens :)

No nareszcie ktoś na to wpadł! Brawo!

Witam!

Jak ktoś tu już wcześniej słusznie zauważył, iż głównym czynnikiem , że ten Wasz żarcik przednio chwycił, jest to, że pochodził on z źródła, które powszechnie uznawane jest za wiarygodne i bezpieczne :D ( niebezpiecznik.pl ). Pytanie teraz za sto punktów: czy sukces byłby też taki “speKtaKular”;) jeśliby ta informacja była by zamieszczona na , powiedzmy, http://www.lecimnaszczecin.pl/heca/z/fejsbukiem ?? Moim zdaniem, podobny “wał” np. gdyby dpreview.com zamieścił profesjonalną recenzję aparatu z wbudowaną przeglądarką WWW i klientem poczty i cena promocyjna tego cudeńka jedyne 100$. Ludzie by się rzucili, a aparacik, powiedzmy, przesyłałby zdjęcia na jakiś serwer “hakerski” lub inny pantent z “pogwałceniem bezpieczeństwa” !

Wniosek z tego żartu płynie, niestety, moim zdaniem, trochę smutny – trust no one! Jeśli komuś ufasz to nie ufaj. A to już zahacza o kontrolną paranoję;)…no cóż, ale chyba to takie czasy…..

Zdrówko,

V.

Nie mam fajsbuuka ;(

Nie mogłem zatem wząć udziału w zabawie.

Jakie to smutne wszystko mnie omija, chlip, chlip

Historia z podmianą .hosts była podejrzana ale myśle ze dużo osób dało się nabrać bo to zalacał niebezpiecznik :)

O braku https już nie wspomnę – zaczynam rozumieć po co strasznie wq… mmie komunikaty o braku ważneggo certyfikatu

ale generalnie na takie witryny jest baaardzo prosty test

Wystarczy wpisac w hasło np. toniejestmojehaslo i jak przejdziemy dalej od razu wiadomo że strona jest lipna

ja tak kilka razy sprawdziłem strony nawet lepiej zrobione ale jak przepuściły do serwisu na dzikim haśle od razu wiedziałem o co chodzi :)

ech, taka głupia wpadka…. konkluzja: nie pić tyle w święta:P

wow, trochę dziwne że nabraliście jakiś wyjadaczy z branży IT,

ja na wstępie sprawdziłem gdzie prowadzi podane przez was ip za pomocą http://wservices.ru/ . Jak widziałem Hosteam to od razu wiedziałem że fb nie ulokowałby się w polskiej serwerowni mimo że jest jedną z najlepszych w europie, a może i na świecie:)

gratuluje kawału i udanej lekcji!

Doskonały żart. Nie nabrałem się na niego co prawda, ale to z takiego powodu, że nie mam konta na FB, więc nie jestem akurat podatny na przeprowadzony przez Was atak :). Nie wiem jednak, czy gdybym miał konto na FB to bym go uniknął. Cała zabawa ma też jeden bardzo istotny walor – dydaktyczny. Po czymś takim wiele osób będzie pewnie trochę mniej podatnych :). Na usprawiedliwienie zaatakowanych działa jeden fakt – atak socjotechniczny jest łatwiejszy jeśli atakujący ma odpowiednią reputację. Jeśli chodzi o bezpieczeństwo to niebezpiecznik.pl wyrobił już sobie odpowiednią markę. Mieliście chłopaki trochę łatwiej. No ale nie zmienia to faktu, że wielu czytelników dało ciała. Pozdrawiam.

Byliście nawet w Ekg

http://bi.gazeta.pl/im/0/13682/m13682550.mp3?skad=rss

Ostania minuta audycji.

Jak to dobrze, że jestem czasami zbyt leniwa by sprawdzać takie pierdołki. Przynajmniej nie muszę później walić głową w mur przez swoją głupotę. :D

A mnie zdziwiła ta łopatologiczna instrukcja jak wyedytować hosts. No i ten IP jakiś taki swojski był. W każdym razie jolly good show.

hahaha kurde nabrałam się na to … xD

[…] Podczas interpretacji wyników warto wziąć pewną poprawkę na to, że nasi “fani” to ludzie, którzy mają większą niż przeciętni użytkownicy portalu Facebook, wiedzę na temat zagrożeń w sieci i są wyczuleni na próby ataków. Siłą rzeczy ciężej jest ich oszukać (chociaż czasem to się udaje). […]

wpis w pliku hosts i wpisaniu domeny facebook.com w przegladarkę, trafialiście nie na oficjalną stronę Facebooka, a na nasz serwer zawierający fałszywą stronę logowania… haha, dobre:)