1/3/2018

Korzystaliście w ostatnich dniach z Allegro? A zauważyliście, że w trakcie chodzenia po serwisie, w niektórych jego sekcjach połączenie przestaje być szyfrowane (nie ma HTTPS)? Brak szyfrowania transmisji to poważny błąd. Umożliwia to atak Man in the Middle, który w pewnych warunkach pozwala na przejęcie Waszego konta Allegro. Dziurawa konfiguracja serwerów Allegro trwa od co najmniej grudnia 2017 i nie wiadomo kiedy zostanie poprawiona.

Widoki aukcji (i nie tylko) bez HTTPS

Jakub, nasz Czytelnik, zgłosił nam kilka dni temu, że otworzenie w przeglądarce dowolnego widoku aukcji na Allegro powoduje przekierowanie na nieszyfrowaną komunikację HTTP (zamiast HTTPS).

My, podczas weryfikacji zgłoszenia Czytelnika namierzyliśmy też inne obszary bez szyfrowania: strona wystawiania przedmiotu oraz Centrum zniżek.

Brak szyfrowania pozwala każdej osobie, która jest na trasie komunikacji od przeglądarki użytkownika Allegro do serwera Allegro na podsłuchanie transmisji, w tym na kradzież ciasteczek sesyjnych. Podsłuchanie czyichś ciasteczek i ustawienie ich w innej przeglądarce umożliwi atakującemu wejście w “sesję” ofiary — użytkownika Allegro — i da możliwość korzystania z jego konta.

Atakującym może być każdy, kto:

- Jest w tej samej otwartej bądź szyfrowanej WEP-em sieci Wi-Fi

- Jest w tej samej podsieci (bezprzewodowej/przewodowej) i wykona prosty atak ARP Spoofing

- Ma kontrolę nad dowolnym urządzeniem sieciowym na trasie pakietów pomiędzy przeglądarką ofiary a serwerami Allegro. To może być np. administrator w firmie, w której ofiara podczas przerwy na lunch przegląda sobie Allegro. Tak, tak, teraz każdy admin może podejrzeć numer telefonu dowolnej koleżanki z pracy, Allegrowiczki, albo jej adres.

Atakujący może zrobić wszystko, co nie będzie wymagało podania od ofiary hasła (tego atakujący nie pozna, bo logowanie do Allegro odbywa się poprzez HTTPS), czyli:

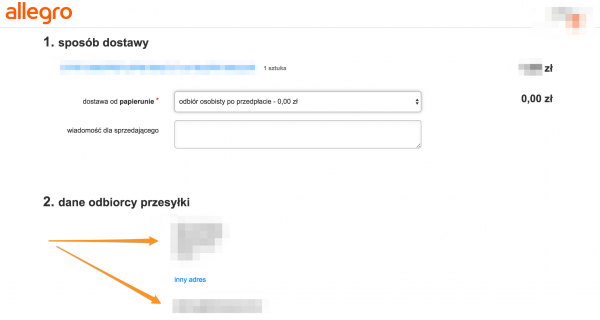

- Podejrzeć czyjeś dane osobowe (imię, nazwisko, adres, numer telefonu)

- Przejrzeć historię kupowanych przedmiotów

- Wystawić aukcję w czyimś imieniu (i tym samym narazić kogoś na koszty)

Powyżej widzicie tylko to, co nam udało się potwierdzić, że można wykonać bez konieczności podania hasła użytkownika. Być może można więcej “złego” ofierze uczynić.

Mówiąc bardziej obrazowo: choć przez większość swojej obecności na Allegro połączenie jest szyfrowane, to jeśli przez chwilę użytkownik wejdzie w obszar bez szyfrowania, pośle w świat bez szyfrowania swoje ciasteczka sesyjne (nie mają one w Allegro flagi Secure, która chroniła by je przed udostępnianiem poprzez nieszyfrowane połączenie). Ktoś kto te ciasteczka podejrzy (czyli np. Pan w kapeluszu, który siedzi w drugim rogu kawiarni, albo Janusz z pokoju 201 korzystający z tego samego hotelowego Wi-Fi), nie będzie potrzebował znać hasła użytkownika do którego należą ciasteczka. Wystarczy, że w żądaniu HTTP do Allegro wykonanym ze swojego komputera umieści wykradzione ciasteczka i już będzie siedział na koncie ofiary.

Jakub po potwierdzeniu, że atak jest możliwy, czując powagę sytuacji, zgłosił ten problem Allegro:

Zgłosiłem problem do serwisu Allegro 17 lutego 2018. Co prawda otrzymałem odpowiedź po 15 minutach, lecz widzę że mimo pełnego tygodnia roboczego problem pozostał.

Allegro: nie potwierdza, nie zaprzecza

My również postanowiliśmy zgłosić sprawę do Allegro. Odpowiedział nam Michał Bonarowski, który przyznał, że Allegro stara się sukcesywnie przenosić kolejne elementy na bezpieczniejszy protokół (tj. HTTPS), ale nie potrafił określić czasu potrzebnego na zakończenie tej procedury. Następnie Michał Bonarowski dodał:

Czy przeniesienie ciasteczek zadziała – nasze security sprawdza to z programistami, dzięki za Twój sygnał, nic w tej sprawie więcej nie mogę niestety napisać, ale działamy mocno.

Jakby co, to mamy gotową instrukcję krok po kroku, jak przejąć czyjeś ciasteczka (i w konsekwencji konto na Allegro) więc możemy ją podesłać. Nie publikujemy jej teraz, aby nie ułatwiać roboty script-kidsom, ale jakby co — filmik z wizualizacja ataku krok po kroku też mamy gotowy. Wierzymy jednak, że nawet bez naszych pomocy kompetentne osoby w dziale bezpieczeństwa Allegro, które znamy i za których wiedzę ręczymy, też wiedzą jak taki atak przeprowadzić i są świadome problemu. Dlatego ta dziura w Allegro jest taka ciekawa — wygląda bowiem na to, że Allegro jest w trakcie jakiejś migracji, która z nieznanych nam powodów idzie trudniej i wolniej niż planowano. Dział bezpieczeństwa pewnie nie jest z tego powodu zbyt szczęśliwy… a biznes każe działać.

Mam konto na Allegro — co robić, jak żyć?

Do czasu usunięcia dziury przez pracowników Allegro, czyli do momentu kiedy włączone zostanie wymuszanie szyfrowania (HTTPS) na całości serwisu Allegro rekomendujemy abyście nie korzystali z Allegro. I nie chodzi tylko i wyłącznie o zaprzestanie korzystania z Allegro w “niezaufanych sieciach” czy na otwartych hotspotach w restauracjach i hotelach. Całkowicie musicie przestać korzystać z Allegro, jeśli chcecie mieć pewność że nikt nie przejmie waszego konta. Włączenie dwuskładnikowego uwierzytelnienia do konta czy VPN tu nie pomogą. Nawet przy wykorzystaniu VPN-a istnieje ryzyko, że ktoś przejmie Wasze konto, podejrzy wasze dane osobowe i jeszcze na złość wystawi aukcje w Waszym imieniu.

Jeśli Allegro poprawi konfigurację swojego serwisu internetowego tak, aby umożliwiał bezpieczne korzystanie i wszędzie chronił dane użytkownika, damy Wam znać i odwołamy alarm. Niestety nie wiemy, kiedy to nastąpi. Nie lekceważcie tej rekomendacji, bo brak HTTPS jest tak widoczny, że na pewno już wiele osób wpadło na pomysł przejmowania kont użytkowników Allegro w miejscach publicznych i czai się tam na ich dane…

PS. Pamiętacie, że jeszcze 7 lat temu nie wszystkie znane i duże serwisy wymuszały pełne szyfrowanie ruchu po HTTPS? GMail był bez HTTPS, Facebook też. Podejście serwisów zmieniło dopiero wydanie dodatku Firesheep do Firefoksa. Ten dodatek odpalony w przeglądarce użytkownika wykonywał atak arp spoofing i pokazywał loginy wszystkich innych osób z lokalnej podsieci, które korzystają z internetu i są zalogowane na znanych serwisach. Wystarczyło kliknąć w wybrany login, aby automatycznie wejść na konto ofiary (dodatek spoofował żądanie z ciastkami ofiary). Dwa lata później pojawił się Edward Snowden, który ujawnił, że NSA podsłuchuje wszystko wszędzie i to dopiero od tego zaczęło się masowe ruszenie w stronę “HTTPS powinien być wszędzie”! Teraz jesteśmy na etapie, że Google obniża pozycję w wynikach wyszukiwania stronom, które nie korzystają z HTTPS a za kilka miesięcy przeglądarki zaczną wyraźnie ostrzegać użytkowników, jeśli wejdą na stronę, która nie korzysta z szyfrowania (HTTPS). HTTPS jest dziś koniecznością. I dobrze.

Aktualizacja 1.03.2018, 19:02

Jak informuje nas inny Czytelnik, brak HTTPS występował już w grudniu 2017. Jeszcze inny Czytelnik twierdzi, że HTTPS-a na stronach z aukcjami nie było nigdy…

A Allegro — nie nam a na innym serwisie — umieściło w tej sprawie takie zupełnie nietrafne oświadczenie (może dlatego nam go nie podesłali):

Zakupy na Allegro są bezpieczne podobnie jak dane naszych klientów. Większość kluczowych działań klientów w serwisie odbywa się od dawna na stronach w pełni szyfrowanych protokołem HTTPS. Opisane zjawisko to nie jest luka bezpieczeństwa masowo zagrażająca bezpieczeństwu naszych klientów. To raczej właściwość internetu od jego zarania, związana z protokołem HTTP (który jest protokołem nieszyfrowanym) wykorzystywanym od lat niemal na każdej stronie internetowej, dlatego w Allegro wykorzystujemy wiele dodatkowych zabezpieczeń i mechanizmów, które chronią dane klientów i uniemożliwiają przejęcie jakiegokolwiek konta.

Więc po kolei rozłóżmy to oświadczenie na czynniki pierwsze i pokażmy gdzie Allegro mija się z prawdą.

-

1. “Zakupy na Allegro są bezpieczne podobnie jak dane naszych klientów.” — Nie, to nie jest prawda. Wykazaliśmy w jakich przypadkach ktoś może wejść na konto użytkownika Allegro i podejrzeć zarówno jego dane jak i historię transakcji. Sam proces zakupowy jest realizowany przez zewnętrzne podmioty, więc jest bezpieczny. Chyba, że jak twierdzi jeden z naszych Czytelników, ofiara będzie miała podpiętą kartę płatniczą i ktoś tą kartą z konta ofiary zrobi zakupy.

2. “Większość kluczowych działań klientów w serwisie odbywa się od dawna na stronach w pełni szyfrowanych protokołem HTTPS.” —

Tak, to jedyne w pełni zgodne z prawdą zdanie zdanie w tym oświadczeniu. Zwracamy jednak uwagę na słowo większość. Nasz artykuł dotyczy właśnie tej “mniejszości”. Jeśli podczas zakupów na Allegro nie oglądasz strony aukcji, to jesteś bezpieczny. Z tym, że nie da się nie obejrzeć strony aukcji w trakcie zakupów…

3. “Opisane zjawisko to nie jest luka bezpieczeństwa masowo zagrażająca bezpieczeństwu naszych klientów.” — Przesyłanie ciasteczek sesyjnych bez szyfrowania to jak najbardziej luka, dziura, błąd i od lat niezgodność z dobrymi praktykami. I generalnie nie przystoi takiemu serwisowi.

4.1 “To raczej właściwość internetu od jego zarania, związana z protokołem HTTP (który jest protokołem nieszyfrowanym) wykorzystywanym od lat niemal na każdej stronie internetowej,…” — Że co?

4.2 “dlatego w Allegro wykorzystujemy wiele dodatkowych zabezpieczeń i mechanizmów, które chronią dane klientów” — tak, to może być prawda, ale nie stwierdziliśmy ani wiązania sesji z adresem IP (to byłoby zresztą niezbyt dobrym pomysłem) ani fingerprintingu klienta. Zarówno zmiana adres IP jak i UA, czy innych parametrów żądania dalej była akceptowana przez serwer. Allegro broni dostępu do zakładki “Twoje dane”, wymuszając podanie hasła, to fakt. Ale dane ofiary da się odczytać kupując coś na jakiejkolwiek aukcji — jak na screenshocie powyżej zobaczycie wtedy adres dostawy i numer telefonu.

4.3. “i uniemożliwiają przejęcie jakiegokolwiek konta.” — kłamstwo. Zademonstrowaliśmy jak poprzez atak MITM i podsłuchanie ciasteczek przejąć czyjeś konto. A więc przejmowanie kont jest możliwe.

Innymi słowy, problem jest. Allegro doskonale zdaje sobie z niego sprawę. I tak nieudane, a co więcej niezgodne z prawdą oświadczenia jak powyższe tego nie zmienią. Podpowiemy Wam co sprawi, że użytkownicy Allegro, ich konta i ich dane będą bezpieczni — wdrożenie HTTPS na całości serwisu. Tak jak od lat robi to każda firma, dla której bezpieczeństwo klientów jest istotne.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

holy shit, no nieźle

“wygląda bowiem na to, że Allegro jest w trakcie jakiejś migracji, która z nieznanych nam powodów idzie trudniej i wolniej niż planowano”

Nie wierzę, że nie znacie powodów dla których w tego typu serwisie pewne fragmenty są po http.

Nie wiecie o tym? wystarczyło zapytać pierwszego lepszego zenka, który handluje na Allegro, to by Wam powiedział, dlaczego jest http i do kiedy nastąpi migracja.

Setki tysięcy sprzedawców trzymają swoje oferty (szablony, zdjęcia trzymane na zewnętrznych serwisach) w http – i tam, gdzie te treści są używane, tam dla uniknięcia mixed-content jest protokół http (a więc na formularzach wystawiania, na stronach przedmiotu i w wyszukiwarce).

Każdy, kto dużo sprzedaje w Allegro o tym wie, bo sprzedawcy są zmuszeni do przejścia na HTTPS (na ustandaryzowany layout oferty)….

…i co więcej, znany jest deadline (koniec maja 2018).

To nie tak. Sprzedawcy mają przejść na allegrowy nowy szablon gdzie cała aukcja razem ze zdjęciami będzie trzymana na ich serwerach. Gdyby wymusili https dawno temu to dawno temu byłby wdrożony. Tak samo jak teraz też używają dziwnego parsera html przez co większość komend nie działa, albo działa zupełnie inaczej niż powinna. Dodatkowo nie istnieje takie pojęcie jak dokumentacja. Nawet dla API. Także to wina portalu, bo gdyby za temat wziął się dawno temu to dawno temu byłby rozwiązany.

A przejście na nowy szablon wcale nie jest podyktowane bezpieczeństwem, tylko tym, żeby aukcja mogła się od razu ładoWać, nawet na telefonie. Inaczej widzisz tylko tekst bez zdjęć i musisz kliknąć “pokaż całą aukcję”. Serwis zauważył, że coraz więcej zakupów robionych jest mobilnie, stąd musieli się dopasować. Tak samo zdjęcie na białym tle. Nie chodzi o bezpieczeństwo, ale o biznes.

zawsze można zrobić proxy assetów przez https… i tak mocno ingerowali w same szablony (forma przeszła, bo już chyba nie można wgrywać szablonów) zmieniając nazwy klas CSS itp, więc automatyczne proxy obrazków (bo chyba tylko one były dozwolone) nie powinno być dla nich problemem. Poza tym mixed content to nie jest kwestia, która występuje od wczoraj więc przez parę ostatnich lat można było dźwignąć temat. Pamiętajmy, że to jest jeden z większych serwisów w Polsce – myślę, że powinniśmy od nich wymagać bezpieczeństwa praktycznie na poziomie banków.

@ kwk 2018.03.01 15:40 “Setki tysięcy sprzedawców trzymają swoje oferty (szablony, zdjęcia trzymane na zewnętrznych serwisach) w http – i tam, gdzie te treści są używane, tam dla uniknięcia mixed-content jest protokół http (a więc na formularzach wystawiania, na stronach przedmiotu i w wyszukiwarce).”

Też tak miałem, np. fotki na “Pokazywarce” ale teraz osoby fizyczne, prywatni wystawcy muszą korzystać w całości z Allegro, z ich szablonów. I tak też aukcje wystawiam. Ale jeżeli w opisie podaję link (http) do dodatkowej strony ze zdjęciami (poza allegro) który jest jednak zwykłym tekstem a nie aktywnym linkiem (allegro na to nie pozwala) to czy w jakiś sposób narażam siebie czy innych opisane w artykule włamanie ?

Mateusz – proxy assetów to wystawienie się na DDoSa.

Firmy, które to wprowadzały, już to przerabiały.

Takie rzeczy można jedynie stawiać poza swoją krytyczną infrastrukturą.

Temat zgłaszany do allegro 21-02-2018r.

Odpowiedź:

“Dzień dobry.

Protokół szyfrowany https używany jest tam gdzie to konieczne.

Z tego co widzę nie ma go na żadnych ofertach;) Ale gdy spróbuje Pan coś kupić albo dokonać jakiejś operacji na koncie – takie połączenie będzie już szyfrowane.

Pozdrawiam,

Marcin

Dział Bezpieczeństwa

Zespół Allegro

“

Czyli co gdy w uMatrix właczymy opcję “Strict HTTPS: forbid mixed content” – nie będzie się dało przeglądać ofert?

@Gość: nie, mixed content to gdy na stronie po HTTPS elementy ładowane są po HTTP, np. obrazek.

15 grudnia 2017 16:00

“Dzień dobry.

Bardzo dziękuję za Pana wiadomość.

Szyfrowanie nie występuje na wszystkich podstronach Serwisu.

Jest to prawidłowe działanie.

Serdecznie Pozdrawiam,

—

Maciej

Zespół Allegro

“

Jak mnie strasznie irytuje kiedy po zgloszeniu ewidentnego bledu, end usera traktuje sie jak kretyna i zbywa wymowka “it’s not a bug, it’s a feature”. Eh…

A co z aplikacją mobilną na androida? Też nie korzystac?

aplikacja MOBILNA Allegro (zarówno Androidowa, jak i iOSowa) jest w 100% bezpieczna pod tym względem.

zupełnie inny mechanizm uwierzytelniania/sesji i zupełnie inne kanały komunikacji – cały wrażliwy ruch idzie tylko po SSLu.

@kwk “…cały wrażliwy ruch…”. Czyli nie wszystko, a tylko to co ktoś uważa za istotne i wrażliwe.

apka mobilna to co innego niż przeglądarka

w przeglądarce masz np. mixed-content, czy wyciek różnych rzeczy (np. Referera, Cookie) przy dociąganiu obrazków, iframe’ów itp.

nad przeglądarką nie zapanujesz nigdy do końca a w apce jest to proste:

– dane puszczasz do/z API – SSL only…

– assety (obrazki) i dane ogólnodostępne (np. listy kategorii) zaciągasz z CDNa – bez wysyłania jakichkolwiek ciasteczek

zupełnie dwa różne streamy, które się nie stykają. dlatego w apce taki problem nigdy nie wystąpi

ale zdajecie sobie sprawę, że w widoku aukcji szyfrowania nigdy nie było? I nie mogło być, inaczej obrazki hotlinkowane z zewnętrznych serwerów bez ssl by się nie ładowały(mixed content)

e tam, mixed content (nadal ?) się ładuje na wszystkich przeglądarkach (jeżeli chodzi o obrazki) ale kłódeczka znika mimo to wszystkie cookiesy (i nie tylko) nadal idą po https.

Fakt ze ktoś może taki obrazek podmieniać tylko po co podmieniać obrazek przedmiotu jakiemuś randomowi na stronie aukcyjnej ?

Trafiony zatopiony

@adriandupa: mixed content jest domyślnie blokowany w IE10+, FF23+ i Chrome 21+. Nie ładują się, przeglądarka blokuje request. A z hotlinkami to nie jest problem że ktoś podmieni fotkę, tylko sprzedawcy sobie pójdą bo nagle by nie dość że musieli płacić za zdjęcia, to jeszcze nie mielyby opcji swojego htmlu w opisach. Toteż nie spodziewałbym się ssl na stronie oferty w najbliższym czasie

@zuo – GitHUB sobie z tym poradził – mają u siebie postawione specjalne proxy. Więc da się.

@zuo: Nieprawda, ani IE 10, ani Fx 56 nie blokują domyślnie obrazków mixed content. Nie wiem jak Chrome, ale Vivaldi również nie blokuje.

Gdyby tak było, to nie dało by się używać np. odczytu obrazków w webmailach, bo większość z nich jest serwowana po HTTP.

– “nie spodziewałbym się ssl na stronie oferty w najbliższym czasie”

joł Bartas :) bądź dobrej myśli.

deadline to 31 maja 2018 – czyli za niecałe 3 miesiące.

https://allegro.pl/dla-sprzedajacych/harmonogram-kiedy-wprowadzamy-nowe-zasady-w-ofertach-mGKad6kyyH6

Ostrzeżenie dotyczy również aplikacji mobilnej?

no właśnie,też się nad tym zastanawiam, tu chyba można? a może nie? no nie wiem.

Chyba pójdę do Lidla, tam bajeczniej, tylko trochę węższe oferta :;

w aplikacji mobilnej jest inaczej.

1. dane oferty są podawane po https

2. pojecie ciasteczka jako takiego nie istnieje

czyli bezpiecznie ;)

Ciekawe, dzisiaj zauważyłem, że mnie wylogowało z aplikacji mobilnej Allegro na Androidzie.

A co z pocztą WP która przesyłała przez HTTP zarówno komunikację ze skrzynką (poczta.wp.pl), jak i domyślnie nawet logowanie do niej(!) (profil.wp.pl), chyba że samemu poprawiło się w pasku adresu http na https? Dopiero ich “nowa poczta” (która skądinąd jest niewypałem pod wieloma innymi względami) to zmieniła i wprowadziła domyślne szyfrowanie logowania i w ogóle szyfrowanie komunikacji po zalogowaniu. Zapytawszy o to ich dział pomocy otrzymałem następującą odpowiedź:

“Zgłoszony problem dotyczy prowadzonych przez nas zmian mających na celu zwiększenie zabezpieczeń logowania do kont.

Jeśli przeglądarka nie może uzyskać dostępu do zabezpieczonej witryny (adres takiej witryny rozpoczyna się od https), zostanie wyświetlona strona z informacją o błędzie certyfikatu. Kiedy odwiedzana witryna próbuje zabezpieczyć połączenie z twoim komputerem, przeglądarka sprawdza to połączenie by zapewnić faktyczne bezpieczeństwo certyfikatu i metody używanych przez witrynę. Dlatego w celu rozwiązania problemu należy dodać wyjątek bezpieczeństwa dla strony logowania do naszego portalu.:

Firefox:

https://support.mozilla.org/pl/kb/komunikat-SEC_ERROR_UNKNOWN_ISSUER

Chrome:

https://support.google.com/chrome/answer/99020?visit_id=1-636214654407263775-377089388&rd=1

Opera:

http://help.opera.com/Windows/12.10/pl/certificates.html

Pozdrawiam

Hanna

———————————————————————————–

Otrzymałeś odpowiedź na swoje zapytanie od konsultanta DOK Grupy Wirtualnej Polski.”

Niestety adres poczta.wp.pl w ogóle nie miał żadnego certyfikatu, więc powyższe “rozwiązanie” (swoją drogą kuriozalne) i tak nie mogło zadziałać. Niestety dalszych odpowiedzi już się nie doczekałem.

Może zmieniają cert(y) z Symantec’a na inny działający ;)

wiele firm czeka z podmianą certów od Symanteca na ostatnią chwilę, chociaż nowe certy są już dawno zakupione i poinstalowane gdzie trzeba

nikt poważny nie wymieni certów od Symanteca tak od razu po prostu.

podpowiem dlaczego: SSL PINNING

wymiana certów wymaga m.in. tego, żeby jak najwięcej użytkowników korzystało z NAJNOWSZYCH wersji aplikacji mobilnych. A więc w takich sytuacjach czeka się do ostatniej chwili, aby jak najmniej było ludzi ze starymi apkami, starymi ustawieniami ssl pinningu, starymi certami.

Co z tego, że wymienisz certa pół roku przed deadline’m, jeśli połowa userów zobaczy wtedy “error”, bo nie rozpropagowały się jeszcze inne zmiany?

To są tego typu decyzje…. na osiedlowym blogu możesz wymienić certa ot tak.

Widok aklukcji nigdy nie był po https. Niby cale allegro mialo na https przejsc w tAmtym roku jakos do marca chyba ale niestety polityka dzialu it jest taka ze poznanskim zespolom wolno wiecej;)

Te strony z ofertami nigdy nie były szyfrowane. Tak samo jest na ebayu.

od dawna https dzialalo tylko w pierwszym i jedynym otwartym oknie, w pozostalych zawsze jest http …. zaskoczenia brak …. jaki operator taki serwis …

Allegro to od początku jest garażowa rzeźba i tak niestety pozostało do dziś (nawet dzięki wielkości dziś łatwiej o taki bałagan). Stary przykład jaki sam kiedyś znalazłem: podstrona panelu administracyjnego pozwalająca pokazać dane kontrahenta do starszych aukcji – tam zawsze był formularz do którego trzeba wpisać nr aukcji i login kontrahenta, wszystko niby po HTTPS, ale po podaniu danych system pytał czy te dane wysłać na e-mail, czy pokazać. Rzecz w tym, że jak się zmieniło ręcznie adres z HTTPS na HTTP w opcji “pokaż” to oprócz danych pokazywało też pełen tytuł aukcji z ich bazy danych. Sprawdzone na bardzo starych transakcjach (dekadę wstecz) i działało – do niedawna, bo zmieniając wygląd panelu namieszali w adresach podstron (więc ten bug pewnie jest dalej tylko aktualnego URL-a nie znamy).

Pamiętaj, że pierwszą wersję portalu wdrażał 19-latek :-)

“Czy przeniesienie ciasteczek zadziała – nasze security sprawdza to […]

Aaa, to dlatego lista towarów do kupienia wyparowała z mojego koszyka i nie udało się jej odtworzyć poprzez zalogowanie… Dziękuję Ci, Allegro.

Nawet przeglądanie allegro bez logowania się na własne konto też mam odpuścić?

Bez logowania to wszystko możesz sobie przeglądać.

Wiele osób ma podpięte do konta na stałe karty kredytowe – w takim wypadku wejście na czyjeś konto umożliwia dowolny zakup i wysyłkę na inny adres.

Przeczytaj artykuł jeszcze raz.

Może czas opisać problem braku szyfrowania i podpisów w przesyłkach poczty polskiej, która przekazuje istotne informacje w sposób 100% podatny na MITM oraz serię innych ataków. Przypomnę tylko że w niezabezpieczony sposób poufną korespondencję przesyłają polskie urzędy.

Przeczytałem i chyba nie do końca rozumiem. Najpierw jest o przejęciu konta, co rozumiem jako pełny dostęp do konta w dowolnym momencie. Potem jest o przejęciu sesji, co nadal jest istotnym błędem, ale działa (zwykle) do momentu kliknięcia “wyloguj”. Czyli w końcu jak?

Jeśli to drugi wariant, to w praktyce możliwość ataku ogranicza się do czasu bycia zalogowanym w niezaufanej sieci. Tj. sieci, do której dostęp ma intruz. Bo jeśli chodzi o adminów urządzeń sieciowych, to mają znacznie ciekawsze możliwości i szpiegowania użytkowników, i przekierowywania ruchu i zwykły użytkownik niewiele jest z tym w stanie zrobić. Tak, mam na myśli DNS.

Przejęcie DNS w lokalnej sieci nie spowoduje takiego samego negatywnego skutku – użytkownik po przekierowaniu na lewy IP łącząc się na port 443 zobaczy błąd certyfikatu.

Chodziło mi oczywiście o administratorów urządzeń sieciowych poza siecią lokalną, czyli tych, na których to “VPN nie pomoże”. Taki to i ruch DNS klienta zmodyfikuje, i – przy odrobinie szczęścia – wygeneruje absolutnie poprawny z punktu widzenia przeglądarki certyfikat SSL (DV) przy pomocy Let’s Encrypt dla dowolnego serwisu.

No SSL-a na poprawną nazwę to nie wygeneruje. A modyfikując DNS nie masz możliwości zmiany domeny na inną w 1 kroku, bo ofc można bawić się w redirecty na podobne domeny i tam zawsze sobie DV postawisz jaki chcesz. Ale to jeśli ofiara łączyła się po http i serwis nie miał HSTS.

Niekoniecznie zobaczy błąd certyfikatu. Zaraz kupię sobie domenę Allergo.pl, nadam certyfikatów LE i będę miał piękną zieloną klodeczkę na pasku. Zależy jak się ktoś przygotuje do ataku.

@Paweł, ale my tu nie o phishingu i socjotechnice rozmawiamy ;)

“użytkownik po przekierowaniu na lewy IP łącząc się na port 443 zobaczy błąd certyfikatu”

Kluczowe w tym zdaniu jest *po przekierowaniu* :)

To może jeszcze dopiszę dla jasności: ssl striping znany jest nie od wczoraj.

@Piotr Konieczny Jeśli jestem adminem sieci “wyżej” (czyli nie sieci lokalnej, tylko dowolnego ISP uczestniczącego przesyłaniu pakietów na trasie użytkownik-serwer), to przy odrobinie szczęścia taki admin znajduje się na trasie pakietów między Let’s Encrypt a serwerów DNS domeny, do której użytkownik się łączy, a wtedy może wygenerować poprawny certyfikat DV dla domeny ofiary. Bez żadnej socjotechniki, przy połączeniu HTTPS od ofiary.

HSTS nie pomoże w tym przypadku, bo ofiara cały czas będzie się łączyć po HTTPS, tej samej domeny i zaufanym z punktu widzenia przeglądarki – choć innym, niż oryginalny – certyfikacie SSL.

Dlatego IMO możliwości obrony przez złośliwym adminem “wyżej” są znikome – DNS jako protokół nie zapewnia bezpieczeństwa, podobnie jak to, że adminowi “wyżej” będzie się chciało.

Przed całą resztą chroni (drastycznie minimalizuje ryzyko skutecznego ataku) albo VPN (byle nie z firmy krzak), albo zwyczajnie bezpośrednio używanie łącza dostarczanego przez dużego operatora, bez firmowego LAN. Wbrew temu co piszesz.

Odnośnie adminów w firmach… jeśli pracujecie w takiej jak moje korpo, gdzie “internet” jest tylko przez proxy robiące MITM na wszystkie sesje HTTPS, a stacje robocze przychodzą z zainstalowanym lewym firmowym certyfikatem (więc dla laika wszystko wygląda cacy), to admin i hasło sobie może przeczytać… :D Szkoda że “HTTPS everywhere” nic na taką politykę bezpieczeństwa nie pomoże.

Potajemne rozszywanie tuneli HTTPS to trochę jak ukryte kamery w toaletach – nieświadomi ludzie korzystają spodziewając się prywatności/poufności, a tymczasem ktoś sobie podgląda. Czy jedno i drugie wygląda również tak samo z prawnego punktu widzenia? Czy też np. operator hotspotu WiFi może również podglądać ruch szyfrowany bez informowania o tym użytkowników?

Nie do końca jest to u mnie potajemne. Pracownik jest informowany na początku że dostęp do “internetu” jest tylko do celów służbowych i że wszystkie jego aktywności są logowane. W takim przypadku prawdopodobnie jest to legalne (ale nie jestem prawnikiem).

Na fikumiku z HTTPS w korporacji jest proste lekarstwo.

Wystarczy uzywać przegladarki która ma własny keystore zaufanych CA i nie uzywa tego z systemu operacyjnego. Taką przeglądarką jest Firefox.

Być może i tak gdzieś można… o ile “normalny” internet nie jest wycięty na korpofirewallu. U mnie niestety zostaje tylko internet z komórki.

Czy da się jakoś teraz bezpiecznie kupić coś przez allegro np przez aplikacje mobilną?

apka mobilna, to zupełnie inna technologia – tam nie występują ani ciastka sesyjne, ani mixed-content.

w apce problem nie występuje i pewnie od 10 lat jest to bezpieczne pod tym kątem.

Czy nie jest tak, że ciastko traci znaczenie w momencie kliknięcia wyloguj? To znacznie zawęża możliwość przeprowadzenia ataku, aczkolwiek go nie wyklucza.

Tak powinno być, dlatego – Piotrek niestety nie odpowiedział na pytanie – powinna być mowa o przejęciu sesji, nie konta.

Podpisuje się pod tym, może ktoś napisać jak wygląda sytuacja po wylogowaniu?

Czy wtedy sesja nie traci ważności?

zalogowałem się na allegro i … poprosiło mnie o zmianę hasła.

tak macie ?

Szkoda im mocy obliczeniowej serwera. :)

Wersja Chrome 68 od lipca tego roku (tj.2018) będzie chroniła już użytkowników. Bowiem będzie ostrzegać komunikatem o “not secure” czyli braku zabezpieczeń na stronie dla każdej która nie ma połączenia przez https.

To jest tak, jak nie umie się zrobić linka względnego /aukcje/costam lub linka bezzwzględnego bez wskazania protokołu: //alledrogo.pl/aukcje/costam. Tak to jest jak piszą to pseudoprogramiści a nie prawdziwi programiści. Widać liczy się dla nich tanio i szybko, ale… pezez to zabrakło miejsca na dobrze.

…czyli jak ktoś korzystał z Allegro od grudnia to…powinien zmień hasło? U mnie Allegro ma szyfrowanie

A sytuacja, gdy bez logowania wrzucam wszytko do koszyka. Nastepnie przechodzę do koszyka i już jest https i dopiero wtedy logowanie, zakup i wylogowanie i dalej przeglądanie allegro?

Coś mi się nie chce wierzyć że przeglądarka sama z siebie wysyła po http ciasteczka, które dostała po https. Raczej jest tak że w momencie logowania dostajemy identyfikator sesji i na https do istotnych rzeczy i na http do nie istotnych i jeśli to jest ten sam identyfikator to jest to ewidentny babol Allegro.

Zawsze mnie zastanawia, kto pisze takie komentarze. Sprawdź, nie gdybaj.

Nie mam konta na alledrogo, więc nie sprawdzę, ale pewnie ustawili odpowiednie nagłówki CORS. Faktem jest, że w przeglądarkach powinni na Amen zablokować przesyłanie ciasteczek https na połączenie http. Dać deadline w postaci 3 miesięcy na dostosowanie się i koniec z łączeniem ciastek http i https.

“teraz każdy admin może podejrzeć numer telefonu dowolnej koleżanki z pracy, Allegrowiczki, albo jej adres.” – przez takie teksty później niektóre koleżanki podejrzliwie na nas patrzą, bo dla wielu z nich pewnie “może” jest tożsame z “na pewno podgląda” :D

A koleżanki z HR nie muszą podglądać niczyich numerów, bo mają wszystkie dane wszystkich pracowników na tacy, i jakoś nikt nie ma z tym problemu.

Ciekawe kto adminuje serwerami z tymi danymi i komputerami koleżanek z HR. Nie “admini z pracy”, przypadkiem? ;-)

Nawiasem, całkiem niezłym sposobem zdobycia telefonu od koleżanki z pracy jest… zapytanie o niego. Polecam kiedyś spróbować. ;-)

Ale tak właściwie to w czym jest problem? Allegro od kiedy wprowadziło https przed laty, szyfrowało tylko logowanie i jakieś pojedyncze strony edycji swojego konta. Nic się w tej materii nie zmieniło i wszyscy o tym wiedzą (a przynajmniej wszyscy, którzy interesują się bezpieczeństwem).

Nic nowego, można się rozejść ;-).

Wydaje mi się że use-case:

1) Nie mając zalogowanej sesji odnajdujemy przedmiot

2) Klikamy Kup teraz, lub zbieramy kolejne produkty do koszyka,

3) W pewnym momencie postanawiamy kupić przedmioty, co kieruje nas na uwierzytelnienie

4) Potwierdzamy adresy, robimy płatność

5) KONIECZNIE WYLOGOWUJEMY SIĘ ZANIM OTWORZYMY JAKĄKOLWIEK STRONĘ AUKCJI

PO ZALOGOWANIU SIĘ NIE MOŻEMY OTWORZYĆ ŻADNEJ STRONY PRZEDMIOTU, ŻADNEGO PONOWNEGO OGLĄDANIA PRZEDMIOTÓW W KOSZYKU.

Co do rozszywania https’a to dałoby się to zauważyć po certyfikatach zabezpieczających dane połączenie.

BTW Czy ktoś może zna jakiś plugin w którym można byłoby oflagować jakieś CA i prosić o ostrzeżenia jeśli ono się pojawi w ścieżce certyfikacji?

“Mówiąc bardziej obrazowo: choć przez większość swojej obecności na Allegro połączenie jest nieszyfrowane, to jeśli przez chwilę użytkownik wejdzie w obszar bez szyfrowania, pośle w świat bez szyfrowania”

powinno być: “[…]połączenie jest szyfrowane”

“Wystarczy, że ciasteczek ich w żądaniu HTTP do Allegro wykonanym ze swojego komputera i już będzie siedział na koncie ofiary.”

??

Btw. może istnieje wtyczka do wp, dzięki której użytkownicy mogliby wam poprawiać błędy, a Wy moglibyście tylko je akceptować? Żeby nie spamować komentarzy.

Co do artykułu, to zebranie ciastek w tej samej sieci jest faktycznie banalne.

Allegro ostatnio przegina. Windowanie cen, dziury w zabezpieczeniach i faworyzowanie swoich produktów. Może konkurencja jakaś w końcu się pojawi na naszym rynku…

Zaczęli jako klon Ebay’a, a obecnie zmierzają w stronę klonu Amazona. Wszelka potencjalna konkurencja typu świstaki i inne albo padła albo jest nicnieznaczącym marginesem. Jedyna większa zmiana w przyszłości to (o ile do tego dojdzie) zapewne przejęcie Allegro przez Amazona. Czasy “dzikiego zachodu” dawno przeminęły, rynek jest zabetonowany i na nic innego bym się nie nastawiał.

A właśnie, że https nie pwinien być wszędzie. Powinien być po prostu tam gdzie jest to potrzebne. Nie powinien być np. na stronach, które tylko wyświeglają jakieś dane, tam gdzie nie ma logowania, na różnych portalach informacyjnych. Obecnie większość ataków kryje się za stronami szyfrowanymi, które nie zawsze mogą zostać właściwie sprawdzone np. przez zapory sieciowe UTM. Tylko najnowsze zapory NGFW potrafią wykonać skanowanie DPI-SSL i jest to dla nich znacznym obciążeniem.

Piszesz o jakimś “skanowaniu SSL” przez UTM-y – pisz wprost, że chodzi o MITM. UTM-y robiące MITM to zło – podważają w sposób fundamentalny sens zaufania do szyfrowania end-to-end, jakie powinno zapewniać SSL. UTM-y nie powinny w ogóle tykać strumieni szyfrowanych przez SSL – po to sie używa SSL, zeby te dane NIE były przechwytywane przez byle kogo (czy byle co) po drodze. Ewentualnymi zagrożeniami ze strony szyfrowanych stron niech się zajmie program antywirusowy na komputerze – od tego jest.

Natomiast zgadzam się całkowicie z tym, że HTTPS nie powinien być wszędzie. Wtykanie HTTPS-a do np. portali informacyjnych jest wg mnie absurdem. Oczywiście taki portal może mieć część z róznymi usługami, do których trzeba się logować, i tam HTTPS powinien być. Ale nie w tej częsci, która służy tylko do przegladania informacji. Z tym że wtedy oczywiście nie może być wspólnych ciastek sesyjnych między częścią szyfrowaną i nieszyfrowaną, a najlepiej byłoby, gdyby ta częśc informacyjna, nieszyfrowana, w ogóle żadnych ciastek nie generowała – ale na to to już marketingowcy nie bardzo chcą sobie pozwolić…

Czyli oboje nie wyobrażacie sobie strony informacyjnej, gdzie macie podane dane np. potrzebne do przelewu?

Dużo ciekawych informacji można uzyskać podmieniając po drodze dane kontaktowe.

Moim zdaniem lepiej jest szyfrować całość niż zastanawiać się, które strony/podstrony mogą być narażone na MITM

To raczej właściwość drzwi bez zamka od ich zarania, związana z ich budową (która nie jest wyposażona w zamek) wykorzystywanych od lat niemal w każdym domu.

Strona dokonywania płatności Blikiem w Allegro też jest nieszyfrowana więc gdzie tu bezpieczeństwo?

Akurat BLIK jest odporny na takie rzeczy – kod generujesz jednorazowo, ważny jest tylko jakiś czas, no i otrzymujesz prośbę o potwierdzenie na apkę w telefonie. Owszem https dzisiaj to dobra i zalecana praktyka, ale przejęcie kodu blik nic raczej złego nie uczyni.

“Chyba, że jak twierdzi jeden z naszych Czytelników, ofiara będzie miała podpiętą kartę płatniczą i ktoś tą kartą z konta ofiary zrobi zakupy…”

Na dodatek zakupy zapamiętaną kartą na allegro nie wymagają już podania kodu CVV2

A nie jest tak, że każdy zakup potwierdzasz hasłem? Pytam, bo od kilku lat nie korzystam z allegro.

Przecież opisy aukcji zawierają zasoby z różnych serwerów.

Użytkownicy wrzucają zdjęcia, panele itp., które nie zawsze są po HTTPS, wtedy kłódka znika dla całej strony.

To jest chyba standard w Polsce dla przykładu taki filmweb.pl też tak ma i nie tylko on. :)

Już kilka lat temu zwracałem uwagę Allegro, że nie stosują HTTPS, w odpowiedzi uzyskałem ściemę że wszystko jest bezpieczne a świat piękny.

>w odpowiedzi uzyskałem ściemę że wszystko jest bezpieczne a świat piękny

No proszę, to zupełnie jak gdy poskarżymy sie w banku że zbliżeniówki są podatne na kradzież danych czy środków z konta. Ogólnie niestety niesłychanie powszechne stało się stosowanie wobec klientów polityki polegającej na tym, by iść w zaparte i postępować według zasady “jeśli złapią cię za rękę, upieraj się że to nie twoja”. Przy czym można rzecz jasna zakładać, że przysłowiowa ryba jak zazwyczaj psuje się od głowy, i że pracownicy niższego szczebla mają takie wytyczne narzucone z góry.

Podobna sytuacja ma miejsce na serwerach pocztowych nazwa.pl

Po zalogowaniu do poczty i zmianie katalogu z „odebrane” na „kosz” ( lub inny) i powrocie znika zielona kłódka. Połączenie jest niezaszyfrowane. Jednak serwis twierdzi z uporem maniaka że zaszyfrowane jest. Dlatego zmieniliśmy serwer pocztowy i problem się rozwiązał. Jak korzystacie z poczta.nazwa.pl zwróćcie na to uwagę…..

Ta dziurawa konfiguracja serwerów Allegro nie trwa od grudnia 2017, była od samego początku. Sam osobiście pisałem do Allegro żeby coś z tym zrobili, w odpowiedzi dostawałem informację że niemożliwe jest przejęcie danych – oczywiście brednia. Sam prowadzę sklepy itd, w każdym jest pełen OV/EV SSL, każda podstrona, host, grafika. Jeszcze w 2016 roku – włączałem moje konto, logowanie w SSL, po czym otwiera się witryna bez SSL, przechodzę dalej, pojawia się SSL, kolejna podstrona bez SSL. Oni to mają i tak gdzieś.

Odpowiedz z Allegro:

“trzymałam potwierdzenie, że protokół SSL jest rozszerzany i pojawia się już w niektórych ofertach.

Docelowo całe Allegro będzie pokryte SSL i symbol kłódki będzie widoczny wszędzie.

Dodam, że obecnie logując się tworzymy bezpieczną sesję, która nie musi być uwidaczniana kłódką.

Pozdrawiam, “

Wy tak gadacie na Allego, a spójrzcie tylko na platformę Steam. Czy tam się ktoś przejmuje SSL-em? Nie! Allegro to mała platforma w porównaniu z ogólnoświatowym Steamem.

Chciałbym jeszcze zauważyć, że aplikacja Steam wprowadza w błąd wyświetlając “Zieloną kłódkę” oraz “Zielony Pasek” w wewnętrznej przeglądarce, tak jakby strony do których się łączą były po HTTPS z certyfikatem EV, podczas gdy są po zwykłym HTTP.

Dodatkowo jak spojrzycie do źródła strony sklepu (po https), to dowiecie się, że strona wczytuje wszystkie skrypty i style z subdomeny akamaihd.net, która nie ma dobrej renomy. Wyniki wyszukiwania dla domeny dają tylko rezultaty: “jak usunąć wirusa akamaihd.net” itp.

Hyba już naprawili. Widzę HTTPSa na stronah aukcji. Ale z tego co widzę, to nie mają HSTS, tylko pżekierowują na HTTPSa.

Hej! Korzystam z efl oraz olx. Nie zdażyło mi się znaleźć tam jakichś większych bugów. Pewnie przez brak konieczności logowania się gdziekolwiek na rzecz prostego, standardowego i naturalnego wybóru nr telefonu.

Ostrzegam przed zakupami w ALLEGRO. Nie korzystam z tego serwisu zbyt często. Co za niespodzianka jak dziś przyszło do mnie przedsądowe wezwanie do zapłaty na 262 zł. Po zalogowaniu na Allegro zobaczyłem, że od października 2018 oferuję jakieś do podkładki do paneli. Nigdy nic nie sprzedawałem a tu taka niespodzianka. Wysłałem info na allegro. oto mail jaki otrzymałem “Wszystko wskazuje na to, że dostęp do Pańskiego konta uzyskała niepowołana osoba. Przywróciłem ustawienia konta, proszę jak najszybciej zmienić hasło dostępowe. Powstałe opłaty zostaną odpowiednio skorygowane.”

Pozdrawiam

jako epilog dla całej sprawy… allegro.pl jest obecnie 100% SSL +HSTS + TLS 1.2 / 1.3

A+ w teście SSL Labs. https://www.ssllabs.com/ssltest/analyze.html?d=allegro.pl

wynik lepszy niż Google, Facebook, Youtube…

może napiszecie o tym, jako o czymś pozytywnym?

(w sensie, że choć raz coś w Polsce jest przed resztą świata)

+1

no właśnie. Świetnie jakby artykuły były aktualizowane również dłużej niż maksymalnie w przeciągu paru tygodni od daty pierwotnej publikacji.

Ale to jedyne czego brakuje do pełni szczęścia (no, może jeszcze artykułów po angielsku :) ), bo i tak Nbzp.cz jest świetny.