22/2/2017

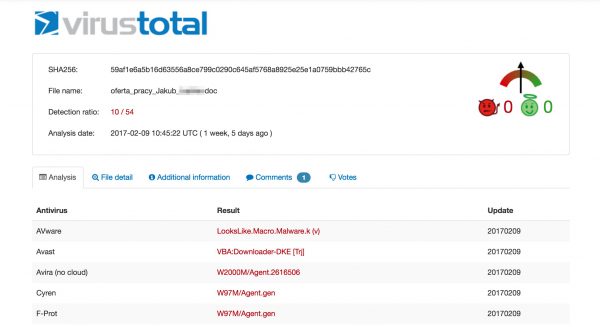

W serwisie VirusTotal Marcin Siedlarz namierzył dziś bardzo ciekawy dokument Worda z makrem. Ktoś wgrał go tam, ponieważ słusznie podejrzewał, że zawiera on złośliwy kod. Tym kimś był pracownik firmy eSKY, ale atakowali go nie przestępcy, ale pentesterzy z PwC.

We WHOIS podanej przez Marcina domeny widać, kto ją zarejestrował:

Domain: topbrains.it

Status: clientDeleteProhibited

Created: 2015-04-01 18:35:19

Last Update: 2016-04-17 00:45:50

Expire Date: 2017-04-01

Registrant

Organization: PricewaterhouseCoopers Sp. z o.o.

(...)

Registrar

Organization: OVH

Name: OVH-REG

Niekoniecznie jest to przeoczenie. Dane wskazujące jawnie na PwC mogły nie zostać ukryte celowo. Często podczas kontrolowanych ataków, pentesterzy zostawiają tego typu ślad, aby działy IT do których trafi zgłoszenie od przerażonych pracowników, mogły zorientować się, że są testowane. Wszystko zależy od umowy pomiędzy firmą pentesterską a klientem, która definiuje cele testów i ustala warunki ich prowadzenia. Całkowicie zamaskowany “kontrolowany atak” może skończyć się niepotrzebną eskalacją i dodatkowymi kosztami dla testowanej firmy.

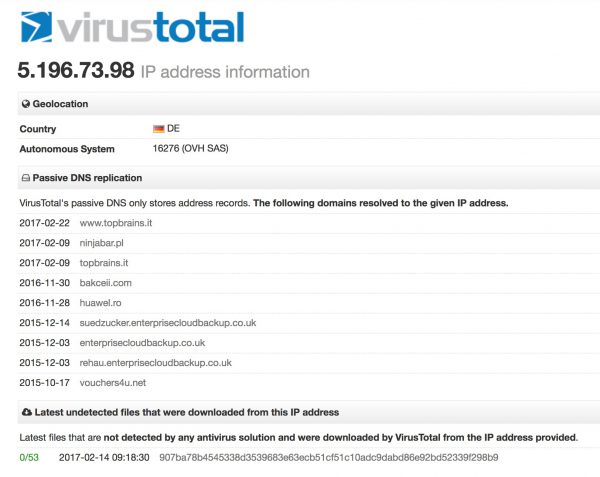

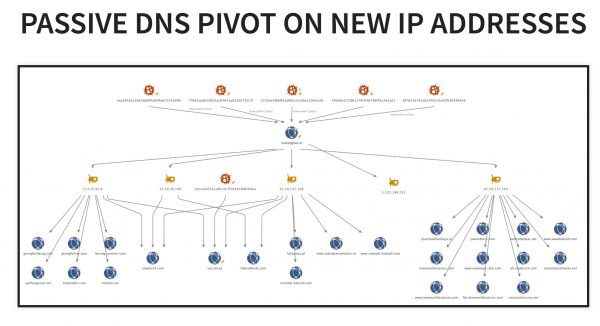

Problem w przypadku powyższego nie tyle nieudanego, co zdemaskowanego ataku jest zgoła inny. Jeśli popatrzymy na IP na które wskazuje domena topbrains.it wykorzystana do obsługi ataku (5.196.73.98), to zauważymy, że był on już wcześniej wykorzystywany w innych kampaniach, co demaskuje nazwy klientów PwC od roku 2015. Oto lista domen, które kierowały na ten IP wedle VirusTotal:

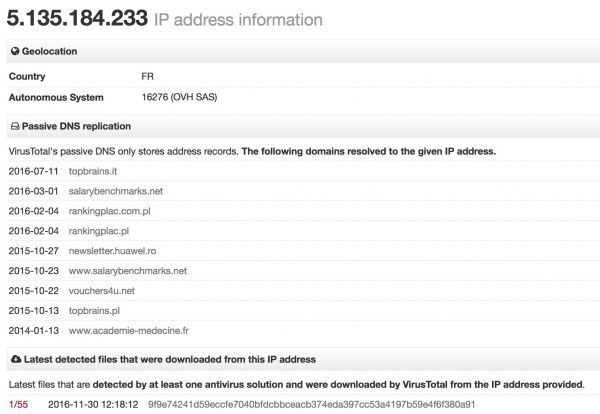

Po tych domenach można dotrzeć do kolejnych IP, które ujawniają kolejne domeny:

i tak dalej, i tak dalej, aż zbierze się lista 42 unikatowych domen, z których część sugeruje nazwy klientów (literówki) a część jest wykorzystywana do hostowania plików pomocnych w atakach na pracowników firm lub udawania firm zewnętrznych (np. rekrutujących).

bakceii.com

bankingworld.ro

corporatesurvey.net

corposolutions.net

discotecaenmadrid.net

enterprisecloudbackup.co.uk

georgfischerag.com

georgfishcer.com

huawel.ro

ingbank-cdn.pl

ingnews.pl

leasing-partner.com

lubawasa.pl

mabion.net

mtcs.ovh

negocios2014.com

newsletter.huawel.ro

ninjabar.pl

ph.snyder24.com

pluszowafundacja.pl

pwcenforce.com

rankingplac.com.pl

rankingplac.pl

rehau.enterprisecloudbackup.co.uk

salarybenchmarks.net

salarybenchmarks.ro

snyder24.com

speno.eu

sse.net.pl

suedzucker.enterprisecloudbackup.co.uk

synthosgroup.net

talony24.pl

teddythebear.net

topbrains.it

topbrains.pl

vouchers4u.net

www.academie-medecine.fr

www.salarybenchmarks.net

www.salarybenchmarks.ro

www.topbrains.it

xingmailer.com

xn--sky-rra.com

Jak pokazuje ten przykład, warto rotować adresy IP serwera pomiędzy poszczególnymi zleceniami. Bo inaczej jedna bardziej świadoma ofiara może zdemaskować powiazania pomiędzy firmami. A klienci PwC chyba do świadomych należą, bo np. jedna z powiązanych domen ninjabar.pl jest sinkholowana przez CERT Polska, a zatem ktoś musiał ją zgłosić jako “złośliwą”.

Nie tylko nazwy firm, ale i dane osobowe pracowników…

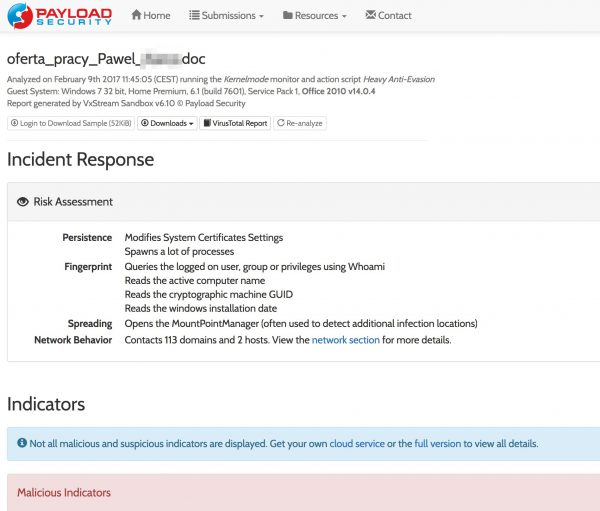

Co do samej złośliwości. Po podanych przez Marcina skrótach złośliwego załącznika z VirusTotal, trafić można do jego analizy w serwisie Hybrid Analysis. Ta pokazuje, że autorski malware jest ciekawy (popatrzcie na ruch sieciowy) i komunikuje się w naprawdę fajny sposób ze swoim C&C. Szkoda więc, że całość infrastruktury została “spalona” w taki sposób. Niestety, ujawnia też nazwę pliku z danymi osobowymi ofiary:

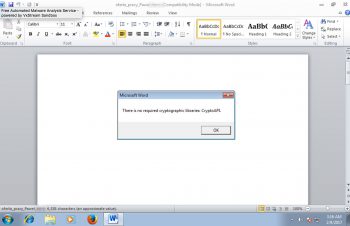

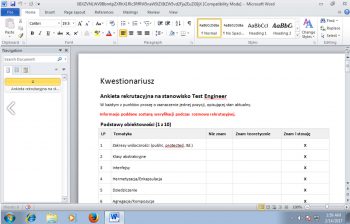

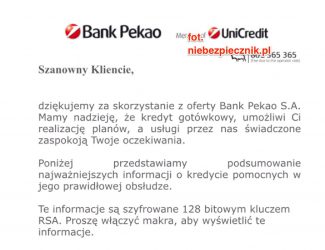

Oraz to jak wyglądały przynęty:

Na marginesie — po hashach plików można na VirusTotal odnaleźć inne ich warianty i pozostałe nazwy pliku, z jakimi próbka była wgrywana. Jedna z nich ujawnia imię i nazwisko ofiary, grafika z jednej z firm-klientów PwC. Brawa dla niego za czujność i przestroga dla wszystkich, aby na VirusTotal nie wgrywali plików z nazwami, które zawierają ich dane osobowe.

Co ciekawe, PwC byli świadomi tego, że ich infrastruktura została “spalona”. W jednej z prezentacji poświęconej certyfikatom TLS, autor ma slajd ujawniający ww. adresy IP i część domen:

…a w dalszej części, dziękuje członkom polskiego PwC za zgodę na wspomnienie ich nazwy i infrastruktury na slajdach.

Wnioski?

Wnioski dla pentesterów zostały wypisane powyżej i ograniczają się do zmiany infrastruktury wraz z każdym zleceniem. Rady dla wszystkich, którzy podejrzewają że ich firma może zatrudnić jakąś firmę pentesterską do przeprowadzenia ataku są proste i powtarzane przez nas od lat:

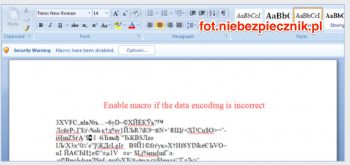

- 1. Nie włączaj makr w dokumentach Office. Ani pod pretekstem brakujących czcionek, bibliotek, ani innych zgód. Preteksty nakłaniające do włączenia makr mogą być różne. Tu dobre przykłady cwaniactwa atakujących:

- 2. Patrz na jakiej domenie podajesz wpisujesz hasło, a najlepiej zintegruj proces automatycznego logowania do danego serwisu z managerem haseł (KeePass, 1Password, etc.) i obowiązkowo używaj tokenów U2F, które opisywaliśmy tutaj, ustawiając je w GMailu, Dropboksie, GitHubie, Facebooku i innych serwisach.

Jeśli zastosowałeś się do pkt 1 i masz token U2F, żaden, naprawdę żaden phishing na ww. serwisy nie jest ci groźny, a penstesterzy, wierzcie nam, będą płakać… lub przeskoczą na Twojego kolegę biurko obok, który do tych rad się nie zastosował, więc podeślij mu je ASAP-em :).<

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

W jednej z polskich korporacji zarządzającej środkami finansowymi obsługa makr była wymagana do dokumentów wewnętrznych. Makra pozwalały jakoś wyciągać dane z procedur (np. pole ‘ważne do’), chyba po to, żeby można było robić kolorowe wykresy. Dyrekcja w korporacjach lubi kolorowe wykresy.

Jak już się pracowników przyzwyczai do włączania makr …

Makra można zablokować i pozwalać na wybiórcze uruchamianie tych wcześniej określonych/podpisanych. W niektórych przypadkach to dobry kompromis.

Oczywiście wszystko (no prawie) się da.

Problem w tym, że nikt się nie pokusił o implementację takiego rozwiązania mimo, że mają własny wewnętrzny urząd certyfikacyjny i nie byłoby większych problemów z takim rozwiązaniem :(

Jeśli chodzi o “oznaczenia” dodawane przez pentesterów, to u mnie w firmie ostatnio były testy phishingowe… A w nagłówkach można było znaleźć taki:

X-: TEST

Hmm… Ucięło mi nazwę nagłówka. X-(tutaj nazwa firmy robiącej testy).

Co do KeePass ma ktoś dobrą metodę na synchronizację bazy pomiędzy komputerami? KPDataSafe wysyła na dropboxa przy zapisaniu zmian na kompie 1, ale nie ściąga sam i nie aktualizuje na kompie 2

owncloud + klient synchronizujący – ale trzeba pamiętać o zamykaniu pliku bo jak zrobisz 2 różne edycje to będzie :( – plik konfliktu

KeePass + CloudStation od Synology + wersjonowanie pliku(10 razy). Konflikty niestraszne.

nextcloud + webdav po HTTPS . Do tego parę reguł w .htaccess aby ograniczyć dostęp

@EF – Bomgar Vault. Rewelacja.

Dropbox sam problem ogarnia, tylko zapsiz plik od razu w jego folderze.

Ja używam KeeCloud

Naprawdę trzymacie plik z bazą z hasłami w chmurze?

Tresorit (end-to-end) + baza zaszyfrowana GPG daje radę