5/1/2017

7 października na WikiLeaks pojawiła się zawartość prywatnej skrzynki GMail należącej do Johna Podesty, szefa kampanii prezydenckiej Hillary Clinton. Eksperci już wcześniej podejrzewali, że za atakami stali Rosjanie. Na podstawie ujawnionych e-maili można dokładnie odtworzyć, jak rosyjscy włamywacze pozyskali zawartość skrzynki Podesty. I jest to jeden z niewielu ataków obcego wywiadu na wysoko postawionego polityka, który został tak szczegółowo opisany na forum publicznym. Przyjrzymy się więc, z jakich to “tajnych” tricków korzystają Ci, którzy hackują na rzecz rosyjskich instytucji rządowych FSB lub GRU i zastanówmy się co Podesta, lub jakikolwiek inny użytkownik GMaila, może zrobić, aby nie dać się rządowym “hackerom”.

Spear phishing – klucz do skrzynek pocztowych

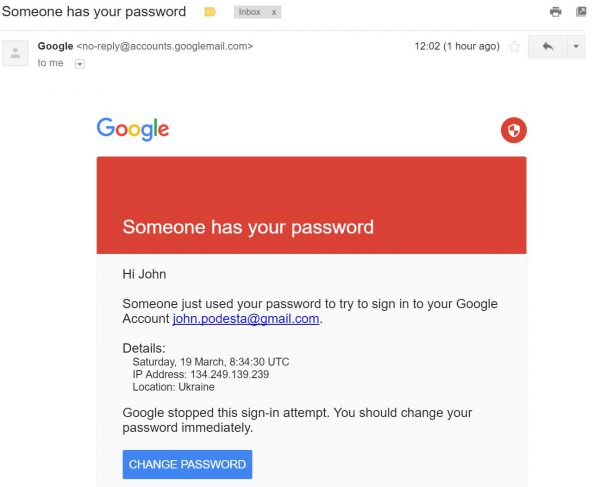

Dzięki dumpowi na WikiLeaks wiemy, że w marcu 2016 roku, Podesta na swoją prywatną skrzynkę na GMailu otrzymuje następującą wiadomość:

Wiadomość, choć podszywa się pod Google, najwyraźniej nie wpadła do spamu. Nawet pomimo tego, że link prowadzący do zmiany hasła odwoływał się do tego URL-a:

hxxps://bit.ly/1PibSU0

A więc każdy rozsądnie myślący człowiek, od razu zauważyłby, że jest to wiadomość fałszywa. Google korzystające ze skracacza URL? I to jeszcze nie swojego? John Podesta, a dokładniej, jedna z jego asystentek (która miała dostęp do prywatnej skrzynki Podesty, gdyż intensywnie korzystał on z gmaila do załatwiania służbowych spraw), też miała podejrzenia i dlatego przesłała tę wiadomość do sztabowego informatyka (Charles Delavan). A ten potwierdził, że e-mail jest prawdziwy (sic!) i kazał Podeście zmienić hasło. Później Delavan tłumaczył się, że odpisując Podeście, zrobił literówkę — chciał napisać illegitimate (nieprawdziwy), a napisał legitimate (prawdziwy). Niestety, Podesta po radzie Delevana, w link kliknął (a dokładnie, 2 razy kliknął):

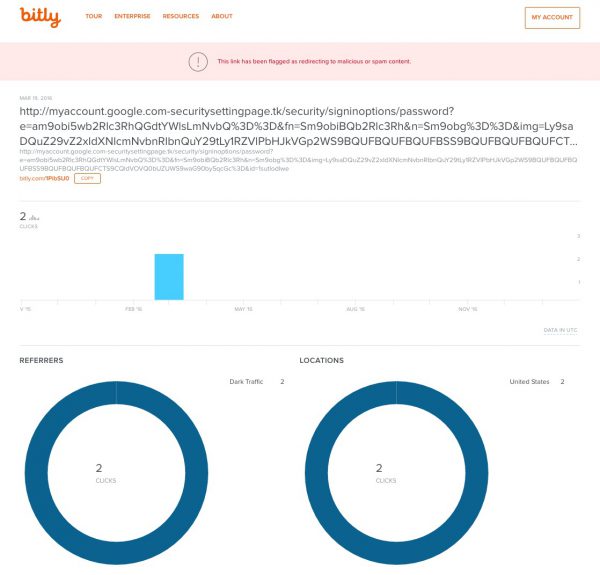

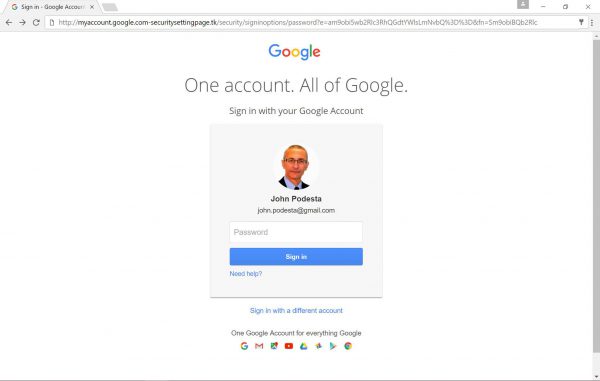

Jak widać, docelowym adresem jest strona:

hxxp://myaccount.google.com-securitysettingpage.tk/security/signinoptions/password?e=am9obi5wb2Rlc3RhQGdtYWlsLmNvbQ%3D%3D&fn=Sm9obiBQb2Rlc3Rh

&n=Sm9obg%3D%3D&img=Ly9saDQuZ29vZ2xldXNlcmNvbnRlbnQuY29tLy1RZVlPbH

JkVGp2WS9BQUFBQUFBQUFBSS9BQUFBQUFBQUFCTS9CQldVOVQ0bUZUWS9waG90by

5qcGc%3D&id=1sutlodlwe

Po przejściu na ten adres, każdemu powinny się od razu zapalić 2 ostrzegawcze lampki. Pierwsza, bo brakuje https (czyli “kłódki”), a druga, bo strona do zmiany hasła Google jest hostowana w domenie .tk.

Tu ciekawostka. Te “krzaki” w URL-u nie są przypadkowe. Jest to zakodowany w Base64 adres e-mail Podesty.

Zakodowane parametry wskazujące na automatyzację ataku, fot. pwnallthethings

Dlaczego to jest ciekawe? Ponieważ sugeruje, że Podesta nie był jedynym celem atakujących. Kiedy atakuje się wąską grupę ofiar, przygotowuje się dedykowane, statyczne, dopasowane pod ofiary strony. Jest to szybsze i pewniejsze, niż tworzenie mechanizmu automatyzacji ataku, jaki tu widzimy, a który poprzez parametry w URL przekazuje silnikowi strony jaki adres e-mial i obrazek (avatar) ofiary podstawić na fałszywej stronie logowania.

Automatyzacja ataku sugeruje dużą skalę

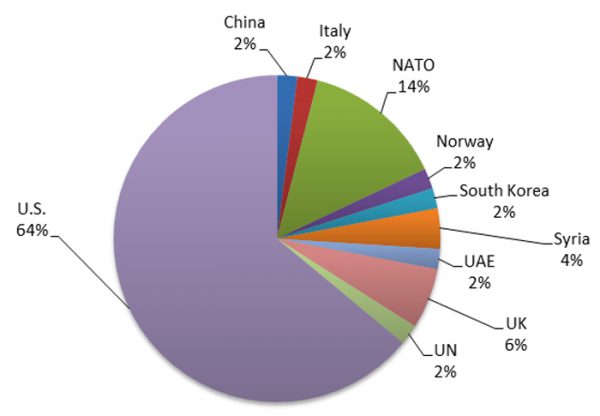

No ale skoro taki mechanizm automatyzacji został zastosowany, to należy zadać pytanie, ile ofiar jednocześnie targetowali Rosjanie i kim te ofiary były (w końcu w linkach zakodowane są ich adresy e-mail, więc można do tego dojść)? Na to pytanie odpowie nam bit.ly, z którego zapewne dla wygody (API do generowania linków) skorzystali atakujący. W trakcie (i tuż po ataku), konto jakie zostało wykorzystane do wygenerowania linka nie było ustawione jako “prywatne”. Dzięki temu można było przejrzeć wszystkie stworzone przez atakujących linki. Zrobił to zespół SecureWorks, który wskazał, że za atakiem stoi grupa określana przez badaczy następującymi nazwami APT28, Sofacy, Sednit, Fancy Bear, Pawn Storm. W raporcie SecureWorks czytamy:

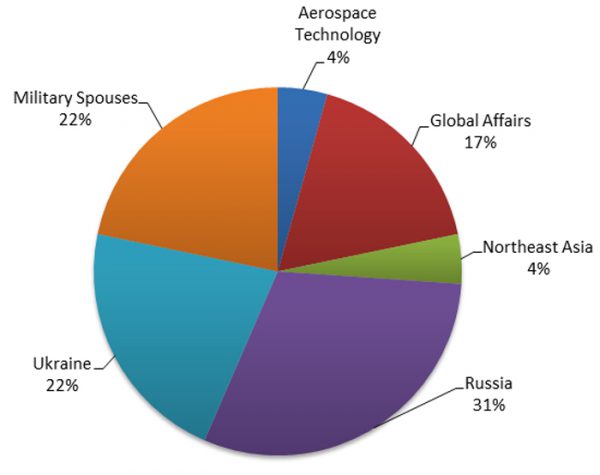

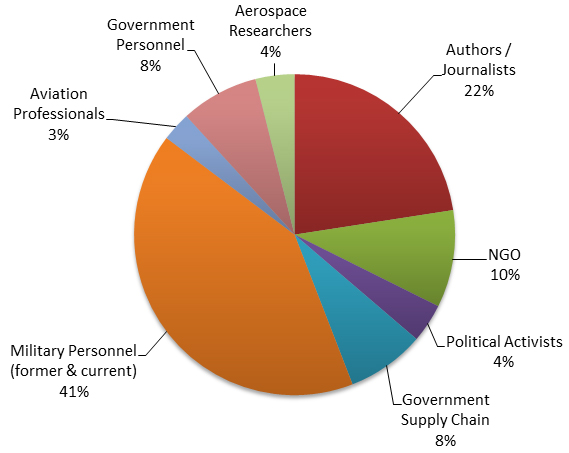

W ataku na skrzynki personelu związanego z kampanią prezydencką Clinton wykorzystano tę samą technikę, która w 2015 została użyta do ataku na 1800+ kont Google. Wiele z zaatakowanych w 2015 roku kont należała do prywatnych osób w Rosji i byłych państw Związku Radzieckiego. Znaczna część z ofiar to byli wojskowi lub ich rodzina, a także urzędnicy państwowi z USA i Europy, osoby pracujące w przemyśle obronnym, a także dziennikarze — przede wszystkim ci skupieni na sprawach Rosji, piszący o niej krytycznie.

Jest też bardzo ciekawe rozbicie ofiar na kategorie:

Mam GMaila, jak Podesta — co robić, jak żyć?

Nie korzystaj z prywatnego konta do załatwiania spraw służbowych. Ale przede wszystkim, nie korzystaj z tego samego hasła co do prywatnej skrzynki, także do innych kont, zwłaszcza służbowych. Rosjanie właśnie z tego powodu atakują prywatne/darmowe skrzynki swoich “celów” na publicznych, popularnych serwerach pocztowych.

-

Raz, że co do zasady, monitoring tego typu incydentów nie jest tak ścisły jak w infrastrukturze firmy (w wojsku, u kontraktorów wojskowych, instytucjach rządowych, etc.). W “pracy”, ofiara po otrzymaniu e-maila o podejrzanej aktywności na swoim koncie, może zapytać firmowego administratora, czy to prawda. W przypadku gdy taki e-mail otrzyma na GMailu — powodzenia w znalezieniu telefonu do “helpdesku”.

Dwa, że ludzie korzystają z tych samych haseł (lub bardzo podobnych) w różnych miejscach. Mając hasło do prywatnej skrzynki, sprawdza się, czy firmowy CRM/VPN/Webmail przypadkiem nie ma podobnego hasła.

Niektórzy sugerują, że Podesta nie zostałby “zhackowany”, gdyby miał włączone dwuskładnikowe uwierzytelnienie. Moim zdaniem nie jest to prawda. Warto zauważyć, że dwuskładnikowe uwierzytelnianie, w tradycyjnym rozumieniu (kod SMS lub kod generowany przez aplikację Google Authenticator), nawet jeśli Podesta miałby je włączone, wcale by nie pomogły. On po prostu przepisałby wyświetlające mu się na ekranie telefonu cyfry do odpowiedniego pola na fałszywej stronie. Jedynym ratunkiem na tak naiwnych użytkowników jest wykorzystanie U2F, czyli Universal 2nd Factor Authentication, które od wielu miesięcy zachwalamy uczestnikom naszych szkoleń i konferencyjnych prelekcjach. Dlatego już dziś kup klucz U2F i skonfiguruj go z popularnymi serwisami internetowymi.

Masz GMaila, GitHuba, Dropbox, LastPassa/Keypassa? Skonfiguruj U2F

Na czym to polega? Kupujecie klucz U2F, który w prosty sposób kojarzycie z kontem Google w ustawieniach konta Google. Albo z Dropboxem, czy GitHubem albo innymi serwisami, które wspierają U2F.

Klucz, podczas logowania do serwisu, dzięki API przeglądarki:

-

1. weryfikuje URL serwisu,

2. a po poprawnej weryfikacji, wykonuje “w sobie” na tzw. “bezpiecznym elemencie”, uwierzytelnienie dzięki kryptografii asymetrycznej

Innymi słowy, klucz nie zadziała podczas próby logowania na fałszywej domenie, więc atakujący nie wyłudzą “drugiego składnika”, który poza posiadanym już hasłem jest im potrzebny do przejęcia konta. Jedyny minus na dzień dzisiejszy jest taki, że U2F wspiera tylko Google Chrome. Dla Firefoksa jeszcze nie ma natywnego wsparcia (bug 1065729), ale jest rozszerzenie stworzone przez naszego rodaka.

Jako Niebezpiecznik uważamy, że klucze U2F to najlepsza ochrona przed phishingiem i udało nam się do tego przekonać kilku naszych klientów, którzy zakupili klucze dla swoich pracowników i aktywnie z nich korzystają w zewnętrznych i wewnętrznych usługach. Tu warto nadmienić, że jeden z dostawców kluczy U2F, Yubico, udostępnia sporo API i dokumentacji dla deweloperów, jako Open Source. Dzięki temu możecie błyskawicznie wbudować w swoje oprogramowanie/serwisy internetowe funkcję uwierzytelniania przez U2F — prosto i za darmo.

Jeśli do U2F nie przekonuje Was nasza opinia, to rzućcie okiem na to jak klucze U2F wdrożono dla wszystkich pracowników w takich małych firemkach jak Facebook czy Google ;-) Oto obowiązkowe dwie prelekcje pokazujące jak wyglądało wdrożenie U2F w Facebooku (wykorzystują go nawet podczas logowania do serwerów po SSH/SFTP!) oraz świetna praca naukowa, która pokazuje kulisy wdrożenia U2F w Google — dzięki wdrożeniu kluczy koszty z zarządzaniem kontami Googlersów obniżono tak bardzo, że ze zgromadzonych oszczędności dokupiono każdemu drugi klucza (do konta można podpiąć kilka klucz, gdyby jeden został zgubiony, zawsze będzie dostępny drugi — i warto nadmienić, że znalazca klucza nie odczyta z niego żadnych danych identyfikujących użytkownika czy skojarzone konta. Bo klucz takich danych nie przechowuje. Magia kryptografii asymetrycznej!).

Dokładnie taki klucz jak wykorzystuje Google możecie kupić od niedawna w naszym sklepie. Nie sprzedajemy w naszym sklepie niczego, co nie jest w 100% naszą usługą, ale dla kluczy U2F zrobiliśmy wyjątek. Bo ta technologia ma same zalety i każdy naszym zdaniem powinien z takiego klucza korzystać. Tylko on chroni w 100% przed phishingiem.

Czy Podesta to naiwniak?

Zastanawiacie się pewnie, jaka jest skuteczność takich kampanii, które kierują użytkownika przez zły link, na fałszywą stronę, bez HTTPS (“zielonej kłódki”)? SecureWorks przeanalizowało 4,396 linków, jakie zostały przez Rosjan wysłane do 1,881 użytkowników Google pomiędzy marcem a wrześniem 2015. Więcej niż połowa (59%) z tych linków została odwiedzona, co sugeruje, że ofiary co najmniej przeszły na fałszywą stronę logowania. Nie jest możliwe stwierdzenie na tej podstawie, ile osób podało na fałszywej stronie swoje hasło i ile konto zostało dzięki temu przejętych. Niektóre z ofiar otrzymywały kolejne wiadomości mające na celu wyłudzenie haseł (można więc domniemywać, że nie nabrały się za pierwszym razem). 35% ofiar nie otrzymało kolejnych linków, co może sugerować do tylu kont udało się dostać lub atakujący nie próbowali drugi raz. Ale warto odnotować, że spośród tych, którzy otrzymali fałszywą wiadomość tylko raz, aż 60% kliknęło w linka. Spośród tych, którzy wiadomość otrzymali więcej niż raz, 57% osób otworzyło linka przy którejś z kolejnych prób.

Wniosek: socjotechnika najskuteczniejsza

Statystyka z kampanii jaką Rosjanie przeprowadzili przy użyciu bit.ly na konta Google jest zbieżna z naszymi wewnętrznymi statystykami — success rate na poziomie 60%. Niebezpiecznik od ponad 4 lat wykonuje symulacje ataków socjotechnicznych na polskie firmy, korzystając nie tylko ze spearphishingu, ale również infekcji “niezłośliwym” złośliwym oprogramowaniem, aby móc uzyskać dostęp do sieci wewnętrznej atakowanej firmy. Patrząc na to, jak podobne ataki przeprowadzają rosyjskie agencje rządowe, nie mamy się czego wstydzić. Nasza infrastruktura (preteksty e-maili, domeny wykorzystywane do budowy linków, serwery obsługujące atak) jest bardziej zaawansowana i dopracowana niż to, z czego korzystali Rosjanie do ataków na sztab Hillary Clinton. Na kilku konferencjach w 2016 roku pokazywałem przykłady takich ataków w oparciu o faktyczne, choć ocenzurowane z danych osobowych, e-maile. Kto był, ten wie, do czego jesteśmy zdolni i jak łatwo przekuć nawet nie-do-końca udany atak na pełen sukces ;)

Gdyby ktoś z Was chciał przetestować swoich pracowników na — jak widać najprostsze i szalenie skuteczne — ataki socjotechniczne z wykorzystaniem e-maila, telefonu lub kontaktu bezpośredniego (wizyty w firmie), zapraszamy do kontaktu, z przyjemnością Was zaatakujemy :-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jaka jest pewnosc ze na U2F nie ma backdoora w pamieci hardware? ;)

Nie masz. Jeżeli się tego obawiasz, możesz zbudować token samodzielnie np. w oparciu o projekt U2F Zero. Koszt przy niskoseryjnej produkcji to około 30 zł. Ten projekt opiera się o standardowy secure element Atmela – ATECC508. Jeżeli ten “blackbox” nadal rodzi Twoje wątpliwości, są inne projekty implementujące to w pełni programowo.

Ja mam pytanie: W jaki sposób adres użyty jako adres nadawcy bezszelestnie prześlizgnął się przez serwery Gmaila?

No ja też jestem ciekawy. Jedyne co mi przychodzi do głowy to że ruskie mieli kogoś w środku i wiadomość została rozesłana z prawdziwego serwera google przez “kreta”. Nie takie rzeczy świat widział, więc nie zdziwiłbym gdybym strzelił w dychę.

Android zobaczy taki klucz podpięty przez jakiś adapter do smartfona? Wiem, że są klucze z nfc, ale mój tel nie ma nfc :D

Z tego co czytałem, wystarczy przejściówka OTG

Jednakże telefon musi wspierać OTG. O ile mój tablet ma takie wsparcie to telefon już nie, ostatnio jak pomagałem bratu wybrać telefon to w specyfikacji OTG miały tylko 2 telefony z ponad 15 branych pod uwagę w cenie do 800 zł

Obecnie używam do haseł KeePassa w sposób (wg mnie) zabezpieczający mnie przed wyciekiem bazy z chmury.

Ale nie wyobrażam sobie powierzyć całkowitego bezpieczeństwa tegoż rozwiązania kluczykowi (nawet dwóm), którym cuś się może stać. No i gdzie go wygodnie przy sobie trzymać, bo wyciąganie pęku kluczy przy każdym logowaniu, w odróżnieniu od 2FA w telefonie, jest potencjalnie męczące. :-)

Może rozbudujcie ten temat w najbliższym czasie oddzielnym wpisem?

Odpowiadając na takie pytania jak @Janusz’a, o backdoora w pamięci, bezpieczeństwo rozwiązania, co w przypadku podpięcia takiego klucza do laptopa z vPro i złośliwych adminów IT w firmie etc. :-)

(Swoją drogą czemu o vPro w korpo tak cicho wszędzie?)

Kup wersje nano, wepnij w port i zapomnij o niej :)

Nie każdy ma tyle portów żeby sobie pozwolić na całkowitą likwidację jednego poprzez umieszczenie tam klucza 4ever

Zaraz, zaraz, a to czemu nie w tych mailach było kolejne potwierdzenie ufoludków? ;)

Dwa pytania,

Skąd wiadomo, że Rosjanie.

Dlaczego Podesta jest taki nieostrożny. To przecież nie John Doe tylko wysoki urzędnik państwowy.

Popieram pytanie. Pewne jest jedynie, że ktoś zastosował ich technikę z 2015 roku – bo jest DOBRA. Dlatego też poświęciliście jej artykuł z detalami. Jeśli teraz czytelnicy zaczną hakować swoich znajomych, stosując ksero z tego artykułu, też staną się Rosjanami? Nie twierdzę, że to nie byli oni. Sugeruję jednak, że rzetelniej byłoby po prostu pisać, że są o to oskarżani.

Pozdrawiam.

Link do Podesty poleciał z tego samego konta bitly co te ataki z 2015.

▌▌„Rosjanie właśnie z tego powodu atakują prywatne/darmowe skrzynki swoich «celów» na publicznych, popularnych serwerach pocztowych.”

Pamiętaj: Rosjanie zawsze wtedy zostawiają odznakę FSB w skrzynce… ;)

A może to byli Holendrzy, którzy zhakowali Rosjan ;)

można powiedzieć ze sama się shakowała :)

a co do zabezpieczeń to co sądzicie o: http://www.fingerkeyapp.com ?

Rozwiązanie: wycinać wszystkie URLe do skracaczy linków w ruchu wychodzącym, zarówno w firmowych sieciach jak też domowych. Poza zwiększeniem bezpieczeństwa przy okazji przestanie się nabijać komuś statystyki kliknięć.

Kluczy FIDO U2F z linku nie można użyć do przechowywania kluczy GPG. Na to pozwalają klucze z rodziny Yubikey, przy czym 4 obsługuje 4096 bitowe, a Neo (ten z NFC) 2048.

Racja, potrzebna jest droższa wersja, np. 4 nano. Doprecyzowałem. Dzięki za czujność!

@Źyczliwy

Pracują nad wersją co pozwala na komunikację przez NFC i Bluetooth.

“Yubico will be releasing new devices that support the U2F protocol using both Bluetooth Low Energy (BLE) and NFC in the very near future. The FIDO Alliance is currently finalizing specifications for these two transport mechanisms.”

Jest ciekawe rozszerzenie do Chrome które chroni przed takim atakiem:

https://chrome.google.com/webstore/detail/password-alert/noondiphcddnnabmjcihcjfbhfklnnep

Czy U2F jest bezpieczny? Dlaczego?

Ten klucz może być bezpieczny do pewnego czasu zanim nie znajdą na niego sposobu :) , a wtedy jeśli zaufaliśmy tej metodzie logowania ,wszystkie dane logowania będą w rękach włamywaczy :)

Na pewno jest bezpieczniejszy niż telefon.

Nie wszystkie, a jeden składnik. Żaden z serwisów nie pozwala na użycie U2F jako jedynego składnika uwierzytelniania. Głównym plusem jest to, że poza momentem kiedy się uwierzytelniasz klucz jest air gapped.

W przypadku U2F jedynym fragmentem na który ktoś może “znaleźć sposób” jest proxy USB w kluczu, które filtruje komunikację z secure element do momentu dotknięcia przycisku.

Piotr Konieczny, no może i bardziej skuteczny niż telefon z weryfikacją kodu SMS ale nie ma się co oszukiwać bo większośc szarych użytkowników nie ma pojęcia o niczym w sprawie bezpieczeństa komputerowego i klika w co popadnie na lewo i prawo więc w takiej sytuacji nawet taki magiczny Yubi key niepomoże w niczym. Tu po prostu w takiej sytuacji przed takimi typu atakami najpotężniejszą obroną zawsze jest wiedza.

Pozdrawiam

Czy po wyjęciu klucza (po uprzednim zalogowaniu się) następuje automatyczne wylogowanie?

Nie, klucz służy tylko jako 2 składnik podczas uwierzytelniania. Ale może jakimś rozszerzeniem do przeglądarki dałoby się osiągnąć to, o czym piszesz, jeśli z jakiegoś powodu potrzebujesz takiej funkcji.

W Chrome dosyć łatwo, korzystając z API `chrome.usb` do wykrycia czy klucz jest wpięty czy nie.

Piotr, a da się korzystać z u2f w safari? Masz jakiś magiczny sposób?

Czy jednym kluczem U2F mogę logować sie tylko do jednego serwisu? Czy jest możliwe aby tym samym kluczem zabezpieczyć gmail, dropbox itp?

Jednym kluczem możesz się logować do wielu serwisów: https://www.yubico.com/support/knowledge-base/categories/articles/many-services-can-u2f-certified-yubikeys-associated/

Zalezy jak dużo miejsca jest w kluczu. Lowcostowe otwarte wersje maja miejsca na 4 klucze.

“John Podesta też miał podejrzenia i dlatego przesłał tę wiadomość do sztabowego informatyka. A ten potwierdził, że e-mail jest prawdziwy (sic!) i kazał Podeście zmienić hasło.” – czyżby outsourcing usług informatycznych np. w Indiach w celu redukcji kosztów?

a może się nie zrozumieli, bo zmienić hasło nie zaszkodzi, jedynie czystym idiotyzmem jest ponowne odszukanie tego e-maila i kliknięcie w link… jakby nie można było normalnie w ustawieniach…

Podobno literówka w mailu od informatyka, który to sprawdzał. Illegitimate -> legitimate. Cóż… dyslexics are teople poo.

Nie kupuje tego tłumaczenia. Tu są opisane dwie akcje:

1. potwierdził autentyczność

2. nakazał zmienić hasło

Jeśli rzeczywiście by popełnił literówkę, tylko pierwsza by była usprawiedliwiona, ale zawsze jeszcze zostaje druga.

Byłoby fajnie gdyby można było na nim zainstalować certyfikat kwalifikowany. Tak żeby dało się go wykorzystać np. w PZ. Niestety nie znalazłem informacji na ten temat nigdzie w sieci

Zainstalować można – applet wspiera PKCS#11, ale nie możesz wyeksportować certyfikatu z karty na której jest. https://www.yubico.com/why-yubico/for-businesses/computer-login/yubikey-neo-and-piv/

Czyli, innymi słowy certyfikat musiałby być sprzedany wraz z urządzeniem lub instalowany na nim przez wystawcę :-/

Jest jeszcze taka opcja, że generujesz parę kluczy na urządzeniu a do podmiotu świadczącego kwalifikowane usługi certyfikacyjne wysyłasz żądanie certyfikacji swojego klucza publicznego. Wówczas masz “certyfikat kwalifikowany” na swoim urządzeniu.

Trzeba tylko sprawdzić, czy i które podmioty zezwalają w swojej polityce certyfikacji na wystawianie certyfikatów dla kluczy wygenerowanych samodzielnie przez subskrybentów.

Mnie od razu zastanowiło, co w przypadku zagubienia takiego klucza? Konta przepadają? I tak najlepszym zabezpieczeniem zawsze będzie zdrowy rozsądek i odrobina wiedzy…

Mozesz podpiac 2 klucze i jeden trzymac w sejfie, albo skorzystac z backup-codes np. Gmail takie oferuje niezaleznie od uzytej metody na “drugi skladnik”.

Hehehe! Rosjanie korzystający z bit.ly i atakujący Johna Podestę w taki sposób, że można ich zidentyfikować. Tym “Rosjanom” brakuje tylko czapek-uszanek z otokiem “CCCP – za Rodinu i Putinu” oraz identyfikatorów “My pabiedim SSzA”. :-D

Oczywiście kto chce, niech wierzy. Nie zamierzam nikomu psuć zabawy.

Jeżeli zaś chodzi o klucze U2F, to głównym udziałowcem tej imprezy jest PayPal. Przypominam artykuł z “Niebezpiecznika”:

https://niebezpiecznik.pl/post/uwaga-uzytkownicy-paypala-nie-korzystajcie-z-najnowszej-funkcji-tego-serwisu/

Zapomniałeś o “Location: Ukraine”. Idąc Twoim torem, ta uszanka z napisem “CCCP” powinna znajdować się na głowie rezuna z nożem w zębach i portretem Bandery na T-shircie. A na poważnie – już starożytni Rzymianie zalecali szukanie odpowiedzi na pytanie “Cui bono fuerit?”

Wspanialy przyklad jak w artykule o bezpieczenstwie dac klientowi niebezpieczne linki :)

Jesli to mial byc test na podatnosc uzytkownikow to bardzo dobrze to zrobiliscie :) GRATULACJE!

Podzielicie sie wynikami ?

U2f jest fajne i mile ale zabezpiecza przed potencjalnym podszyciem sie pod stronę do pewnego momentu. Gdy ktos wstawi proxy (np z root certyfikatem) lub załapiemy jakiegoś syfa.

Na proxy z root CA jest cert pinning, a na zlapanie syfa lekarstwa nie ma – zawsze bedzie to gameover niezaleznie od uzytej metody uwierzytelniania…

office 365 + microsoft authenticator na telefonie też daje radę może nie aż tak jak ów usb bajer – Po prostu klikam – potwierdzam logowanie bez wpisywania kodów. Szkoda że tylko w wersji PRO takie coś jest, a np. nie oferują takiej funkcjonalności pushowej na outlook.com. Nie jestem na bieżąco z aplikacjami na androida, ale google do gmaila też takiej funkcjonalności raczej nie oferuje. (Może w wersji płatnej?)

Przecież na Outlooku jest dwuetapowe uwierzytelnianie, również przez aplikację na telefon i jedno kliknięcie. Google też ma swoją aplikację na telefon, również nie wymaga przepisywania kodów.

Ale wymaga dostepu do internetu i niewyladowanego, niezainfekowanego telefonu.

W10M jest tak “marginalny” – ponoć. Aplikacji pisać nikt nie chce to i infekować się nie opłaca bo po co ;-)

Poczta outlook.com w darmowej wersji oferuje dwuskładnikowe uwierzytelnienie poprzez aplikację “Microsoft Authenticator”. Domyślnie poprzez kliknięcie akceptacji, ale w razie bycia offline generowany jest też kod do przepisania.

Użyteczna ciekawostka – na outlook.com można założyć konto email i kilka aliasów, do których można zablokować możliwość logowania się. Daje to możliwość dodatkowego zabezpieczania poprzez upublicznianie jedynie adresu aliasu a logowanie się do konta adresem, którego nikomu nie podajemy.

ehm, na office365 drugi składnik na windows 10 mobile – działa pushowo, na outlook.com nie! Ale MS ma ostatnio (od dłuższego czasu) dość olewające podejście do swojej platformy wiec może ten problem barku push’a na outlook.com dotyczy w10m… Z tymi aliasami to FAKT ;-)

Microsoft authenticator i Google autenticator używają tej samej technologii i można używać ich do tych samych serwisów (gmail, Outlook, github, FreeIPA, …).

Co do bezpieczeństwa WP8/10 swego czasu można bylo je przez jakiś czas dość prosto rootowac, a apki o wyzszych capabilities dostarczane przez producentów telefonów posiadały masę błędów.

Zastanawiam się nad przypadkiem z użyciem tego klucza.

1. Kiedy kupimy sobie nowy komputer i logujemy się do gmaila, a atakujący jest w naszej infrastrukturze gdzieś, od routera do “zewnętrznego IP”. Wtedy klucz raczej nie uchroni nas przed atakiem. To samo na obcym komputerze, chociaż tutaj to zależy. Mówię tutaj o pełnym bezpieczeństwie systemów.

2. Resetowanie ustawień przeglądarki, kluczy, certyfikatów, przez atak. Mogło by być mniej widoczne przez systemy detekcji niż normalny exploit “przejmujący włądzę nad systemem”.

Właściwie nie chroni po skompromitowaniu systemu, ale to wiadomo.

Może zrobicie jakiś konkurs typu “kto pierwszy złamie bez socjotechniki”, albo poda skuteczny sposób, dając władzę nad powiedzmy routerem ? ;)

To jest chyba pierwszy artykuł o APT w Niebezpieczniku, w którym nie ma mema “loterii źródła hacka”, czyli “może to Rosja, może Chiny, może Ukraina, może Izrael, może USA”, tylko jest definitywnie stwierdzone, że to Rosjanie. Skąd ta pewność tym razem, Piotrze?

Odnośnie Yubikey, czytał ktoś recenzje na Amazonie? Ano wiele osób, i dzięki temu zdecydowali się nie kupować tego kluczyka, bo rzadko działa bezproblemowo lub w ogóle. A wy, jako jeden z wiodących i najpopularniejszy serwis o bezpieczeństwie komputerowym w Polsce, go teraz promujecie. Czekamy zatem na full disclosure o sponsoringu.

Nie dość, że określiliście Rosję jako pewne źródło ataku, to jeszcze podkreślacie to w każdym akapicie artykułu. Jakbyście chcieli przekonać czytelników do swoich słów. U osób takich jak ja (w czapeczkach), reakcja jest zupełnie przeciwna. Komuś bardzo zależy na tym, aby ludzie wbili sobie do głów, że wygrana Trumpa to w głównej mierze zasługa Rosjan i hackingu. Wszystkim oprócz Krebsa.

https://krebsonsecurity.com/2017/01/the-download-on-the-dnc-hack/

I trzeci, ostatni komentarz. Link do zakupu Yubikey na Amazonie jest linkiem afiliacyjnym z którego czerpiecie korzyści. Teraz jestem pewien, że jest to artykuł promocyjny Yubikey zakamuflowany jako merytoryczna treść. Byliście na piwku z Adamem z Z3S, u którego takie artykuły to norma? Słabo, Niebezpieczniku, bardzo słabo. Widzę, że was czas dobiega końca i chcecie jeszcze uszczknąć coś dla siebie. Do widzenia.

Rozczaruję Cię, ale sponsoringu nie ma. Nam YubiKey działa – daj znać co Tobie nie działa, pomożemy.

W czapeczkach? Chyba uszatkach z dopiskiem “CCCP” czerwonymi literami na przodzie, putinowski trollu. A co do twoich insynuowań na temat czemu tak kategorycznie ruskie, powiem czemu. Bo Putin. Z dniem kiedy ten szaleniec będzie kaput albo co najmniej odejdzie od zarówno czynnej jak i biernej polityki, Rosja przestanie być chłopcem do bicia a cała energia zostanie skoncentrowana na na chińcach komuchach, czerwonej zarazie.

Clinton przegrała nie dlatego, że wyciekły maile, a z powodu tego, co było w tych mailach. Wikileaks wg słów J.A. dostała materiały nie od Rosjan. Choć oczywiście sami tego też nie są w stanie zweryfikować. Jasne, że wskazanie palcem na Rosje jest zgodne z linią polityczną osób, które to uczyniły. Raczej Rosji bardziej po drodze z Trumpem niż Clinton, więc nie jest to też znowu takie mało prawdopodobne. Atak nie był aż tak strasznie wyrafinowany, żeby musiał wykonywać to ktoś na zlecenie FSB, GRU, czy innego SRU. Bardziej wydumane scenariusze ataków socjotechnicznych Niebezpiecznik pokazuje na prezentacjach jako case’y z życia wzięte, ergo – może to zrobić każdy, kto się na tym zna. Nie tylko specjaliści ze służb. A na świecie osób, którym polityka zabijania niewinnych osób w Afryce w imie dziwnych osobisto-biznesowych interesów nie odpowiada jest całkiem sporo. I uprzedzając – bardzo możliwe, że Trump będzie robił to samo, co laureat pokojowego Nobla. Tak tylko mówię, że osób, które życzyły Clinton przegranej było całe mnóstwo.

Artykuł merytorycznie niczego by nie stracił, jakby w co drugim zdaniu nie padało odmieniane przez przypadki Rosjanie.

@SuperTux: Piszę w różnych tematach od początku istnienia Niebezpiecznika, a dzisiaj dowiedziałem się, że jestem putinowskim trollem, bo śmiałem zadać pytania. Chłopczyku, pobiegaj sobie zanim ci żyłka pęknie. Chcesz pizzę czy jeszcze zbyt wcześnie?

@Piotr: Ponawiam pytanie – skąd ta pewność, że to Rosjanie? To wy jesteście tym serwisem, który w Polsce sceptycznie podchodził do wszelkich rewelacji na temat state-sponsored hacków, głównie ich źródła. A w tym przypadku zwrot o 180 stopni, pewność. Dlaczego? Bardzo chciałbym wiedzieć skąd ta zmiana.

Moim Yubi się nie przejmuj, to nie jest głównym wątkiem naszej rozmowy.

@Ninja: wczoraj pojawił się drugi tekst na nbzp w tej sprawie, szerszy, komentujący 2 raporty FBI/CIA/NSA. Ta nasza pewność to na podstawie informacji tam zwartych plus twardych dowodów z firm prywatnych (także podlinkowane).

Nie do końca zgodził bym się z twierdzeniem że dwuskładnikowe hasło nie uchroniło by ofiary. Po włączeniu dwuskładnikowego hasła tylko zaufana przeglądarka nie prosi o dodatkowy kod, wystarczy samo hasło. W każdym innym przypadku, logowanie się z innej przeglądarki, komputera, zmiana urządzenia z aplikacją Authenticator, czy nr telefonu wymaga podania wygenerowanego kodu. Atakujący musiał by też zmodyfikować stronę i uwzględnić dodatkowy kod a jak sami napisaliście zostało wykorzystane masowe narzędzie a to dodatkowo komplikuję atak, bo jak atakujący ma sprawdzić czy jest wykorzystywane dwuskładnikowe hasło?

My w naszych atakach mamy drugi ekran na podanie kodu z authenticatora/smsa, jesli konto tego wymaga – czyli nie ma klucza, a skojarzony telefon. Mowiac wprost – to da sie zphishować.

Ci co kliknęli podejrzane linki, mogli wiedzieć, że są podjrzane i zrobili to testowo :P

Przy okazji: czasem dobrą praktyką jest wpisać złe hasło ]:->

Najlepiej korzystać z GPG – nawet, jeśli haker uzyska dostęp do skrzynki, nie będzie mógł odczytać wiadomości, a jeśli wyśle jakąś wiadomość z naszego adresu (w tym celu nie trzeba nawet hakować konta), nie będzie mógł jej podpisać. Szkoda, że aplikacja mobilna GMaila nie obsługuje GPG (może specjalnie, żeby mieli dostęp do treści maili?).

Kilka słów odemnie na temat YubiKey po przeczytania artu.

Pierwsze wrażenie – pozytywne. Następnie zajrzałem na stronę producenta i trochę poczytałem, a mój Hype nieco przygasł. Zabrakło pewnego elementu, który amerykanie nazywają “go the extra mile”, czyli mówiąc po naszemu – zabrakło tych kilku elementów, które mogły sprawić, że urządzenie które uważam za dobre mogło stać się świetne (choć trzeba przyznać, że często nie jest to wina samej firmy, a raczej technologii na tym etapie rozwoju).

Co jest nie tak z nim? Kilka rzeczy:

1. Kilka typów kluczy od YubiKey wprowadza nieco zamieszania.

– klucze “YubiKey 4” i “YubiKey 4 Nano” mają najsilniejsze szyfrowanie, ale są bezużyteczne dla urządzeń mobilnych, czyli tego co jest teraz na topie (np. w Polsce ok. 40% klientów banków używa bankowości mobilnej).

– jest “YubiKey NEO” dla takich urządzeń, ale ma słabsze szyfrowanie (choć producent wyjaśnia w artykule, że i tak to szyfrowanie ma wystarczyć do ok. 2030 r., a im silniejsze szyfrowanie tym więcej energii zużywa, co jest szczególnie ważne dla urządzeń mobilnych i lepiej ich nie nadwyrężać bez wyraźnej potrzeby). Ideałem jednak było by gdyby połączyć siłę i mobilność (by nie mnożyć bytów ponad miarę).

2. YubiKey NEO jest najdroższą wersją klucza, a zarazem wolniejszą od tańszego YubiKey 4, to cena za komunikację z mobilnymi urządzeniami. Producent rekomenduje pospieszenie klucza przez kliknięcie jakigokolwiek przycisku niż naciskanie samego klucza przy logowaniu do naszego systemu.

3. “YubiKey Neo” może działać przez NFC ale tylko z Androidem i Windows Phone. Ze względu na zamniękty system IOS, protokół NFC dla innych firm niż Apple jest niedostepny (firma Yubico co prawda deklaruje, że próbuje obejść ten problem poprzez nieco mniej bezpieczny protokuł Bluetooth, ale kiedy to się stanie? Niewiadomo)

4. Opisany w Niebezpieczniku klucz “FIDO U2F Security Key” jest najmniej użyteczny (choć najtańszy) bo wykastrowany z zastosowań lokalnych np. w menadżerze haseł, logowanie do systemu itp. Ma słabsze szyfrowanie i nie komunikuje się z urządzeniami mobilnymi! Można go używać tylko w serwisach internetowych w przeglądarce… Po co wogóle zawracać sobie nim głowę? No chyba, że używać go jako darmowy gadżet na szkoleniach ;)

5. Klucza YubiKey na razie nie można wykorzystywać do logowania do samej aplikacji na smartphonie. Deklarują, że pracują nad tym, ale to znaczy, że na razie na wdrożenie do np. bankowści mobilnej nie ma co liczyć.

6. Zainstalowanie YubiKey do logowania na swój profil w Windowsie nie należy do najprostszych dla zwykłych kowalskich, chyba, że zainstalujemy wersję aplikacji napisaną specjalnie dla Windows 10 z funkcją Hello, ale wtedy może przyjść prawdziwe rozczarowanie…

– Aplikacja dla Windows Hello choć upraszcza cały proces to jednocześnie zmusza do rezygnacji z hasła do profilu w systemie na rzecz PIN-u… do którego dokładamy YubiKey.

Microsoft uznał, że przeciętny użytkownik i tak ma słabe hasło więc lepiej aby użył PIN-u + YubiKey/czytnik linii papilarnych/skaner tęczówki oka/kamery rozpoznającej twarz, niż żeby używał swojego hasła… Ręce opadają.

Jeśli nie chcesz rezygnować ze swojego skompikowanego (oby!) hasła to musisz użyć programów dostarczonych przez Yubico, które są niestety nieco bardziej skomplikowane do konfiguracji (choć na stronie jest instrukcja krok po kroku, ale po angielsku)

– aplikacja pod Windows 10 Hello działa tylko dla jednego użytkownika systemu Windows, na razie nie wspiera większej ilości profili… czyli możesz zabezpieczyć jedno konto a drugie, np. administratora nie zabezpiecza, choć po dostaniu się na to konto, można z jego poziomu wyłączyć działanie YubiKey na tym pierwszym koncie. Po prostu Super ;)

7. Firma Yubico rekomenduje używanie wersji “YubiKey 4 Nano”, choć nie wyjaśnia dlaczego, a klucz ten jest najmniejszy i najbardziej narażony na zgubienie, w przeciwieństwie do “YubiKey 4” który ma miejsce na przypięcie go do kluczy (o czym sama firma wspomina niejednokrotnie). Może chodzi o to, że wersja “Nano” jest najbardziej dyskretna i lepiej, żeby nikt nie wiedział, że tego używamy?

8. Cena YubiKey (bez względu na wersję) jest nieco za wysoka dla Kowalskiego, a przecież ten klucz promowany jest jako jedno z rozwiązań mających zwiększyć bezpieczeństwo zwykłych ludzi, a nie tylko korpoludków.

Zgodnie z zaleceniem producenta, należy mieć co najmniej dwa takie klucze, jeden do bieżącej pracy, a drugi jako kopia zapasowa. Ile to będzie kosztowało?

Przykład: “Yubikey Neo” kosztuje 50 dolarów (ok. 200 zł), to za dwie sztuki, zapłacimy 400 zł… Jeśli do tego chcemy użyć tego klucza do logowania do Windowsa, to koszt rośnie, bo zgodnie z deklaracją producenta “nie można używać tego samego klucza do więcej niż jednego konta na tym samym systemie”. Jeśli przyjmiemy, że każdy ma co najmniej dwa konta w systemie tj. konto administratora (na którym na co dzień nie należy pracować) i konto użytkownika, to musimy mieć cztery takie klucze, kosztujące nas ok. 800 zł., a zazwyczaj będziemy korzystać tylko z jednego…

Podsumowanie. Co musi się stać, aby warto było go kupić?

Skupienie się na jednych kluczu, który posiada łącznie wszystkie poniższe cechy:

– z silnym szyfrowaniem – działa z urządzeniami mobilnymi – działa szybko

– działa z NFC na wszystkich urządzeniach (Android, Windows Phone, IOS – ok, wiem, nierealne)

– działa przy logowaniu do aplikacji na smartphonie oraz np. przy płatności wewnątrz aplikacji itp.

– oprogramowanie do używania tego klucza jest proste i intuicyjne, ale nie wymusza zmiany innych naszych przyzwyczajeń, obsługuje wszystkie profile użytkowników w naszym systemie

– wdrożone zostanie dwuetapowa weryfikacja za pomocją kluczy bezpieczeństwa nie tylko w Gmailu, ale również w Outlooku, Facebooku, Twitterze (tak wiem, trwają rozmowy na temat wdrożenia tego standardu także u innych), a było by świetnie gdyby włączyły się do tego banki promujące tego typu rozwiązanie

– używając dwuetapowego uwierzytelnienia za pomocją klucza YubiKey chciałbym nie musieć wcześniej podawać swojego numeru telefonu i dopiero później rezygnować z niego na rzecz klucza bezpieczeństwa. To byłby dodatkowy powód do używania YubiKey, nie trzeba przekazywać numeru tel. do zagranicznych korporacji

– cena jest przystępniejsza, np. ok. 50 zł za sztukę

– można kupić je tak łatwo jak pendrive, a dołączona do niego instrukcja wyjaśnia w języku polskim! krok po kroku jak go instalować i używać

– można je dostać w różnych kształtach, tak jak pendrivy, młodsze pokolenie potrzebuje różnych, zabawnych kształtów (np. w kształcie kucyka My Little Pony lub Pikachu :))))

Jestem absolutnie za używaniem YubiKey, ale poczekam jeszcze kilka lub kilkanaście miesięcy na wdrożenie przynajmniej niektórych z powyższych elementów w życie.

A może Niebezpiecznik urządzi jakiś konkurs z nagrodą w postaci YubiKey, np. na najdłuższy i najbardziej irytujący komentarz miesiąca? ;)

Do niektórych nigdy chyba nie dotrze, że Polska nie jest, nie była i nie będzie pępkiem świata.

Kowalski w kraju, w którym jest produkowany YubiKey musi smażyć frytki w McDonaldzie przez 5 a niektórych miejscach 3 godziny, aby nabyć sobie taki klucz.

Ale skoro uważasz, że 50 sł za taki klucz jest świetnym pomysłem, to zacznij je produkować i zostań milionerem

Gdy pisałem Kowalski niekoniecznie miałem na myśli tylko polskiego przeciętnie zarabiającego obywatela. Nie trzeba przecież za każdym razem pisać obcojęzyczny odpowiednik słowa Kowalski – Smith.

Co do zarobków, 50 dolarów za jeden YubiKey to również całkiem sporo dla Amerykanina czy Szweda, tym bardziej, że należy kupić więcej niż jeden i np. wydać 200 dolarów, albo jeszcze bardziej dla całej rodziny, czyli kilkaset dolarów…

Wspomniałem przecież, że klucz powinien być jeszcze bardziej uniwersalny co znacząco bardziej wpłynęło by na opłacalność zakupu tego klucza. Powiedz jakiemuś nastolatkowi w Szwecji lub USA – daj 100 dolarów, aby zabezpieczyć samo konto na Gmailu to zobaczysz co Ci odpowie.

Pamiętam wywiad z byłym dyrektorem oddziału Microsoft w Polsce, który opowiadał, że pojechał na spotkanie dyrektorów MS z różnych krajów do centrali w USA na spotkanie z Ballmerem. CEO MS zapytał go co potrzebuje, aby poprawić wynik – dał mu dwie opcje: więcej kasy na marketing lub niższe ceny na produkt (Windows i Office), polski dyrektor oczywiśCie wybrał niższą cenę i jak opowiadał sprzedaż szybko skoczyła.

To, że jakaś firma wyznaczyła jakąś cenę nie oznacza jeszcze, że się na tym nie przejedzie i za jakiś czas nie obniży tej ceny. Żyjąc w bogatym kraju ludzie tam wychowani mają swoją percepcję postrzegania rzeczywistości i nie przepraszają za to. Inni nie mogą mieć swojej percepcji i doświadczeń?

Pozdrawiam

Drogo? $50 to 4 paczki Marlboro w NY lub 6 kufli 0,5l piwa w knajpie. W Szwecji to 10 paczek Marlboro lub 8 kufli 0,5l piwa w knajpie. W odniesieniu do zarobków to jest właśnie te twoje 50 PLN.

Tak, drogo. Za 200 USD możesz kupić porządny smartfon. W kontekście zaawansowania technologii zastosowanej w obu tych produktach (4 kluczyki vs smartfon) cena wydaje się nieuzasadniona. Oczywiście podaż, popyt, itd. Jest spora szansa, że docelowo te urządzenia będą znacznie tańsze. Technologicznie to nie jest bardziej zaawansowane od smartcardów.

Przeliczenia na piwa, marlboro czy godziny smażenia frytek jest moim zdaniem pozbawione większego sensu. Owszem – w Warszawie masz w tej cenie dwa razy więcej piw. Tylko o czym to świadczy?

1. Ta sprawa ma przykryć aferę Clinton i jej maili które przechowywała na prywatnym serwerze u siebie w domu.

2. Jeśli polityk korzysta z poczty GMAIL to znaczy ,że jest głupi.

3. Sprawa jest polityczna i mierny Obama próbuje na koniec zaszkodzić Trumpowi.

4. Dlaczego nie bada się jak wyglądały poprzednie wybory w USA?

5. Raczej obstawiam tu robotę Izraela,maszyny do głosowania dostarczył członek syjonistycznej organizacji Soros, on wspierał Clinton i przegrali.

6. Clintonowie mieli wsparcie w większości mediów i social mediach, podobnie jak w Polsce 3 RP.

7. Scripps Network Interactive (właściciel m.in. TVN) został przejęty przez Rosjan – wszystkie programy Scripps promowały Clinton (zobaczcie gdzie byli ludzie TVNu w dzień wyborów).

A jak będę się logował za pomocą smartphone’a? :)

Dzieje się, że tytułunecie artykuł stwierdzeniem o rosyjskim pochodzeniu atakow, choć wiele źródeł, łącznie z Wikileeks skąd pochodzi część materiałów podaje, że nie jest to wcale oczywiste, https://www.bestvpn.com/trump-agrees-assange-hacking/?utm_source=newsletter&utm_medium=email

Witam,

Czy taki klucz współpracuje np. z Truecrypt? Mam na laptopie zaszyfrowany cały dysk i przy każdym odpaleniu kompa wpisywanie 20+ znakowego hasła jest mało komfortowe. Fajnie byłoby gdyby można odpalać kompa z włożonym takim kluczem bez potrzeby wpisywania hasła Tc.

Pozdrawiam

Podstawowy blad to klikanie w linki w mailu. Powinniscie uczulac ludzi zeby nie klikac w zadne linki przysylane na mail. A juz na pewno nie do logowan do swoich stron czy do zmiany hasel. To ta zasada by uchronila tego polityka a nie zadne dodatkowe keye. Dostales mail z jakims komunikatem ktory mowi, ze masz sie gdzies zalogowac? OK. Zaloguj sie tak jak dotychczas robiles poprzez sprawdzony link ale nie taki ktory ktos ci podeslal w mailu. Trzeba tez miec na uwadze, ze kazdy zalacznik do maila moze byc niebezpieczny i trzeba bardzo ostroznie poztepowac z jego otwieraniem.

ale w wielu serwisach inaczej nie zmienisz hasła ;)

mając yubikey … co z logowaniem z urządzeń innych niż PC … android, ios? tylko kody zapasowe wtedy? czy authenticator działa równolegle z yubikey?

Można logować się z urządzeń mobilnych, ale na razie tylko przez przeglądarkę, a nie przez aplikacje. Można logować się tylko przy użyciu androida, bo Apple, nie pozwala innym firmom na korzystanie z NFC w Iphonie. Firma produkująca YubiKey próbuje obejść ten problem przez użycie bluetooth w Iphonie.

Musisz wybrać albo google authenticator albo YubiKey. Google authenticator to forma alternatywna dla sms jako podwójnego uwierzytelnienia, a YubiKey jest właśnie alternatywą dla obydwu tych rozwiązań. Czyli hasło + YubiKey.

Mnie zastanawia inna rzecz, czy Google powiadomiło użytkowników o logowaniu z innej niż zazwyczaj maszyny (ja zawsze dostaję taką informację) i czy mogło to ograniczyć destrukcyjność tego ataku

Rosjanie zaatakowali…

Czytam z wypiekami jak to Ci rosjanie zaatakowali i zchakowali i trafiam….

“John Podesta też miał podejrzenia i dlatego przesłał tę wiadomość do sztabowego informatyka. A ten potwierdził, że e-mail jest prawdziwy (sic!) i kazał Podeście zmienić hasło”

PANOWIE!!!!!!

Kto się włamał?

Tacy specjaliści jak Wy nie widzicie że ktoś wrabia Rosjan?

Informatyk potwierdził potrzebę zmiany hasła i kliknięcia w link?

NAPRAWDĘ?

T kto zaatakował Rosjanie czy ktoś powiązany z informatykiem?

Czemu informatyk pomagał czujnemu człowiekowi wpaść w ręce hakiera ruskiego?

Naprawę bujać to my ale nie nas…..

Ja wiem że teraz putinofobia jest w modzie ale to już tak śmierdzi że się płakać chce.

Rozumiem sympatie i antypatie polityczne ale po tym zdaniu powinniście poddać w wątpliwość wersję z Rosjanami bo ewidentnie informatyk pomagał.

Więc może to jednak służby usa bawią się zapałkami? :D

Napisz kto jest dla ciebie bohaterem i wyjaśnij dlaczego jest to Lenin…

@Lukasz śmieszny komentarz.

O czym ty do mnie piszesz?

Farsą jest to że służby po wyborach się skapnęły że Rosjanie mącą.

Wyraźnie pokazałem punkt który wskazuje na atak z wewnątrz. Typowo socjotechnicy atak który się nie udał ale w odwodzie był informatyk który go uwiarygodnił.

Metoda znana i stosowana. A patent z oskarżaniem Rosji o nazwijmy po imieniu sfałszowanie wyborów jest podręcznikową zagrywką służb i grup wpływów.

I jakbyś sie oszukiwał to jest to portal gdzie siedzą fachowcy. Jeśli tego nie widzą świadczy to o tym że nie mają pojęcia o socjotechnice wspartej “swoim człowiekiem” do uwiarygodnienia spalonego ataku.

Wrzucenie tu Lenina nic nie zmieni. Szczególnie że przykro mi bardzo ale takie teksty jak wrzuciłeś są również podręcznikową metodą służb by uwiarygodniać i kreowane fakty

Za tezą o tym, że za atakiem na Johna Podestę nie stali Rosjanie, a właśnie Amerykanie, jest brak alertu GMaila na fakt zalogowania się się na jego skrzynkę z nowego adresu IP – być może ktoś (z kim być może współpracował sztabowy informatyk Charles Delavan) zalogował się z tej samej sieci, co Podesta?!

Sprzedawca z linkow na Amazonie nie wysyła do Polski, a na ebayu ceny wysokie.

Cziekawe jak obeszli zabezpieczenia googla, kóry przy zmianie IP lub urządzenia zawsze wymaga kody z telefonu?

To już nowe pokolenie. Zdecydowanie Władimir.

@Krzysztof Kozłowski: Skad klikasz trolu? nowosybirsk? petersburg?

Mało przyszłościowe, niedługo w komplecie trzeba będzie nosić dongle do usb-c

I IPv6 :)

Świetny wpis nad którym się napracowaliście. Oby dostał się do jak największej liczby odbiorców, którzy zaczną się zastanawiać nad własnym bezpieczeństwem w sieci.

#pizzagate, temat niby oczywisty (fake news), a jednak…

Jeśli chodzi o wykrywanie przez google dziwnych logowań, to zastanawia mnie jedna rzecz. Załóżmy sytuację:

1. Atakujący w jakiś sposób uzyskał moje hasło.

2. Atakujący zalogował się na moją skrzynkę.

3. Google od razu wysyła maila z informacją.

4. Atakujący usuwa maila.

Jeśli ktoś nie ma ustawionego alternatywnego adresu email, na który przyjdzie informacja, to jaki w tym cel? Nie byłoby rozsądniej wysyłać maila kilka razy w odstępach czasowych? Co więcej atakujący może ustawić filtr, aby wszystkie maile od google były od razu usuwane. Niby takie drobnostki, ale jak dla mnie to całkiem istotne.

@Janusz proszę polski https://code.google.com/archive/p/opencryptotoken/

niemiecki https://code.google.com/archive/p/openkubus/

swego czasu byl zapal na hackaday.io ale niestety wygasl.

Czy Trezor (od bitcoinów) można wykorzystać do U2F podobnie jak YoubiKey, czy to jest zupełnie inny sprzęt, albo są jakieś dodatkowe “schody” przy stosowaniu?

Nakręciłem się po tym artykule tylko po to, żeby się zreflektować, że i telefon i komputer mam tylko usb type-c… Jeszcze chwilę poczekam :)

W lutym będzie na usbc.

Jak podepnę to do gmail-a jak będę logować się z telefonu? tam nie ma full size usb

W przypadku 2 etapowego logowania do gmaila w momencie gdy ktoś włamuje się na konto właściciel powinien dostać sms na nr kontaktowy. Brak sms i sama wiadomość od przejętym haśle śmierdzi na kilometr.

Mnie tylko interesuje, bo wiemy jak działa pamięć FLASH – potrafi w najmniej odpowiednim momencie “przestać działać”, i co wtedy? – A nie mam drugiego.

Reset haseł i sposobu logowania będzie upierdliwie długi.

np. facebook? – Oni nie cackają się, żądają ksero dowodu osobistego (?!?!)

A Gmail? trzeba będzie pisać pisma, i udowadniać że Ja to Ja.

…i tak w każdym innym serwisu wykorzystujący takie metody uwierzytelnienia.

Postanawiam szybko dokupić drugą takie cudo, a nawet dwa w zapasie!

I co, teraz każdy nowy muszę dodać do każdego konta jako osobny klucz? A pozwalają na posiadanie więcej niż jeden taki klucz dodany do konta?

Czy nadal polecacie Yubikey pomimo tego, że porzucili implementację open source dla OpenPGP na rzecz proprietary?

Tak

No to kupuję, dzięki :D

A nie powinienem się bać, że będzie tam backdoor dla NSA czy coś takiego? :)

Tak patrzę czym jest UDF i czy warto inwestować $ w token na potrzeby GMaila. Porównanie z 2FA przez SMS:

A. SMS:

A1: otwieram formularza logowania

A2: sprawdzam pasek adresu przeglądarki

A3: wysyłam login i hasło

A4: wysyłam otrzymany na telefon kod SMS

B. UDF:

A1: otwieram formularza logowania

A2: wysyłam login i hasło

A3: wkładam token, który sprawdza URL (wyłącznie URL, nie żadne certyfikaty itp) i wysyła podpisaną sygnaturę

Czy więc dobrze rozumiem, że jedyną przewagą U2F jest to, że nie muszę spoglądać na pasek adresu przeglądarki?

Nie tylko – odpadaja ataki mitm

[…] kablami USB / pendrive’ami, lepiej zacznij korzystać z managera haseł i skonfiguruj sobie klucz U2F gdzie się da. Zrób sobie także ten quiz phishingowy. Te trzy działania ochronią Cię przed […]

Jakiś czas temu również dostałem taką wiadomość od “Google” a że jeszcze nie trafiłem na Niebezpiecznika to prawdopodobnie dałem się złapać na phishing.

Co teraz zrobić czy da się to jakoś zweryfikować i co mi ew grozi? Czy zostaje mi tylko skasować konto w Google?

Dodam że nie używam Gmaila, a wszędzie mam inne hasła.

[…] A najlepiej, gdzie się da włączcie dwuskładnikowe uwierzytelnienie w oparciu o klucz U2F (por. Każdy użytkownik GMaila powinien to przeczytać) — tylko taka forma zabezpieczy Was przed phishingiem. Jeśli chcecie zabezpieczyć Wasze […]

[…] na temat tej metody, która jako 2FA wykorzystuje sprzętowy klucz, przeczytacie w naszym artykule Jak zhackowano szefa kampanii prezydenckiej Hillary Clinton, a jeszcze więcej w naszym darmowym webinarze o tym jak poprawnie zabezpieczać konta w serwisach […]

[…] minister kliknęła w linka, którego otrzymała w e-mailu, na Messengerze (nawet od znajomego!) i nie zorientowała się, że nie została przekierowana na […]

[…] U2F nie da się zphishować, nawet jeśli nie zorientują się, że są na podrobionej stronie, pisaliśmy już wiele razy, więc nie będziemy się […]