13/9/2011

Afera. PAP podało, że posłanka Beata Kempa w e-mailu napisała im, iż rezygnuje ze startu w wyborach. Posłanka zaprzecza, a media donoszą o włamaniu na jej skrzynkę. Bzdura, nikt (jak na razie) nie włamał się do poczty Beaty Kempy. Było inaczej.

Spoofing e-maili

Pamiętacie aferę z chłopakiem, który dostał pracę w TVP, bo podszył się pod pracownika Kancelarii Prezydenta RP? Przypadek Beaty Kempy jest taki sam — nie mam pojęcia, dlaczego media poświęcają mu tyle uwagi.

Administrorzy sejmowych serwerów pocztowych zaprzeczyli, jakoby cytowana przez PAP wiadomość wyszła z ich serwerów. Oświadczenie to potwierdzają dziennikarze kieleckiego Echa Dnia, którzy chyba jako jedyni wykazali się profesjonalizmem i zajrzeli w nagłówki fałszywego e-maila, zauważając nieprawidłowości.

A więc podsumowując, nikt nie włamał się na skrzynkę pocztową posłanki Kempy. Ktoś po prostu zespoofował (podszył się) pod jej adres e-mail, co jest stosunkowo łatwym zadaniem — w internecie znajduje się mnóstwo darmowych serwisów, które pozwalają nam wysłać pocztę z dowolnego adresu e-mail, nawet barack.obama@whitehouse.gov.

Jak rozpoznać “fałszywego” e-maila?

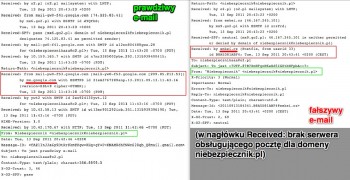

Oglądając jego nagłówki. W GMailu zobaczymy je klikając na trójkącik w prawym górnym rogu wiadomości i wybierając z listy “show original” i oglądając nagłówki Received (są dopisywane do e-maila w kolejności od dołu do góry). Prawdziwe e-maile w nagłówkach Received posiadają adresy serwerów pocztowych obsługujących pocztę dla danej domeny. (z reguły smtp.firma.pl, mx.firma.pl, poczta.firma.pl albo mx.google.com, jeśli ktoś, tak jak my do obsługi poczty wykorzystuje infrastrukturę Google Apps). Fałszywe e-maile, w nagłowkach Received będą miały nazwy innych, niezwiązanych ze spoofowaną domeną, serwerów pocztowych. Pewną (w znaczeniu “jakąś”, a nie “niewzbudzającą wątpliwości”) wskazówką, co do tego które serwery obsługują pocztę dla danej domeny może być wynik polecenia.

$ host -t MX niebezpiecznik.pl

niebezpiecznik.pl mail is handled by 10 ASPMX.L.GOOGLE.pl.

niebezpiecznik.pl mail is handled by 30 ASPMX5.GOOGLEMAIL.COM.

niebezpiecznik.pl mail is handled by 20 ALT2.ASPMX.L.GOOGLE.COM.

Oto przykład prawdziwego e-maila wysłanego z domeny niebezpiecznik.pl zestawiony z e-mailem wysłanym z jednego z popularnych “fake mailerów” — zwróćcie uwagę na różnicę w nagłówkach Received:

Jak zabezpieczyć się przed spoofingiem?

Zwykli internauci nie mogą niestety niczego zrobić, aby uchronić swój adres przed zespoofowaniem przez inne osoby. Z pomocą mogliby przyjść administratorzy serwerów pocztowych, którzy blokowaliby domeny przynajmniej tych kilku bardziej znanych fake mailerów (ten, z którego skorzystaliśmy powyżej nie generuje ostrzeżeń ani nie wpada do “spamu” na GMailu czy np. na o2.pl). Ale i to nie wyeliminuje problemu — bardziej uświadomiony informatycznie oszust jest w stanie postawić sobie własnego fake mailera. Pozostaje więc wdrożenie SPF, który aby działać poprawnie musi być używany i przez wysyłającego i odbierającego. Sejm ma ustawione rekordy SPF, niestety PAP (który nota bene też chroni swoją domenę przez SPF) rekodrów tych nie sprawdza — dlaczego?

Na koniec przypomnijmy, że wiarygodność swojej poczty można potwierdzić podpisując przy pomocy kluczy GPG/PGP. Nikt kto nie ma naszego klucza prywatnego, nie będzie w stanie złożyć poprawnego podpisu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Najlepsze w tej sprawie jest to, że nikt o takiej możliwości nie mówi. Widać że politycy nie znają się na najnowszych technologiach i nawet nie mają od tego specjalistów, a próbują wprowadzać nowe zmiany dotyczące internetu.

Nie wiem kiedy powstała ta najnowsza technologia, ale stawiam na lata głębokie siedemdziesiąte ; )

też mnie to zastanawiało, szczególnie jak słyszałem w radio “eksperta”, który bredził coś o tworzeniu “podobniebrzmiącego” konta na innym serwerze pocztowym…

Jakie radio?

Ten tekst słyszałem też w wiadomościach na Polonii. Generalnie nikt nie wspomniał tam o spoofie, a to był chyba najobszerniejszy wątek w całej audycji.

Drobna uwaga – wcale nie jest tak, że serwery odbierające pocztę dla danej domeny muszą być tymi samymi serwerami, które są uprawnione do wysyłania poczty. Jeśli w artykule jest mowa o sprawdzeniu rekordów MX, to równie warto również wspomnieć o rekordach SPF.

Co ciekawe dla domeny sejm.pl istnieje rekord SPF, dla pap.pl zresztą też taki rekord jest. Wracając do sejm.pl, to sądząc po informacji z SOA, to rekord raczej istniał również przed całym zamieszaniem.

Hmmm, napisałem “pewną wskazówką”, właśnie dlatego, że to co w MX nie zawsze jest tym co pocztę wysyła. Wydawało mi się, że “wskazówka” i “pewna” dość silnie to akcentuje, ale chyba to jeszcze wytłuszczę, bo jesteś 2 osobą, która zwraca na to uwagę ;) Nie mam pojęcia jak inaczej można “nietechnicznego” nakierować bardziej na poprawny trop (zilustrować różnicę pomiędzy zawartością Received: w spoofniętym a niespoofniętym e-mailu). A SPF-a właśnie dopisałem. Ciekawe dlaczego PAP tego nie odrzucił? (Swoją drogą, przypominam sobie, że podczas testów przy poprzednim artykule dot. tego człowieka z TVP, dla domeny prezydent.pl spf też był ustawiony, a GMail nie odrzucił poczty z fakemaila)

Możesz dodatkowo pokazać, że adres IP z prawdziwego maila jest na liście adresów zawartych w SPF. Tylko chyba przy okazji będziesz musiał dodać trochę wyjaśnień odnośnie adresów IP i masek, bo z tego co rzuciłem okiem, to chyba się na nietypową /17 maskę ten adres z przykładu łapie :)

Oprócz SPF jest też jeszcze DKIM, ale to mniej popularne – chociaż taki gmail sprawdza też DKIM i umieszcza wynik w nagłówku Authentication-Results.

Ja bym się chętnie dowiedział trochę więcej jak sprawdzić autentyczność maila, przystępnie i na przykładzie. Pokusicie się? Ostatecznie jakiś link do dobrego opracowania na ten temat też byłby dobry :-)

Pozdrawiam!

Chyba jedyna skuteczna metoda to przekonanie nadawcy i odbiorcy (jeśli mówimy o komunikacji dwustronnej) do stosowania podpisu elektronicznego (np. GPG) i poprzedzająca stosowanie podpisu bezpieczna procedura dystrybucji kluczy.

Ale używanie GPG w web-gmailu jest upierdliwe, nie ma obecnie żadnej dobrej wtyczki i nie zapowiada się, aby google na tym zależało, z wiadomych powodów.

Szkoda, z chęcią zapłaciłbym googlowi za wsparcie dla jakiegoś PGP (w interfejsie www).

Zamiast maila, od kilku lat używam szyfrowania w jabber / psi, co też polecam, bo działa bezproblemowo. Chociaż przyznam, że głównie do rozmów z kolegami-geekami o d. Maryni….

Przykładowy wycinek nagłówka z serwerów sejmu. Stosują SPF

Received-SPF: pass (thebe: domain of sejm.pl designates 195.187.136.80 as permitted sender)

client-ip=195.187.136.80; envelope-from=imie.nazwisko@sejm.pl; helo=poczta-k.sejm.gov.pl;

Received: from poczta.sejm.pl ([195.187.136.131] helo=poczta.sejm.pl)

by poczta-k.sejm.gov.pl with ESMTP id pEdt007o323644;

Thu, 8 Sep 2011 14:00:00 +0200

“Kister powiedział, że jest za wcześnie, by przesądzić, czy rzeczywiście doszło do włamania do skrzynki poselskiej na serwerze Sejmu, czy też ktoś “zbudował sobie” adres pocztowy posłanki, opierając się na jakichś kodach”- TOK FM :-)

A autor to “Łukasz Kister, biegły sądowy od bezpieczeństwa informacji”

To poszło w depeszy PAPu puszczonej między innymi przez wybiórczą; http://wiadomosci.gazeta.pl/Wiadomosci/1,80271,10277457,Ekspert_o_falszywym_mailu_Kempy__To_i_przestepstwo_.html

Pan ‘ekspert’ Kister jest ogólnie ciekawą postacią, na jego stronie http://bezpieczneinformacje.pl zainteresowani mogą ściągnąć sobie wzory certyfikatów bezpieczeństwa paru ciekawych 3literówek oraz uwaga uwaga certyfikat “cosmic top secret” NATO. O ile rozumiem oznaczało by to że ma certyfikat dostępu do informacji n/t systemów atomowych który nawet prezydenci dostają na czas określony (wd. wikipedii).

Jako punkt odniesienia dla warto dodać też pana eksperta artykuł na temat ekspertów; http://www.jagiellonski.pl/?p=1036

Na tym skończył mi się rage i motywacja do drążenia dalej ale kupon na darmowe internety dla tego który zweryfikuje autentyczność certyfikatów ze strony (i czy aby sam fakt posiadania certyfikatu dostępu do informacji niejawnych ABW nie obejmuje faktu posiada w/w certyfikatu tajemnicą?).

Im mniej ‘fałszywych proroków’ tym większa realna wiedza na temat bezpieczeństwa informatycznego.

takiego biegłego to należałoby natychmiast zwolnić…

Konia z rzędem temu, kto mi wyjaśni na czym polega “budowanie adresu pocztowego na jakichś kodach”.

http://www.polskieradio.pl/5/3/Artykul/437315,Falszywa-rezygnacja-Kempy-Gra-wyborcza

“i czy aby sam fakt posiadania certyfikatu dostępu do informacji niejawnych ABW nie obejmuje faktu posiada w/w certyfikatu tajemnicą?”

Nie, tym że posiadasz poświadczenie bezpieczeństwa możesz chwalić się na prawo i lewo. Nikt tego nie zabrania ;)

TVN o dziwo rzetelnie do tego podeszło: pokazali co i jak, że gimnazjalista może podszyć się nawet pod prezydenta USA itd.

Tylko boli mnie, że jako eksperta dali gościa z CHIP’a a potem jeszcze innego ‘eksperta’ – jak się mylę, to mnie poprawcie, ale ja panów nie kojarzę…

No dali, ale to nie znaczy, że wyżej wspomniani panowie swego rodzaju ekspertami nie są. Chodziło o to, żeby to laikom wytłumaczyć, a ten magazyn jest dość znany szerszej publiczności i kojarzy się komputerowo, więc ot i cała tajemnica. Dziwi mnie, że zrobiono z tej sprawy wielkie halo, zamiast ją rzetelnie zbadać. Ehh… niektóre media. Jak kogoś chcą “utopić” to prawda nie ma dla nich znaczenia.

Wiarygodność poczty może też potwierdzać podpis DKIM – dostawiany przez część operatorów poczty “z biegu” (Gmail, z naszego poletka – np. od dłuższego czasu Wirtualna Polska). Użytkownik nic nie musi instalować, konfigurować – nie musi nawet o tym wiedzieć.

Tor? a po co się wysilać? Dziś w dobie powszechnego dostępu do internetu np Ja jak chcę coś ‘zbroić’ to idę sobie do parku, kulturalnie siadam na ławeczce i otwieram nabytego za 599zł netbooka (i piwko). (co najmniej 8 sieci wifi w przylegającym do parku blokowisku od niedawna nosi nazwy w stylu “zabezpieczrouter” “zabezpieczmnie” “nieumiemzabezpieczyc” “darmowyinternet” itp) Dla pewności można zmienić jeszcze adres MAC… Tora używam tylko dlatego, że nie chcę by ‘dostawca internetu’ miał nieprzyjemności ;]

AVE…

Ja nie muszę nigdzie wychodzić nawet. Starczy antena kierunkowa o dużej czułości i zysku energetycznym i można się bawić. Znajomy na podwójnej helisie, gdzie cała antena miała dobre półtora metra długości, uzyskał zasięg 10km…

Właściwie to wystarczy głupi modem 3G i jakiś prepaid z dostępem do internetu, kupiony w kiosku za rogiem ;)

Modem GSM >100zł najczęściej jednorazowy…

Po co mi telewizja, jak jest niezbędnik – wszystko (co trzeba) zrozumiałem.

Dzięki za tekst.

@Pa.

amen.

mnie ta sprawa na kilometr śmierdzi kurskim..

btw, a ten webmail @sejm.pl to tak sobie chodzi bez SSL/TLS?

a propo, w podlinkowanej prezentacji o pgp; piszesz:

-> Porównywanie bezpieczeństwa szyfrów sym-asym na podstawie wielkości klucza jest pozbawione sensu!

alez ma jak najbardziej sens:

http://csrc.nist.gov/publications/drafts/800-57/Draft_SP800-57-Part1-Rev3_May2011.pdf

strona 63

Pytanie laika: czy “fakemail” nie może wstawiać dodatkowych (fałszywych) pól “Received”? Byłoby wtedy “bardziej fake”: trzeba by patrzeć też na środek, a nie tylko na dół listy.

na pola Received zawsze patrzy się od góry, gdyż każdy kolejny serwer SMTP dokleja swoje nagłówki na górze. nawet jeśli ktoś spreparował połowę nagłówków to możemy od góry dojść do serwera który maila wysłał jako pierwszy.

doznałem oświecenia, prawie wszystkie certyfikaty eksperta zostały wystawione przez AKW w tym samym miesiącu w którym przestał mu przewodzić Macierewicz. interpretację pozostawiam internetom/redaktorom.

kolejne przygotowanie “publiczki” pod wprowadzenie przepisów pozwalających monitorować i cenzurować internet.

Tu nie chodzi o to, czy było włąmanie czy nie. To jest nagonka moim zdaniem, przez media żeby pozmieniać ustawy. Za jakis miesiąc moze nawet nie usłyszymy, że będzie zmieniane prawo w tym zakresie. Wszystko jest prowokacją przed wyborami :)

Ja od 2006r posiadam klucz GPG i od kiedy można było, podpisywałem nim maile. Thunderbird wykorzystuje do tego celu plugin Enigmail.

Ale czy PAP wiedziałby jak zweryfikować podpis? :)

Ja mam w robocie serwer pocztowy – (Qmail), i wszystkie maile jakie z niego wychodzą, są podpisane kluczem dkim.

Tak się właśnie podpisują serwery pocztowe, o ile administrator takiego serwera dorównuje umysłowo stołkowi, na którym siedzi.

Np podpis Gmaila wyglada tak:

“DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=gamma;

h=domainkey-signature:mime-version:received:received:in-reply-to

:references:date:message-id:subject:from:to:content-type;

bh=R0neRDN29CCAv5coxMMFUKY3tGgHz04fLl5hLJaouSs=;

b=F+cDAHtHqddxT0sGEU+oNRfU1p+oO1um4gvJn0MjKkKoYMD6VFhCc0t9nEqS0wjETr

oEk7dQRcnglzC5xQqxrmxoVmGpDaoCtXLN0G4IXcLHEg4GHTooyaLbjO6v8RU7NKU9Py

rUNHOdIFizaMlgMRpR006z8iKoBX/7MyfQeZU=”

Klucz publiczny jest na serwerze DNS, klucz prywatny jest ukryty na serwerze smtp, tyliko moduł podpisujacy powinien mieć do niego dostęp.

Przy odbieraniu, serwer odbierający sprawdza w DNS klucz publiczny serwera nadawcy, przy jego pomocy odszyfrowuje podpis dkim, i już wiadomo, czy to autentyczna wiadomość, czy fałszywa.

Sznurek: http://en.wikipedia.org/wiki/DomainKeys_Identified_Mail

Jak zwykle super specjaliści IT z Sejmu, PAP i pewnie innych wielkich firm też, popisali się kompetencją, jak diabli. :D

Pozdrawiam

;-)

Przy odbieraniu, serwer odbierający sprawdza w DNS klucz publiczny serwera nadawcy, przy jego pomocy odszyfrowuje podpis dkim, i już wiadomo, czy to autentyczna wiadomość, czy fałszywa. Tzn. wiadomo, że serwer nadawcy to serwer nadawcy autentyczności wiadomości nie da się w ten sposób potwierdzić (dałoby się jakby to nadawca ją podpisał swoim kluczem, nie serwer).

Te całe SPF to o kant d… rozbić. U mojego provida (znany) ustawiłem sobie rekord SPF, a i tak dziennie dostaję kilkanaście listeli w których jako nadawca widnieję ja sam :)

we From jest mój adres e-mail , a w Return-Path np.

swaks -from admin@sejm.gov.pl -to sekretariat.prezesa@pap.pl -s smtp2.pap.pl

=== Trying smtp2.pap.pl:25…

=== Connected to smtp2.pap.pl.

EHLO localhost.localdomain

<- 250-smtp2.pap.pl Hello [178.215.204.81]

<- 250-SIZE 52428800

<- 250-PIPELINING

<- 250-DSN

<- 250-ENHANCEDSTATUSCODES

<- 250-STARTTLS

<- 250-AUTH

<- 250-8BITMIME

<- 250-BINARYMIME

MAIL FROM:

RCPT TO:

DATA

<- 354 Start mail input; end with .

-> Date: Wed, 14 Sep 2011 08:59:15 +0200

-> To: sekretariat.prezesa@pap.pl

-> From: admin@sejm.gov.pl

-> Subject: test Wed, 14 Sep 2011 08:59:15 +0200

-> X-Mailer: swaks v20100211.0 jetmore.org/john/code/swaks/

->

-> This is a test mailing

->

-> .

<- 250 2.6.0 [InternalId=11594763] Queued mail for delivery

-> QUIT

<- 221 2.0.0 Service closing transmission channel

=== Connection closed with remote host.

Dlaczego nie sprawdza SPF?

telnet smtp2.pap.pl 25

Trying 193.200.216.15…

Connected to smtp2.pap.pl.

Escape character is '^]'.

220 smtp2.pap.pl Microsoft ESMTP MAIL Service ready at Wed, 14 Sep 2011 09:00:45 +0200

I wszystko jasne

:DDDDDDD

może serwer PAPu traktuje niezgadzający się SPF jako jeden z wielu przyczynków do punktacji maila?

To, że nie zbouncowal maila nie znaczy od razy że SPF nie sprawdza – może umieszczać go np. w spamie albo oznaczać w inny sposób.

Kluczem Twojego niepowodzenia jest brak parametrów po MAIL FROM: oraz RCPT TO:. Zwykle ogarnięci admini poczty konfigurują serwer tak by odrzucać połączenia gdy te parametry są puste. To co jest w nagłówku po DATA nie ma już żadnego znaczenia.

+1 za edukacyjną formę artykułu.

Tak dla uścislenia – nagłówki Received czyta się od góry do dołu, a ufa się tylko tym, które wstawił nasz serwer (odbierający pocztę). Jedyne, czego można być pewnym, to kto (tzn. jaki serwer) podesłał maila do naszego MX-a. Nagłowki Received są częścią treści maila i, jako takie, mogą być fałszowane bez ograniczeń. Jako pierwszy można sobie wstawić Received: from poczta.sejm.pl.

Tak mi się przypomniała historyczna sprawa, gdy również za sprawą tej formacji była “zagrożona obronność kraju i funkcjonowanie administracji”

Zniknął laptop i się znalazł: http://www.nie.com.pl/art5730.htm

Anonimowi przyznali się do włamania na skrzynkę Kempy (za: Faktoid)

http://a3.sphotos.ak.fbcdn.net/hphotos-ak-ash4/s720x720/315406_220931004630547_139859259404389_627185_727313718_n.jpg

W TVN24 w tym porannym programie informacyjnym rzecznik policji mówił właśnie o takiej możliwości i to, że sprawdzają tę sprawę pod tym kątem.

Gwoli uzupełnienia (dla zaawansowanych to nic nowego, dla średnio zaawansowanych może być przydatne) link do mojego staaaaarego wpisu…

http://spam.jogger.pl/2006/04/10/e-mail-nie-mozna-mu-ufac/

Pewien anon z Karachana (Polski 4chan) przyznał się do wysłania maila do paru dziennikarzy. Powiedział, że używał tora ;)

wczoraj na cert

http://www.cert.pl/news/4267

Z SPF trzeba ostrożnie. Mozna go używać, ale raczej tylko do WSKAZYWANIA użytkownikowi, że z mailem może być cos nie tak (np. przez dopisanie odpowiedniej informacji w temacie listu – tak jak niektóre filtry antyspamowe dopisują “[SPAM]” tu moznaby dopisywać “[MOZLIWE FALSZERSTWO]”) niż do odrzucania listu, tak jak zwykle SPF jest używany.

Sęk w tym, że z założenia e-mail działa tak, ze poczte mozna wysyłać z dowolnego serwera SMTP i domena w adresie pocztowym nadawcy NIE ma żadnego związku z adresem serwera, z którego mail wyszedł. I tak MA działać. Żadne RFC nie stanowi takiego wymagania, zeby mail od określonego nadawcy był wysyłany z określonego serwera. Wręcz przeciwnie, to że mail może być wysyłany z dowolnego serwera jest krytyczne dla działania niektórych funkcjonalnosci e-maila – jak np. autoforwardowania poczty z jednego konta na inne. SPF uzywane do ODRZUCANIA listów psuje tę funkcjonalność, czyli cos, co do tej pory działało dobrze, i działało zgodnie z tym, jak zostało zaprojektowane. SPF uzywane do odrzucania listów nie pozwala tez konfigurować klientów pocztowych według “złotej zasady konfiguracji e-maila”, tzn. ze nalezy zawsze używac serwera SMTP swojej lokalnej sieci, niezależnie od tego gdzie mamy konto pocztowe (a taka konfiguracja z kolei wynika z ochrony przed spamem – serwer SMTP powinien wpuszczać maile adresowane do nie-swojej domeny tylko od klientów ze swojej lokalnej sieci, zeby nie działac jako open relay).

Dlatego z SPF nie należy przesadzać. Ostateczna decyzja powinna zawsze należeć do użytkownika a nie do SPF. SPF może tylko dostarczyć informacji pomocnych w podjęciu tej decyzji.

Widzę wypowiedź osoby znającej zagadnienie z praktyki, a nie tylko z teorii (autor artykułu). Zdecydowanie nie można odrzucać e-maili tylko na podstawie SPF. Ogólnie mógłbym napisać dokładnie to samo co raj, ale zamiast tego tylko go pochwalę ;)

Nie do końca się zgodzę, o ile w istocie blokowanie po SPF może sprawiać problemy, to “złota zasada konfiguracji e-maila” dawno przestała być złotą, bo nawet we własnej sieci NALEŻY wymagać autoryzacji, bo wpuszczanie tylko na zasadzie adresacji jest proszeniem się o lądowanie w RBLach – wystarczy jedna infekcja wewnątrz, by twój dopieszczony system pocztowy stał się takim samym niepożądanym jak miliony innych. Oczywiście nic nie stoi na przeszkodzie, by połączyć IP z autoryzacją w przypadku np. serwera korporacyjnego, ale samo IP – tu mówię zdecydowane nie.

Ha, od początku się domyślałem że to nie żaden włam, tylko zespoofowany mail.

No to wyszło szydło z worka: http://wiadomosci.gazeta.pl/Wiadomosci/1,80271,10282126,Czeski_zart_o_rezygnacji__Na_tropie_falszywego_e_maila.html Czy fakt, że właśnie na TYM serwisie demonstrowaliście fałszowanie e-maila to tylko zbieg okoliczności? :)

lol, czytam, czytam i kurde wyjsc z podziwu nie moge nie wiem ilu z was mialo stycznosc z firmami ktore uzywaja SPF globalnie [ tzw blaclist ], jedno jest pewne, bylo to naduzywane i dlatego czesc firm tego nie uzywa [ z wlasnego doswiadczenia jak zwyzywalem jednego z adminow takiej blacklisty jak mi wrzucil klienta na nia tylko na podstawie otwartego portu a braku dowodow spamowych ] po drugie SPF mozna latwo obejsc, wystarczy miec mail demona [ najmniejszy jaki spotkalem na smtp to bylo cos kolo 150 kb, razem z GUI ], z tego co wiem calego maila mozna wyslac tekstowo z podstawowych skladnikow jakie sa zainstalowane w KAZDYM systemie, wystarczy tylko malutki trojan ktory odbiera tekst jaki ma wyslac przed drazeniem tematu proponuje sie dowiedziec od jakiegos prawdziwego experta od spamu [ firmy antyspamowe/ filtrujace ] jak to wyglada naprawde, jedyna walka jako taka to ograniczenie botnetow do minimum [ polecam poszukac sobie artykoly odnosnie odbudowy botnetow po zabetonowaniu kilku duzych z poczatkiem tego roku ] aktualny spike na spamie wynosi od poczatku lipca ok 300% z tego co pamietam, wiec zycze sczescia z SPF,DKIM – to jak wojna z torentami i naprawianie silnika przez rure wydechowa [ podobno i jedno i drugie sie da, ale nikt tego nie widzial ]

Po pierwsze pomieszałeś SPF z RBL. A reszta Twojego wpisu jest już tylko skutkiem tego pierwszego…

prawdopodobnie nie napisalem tego jak chcialem, fakt teraz jak czytam to troche bzdura wyszla – rbl jest wykorzystywany [ na plus i minus ] przez blacklisty, ale bardziej mi chodzilo co podalem na koncu, firmy antyspamowe/ filtrujace ,przepraszam za wprowadzenie w blad

Przed chwilą w radiu Eska Rock przekazali informację że nie włamano się na skrzynkę pani posłanki, ale miał miejsce “zmasowany atak” na skrzynki mailowe parlamentarzystów, ale odpowiednie służby szybko zareagowały i atak się nie udał. Może warto się czegoś więcej dowiedzieć (np skala i sposób ataku) i zrobić małą aktualizację. Wygląda na to że ktoś rzeczywiście chciał się włamać na skrzynki posłów, ale jak okazało się że jest to trudne, postanowił zrobić coś prostszego :)

To skoro jesteśmy już przy tym temacie, to czy niebezpiecznik mógłby skrobnąć conieco na temat joe-jobów i sposobów postępowania w takim przypadku?

Robią aferę z niczego. Takie spoofowanie adresu mailowego to dokładnie takie samo działanie jak podpisanie papierowej koperty fałszywym imieniem i nazwiskiem i wrzuceniem do skrzynki. Tyle że w podpis na kopercie nikt bez sprawdzenia nie uwierzy, a tu robią śledztwo angażując połowę służb specjalnych.

ehhh .. od lat przewija sie glowny problem z podpisami krypto taki ze zabezpieczenie znanego CA kosztuje, w efekcie klucze sa drogie, w efekcie malo popularne a gdy jakies CA obcina koszty wtedy sie wlamuja do CA i tak w kolo macieju .. kolejna zabawa w gonienie kroliczka ..

DKIM ma tą zaletę że można jeszcze w miarę wiarygodnie zweryfikować czy dany mail wyszedł z danego serwera i nie jest to jakieś straszne w implementacji no ale nie każdy wie, nie każdy używa

Strach się bać – jak czytam informację nt. w/w ekspertów. Wydaje mi się, że taki portal jak niebezpiecznik(a dokładniej społeczność powiązana) powinna stworzyć jakiś ruch, gdzie tacy biegli będą obnażani ze swojej niewiedzy… A takie głupoty prasowe, których byliśmy świadkami – od razu dementowane(maile do portali/agencji prasowych z wyjaśnieniem i ewentualnie wysyłanie informacji do konkurencji). Bo inaczej nie ma szans na bezpieczeństwo informatyczne(a dokładniej świadomość wśród Kowalskich)… zwłaszcza, że do mas nie trafia odpowiednie ostrzeżenie – chociaż w takim momencie powinno. Wiem, że łatwo napisać ktoś powinien coś zrobić, a trudno zrobić, ale to tylko sugestia – może znajdą się jacyś chętni.

http://aszdziennik.files.wordpress.com/2011/09/beatabilboard.jpg?w=590&h=450

male uaktualnienie

http://www.gadu-gadu.pl/falszywy-email-o-rezygnacji-beaty-kempy-wyslano-z

Niby nasi sojusznicy, a tu proszę – nóż w plecy. Mam nadzieję, że nikt cebulą nie zatrze śladu :>

[…] (peruki, maski, itp.). Na szczęście pan dyrektor nie był tak dobry z informatyki jak alterego posłanki Kempy — e-maila z żądaniem okupu wysłał z polskiego […]

[…] publicznie znanych przypadków — por. fałszywy e-mail załatwił mu pracę w TVP, czy też podrobili e-maila posłanki lub o sposobie na czytanie rządowych […]

[…] Prezydenta RP dostał pracę w TVP oraz PAP, które opublikowało fałszywą wiadomość, bo ktoś podszył się pod e-mail Beaty Kempy. Autorzy tych ataków nie mieli dostępu do kluczy DKIM, istniało więc ryzyko, że ich […]

Panie Piotrze, jakieś wiadomości na temat jak prawnie zakończyła się ta sprawa?

[…] Tak medialne fałszowanie e-maili w Polsce miało już miejsce — przypomnijmy jak strollowano PAP historią posłanki Kempy oraz jak studentowi udało się zatrudnić w TVP na prestiżowym stanowisku, bo podszył się pod […]

[…] jest pełno, i jak pokazują incydenty w Polsce — potrafią nieźle namieszać, por. Beata Kępa rezygnuje ze startu w wyborach oraz Podrobiony e-mail dał mu pracę w […]