1/12/2009

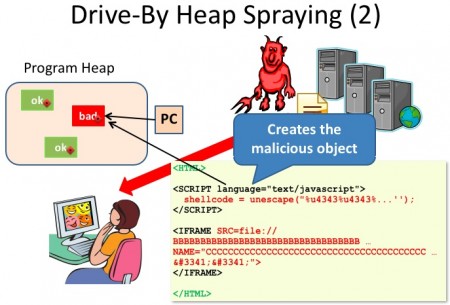

Zadaniem Nozzle jest ochrona przed atakami typu “heap spraying“, czyli rozrzuceniem kodu na stercie. To właśnie ta technika ataku z powodzeniem została wykorzystana w niedawnych exploitach na Internet Explorer (12.2008), Adobe Readera (02.2009) oraz Flasha (06.2009).

Nozzle potrafi wykryć na stercie obiekty zawierające wykonywalny kod dzięki użyciu niezbyt pamięciożernej emulacji. Program wykorzystuje również podejście statystyczne, które pomaga ograniczyć liczbę wykrywanych false-positives poprzez monitoring sterty i utrzymywanie tablicy zawierającej zmiany w jej “zdrowiu”.

Wszystkim shellcoderom ekipa Niebezpiecznika szczególnie poleca uwadze prezentację o Nozzle, podsumowującą prace nad projektem.

Szczegółowy opis sposobów obrony przed wstrzykiwaniem kodu za pomocą heap sprayingu został opublikowany przez badaczy i jest już możliwy do pobrania. Więcej o samym narzędziu można również dowiedzieć się z wywiadu przeprowadzonego z jego twórcami.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Rozpocznij dyskusję, bądź pierwszy... ;-)

Dodaj komentarz