24/11/2013

Kolejna z prezentacji ujawnionych przez Snowdena (tym razem “świeża”, bo z 2012 roku), zdradza że NSA zbiera dane z 50 000 lokalizacji na świecie przy pomocy złośliwego oprogramowania, często instalowanego na komputerach ofiar przy wykorzystaniu socjotechniki lub phishingu.

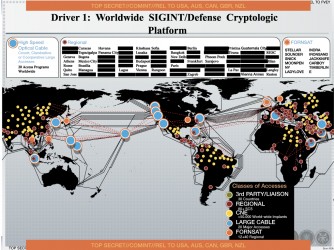

Mapa “sond” NSA

Ataki, nazywane przez NSA mianem CNE (Computer Network Exploitation) są wykonywane przez departament TAO (Tailored Access Operations) zatrudniający ponad 1000 “hackerów”. Jednostka ta działa od 1998 roku, a malware wykorzystywany do infekcji określany w oficjalnych dokumentach jest przez NSA terminem “implant”, którego najbliższym polskim odpowiednikiem będzie najprawdopodobniej “sonda”.

NRC Handelsblad ujawniło mapę sond pochodzącą z prezentacji wykradzionej przez Snowdena. Jeśli nas oko nie myli, na terenie Polski znajdują się sondy typu CNE (czyli te, osadzone w wyniku ataków informatycznych) oraz SCS (nie wiemy na czym polega ich praca i jak są instalowane):

To właśnie za pomocą ataków CNE — a konkretnie zwabiania pracowników na fałszywą stronę LinkedIna, która osadzała “implant” na ich komputerze, NSA wespół z brytyjską GCHQ uzyskały dostęp do belgijskiego telecomu Belgacom. Przez kilka lat w sieci Belgacomu instalowano w sieci złośliwe oprogramowanie, które miało podsłuchiwać ruch internetowy i telefoniczny klientów telecomu.

I nie ma w tych działaniach nic zaskakującego — tego typu operacje są stosunkowo tanie i przynoszą stosunkowo wiele informacji. Na marginesie dodajmy, że nawet polski MON próbuje budować botenety służące do paraliżowania i przejmowania cudzych sieci komputerowych.

Plany NSA na 2012-2016

Dodatkowo, z dokumentu “Sigint Strategy 2012-2016“, upublicznionego przez Snowdena planu rozwoju teleinormatycznego szpiegostwa NSA na kolejne lata, możemy dowiedzieć się że NSA planuje:

- Zidentyfikować nowe metody dostępu, zbioru i ataku poprzez wykorzystanie wpływów na globalne trendy biznesowe w dziedzinie komunikacji i danych. (Czyżby chodziło o naciski, jakie NSA może wywierać np. przy pracach projektowych nad algorytmami kryptograficznymi, aby celowo umieszczać w nich słabości?)

- Walczyć z krajowymi programami kryptograficznymi poprzez wszelkie działania, zarówno typu SigInt (działania teleinformatyczne) jak i HumInt (klasyczni szpiedzy). W Polsce celem NSA będzie więc nowopowstałe Narodowe Centrum Kryptologii, które tworzy narodowe szyfry. Na świecie celem pewnie będzie każda firma produkująca oprogramowanie do szyfrowania danych — wiadomo np., że NSA chciała namówić m.in. twórcę Bitlockera do wstrzyknięcia backdoora w swój kod.

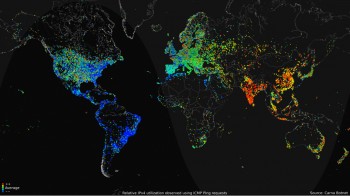

Tresure Map — czyli mapa internetu od NSA

Innym ciekawym rozwiązaniem, którym — jak wynika z dokumentów Snowdena — ma dysponować NSA, jest “Treasure Map” (ang. Mapa Skarbów). Jest to interaktywna mapa całego internetu, działająca praktycznie w czasie rzeczywistym (tu więcej informacji na temat tego systemu).

Dane bazują na publicznie dostępnych jak i przechwytywanych przez “implanty” informacjach. Mapa zbiera dane z sieci Wi-Fi i od providerów na temat prawie 50 milionów unikatowych adresów IP. Za pomocą tych danych, NSA może określić położenie konkretnego urządzenia na mapie — jak stoi w dokumencie opisującym projekt, jest on w stanie mapować “any device, anywhere, all the time“.

“Paczka” wstrzyknięta do polskiej serwerowni

Do budowy Mapy Skarbów NSA wykorzystała inny swój program, o kryptonimie Packaged Goods (“zapakowane rzeczy”) — za jego pomocą miała uzyskać dostęp do 13 serwerów w niczego nieświadomych serwerowniach. Niestety jedną z serwerowni jest któraś zlokalizowana w Polsce.

Co ciekawe, NSA zapiera się, że nie “hackuje” serwerowni, a jedynie wykorzystuje podstawione firmy, aby wydzierżawić w nich swoje serwery. Do czego je wykorzystuje? Czy tylko do analizy “tras” pakietów z danej serwerowni, co zapewne pomaga w “mapowaniu” internetu i określaniu w jakich węzłach sieciowych gdzie umieszczać sondy do zbierania ruchu z danej serwerowni? Może jednak czasem serwery te wykorzystywane są jako “stacje przeskokowe”, wykonujące ataki “wgłąb” serwerowni w celu szerszej penetracji jej usług?

Niestety, nie mamy dla was przepisu na to jak wykryć to, czy NSA osadziła swój serwer właśnie w Waszej serwerowni. Teraz już jednak wiecie, że któreś z polskich Data Center na pewno hostuje amerykańskich szpiegów.

Admini serwerowni powinni jak najszybciej zweryfikować jak wygląda separacja pomiędzy serwerami ich klientów oraz siecią zarządzającą serwerowni — co niestety, jak pokazują wykonywane przez nas testy penetracyjne jest dość powszechnym problemem w różnych polskich serwerowniach. A brak rozsądnej separacji pomiędzy serwerami różnych klientów to podstawowa przyczyna pozwalająca atakującemu na swobodne “skakanie” po serwerach kolejnych klientów, w momencie przejęcia tylko jednej maszyny.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wszystkie te rewelacje i szal jest prowadzony aby oswoić opinie publiczna z faktem inwigilacji,potem pozostaje zaczipować wszystkich,znieść defraudacje wycofując a obiegu fizyczne pieniądze,podzielić społeczeństwo na trzy klasy wedle sprawdzonego standardu i żyć dostatnie kontrolując wszystko i wszystkich.Po której stronie tęczy stoisz right now ?

John D. Rockefeller

Na to wygląda.

Mam nadzieję, że nie będzie kolejnych wcieleń i że kolejnym przystankiem na etapie życia po życiu jest jakaś bardziej przyjazna planeta.

Przecież zdrowe społeczeństwa całe te NSA i inne PRISMy powinni wysłać w kosmos. Jak to się dzieje, że ktoś pozwala na istnienie czegoś podobnego?

U Zajdla (“Limes inferior”) było 6 klas ;-) Do której byśmy się złapali i jaki przydział punktów zielonych i żółtych byśmy łaskawie dostawali na “kartę płatniczą”? ;-)

Nigdy społeczeństwo nie podda się takim praktykom. Każdy ma

swoje tajemnice i każdy walczy o to by były dobrze schowane. Im

więcej takich informacji będzie wypływać, tym bardziej świadomi

będziemy im przeciwdziałać. To nigdy nie zakończy się oswojeniem

..

@Zbyszek Gdyby nic nie stanelo na przeszkodzie tak by sie skonczylo. Ludzie dzis wierza tylko w to co jest w TV i pisze z praktyki, nie z sufitu. I nie sa to osoby glupie, po prostu sa w 100% urobione. Tak dziala wlasnie totalitaryzm, w przeciwienstwie do tyranii.

Mam nadzieję, że znajdą się ludzie, którzy będą chcieli z tym walczyć

Niech żyje wolny Internet :)

No tak, bo Tobie sie nie chce jestes zbyt zajety opierdalaniem sie i redtube.

g Wcale nie jest tak łatwo z tym walczyć bo niby jak? Nie każdy jest hakerem :) Niektórzy ledwo sobie radzą z Linuxem a co dopiero inne rzeczy. Jak z tym walczyć?

…Rok 1984 już tuż tuż…a może to było wczoraj?

Raczej Nowy wspaniały świat.

Rok 1984 nawinie zakładał komunistyczne niedobory i to, że ludziom inwigilacja przeszkadza oraz, że samo śledzenie miałoby sprawdzać ludzką moralność.

Nowy wspaniały świat, mimo że sporo starszy, jest dużo bardziej aktualny i racjonalny. Ludziom nie przeszkadza inwigilacja tak długo, jak mogą wybrać życie w nieświadomości i tak długo, jak polityka socjalna zapewnia im wygodną egzystencję przy minimalnym wysiłku. Śledzący mają gdzieś moralność, zachowanie i podobne śledzonych, obchodzi ich tylko zysk i wiedza.

http://i.imgur.com/IKa58BW.png

W suMie prawda.

@nonqu, w wizji Orwella nie ma nic naiwnego – Orwell traktował o komunizmie i idealnie przewidział jego rozwój. Właściwie wszystko to, o czym napisał, stało się i miało miejsce w ZSRR i innych komunopodobnych państwach, a jego wizja jest wciąż aktualna w przypadku niektórych krajów typu Korea Północna. Huxley po prostu przewidział rozwój systemów innego rodzaju. Nie jest zresztą powiedziane, że huxleyowska wizja jest ostateczna. Być może za 40 lat ktoś powie, że “Huxley naiwnie zakładał…”…

AVE…

A ilu czytelników tego newsa siedzi teraz na fejsie?

Nie wiem jak większość czyteników tego posta ale ja siedze na pośladkach a trochę bardziej uściślając na krześle. Tylko po co Ci tak informacja…

ps.: czy autor tego wpisu siedzi na “fejsie”?

Brevik też siedział na fejsie, wygłaszał na nim swoje poglądy. Dyskutował z ludźmi mającymi podobny punkt widzenia i jakoś ten cały monitoring nic nie pomogł(był pod lupą policji i agencji bezpieczeństwa).

AVE…

Nie załapałeś, o co mi chodzi. Ludzie wrzeszczą o zamachu na ich wolność, o inwigilacji i innych takich, a jednocześnie na fejsie sami wszystkie swoje intymne informacje dają gratis…

A gdyby policja zgarniała każdego, kto wygłasza chore poglądy, to połowa ludzi siedziałaby w ciupie…

Z Brevikiem to zły przykład. Nie wiemy przecież ilu ludzi tego pokroju zostało zatrzymanych . Z jednej strony mamy Breivika którego nie złapano na czas a z drugiej strony mamy X= tych których złapano. Dopóki nie znamy X nie możemy obiektywnie ocenić skuteczności systemu.

Jestem ciekaw kiedy ta cała inwigilacja w postrzeganiu

społecznym osiągnie poziom obecnej wojny z (niektórymi)

narkotykami- “robimy to wszystko dla waszego własnego dobra!

Wolność wyboru wiąże się z odpowiedzialnością, a wy przecież nie

chcecie być odpowiedzialni! Nie ma innego rozwiązania, tylko w ten

sposób nasze społeczeństwo będzie w stanie dalej funkcjonować!

Gdybyśmy was nie śledzili wszyscy byście się pozabijali! Eee, tego,

terroryzm!” Tyle że war on drugs wprowadzono w czasie, gdy każdy

bezmyślnie chłonął telewizyjną papkę (bo praktycznie nie było

alternatyw) i łatwo było ludziom wmówić, że trawka, ecstasy czy lsd

są znacznie bardziej niebezpieczne od etanolu; teraz niby mamy

internet i nieco więcej perspektyw, tak więc wypranie ludziom

mózgów może być trudniejsze do zrealizowania… chociaż gdy patrzę

na fejsbuka to mam pewne wątpliwości. W sumie już w komentarzach

zdarza mi się czytać, że po co się tym wszystkim przejmować-

przecież rządy nas kochają i robią to wszystko dla nas.

Dokładnie takie jest społeczeństwo zachodnie, działa to wszystko według starej zasady rzymskiej dać ludziom chleba i igrzysk a motłoch się nie zainteresuje tym, ze są inwigilowani!

Na szczęście są tacy co ryzykując życiem ofiarują nam prawdę dlatego nie pytaj o innych a sam weź sprawiedliwość w swoje ręce – pisząc, uświadamiając innych, protestując możemy zmienić wiele – popatrzmy na polityków własnych i takich jak Kerry czy Bush – przecież to ludzi bez honoru i moralności – oni nie mogą wygrać!

! co ciekawe na liście jest Langley. NSA szpieguje

CIA?

Służby, PRZEDE WSZYSTKIM inwigilują inne służby.

To się nie uda, inwigilowanie (miało/ma/będzie) mieć miejsce zawsze. Pierwszą próbą totalnej inwigilacji było stworzenie instytucji kościoła – zwłaszcza spowiedź :). Jeżeli powstają narzędzia do inwigilacji etc. to równolegle powstają przeciwstawne im mechanizmy. Tak będzie zawsze.

Kościół nie należy do instytucji zainteresowanych naszymi

danymi. Gdybyś miał pojęcie, czym jest spowiedź, to nie plótłbyś

takich bzdur. Jeśli rządy wprowadzą przepisy, które pozwolą im

zupełnie legalnie inwigilować każdego obywatela w każdym aspekcie

życia i do tego zakażą szyfrowania danych pod groźbą wysokich kar,

to rynek takich narzędzi przestanie istnieć. I co wtedy powiesz?

Wtedy droga do zachipowania całych narodów już bliska. Będziesz

niewygodny, zostanie Ci wyłączony chip. Smutna wizja z Matrixa, ale

już niestety się spełnia.

@Damian

Napisz jak znajdziesz “musk”

@Marcin najpierw poszukaj swojego (OK, to troche zlosliwe, bo i tak nie znajdziesz). Damian ladnie Ci wytlumaczyl, a Ty i tak nie rozumiesz. Bywa.

@Damian

A szpiclowanie wiernych podczas chodzenia po kolędzie? Po co ksiądz zapisuje, przy pierwszej wizycie w kajeciku kto tu miesza, jaki ma zawód, skąd pochodzi, gdzie pracuje? Niby sobie rozmawia, ale coś kreśli po papierze cały czas. Po co ksiądz dopisuje do tej listy nowych mieszkańców? Po co nawiązuje do sąsiadów z okolicznych posiadłości słuchając co się mówi o tych bogatszych? Obserwowałem takie zwyczaje jako nastolatek i pewnie jako dzieciak, potem od innych dowiedziałem się że to standard. Nikt nie wmówi mi że kościół nie zbiera danych o wiernych. Nie zdziwiłbym się jakby dziś te dane leżały na serwerach, bo lokalnie, w komputerach, są na 100%. Idea spowiedzi, to jest taką samą utopią jak np. komunizm. Pragnienie utrzymania władzy doprowadza do wypaczeń – tak jest, było i chyba będzie.

@TrashO2, @Damian

Instytucja spowiedzi, w czasach w których powstawała nie miała sobie równych, jeżeli chodzi o ówczesne techniczne możliwości. Pierwszą dobrze zorganizowaną siatką wywiadowczą operował kościół. Centrala w Watykanie, i co raz to mniejsze jednostki lokalne do zbierania i obróbki danych.

@Rons

Ksiądz zapisuje dane ludzi po to, żeby chociaż zapamiętać imiona domowników. Myślisz, że ogarnięcie kilkutysięcznej parafii jest takie proste? Poza tym, jeśli ktoś zaprasza księdza na kolędę, to chyba po to by z nim porozmawiać. Gdzie jest napisane, że musisz zaprosić księdza? Druga sprawa, czy jak poznajesz nowych ludzi, to nie gromadzisz o nich absolutnie żadnych danych?

Ksiądz z powołania na pewno nie będzie Cię wypytywał o pieniądze. Oczywiście są tacy, którzy nie trafili do Kościoła z powołania i tych należy napiętnować.

Co do spowiedzi, to się nie zgodzę. Spowiadasz się Bogu, a nie księdzu. Ksiądz jest tylko narzędziem w rękach Boga. Tutaj również zdarzają się tacy, którzy nie są z powołania.

Na koniec przypomnę też, że to właśnie Kościół był dla ludzi ostoją w czasach komunizmu i z nim walczył, jak chociażby zamordowany ks. Popiełuszko. Zgadzam się natomiast z tym, że pragnienie władzy doprowadza do wypaczeń. Dlatego Ci, którzy są u władzy powinni moim zdaniem pracować charytatywnie, dla dobra ludzi.

@Marcin

Możesz podać źródła, na których opierasz swoją wiedzę?

Chłopie, co ty wiesz o Kościele? Naczytałeś się pewnie jakichś NIE i innych szmat, a teraz myślisz, że tak właśnie jest. To a propos manipulacji i ludzi, którzy żyją w nieświadomości.

@Damian to też ten sam kościół, który wysłał na stosy i tortury dziesiątki tysięcy ludzi. Cały czas walczy jedynie o wpływy. Czy to groźbą czy też prośbą. To że są tam ludzie dobrzy nie zmienia faktu że cała instytucja taka nie jest. Wiara w Boga nie ma tu nic do rzeczy. Przecież kilka wieków temu kościół działał wprost stalinowskimi metodami. Niestety dla wielu nie ma to już znaczenia. Potem dziwimy się że nikt nie rozlicza esbeków i musimy płacić emerytury tym, którzy krzywdzili ludzi. Każdy kat powinien mieć świadomość, że prędzej czy pózniej zostanie rozliczony. Kto rozliczył kościół, kto ich ukarał? Czy w świetle działań podejmowanych wcześniej można zaufać takiej instytucji?

Piotr@

Piszesz rzeczy o których prawdopodobnie nie masz pojęcia, historia Średniowiecza to mroczny moment i życie było trudne i pełne wyrzeczeń! Metody stalinowskie – co za bzdury – nikt nie głodził i pozbawiał ludzi życia jak było to w komunizmie główna idea – poczytaj Archipelag Gułag to zrozumiesz, ze cały system kar był nie ludzki – wymyślony przez Lenina i Dzierżyńskiego – chciano zniszczyć religie, opozycje, niezależnie myślących, etc. A inne religie jak żydowska czy była pełna dobroci czy chciwości! Islam jest nadal średniowieczny! Jak piszesz o religii wskaz wszystkich a nie tylko kościół chrześcijański! Nie jestem religijny ale to nie znaczy, ze nie szanuje tych co wierzą. Obecnie to to się dzieje to gorsze czasy niż można by oczekiwać po krajach chlubiących się demokracja – kłamstwa o broni w Iraku, wywołanie wojny w Syrii – Izrael i Arabia Saudyjska, usuwanie tych co chcą prawdy, nawet likwidowanie fizyczne, totalna inwigilacja, etc.

@wjp458 Co do podobnych działań w innych religiach to jak najbardziej się z Tobą zgadzam. Odniosłem się do kościoła katolickiego, bo o nim mowa w poprzedzającej mnie wypowiedzi. Uważasz, że skazywanie ludzi na śmierć czy więzienie w imię wiary jest akceptowalne? Może i skala jest inna, ale skutek i motywy są mnie są takie same.

To było w średniowieczu – kościoły się zmieniły – zobacz statystyki prześladowań i morderstw w innych krajach dotyczące kościoła chrześcijańskiego – ataki w Izraelu, Indie, ogólnie Azja, nie wspomnę o Nigerii. Pedofilia a gdzie jej nie ma – Niemcy, Wielka Brytania są organizowane wycieczki, skala pedofilii przeraza w tych krajach! Holandia chce prawnie usankcjonować seks z dziećmi – w USA nie pamiętam teraz organizacja psychologów stwierdziła ze nie ma nic złego w seksie z niepełnoletnimi! Makabra! Zajmij się tym problemem – nie mowie, ze pedofilia w kościele to margines! Ale sytuacja się zmienia. Na lepsze. Prześladowania i wiezienie za wiarę to przeszłość odległa! Teraz się morduje we wspomnianych terytoriach chrześcijan. Nie mowie o zapominaniu krzywd ale są to inne odlegle sprawy. Jestem wystarczająco dorosły by pamiętać lata pozytywne działania kościoła o obronę robotników! Zamordowano kilkudziesięciu księży w czasach komuny.

Ale pieprzycie głupoty, pieprznięci fanatycy. Na pohybel czarnej zarazie

Jonasz

+1

Czyli NSA prowadzi zorganizowaną działalność przestępczą?

Może najwyższy czas zacząć wsadzać członków tej organizacji do

pierdla?

Ja się kurde pytam gdzie jest rząd i różne kontrwywiady?

Przecież, to niemalże jawne przyznanie się, że rząd USA nas

inwigiluje, a agencje które zostały powołane aby temu zapobiec mają

to w D? Naprawdę nie potrafię tego pojąć…

No jak to gdzie… na spotkaniu z przyjaciółmi z NSA, gdzie oddają nasze informacje za obietnice pomocy.

Wierzycie we wszystko, co powie Snowden?

…no właśnie nie.On też jest podstawiony,odwraca uwagę od poważniejszych spraw,albo świadomie albo mu na to pozwolili w myśl większego zła jakie czyha za rogiem kabla http://FTP...

hail wioska,hail,jaskinia,nic Was już nie powstrzyma !

Cos tu smierdzi. Jak zawsze kiedy chodzi o takie rewelacje.

Odnośnie obrazka – pełna wersja opowieści tu:

http://internetcensus2012.bitbucket.org/paper.html ( obrazki hires

w dziale images )

Oni jednak dbają o naszą prywatność i stabilność naszych systemów:

“We did this in the least invasive way possible and with the maximum respect to the privacy of the regular device users.”

brawo, brawo dla NSA! jak mój komputer zostanie zainfektowany, to zażądam zapłaty 3000 zł na zakup nowego komputera! dostanie karę od uokik kilkamilionowe zł.

Czy niebezpiecznik stał się już tak popularny, że czytają go nawet dzieci?

Ciekawe dla czego KIS traktuje program do szyfrowania danych jako wirus?

Chyba nie mówisz o cryptolocker?

caly KIS niedawno sie sprzedal wujkowi G i gwarantuje Ci ze w swoim kodzie ma mechanizmy do szpiegowania, zreszta jak wiekszosc oprogramowania antyV

NSA zainfekuje 50 tys komputerów i wszystko jest ok , ale jakby kto sobie botnet zrobił choćby z 10 komputerów to zaraz wielkie halo i więzienie 20 lat …

Narodowe Centrum Kryptologi nie tworzy u nas nowych szyfrów tylko pomaga Amerykanom łamać tora

Smutno się robi jak przez te lata obserwuje co się dzieje z tym światem i do kąd zmierza.

Aż zebrałem się do napisania opowiadania… ale chyba powstanie książka z tego

opowiadanie podlinkowane w nicku..

Ktoś pisał że pora się obudzić ale już chyba po niewczasie….

Napisałeś opowiadanie, a podlinkowujesz mp3? Słabo czyta się empetrójki ;-)

@czesław nie mówię o kryptolocker.

implant -> wszczep – zajeżdża medycyną ale dobrze oddaję charakter czegoś takiego. :)

Witam. Brakuje mi informacji o podatności systemów.

Czy zainfekować da się również linuksa?

Czy zagadka tajemniczych rst+ack sprzed 13 lat wyjaśniła się wtedy, bo już nie pamiętam? Może to NSA skanowało internet?

[…] Spiegiel opublikował wczoraj dwa artykuły opisujące technikę operacyjną specjalnej jednostki NSA o nazwie TAO (Tailored Operations Access), którą Spiegiel pieszczotliwie nazywa “cyfrowymi hydraulikami”. Pod koniec listopada informowaliśmy, że to właśnie ta jednostka jest obecna w jednej z polskich serwerowni. […]

[…] dostęp do samych serwerów Google — NSA np. podsłuchiwało nieszyfrowane transmisje na łączach pomiędzy serwerowniami Google). Alternatywą są więc lokalne kopie zapasowe, na przykład na naszym komputerze. Dzięki nim, […]

Na początku dodam że rozwiązanie jest w fazie rozważań i początkowych implementacji :)

1. W zaprzyjaznionej serwerowni mam PC z dużą ilością dysków. Nazwijmy go jednak serwerem (który ma dwa zasilacze zmostkowane PIN 14 i 15 aby oba włączały się jednocześnie, jestem w trakcie prac nad uwspólnieniem molexów).

2. Ponieważ serwer ma bardzo słabe CPU aby robić wydajne szyfrowanie wystawiam dyski przez VPN po iSCSI do PCtów w domu. (mam stabilny i szybki internet)

3. W domu mam genialne narzędzie rsnapshot które “imituje” backup incrementalny i wykonuje zrzuty na dyski wystawione po iSCSI przez VPN z serwerowni.

DO ZBADANIA:

1. Czy wydajność osiągnięta z połączenia iSCSI via VPN via łącze do internetu będzie niższa/wyższa niż przepychanie danych przez VPN bez iSCSI szyfrowanie na słabym serwerze (tutaj szyfrujemy lokalnie).

2. Jak zachowuje się iSCSI przez VPN`a – latency :/