5/10/2013

Washington Post i Guardian w końcu zdecydował się na publikację kolejnego artykułu na bazie wykradzionych przez Edwarda Snowdena dokumentów. Artykuł miał pojawić się już dawno temu, ale brytyjski wywiad blokował publikację, wymuszając cenzurę tekstu. W skrócie: NSA i GCHQ ma duży problem z użytkownikami TOR-a. Jeśli tylko korzystają oni z sieci TOR poprawnie, agenci nie są w stanie odkryć ich tożsamości. Ale czy aby na pewno?

Niby nic nowego, a jednak…

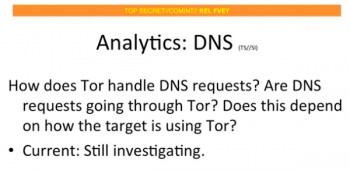

Po pierwsze, warto zauważyć, że ujawnione przez Guardiana i Washington Post prezentacje nie są najświeższe (jedna z 2006 roku). Od tego czasu, na pewno wiele się zmieniło w temacie deanonimizacji TOR-a. Po drugie, z ujawnionych dokumentów wynika to, co od dawna każdy z nas podejrzewał. Służby (tj. NSA i GCHQ) pracują razem i próbują inwigilować korzystających z TOR-a, ale nie robią tego w żaden magiczny sposób. Każda z technik ataku na użytkowników TOR-a została przewidziana i dyskutowana w przeszłości.

Brak złamania sieci TOR doprowadza agentów do furii — w jednej z prezentacji o tytule “TOR śmierdzi” piszą:

Nigdy nie będziemy w stanie deanonimizować wszystkich użytkowników TOR-a przez cały czas”

dodają jednak, że jest

możliwym deanonimizowanie pewnej małej grupy korzystających z TOR-a

, ale

nie ma sposobu na odkrycie tożsamości dowolnie wybranej osoby

.

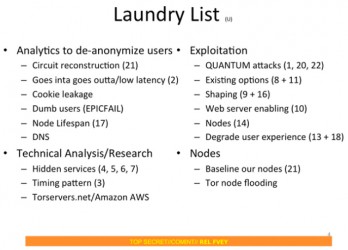

Poniżej w szczegółach opisujemy wszystkie techniki, z jakich korzysta NSA w ataku na sieć TOR-a i jej użytkowników:

- EgotisticalGiraffe, czyli client-side exploitation.

Ataki wymierzone w przeglądarkę Firefox wchodzącą w skład TOR Bundle. Lektura dokumentów zdradza, że aby utrudnić pracę agentom, należy wyłączyć wszystkie wtyczki, np. Flash, Java (są domyślnie wyłączone) oraz obsługę JavaScript (niestety, domyślnie włączony).NSA była w posiadaniu exploitów na Firefoksa do wersji 16,0,02 włącznie. Dziura znajdowała się w bibliotece E4X. W październiku 2012 wyszła wersja 17 i ataki NSA przestały być skuteczne, przynajmniej do stycznia 2013 (data sporządzenia wyciekniętej prezentacji). Ale później musieli znaleźć kolejną dziurę, bo wiemy przecież, że tego typu atak został na masową skalę wykorzystany przez agentów FBI po przejęciu torowych serwerów Freedom Hostingu.

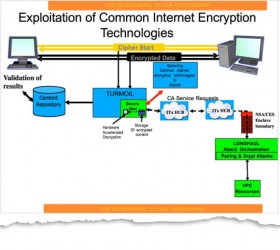

Schemat przechwytywania ruchu zaszyfrowanego i jego skierowania na serwer z którego NSA exploituje ofiarę

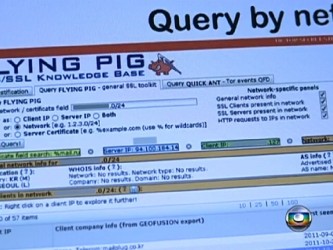

Ataki client-side NSA realizuje w oparciu o serwery o kryptonimie FoxAcid (CNE) (Computer Netowork Exploitation System). Mają one odbierać przekierowane na nich wybrane połączenia i odpalać dobrane odpowiednio pod konkretny cel exploity (coś jak metasploitowe browser-pwn) — krytyczne cele mają “przyjemność” bycia atakowanymi przy pomocy 0day’ów. Atakami zarządza podgrupa TAO (Tailored Attack Operation), o której Bruce Schneier, mający pełny wgląd w wycieki Snowdena, już miesiąć temu napisał, że “jeśli chcą się do kogoś włamać, to się do niego włamią“.

- QUANTUM. Identyfikacja po ciasteczkach.

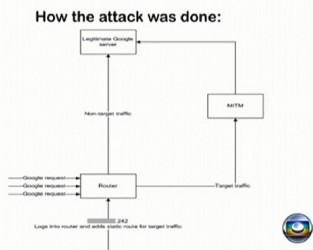

Dotyczy tylko tych, którzy nie korzystają z TOR Bundle, a polega na wymuszeniu żądania z przeglądarki ofiary do strony na której ofiara była zalogowana przed nawiązaniem sesji torowej. Udane wymuszenie spowoduje wysłanie ciasteczka z identyfikatorem ofiary. Atak można też przeprowadzić w drugą stronę, tj. podrzucając ciasteczko w trakcie sesji TOR-a i szukając go potem w “clearnecie”.NSA wymusza żądania do konkretnych serwisów przekierowując połączenie wychodzące z exit-node’a (NSA w końcu sniffuje ruch w różnych punktach na świecie i równie dobrze może tam wstrzykiwać w połączenia swoje treści, ang. packet-injection). Na pewno pomoże odwiedzanie stron po HTTPS i zwracanie uwagi na wszelkie problemy z certyfikatami (chyba, że NSA ma klucz prywatny…).

- Ataki timmingowe, czyli wysyłanie do klienta TOR-a takiego pakietu danych, który spowoduje charakterystyczną zmianę w zachowaniu klienta, dającą się zaobserwować poza siecią TOR. Ale również korelacja połączeń do sieci TOR z kraju podejrzanego w stosunku do akcji wykonywanych na wyjściu z sieci.

- Spowolnienie lub całkowite sparaliżowanie sieci TOR

np. poprzez celowo udostępniane powolne węzły. Cel? Podkopanie zaufania do sieci TOR i zniechęcenie użytkowników do korzystania z ochrony jaką daje TOR

Jak skuteczne są te metody? NSA na jednej z prezentacji chwali się, że podobno w jeden weekend udało się zidentyfikować aż 24 “podejrzanych”.

Korzystam z TOR-a, jak być bezpiecznym?

Korzystaj z pakietu Vidalia. Wyłącz wszyskie wtyczki i JavaScript. Odwiedzaj strony po HTTPS. A najlepiej odpalaj TOR-a poprzez dedykowany system operacyjny WHONIX lub Tails LiveCD. Aha, i nie wykonuj “wrażliwych” działań tuż po zestawieniu połączenia z siecią TOR. Odczekaj jak najdłuższą chwilę, aby utrudnić korelację akcji w sieci TOR z podłączeniem się do niej.

PS. Z ujawnionych prezentacji dowiemy się także, że

- brytyjski wywiad GCHQ ma intranetową domenę wiki.gchq — ciekawe co na niej jest… ;)

- agenci rozważali ataki na węzły TOR-a, ale jako minus podali “wyzwania prawne”

- pomimo całej swojej przebiegłości, agenci nie wiedza jak działa SOCKS proxy…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Mnie 4 lipca dziwnie padł Windows .Trzeba było na nowo go

wgrać .Cebulkę czasami używałem ale z nakładką na liska. W necie

poruszałem tylko tematy korupcji organów i ich usłużności

biznesmenom i do tej pory oki ale ja używałem nazwisk i nazwy firmy

.Miąłem dwa dziwne włamy na chatę i nic nie zginęło grzebali dwa

razy w kompie.

A później się obudziłeś? ;>

nie kłam

Nie tylko w komputerze, kotku ;)

Ciekawe czy wzmianki o łatkach exploitów na ff są do znalezienia w necie?

“możliwym deanonimizowanie pewnej małej grupy korzystających z TOR-a”

Czyli jak ktoś ma niefarta i jego połączenie będzie przebiegało przez wszystkie nody podstawione przez NSA. Czy może istnieje jeszcze jakaś inna opcja?

Ta grupa to pewnie ksiądz proboszcz z ministrantami z

sąsiedztwa…

Relay nod’es?

Przydałby się powrót LulzSec oni wiedzą jak skopać dupę federalnym i powstrzymać ich zapędy ;)

Wyborny żart, milordzie.

Hmm… Rząd usa jest właścicielem GPS. Czyli teoretycznie NSA wie gdzie znajduje się każdy nadajnik GPS, czyli zna lokalizacje wielu ludzi… Datsik.

E tam NSA.

Ja też wiem gdzie są wszystkie nadajniki GPS – i nawet Ci powiem: otóż są NA ORBICIE okołoziemskiej.

W telefonach i nawigacjach to masz odbiorniki ;)

PS. Nominacja do nobla w kategorii Made-My-Day.

Oczywiście że wiedzą gdzie sa nadajniki, wie to również

każdy odbiornik GPS…

Wait, dokładnie to są nadajniko-odbiorniki więc GTFO! :D

PS Dzięki za nominacje ^^

No ciekawe co takiego GPS w Twoim telefonie

nadaje…

Sądzisz, że Twój telefon ma nadajnik wystarczająco mocny,

żeby nadawać do satelit znajdujących się na orbicie?

Spróbuj rosjanom powiedzieć że usa jest właścicielem ich

satelit :-p

urządzenie GPS określa swoją pozycję na podstawie

odbieranego sygnału z ruchomych satelitów ;) chociaż podoba mi się

Twoja koncepcja z nadawaniem do satelitów :D myślisz że w TVP

wiedzą kto ma w domu włączony odbiornik na TVP1? :P

Chiński projekt pozycjonowania Beidou (aktualna nazwa Compass) zakłada komunikację dwustronną (Również z urządzenia do satelity). Gps komunikuję się tylko w kierunku z satelity do urządzenia.

@Graffi A jak inaczej obliczają ilość widzów/telewizorów ?:P

Mój błąd :( “niewykrywalność odbiornika (brak komunikacji odbiornika z satelitą, wyznaczenie pozycji ma być możliwe wyłącznie w wyniku nasłuchu)” Wikipedia

Damn :(

Wait a Fuck1n minute :D Skoro satelity ustalają położenie,

to mogą te położenie przesłać dalej :-) Pozdro ~RigZbe

To odbiornik ustala położenie na podstawie danych odebranych z satelity (almanach i efemeryda, nie pamiętam ich dokładnej zawartości). Satelita nic nie wie o milionach odbiorników. Zresztą ile energii by zużywał smartfon/nawigacja na nadanie takiego sygnału, skoro sygnał z satelity jest o 30dB słabszy od szumu?

//o 30dB słabszy w otoczeniu odbiornika

O czym kolego ty mówisz???!!! satelity GPS to tylko radio nadające dokładny czas i nr satelity, używając GPS np w nawigacji to ona na podstawie różnic czasu odbieranego przez pare satelit ustala położenie, same satelity w sobie nic nie ustalają ! , ty masz tylko ODBIORNIK!

A ja tak od czapy spytam, jako praworządny obywatel

wielbiący rząd i płacący całkiem umiarkowane podatki,

nieinteresujący się zupełnie TORem z racji niemania niczego do

ukrycia: czy osoba udostępniająca węzeł jest zagrożona jakimiś

sankcjami prawnymi w naszym wolnym kraju, czy ten obmierzły

proceder jest całkowicie legalny i organy państwa nie będą mieć z

tego powodu do mnie żadnego żalu?

Jeśli przez twój węzeł ktoś będzie sobie wychodził na strony talibów, ściągał porno z nieletnimi itp to możesz mieć darmowe budzenie o 6 rano.

Tor z tego co wiem jest legalny, ale na dłuższą metę czuję się bezpieczniej uruchamiając exit node poza domem :-)

Sam relay możesz sobie w domu postawić, ryzyko najazdu Policji zerowe.

Natomiast ryzyko ataków zdalnych na kompa z węzłem Tor jest bardzo wysokie.

PS. prowadze exit node od ponad roku ale jest to dedyk w centrum hostingowym

A Freenet dalej działa i nie może być zdjęty…

Freenet przesyła dane pomiędzy węzłami nie szyfrując ich

kolejny raz, także widzą przez który węzeł co przechodzi. Nie widzą

tylko, czy to ten węzeł poprosił o tą porcję danych, czy

pośredniczy w transmisji. Ciekawszą siecią jest I2P. Przede

wszystkim responsywna (transfer może i mały, ale szybko w

porównaniu do sieci Tor przenosi pakiety). Do tego skalowalna. Co

prawda nie jest zaprojektowana do anonimizacji korzystania z

clearnetu, ale da się korzystać poprzez nią z clearnetu, a gdy

działa to chociaż Google nie protestuje, że z tego IP za dużo żądań

otrzymało i nie protestuje.

Sądzisz, że Twój telefon ma nadajnik wystarczająco mocny,

żeby nadawać do satelit znajdujących się na orbicie?

Proszę o usunięcie, nie umiem odpowiadać :)

Miliardy wydane na szpiegowanie userów tora, miliony

godzin, tysiące raportów, setki piw i AŻ 24 PODEJRZANYCH xD szkoda

że nie pracuję w wywiadzie usa ;-/

Przyznaj się, zazdrościsz im tych piw.

Powinieneś zacząć od: “miliardy dolarów z podatków amerykanów poszło na rozwinięcie infrastruktury służącej do ich szpiegowania”. To właśnie dlatego administracja USA uparcie wszystkim wmawia, że obywatele amerykańscy nie byli celem programów wywiadowczych.

Gdyby były twarde dowody na to, że rząd USA użył pieniędzy swoich obywateli do ich szpiegowania, Stany Zjednoczone przestałyby istnieć w postaci jaką znamy.

Co nie oznacza, że tych dowodów nie ma…

Warto wspomnieć, że włamywanie się do użytkownika, nie

ważne czy to robi zwykły user, czy NSA/CIA/FBI/policja, jest

nielegalne – a więc tutaj NSA łamie prawo! Dlaczego nikt na to nie

zwrócił uwagi i tego faktu nie podkreślił? Dodatkowo, nie wiem czy

zauważyliście, ale w Firefox począwszy od wersji 23 zniknęła z menu

wygodna opcja wyłączenia JavaScript (a co to komu

szkodziło).

http://rt.com/news/gchq-surveillance-eu-court-743/

Ktoś jednak zauważył!

Hmm, Tor, a co sądzicie o Onion? Ja tam nie wiem, może to przez satelity idzie.

Tak, juz przyznaja ze maja TORa w malym palcu..

Tak samo jak przyznali ze do kazdego telefonu maja dostep “tylko” z iPhonem maja problem bo trzeba podlaczyc go do komputera…

“Dotyczy tylko tych, którzy nie korzystają z TOR Bundle, a polega na wymuszeniu żądania z przeglądarki ofiary do strony na której ofiara była zalogowana przed nawiązaniem sesji torowej.”

Niech ktoś mi powie, że to zdanie jest po Polsku, bo chyba się zatraciłem w naszej mowie.

Jakbym chciał być zlośliwy, to bym ci napisał, że pisze się “po _p_olsku” z malej litery, a rozbiór logiczny zdania był w podstawówce. Tak, tamto zdanie jest poprawne.

Czyli jak mam Windowsa, uruchomię na nim VirtualBoxa z WHONIX, wyłączę wszelkie wtyczki i JavaScript, to teoretycznie jestem bezpieczny? Nie ma znaczenia, że ciągle używam Windowsa?

Wszystko zalezy od kondycji hosta:

https://www.whonix.org/wiki/Pre_Install_Advice#On_your_host_operating_system

“Nigdy nie będziemy w stanie deanonimizować wszystkich użytkowników TOR-a przez cały czas” “nie ma sposobu na odkrycie tożsamości dowolnie wybranej osoby” itp. “Największą sztuczką diabła jest udowodnienie ludziom że diabła nie ma”. a wtedy hulaj dusza… Jest taka strategia, że jak coś kontrolujesz to mówisz że nie kontrolujesz, i się ludzie łapią. A jak czegoś nie kontrolujesz, to mówisz że kontrolujesz, żeby się bali korzystać, bo jak ktoś się boi to kombinuje i łatwiej o błąd. Ja osobiście bym im nie wierzył Jest kontrolowany wyciek informacji, czyli np. dane Snowmana z przed paru lat i możliwości służb moderacji publikacji w redakcji i takich akcji. Takich sytuacji w naszej demokracji.

“(…)możliwości służb moderacji publikacji w redakcji i takich akcji. Takich sytuacji w naszej demokracji.”

Mistyfikacja, halucynacja, dwutlenek wegla… Taka sytuacja ;)

A co powiecie na rozlokowanie w całym mieszkaniu kamer połączonych z czujnikiem ruchu, który w momencie wykrycia ruchu włączy kamery, które zaczną przesyłać obraz z mieszkania do chmury. Mnie ciekawi jedna rzecz, jak zrobić i czy w ogóle to tak zadziała.

Jasne, że zadziała. Da się zrobić system kontrolny, który uruchomi nagrywanie i wysyłanie danych, gdy wykryje ruch na jakiejś kamerze. Oczywiście nie jest to bardzo proste (ani bardzo tanie, jeśli chcesz np. komuś zlecić).

Weźmy tylko pod uwagę, że służby porządkowe albo takie, które wierzą, że działają w dobrej sprawie, mogą np. odłączyć zasilanie do mieszkania (łącznie z gazem, żeby ktoś nie mógł się wysadzić razem z dowodami), jeśli mają uzasadnione podejrzenia co do niebezpieczeństwa (poznaje się to po tym, że zamiast miłych panów z odznakami do mieszkania wpadają tacy zamaskowani, z dużą ilością broni, i świecą po oczach – choć mogą to też być ruscy mafiozi, nigdy nie wiadomo… warto słuchać, co krzyczą, np. powitalne “J** twaja mać, sabaku!” przypuszczalnie oznacza, że nie mają nakazu – w takim przypadku jednak też warto mieć w domu kamery…).

W każdym razie, jeśli spodziewamy się atakującego, który kontroluje także dostawy zasobów (zasilanie), warto się odpowiednio zabezpieczyć – potrzebujemy zasilania akumulatorowego do kamer i do serwera kontrolnego, a także nieprzerwanego łącza do Internetu, żeby mieć dokąd to strumieniować. Modem 3G/LTE powinien wystarczyć w trywialnych przypadkach. Jeśli spodziewamy się, że wyłączą nam całe osiedle, zawsze zostaje łącze radiowe przez kilkukilometrowy most 802.11 i antenę kierunkową.

Ekstremalne przypadki wymagają użycia pasm licencjonowanych i transmisji pakietowej np. po UHF/VHF, ale po tym już nie wyślemy video. Co najwyżej audio i jakiś log, w których pomieszczeniach coś się dzieje.

A teraz do roboty! Budować te systemy! :)

Darmowy iSpy do użytku domowego ma taką funkcję.

“Stinks” to bardziej “jest do bani”, a nie “śmierdzi”. W Polsce rzadko używa się dosłownego tłumaczenia – np. “you stink” jako “śmierdzisz”, podobnie jak “you suck” jako “ssiesz”, ale to kalka językowa. W słowniku to znaczenie występuje jako “To be in extremely bad repute”, więc winno się znaleźć wyraz o takim znaczeniu w j. polskim, pamiętając, że “stinks” to nie slang w ww. znaczeniu.

LOL, w gazenie nie-komputerowej, a poczytnej pojawi sie art o TORze i tym, ze jest bezpieczny? To jest na powaznie, czy jakas plotka? Bo jak na powaznie, to w tym momencie nie mam juz najmniejszych watpliwosci, ze TOR jest w 100% inwigilowany.

Takie krótkie pytanie:

na chxj Wam TOR?

Żebyś się pytał i zastanawiał.

Dobry powód?

@Patryk: przykładowe odpowiedzi (nie moje, ale to typowe zatosowania Tora poza pornografią dziecięcą itp. syfem):

1. używam Tor żeby admin sieci osiedlowej nie wiedział że mam wirusa HIV.

2. używam Tor żeby admin sieci osiedlowej nie wiedział nad czym naprawdę pracuję w sieci.

3. używam Tor żeby administrator serwera konkurencji nie wiedział, że wchodzę wielokrotnie na jego stronę pobrać dane

4. używam Tor bo policja w moim kraju podsłuchuje internet, a ja chcę poczytać w sieci informacje o narkotykach bez narażania się na represje.

Używam Tora, bo administrator może podglądać moje

działania. Używam Tora, bo mam stałe IP, a więc wszelkie logi

zawierające IP jednoznacznie wskazują na mój komputer. Używam Tora,

bo wiem, że Google i inne mają wiele sposobów żeby mnie profilować

etc., a nie chcę, żeby wszystko o mnie wiedzieli. Używam Tora, bo

jestem ciekawską osobą i lubię sobie poczytać wątki na różnych

forach i stronach w deepnecie (a np. bramka onion.to wymaga

włączonych ciasteczek, czyli też śledzi). Używam Tora, kiedy nie

chcę, by moja internetowa tożsamość na danej stronie mogła zostać

powiązana ze mną (powiązane z pierwszymi trzema punktami).

W celu bezpiecznego zarabianiu Bitcoinów na lokacie 20%

rocznie.

Tak sie zajebe ze nie wylaczylem javascriptu przy

korzystaniu z tora …. Oskarzenie przyszlo, ciekawe kiedy sprawe

bede mial w dodatku chyba nieumyslnie korzystalem z amerykanskiego

vpna ..

Wyobraźcie sobie, że macie agencję wywiadowczą, co robicie?

Puszczacie podpuchę, że coś jest nie do złamania, są problemy, itd.

W rzeczywistości jest zupełnie odwrotnie. Bad guys łapią przynętę i

rzucają się na TORA czy inne takie.Przypomnijcie sobie ile było

nagle szumu kilkanaście miesięcy temu nt, że Blackberry ma

szyfrowane mejle w sposób nie do złamania i Arabia Saudyjska,

sojusznik USA nie wpuszczała ich na rynek… Założę się, że było

zupełnie odwrotnie i USA chciało skłonić kurierów Osamy do

zrezygnowania z osiołków przy transportowaniu poczty na rzecz

smatfonów ;)

“1. używam Tor żeby admin sieci osiedlowej nie wiedział że

mam wirusa HIV. 2. używam Tor żeby admin sieci osiedlowej nie

wiedział nad czym naprawdę pracuję w sieci. 3. używam Tor żeby

administrator serwera konkurencji nie wiedział, że wchodzę

wielokrotnie na jego stronę pobrać dane 4. używam Tor bo policja w

moim kraju podsłuchuje internet, a ja chcę poczytać w sieci

informacje o narkotykach bez narażania się na represje.” TOR to

jednak fajny wabik na tych, którzy chcą coś ukryć przed służbami

czy społeczeństwem. Nie trzeba przeczesywać całej sieci, żeby

wyhaczyć jakąś ciekawą jednostkę, z której można później np. zrobić

pionka. Nic dziwnego, że Washington Post i inne tuby opiewają

mityczne bezpieczeństwo tego systemu.

A czy gdyby ktoś kto chce zrobić coś w sieci i nie zostać zidentyfikowanym. Użył by laptopa którego nacodzień nie używa i przez niego zalogował się do jakiejkolwiek innej sieci bezprzewodowej w mieście (np uzyskując do niej dostęp przez Bactracka) to nie było by łatwiej? Wiem takie jeżdżenie po mieście z laptopem może być męczące jednak też morze być zabawne. Jak wyjdzie na jaw że ktoś coś zrobił z sieci komendy policji albo ZUS’u.

Hmmm… po pierwsze jest paragraf na “swiadome przełamywanie zabezpieczen, celem uzyskania nieautoryzowanego dostępu do sieci teleinformatycznej” (czy cos w ten desen). Tak, ze odradzalbym proby wlamywania sie do sieci ZUSu, czy policji ;) (choc moglby byc to ciekawy temat dla pentesterow i np. artykul w “Wyborczej”).

Chcecie być bezpieczni? Nie róbcie w sieci niczego, co musielibyście ukrywać :P

Jestem w sieci bo czytam czasami coś komentuje ale nie robię nic złego A JEDNAK crapy google and nsa, etc CHCA WIECEJ I WIECEJ NASZYCH DANYCH!

W sumie, gdybym był agentem brytyjskiego wywiadu i chciałbym zablokować publikacje materiałów, to pewnie próbowałbym wrzucić w prezentacje coś w stylu:

Nigdy nie będziemy w stanie deanonimizować wszystkich użytkowników TOR-a przez cały czas”

dodają jednak, że jest

możliwym deanonimizowanie pewnej małej grupy korzystających z TOR-a

, ale

nie ma sposobu na odkrycie tożsamości dowolnie wybranej osoby

;)

Jakoś nie chce mi się wierzyć, że rząd USA, który w sumie stworzył TOR-a nie jest w stanie go rozszyfrować…

No i właśnie dobra kryptografia tak działa – znajomość

mechanizmu szyfru nie umożliwia jego złamania, może je co najwyżej

ułatwiać. Wg prezentacji GCHQ nawet obecnie tylko w niektórych

sytuacjach daje się go złamać, co wymaga dużo pracy i szczęścia.

http://www.theguardian.com/world/interactive/2013/oct/04/tor-stinks-nsa-presentation-document

Szyfr Vernama jest prosty jak snop słomy, a prawidłowo

użyty jest nie do złamania… Czy Vernam pluł sobie z tego powodu w

brodę? ;)

[…] Czyżby chodziło o identyfikacje unikatowych adresów MAC “podejrzanego” i określenie w której sieci znajduje się on w danej chwili oraz gdzie geograficznie jest zlokalizowana ta sieć? Śledzenie “any device” tylko po adresach IP nie spełnia warunku “anywhere, all the time” — chyba, że NSA stosuje “wstrzyknięcia” ciasteczek, którą to technikę w szczegółach opisywaliśmy w artykule “TOR jest bezpieczny, NSA nie daje mu rady, ale…“? […]

[…] komunikując się z służbami skrzętnie ukrywał swoją tożsamość i lokalizację (zapewne korzystając z TOR-a i czyszcząc metadane). Telefony wykonywał przez VoIP (Google […]

[…] sposób. No chyba, że polskie służby są lepsze niż amerykańskie NSA, które przyznaje, że nie radzi sobie z TOR-em… Prywatnie uważamy, że nasi są tak samo dobrzy […]

[…] ujawniają, że NSA “wstrzykuje” swoje trojany nie tylko do ruchu internetowego (por. projekt o kryptonimie QUANTUM) ale modyfikuje także elektronikę, którą osoby będące na celowniku służb zamawiają […]

[…] Niebezpiecznika. O ile TOR umiejętnie wykorzystany doskonale chroni tożsamość użytkownika (nawet NSA nie daje mu rady) to warto zdawać sobie sprawę na co się narażamy, kiedy instalując go na swoim komputerze […]

[…] operacja tego typu nigdy nie wskaże prawdziwego zleceniodawcy — internet bowiem, odpowiednio wykorzystany, pozwala na zachowanie anonimowości. Z tego też powodu, wszelkie analizy ekspertów Newsweeka […]

[…] NSA wiedziało lub nie wiedziało o Heartbleedzie — nie ma znaczenia, w swoim arsenale mają szereg innych exploitów/0day’ów, o czym często wspominał Edward Snowden. […]

[…] wyszukiwały w internecie informacje na temat TOR-a albo anonimizującego systemu operacyjnego TAILS. Wszyscy jesteście ekstremistami w opinii NSA i agencja ma na was przygotowane specjalne reguły […]

[…] Z najnowszych dokumentów Snowdena możemy także poszerzyć swoją wiedzę na temat projektu NSA polegającego na przekierowywaniu ruchu internetowego na podstawione serwery w celu wykradania danych — opisywaliśmy go w artykule pt. Tor jest bezpieczny, NSA nie daje mu rady). […]

[…] Na koniec zostawiliśmy najlepsze. Wydaje nam się, że wiemy w jaki sposób id29 ląduje na dyskach poszczególnych ofiar. I tutaj czapki z głów dla MON-u. Polska armia dorównała Amerykanom — mamy infrastrukturę porównywalną z projektem QUANTUMINSERT autorstwa NSA. […]