15/12/2023

W środę, przez 9 godzin, część użytkowników Ubiquiti, uzyskiwało dostęp nie tylko do swoich, ale też do cudzych urządzeń i sieci. Inni, korzystający z aplikacji mobilnej “Unifi Protect” (służącej do obsługi kamer Ubiquiti) odbierali powiadomienia o ruchu pochodzące z nieswoich kamer. Wraz ze stopklatkami, co mocno naruszyło prywatoność niektórych osób…

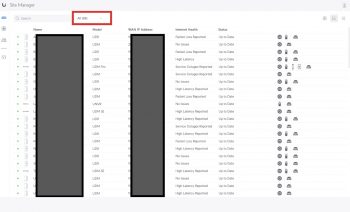

Zarządzanie przez chmurę…

Ubiquiti to bardzo popularny producent sprzętu sieciowego, z którego chętnie korzystają zarówno firmy jak i bardziej zaawansowane osoby prywatne. Ich rozwiązania są obecne w olbrzymiej liczbie polskich i zagranicznych hoteli, kawiarnii czy restauracji — zapewne kojarzycie te białe dyski ze świecącym okręgiem w środku. Ubiquiti jest wybierane głównie dlatego, że to solidny i tani sprzęt, którym da się nimi zarządzać przez chmurę, a switche, access pointy, kamery, telefony VoIP, czujniki kontroli dostępu do drzwi oraz inne urządzenia z linii Unifi automatycznie się ze sobą komunikują i bardzo łatwo się je konfiguruje i nimi zarządza.

Jak to zwykle bywa, za źle wdrożony zdalny dostęp trzeba zapłacić bolesną cenę. Jako pierwszy, o problemie poinformował jeden z użytkowników z Niemiec:

Recently, my wife received a notification from UniFi Protect, which included an image from a security camera. However, here’s the twist – this camera doesn’t belong to us.

W odpowiedziach na jego post są relacje od innych użytkowników, którzy logując się na swoje konto Ubiquiti zobaczyli cudze konsole (czyli kontrolery, dzięki którym można rekonfigurować całą sieć). Jedna z osób aż 88 cudzych konsol!

I navigated to unifi.ui.com this morning, I was logged into someone else’s account completely! It had my email on the top right, but someone else’s UDM Pro! I could navigate the device, view, and change settings! Terrifying!!

Koszmar dla prywatności

Dostęp do kontrolera pozwala nie tylko na zniszczenie czy wrogie “podsłuchiwanie” niezaszyfrowanego ruchu w cudzej sieci. To także możliwość:

- podglądania kamer monitoringu,

- blokowania dostępu do pomieszczeń

- przejmowania połączeń telefonicznych

Generalnie, gorzej się nie da. Użytkownicy informowali, że wylogowanie lub wyczyszczenie ciasteczek pomagało i zaczynali widzieć swoją infrastrukturę. Inni żartowali, że od teraz “muszą chyba przestać chodzić nago po domu” skoro ich kamerę może przez przypadek zobaczyć inny użytkownik z drugiego końca świata.

Żarty to małośmieszne, bo kamery Ubiquity są wyposażone także w mikrofony, więc wcale nie trzeba chodzić nago po domu, aby ktoś zapoznał się z czymś, z czym nie powinien.

Szybka reakcja producenta

Szczęście w nieszczęściu, producent nie udawał, że problemu nie ma. Szybko zaczął analizować problem i po kilku godzinach opublikował następujące oświadczenie:

We were made aware of a small number of instances where users received push notifications on their mobile devices that appeared to come from unknown consoles, or where such users were able to access consoles that didn’t appear to be their own. This issue was caused by an upgrade to our UniFi Cloud infrastructure, which we have since solved. What happened? 1,216 Ubiquiti accounts (“Group 1”) were improperly associated with a separate group of 1,177 Ubiquiti accounts (“Group 2”). When did this happen? December 13, from 6:47 AM to 3:45 PM UTC. How many Accounts from Group 1 Were Actually Improperly Accessed by a User from Group 2? We are still investigating but we believe less than a dozen.

Firma obiecała też, że wyśle e-maila do każdego klienta z Grupy 1, którego konsola lub powiadomienia zostały podejrzane przez innego użytkownika. Życzymy Wam braku takiej wiadomości.

Mam Ubiquiti — co robić, jak żyć?

Ten incydent pokazuje, że zarządzanie przez chmurę nawet w tak doświadczonej filmie jak Ubiquiti może kuleć. Na szczęście rozwiązanie tego problemu jest proste — wyłączenie zarządzania zdalnego, czyli możliwości “wejścia” na swoją konsolę przez chmurę Ubiquiti.

Aby móc dalej zdalnie sterować swoją siecią trzeba będzie dostać się do konsoli z pominięciem chmury, np. poprzez skonfigurowanie VPN-a (Unify OS oferuje Wireguarda).

Naucz się tego, jak bezpiecznie skonfigurować swoją firmową sieć i jak sprawdzić ją pod kątem bezpieczeństwa. Zapisz się na nasze szkolenie pt. “Bezpieczeństwo Sieci Komputerowych (testy penetracyjne)“.

Pokazujemy na nim dziesiątki technik, które utrudniają życie włamywaczom i pomagają zwiększyć bezpieczeństwo firmowych danych. Uczymy obsługi setek narzędzi i aplikacji, które pomagają wykrywać zarówno dziury jak i atakujących, którzy buszują po Twoich systemach.

To szkolenie jest silnie praktyczne, prowadzimy je od ponad 10 lat i przeszkoliliśmy już ponad 4000 adminów, pentesterów i dev/sec opsów. Średnia ocen z ostatniego terminu tego szkolenia w listopadzie to: 9,6/10. Najbliższe terminy znajdziesz poniżej

Kraków: 28-30 sierpnia 2024r. — UWAGA: zostały tylko 2 wolne miejsca

Ostatnio ktoś zarejestrował się 22 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 26 lipca)

4399 PLN netto (od 27 lipca)

Warszawa: 04-06 września 2024r. — UWAGA: zostały tylko 3 wolne miejsca

Ostatnio ktoś zarejestrował się 24 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 26 lipca)

4399 PLN netto (od 27 lipca)

Wrocław: 02-04 października 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 24 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 2 sierpnia)

4399 PLN netto (od 3 sierpnia)

ZDALNIE: 20-22 listopada 2024r. — zostało 8 wolnych miejsc

Ostatnio ktoś zarejestrował się 22 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 2 sierpnia)

4399 PLN netto (od 3 sierpnia)

⚠️ Jeśli masz jeszcze wolne środki w budżecie na ten rok, a żaden z terminów Ci nie pasuje, to kup nasz voucher, który jest ważny na to szkolenie przez cały przyszły rok.

Niestety, odcięcie od chmury oznacza też pożegnanie się z wygodną aplikacją mobilną do obsługi kamer “Protect” i jej powiadomieniami. Nie będziecie już informowani o wykryciu ruchu w objętym monitoringiem pomieszczeniu. Coś za coś.

Niektórzy próbują te braki w obsłudze zdalnej kamer łatać przy pomocy integracji z HomeAssistantem, ale integracja nie pozwala na dostęp do “mikrofonu” ani zdalne odtwarzanie historycznych nagrań z kamer. No ale albo wygodne, nieszyfrowane pusze ze stopklatkami, które ktoś może przez pomyłkę otrzymać, albo męka z Home Assistantem i okrojona do minimum funkcjonalność.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I jak tam fanboye ubi? Każde, podkreślam każde, urządzenie polegające na chmurze to zło a już router oparty o chmurę to dla mnie jakaś aberracja.

Fani pochodzą z czasów, kiedy Ubi nie było chmurowe. Bo nie od zawsze było.

Takie incydenty utwierdzają mnie w przekonaniu, że dobrze robię, nie podpinając nigdy swojego NASa do chmury producenta, chociaż jest to minimalnie kosztem funkcjonalności, np. udostepniania plików.

Wizja, że np. Qnap mógłby zaliczyć podobną wpadkę i losowe osoby mogłyby zyskać dostęp do zawartości moich dysków… brr, koszmar.

Jak wybierałem kamerkę IP, to też kierowałem się tym, która da mi dostęp normalnie po sieci, a nie tylko przez chmurę producenta.

Może to nie jest obecnie trendy podejście, ale chmura i bezpieczeństwo nie idą w parze.

Idą, o ile ktoś wie jak z chmury korzystać ;)

To ja trochę pohejtuję ;-) Sam też używam QNAP. Ale ale, czy czasem tam nie było akcji z qlockerem? Wprawdzie chyba to leciało przez inny ‘wynalazek’ który pozwala odłożyć użytkownikowi mózg na półkę i zwiększyć radość używania NAS ;-). Czyli UPNP. QNAP załatało. Ale dla mnie, mimo lekcji które QNAP odrobił, ich najszczerszych chęci to nie jest pytanie czy, tylko kiedy ktoś wiedzie na takiego NAS-ika udostępnionego przez chmurę. Mała podatność i dane, których nie chcemy widzieć w chmurach, właśnie tam wylądują. Albo zapłać za odszyfrowanie, albo jeszcze milion innych pomysłów. Trochę z tym IT jak z jazdą samochodem – zasada ograniczonego zaufania zarówno do producentów jak i do innych użytkowników. Bo wyobraźnia i na drodze i w IT nieraz to mało. A wpadki, i to często na urządzeniach brzegowych, mieli o ile pamiętam i mali i duzi producenci.

A co myślicie o takim rozwiązaniu VPN jak Tailscale? Wireguard, ale oparty, no właśnie, o chmurę… ciekawe rozwiązanie, ale zastanawiam się nad nim z perspektywy bezpieczeństwa.

korzystam od trzech lat i nie narzekam

Mam w firmie switche i AP’ki Unifi, zarządzam nimi przez ich aplikację która odpala się jako usługa na Windows Server, a wchodzi się na nią przez przeglądarkę. Nic nie idzie do chmury, wszystko zostaje w sieci lokalnej :)

A na urlopie? :)

Czyli nie masz zielonego pojęcia jak działa unifi… czyli w sumie nie masz też zielonego pojęcia jak działa twoja sieć. Kto takiemu szczypiorowi jak ty, powierzył zarządzanie siecią w firmie?

Np. VPN, port-knocking z przekierowaniem, rev-proxy itp.

@Redakcja

Jest nas dwóch, z resztą mam dostęp zdalny do swojego kompa w firme.

@Bolo

Tak, w ogóle się nie znam, klikam tylko dalej dalej i jakoś działa…

“We are still investigating but we believe less than a dozen”

“dozen”, czy “dozen hundreds”?

Podstawową zaletą routerów Ubiquiti jest fakt, ze pod ta slitaśną kolorową skórką edgeOS pracuje czysty Debian Mips.

Jeżeli ktoś sobie ten fakt uświadomi, to życie może stać się dużo prostsze.

Trudno też znaleźć router Ubi, który nie ma wsparcia OpenWRT.

Pozdro

Lokalny kontroler zamiast chmury rozwiązuje temat. Nie ufam rozwiązaniom do zarządzania siecią przez chmurę…

> Mam Ubiquiti — co robić, jak żyć?

Nie miec ubiquiti. Wszechobecne kamery i mikrofony streamujace do sieci, nie sa wciaz jeszcze obowiazkowe…

Sugeruje rozsadniej wydawac pieniadze, albo sprobowac te “cudenka” zwrocic – tego typu wpadka powinna byc (z tym czy jest moze byc roznie) wystarczajacym uzasadnieniem bo blizej temu do bubli podpalajacych mieszkania niz zwyklego intensywnego zceglenia sprzetu…

[…] dostawców kamer czasem się zdarzają. Zaledwie w grudniu pisaliśmy o incydencie Ubiquiti, który pozwalał użytkownikom na dostęp do cudzych urządzeń i sieci przez kilka […]