3/9/2014

O wycieku nagich zdjęć na szeroką skalę usłyszeliśmy kilka dni temu, kiedy w sieci opublikowano fotografie ponad setki aktorek i modelek. Ale nie jest to pierwszy incydent tego typu. Okazuje się, że wykradanie zdjęć z telefonów gwiazd (a dokładniej z powiązanych z telefonami chmur) to całkiem spory biznes. Oto jak on działa i na czym naprawdę polega.

Chris, samotny łowca nagich fotek

Pierwszą z gwiazd, której nagie zdjęcia znalazły się w sieci była Scarlett Johansson. Ona, Mila Kunis i 50 innych hollywoodzkich gwiazd zostało “zhackowanych” przez Christophera Chaney’a ponad rok temu. Chris nie był jednak hackerem. W zasadzie jego wiedza na temat komputerów była bardzo bazowa i właśnie to go zgubiło. Choć ataki przeprowadzał doskonale, to nie wiedział, że trzeba maskować swój adres IP… Jak Chrisowi udało mu się wyciągnąć nagie zdjęcia aktorek? Skąd miał ich adresy e-mail i loginy do chmury Apple? O tym poniżej.

Chis skupił się na osobie stylistki Simone Harouche. Z jej usług chętnie korzystało wiele aktorek. Chris w niesprecyzowany sposób wszedł w posiadanie adresu e-mail stylistki (zapewne biorąc go ze strony internetowej, albo dzwoniąc i podając się za klienta). Mając adres e-mail, zresetował hasło przy pomocy pomocniczego linka “zapomniałem hasła” wprost ze strony logowania do usługi MobileMe (dawny iCloud). Po odpowiedzi na pytania pomocnicze w stylu “jaki jest twój ulubiony samochód” oraz “w jakim mieście poznali się twoi rodzice” udało mu się ustawić nowe hasło i przejąć kontrolę nad skrzynką pocztową stylistki. Ale to nie ona była celem, a jej książka kontaktowa — z niej Chris wyciągnął e-maile hollywoodzkich aktorek i zaczęło się powtarzanie “ataków” od nowa, na koncie każdej z celebrytek (niezależnie od serwisów, które wykorzystywały jako skrzynki pocztowe, a były to: AOL, Apple, Google i Yahoo).

Z kont zgrywał zdjęcia i inne cenne dokumenty, takie jak nieopublikowane dotąd scenariusze, kserokopie kontraktów, itp. Czasem, kiedy na koncie danej gwiazdy nie mógł znaleźć żadnych lubieżnych fotografii wspomagał się innymi kontami znajomych gwiazd, które miał pod kontrolą. W imieniu którejś z nich pisał do nadzwyczaj porządnej gwiazdy e-maila z prośbą o przesłanie

“zdjęć na których prawie niczego nie masz na sobie”

Co ciekawe, to działało. Tak zdobył fotografie Christiny Aguilery…

Anon-ib, zorganizowana szajka łowców nagich zdjęć

Chris został złapany i skazany na 10 lat w więzieniu. Ale nie on jeden trudni się zdobywanie nagich zdjęć i innych prywatnych danych znanych osób. W internecie istnieją specjalne fora skupiające zarówno tych, którzy zdjęcia potrafią wykradać, jak i tych, którzy szukają tego typu usługi, jednym z nich jest anon-ib, a kolejnym znany wszystkim 4chan, ale tego typu wątki pojawiają się także na overchanie i torchanie.. Użytkownicy tych forów od dawna zajmują się wykradaniem zdjęć z telefonów (a dokładnie usług chmurowych powiązanych z telefonami). Atakują zarówno właścicieli iPhonów (chmura iCloud) jak i użytkowników Androidów (chmury zewnętrznych dostawców) oraz Windows Phone (chmura Microsoftu).

Jak wykrada się nagie zdjęcia?

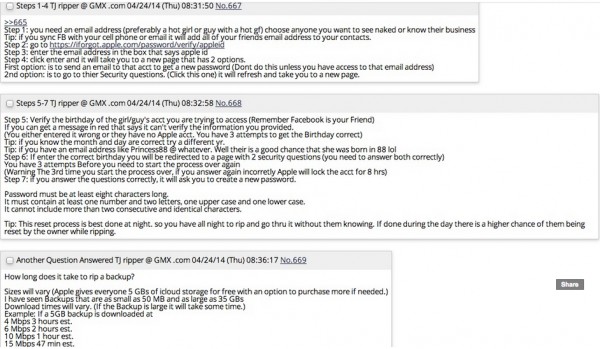

Aby uzyskać nieautoryzowany dostęp do czyichś zdjęć, włamywacze potrzebują loginu i hasła do usługi chmurowej. Aby je zdobyć, podobnie jak Chris, próbują przejść procedurę odzyskiwania zapomnianego hasła. W tym celu na forach pojawiło się kilka wyspecjalizowanych użytkowników, których role są następujące:

- Rekonesansiści – przeglądają Facebooka i inne powszechnie dostępne miejsca, które posiadają jakiekolwiek informacje na temat ofiary. Kupują także ich historię kredytową oraz inne raporty, które mogą zawierać informacje pomocne w odpowiedzi na pytania pomocnicze służące do resetu hasła.

Tu warto wspomnieć sztuczkę, jakiej dopuścili się bohaterzy filmu Now You See Me. Założyli się z milionerem, że odgadną imię jego stryja. Po kilku próbach rzucili imieniem, które okazało się błędne, milioner ucieszony z wygrane wesoło zaprzeczył, że podane przez bohaterów imię jego stryja jest prawdziwe i jednocześnie powiedział, jak stryj w rzeczywistości miał na imię. Bohaterzy przegrali zakład, ale poznali prawdziwe imię stryja, które wykorzystali do odpowiedzi na pytanie pomocnicze w banku milionera i w ten sposób go okradli.

Rekonesansiści często tworzą też fałszywe profile ofiary na Facebooku i podszywając się pod nią, dodają do znajomych jej prawdziwych znajomych, a następnie wchodzą z nimi w interakcję, aby pozyskać dodatkowe dane na temat ofiary pod którą się podszywają.

- Phisherzy – osoby, które skupiają się na wyciąganiu danych wprost od ofiary. Zazwyczaj poprzez przesłanie podrobionego e-maila nakłaniającego do podania przez ofiarę kluczowych danych. Niektórzy idą na całość i od razu próbują zainfekować ofiarę złośliwym oprogramowaniem. Jeśli ofiara da się nabrać i otworzy załącznik, to włamywacze otrzymają dostęp do jej komputera, z którego nie tylko wyprowadzą dane, ale także będą go mogli wykorzystać do prowadzenia inwigilacji na ofierze na żywo, np. za pomocą wbudowanej w komputer kamerki (o czym boleśnie przekonała się pewna miss, ale także rosyjski hacker przyłapany na gorącym uczynku).

Dostęp do maca z iTunes automatycznie oznacza także dostęp do czyjegoś konta Apple, ponieważ bardzo prosto, przy pomocy narzędzia atex można pozyskać token do iCloud.

- Ripperzy – osoby, które na podstawie danych zebranych przez Phisherów i Rekonesansistów uzyskują nieautoryzowany dostęp do usług chmurowych, z których korzystają ofiary i zgrywają z nich wszystko, nie tylko zdjęcia. Ripperzy korzystają np. z tego narzędzia Elcomsoftu, które pozwala podpiąć się do chmury udając iPhone’a, o powoduje odesłanie (i wykradzenie) pełnego backupu telefonu ofiary. Stąd też w wycieku nagie zdjęcia, które jak informują niektóre gwiazdy, zostały przecież przez nie dawno skasowane — w photostreamie ich nie ma, ale są w backupach. Apple można tu winić za to, że nie dość jasno informuje swoich użytkowników o tym co (i jak długo) pozostaje w chmurze iCloud.

Program Elcomsoftu jest co prawda płatny (koszt: 399 dolarów), ale jego pirackie wersje można znaleźć w sieci. Nik podkreśla, że nigdzie nie zauważył, aby wykorzystywane było narzędzie iBrute, które podejrzewa się o udział w ostatnim ataku, a które wykorzystywało dziurę w usłudzę FindMyiPhone umożliwiającą nielimitowane odgadywanie haseł. Niewykluczone oczywiście, że część z ripperów ma swoje prywatne “exploity” na usługi chmurowe. Niektórzy z ripperów po prostu świadczą usługę zgrywania danych — nie wnikają, kto jest ich właścicielem.

- Kolekcjonerzy – ta grupa segreguje pobrane z kont ofiar dane i tworzy galerie. Galerie są udostępniane na Google Drive i Dropboksie. (Być może to tłumaczy skąd w dumpie zdjęć gwiazd znalazł się plik “Getting Started“, który jest charakterystyczny dla Dropboksa).

Kolekcjonerzy wymieniają się między sobą własnymi kolekcjami, a także odsprzedają je zainteresowanym.Wszystko wskazuje na to, że najświeższy wyciek nagich zdjęć gwiazd to de facto wiele różnych, niezależnych “wycieków”, które zostały złączone w jedno archiwum — być może ktoś zhackował jednego z Kolekcjonerów?

Każdy może być celem, nie tylko gwiazdy

Jak wynika ze śledztwa Nika, namiary na ofiary do zhackowania na forach często są podawane przez ich bliskich znajomych. Hackerzy ruszają do akcji, a w zamian za podrzucenie namiarów na ofiarę, znajomy ofiary otrzyma kopię pozyskanych z jej konta danych.

Najbardziej podatni na ataki są użytkownicy iPhonów — bardzo łatwo można sprawdzić, czy danych adres e-mail jest powiązany z usługą iCloud, a do pojawiającego się w procedurze odzyskiwania hasła pytania o datę urodzenia można podejść wielokrotnie (por. Fatalne zabezpieczenia PKO, czyli dlaczego data urodzenia to kiepski pomysł na zabezpieczenie). Później wystarczy odpowiedzieć na 2 pytania i już czyjeś konto Apple jest nasze. Co więcej, ofiara nie zostanie o wycieku poinformowana — Apple nie wysyła e-maila ani SMS-a z informacją o tym, że ktoś odzyskał nasze dane z backupu…

Mogą wszystko i mają wszystko — nie tylko zdjęcia

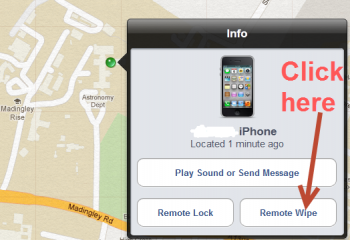

Co więcej, mając dostęp do czyjegoś konta Apple, możemy nie tylko przejrzeć jego zdjęcia, ale również odzyskać backupy wszystkich urządzeń, a także zdalnie nimi sterować (np. blokując je, lub czyszcząc ich zawartość — por. To mogło spotkać każdego z nas; wszystkie dane skasowane, wszystkie e-maile zhackowane). Możemy także je lokalizować.

Jakby tego było mało, dwuskładnikowe uwierzytelnienie nie ochroni ofiar przed zgraniem backupów — te można pobrać mając jedynie login i hasło.

Jak się przed tym zabezpieczyć?

Wielokrotnie w naszych artykułach podkreślaliśmy potrzebę stosowania unikatowych, skomplikowanych haseł do każdego z kont (por. hasła są jak majtki). Ostrzegaliśmy też przed otwieraniem załączników z e-maili i pokazywaliśmy jak wykryć, że e-mail z adresu naszego znajomego wcale nie pochodzi od naszego znajomego, a kogoś, kto się pod niego podszywa. Wspominaliśmy też o zaletach dwuskładnikowego uwierzytelnienia, i chociaż w przypadku iCloud, nie rozwiązuje to wszystkich problemów, dalej warto je włączyć wszędzie tam, gdzie to możliwe.

Jeśli szukacie kompleksowego poradnika, to odsyłamy do naszych 10 rad podnoszących bezpieczeństwo komputera.

PS. Na koniec ciekawostka — niektóre z gwiazd na nagich fotkach są nieletnie. Moderatorzy Reddita desperacko proszą wszystkich użytkowników, aby jak najszybciej usuwali posty, które je zawierały, ponieważ posiadanie dziecięcej pornografii jest nielegalne.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I w tym całym wyścigu dotykowców, superhd ekranów wielu cali i reszty szajsu wygrywa… Symbian. Nie dość, że komórkę ładuje się co 2 tygodnie, to jeszcze póki jej nie ukradną to nic nie wykradną.

A myślałem, że N3310.

Taa, i nic na tym nie można zrobić.

Miałem też symbiana (E51, 5530). Kiedy ich używałem jako czytnika PDF, sufrowania po necie przez WiFi, słuchania muzyki, to też ładowałem te telefony codzieńnie lub co drugii.

jedyny słuszny telefon to atmega8 + moduł sim900

Nie mając “mądrego” telefonu za min. 1500 zl, wielkosci patelni nie ma szacunku na dzielni, ani wsrod znajomych

Zauważam, że moja Nokia 6310i przyciąga więcej spojrzeń, “wow” i ciekawskich pytań, niż nowy Galaxy czy Iphone ;)

ja też mam skłonności masochistyczne

No tak. Jak widze reklamy pewnej sieci kom z Karolakiem wyśmiewającym sie z goscia ktory używa zwyklego fona bez bajerow to zlosc mnie bierze jak mozna wciskac taka ciemnotę łodzią.

że niby czlowiek ktory poisiada “nie smarkFon” lecz telefonik z zamkniętym systemem op jest niepostępowy. No tak, jest takie, dosyc durne, chaslo “nie ma cie na fb wiec nie żyjesz”.

Byla tu mowa o N3310. Co prawda, tefelon leciwy, zbyt duzy zeby go schowac do kieszeni spodni lecz prosze zauwazyc z jak solidnych materialow zostal wykonany. 99 procent tego co mozna obecnie spotkac w salonach bardzo szybko wyląduje w koszach z eletro smieciem w jakiejś biedronce czy innym realu. Osobiście uzywam najzwyklejszych telefonikow za 120 zl sztuka.

Przerobilem wiele smartow i innego szmelcu, fonik sluzy ni wyłącznie do rozmow i smsow. neta mam na takim czy innym kapie. Mam w xxxx co ktos pomyśli widzac w mojej rece samsunga za 120 zl.

Czy ludzie tak skretynieli ze oceniają człowieka po jego komórce? To czysty idiotyzm.

Czyli co? Mnich z zakonu kamedułów ktory nie posiada nawet najprostszej komorki jest dla nich Smiciem?

Swoja droga nagie foty na jakims zdalnym serwerze? Glupota. Ale rozumiem. Wystarczy przejść sie po jakis wysypiskach powykręcać dyski twarde i można zdobyć mase informacji znacznie poważniejszych niz cycki takiej czy innej aktorki. Juz nie mowie o tym co można znalesc w wyrzucanych komorkach. Jesli ktos jest na tyle odwazny by nurkować w elektrosmieciach (a nawet smeiciach…) to w zasadzie moze duzo zdziałać.

Najlepsze to są dwa plastikowe kubki i rozpięta żyłka ;-P.

Naprawdę świetny troll, jest 2014 a tak dużo osób odpisało… Gratuluję.

Czy po zmianie hasła w apple za pomocą pytań pomocniczych nie przychodzi mail o zmianie hasła?

Jeżeli pójdzie gładko – nie.

Jak można nie zauważyć zmiany hasła do icloud jak nagle wszystkie urządzenia, mail, imessage wywalają wtedy błąd o złym haśle?

Ponieważ w dzisiejszych czasach “łatwe i przyjazne” usługi wcale nie przechowują w konfiguracji hasła, a jedynie jakiegoś rodzaju token który sobie ustaliły z serwerem przy pierwszym połączeniu i ten token dla danej maszyny klienckiej się nie zmienia wraz z hasłem, właśnie żeby usera nie stresować komunikatami. Porównaj np takiego Dropboxa – jak zmienisz hasło to klient nadal się łączy bez zająknięcia.

AFAIK, token nie ma służyć zwiększeniu wygody, ale właśnie bezpieczeństwu. Login i hasło (jeśli nie ma 2-składnikowego uwierzytelniania) dają pełną kontrolę nad kontem. Z tokenem powiązane są wyłącznie te uprawnienia, których aplikacja używa. Dzięki temu jeśli ktoś znajdzie exploita np. do apki Google Drive, to nie będzie miał automatycznie dostępu do GMaila, Google+ itp.

Skutkiem ubocznym jest właśnie ominięcie hasła. To, że token nie jest unieważniany po zmianie hasła to IMO błąd i niedopatrzenie, a nie planowany feature.

“fap-circle.jpg”

hahahaha!

W zdaniu “Chis skupił się na osobie stylistki Simone Harouche” macie błąd w imieniu. Poza tym spoko tekst.

Za chiny nie rozumiem jak ktoś mając mój email może przy pomocy pomocniczego linka “zapomniałem hasła” włamać się na moje konto.

Mając dostęmp to rmaila, można zresetować hasło do serwisów powiązanych z tym kontem, bo przyjdzie mail z linkiem do resetowania hasła lub nowe losowe hasło.

Dodatkowo zdażają się osoby, które traktóją maila jako magazyn haseł.

Mając adres e-mail, osoba może po prostu w różnych usługach sprawdzać, czy istnieje konto z podpiętym tym adresem (lub to już wiedzą).

Opcje “zapomniałem hasła” najczęściej wymagają podania maila do przeprowadzenia resetu (często mail jest równoznaczny z loginem, więc to logiczne).

A sam reset hasła może polegać na:

a) przesłaniu maila z linkiem do resetu hasła

b) odpowiedzi na pytania pomocnicze

Czasem jest wybór, czasem jest jedno określone. Czasem jest b, a jeśli się zbytnio zamotasz, to masz możliwość skorzystania z a (lub odsyła niby od razu do b, ale podaje tam też link do a).

Opcja druga jest taka miła, że domyślne pytania są często proste do złamania (imię panieńskie matki z FB/nk; imię zwierzaka, ulubiony kolor i podobne jak się kogoś zna lub kogoś poobserwuje, etc.). A własne pytania są czasem wręcz jeszcze głupsze.

Pomagając na jednym małym forum parę lat temu miałam dostęp do edycji danych, więc jeśli akurat miałam coś zmienić w opcjach konta (przydział grup/rang, zmiany nazw), widziałam ewentualne pytania pomocnicze. ‘Najlepsze’ pytania to pytanie o miejscowość (w polu w profilu ‘lokalizacja’ wypełniona bardziej ogólnie, ale temat powitalny zawierał chyba odpowiedź – nie wiem, nie sprawdzałam, może to podpucha), pytanie o drugie imię…

A rzeczywiście najlepsze są pytania, które pytaniami nie są, tylko jakimiś skojarzeniami, prywatnymi wspominkami etc. (raz jednak jedna strona wymagała ode mnie żeby pytanie kończyło się znakiem zapytania…) – takie też widziałam.

Spotkałam się też z sytuacją, że było wymagane (co najmniej?) jedno custom question (w czasie resetu były losowane chyba 2 pytania), znajomy dał jakieś pytanie-dowcip przy konfigurowaniu konta… a n miesięcy później pytał się, bo nie pamiętał ani hasła, ani odpowiedzi (jednak po paru próbach pojawił się link do resetu hasła na maila).

Zawsze mnie zastanawiał sens ustawiania SuP3r$kąPl|koW@neg0h@$ła by do niego ustawić pytanie pomocnicze typu: Ulubiony kolor? czerwony

Jakiż to problem dla pytania ustawić w odpowiedzi losowy ciąg znaków z keepassa?

A co zrobisz, jak stracisz bazę danych keepassa? (kopie też)

Jesli tracisz dane i ich kopie to znaczy ze nie zrobiles wystarczajaco duzo tych kopii ;)

Jest jeszcze BlackBerry kolego edek :>

Nawet wy nazywacie ich hakerami? Nawet script kiddies maja wiecej umiejetnosci. To sa zwykli wlamywacze i zlodzieje.

Tja, już nawet nie wspomnę jak bardzo krzywdzące jest to dla tej grupy ludzi https://en.wikipedia.org/wiki/Hacker_%28programmer_subculture%29

Nie prościej zamiast trzymać wszystkie dane w chmurze zapisać je po prostu na karcie SD w telefonie ….

na pewno prościej zgubić

Jabole ponoć pchają wszystko do chmury. Więc tylko odcięcie neta coś by dawało.

Też nie rozumiem. Przecież wtedy przychodzi w e-mailu link do zmiany hasła. Jak bez dostępu do tego e-maila (DOSTĘPU, a nie jego znajomości) można zmienić to hasło? No chyba, że w iCloud po poprawnych odpowiedziach od razu wyświetla hasło, ale wtedy to już jest niedoróbka na maksa!

Przeczytałeś cokolwiek poza tytułem wpisu?

A ty ??

Tak, pytanie było do Andy’ego nad moim wpisem, który ewidentnie nie przeczytał wszystkiego i zadaje głupie pytania.

Pisałem z wersji mobilinej strony i jakoś tak wyszło.

Nie zgłębiałem tematu wcześniej ale czy ktoś wziął pod uwagę, że przy założeniu że telefony z których wyciekły zdjęcia najprawdopodobniej były różnych marek to wyciekł mógł nastąpić przez usługę Dropboxa, który przy instalacji na smartphonie umożliwia zasysanie robionych zdjęć do archiwum dropboxa? Wielu userów bezwiednie zgadza się na tą opcję klikając ok,ok, ok podczas instalacji…

Wszyscy nie łapiecie sedna. Nie ważne jak zabezpieczysz hasło, nie ważne jak będziesz miał kozackie pytanie, nie ważne czy masz dwuskładnikowe uwierzytelnienie czy nie – dostają wszyscy po dupie za swoją głupią casualowość. Chmury – pełna wygoda, synchronizacje wszelkich treści i plików, “przyszłość”, szybsze działanie, dostęp do wszystkiego z każdego miejsca na ziemi, ale i… “backupy”, co do których nikt nie wie gdzie są przetrzymywane, co i jak długo się przetrzymuje ani czy usługodawca ma do nich wgląd i na jakich zasadach, setki dodatkowych usług i mechanizmów w okół aplikacji ale i infrastruktury, gdzie każdy może dopatrzyć się błędów, gdzie każdy usługodawca może popełnić błędy i pomyłki, niedopatrzenia. Casualowość dobija sama krzywa statystyczna – czym więcej usług ułatwiających życie debilom klikającym jeden przycisk, tym więcej bugów, źródeł, sposobów itd. Każdy informatyk, który chodź raz napisał jakąś apkę wie, że taki twór jest “bezpieczny” w 90%, reszta to głupie pieprzone kodowanie znaków i białe spacje w zapytaniach SQL, które mogą dać komuś remote controla ;) Ten wasze “Pishing”, “socjotechnika”, “dostęp do danych osobowych”, “maile”, to tylko część z (i to pewnie nie wielka) prawdziwego rynku, gdzie rządzą pentesterzy, a jeden bug może być wart kawał forsy. Świat żyje też w jakimś dziwnym przeświadczeniu, że “bug bounty” i whitehat załatwiają sprawę. Prawda jest taka, że wszyscy whitehatci są zatrudnieni już w konkretnych firmach, które zabezpieczają od środka różne aplikacje, a bug bounty to w 99,9% przypadków pierdoły (w stylu “oh nie! ktoś mi dodał wpis na fejsowej tablicy! i co teraz?!”). Rynek blackhatów jest całkowicie nie kontrolowany. W onionie można znaleźć strony podobne do 1337 z takim odsiewem/restrykcjami, że użytkowników z dostępem potrafi być 10-15, a tematów/wpisów kilkaset tysięcy I ONE TEŻ MAJĄ BUGI! Taki tworzą nam świat, prywatność odchodzi do lamusa. Najlepszym przykładem jest atak na Sony i ich Playstation Store, gdzie przez jakąś lamerską aplikację wykradziono dziesiątki (setki?) milionów numerów i danych kart kredytowych, a powiem wam tylko tyle – to były najlepsze dni dla cardingowców w dziejach ;)

dodam jeszcze jedna rzecz – wszyscy teraz dodają z miejsca czytniki linii papilarnych do telefonów. Fajny bajer. Szkoda tylko, że przykładowo iPhony wszystkie dane składują w chmurach synchronizacyjnych i backupach, a co pokazały wydarzenia dzisiejszego tygodnia, dane te są łatwe do osiągnięcia przez każdego. Więc, przed kim broni ten czytnik? Przed kradzieżą bezpośrednią, to chyba jedyne wytłumaczenie (które też kuleje, bo iPhony są już na tyle połamane, że można na świeżo wgrać nowego softa na co najmniej 4 sposoby (o których mi wiadomo).

Podkreślacie, że jedno, czy kilka z tych zdjęć nie było wykonane iphonem, ale nie bierzecie pod uwagę, że część z nich to fejki. To zdjęcie, które cenzurujecie było rzekomym zdjęciem Yvonne Strahovski, a ona sama odniosła się na Twitterze, że to nie jej zdjęcie. W paczce część setów to prawdziwe zdjęcia pomieszane z fejkami. Jeśli ktoś zarabiał na tych zdjęciach, to mógł mieszać zdjęcia wykradzione ze zdjęciami innych, podobnych osób nie koniecznie wykradzionymi bezpośrednio.

To, że twierdzi, że to nie jej nie oznacza od razu na 100%, że to nie jej. Chociaż faktycznie, niby z postury podobna, ale znowu twarzy na żadnym ze zdjęć z seta widać nie było…

PS: Moja dziewczyna ma ładniejsze cycki. :P

@marsjaninzmarsa: udowodnij! :P

najnowsza reklama IPhone6

:-))

http://izismile.com/2014/09/03/funny_picdump_50_pics-19.html

Widziałem już Iluzję, ale gdybym jej wcześniej nie obejrzał to żałowałbym że przeczytałem ten fragment fabuły, napiszcie na wstępie, że to spoiler :)

Dobrze ze ja nie robie ZADNYCH zjdec. Trzeba byc nie lada kretynem(i zbokiem) zeby sobie nagie zdjecie robic. Poza tym zdjecia odbieraja dusze ;).

@marsjaninzmarsa: dmuchana się nie liczy :)

… ja po prostu nie mam kopii w chmurze. Kopia telefonu idzie na komputer a kopia komputera na NASa plus najwazniejsze dane skompresowane i zaszyfrowane na dysk w chmurze (to na wypadek włamania i kradzieży wszystkich urządzeń elektronicznych lub pożaru czy innego kataklizmu)

Przepaszam bardzo, które z gwiazd na nagich fotkach są nieletnie? Nie zeby mnie ten problem dotyczyl… ja tak ekhm, z ciekawosci pytam… tak, z ciekawosci.

czy tylko ja nie moge wejsc na torepublic od dwoch dni? czyżby kolejny pbm??

[…] Na zdjęciach znów pojawiają się selfies wykonane telefonami komórkowymi, głównie przed lustrem. Opublikowana dziś paczka to zapewne kolejne części archiwum, w którym znajdują się fotografie i filmy wykradzione z chmur powiązanych ze smartphonami celebrytek. Nic nie wskazuje na to, że opublikowane dziś materiały są “świeże” i wykradziono je korzystając z innych niż znane do tej pory technik (por. Jak wykrada się nagie zdjęcia gwiazd (i to nie tylko z telefonów)). […]

Znaczy naprawdę iCloud nie wysyła maila z prośbą o potwierdzenie czy żądanie odzyskania dostępu do konta jest prawdziwe? Nie wierzę żeby administratorzy iCloud mogli być aż tak bardzo emejzing.