28/8/2014

Na naszą redakcyjną skrzynkę w końcówce lipca trafiła wiadomość od czytelnika Mikołaja, który zauważył problemy z działaniem poczty o2.pl. Dotyczyły one braku wsparcia dla HTTPS. Innymi słowy, hasło użytkownika do poczty o2 było przesyłane bez szyfrowania. Opisana przez czytelnika sytuacja skłoniła nas do przyjrzenia się obsłudze HTTPS na serwerach pocztowych o2 — oto dość zaskakujące wyniki naszej analizy.

Brak domyślnego szyfrowania na o2 w trakcie logowania…

Poniżej opis sytuacji z jaką spotkał się Mikołaj:

Witam, (…) próbuję sprawdzić wiadomości na o2 i pocztę – widzę błąd 404. Wchodzę na pocztę — moją uwagę przykuwa brak zielonej kłódki. Loguje się na swoją drugą skrzynkę (do spamu) żeby sprawdzić co będzie dalej – zalogowało mnie bez problemu i dalej jest to połączenie nieszyfrowane. Po wylogowaniu, znowu błąd 404.

Postanowiliśmy odtworzyć sytuację i potwierdziliśmy, że w niektórych przypadkach, użytkownik zostanie zalogowany do swojej poczty, a jego login i hasło zostaną przekazane bez szyfrowania.

Ustaliliśmy, że:

- niezależnie od wsparcia dla JavaScript i niezależnie od tego, czy proces logowania rozpoczęto na domenie http://poczta.o2.pl czy https://poczta.o2.pl, po pomyślnym zalogowaniu i tak następuje przekierowanie na kanał nieszyfrowany (brak SSL), przez co dane użytkowników korzystających ze skrzynki pocztowej (tj. treść e-maili i adres e-mail użytkownika) są narażone na podsłuchanie.

- dane logowania użytkowników bez wsparcia JavaScript są przesyłane kanałem nieszyfrowanym jeżeli wchodzą oni na stronę logowania takim samym kanałem. To pokazuje, że nie występuje domyślnie wymuszanie przesyłania tych danych w sposób bezpieczny, czyli poprzez szyfrowany protokół HTTPS.

Oczywiście mało kto serfuje z wyłączonym JavaScriptem, ale tu problem sprowadza się do tego, że obsługę szyfrowania uzależniono od kwestii załadowania jednego ze skryptów JavaScript, bo to on, a nie webserwer obsługuje logikę “włączania” szyfrowania. Czasem jednak, nawet mając włączoną obsługę JavaScript, nastąpi błąd połączenia i kluczowy plik JavaScriptowy może się nie załadować poprawnie, a zatem do serwera dane logowania zostaną przekazane bez szyfrowania

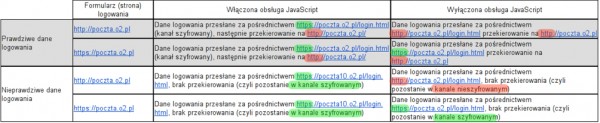

Oto tabelaryczne podsumowanie wyników naszych testów, którą podzieliliśmy się także z o2:

Wyniki testów logowania na Pocztę o2, w zależności od tego czy start odbywał się z HTTP czy HTTPS, czy użytkownik wspierał JavaScript oraz czy podane dane logowania były prawidłowe

Podsumowując, logowanie szyfrowanym kanałem na konto pocztowe o2.pl uzależnione było od skryptu login_footer.js. Analiza jego kodu pozwoliła nam ustalić, że sprawdza on zawartość atrybutu action w formularzu logowania, pod kątem obecności wyrażenia “https“. W przypadku negatywnego rezultatu (zapewne założenia, że użytkownik trafił na stronę logowania bez szyfrowania), tworzy nowy adres URL w schemacie “https://” doklejając nazwy domeny oraz ścieżki. Taki adres zastępuje bieżący, co umożliwia przesłanie danych kanałem szyfrowanym.

c = this.elements.form.attr(“action”);

(…)

if (c.indexOf(“https”) === -1)

{

c = (“https://” + (this.getDomain()) + “/”) + c;

this.elements.form.attr(“action”, c)

}

Takie rozwiązanie nasuwa jedno zasadnicze pytanie… co w przypadku, gdy użytkownik nie korzysta z JavaScript? Ewentualnie, co w przypadku gdy skrypt zostanie zablokowany przez rozszerzenie przeglądarki po stronie użytkownika (np. NoScript), albo na skutek błędu połączenia jego kod nie załaduje się poprawnie?

Nasze pytania, które przesłaliśmy do o2 i odpowiedzi przedstawiciela firmy, Jerzego Dąbrówki, prezentujemy poniżej:

1. Czy 27 lipca w nocy, prowadzone były prace na serwerach bądź miała miejsce awaria, na wskutek czego dopuszczalne było logowanie bez protokołu HTTPS (przypadek naszego czytelnika Mikołaja)?

2. Czy możliwy jest brak obecności protokołu HTTPS w procesie logowania się na konto pocztowe?

a) Jeśli tak, to czym spowodowane jest takie rozwiązanie?

b) Jeśli nie, to czemu domyślnie jest wyłączone?

3. Czy panel pocztowy obsługiwany z poziomu przeglądarki, objęty jest domyślnym działaniem na protokole HTTPS? Jeśli nie, to dlaczego panel pocztowy nie jest objęty protokołem HTTPS?

Na nasze pytania odpowiedział Jerzy Dąbrówka, odpowiedzialny za pocztę Grupy o2 i Wirtualna Polska.

1. W tym czasie nie było awarii ani prowadzonych prac mających związek z opisywanym problemem.

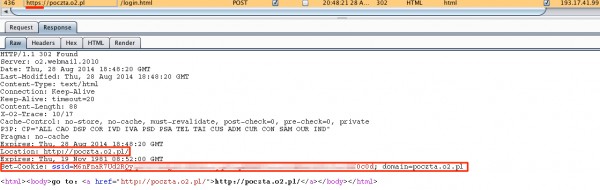

2. Obecnie, w procesie logowania do poczty, dane użytkownika (login oraz hasło) są zawsze przesyłane za pomocą protokołu HTTPS.Bardzo dziękujemy za zgłoszenie problemu – został on natychmiast wyeliminowany. Dotyczył znikomej grupy użytkowników, używających przeglądarek z wyłączoną obsługą JavaScript, z których część mogła być logowana przy pominięciu szyfrowanego kanału. Precyzując, w formularzu logowania na sztywno wpisany był adres “http://”, a przy pomocy JS wykonywaliśmy podmianę, np. z “http://poczta.o2.pl” na “https://poczta.o2.pl”.

W tej chwili atrybut “action” formularza logowania zawiera już adres “https://”, więc dane każdego użytkownika, niezależnie od działania JS, są przesyłane kanałem szyfrowanym.

Odnosząc się do tabeli (załącznik) chciałbym wyjaśnić, że brak kanału szyfrowanego (czerwone “http” w kolumnie “Włączona obsługa JavaScript”) nie dotyczy danych logowania do poczty. Dane te, czyli login oraz hasło, są zawsze przesyłane w bezpieczny sposób. Dopiero po uwierzytelnieniu użytkownik jest przekierowywany na adres “http://”

Należy podkreślić, że o2 bardzo szybko potwierdziło i usunęło zgłoszony przez nas problem stwarzający możliwość przesłania loginu i hasła w sposób nieszyfrowany — nie usunęło jednak innego problemu zagrażającego prywatności użytkowników. Dalej, pomimo szyfrowanego już procesu logowania, użytkownicy po zalogowaniu są przekierowywani na nieszyfrowany kanał (a jak na ironię, podając nieprawdziwe dane logowania pozostajemy w kanale szyfrowanym ;)

Nie korzystaj z poczty o2 przez WWW!

Obecna konfiguracja oznacza, że o ile podsłuchujący nie pozna naszego hasła dzięki poprawnie już włączanej obsłudze SSL-a w procesie logowania, to zaraz po zalogowaniu będzie w stanie podsłuchać treści otwieranych e-maili, a nawet przejąć kontrolę nad całą skrzynką użytkownika (ciasteczko sesyjne w każdym żądaniu jest przesyłane bez szyfrowania).

Najbardziej narażeni na podsłuch są osoby korzystające z otwartych hotspotów lub sieci Wi-Fi szyfrowanych WEP-em w kawiarniach lub na lotniskach. Obawiać należy się także osób, które są wpięte do tego samego huba lub switcha co my (o ile switch nie chroni się przed atakami typu ARP spoofing, a większość tanich switchy nie jest w stanie).

Mam skrzynkę na o2, co robić jak żyć?

Wydaje się, że najlepiej będzie korzystać z klienta pocztowego, konfigurując go uprzednio w taki sposób, aby pobierał dane z serwerów o2 szyfrując transmisję. Unikamy wtedy możliwości podsłuchu ściąganych i wysyłanych e-maili przez atakującego znajdującego się w naszej sieci (na hotspocie, z którego korzystamy).

Przesyłanie poczty bez szyfrowania jest niedopuszczalne

W dobie powszechnej inwigilacji i wysokiej dostępności darmowych i banalnych w obsłudze narzędzi do wykonywania ataków man-in-the-middle, naszym (i nie tylko naszym) zdaniem niedopuszczalne jest, aby treść e-maili użytkowników przesyłać przez internet w sposób nieszyfrowany jak czyni to m.in. Poczta o2.

Z tego powodu zdecydowanie odradzamy użytkownikom Poczty o2 korzystanie z webinterfejsu pod adresem poczta.o2.pl do momentu skonfigurowania przez O2 serwera tak, aby wymuszał połączenie HTTPS, czyli szyfrowanie ruchu pomiędzy serwerem a użytkownikiem.

Alternatywą jest przekonfigurowanie przeglądarki za pomocą odpowiednich dodatków lub parametrów startu tak, aby wymuszała HTTPS. Nie ma jednak gwarancji, że ten sposób zadziała.

Pamiętajcie też, aby wrażliwe dane wysyłane na jakąkolwiek skrzynkę pocztową, nawet tę wspierającą HTTPS zawsze zaszyfrować PRZED wysyłką.

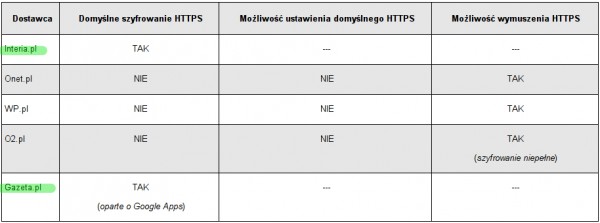

Jak u innych dostawców poczty z domyślnym HTTPS?

Postanowiliśmy sprawdzić, czy inne popularne w Polsce serwisy pocztowe na swoich webinterfejsach zapewniają bezpieczeństwo i poufność korespondencji użytkowników wymuszając HTTPS. Wyniki możecie odczytać z poniższej tabeli:

Mamy nadzieję, że polscy dostawcy poczty zachęceni tym artykułem wprowadzą niebawem, wzorem swoich zagranicznych kolegów oraz Interii, domyślne wymuszanie HTTPS na całości sesji — obiecujemy pochwalić ich w formie artykułu, kiedy to nastąpi.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

To jest nic, na poczcie wp w ogule niema https.

1) w ogule? naprawdę?

2) wystarczy wpisać https:// w adresie

3) co innego oczywiście, że tryb SSL powinien być wymuszony

Jak można używać poczty na o2, przecież to cała defilada spamu i innych mailowych śmieci. Dramat.

Używam od kilku lat – spamu nie mam.

Ja również używam od kilku lat. SPAMU jest od groma i w każdym napisane, że jest to zgodne z umową i nie da się z tego wypisać. Więc albo kłamiesz albo masz wersję premium.

@Tomek, na o2 nie ma spamu w przeciwieństwie do innych. To co nazywasz spamem, to reklamy przesyłane przez o2, na które wyraziłeś zgodę, jeśli chcesz korzystać z darmowej usługi. Reklamy są kosztem korzystania z konta, spam to zupełnie co innego. Jak nie potrafisz odróżnić tak podstawowych rzeczy, to twój problem. Ja też korzystam z o2, bo na tej poczcie jest mało reklam, a spam praktycznie w ogóle nie przychodzi, w przeciwieństwie do niektórych dostawców usługi.

Pisałem do nich maila w tej sprawie kilka tygodni temu i spamowałem ich fanpage na FB informując o tej sprawie. Miałem w planach napisanie apki sniffującej hasła, zabrakło czasu i już pewnie nie zdążę :]

nie zdarzysz? no coś Ty! Pewnie, że zdarzysz… change submit, CAB meeting, Change approval – to wszystko im zabierze tyle czasu, że do gwiazdki bedzie latać po http :) Nawet jak maja emergency Change’a to pewnie z tydzień potrwa.

uch … zdażyć … takie byki nawaliłem. kajam sie pashalsko..

“Kajam się paschalsko” – pierwsze słyszę, dobre :D Wprowadzam do swojego słownika.

Eh. Niestety sporo serwisów bagatelizuje problem. Niestety tak samo zawiodłem się na opinii ludzi „po drugiej” stronie Ebookpoint (w sumie wszystkie serwisy Onepress korzystają z tego samego rozwiązania). Niby nie są to maile, ale nadal można uzyskać informacje adresowe i pościągać sobie trochę książek innego użytkownika, bo szyfrowany jest tylko etap logowania, a i tego nie możemy być pewni, ponieważ domyślnie podawany użytkownikowi jest formularz na nieszyfrowanej stronie, a najszybsza droga do wersji szyfrowanej do wpisanie błędnych danych przy pierwszej próbie. Niby nic ale przez zwykłą złośliwość można komuś narobić problemów (chociażby udostępniając publicznie książki z cudzym znakiem wodnym). Przy okazji. Jak myślicie, czy taką niefrasobliwością sami łamią zapis swojego regulaminu o należytej ochronie udostępnianych utworów, czy może jednak całość jest dobrze wykonana i przesadzam?

Witam.

A czy użycie rozszerzenia HttpsEverywhere, zmienia cokolwiek. Zaraz sprawdzę :P

Witam ponownie.

Wychodzi na to, że po ponownym wejściu na stronę poczty po adresie https:/ uzyskuje się szyfrowanie.

I m.in. dlatego przeniosłem się z powrotem do GMaila. Już wolę moją korespondencję udostępnić amerykańskim służbom i korporacji niż przypadkowym script kiddies w hostelach. Szkoda, bo O2 kiedyś naprawdę miało fajną ofertę, duże darmowe skrzynki, z IMAP-em, bez spamu, no i antywirusy na serwerach nie czepiały się podpisanych/szyfrowanych wiadomości. Kilka lat temu to był wyjątek wśród polskich dostawców.

Tutaj: https://www.eff.org/https-everywhere

i problem z głowy.

Albo można korzystać z klienta e-mail, który wymusi szyfrowanie za nas i będzie miał taki sam interfejs GUI, niezależnie od dostawcy poczty. Tudzież postawić własnego webmaila na serwerze VPS u taniego providera hostingu i podłączać się do zewnętrznej usługi e-mail (IMAP/SMTP) lub własnego serwera na tymże VPS-ie…

Sky: Próbowałem, Firefox mi się regularnie z tym dodatkiem wysypywał.

Nie znalazłem klienta pocztowego, który spełniałby moje oczekiwania lepiej niż webmail.

Ale przede wszystkim, jeśli jakaś organizacja tak bardzo lekceważy bezpieczeństwo, nie zamierzam ufać, że nie poczyni innych idiotycznych pomyłek/oszczędności. Z GMailem przynajmniej wiem, że nikt przypadkowy mojej korespondencji nie będzie czytał (a że sporo “nieprzypadkowych” osób ma do niej dostęp, to dla mnie mniejsze zło).

Allegro też przekierowuje po zalogowaniu na http. To samo internetowa apteka (!) DoZ.pl. NIe wiem, co to za moda.

To dla oszczędności. Mniejsze obciążenie procesora.

Tu 10gr zaoszczędzą, tam 5gr a na koniec jest nowa bryka dla prezesa.

Znacznie więcej zaoszczędzą na CPU przepisując swoje apki lub ustawiając cache ;]

Tylko etap nawiązywania połączenia jest bardziej obciążający – znajdź mi przeglądarkę nie obsługującą Keep-Alive :/

A niektórzy dalej wieżą w to, że SSL nie zostało złamane :)

Widzisz różnicę między `atak który być może jest w stanie przeprowadzić NSA o ile ma do tego konkretny powód i pod warunkiem że będzie musieć wymyślić jakąś wiarygodną historyjkę na temat sposobu w jaki atak przeprowadziło` oraz `atak który potrafi przeprowadzić każdy script kiddie żeby ukraść 30 złotych na lizaki`?

Czy poczta od WP z zawsze wymuszonym HTTPS (dodatek ForceTLS dla Firefoxa) wypada bezpieczniej niźli rzeczone O2? :]

Poczta O2 i wp to ta sama poczta, inny interfejs… Mechanizmy mają te same, od chwili przejęcie O2 przez WP.

@Tom Bzdura! Skąd Ty masz takie informacje?

Pytanie po co ludzie związani z IT security zakładają konta na darmowych (czyt. z założenia inwigilowanych) serwerach??? Mało to razy krążyły w necie bazy haseł powyciągane z tych serwerów przez podwórkowych scriptkiddies? Darmowe z definicji jest do d..y :) poza open source oczywiście ;)

Ojcze Mateuszu za prawdę powiadasz Ci co z IT niegodni są darmowych kont używać. Za Twoją wielkością kryje się rozum nie pojety, Ty jedyny wiesz i głosisz tą prawdę, że Ci co wkroczyli na prawą ścieżkę bezpieczeństwa winni płatne serwery używać, te zaistne SSL używać będą zawsze, nawet po zalogowaniu na konto.

Ojcze daj mi wiarę i nadzieje, że Twoje słowa przekazywane będą dalej, daj mi oraz moim braciom siłę by w gąszczu obłudy podążać dobrą drogą, drogą która prowadzi do bezpieczeństwa.

Open source ma te same problemy. Są całe strony z bazami exploitów na soft open source. Może i łatki są, ale zawsze jest ten wyścig między ludźmi wprowadzającymi luki do softu i tymi próbującymi je naprawić.

Oprogramowanie ogólnie jest dziurawe. Deal with it and patch in a timely manner.

Tak to jest – albo komuś wierzymy na słowo, że się wszystkim zajmie, i dajemy mu czytać nasze maile (w plaintekście albo przynajmniej cryptotext + ew. nagłówki), albo robimy wszystko sami i mamy pewność, ale też zachodu dość sporo.

Hmmm… programy zamkniętoźródłowe mają tyle dziur (albo i więcej) co otwartoźródłowe. Różnica jest taka, że trudniej je znaleźć i mniej osób to robi… Ale robią :)

Zastanówmy się, czy wolę żeby więcej osób szukało dziur w moim programie i żeby robili to skuteczniej, ale jednocześnie część z nich znalezione dziury gdzieś ogłasza dzięki czemu o nich wiem i mogę je załatać, czy jednak wolę by robiło to mniej osób, ale jednocześnie mniejsze było prawdopodobieństwo, że się tym podzielą i będę mógł załatać? Procent odkrytych i niezałatanych dziur będzie w obu przypadkach raczej podobny, ale w przypadku open source będzie mniejszy procent tych nieodkrytych. Więc jednak wolę OpenSource.

Nie “wspiera” tylko “obsługuje” – tego się nie tłumaczy dosłownie w tym kontekście.

A czy jak mam skonfigurowanego gmaila tak by mi pobierał pocztę z o2, to jest bezpiecznie?

IMO Tak. Ale lepiej sobie skonfiguruj zamiast tego O2, żeby forwardowała wszystkie wiadomości na GMaila – nie będziesz wtedy dostawał ich spamu :) (który jest dostarczany mniej więcej codziennie, przy drugim pobraniu poczty danego dnia)

@Wojtek, nie moja wina, że ciebie nie stać raz na pół roku wysłać sms-a za 6 złotych… A co do podsłuchiwania, to mam na to wywalone. W domu na sieci (WPA2-PSK) tylko ja i matka, matka nie odróżnia Writera od Calca ;) a w komórce mam ustawionego klienta.

A czy ktoś przeczytał regulamin tej poczty, przed kliknięciem akceptuję? Ostatnio robiłem prezentację “zagrożonym wykluczeniem cyfrowym” i dałem tabelkę porównawczą m.in. z kolumną dotyczącą szyfrowania po zalogowaniu…

Wniosek: prawie każda skrzynka ma taką opcję, po przejściu na płatny plan. Przykładowo na onecie:

http://poczta.onet.pl/oferta/porownanie.html

“Bezpieczeństwo – szyfrowanie SSL

Darmowe konto: szyfrowane logowanie

PocztaPlus: szyfrowana cała usługa”

Bezpieczeństwo bezpieczeństwem, ale w końcu muszą być jakieś różnice pomiędzy kontami darmowymi, a płatnymi – bo jeśli ich nie będzie, to co będzie motywować takiego Zenka, który 10 lat temu w gimnazjum założył darmowe konto na o2.pl, a w międzyczasie dorósł i otworzył działalność gospodarczą, aby to darmowe konto przekształcić w płatne? Reklam już prawie nigdzie nie ma, pojemność wszędzie jest duża, więc co zostaje?

Innymi słowy, namawianie dostawców darmowych kont pocztowych do obsługi https jest tym samym, co namawianie spółek z grupy PKP, aby w wagonach drugiej klasy zapewnić jakość typową dla pierwszej klasy.

Jestem ślepy albo nie widzę – a c o z wersją PRO poczty każdego z usługodawców ? Tez bez httpS ? To za co Ja płacę

Mało co korzystałem z webmaila. Tylko programik do odbierania i wysyłania z szyfrowaniem.

Poczta o2.pl zawsze podobała mi się pod względem otrzymywanego spamu. Ich automatyczny antyspam jest do dupy. Podobo usuwają spam po 7 dniach. Zdarza się im oznaczać prawidłowe e-maile jako spam.

Przeważnie karmiłem spamacopa.

Ostatnio zablokowali możliwość forwardowania spamu. Podobno wp.pl przejęła ich. Jest coraz więcej spamu. Programik ładnie uczy się filtrować :)

Polecam użyć dodatku HTTPS Finder do Firefox’a, załatwia łączenie przy logowaniu jak i przy sesji.

https://code.google.com/p/https-finder/downloads/list

Instalacja ręczna tj. z pliku w zakładce Addons.

HTTPS Everywhere nie działa w tym wypadku, prawdopodobnie potrzebne dodatkowe regułki.

Poniżej regułka do HTTPS Everywhere.

Tworzymy plik poczta.o2.pl.xml w katalogu HTTPSEverywhereUserRules w profilu Firefoxa, o zawartości:

analogicznie dla poczta10.o2.pl, jeżeli kogoś przekierowuje. Bardzo dobrze działa połączenie HTTPS Finder’a z HTTPS Everywhere (automatycznie generuje regułki dla tego drugiego).

Parsujecie te xml’e czy co? :)

“”

Jeżeli chodzi o SSL to u mnie na stronie mBanku nie ładują się certyfikaty – tzn. po kliknięciu za szybko na “zaloguj” (zanim jeszcze wszystko zdąży się załadować) przechodzi na stronę https://* ale przeglądarka pokazuje że certyfikat nie jest załadowany (znak ostrzegawczy w polu adresu przeglądarki). Po odświeżeniu strony jest ok. Napisałem do nich maila ale przekleili mi jakieś bzdury o SSL.

A jak wymusić https w Poczcie Onetu

Zobacz wyżej mój post dot. HTTPS Finder’a – dobrze działa w tym wypadku.

Niebezpiecznik: “Obawiać należy się także osób, które są wpięte do tego samego huba lub switcha co my (o ile switch nie chroni się przed atakami typu ARP spoofing, a większość tanich switchy nie jest w stanie)” a jeżeli jesteśmy wpięci do tego samego AP?

Od kilkunastu dni na poczcie o2.pl dostaję mnóstwo spamu od nieznanych ludzi (nadawcy z polskimi nazwiskami). Jedyne co mi poradzili w pomocy technicznej to włączenie antyspamu. Ktoś potwierdza? Może jakieś inne rozwiązanie?

@Tens – mam dokładnie to samo. Kilka dni były same po włosku, a teraz ciągle po polsku. Dziennie jakieś 80-100 sztuk. Ale szczęśliwym trafem wszystkie ładnie trafiają do folderu spam. Ponieważ nie chce mi się przedzierać przez taki śmietnik i wcale tam nie zaglądam, tracę pewnie jakieś pojedyncze zbłąkane maile, które przypadkowo tam trafiły.

Przecież każdy o tym wie od min. 8 lat, więc news trochę spóźniony…

A czy tylko u mnie działa http://mail.tlen.pl a nie działa https://mail.tlen.pl ? Tzn. działa ale pojawia się po ok. 10 sekundach.

Podobnie jest z https://mail.go2.pl – po zaakceptowaniu certyfikatu kieruje mnie na stronę bez szyfrowanej komunikacji.

OJ, co ś problemy ma Tlen z webmailem ;-)

Historia z szyfrowaniem webmaila w o2 jest długa, ale zaskakująco prosta. Otóż plany wprowadzenia SSL były już 2 lata temu, jednakże na przeszkodzie stoją… reklamy.

Otóż, reklamy serwowane są jako skrypty JavaScript z własnego adservera, to nie problem, można go bez problemu postawić po SSL (co zresztą już miało miejsce), można też zaserwować pliki flash’owe .swf. Jednakże, problem rozbija się o fakt, że 99,5% tych flash’y pobiera dodatkowe pliki/raportuje statystyki do zewnętrznych serwerów, a agencje kreatywne mają w nosie takie duperele jak SSL/bezpieczeństwo/itp. Dotyczy to również maili reklamowych, gdzie każdy z nich ma osadzone obrazki śledzące o wymiarach 1×1 px.

A więc, aby uniknąć ostrzeżenia o mieszanej treści w przeglądarce, zdecydowano się odłożyć pomysł na bliżej nieokreśloną przyszłość.

Zupełnie inna sprawa ma się z usługą “Poczta bez reklam” (brak bannerów reklamowych/spamu w zamian za opłatę sms’em). Tutaj, biorąc pod uwagę fakt, że z samej definicji usługi nie ma bannerów, nie ma również koła hamulcowego do wprowadzenia SSL. Skoro nie można wprowadzić szyfrowania wszystkim, niech chociaż użytkownicy “premium” mają bezpieczniej. Były nawet testy. Jednakże, najważniejsze jest zawsze zarabianie pieniędzy/cięcie kosztów. Bycie nowoczesnym pod względem technologicznym to zbędny wydatek.

Jak to się ostatecznie skończyło, nie wiem. Zmieniłem pracodawcę, a “Poczty bez reklam” nie mam.

o2 zawsze ma problem. Wystarczy wprowadzić image cache, a następnie obsłużyć go wewnętrznym skryptem, który przesyłałby informacje do beacon’u, że użytkownik otworzył wiadomość e-mail. Opcjonalnie dla dokładniejszych statystyk javascrip mógłby zapisać UA i przekazać go dalej.

Ameryki nie odkryliście :) o2/go2.pl zawsze tak działało, że jedynie sam proces uwierzytelniania przebiegał po HTTPS (i to właśnie z dziwnym przekierowaniem jak opisane). Sama poczta po HTTPS nigdy nie była.

” Dotyczył znikomej grupy użytkowników, używających przeglądarek z wyłączoną obsługą JavaScript”

no nie wiem czy takiej znikomej, chyba ogarniętej grupy użytkowników..chociaż facet pewnie myśli, że wszyscy na świecie używają windowsów i explorera…

a charlres proxy?

Firma posiada jeszcze jedną usługę Prokonto.pl czyli pocztę we własnej domenie za darmo. Można by powiedzieć, że jest to wyższy poziom usługi o2 ale niestety występuje problem z logowaniem przez przeglądarkę. Przy pierwszym wyskakuje błąd a dopiero drugie jest poprawne.

Problem braku szyfrowania zgłosiłem do pomocy technicznej o2. 6 października dostałem zaskakującą i nieco arogancką odpowiedź (patrz poniżej). A może oni to robią celowo (inwigilacja jest podstawą władzy w Polsce, a Policja może kontrolować wszystko i wszystkich, ludzie z byłych Wojskowych Służb informacyjnych też nie wylecieli na Marsa).

[treść maila]

Panie Andrzeju,

dziękuję bardzo za Pański e-mail. Jeśli chodzi o “bezpieczne” konta pocztowe, szukałbym wśród komercyjnych ofert. Przyjrzymy się tematowi bliżej, powinno nam się udać niedługo stworzyć ciekawy materiał na ten temat.

Pozdrawiam

Paweł Paczuski

Dyrektor Zarządzający Marką / Redaktor Naczelny

Komputer Świat

tel. 22 2320070

Tyle lat minęło i chyba nic się nie zmieniło…