19/10/2023

Fałszywy instalator menedżera haseł Keepass był (a może ciągle jest?) rozprowadzany poprzez złośliwe reklamy pojawiające się w Google. To dobry moment by przypomnieć, że trzeba trochę uważać nawet przy wdrażaniu dobrych praktyk bezpieczeństwa.

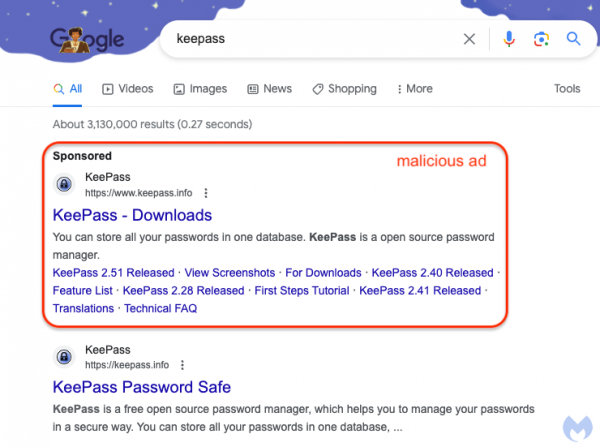

Menedżery haseł to jedno z podstawowych narzędzi zabezpieczających, a program Keepass należy do jednego z bardziej rozpoznawalnych menedżerów. Niestety firma Malwarebytes wczoraj zauważyła, że po wpisaniu do Google frazy “keepass” można było zobaczyć taką oto reklamę.

Reklama – powiedzmy to od razu – służy złośliwemu przekierowaniu. Wygląda jednak przekonująco. Na górze widzimy prawdziwy adres oficjalnej strony menedżera haseł (keepass.info). Logo się zgadza. Wszystko wyświetla się dokładnie nad pierwszym wynikiem, który naprawdę prowadzi na stronę Keepassa. To nie koniec przekonujących sztuczek.

Sprawcy tego ataku ustanowili tymczasową domenę, która wykonywała warunkowe przekierowania na stronę ostatecznie służącą do ataku (m.in. na adres xn--eepass-vbb[.]info). Ta atakująca strona wykorzystywała punycode, czyli sposób kodowania znaków Unicode za pomocą liter, cyfr i myślników. Jak to działa? Jeśli w pasku adresu przeglądarki wpiszecie xn--niebezpiecznikwka-tyb.pl, po kliknięciu “enter” zobaczycie adres “niebezpiecznikówka.pl” (na tej domenie nie ma żadnej strony, ale i tak zobaczycie ten adres). Znak “ó” został odpowiednio zakodowany.

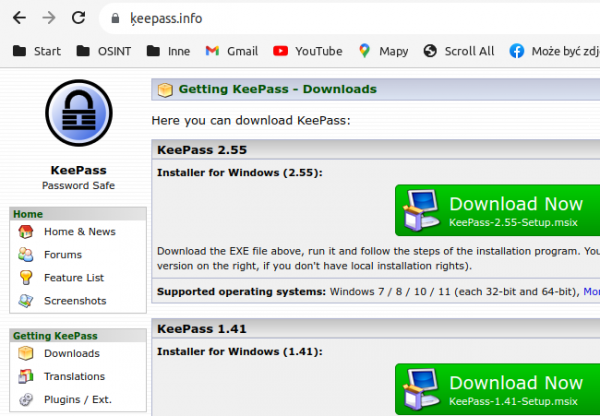

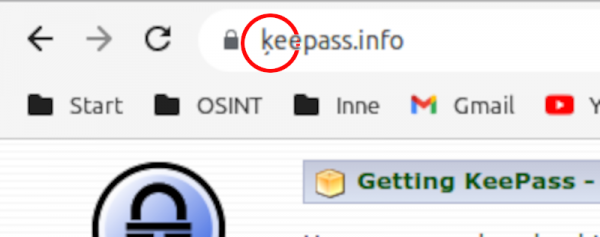

Adres xn--eepass-vbb[.]info sprawiał, że przekierowani użytkownicy widzieli w pasku przeglądarki adres ķeepass.info. Czy zauważyliście mały “ogonek” pod literą “k”?

Przyjrzyjcie się uważnie…

Strona fałszywa wyglądała nieco inaczej niż oryginalna strona Keepassa, ale można było się nabrać. Jeśli ktoś pobrał rzekomy instalator menedżera haseł to oczywiście zrobił sobie krzywdę. Instalator zawierał złośliwy kod z rodzimy FakeBat (już wcześniej rozprowadzany za pośrednictwem fałszywych reklam, czyli tzw. malvertisingu). Po uruchomieniu instalatora może nastąpić pobranie na komputer kodu, który będzie służył przeprowadzaniu rekonesansu na komputerze ofiary.

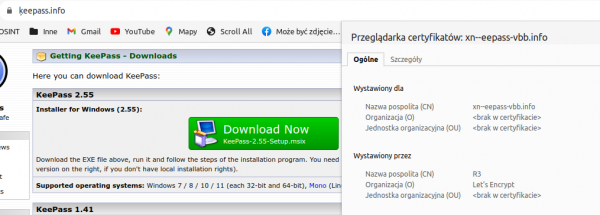

Warto zauważyć, że oszukańcza strona ma “kłódeczkę”. Gdyby komuś chciało się czytać certyfikat to można zauważyć, że coś jest nie tak (wystawiony dla xn--eepass-vbb[.]info a nie dla keepass.info). Oczywiście wiemy, że nie można liczyć na sprawdzanie certyfikatu przez każdego użytkownika.

Incydent został zgłoszony do Google. Centrum przejrzystości reklam Google wskazuje, że reklamę wykupił zweryfikowany podmiot, który posiada wiele innych kampanii. Wygląda na to, że te złośliwe reklamy nie były kierowane do osób z terytorium polski, ale atak i tak był godny opisania u nas. Z kilku powodów.

Same stare numery

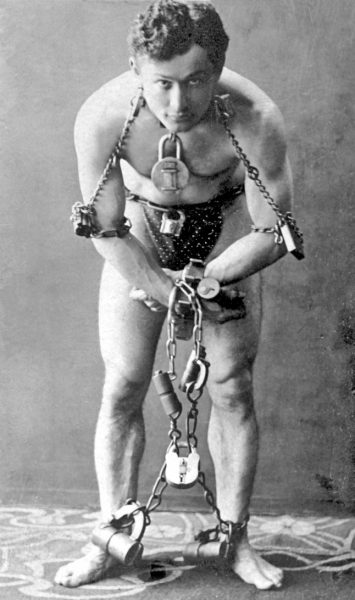

Legendarny iluzjonista i eskapolog Harry Houdini zwykł mawiać, że “stary numer dobrze wykonany jest lepszy niż nowy numer“. Przynajmniej internet przypisuje Houdiniemu ten cytat :)

W opisanej kampanii mamy mnóstwo starych numerów. Przekierowywanie ludzi na strony phishingowe lub zawierające złośliwe oprogramowanie przy pomocy reklam publikowanych w Google widzieliśmy już wiele lat teamu. Bardzo ciekawy był przykład z 2017 roku, kiedy to atakowani byli klienci jednego z polskich banków. Starym numerem jest również używanie Punycode.

Atak z KeePassem jest o tyle podstępny, że celuje w osoby gotowe na pobranie menedżera haseł a więc takie, które są gotowe zrobić coś więcej dla swojego bezpieczeństwa. Takie osoby mogą być bardziej uważne, ale… bywa też, że są mniej uważne ze względu na przekonanie o swojej wyższej świadomości. Coraz częściej obserwujemy ataki skierowane na osoby “bardziej techniczne”. Przykładem niech będą fałszywe biblioteki Pythona albo fałszywe konta na Githubie.

Czy mimo wszystko używać menedżera haseł?

TAK!!!! Używajcie menedżerów haseł.

Powtórzymy coś, o czym pisaliśmy w grudniu ubiegłego roku przy okazji poważnego problemu z menedżerem LastPass. Menedżerów haseł należy używać ponieważ rozwiązują one problemy z zarządzaniem hasłami. Zapewniają możliwość posiadania mocnych, długich haseł unikalnych dla każdego konta. Brak tzw. higieny haseł prowadzi do stosowania prostych albo powtarzalnych danych uwierzytelniających co szybko może się zemścić na ich użytkowniku.

Całkiem niedawno firma Outpost24 informowała, że nawet wśród osób technicznych wciąż bardzo powszechne jest stosowanie haseł takich jak “admin”, “admin1” lub “admin123”. Łatwo jest powiedzieć, że “nie powinno się mieć takich haseł”, ale nie możemy liczyć na używanie mocnych haseł jeśli nie damy ludziom narzędzia do zarządzania nimi. Menedżer rozwiązuje ten problem… i tylko ten.

Co robić? Jak żyć?

Warto używać menedżerów haseł, ale trzeba jednocześnie pamiętać o innych podstawach bezpieczeństwa.

- Na szczycie wyników wyszukiwania mogą się pojawiać reklamy, które poprowadzą do “złośliwych” stron. Z tego powodu upewniajmy się, że klikamy w wyniki wyszukiwania, a nie w reklamę. Tam gdzie to tylko możliwe wprowadźmy adresy ręcznie lub używajmy zakładek w przeglądarce. Jeśli chodzi o strony logowania to zawsze powinniśmy przechodzić na nie z zakładek w przeglądarce.

- Problem pobierania złośliwego oprogramowania nie jest tym samym co problem zarządzania hasłami. Menedżer rozwiązuje tylko ten drugi problem. Aktualizujcie swoje systemy regularnie i stosujcie oprogramowanie antywirusowe. Zachowajcie szczególną ostrożność w momencie pobierania i instalacji każdego oprogramowania.

Jeśli zastanawiacie się, czy oprogramowanie blokujące reklamy może podnieść wasz poziom bezpieczeństwa to odpiszemy krótko. Tak. Wiemy, że wydawcy internetowi za tym nie przepadają.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

pobieramy samo złośliwe oprogramowanie czy działający manager haseł który robi w tle inne rzeczy?

Podpinam się pod pytanie. Jak po fakcie sprawdzić co się pobrało? Gdy historii już brak.

Może nie być łatwo, bo wygląda, że złośliwy skrypt był zaszyty w instalatorze, a nie w samym execu: https://www.malwarebytes.com/blog/threat-intelligence/2023/10/clever-malvertising-attack-uses-punycode-to-look-like-legitimate-website

Przeglądarka Brave od razu przekierowuje na prawdziwą stronę nawet po ręcznym wpisaniu złośliwego adresu w postaci punycode.

Podpowiecie jak zintegrować iOS-owego Strongboxa z korporacyjnym laptopem?

Gdzie umieścić plik z bazą haseł?

Rozumiem że jeśli to się da zintegrować, to nie ma już sensu zapisywać haseł w przeglądarce?

Dzięki za odpowiedź,

Tomek

ej niebezpieczniku, jakie są przewagi używania keepassa albo 1passa nad menedżerem haseł wbudowanym w chrome?

Menadżer haseł wbudowany w przeglądarkę działa tylko z tą przeglądarką. Jeżeli będziesz potrzebować lub postanowisz zacząć używać innej przeglądarki, to musisz te hasła jakoś do niej przenieść.

Po drugie, hasła w przeglądarce Internetu są przechowywane gdzieś w chmurze. W takim razie bezpiecznie byłoby założyć, że prędzej czy później ktoś niepowołany może się do tych haseł dorwać. Co gorsza, niekoniecznie od razy się o tym przekonamy.

W przypadku KeePass-a sam decydujesz, gdzie są przechowywane Twoje hasła. To może być twój dysk w chmurze, ale równie dobrze możesz je przechowywać na przykład na pendraka.

Trochę to co wspomniał Grzegorz, czyli:

1.Ty decydujesz gdzie twoje hasła są przechowywane

2.Działa wszędzie nie tylko w chromie, nawet na twojej komórce

a pozatym, czego nie wspominał,

3. Chrome nie szyfruje twoich danych(przynajmniej na twoim komputerze), powiesz, ale jak to przecież pyta się on o hasło przed dostępem, no tak, ale tylko jeśli sprawdzasz je przez chroma, jeśli poprosisz inną aplikacje/skrypt aby to zrobiła, lub poprostu wejdziesz w odpowiedni plik, gdzie to jest przechowywane, a nie jest to trudne do znalezienia,jeśli wiesz czego szukasz, to już tego wymagania nie będzie.

@Adam

> 1.Ty decydujesz gdzie twoje hasła są przechowywane

Bardziej poprawnie bylo by napisac – google *zarzeka sie* ze hasla moga byc przechowywane lokalnie (i moze nawet to sie niezmieni). W jakim stopniu faktycznie sa to moze byc kwestja patcha i aktualizacji regulaminu/licencji ktorego nikt nie czyta.

Dodatkowo hasla przechowywane w przegladarce sa z samej racji tego gdzie sa przechowywane bardziej narazone na wszelakie dziury w oprogramowaniu takie hasla wyciagajace.

A tak bardziej ogolnie, w samym tym tygodniu czytalem o dwoch firmach z ktorych wyciekly wrazliwe dane (praktycznie niezabezpieczone, bo jak inaczej mozna nazwac brak zabezpieczen przeciwko sql injection) ktorych te firmy nie mialy prawa ani zbierac ani przetwarzac ani oczywiscie nikogo o tym nie poinformowaly i po wytoczonych im procesach musialy zaplacic groszowe odszkodowania…

> 2.Działa wszędzie nie tylko w chromie,

> nawet na twojej komórce a pozatym, czego nie wspominał,

Na pewno nie dziala “wszedzie”, co do “komorki” to nie jest ona oprogramowaniem.

> 3. Chrome nie szyfruje twoich danych(przynajmniej na twoim komputerze),

> powiesz, ale jak to przecież pyta się on o hasło przed dostępem, no tak,

> ale tylko jeśli sprawdzasz je przez chroma

Czyli znajomosc hasla jest sprawdzana tylko u jedynej osoby ktora jest autoryzowana? Nie ma to jak inteligentny design.

hmm, niedawno pobierałem, jak sprawdzić, czy nie złapałem się?

Jak zostal adres w histori wrzuc w virus total

Jeszcze lepiej jesli masz orginalne pliki ktore pobrales, to samo.

Czasy takie ze kazdy glupi download trzeba skanowac. Osobiscie przestalem praktycznie kozystac z wyszukiwarki (strony wrzucilem w bookmarki, sciagniete software chomikuje – i to i to sprawdzone) zwlaszcza google, a jesli juz to wynik w sprawdzarke linkow lub przynajmniej sprawdzam czy podswietla sie po wpisaniu domeny z klawiatury…

A virustotal wykrywa, czy może wykrywa? I czy to jedyna metoda? Program działa jak oryginalny więc można całe lata z niego korzystać? Dla pewności lepiej odinstalować i zainstalować jeszcze raz z pewnego źródła, czy przepisywać hasła ręcznie bo plik bazy może być trefny? Fajnie że atak został wskazany, ale szkoda że nic o tym co dalej.

@Olo,

Linku pewnie nie, bo te zabezpieczane, ale jak sciagnales instalke z malware, i ja gdzies zachowales, to raczej powinna byc wykrywana (tzn. miec stosunkowo wysoka ilosc detekcji).

Którą aplikację polecacie na iOSa do współpracy z desktopowym KeePassem?

Strongpass

IOSKeePass

Wina developara przegladarki.

Adres to nie miejsce na zabawy estetyczne – wszystko co nie jest znakiem ASCI, zwlaszcza jesli taki udaje, powinno byc z automatu oznaczane jako zagrozenie (np. podswietlanie paska adresu na czerwono lub monit z zaznaczonym znakiem).

Wystarczy zerknac na roznice pomiedzy “niebezpiecznik.pl” oraz “niebezpíecznik.pl” – gdzie nikt nie probuje nikogo oszukac, z odpowiednia czcionkom, stylem, formatowaniem oraz coraz bardziej egzotycznych znakow nie naciecie sie na oszustwo staje sie niemozliwe czyli racjonalny biznes traci racje bytu (ryzyko jest tozsame z kosztem wejscia na strone), wygrywaja giganci w stylu facebooka i googla…

Sobie wyobraź, że polski alfabet opiera się na łacińskim, więc “dajemy radę” bez ogonków – nie musimy się niczego uczyć. Ale już tam gdzie używają cyrylicy, jest inaczej. Dla nich używanie naszego qwerty jest nie do przyjęcia. Tak samo w Azji. Każesz im uczyć się obcego alfabetu i rezygnację z ich adresów, które zawierają krzaki? Nie da się.

Po pierwsze nawet jeśli alfabet danego języka nie opiera się na łacińskim, to i tak zwykle adresy stron internetowych z danego kraju są pisane alfabetem łacińskim (ASCII). A po drugie mogłoby to być ustawienie przeglądarki domyślnie włączone jeśli łączysz się z kraju, gdzie podstawą alfabetu jest alfabet łaciński, a w innych przypadkach (domyślnie) wyłączone

@asdef

– W azji (chiny, japonia itp.) uzywa sie laciny bo nikt normalny nie bedzie tworzyl klawiatur z tysiacami klawiszy

– Adres html to nie jest jezyk.

– Cyrylica ma odwzorowanie w alfabecie lacinskim 1:1

– Lacina jest jezykiem/alfabetem tworcow internetu

– Jak chca to sobie moga robic cale adresy w egipskich hier* – problemem jest wrzucanie znaczkow udajacych znaki lacinskie alfabet do adresu w tym wlasnie alfabecie

Swoja droga klasyczny przyklad lewackego pseudo-tolerancyjnego virtue-signaling:

– niedoinformowane

– nie na temat (problem)

– bezmyslne

– niewdzieczne

– nie na temat (rozwiazanie)

Dotyczy tylko najnowszej czy też poprzednich wersji? Tylko instalator czy też portable?

Co robić i jak żyć? hmmm, coś mi świta :)

Dlatego polecam Firefoxa w którym w about:config ustawiacie ‘network.IDN_show_punycode’ na TRUE oraz instalujecie Tampermonkey z skryptem który po załadowaniu wycina ‘sponsored’, ewentualnie adblock w trybie agresive ale nie zawsze działa.

Ja tam wole BitWardena a tak na prawde jego fork Vaultwarden, co sądzicie na jego temat?

Strongpass czy strongbox na iOS?

Jedna rzecz mnie zastanawia. Dlaczego we sponsorowanym linku w Google nie widać tego punnycode, tylko legitny adres keepassa? To jest tutaj strzał w kolano imo, chyba że screen pochodzi z wyszukiwania gdzie nie było złośliwego linku.

Bo Gugle pozwala na to reklamodawcom. A pozwala dlatego, że linki reklamowe (nawet te prawdziwe) nigdy nie prowadzą od razu do docelowej strony. Tylko do jakiejś pośredniej, która zlicza kliknięcia aby badać skuteczność reklamy. A żeby ładnie wyglądało, to nie można użytkownika straszyć adresem typu: ad. blebleble. com / redir? utm = tralalala

… tylko podstawia się ładny adresik. Tyle, że czasem nieprawdziwy.

@ASDEF,

Gdyby tylko dało się coś z tym zrobić. Nie wiem np. Weryfikację domeny (jak dla certyfikatu – rekord txt w strefie domeny, umieszczenie pliku w odpowiednim miejscu lub odpowiedź na maila na adres admin/administrator/webmaster).

[…] tj. fałszywego źródła instalek lub fake’owych aplikacji o złośliwym charakterze https://niebezpiecznik.pl/post/przestepcy-podszywaja-sie-pod-znany-menedzer-hasel/ Źródło: niebezpiecznik.pl starsza informacja dot. chatGPT […]

Co robić? Jak żyć?

Używać uBlocka Origin – wtedy linków sponsorowanych w wyszukiwarkach nie ma.

Ale dlaczego manager haseł niby jest narażony na punycode? Skoro on porównuje nazwy domen, jeśli mu się nie będą zgadzać, to nie uzupełni loginu i hasła. Dlaczego niby punycode mają spowodować że taki manager haseł ma podpowiedzieć login i hasło do logowania? W artykule opisano pobranie oprogramowania z „lewej” strony, a co to ma wspólnego z takim lastpassem, który jest wtyczką do przeglądarki?

@Piotr

Sugeruję raz jeszcze przeczytać artykuł, bo najwidoczniej kompletnie go nie zrozumiałeś (a clou pada już w dwóch pierwszych słowach pierwszego akapitu)…

Czyli artykuł jest o podmianie instalatora , a nie że można oszukać to narzędzie przy uzupełnianiu haseł? Czyli to dotyczy każdej aplikacji, każdego typu. Żaden punycode nie ma tu nic do gadania (to tylko jeden z przykładów na podmianę ów instalatora). Myślałem że się dowiem jak oszukać taki manager haseł, że uzupełni mi dane logowania na lewej stronie.

Osobiście używam Keepera jako menadżera moich haseł . Bardzo fajnie sie synchronizuje na wszystkich urządzeniach, aleeee dane są gdzieś w ich chmurze… Bardzo dużo pozytywnych opinii czytałem na niebezpieczniku .pl o KeePass możecie doradzić jaką apke używać na iPhonie do bazy Keepassa?? Czy jest możliwość przy keepassie użycia klucza jako dodatkowego uwierzytelnienia? Obecnie mam taką opcję w Keeper

Do instalacji zdecydowanej większości programów pod windowsem używam chocolatey – czy problem dotyczy też keepass instalowanego z czekoladowego repo?