16/1/2024

Nie jest żadną tajemnicą, że wiele przydatnych dla webowych testerów penetracyjnych narzędzi zawiera dystrybucja Kali Linux. Nie każdy jednak na co dzień pracuje na Linuksie lub ma ochotę spinować wirtualkę tylko po to, aby na szybko “sprawdzić tę jedną małą rzecz”. I tu na białym koniu wjeżdżają rozszerzenia dla przeglądarek, które uruchomić można na każdym systemie i które w wielu sytuacjach w zupełności wystarczą do szybkiej analizy bezpieczeństwa.

W tym artykule podzielę się z Wami tymi, które sam uważam za przydatne. Każde z nich działa na przeglądarce Chrome, a więc może też działać na innych browserach obsługujących webextensions (jednak tego nie testowałem). Tym artykułem otwieramy też nowy cykl publikacji na Niebezpieczniku pt. “Poradnik Hackowania Webaplikacji”.

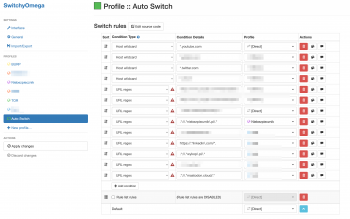

Proxy SwitchyOmega

To narzędzie służy do szybkiego zmieniania serwerów proxy. Podczas pentestów czasami konieczne jest kilkukrotne przełączanie się miedzy przekierowywaniem ruchu np. przez Burpa lub OWASP ZAP-a. Dzięki SwitchyOmega, możemy to zrobić dwoma kliknięciami lub w ogóle bez kliknięć, regułą automatyczną. Jeśli korzystamy z różnych proxy (nie tylko tych do wykonywania testów penetracyjnych ale też takich, które np. zmieniają nasz adres IP) to SwitchyOmega zdecydowanie ułatwi nam życie.

Ten dodatek pozwala ustawić oddzielny serwer proxy dla każdej z testowanych domen. Dzięki temu np. główną domenę klienta mogę testować przez aplikację “A”, domenę z API przez aplikację “B”, a jednocześnie w tle na oddzielnym tabie mogę uruchomić np. player YouTube z filmem, który nie będzie transmitowany bezpośrednio z pominięciem aplikacji A oraz B.

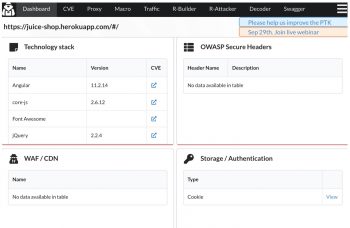

Penetration Testing Kit

To rozszerzenie to zestaw kilku przydatnych narzędzi dla pentestera. Jedna z ciekawszych funkcji to wykrywanie stacku technologicznego używanego na stronie. Często zobaczymy tam nawet wersję konkretnych bibliotek czy frameworków. Kolejna użyteczna opcja to przeglądarka nagłówków HTTP zalecanych przez OWASP — czy są obecne i czy zawierają poprawne wartości? Z kolei zakładka “CVE” powie nam, jakie błędy zostały odkryte w przestarzałych bibliotekach stosowanych na stronie i co w związku z tym możemy zrobić. Czasami może przydać się także “Decoder” dzięki któremu szybko wygenerujemy potrzebne hashe, sumy kontrolne, timestampy, ciągi base64 itp.

Jest też możliwość automatyzacji, dowolnych akcji wykonywanych na stronie. Ma to pewną przewagę nad np. automatyzacją na poziomie Burpa czy ZAPa — tu automatyzujemy frontend, który może być np. dynamicznie generowany przez JavaScript, a przez to jest niewidoczny dla klasycznych narzędzi automatyzujących.

⚠️ Jeśli doczytałeś do tego miejsca, to chyba interesujesz się tematyką bezpieczeństwa webaplikacji? Skoro tak, to zapisz się na nasz nowy tematyczny newsletter, dedykowany wyłącznie osobom, które interesują się bezpieczeństwem webaplikacji. Dzięki temu będziesz otrzymywać nie tylko kolejne artykuły z serii “Poradnik Hackowania Webaplikacji”, ale także dodatkowe przydatne materiały (linki, narzędzia i infografiki), które wysyłać będziemy tylko subskrybentom tego newslettera e-mailem (nie zostaną opublikowane na Niebezpieczniku).

Bez obaw, podanych e-maili nikomu nie przekazujemy i wykorzystamy je wyłącznie do przekazywania Ci treści związanych z cyberbezpieczeństwem. Jeśli lubisz czytać o RODO, kliknij tutaj.

Edit This Cookie

Mogłoby się wydawać, że edycja ciasteczek to funkcja, którą potrafi zrealizować każda przeglądarka, po co więc nam do tego to rozszerzenie? Funkcja z której notorycznie korzystam to import i eksport wszystkich ciasteczek jednocześnie. Dzięki temu mogę przerzucać swoją sesję i ustawienia między różnymi przeglądarkami, a także możliwa staje się praca na wielu zalogowanych kontach w aplikacji webowej jednocześnie — wystarczy tylko ładować ich zalogowane sesje z zewnętrznych plików (tak, tak, profile i kontenery też w tym pomagają).

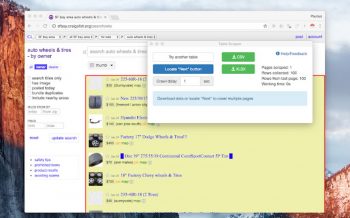

Instant Data Scraper

To narzędzie jest jednym z ulubionych narzędzi uczestników niebezpiecznikowego kursu OSINT i choć nie jest wprost przeznaczone do testowania bezpieczeństwa, to może bardzo ułatwić pentesterowi pracę polegającą na zbieraniu danych z wielu podstron serwisu webowego.

Mając ogromną, podzieloną na (pod)strony bazę danych widoczną w serwisie (np. wyniki jakiegoś wyszukiwania), czasami zachodzi potrzeba wyeksportowania tego co widzimy w zrozumiałej dla komputera formie (np. jako plik CSV czy dokument Excela). Z użyciem tego rozszerzenia, pobieranie danych staje się dziecinnie proste.

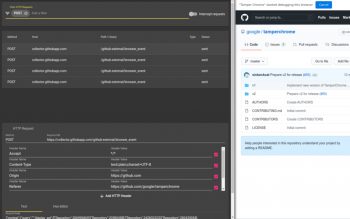

Temper DEV

Prawdę mówiąc, to rozszerzenie bardzo przypomina w działaniu typowe proxy w stylu Burpa, ZAPa czy Fiddlera. Potrafi podsłuchiwać wszelkie zapytania, zmieniać w locie ich treść, a nawet edytować odpowiedzi zgłaszane przez backend do warstwy frontendowej. Ale ma wygodną przewagą nad zewnętrznymi aplikacjami — można je aktywować w absolutnie dowolnej chwili jednym skrótem klawiszowym (ALT+T), a następnie wyłączyć klikając ESC. Do błyskawicznej akcji polegającej na sprawdzeniu czegoś na szybko nadaje się idealnie.

Chcesz więcej?

Większość funkcji oferowanych przez wymienione rozszerzenia można zrealizować z użyciem np. Burpa. Nie zawsze jednak uruchomienie Burpa jest rozwiązaniem optymalnym, szybkim i wygodnym. A przede wszystkim, w niektórych przypadkach bardzo kosztownym, bo nie wszystko w tym narzędziu dostępne jest za darmo. No i Burp ma jednak pewną barierę wejścia, poznanie go jak własną kieszeń wymaga trochę czasu, a zaprezentowane wyżej dodatki da się ogarnąć w kilka minut. I to koniec plusów tego podejścia ;)

Bliskiej relacji z Burpem w świecie pentesterów webowych nie da się uniknąć (no chyba, że będziesz w #TeamZAP), więc nie traktuj rozszerzeń z tego zestawienia jako wieczystych zamienników, które pozwolą Ci uniknąć nauki tego, co nieuniknione. Pamiętaj, że rozszerzenia te są jedynie wsparciem dla pracy pentestera. Nie są to automaty kompleksowo testujące stronę pod kątem bezpieczeństwa za nas. Jeśli Twoja wiedza z zakresu bezpieczeństwa webowego będzie na poziomie bliskim zeru, to samo rozszerzenie nieszczególnie Ci w czymkolwiek pomoże.

Dobra wiadomość jest jednak taka, że obsługi zarówno Burpa jak i ZAPa, w stopniu pozwalającym realizować testy penetracyjne nauczysz się na naszych szkoleniach z Atakowania i obrony aplikacji webowych, na które zapraszamy :)

ZDALNIE: 21-22 maja 2024r. — UWAGA: zostały tylko 3 wolne miejsca

Ostatnio ktoś zarejestrował się 23 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 3 maja)

2699 PLN netto (od 4 maja)

Warszawa: 27-28 maja 2024r. — zostało 5 wolnych miejsc

Ostatnio ktoś zarejestrował się 23 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 3 maja)

2699 PLN netto (od 4 maja)

Poznań: 12-13 czerwca 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 18 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 10 maja)

2699 PLN netto (od 11 maja)

Gdańsk: 17-18 czerwca 2024r. — zostało 8 wolnych miejsc

Ostatnio ktoś zarejestrował się 22 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 10 maja)

2699 PLN netto (od 11 maja)

Kraków: 15-16 lipca 2024r. — zostało 9 wolnych miejsc

Ostatnio ktoś zarejestrował się 27 kwietnia 2024r. → zarejestruj się na to szkolenie

-

2399 PLN netto (do 10 maja)

2699 PLN netto (od 11 maja)

A na koniec jeszcze raz zachęcamy do zapisu na nasz newsletter dedykowany tematyce bezpieczeństwa webaplikacji:

Bez obaw, podanych e-maili nikomu nie przekazujemy i wykorzystamy je wyłącznie do przekazywania Ci treści związanych z cyberbezpieczeństwem. Jeśli lubisz czytać o RODO, kliknij tutaj.

PS. Jeśli znacie jeszcze jakieś przydatne programistom / penstesterom webaplikacji rozszerzenia do przeglądarek, bez których nie wyobrażacie sobie funkcjonowania, to dajcie znać w komentarzach.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Nie ma nic do FIrefox’a? Chrome chronicznie nie znoszę…

Bean soup

“Burp” to skrót od nazwy Burp Suite?

PS. Jestem początkujący.

Może przydadzą się te narzędzia, które kiedyś wyciekły z NSA?

Kto jak kto ale NSA ma renomę rasowego pentestera :-)