6/8/2014

Jedna z amerykańskich firm (z ukraińskimi korzeniami) zajmujących się bezpieczeństwem komputerowym odkryła prawdopodobnie największy w historii wyciekzbiór wykradzionych (przez wiele ostatnich lat) danych w postaci loginów, haseł i adresów e-mail. W wyniku ataków przeprowadzonych na ponad 420 tysiące serwisów internetowych rosyjscy przestępcy mieli pozyskać ponad 4,5 miliarda rekordów, z czego 1,2 miliardy to dane unikatowe. Ale danych tych, nie zobaczymy… Dlaczego? O tym poniżej.

CyberVor zapewne ma także któreś z twoich haseł

Operacja przestępców została zdemaskowana przez firmę Hold Security, której przypisuje się także odkrycie zeszłorocznego, spektakularnego wycieku ponad 150 milionów haseł użytkowników Adobe (w tym hasła Edwarda Snowdena). Tym razem badacze namierzyli rosyjski gang, któremu nadano nazwę “CyberVor”.

Według właściciela firmy, Aleksa Holdena atak ten nie wygląda na wspierany przez rosyjski rząd, który niekiedy darzy swoich hackerów ponadnormalną opieką.

W jaki sposób CyberVor wykradał dane?

Członkowie CyberVoru zaczynali swą przestępczą działalność od pozyskiwania skradzionych przez inne grupy baz z danymi logowania do wielu serwisów. Logowali się następnie na konta ofiar i wykorzystywali je m.in. do rozsyłania spamu (także w sieciach społecznościowych) lub umieszczania złośliwych przekierowań.

Pół roku temu zmienili taktykę i za pośrednictwem jednego z podziemnych marketów uzyskali dostęp do botnetu, który wyszukiwał typowe podatności SQL na publicznych stronach internetowych. W ten sposób, atakujący odkryli ponad 400 tysięcy podatnych serwisów dzięki którym zgromadzili ponad 4,5 miliarda rekordów (zawierających loginy, hasła i adresy e-mail. Po ich filtracji okazało się, że tylko ponad 1,2 miliarda rekordów to dane unikatowe (typu: login,hasło) — a jeśli chodzi o liczbę unikatowych e-maili, Rosjanie posiadali ich 500 milionów — a więc to potencjalnie tyle jest ofiar. To całkiem sporo…

Kto jest ofiarą…

Rosjanie nie wybrzydzali i atakowali wszystkich jak leci. Wśród zhackowanych serwisów są zarówno serwisy rosyjskojęzyczne, jak i zagraniczne. Z dużym prawdopodobieństwem można założyć, że także polskie — chociaż dowodów na tę tezę na razie brak.

Hold Security nie ujawnia listy serwisów-ofiar — chce na niej zarabiać. Zapewniają, że będą kontaktować się z firmami, które padły ofiarą rosyjskiego gangu i proponować im swoją “pomoc” w analizie. Jeśli ktoś jest niecierpliwy, może już teraz zapłacić 120 dolarów miesięcznie za “monitoring kradzieży tożsamości”, czyli usługę, która najwyraźniej jest powodem ujawnienia ww. informacji. Takie podejście do dzielenia się rewelacjami związanymi z przestępcami zostało mocno skrytykowane przez innych “bezpieczników”.

Mam login i hasło, co robić, jak żyć? :)

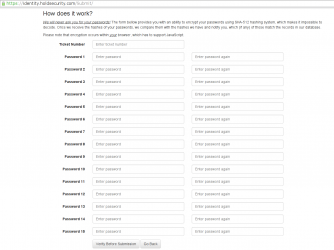

Jeśli nurtuje cię pytanie, czy Rosjanie mają twoje dane, możesz to sprawdzić poprzez specjalny formularz udostępniony przez badaczy — https://identity.holdsecurity.com/ — o ile będzie działał, my mieliśmy z nim problemy.

Tu oczywiście każdemu powinna zapalić się czerwona lampeczka — czy rzeczywiście można zaufać badaczom i wprowadzić na ich stornie swoje poufne dane? Co się z nimi stanie? (por. sprawdź, czy nie wyciekł twój numer karty płatniczej). Dlaczego firma nie prosi o wpisanie samego adresu e-mail? Dlaczego nie opublikuje listy wszystkich haseł bez e-maili?

My co prawda STANOWCZO odradzamy wpisywanie swoich haseł gdziekolwiek, poza serwisami dla których zostały one wygenerowane (w ten sposób zwiększacie ryzyko ich wycieku — oprócz oryginalnego serwisu i ewentualnie Rosjan, teraz mogą je także poznać badacze i wszyscy, którzy badaczy zhackują w przyszłosci ;)

Trzeba jednak zaznaczyć, że firma Holden starała się dość profesjonalnie podejść do tematu “sprawdzenia, czy nie zostałem zhackowany”. Wpisywane w formularz dane mają być hashowane funkcją SHA-512 i dopiero w tej postaci porównywane z przejętymi przez Holdena rosyjskimi bazami. Wciąż jednak uważamy, że Holden mógł udostępnić chociażby same hasła w czystym tekście (jakiż byłby to świetny słownik!) a nie lansować się w mediach tuż przed BlackHatem przy pomocy trochę “rozdmuchanych” (dane były zbierane przez długi okres czasu, nie pochodzą z jednego włamania) i niepewnych wiadomości (nie wiemy jak istotne serwisy są w bazie).

Znów wyciekło moje hasło, co robić, jak żyć?

Niestety ostatnio coraz częściej słyszymy o kolejnych wyciekach haseł, czy też adresów e-mail. Na to, że Wasze hasła wyciekają nie zawsze macie wpływ — często winę ponoszą administratorzy danej usługi. Dlatego też jeszcze raz apelujemy o to, abyście sami maksymalnie zadbali o swoje bezpieczeństwo. Stosujcie unikatowe hasła — czyli inne hasło do każdego serwisu. Ponieważ zapamiętanie tak wielu haseł jest niemożliwe, korzystajcie ze sprawdzonych programów do ich przechowywania, np. KeePass.

Dodatkowo warto także zorientować się, czy serwis w którym posiadamy konto nie udostępnia tzw. dwuskładnikowego uwierzytelnienia, będącego skuteczną ochroną przed skutkami kradzieży haseł. Pełną listę stron wspierających to rozwiązanie znajdziecie tutaj.

Aktualizacja: 8.8.2014

Polecamy lekturę tej krytyki firmy Hold Security.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Mało wiarygodna ta strona. Zrobiłem hasha stringów qwerty i password i twierdzi, że nie występują na liście – jakoś ciężko mi w to uwierzyć :)

Trzeba było spróbować wulgaryzmów :D

Dzięki temu hackerzy dostaną również twój nr telefonu, co zwiększy wartość bazy ;)

TIcket number to chyba nie numer telefonu.

Marianowi chodzi raczej o uwierzytelnianie dwuskładnikowe.

Drogi Niebezpieczniku

Czy w dzisiejszym niepewnym świecie wiadomo, że używanie KeePass jest w 100% bezpieczne?

A jak KeePass podsyła gdzieś tam nasze hasła? Nie wiem tego, ale skoro jest to technicznie możliwe, to czy można stwierdzić w 100%, że jakikolwiek sejf na hasła nie “sprzedaje” naszych haseł?

Keepass jest otwarty, sam w sobie nie potrzebuje funkcji do komunikacja z siecia, wiec pod tym katem mozna go zaudytowac. Ew. ogranicz jego mozliwosci jakas implementacja MAC, czy zablokuj dostep do sieci przez firewall.

Inna sprawa, ze juz malware w systemie moze baze keepassa wyslac. Jak zreszta wszystko w systemie.

Można stwierdzić z niemalże całkowitą pewnością, że KeePass (a przynajmniej wersje budowane w sposób jawny z kodu źródłowego – np. ta w repozytorium Debiana) nie przesyłają haseł h4x0rom. Jak? Mamy dostęp do kodu programu i możemy go sobie przeczytać. Polecam.

Oczywiście, źródło mogłoby zawierać złośliwe instrukcje, a komputer usera mógłby dążyć do ich ukrycia: modyfikować pliki w czasie odczytu, wstawiać bajty zerowe. Kompilator mógłby doklejać malware (evil GCC?!!11) do losowych funkcji w kodzie maszynowym. Jednak jeśli mamy już wstępnie niezaufany system/środowisko, to jest to większy problem, niż bezpieczeństwo jednego programu, nieprawdaż? (Poza tym, nie jestem zwolennikiem teorii spiskowych, które wymagają ogromnego nakładu pracy, np. modyfikacji plików w locie na 60 różnych FS’ach…)

Oczywiście, wracając do głównego tematu rozważań: znaczenie ma też sposób, w jaki uzyskaliśmy dostęp do binarki KeePass. Na przykład, nie zaufałbym wersji pobranej z portalu typu “programosy kropka pe el”…

Weryfikacja pobranych plików jest w ogóle bardzo trudnym zadaniem. Na większości Uniksów dzisiaj jest to rozwiązane w taki sposób, że system dostarczony jest z kluczami publicznymi, a kluczem prywatnym są podpisane pakiety, które możemy zainstalować (w tym rzeczony KeePass). Pod warunkiem, że ufamy naszemu OS’owi, jesteśmy bezpieczni.

Inaczej ma się sprawa z oprogramowaniem, którego nie jesteśmy w stanie zweryfikować za pomocą kluczy, które już mamy. Wyobraźmy sobie stronę WWW, która po czystym HTTP udostępnia pliki z instalatorem dla Windows. Taki plik można spokojnie podmienić w drodze, “doklejając” do niego złośliwy kod. Oczywiście, brakuje nam w tym momencie sposobu na porównanie go z “oryginałem” – sumy kontrolne (np. sha-256) i klucze publiczne (RSA) udostępnione na stronie mogłyby również zostać w ten sam sposób zmanipulowane.

Trochę pomaga HTTPS, jeśli ufamy, że CA (np. VeriSign) nie współpracuje potajemnie z NSA. Tu akurat jestem skłonny przypuszczać, że większość z nich musi, aby móc działać / świadczyć usługi na terenie USA.

Reasumując, oto nasze opcje instalacji oprogramowania typu KeePass, od najbezpieczniejszej (ale też najtrudniejszej) do najbardziej narażających nas:

0. Kompilujemy sami z uprzednio przeczytanych kompletnych źródeł

1. Instalujemy pakiet z repozytorium oprogramowania, dla którego nasz OS ma ścieżkę zaufania

2. Pobieramy już skompilowany program ze strony wydawcy i weryfikujemy podpis pliku z posiadanym wcześniej kluczem (pozyskanym w sposób bezpieczny)

3. Pobieramy skompilowany program ze strony wydawcy po HTTPS / TLS i sprawdzamy jednocześnie poprawność certyfikatu

4. Dostajemy instalator / gotową binarkę na nośniku danych od dobrego przyjaciela, który użył dowolnej metody z zakresu 0. do 3.

5. Pobieramy po HTTP ze strony wydawcy / dystrybutora

6. Pobieramy z “programowni” typu dobreprogramy (dlaczego ten ludzik musi jeść płytę CD?!) albo softpedia

Pominąłem kilka dookólnych sposobów, typu “zdobądź poprawną sumę kontrolną programu z zaufanego źródła a następnie sprawdź, czy pasuje do niej plik z niezaufanego”, które raczej nie przydadzą się na co dzień.

Akurat KeePass jest napisany w C++ CLI (.NET Framework), więc zaudytowanie go (dzięki łatwości kodu) nie będzie szczególnie trudne.

Dobry, to ja jestem autorem tego fajnego emaila co wysłałem wam na formularzu. Już mogliście napisać że “jeden z czytelników podesłał nam informację”, bym miał fajną świadomość że to ja… no chyba że (a na pewno podejrzewam) to nie ja byłem pierwszy z tą informacją. :))

Pan Alexandr Holden pochodzi z Ukrain a hakerzy z Rosji. Jest to oczywiscie zupelny zbieg okolicznosci. Bylbym ostrozny w ufaniu tym rewelacjom, szczegolnie ze nie dostarczono szczegolow technicznych przeprowadzonych atakow, pewnie dlatego ze trwaly poltora roku. Hasel zbieranych przed botnet jest duzo, podobnie jak leakow, wystarczy monitorowac pastebin. No i chyba koronne:

“Hold Security is proud to announce that we will be providing full electronic identity monitoring service to all the individuals within the next 60 days” – mozna zatem wnioskowac ze Hold Security posiada pelny dostep do bazy (skad?) a teraz stara sie na tym wzbogacic. Nie rozni sie to od dzialan tych cybervorow, ktorym to przypisali te wlamania. Another monetizing scheme ?

“(jakiś byłby to świetny słownik!)” – poprawcie na ‘jakiż’ ;-)

Kolejny wpis sponsorowany? Dlaczego nie podacie alternatyw dla KeePass, tylko wszędzie podajecie jeden i ciągle ten sam program? Programów tego typu jest więcej i są na podobnym poziomie, nie wspominając o usługach online, które też stoją na wysokim poziomie.

Wielokrotnie rozmawialiśmy na temat powierzchni ataków i tłumaczyliśmy, dlaczego w naszej opinii KeePass jest najlepszym kandydatem. Jak mamy polecić jeden, polecamy ten. Ma wersję na każdy OS – nawet mobilne, otwarte źródła, i NIE przechowuje NICZEGO w chmurze. LastPass jest “chmurowy” i miał już przez to pewne problemy z bezpieczeństwem, a 1password jest płatny.

Dają tu tyle mądrych informacji na temat bezpieczeństwa, u mnie taka informacja wzbudza zaufanie, jeśli Niebezpiecznik to poleca.

Może naiwny jestem, a może staram się zachować umiar, bo po przeciwnej stronie naiwności jest “maniakalno obsesyjna paranoja” podpowiadająca “nie ufaj NIKOMU”.

Jestem w posiadaniu bazy adresów email, loginów, haseł, i nr kart kredytowych 80% ludzi na ziemi. Na stronie http://www.mozeszmizaufac.xy możesz sprawdzić czy twoje dane również są w mojej bazie, wpisując w formularzu swój login, hasło i adres email.

@godnyzaufania

No kliknąłem na tą Twoją stronę i wyszedł mi błąd :(

A tak bardzo chciałem tam wejść, żeby wpisać swój numer karty kredytowej i hasła i sprawdzić czy to co piszesz to prawda. :)

Świetny post godnyzaufania! :)

Jaka śliczna instalacja artystyczna na zdjęciu po prawej od pana Holdena. Perfekcyjny sposób montażu, aż mam ochotę tak sobie router powiesić.

Pozostaje mieć nadzieję, że wpisywane hasła są otaczane większą troską…

s/stornie/stronie

LastPass jest wygodniejszy od KeePass. W drugim trzeba za każdym razem kopiować, nonstop. KeePass to baza podstawowa do generacji i backupu. Dobrze kombinuje?

Niedobrze. Prawda niemal uniwersalną w kwesti bezpieczeństwa jest że więcej wygody = mniej bezpieczeństwa. Keepass przechowuje bazę tylko na twoim sprzęcie, więc tylko tymasz do niej dostęp. Lastpass to rozwiązanie chmurowe, wiec do twoich haseł (zaszyfrowanych, ale jednak) ma też dostęp właściciel chmury – i każdy kto ich pwnd-ie. Co dla ciebie lepsze oceń sam.

Płatna wersja LastPass ma wiele fajnych funkcji (np. integrację z YubiKey): https://lastpass.com/features_free.php

Tak się zastanawiam – jaka część włamów jest spowodowana złamaniem hasła użytkownika, jaka wykradnięciem tego jednego hasła, a jaka z powodu kradzieży całej bazy. Ktoś robił takie badania, były jakieś publikacje na niebezpieczniku?

Na ile (nie?)bezpieczne jest trzymanie haseł zapamiętanych w przeglądarce (jeśli mamy lub nie założone hasło główne w tej przeglądarce)?

Pan Holden trafił też na Reddita ;)

http://redd.it/2cq0ou

Polecam ten subreddit bo można się często pośmiać :P

Zwariować można. Ostatnio ciągle czytam o wyciekach haseł, niebezpiecznych stronach itd. Żeby mnie piorun trzasnął, ostatnio zacząłem czytać też niebezpiecznik. A potem internet zahuczał o cryptolocker. Kraina dreszczowców. Może redakcja niebezpiecznika poleci coś co potencjalnie uchroni przed podobnym badziewiem? Jakiś HIPS czy co…

Pierwsze co ludziom z /r/cablefail rzuciło się w oczy to ten bałagan w prawym górnym rogu zdjęcia LOL.

Wracając do polecanego KeePass. Wczoraj zauważyłem że plik który używam do odblokowania bazy haseł jest zapisywany w historii ostatnio otwieranych plików. W programie nie widze żadnej opcji do wyłączenia tego. Link do pliku znalazłem w

C:\users\%usre%\AppData\Roaming\Microsoft\Windows\Recent

To raczej nie podnosi bezpieczeństwa. Da się to wyłącztć czy jest to bug programu?

http://www.youarenotpayingattention.com/2014/08/08/the-lie-behind-1-2-billion-stolen-passwords/

Już od wczoraj jest w aktualizacji tekstu. Potwierdzają się niestety nasze zastrzeżenia co do czystych intencji Holdena.