2/11/2013

Miesiąc temu pisaliśmy o włamaniu na serwery Adobe, w wyniku którego wykradziono bazę danych użytkowników i kod źródłowy oprogramowania Adobe (m.in. najnowszej wersji Acrobat Readera). Adobe właśnie przyznało, że wykradziono również kod Photoshopa oraz dane nie 3 milionów użytkowników (jak początkowo myślano), ale aż 150 milionów (!!!) z czego 38 zawiera komplet danych. Co gorsza, w sieci pojawił się zrzut wykradzionej bazy…

Ściągnij bazę haseł z Adobe

Pomimo tego, że atakujący zdecydowali się na opublikowanie tej ogromnej liczby wykradzionych haseł w internecie (w formacie: ID, e-mail, zaszyfrowane 3DES-em hasło, podpowiedź do hasła)

…to ich analiza pliku wcale nie jest łatwa:

- najpierw dane (3,8GB plik users.tar.gz) trzeba ściągnąć, a Adobe trzyma rękę na pulsie i co chwile zdejmuje plik z kolejnych hostingów i for dyskusyjnych — obecnie można ściągnąć go m.in. z usenetu lub z linków dystrubuowanych na serwerach IRC

- potem dane hasła należy rozszyfrować, a dokładniej znaleźć klucz. Hasła są bowiem szyfrowane 3DES-em

Jaką wartość ma ta baza?

Nie oszukujmy się, wartość samego konta Adobe jest praktycznie zerowa. Baza nie jest jednak bezużyteczna. Gdyby udało się znaleźć klucz, którym Adobe zaszyfrowało hasła użytkowników, będziemy mieli do czynienia z chyba największym “wyciekiem” haseł w historii (dotychczas palmę pierwszeństwa trzymał RockYou) — takie wycieki mają olbrzymie znaczenie pod kątem statystyki najpopularniejszych haseł.

Chociaż w zasadzie, w ciemno możemy powiedzieć, że numerem jeden na bank jest hasło “123456” nie tylko na świecie, ale także w Polsce (co można było ustalić na bazie wycieku z Filmwebu oraz pewnego serwisu randkowego).

Niektórych haseł nie trzeba łamać, bo…

Ponieważ w udostępnionym pliku, oprócz e-maila i zaszyfrowanego hasła jest także podpowiedź, jaką użytkownicy ustawiali do swojego hasła, to w niektórych przypadkach można z dużym prawdopodobieństwem odgadnąć hasło danego użytkownika.

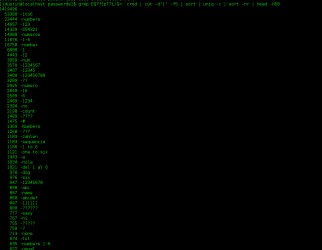

Oto jak wyglądają 3 najpopularniejsze hasła w wycieku z Adobe:

1911867 EQ7fIpT7i/Q=

446144 j9p+HwtWWT86aMjgZFLzYg==

345833 L8qbAD3jl3jioxG6CatHBw==

Zapewne pierwsze z nich to właśnie 123456 — ale to tylko nasze domysły. Kiedy jednak spojrzymy jakie podpowiedzi miało 1 911 867 użytkowników posiadających to hasło…

…to będzie jasne, że EQ7fIpT7i/Q= to 123456. Czy jednak da się na tej podstawie złamać klucz przy ataku z plaintekstem? To pytanie pozostaje otwarte.

Hasło Edwarda Snowdena to…

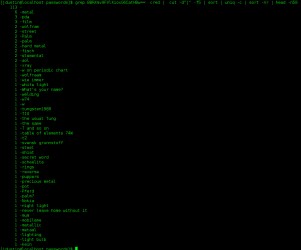

Jako przykład weźmy niejakiego Edwarda Snowdena (być może jest to nawet ten Edward Snowden). Jak zauważył Joshua Dustin, w wykradzionych danych jest konto edwardsnowden@hotmail.com, któremu odpowiada następujące zaszyfrowane hasło: BBRXmv9FVlXioxG6CatHBw==.

64458589-|--|-edwardsnowden@hotmail.com-|-BBRXmv9FVlXioxG6CatHBw==-|-|--

Snowden nie ustawił sobie podpowiedzi do hasła, ale… w bazie jest 207 innych osób z tym hasłem. Jakie są ich podpowiedzi?

Macie pomysł, jakie to hasło? :-)

Szyfrować czy hashować?

Wyciek danych z Adobe każe zadać to pytanie. My skłaniamy się w stronę hashowania. Przy szyfrowaniu, gdzieś klucz trzymać trzeba — jeśli atakujący go wykradną (albo złamią), mają całą bazę na tacy. W przypadku hashowania, taka sytuacja nie będzie miała miejsca (ale z drugiej strony, błyskawicznie uda się “złamać” hashe użytkowników z łatwymi hasłami).

Jedno jest natomiast pewne. Przechowywanie w bazie nieszyfrowanych podpowiedzi do haseł może się okazać bardzo zgubne…

PS. Adobe twierdzi, że skontaktowało się już ze wszystkimi użytkownikami, których hasła zostały wykradzione. Nie jest jednak prawdą, że skontaktowało się ze wszystkimi, których dane wykradziono. Jeden z naszych testowych adresów e-mail podanych Adobe podczas rejestracji do tej pory nie otrzymał w sprawie włamania żadnej wiadomości — a adres ten znajduje się w wykradzionej bazie.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

te uczucie mieć takie samo hasło jak snowden.. współczuje tym ludziom :)

raczej TO uczucie

Ma ktoś linka do tej bazy?

Mogę Ci go po TORze udostępnić

na jakim torze?

http://torproject.org

formuły jeden

hahahahhahahahahahahahaha, best comment ever.

Ja jestem zainteresowany, jak konkretniej miałoby się to odbyć?

Daj linka do TORu

@Marcin: Dzięki, stary, za poprawę humoru :)

Ja słyszałem, że na torze 16 przy peronie 4, ale nie jestem pewien.

A tak poważnie to zamiast prosić w komentarzach to wysilcie szare komórki i poszukajcie. Wszystkie informacje potrzebne są podane, ale nie będę taki i powiem żebyście szukali na największym zagranicznym portalu do dzielenia się linkami w odpowiednim dziale, a plik jest hostowany na dużym portalu do hostowania projektów open source i nie jest to git ;p

Swoją drogą to ciekawa sprawa jest, że ten plik tam już kilka dni leży. Co prawda strona pokazuje nam 403, ale mimo to plik się zaczyna ściągać.

Więc zdanie “a Adobe trzyma rękę na pulsie i co chwile zdejmuje plik z kolejnych hostingów i for” jest trochę nieprawdziwe jeżeli chodzi o tę sytuację, podejrzewam, że zdjęli te bardziej popularne ;p

pastebin (dot) com / 47pYWT7y

Ten link podany wyżej też, ale z mega to się będzie tydzień pobierać, a korzystając z mojego opisu, pójdzie pełnym łączem ;p

http://bash.org.pl/4854117/

Ja otrzymałem na oba emaile które miałem zarejestrowane.

Niestety znalazłem się w tej bazie.

Tak z pamięci, czy 3DES czasem w przypadku krótkich kluczy/haseł nie miał kolizji?

3des to nie funkcja skrótu, nie generuje kolizji, to znaczy szyfrowany ciąg zawsze da się odwrócić nie zajmuje on mniej bajtów nie ulega skróceniu. Hasło ma 168 bitów. Jest atak Meet-in-the-middle zmniejsza trudność. http://en.wikipedia.org/wiki/Triple_DES

Właśnie! DAJCIE LINKA!

może mobilephone albo smartphone

hasło to Tungsten na 99%

Czyżby te hasło brzmiało “wolfram”? ;)

74W w tablicy pierwiastków czyli albo wolfram albo tungsten

no nie wiem czy bez wolframu nigdy nie opuszczasz domu :) wydaje mi sie, ze podpowiedzi wolfram maja sluzyc jako drugie znaczenie – tungsten

haslo tungsten1988 nie moze byc, bo snowden urodzil sie 1983 :)

może chodzi o palmtopa “palm tungsten”

hmm ciekawa propozycja z tymi datami ale to nonsens te osoby musialy by wpaść na ten sam pomysł z datą i hasłem wiec może duze litery i zamiast liter liczby ?

Tungsten i Wolfram to nazwy tego samego pierwiastka, goście którzy pretendowali do bycia odkrywcami nadali swoje nazwy. Po drugiej stronie ocanu dalej używa się słowa “Tungsten”.

Wymienione są tam zastosowania tego pierwiastka (normalne żarówki, trudnotopliwe materiały jak np urządzenia emitujace Promieniowane X), ruda z której jest był/jest otrzymywany (schelit), lub właściwości (jeden z droższych metali, odpowiadający za twardość w stopach), odkryty w Szwecji, przynajmniej według niektórych (svensk grunstoof -szwedzki pierwiastek)

Ktoś potrafi wytułmaczyć tego konia, tzn “Pferd”?

To proste. Pferd Hansa nazywa się Wolfram.

Tungsten! Pierwszy ;)

http://www.youtube.com/watch?v=WxZLsj4hHwk

Podaje haslo ;-) okon ;-)

~150 milionów poprawnych adresów e-mail z określonym targetem klienta – samo w sobie jest już wartością – spamerzy zacierają ręce.

Target klienta – w sensie, taki, który czyta PDF-y? :-)

Może nie po polskiemu, ale chodziło mi bardziej o grupę docelową klientów do których skierowana jest oferta -tfu- spam. Jakby kto nie zrozumiał :-)

“Target klienta – w sensie, taki, który czyta PDF-y? :-)” – no nie wiem. Z milion razy pobierałem i readera i flasha, a konta na adobe nie mam…

@Piotr Konieczny chodzi o klientów usługi Adobe Creative Cloud, czyli zwykle profesjonalistów w dziedzinie grafiki (Photoshop, Ilustrator), obróbki wideo (Premiere) czy obróbki tekstu (InDesign). Z perspektywy spamera są to więc dość zamożne osoby, zwykle pracownicy firm lub freelancerzy. Zwykły użytkownik Adobe Readera na ogół nie ma konta Adobe, choć może go założyć jeśli zamierza tworzyć online pliki PDF z poziomu Readera.

to hasło to wolfram

jak nie zadziała, to tungsten ;)

widziałeś kiedys telefon wolfram ?

a palmtopa tungsten?

Palm Tungsten i wszystko jasne.

A podpowiedź która ma na celu zmylenie osoby próbujące włamu na konto?

A nie najlepiej najpierw hartowane, a potem wyniki szyfrować? Z pewnością da to więcej zabawy przy wyciekach.

Ja bym proponował najpierw szyfrować, a potem wynik hashować. :)

+1 do hash( cipher(plain, pass) ) – tablice tęczowe do dabych binarnych będą “trochę” większe niż dla danych plaintextu. Brute force, czy nawet techniki słownikowe niespecjalnie ciekawie wyglądają w tej sytuacji…

Szyfrowanie + haszowanie to kombinacja alpejska. Po co, skoro wszystkie nowoczesne hasze (czy jak kto woli KDFy takie jak PBKDF2, bcrypt, scrypt) są z natury odporne na tablice tęczowe?

oczywiscie, bardzo popularny palm tungsten

Przypomina mi się porucznik Molibden.

a kolejne najczęstsze podpowiedzi? Tungsten szybko poszedł.

Naprawde sądzicie że, gościu który ma poukładane w głowie i chyba jest w temacie bezpieczeństwa it będzie miał zwykłe proste słownikowe hasło ? to chyba nie ten snowden ;]

To nie konto snowdena albo jego trollowe konto. Z tego co wiem on używam do komunikacji tych usług mailowych które się pozamykały kiedy któraś z agencji rządowych nakazała przekazanie logów.

Jak to się mówi niejednemu psu Burek. W USA na pewno żyje niejeden Edward Snowden. To przecież ogromny kraj. Kiedyś nawet czytałem, że drugi Mark Zuckerberg miał problemy z kontem na Facebooku z racji zbieżności imienia i nazwiska z szefem Facebooka. jednakże z tym Zuckerbergiem nie miał żadnego związku.

No właśnie o tym wspomniałem, że to nie ten snowden ;]

a nie zastanawiałeś się, że gościu, który posiada taką wiedzę mógł dojść do wniosku, że:

1. całe te hasła to psu na budę (no i miał rację, inaczej byśmy o tym nie rozmawiali)

2. jak ktoś mu zalezie za skórę to i tak go znajdzie nawet u diabła w dupie?

To tak jak z tymi większymi cwaniakami z miasta – oni nie zamykają samochodów – nie muszą…

“…to będzie jasne, że j9p+HwtWWT86aMjgZFLzYg== to 123456”

Wg tekstu wyżej i obrazka to najpopularniejsze jest EQ7..

“…błyskawicznie uda się “złamać” hashe użytkowników z łatwymi hasłami.”

To ktoś rozsądny jeszcze hashuje hasła bez salta?

Nawet jak hashuje “z saltem”, to gdzie trzyma ‘salt’? (A jeśli nie trzyma w bazie, bo wylicza funkcją on-demand, ale robi to w niezbyt poprawny sposób, to atakujący może próbować przewidzieć, jak generowana jest “sól”). Mając sól, hash, zdanie które cytujesz utrzymuje poprawność.

Ja z reguły hashuje hasłą w sha1 w którym wykorzystuje nazwe użytkownika, hasło, datę rejestracji i dodatkowo to jeszczę solę. A jak to jest wszystko poskładane to tylko ja wiem :P

@luQas: i to jest wstęp do najgorszego błędu developerów w dziedzinie kryptografii, sekretem staje się “sposób” zamiast danych(hasła). Nie wnikając w szczegóły (i w sumie, że nie używasz, jeszcze, swojego “algorytmu” za co ci chwała), takie prześwadczenie jest zgubne. Zapraszam na darmowe warsztaty OWASP, są co jakiś czas…

@luQas: tak jak napisał @kAlmAcetA, to nie jest dobre rozwiązanie. Jest nawet na to “paragraf” w kryptografii, https://pl.wikipedia.org/wiki/Zasada_Kerckhoffsa

@Konrad: nie ma rady na słabe hasła i najlepsze haszowanie/szyfrowanie nic tu nie pomoże. Możesz mieć salt 256 bitowy. I co? Salt jest jawny. Jedyne co pomaga to pieprz (czyli dodatkowy salt po stronie serwera aplikacji, a nie bazy danych), ale to tylko rozwiązanie warunkowe.

@kAlmAcetA: W moim przypadku sekretem jest to i to.

Ale z zaproszenia skorzystam, bo nauki nigdy dość, zwłaszcza, że w aplikacjach webowych jestem dość młodym graczem :P

Po rozpakowaniu to ma prawie 10gb… nie wiem czym to otwierac zeby mi windowZ nie stanal demba :D nie wiem czy notepad++ sobie poradzi xD

Na Linuksie/BSD to po prostu grepujesz:

grep -i wyrazenie /sciezka/do/pliku

A jak nie masz Linuksa, to masz problem :/

Spróbuj grepem lub sendmailem przez emacsa.

polecam PilotEdit

hoho hakerzy prawdziwi. na windows jest findstr.

Hashowanie vs. szyfrowanie… Zawsze można pójść na kompromis, zaszyfrować hashe (w drugą stronę się niestety nie da, bo hash jest jednostronny).

Anyway, zróbcie coś żeby “kliknięte” obrazki otwierały się w nowej karcie (target=_blank), bo co rusz przypadkowo zamykam kartę z niebezpiecznikiem (niby można środkowym klikać, ale człowiek nie zawsze pamięta).

Podpisuję się pod target=_blank ;)

Serio? Ja jestem zwolennikiem tego, że każdy sobie klika środkowym, kiedy chce w osobnym. Nic mnie bardziej nie drażni, niż _blank. User decyduje, co ma w oknie, nie autor strony ;-)

@Piotr Konieczny Popieram! Nawet korzystając z touchpada

(nie chce mi się czasem odrywać dłoni od klawiatury, by szukać

myszki ręką po stole, by nacisnąć jeden przycisk) wolę, gdy to do

mnie należy decyzja czy przeglądarka ma przejść do linku, czy

otworzyć z nim nową kartę.

A ja wolę _blank, bo jak klikam środkowym, to mi się nie raz otwiera 3-4 stronki.

Ja przyznam, że niebezpiecznikowe “niewyskakiwanie”, to ewenement, ale… mi się podoba. :)

Nie zmieniajcie. :)

A dlaczego nie użyć po prostu fancyboxa?

To bhyba najlepsze rozwiązanie.

Mając taką bazę w bardzo prosty sposób można byłoby wyciągnąć hasła. Wystarczyłoby rozesłać e-maile linkiem do spreparowanej strony z informacją o włamaniu oraz prośbą o zmianę hasła. W formularzu oczywiście pojawiłaby się prośba o podanie starego hasła i dwukrotne podanie nowego. Znając naiwność i nieuwagę ludzi ponad 60% podałaby hasło nie zwracając nawet na link podany w e-mailu. Po co zaprzęgać sprzęt do obliczeń mających na celu złamanie klucza, jak można o nie poprosić samych użytkowników :)

Moze po wycieku kodu Photoshopa powstanie jakaś wersja społecznościowa?

Jak w przypadku DivX-a?

A propos hasla, proponuje: “nightwish”. Akurasnie pasuje. (szwedzka grupa metalowa).

Tylko pozostaje kwestia malych i wielkich liter, liczb, ewentualnie znakow specjalnych.

jeśli już, to fińska. brakuje mi podpowiedzi Osram.

Tungsten nadal wygrywa. Pasuje do Wolframu i Szwedzkiego Pierwiastka, a także do PDA i Palmtop (Palm Tungsten) :D

“ale z drugiej strony, błyskawicznie uda się “złamać” hashe użytkowników z łatwymi hasłami” sporo utrudni takie łamanie sól składająca się z nazwy usera

Tak, tylko w tym przypadku wszystko wskazuje na to, że Adobe nie zastosowało takiej “soli”…

Skoro o hasłach mowa, jak bezpieczne są ( obecnie i na przyszłość ) hasła potraktowane przez bcrypt lub scrypt? Piotrze, co na ten temat sądzisz? W przypadku bazy Adobe nie mogłoby się to lepiej sprawdzić nawet dla najprostszych haseł?

Gorzej jeśli osoby te mają takie samo hasło do Adobe i do poczty, sami wiecie co można zrobić z dostępnem do emaila.

Powtórzę się z kilku postów niżej. Dodanie do soli nazwy/mejla usera nie pozwala na znalezienie powtarzających się (łatwych) haseł userów. Łamanie każdego hasła będzie osobnym zadaniem do policzenia, uniemożliwia stworzenie tęczowej tablicy itp. Obliczenie sha(user+hasło) a nie sha(sól+hasło) co powoduje taki sam hash identycznego hasła.

A ja rozszerzę to co pisałem wcześniej w tym temacie ;)

Przy tak dużym wycieku, każdy sprytny atakujący nie będzie tworzył “pełnych” tablic tęczowych, tylko przejedzie się po każdej “soli” słownikiem z 1000 najpopularniejszych haseł (założenie: celem nie jest konkretna osoba a atak “masowy”). Dodanie soli nie uniemożliwia odzyskania/złamania hasła, ale po prostu opóźnia tę operację (i to w kontekście złamania całości bazy — bo w kontekście pojedynczych użytkowników ze słabym hasłem opóźnienie może być praktycznie “niezauważalne” :-). Nie upatrujmy w “soli” rozwiązania wszystkich problemów z hasłami.

e.tam.tablice.

$salt1=’sym37t45v’; $salt2=’ds74t0734t’; // ps. loginem jest email

$hash = hash(“sha512”, $salt1.strstr($_POST[“loginemail”], “@”, TRUE).md5($_POST[“password”]).strstr($_GET[“loginemail”], “@”, FALSE).$salt2);

…i niech se bierze te tęczowe tablice. no, niech bierze … ;)

PS. oczywiście Adobe dało dupy, ale każdy inny może prosto i szybko zacząć korzystać z hashy np. sha512 albo takiej popapranej paranoi jak wyżej ;d

I pomyśleć Piotrze, że gdybyś w jednym z komci pod rekrutacją nie wspomniał o soli, nikt by o to nie zapytał ;)

Zgadzam się tylko utrudnia :) i rzeczywiście będzie sprawdzał najpopularniejsze ale nie może sobie już z góry wytypować listy użytkowników ze słabymi hasłami, musi skanować wszystkie. Fakt skan 1000 haseł będzie bardzo szybki.

Zaraz, mówimy o soli jednej dla całej bazy, czy losowego ciągu przyporządkowanego do każdego hasła z osobna? Jak dla mnie, zmiana wartości trzymanej w bazie z sha(hasło) na sha(hasło + random) + random daje odczuwalną poprawę bezpieczeństwa przed rainbow tables.

Random to lepsza wersja sha(user_name+hasło), zgadzam się uniemożliwia to obliczanie tablic tęczowych. Ale w przypadku stałej soli, można policzyć tablice ale liczenie ich to tak naprawdę wyliczenie hashy dużego słownika i “skompresowanie” go do tablicy tęczowej. Jeżeli nie możemy wykorzystać wyliczonej tablicy do późniejszego łamania innej bazy (inna sól) to nie ma sensu jej tworzyć.

Wczoraj sobie też tę bazę pobrałem w 2h i analizowałem sobie, każdego kogo znam posiada adobe id..

Tylko, że teraz nawet jak się odgadnie hasła to nic nie zrobi się, bo adobe zresetowało już każdemu hasło.

A czy wiecie może, czy jest sourcecode photoshopa udostępnione w sieci?

Ja na TPB ostatnio widziałem, choć nie jestem pewien czy to podróbka czy prawdziwy (nie chce mi się ściągać).

To może ci się przydać. Jak? Większość z nich pewnie używa tych samych haseł wszędzie. Albo bardzo podobnych. Więc…

Stały salt ma jeszcze jeden problem. Nie usuwa zależności statystycznych pomiędzy poszczególnymi rekordami – analiza powiązań hashy z adresami email może udzielić atakującemu dodatkowych informacji, zwłaszcza gdy ma on do dyspozycji dane podobnej grupy userów wykradzione z kilku różnych baz (sprawdzenie, którzy z użytkowników mają tendencję do wybierania popularnych haseł). Sha(username + pass) zabezpiecza przed analizą statystyczną w obrębie jednej bazy, per user salt całkowicie randomizuje zbiór.

Utajnianie hasel szyfrujac je algorytmem symetrycznym jest

skrajna glupota. Dziwie sie ze Adobe tak zrobilo. Nie mozna bylo

hasel posolić i zhash’ować…

Dostalem list od adobe ze bylo włamanie i tyle. Wiec to nie

byl kontakt tylko list wysłany z automatu.

Jak działa solenie do haszy, na koncu czy początku

dopisywana jest sól i to ma być niewiadoma niby, ale przecież przed

atakiem i sciagnieciem bazy można zalozyc w takim serwisie konto po

sciagnieciu znaleźć swoje konto i bedzie od razu wiadomo co jest

haszem, a co sola. Czy może zle rozumie solenie haszy ?

Salt jest doklejony do hasła, nie do gotowego hasha. Więc hash dla ‘haslo’ i ‘haslo1’ nie różni się o dwa lub trzy znaki – cały hash jest inny, na tym polega funkcja skrótu – żeby nie dało się z powrotem ogarnąć ciągu szyfrowanego.

Jednak można by się bawić i iterować swoje hasło z różnymi prawdopodobnymi saltami (np. username, mail), ale też może to być ciąg w miarę randomowych znaków, więc może to też trochę potrwać. Salt może też być unikalny dla usera (tak jak ten username, ale równie dobrze może to być coś wybrane z innych danych konta i sprytnie posklejane, jak tu gdzieś w komentarzach pisali).

Mam kilka propozycji:

Cellphone, Phone, Smartphone

itd. Dlaczego? Widzę związane:

– Nokia

– never leave home without it

– mobile me

Nightwish

– metal, hard metal, metallic, metaal, precious metal (może jeszcze steel :D). Dodatkowo nakierował mnie svensk grunnstoff.

Palmtop Tungsten

– Palm, palm, w74, tungsten1988,the usual Tung, T and so on, Table of elements 74W, palm?

Chociaż to i tak pewnie nie ten ES ;P

TOP 3:

EQ7fIpT7i/Q= ————————123456

j9p+HwtWWT86aMjgZFLzYg== —- 123456789

L8qbAD3jl3jioxG6CatHBw== ——- password

Jestem prawie na 100% pewien, że chodzi o Tungsten, ale co on ma z żarówkami? Tam jest zwykle wolfram :/ Chyba, że chodzi o elektrody w świetlówkach…

tungsten = wolfram

Srsly, Google it. :D

Tungsten to inna nazwa wolframu.

Jak dla mnie Adobe dało ciała na całej linii z zabezpieczeniem bazy danych użytkowników. Adobe chyba nigdy nie podejrzewało, że coś takiego jak ten wyciek może się zdarzyć. Szyfrowanie haseł przechowywanych w bazie to głupota i złe zastosowanie kryptografii. To błąd można powiedzieć szkolny, którego żaden student po zajęciach z kryptografii popełnić nie powinien. Adobe może zawsze zresetować hasła, tylko ciekawe ilu z userów używało tych samych danych do autoryzacji w innych serwisach.

Teraz wystarczy, że ktoś złamie szyfr i WSZYSTKIE hasła staną się jawne. Jestem ciekaw ile klastrów leci teraz brute-forcem po tych hasłach. 3DES’owi osobiście nie zaufałbym nawet w szyfrowaniu fotek z wakacji. A taki słownik par (username, hasło) to święty Graal wszystkich cyberprzestępców i służb jak NSA. Powinni chociaż do Adobe jakiegoś torta wysłać czy coś…

Jedyne słuszne na tę chwilę rozwiązanie, to przechowywanie w bazie skrótu hasła (najlepiej alg. z rodziny SHA-2) zmieszanego z UNIKALNĄ solą dla każdego hasła. Rozwiązanie nie idealne, ale na tę chwilę najlepsze.

table of elements 74W to wolfram układzie okresowym

A tungsten to dawna nazwa wolframu jeszcze obecna w niektórych językach

http://en.wikipedia.org/wiki/Palm_Tungsten

A co jeśli klucz szyfrowania 3DES nie jest stały, a zależy od nazwy/emaila danego użytkownika? Nigdzie chyba nie jest napisane, że Adobe korzysta z jednego klucza – choć jest to dość prawdopodobne, to jednak nie na 100%. Klucz np. można wyliczać jakąś funkcją skrótu z tych stałych danych użytkownika (+ewentualnie doklejać jeszcze stałą część).

Dodatkowo ciekawe jest, że w bazie są konta e-mail osób z FBI (nikt nie zwrócił na to uwagi?).

Gdyby tak było, zaszyfrowane hasła nie byłyby powtarzalne w bazie. A są. Więc żadnej soli tam nie było.

Tak sobie myślę czytając powyższą analizę i komentarze, że nawet bez złamania klucza dla 3DES-a można uzyskać bardzo dużo praktycznych informacji (wiem – w sumie to oczywiste co napiszę ;), ale nikt tego chyba do tej pory tu nie zapisał):

1) Skoro zawsze to samo hasło daje ten sam ciąg wynikowy, to ja mając konto w Adobe automatycznie znam hasło dla N innych osób, dla których ciąg jest taki sam. Oczywiście im bardziej unikalne i odjechane hasło miałem, tym N jest mniejsze :), ale jednak.

2) Z analizy podpowiedzi dla haseł można wyciągnąć “mocno prawdopodobne” wnioski (co wyżej częściowo czyniono). Śmiało można postawić tezę, że dla wszystkich haseł o częstości > 20 uda się z takich kawałków informacji wydobyć hasło

3) Jeśli pkt.2 nie zadziała, a interesujące nas hasło interesującej nas osoby jest nieunikalne (im więcej powtórzeń tym łatwiej), to mamy listę kilku innych osób z tym samym hasłem. W efekcie:

a) w innych krążących po sieci bazach mamy szanse znaleźć “typowe” hasło tej INNEJ osoby

b) “przekonać” (phishing, perswazja itp.) tą INNĄ osobę (mamy przecież jej mail) do ujawnienia “a moje stare hasło w Adobe to…”

W efekcie powyższego – pozyskujemy hasło dla INTERESUJĄCEJ nas osoby

J.

Przypomnę tylko, że istnieje takie coś jak IV. Nie pomoże na złamanie klucza, ale zanim to nastąpi to znacząco utrudni ustalenie kto ma takie samo hasło jak Snowden.

Tak czytam jak wszyscy kombinują z odgadnięciem tych haseł, a ciekawe jak idzie ludkom z NSA ;) Dla nich taka baza to dopiero coś, no chyba że Adobe im się już dawno sprzedało(w co zresztą nie wątpię).

http://xkcd.com/1286 :-D

Przypomina mi sie tutaj ten caly trik z Twitterem i dump’em

1000 losowych slow ktore pozniej byly porownane do *chyba wycieku

hasel z LinkedIn i okazalo sie ze dosc spory % tych calych hasel to

byly normale slowa jak “password” etc. [sory za brak PL liter –

pisze z UK]. PS. Gdzie poczytam o kryptografii oraz o saltowaniu

etc. ? PS2. Kiedy Forum albo jakies Grupy dyskusyjne “How to” na

Niebezpieczniu zobaczymy??

Popieram PS’y!!!

To byłoby doskonałe rozwinięcie niebezpiecznika

http://xkcd.com/1286/

Link na TOR’rze?

KtokolwieK?

Doniesienia Niebezpiecznika o kolejnych włamach na duże serwery przechodzą najczęściej mimo uszu. Do czasu… Do diaska po dwakroć! Już po raz drugi doczekałem się publikacji mojego email liście z wycieku. Po prostu pięknie! Który serwis będzie następny? F@#$

Czy ma ktoś sumę kontrolną pliku users.tar.gz?

e3eda0284c82aaf7a043a579a23a09ce

e3eda0284c82aaf7a043a579a23a09ce

users.tar.gz

MD5 SHA-1

————————————————————————-

e3eda0284c82aaf7a043a579a23a09ce 051b176c506388f9bda78bd831aceda324d304e8

plik cred:

MD5 SHA-1

————————————————————————-

020aaacc56de7a654be224870fb2b516 72ec7c0a333b588c97aad7b7a2007f818d7fb6d4

Jakie jest Wasze zdanie na temat http://pl.wikipedia.org/wiki/Krzywa_eliptyczna ?

Bezpieczeństwo danych na poziomie kryptograficznym i jednocześnie jest odporne na ataki z wykorzystaniem analizy promieniowania elektromagnetycznego i zjawiska tzw. ulotu przewodzonego.

NSA zaleca ECC, a i nasze urządzenia o nazwie “Narodowy Szyfrator” tego używa. Ale, ale – generalnie to ECC jest zamiennikiem dla RSA, a nie dla DES3. ;)

Ja stawiam na tungsten, w podpowiedzi jest palmtop palm tungsten

a ja tam nie mam konta więc mogą mi naskoczyć :D

Drogi niebezpieczniku, a może źródło chociaz podacie

http://7habitsofhighlyeffectivehackers.blogspot.com/2013/11/can-someone-be-targeted-using-adobe.html

Drogi czytelniku, czytaj uważniej: “Jak zauważył Joshua Dustin, w wykradzionych danych jest konto” i patrz gdzie prowadzą linki.

http://mistrzowie.org/560499#comments

hasło to tungsten czyli z angielskiego Wolfram. w podpowiedziach jest podany nr w układzie okresowym

Mogli przed Adobe powysyłać maile do użytkowników w celu zmiany hasła, mnóstwo osób by się nabrało.

http://imgs.xkcd.com/comics/encryptic.png

“Szyfrować czy hashować?” – Najlepiej szyfrować hashe ^^

Witam

Ma ktoś jeszcze ten plik ? Proszę o linka skąd można pobrać.

A po co ci?

Ma ktos linka do tej bazy?

wyciek hasel z mailami to jest duża sprawa, bo wiele osob posiadam takie samo hasło do maila i różnych stron (co jest wielkim błędem). Ja raz sie dorwałem do bazy wykradzionych hasel z mailami i przez to wbiłem komuś sie na maila, wiec użytkownicy ADOBE- strzeżcie się i zmienicie hasła na maila :)

Jaca

Dasz linka lub wrzucisz baze?

haslo tungsten1988 nie moze byc, bo snowden urodzil sie

1983 :) może być bo patrz 3 daje mozna powiedziec ósemke

Na jakim TORZE? Dobre dobre ;D Zapewne na tym, na którym jedzie pociąg z Warszawy do Łodzi :D Adobe dało plamę, powinni bardziej zadbać o bezpieczeństwo skoro to taka renomowana firma… Adobe ogólnie się coś opuściło, te ostatnie bugi w flashu, do tego ta kradzież… Masakra :P

@Mari

to było dawno temu, a strona nalezala do pewnej grupy hakerskiej, wiec pewnie strona juz lezy

Taki email dostalem z Dreamhost:

Hello Bakit,

If you’re reading this it’s because we’ve found your e-mail address in the

recent Adobe user information leak. Adobe did not keep their passwords in

plaintext, but they were encrypted with a weak algorithm and the password

hints were also leaked so it is just a matter of time until nefarious

parties will be able to obtain those passwords and potentially use them

for malicious purposes.

We were not compromised, but we did check our records against the data

that Adobe lost.

Affected email: xxx

Going forward you ought to:

1) Change your Adobe password.

2) Change your password everywhere it was the same are your Adobe

password. This is especially true if you used the same password for

anything DreamHost related.

3) Remember that sharing passwords between services is a poor idea and

should be avoided at all costs. Consider using some kind of password vault

technology like keepass, lastpass, onepassword, or something similar.

As of right now this doesn’t affect anything related to your account, but

in the interests of keeping our customers safe we wanted to let you know

that this could be a potential issue for you.

Thanks,

The Happy DreamHost Security Team

Mnie dziwi, że mowa jest o jakiś linkach, sznurkach… A przez torrenty tego nikt nie puszcza? Przecież nie byłoby fizycznej możliwości zablokowania tego, przy takim zainteresowaniu.

czyżby: Edison lub tedison lub thomase lub thomasedison? Light bulb to żarówka, a żarówkę wymiślil Thomas Edison. Lighting to oświetlnie, czy li też związanie z Light Bulb.

[…] pomysł. Bazując na wielu różnych podpowiedziach do jednego i tego samego hasła (z bazy, która wyciekła z Adobe) powstała… krzyżówka. Zapraszamy do zabawy! […]

[…] Hold Security, której przypisuje się także odkrycie zeszłorocznego, spektakularnego wycieku ponad 150 milionów haseł użytkowników Adobe (w tym hasła Edwarda Snowdena). Tym razem badacze namierzyli gang o nazwie “CyberVor”, pochodzący z […]

[…] Przy okazji, jeśli pamiętacie potężny wyciek haseł z Adobe, to właśnie powstała …gra komputerowa na jego podstawie […]