28/10/2018

Ostatnio w mediach coraz więcej uwagi poświęca się “inteligentnym” implantom medycznym. Dla wygody pacjentów, wiele tego typu urządzeń jest wyposażonych w interfejsy bezprzewodowej komunikacji. Problem w tym, że interfejsy nie służą jedynie do “zgrywania” danych z urządzenia. Czasem za ich pomocą można implant przeprogramować. A to może oznaczać poważne kłopoty dla człowieka, któremu implant pomaga pozostać przy życiu.

Niebezpiecznik już w roku 2011 pisał o możliwości “hakowania ludzi” opisując ataki na urządzenia (implanty) medyczne. Wtedy był to nowy temat, ale teraz żyjemy już w czasach “IoT”, gdzie wszystko jest podpinane do internetu. Niedawno w USA sąd rozstrzygał pozew związany z przetwarzaniem danych przez inteligentny wibrator (sic!). Wydaje się, że w takich czasach bezpieczeństwo rozruszników też powinno wskoczyć na wyższy poziom. Ale niestety tak nie jest…

Dziś chcieliśmy bardziej szczegółowo opisać rozruszniki serca. Mogą one łączyć się z programatorami i domowymi monitorami, a jak się okazuje, te urządzenia mają tysiące błędów w oprogramowaniu i różne luki konstrukcyjne. Co gorsza, producenci niespecjalnie się tym przejmują…

Niepokojący raport

Dr. Jonathan Butts oraz Billy Rios z firmy Whitescope opublikowali jakiś czas temu dość obszerny raport na temat rozruszników serca. Na wstępie trzeba zaznaczyć, że badacze mogli uważniej zbadać problem dzięki temu, że w roku 2016 przyjęto w USA zmiany dotyczące wyjątków w DMCA (ustawie, która zawiera m.in. zapisy zabraniające łamania rozwiązań DRM). Mówiąc prościej badacze mogli legalnie obejść pewne zabezpieczenia, aby zobaczyć (i ujawnić) jak rozruszniki działają.

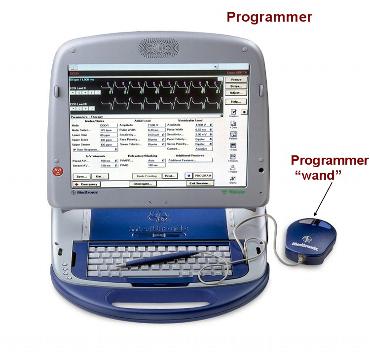

W ramach swoich badań Butts i Rios nabyli rozruszniki, programatory do rozruszników oraz sprzęt do monitorowania rozruszników w domu. Szczególnie ciekawym obiektem były programatory — urządzenia służące do programowania rozrusznika u lekarza. Zwykle mają one formę urządzenia z ekranem i klawiaturą, które przypomina trochę starego laptopa, a trochę zabawkę dla dzieci. Oto przykładowy programator, którego fotografię wrzucamy w celach wizualizacji programatora — nie sugerujemy, że to jego dotyczą błędy.

Problemy z programatorami

W celu zakupienia urządzeń badacze nie musieli udawać się do specjalistycznych sprzedawców. Jak wiadomo, na eBay da się dostać wszystko:

Po zbadaniu urządzeń ustalono m.in., że w 4 programatorach od 4 różnych dostawców było aż 8 tysięcy znanych luk wynikających ze stosowania przestarzałych bibliotek w oprogramowaniu. Większość programatorów miało szyfrowany dysk, ale nie wszystkie. Pracowały one pod kontrolą różnych systemów, najczęściej starych jak np. Windows XP. Jedno z urządzeń miało nawet OS/2!

Badane urządzenia włączały oprogramowanie programujące nie wymagając żadnego loginu i hasła. Co więcej:

dowolny programator może programować dowolny rozrusznik danego dostawcy

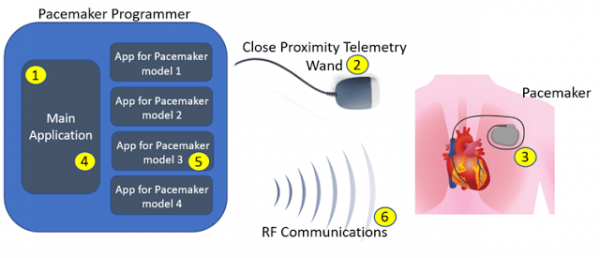

Komunikacja rozrusznika z programatorem odbywa się przez “aplikację” uruchomioną na programatorze. Aplikacja zawiera komendy wspierane przez konkretny model rozrusznika (czyli może być kilka takich aplikacji na jednym programatorze). Aplikacja może zmieniać nie tylko ustawienia terapii, ale nawet firmware rozrusznika, a ten firmware nie jest w żaden sposób kryptograficznie podpisany. Teoretycznie możliwe jest wrzucenie na rozrusznik “złośliwego” firmware’u. Czyli takiego który nie zareaguje wtedy kiedy powinien albo zareaguje wtedy kiedy nie powinien.

Kolejne kroki w programowaniu rozrusznika

Monitory też są dziurawe

W raporcie badaczy jest wiele innych niepokojących ustaleń. Domowe monitory do rozruszników mają porty USB co otwiera drogę do wrzucenia złośliwego oprogramowania na monitor. Ale oczywiście ryzyko tego, że posiadacz implantu będzie sam sobie infekował monitor jest znikome. Niestety, te monitory pobierają aktualizację z internetu i niekoniecznie sprawdzają źródło systemu dystrybuującego firmware. Teoretycznie możliwy jest więc atak man-in-the-middle, w ramach którego atakujący dostarcza spreparowany firmware na monitor.

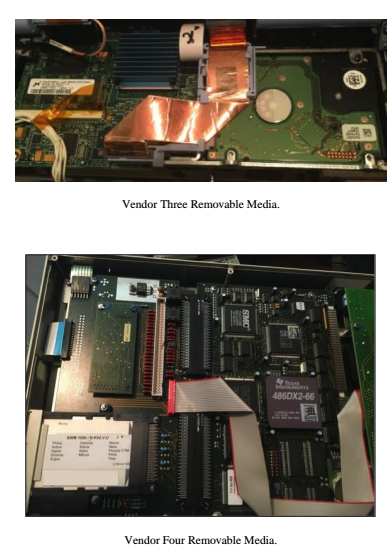

Producenci urządzeń nie stosują technik, które utrudniałyby reverse engineering firmware’u. System plików nie jest szyfrowany, a niektóre urządzenia mają wymienialne nośniki. Proces rozwijania produktów jest przyśpieszany poprzez korzystanie z dostępnych na rynku układów, a oprogramowanie działa w oparciu o biblioteki od firm trzecich. To wszystko sprawia, że przygotowanie ataku jest łatwiejsze.

Przykłady wymienialnych nośników – fragment raportu

Problem jak widać, dotyczy nie tylko rozruszników serca, ale całego ich ekosystememu. Butts i Rios nie podali nazw firm, których produkty są podatne. Badacze zgłosili jedynie luki amerykańskiemu Departamentowi Zdrowia. Zależało im na tym, aby utrzymać dyskusję o urządzeniach medycznych na poziomie merytorycznym. Łatwo bowiem zeskoczyć na poziom emocjonalno-spiskowy, a to nie przyniesie nic dobrego.

To się naprawi… gdy coś się stanie

W maju 2017 roku pojawił się także raport Ponemon Institute przygotowany wspólnie z firmą Synopsys. W ramach tego badania zrobiono sondaż wśród producentów urządzeń oraz zakładów opieki zdrowotnej. Obie grupy badanach przyznały, że pacjenci i lekarze są narażeni na ataki. Obie grupy zgadzają się również, że używanie urządzeń przenośnych znacząco zwiększa ryzyko.

Naszym zdaniem najciekawszy był ten wniosek z badania:

In many cases, budget increases to improve the security of medical devices would occur only after a serious hacking incident occurred. Respondents believe their organizations would increase the bud get only if a potentially life threatening attack took place. Only 19 percent of HDOs say concern over potential loss of customers/patients due to a security incident would result in more funds for medical device security.

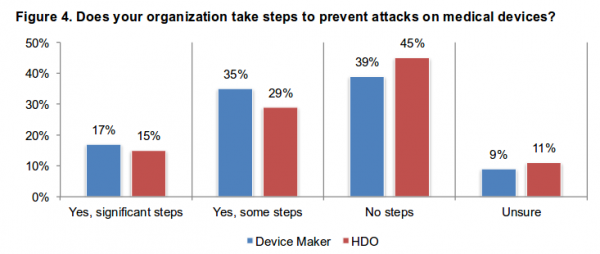

Czyli będziemy się przejmować dopiero gdy coś się wydarzy! Jak widać, nie tylko Polak mądry po szkodzie. W raporcie znajduje się też przerażający wykres pokazujący odpowiedź na pytanie “Czy Twoja organizacja robi coś, aby zapobiec atakom na urządzenia medyczne?”. Słupki niebieskie oznaczają producentów, a czerwone służbę zdrowia.

Czy zaczęliście się martwić?

Z sondażu wynika również, że 49% producentów nie przejmuje się uwagami US Food and Drug Administration w zakresie tego jak zabezpieczać urządzenia. Podobnie postępuje 56% zakładów opieki zdrowotnej.

Drogi pacjencie, wpadnij do szpitala na update!

Firma Abott, producent rozruszników serca, nie tak dawno przesłała do 500 000 swoich pacjentów list. Proszono, aby w najbliższym czasie pacjent stawił się w szpitalu w celu dokonania “operacji aktualizacji oprogramowania” w wszczepionym rozruszniku.

Aktualizacja musiała być dokonywana pod okiem lekarzy, bo jak oszacowała firma, ok. 1% aktualizacji zakończy się niepowodzeniem. A to oznacza ryzyko śmierci dla ok. 5000 pacjentów. W trakcie niepowodzenia lepiej więc być blisko stołu operacyjnego…

Mam rozrusznik serca. Co robić? Jak żyć?

Trzeba realizować zalecenia lekarza i żyć zdrowo. Najlepiej się nie przejmować. To podobno szkodzi. Ryzyko wystąpienia ataku na medyczny implant nie wydaje się obecnie duże. Zabić człowieka można w końcu na wiele zdecydowanie prostszych sposobów.

Niestety, właściciele rozruszników serca nie mogą ich po prostu nie stosować więc często rozsądniejsze będzie noszenie “dziurawego” rozrusznika niż niestosowanie go wcale. To samo dotyczy wielu innych urządzeń. Najważniejszą pracę w tym zakresie mają do wykonania specjaliści od bezpieczeństwa, producenci oraz – być może – politycy. To nie jest problem jednego czy kilku urządzeń. Problemem są przyjęte na rynku standardy, a tym standardem jest ignorowanie pewnych problemów.

Media póki co tylko “sensacyjnie” opisują tego typu badania i wnioski z nich płynące. To daje lajki dziś, ale jutro wszyscy o problemie zapomną. Tymczasem potrzeba długofalowych zmian, które wprowadzą znaczące usprawnienia w konstrukcji całych ekosystemów urządzeń medycznych.

Sam przeanalizuj “okoliczne” implanty medyczne

Dlatego jeśli jesteście młodymi badaczami bezpieczeństwa i szukacie “obiecującego” projektu, to sugerujemy przyjrzeć się stosowanym w Polsce implantom medycznym. Spróbujcie odtworzyć działania amerykańskich badaczy — kupcie taki sprzęt i przetestujcie go. Wykrytych ryzyk pewnie trochę znajdziecie. Dajcie o nich znać producentom i przekażcie naszej redakcji, jak na to zareagowali. To będzie Wasz realny wpływ na bezpieczeństwo, nie tylko kodu ale i ludzkości :) A gdyby ktoś z Was chciał dowiedzieć się jak analizować bezpieczeństwo aplikacji (zarówno mobilnych, które są na prawie każdym urzadzeniu IoT, jak i webowych, z którymi “mobilne” się komunikują) to zapraszamy na nasze warsztaty z Bezpieczeństwa Aplikacji Mobilnych i szkolenie z Atakowania i Ochrony Webaplikacji na które zostały już ostatnie wolne w tym roku miejsca..

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ale 486 od TI na obrazku nr. 5 jest całkiem fajny, musicie przyznać :)

mnie też to urzekło. Wiemy na którym urządzeniu może być wspomniany OS/2 XD

Za chwilę co najmniej drugie tyle kodu będzie związane z zabezpieczeniami, co z działaniem rozrusznika. To zapewne spowoduje zwiększenie ryzyka błędów krytycznych i z solidnego urządzenia zrobi się loteria “być albo nie być”. Dziękuję, postoję.

Ależ już w tej chwili owe oprogramowanie nie jest solidne, bo korzysta ze starych i wadliwych bibliotek.

Co prawda raport nie dotyczy bezpośrednio bezpieczeństwa samego firmware (a szkoda), a tutaj zapewne znalazłoby się dużo więcej kwiatków.

trochę nie rozumiem przykładu programatora …

jest to zwykle urządzenie bez ŻADNYCH portów zewnętrznych i bez podłączenia do internetu (czyli w sumie jest nieinfekowalne “przez przypadek”). w takim przypadku windows XP czy OS/2 nie stanowi żadnego problemu. Tak samo jak dziury w bibliotekach.

Do tego – by takim urządzeniem zmienić konfigurację rozrusznika to trzeba głowicę (oznaczoną jako wand na rysunku) przystawić do rozrusznika (a dokładniej nad nim, przez skórę). Czyli zdalne hacki rozrusznika też nie są możliwe.

Większym problemem są te domowe stacje monitorujące (bo są podłączone do internetu i klient nowi bezprzewodową przystawkę komunikującą stację z rozrusznikiem), ale … rozrusznik jest na tyle mądry, że nie da się go zdalnie go wyłączyć (tak, da się podkręcić trochę parametry by pacjent czuł się gorzej, ale w większości modeli da się zmieniać tylko część paremetrów zdalnie)

Informacje z pierwszej ręki – żona na codzień używa tych programatorów i już dawno mnie interesowało jak można zdalnie shackować pacjenta

Sam jestem serwisantem i nie dziwi mnie stosowanie przestarzałych rozwiązań. Nowe systemy i biblioteki choć może mniej dziurawe są mniej optymalne, wymagają dużo mocy obliczeniowej a robią dokładnie to samo. Kostka EPROM kasowana UV z przed 20 lat działa, karta SD lub dysk ssd potrafi się wysypać. Różnica – zamiast wyświetlacza LED są piękne dotykowe ekrany (dotyki potrafią padać), linuxy wysypują się po twardym resecie, o Windowsach nie wspomnę. Ciekawe co z ryzykiem że trzeba otwierać pacjenta z chorym sercem bo zablokuje się kryptograficzne zabezpieczony procesor.Priorytetem jest tu czas pracy na baterii. Dodatkowo programiści którzy to piszą są specjalistami w optymalizacji, przetwarzaniu sygnałów, językach niskopoziomowych, często to bardziej elektronicy wspomagający się programami. Nie mają szans być na bieżąco z kryptografią.

Wyobrażam sobie taką akcję:

– Panie Kowalski, jutro otwieramy Pana! Jest nowa aktualizacja na rozrusznik!

– Trzeci raz w tym tygodniu???

też mnie zastanawia że lepszy taki downgrade który posiada technologie tak stara że nikt nie pisałby pod niego wirusów ale czy rzeczywiście? Jakby się dofinansowało żeby to ludzie pisali w erlangu czy asemblerze tak jak NASA i ich loty na księżyc (oczywiście zgodnie z regułą KISS) bo wiadomo, warunek konieczny to długi uptime oraz bateria to by mogło po cześci rozwiązać problem. Szyfrowanie takiego urządzenia IMO nie ma sensu – wykorzysta tu bardzo cenną moc obliczeniową.

Dodatkowy problem to części – niby 486 wygląda staro no ale skoro wystarczy w 100%, można wstawić nową płytę 4 rdzenie ale wszystko w BGA, mikro przetwornice wyżyłowane do granic. Kolejna sprawa – rozpędzone rdzenie i pamięci na GHz, tysiące sygnałów a obok pracuje aparatura która ma wychwycić mikrowolty z serca. Jeżeli ktoś był na sali stymulatorów to widział że wszystko podłączone jest światłowodami, przyzwyczailiśmy się że nasze laptopy i tablety rozwijają się błyskawicznie ale to są zabawki, tu rynek milionów sztuk pozwala opracowywać nowe procesory co kilka miesięcy ale jak taki procesor padnie to mała strata. Ostatnio naprawiałem komputer 20 letniego aparatu RTG na P1, wentylator procesora odpadł z 5 lat temu patrząc po kurzu ale problem był tylko z

dyskiem.

Mój ojciec posiada od niedawna ( maj 2018) rozrusznik a właściwie ICD – kardiowerter-defibrylator serca. Z rozmów z nim wynika, że programowanie i “odczyt logów” odbywa się praktycznie bezprzewodowo tj. stał on po prostu obok maszyny a lekarz widział wszystko na monitorze (odczyt pracy serca, stan urządzenia, kardiowersje jeżeli były, wszelkie możliwe ustawienia etc.). Nikt do niczego do nie podłączał. Myślę, że tutaj może być większy problem z czasem np. zdalny atak na większą odległość? Tylko po co?…

Bo:

1. Osoba z rozrusznikiem ma firmę konkurencyjną dla psychopaty

2. Osoba z rozrusznikiem podpadała jakiemuś bandycie

3. Nastolatek “dla zabawy” zhackował żeby zobaczyć, czy się da

4. Żeby firmy reklamowe mogły jeszcze więcej danych zebrać

To jest trochę jak pytanie po co ktoś miałby kogoś innego pobić lub zgwałcić.

Normalny człowiek tego nie zrobi, ale patologii nie brakuje.

Ciekawy który prezydent kraju ma rozrusznik

Czyli (co jasne dla osób obeznanych w temacie, ale warto zaznaczyć) programatorem/monitorem mógłby być zwykły komputer osobisty, z podpiętą pod USB wandą, tj., – chciałem rzec – “wandem” i oprogramowaniem od producenta. Zamiast tego, wciskają placówkom medycznym i samych chorym archaiczny sprzęt, za absurdalne pieniądze, będący “cuatom” składakiem z różnych komponentów, – jak akurat się producentowi widzi.

Dlaczego? *Oczywiście* dla bezpieczeństwa, co widać na przykładach opisanych w artykule ;)

Litosci – przeciez ta sprawa ciagnie sie od wiekow. To nie pierwszy audyt i nie pierwszy raport. Ktos pewnie zauwazyl ze skoro (w US) na rozrusznik stac tych bogatszych ( i ogolnie tych ktorzy maja na cokolwiek wplyw) to lepiej miec na nic “dzwignie ktora ruszy Ziemie”.

I pewnie sprawa zamknie sie dopiero gdy Chinczyki schakuja jakiegos US bossa albo odwrotnie…

Co ciekawsze jeszcze gorsza sytuacja jest w innych dziedzinach (polecam nowe raporty o samochodach i inny o energetyce)

W podobnym temacie: większość aparatów słuchowych z Bluetooth ma niepołatany Blueborn. Wprawdzie zagrożenie mniejsze, ale zawsze można spróbować z dziadka (albo babci) zrobić wariata, który słyszy “głosy” i podważyć niekorzystny testament.

Czy kiedyś usłyszymy że można odczytać hasło z rozrusznika serca?

486 DX2-66 – aż mi się łezka w oku zakręciła.

Ktoś pamięta tę misję z Hacknet? ;)

A ja tam bym wolał mieć stary rozrusznik dziurawy jak sito.

Jak się widzi poziom dzisiejszych programistów to serducho może samo stanąć. Jedyne umiejętności jakich uczą dziś uczelnie to używanie kolejnych, sponsorowanych, “wysoko rozwiniętych” narzędzi, które wymagają myszki i dostępu do jakichś dziwnych serwerów.

To samo oprogramowanie napisane 10 lat temu zajmowało 1Mb dedykowanego kodu i działało jak ta lala, a dziś trochę xmla i 10 bibliotek niewiadomego pochodzenia z niewiadomą liczbą błędów. Dziękuję postoję :-)

No bo jak to tak rozrusznik serca bez Bootstrapa i Angulara oprogramować? :)

super. mam rozrusznik serca sensia dddr dwuelektrodowy i co…..czego mam unikać? czekam aż mi ktoś z pilota będzie chciał rytm zatokowy serca zmienić…a ponoć się da.

[…] Ten sam problem dotyczy wielu innych urządzeń IoT, do których moglibyśmy zaliczyć także rozruszniki serca albo drukarki (nie mówiąc już o szczoteczkach do […]

[…] Wedle informacji od JSOF, podatne mogą być urządzenia z przeróżnych branż, które wpięte (i nie) do sieci, są podatne na np. możliwość ataku poprzez nieautoryzowane zdalne wykonanie kodu (tzw. Remote Code Execution). Biorąc pod uwagę takie podatne urządzenia jak drukarki, zasilacze UPS czy pompy infuzyjne (por. Rozruszniki serca można zhackować. Także zdalnie). […]

[…] komputer (Brain Computer Interface – BCI). Z drugiej jednak strony – jak uczy przykład rozruszników serca swego czasu – wszędzie, gdzie są komputery i elektronika można się włamać. I nie musi to być […]