15/1/2015

W poprzednim poście z cyklu “praca informatyka śledczego” opisaliśmy sprawę trzech pracownic pewnej firmy i wykonanego przez nie “przekrętu” (por. Zabawa w kotka i myszkę). W dzisiejszym wpisie dowiecie się – na poziomie technicznym – jakie informacje (w szybki i łatwy sposób) można wydobyć analizując pamięć ulotną przykładowego urządzenia.

Analiza zrzutu pamięci RAM

Do analizy wykorzystamy zarówno narzędzia komercyjne (Access Data Forensic Toolkit), jak i świetny, darmowy pakiet Volatility. Wybór narzędzi jest całkowicie subiektywny i pokrywa się z faktycznie wykorzystywanym przeze mnie oprogramowaniem.

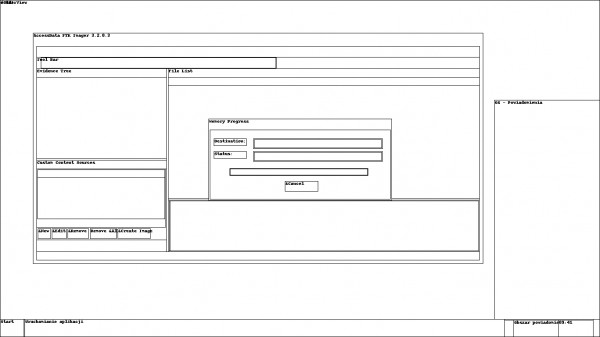

Sam zrzut pamięci został wykonany przy użyciu świetnego narzędzia FTK Imager. Należu tu zauważyć, że jest to program okienkowy, którego załadowanie zmodyfikuje pamięć RAM badanego hosta bardziej niż programy wywoływane z linii komend, jednakże na potrzeby artykułu wybraliśmy oprogramowanie o najprostszej obsłudze.

Przykładowa analiza pamięci RAM w FTK

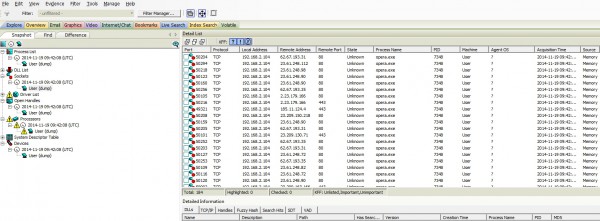

W przypadku FTK, w zakładce Volatile wybieramy opcję Sockets, dzięki której możemy zobaczyć za pomocą jakich protokołów sieciowych zainstalowane na dysku twardym oprogramowanie łączyło się ze wskazanymi numerami IP. Oprócz tego, co może się wydawać oczywiste, numer IP użytkownika. Na poniższym obrazku widać także z jakiej przeglądarki korzystał użytkownik.

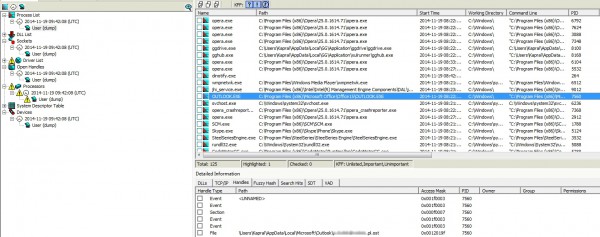

Za pomocą opcji Process List możemy dowiedzieć się o wiele więcej. Co można ustalić na podstawie poniższego zrzutu ekranu?

-

1) Jakiej wersji Opery używano

2) Że do pamięci załadowany był program Microsoft Outlook

3) Że otwarty był plik .ost konkretnego użytkownika z firmową pocztą:

Analiza pamięci w Volatility

Następnym stosowanym przeze mnie krokiem jest analiza pamięci RAM za pomocą pakietu Volatility. Badanie można przeprowadzić np. za pomocą komendy:

volatility-2.4.standalone.exe --profile=

Jako profile należy wskazać z jakiego systemu operacyjnego pochodzi zrzut pamięci (najpopularniejszym obecnie profilem byłby Win7SP1x64 czyli Windows 7 w wersji 64-bitowej z zainstalowanym dodatkiem Service Pack 1.) a listę „funkcji” znaleźć można w pomocy programu (-h) albo na stronie projektu.

Być może niektórzy czytelnicy uznają tę funkcję za nieprzydatną, ale dla mnie jedną z najciekawszych funkcji volatility jest screenshot, za pomocą którego możemy „odtworzyć” położenie okienek na pulpicie (wygląd pulpitu użytkownika).

Jak widać na powyższym obrazku, zrzut pamięci został wykonany za pomocą AccessData FTK Imagera, o czym wspomniałem na początku artykułu, ale — co ważniejsze — na komputerze uruchomiony był komunikator Gadu Gadu.

Idąc tym tropem, za pomocą funkcji dumpfiles można wyeksportować listę wszystkich plików do których odwoływał się w trakcie działania system operacyjny komputera i na tej podstawie ustalić katalog profilu użytkownika komunikatora Gadu Gadu oraz jego numer.

Przeszukiwanie pamięci pod kątem słów kluczowych

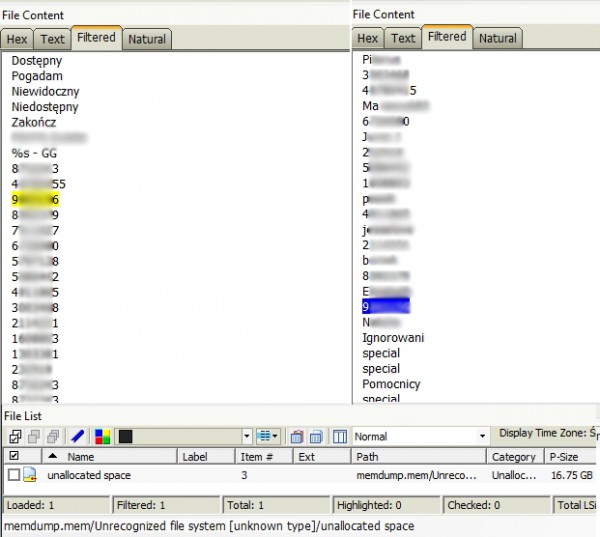

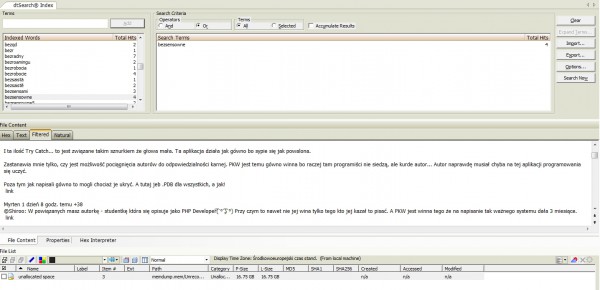

Warto dodać obraz pamięci RAM do programu AccessData Forensic Toolkit 5, nie jak poprzednio jako obraz pamięci, ale jako obraz dysku. Umożliwi to przeszukanie zawartości zrzutu pamięci za pomocą słów kluczowych, czyli za pomocą mechanizmu dtsearch.

Jako słowo kluczowe w poniższym przykładzie użyłem numeru Gadu Gadu użytkownika i tym sposobem udało się ujawnić listę kontaktów użytkownika oraz ich szczegółowe dane z katalogu publicznego.Na poniższym

obrazie widać (albo i nie ;p) fragmenty listy kontaktów wyświetlonej w uruchomionym programie, jak i statusy użytkownika (Dostępny, Niewidoczny):

Mając zaindeksowany zrzut RAMu za pomocą dtsearch, warto dowiedzieć się o użytkowniku czegoś więcej. Analizując wszelakie frazy, te – wydawałoby się mniej lub bardziej sensowne – można, w naszym przypadku, odtworzyć duże fragmenty historii przeglądania stron za pomocą przeglądarki Opera, mimo że po uruchomieniu komputera nie przeglądano za jej pomocą żadnych stron internetowych. Program jednak był uruchomiony, co było widać na liście procesów załadowanych do pamięci RAM. Oznacza to, że przeglądarka zapisuje swoje pliki podręczne do pamięci RAM. Czy dzieje się tak tylko, kiedy użytkownik ma deaktywowany pagefile? To należałoby przebadać.

W pamięci RAM są nie tylko adresy stron internetowych (i czasem hasła zapisane w formularzach), ale także ich treść. Tu dla przykładu fragment wątku z serwisu wykop.pl dotyczący kodu sławnego kalkulatora wyborczego, który ukazał się po przeszukaniu pamięci pod kątem słowa “bezsensowne“:

Inne pomysły na analizę pamięci RAM

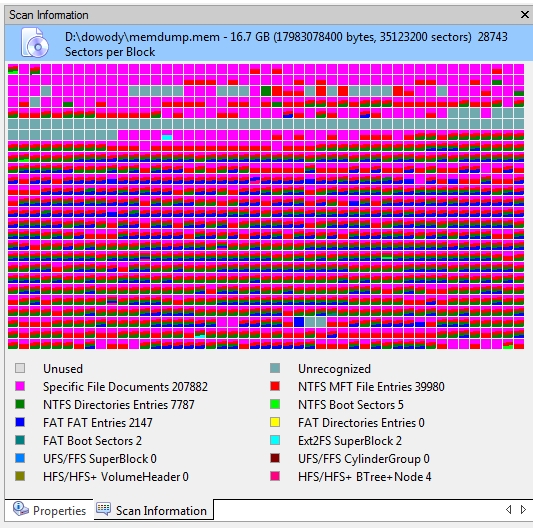

Jak jeszcze można przeanalizować pamięć RAM? Możemy na przykład zeskanować ją w programach do odzysku danych. Na poniższym obrazku widzimy, że w zrzucie pamięci RAM widoczne są zarówno pliki lub, co bardziej prawdopodobne, ich same nagłówki, a także wpisy systemu pliku, za pomocą których możemy odtworzyć strukturę plików i katalogów zapisanych na dysku twardym (którym przecież póki co nie dysponujemy).

Można także spróbować odzyskać dane w trybie surowym, na przykład za pomocą bezpłatnego narzędzia photorec z pakietu testdisk. Poniżej pliki w formacie jpg, przypuszczalnie cache przeglądarki Opera, który został ujawniony w zrzucie pamięci RAM wcześniej.

Tor i tryb prywatny nie zawsze ukryją twoje działania…

Konkludując – z pamięci RAM możemy się tym więcej dowiedzieć, czym dłużej ktoś częściej korzysta z komputera. Także zachowane środki ostrożności (TOR, tryb prywatny, czyszczenie pagefile’a, szyfrowanie dysku, itd.) mogą nie wystarczyć jeśli komuś uda się wykonać kopię pamięci RAM twojego komputera. Teraz już powinno być jasne, dlaczego podejrzanego o administrowanie forum Silk Road, agenci FBI zwinęli dopiero kiedy zalogował się do swojego laptopa…

Podsumowując, analiza pamięci RAM, to jedna z technik, dzięki której śledczy dowiadują się więcej o Tobie, niż Ty sam zechciałbyś powiedzieć…

Chcesz dowiedzieć się więcej?

Jeśli tematyka artykułu Cię zainteresowała, polecamy udział w naszych warsztatach z informatyki śledczej, w ramach których prezentujemy wiele technik pozyskiwania i analizowania danych z komputerów na których mogła mieć miejsce podejrzana aktywność; czy to w wyniku świadomych działań “złośliwego” pracownika, czy w wyniku przypadkowej infekcji złośliwym oprogramowaniem.

Nasze szkolenie, wbrew innym tego typu, kierujemy nie tylko do biegłych sądowych, ale przede wszystkim do administratorów firmowych sieci LAN — bo tę wiedzę powinien posiadać każdy z nich. Oczywiście informacje przekazywana na naszym szkoleniu przydadzą się także audytorom i pentesterom (zwłaszcza te pokazujące sztuczki związane z odzyskiwaniem danych i korelacją informacji pobranych z systemów).

W ramach dwudniowych warsztatów pokazujemy m.in. jak:

- W odpowiedni sposób zabezpieczyć ślady incydentu, aby można je było wykorzystać w trakcie ewentualnej rozprawy sądowej

- Uczymy obsługi kilkunastu specjalistycznych narzędzi pozwalających zebrać “materiał dowodowy” i poszerzyć wiedzę na temat tego “co właściwie się stało” oraz “jak do tego doszło”.

- Pokazujemy jak analizować dane zebrane z systemów Windows, przeglądarek internetowych oraz komunikatorów.

Z pełną agendą zapoznacie się na stronie dedykowanej naszemu szkoleniu z informatyki śledczej. Szkolenie prowadzą doświadczeni trenerzy z z firmy VS DATA, którzy od kilku lat posiadają status biegłych sądowych, a na co dzień zajmują się zabezpieczaniem elektronicznych materiałów dowodowych, odzyskiwaniem danych i tworzeniem ekspertyz zarówno dla organów ścigania i wymiaru sprawiedliwości jak i zwykłych firm.

Zachęcamy do rejestracji na kolejny już termin szkolenia: 26-27 stycznia w Warszawie — a najlepszą rekomendacją niech będą opinię uczestników poprzednich terminów szkoleń:

Świetne szkolenie. Dużo wiedzy praktycznej.

— Zbigniew, Agora S.A.Szkolenie prowadzone w bardzo przystępny sposób. Prowadzący posiada ogromną wiedzę, którą potrafi skutecznie przekazać, a to nie zawsze jest oczywiste. Część praktyczna na wysokim poziomie. Szkolenie pokazało różne sposoby osiągnięcia celu. Zdecydowanie warte polecenia.

— Michał, DB Schenker Rail PolskaOsoby prowadzące łączą w sobie cechy idealnych trenerów: posiadają ogromne doświadczenie oraz wiedzę, którą co najważniejsze potrafią rewelacyjnie przekazać uczestnikom.

— Jarosław, ZTMDużo konkretnej i opartej na praktyce wiedzy, kontakt z ludźmi którzy są specjalistami w swojej dziedzinie. Możliwość przedyskutowania z prowadzącymi konkretnych problemów, które nas samych spotkały. Warto było wziąć udział w tym szkoleniu.

— Marek, BZK GroupFajnie skonstruowane i przyjazne szkolenie dla każdego, kto chce pogłębić wiedzę z zakresu Computer Forensics. Duża ilość przykładów i ćwiczeń praktycznych dodaje sprawności i pomaga lepiej zapamiętać omawiane zagadnienia. Polecam

— Łukasz, Izba Celna

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ok wszystko fajnie bo artykuł dotyczy systemu Windows. A jak ma się sytuacja jeżeli chodzi np. o systemy operacyjne Apple (OS X Yosemite, Mountain Lion)?

A co ma system operacyjny do pamięci ram w komputerze?

@Mike: ma bardzo dużo. System operacyjny przydziela pamięć uruchomionym procesom. System operacyjny mapuję pamięć fizyczną do przestrzeni adresowej procesów (od tego może zależeć fragmentacja pamięci). System operacyjny może czyścić pamięć przed przydzieleniem jej procesowi albo po zwolnieniu jej przez proces. System operacyjny może udostępniać mechanizmy szczególnej ochrony wybranych obszarów pamięci (blokada zapisu ich do plików wymiany). Sposób w jaki zorganizowana jest przestrzeń adresowa procesu (gdzie jest kod programu, bibliotek, gdzie są dane, gdzie jest stos) też jest zależny od systemu operacyjnego.

Do tego, dużo krytycznych informacji jest trzymanych w pamięci jądra systemu operacyjnego, albo systemowych procesów.

Ano dosyć dużo ma, ponieważ to system deycuje jak zapisywać dane do RAMu. Nie wiem jak sprawa wygląda, ale jest bardzo możliwe, że na iOs czy Linuxie sprawa z wyciąganiem z RAMu może być trudniejsza.

Dołączam się do pytania; A jak sprawa wygląda z naszymi Linuksami?

@Mike:

System odpowiada za strukturę która znajduje się w pamięci RAM, a nie hardware sam..

W Linuksie nie potrzeba GUI do zrzutu, jest od tego plik specjalny /dev/mem i /dev/kmem.

Oczywiście do odczytu (a tym bardziej zapisu) tych plików trzeba mieć odpowiednie uprawnienia.

Analizą inną niż wyciągnięcie treści zamkniętego przypadkiem tekstu nigdy się nie zajmowałem, ale pewnie dużych różnic nie ma…

Również dołączam się do pytania. W jaki sposób zarządza RAMem Kali i jak włączyć to na zwykłym Ubuntu? Trzeba wgrywać inny kernel?

Panowie jesli tylko chcialoby sie wam wejsc na strone wspomnianiego oprogamowania w artykule to doczytalibyscie iz:

We also now support Linux memory dumps in raw or LiME format and include 35+ plugins for analyzing 32- and 64-bit Linux kernels from 2.6.11 – 3.16 and distributions such as Debian, Ubuntu, OpenSuSE, Fedora, CentOS, and Mandrake. We support 38 versions of Mac OSX memory dumps from 10.5 to 10.9.4 Mavericks, both 32- and 64-bit. Android phones with ARM processors are also supported.

a sam zrzut to tak jak pisal kolega w unixie wszystko jest plikiem , nawet ram – plik blokowy

W Linuksie sytuacja jest analogiczna jak w Windows, z tym że nie potrzeba dodatkowego oprogramowania, wystarczą uprawnienia do odczytu /dev/mem i ‘grep’.

Moim zdaniem na tego typu szkoleniach powinni także uczyć postępowania z OS X oraz iOS. O ile najście na tygodnik “Wprost” po publikacji słynnych nagrań było dość kontrowersyjne, o tyle czasem przydatne jest zebranie dowodów także w redakcjach gazet, wydawnictwach czy agencjach reklamowych. A tam jak wiadomo rządzą Maki. Z tego, co pamiętam agenci ABW w redakcji “Wprost” nie bardzo umieli poradzić sobie z Makami (mam na myśli ich umiejętności ograniczone głównie do Windows). Jak się okazuje Maki a przynajmniej Macbooki są bezpieczniejsze od PC także ze względu na budowę (konieczność posiadania odpowiedniego śrubokręta i dysk SSD nie dający się wymontować z płyty głównej) http://www.cdaction.pl/news-38687/kuriozum-abw-nie-moglo-zgrac-danych-z-macbooka-naczelnego-wprost-bo-nie-mieli-narzedzi.html

Czy istnieje jakieś narzędzie umożliwiające szyfrowanie całej zawartości ramu tuż przed uśpieniem i deszyfrowanie po wybudzeniu? To samo tyczy się plików hiberfil.sys i pagefile.sys?

Dobre pytanie. Jak ma się sytuacja gdy dane na komputerze są szyfrowane?

Lepiej: TRESOR

Przy włączonym bitlockerze hiberfil jest szyfrowany, plik wymiany również. W rejestrze da się też włączyć automatyczne zerowanie pliku wymiany w trakcie wyłączania systemu.

Świetny artykuł, choć zabrakło informacji jak się przed tym zabezpieczyć – wszak te narzędzia mogą też być wykorzystane przez hakerów do wyciągnięcia np. tajemnic handlowych firmy.

Przykładowy scenariusz:

1. Haker dostaje w jakiś sposób dostęp do komputera np. prezesa (por. zła pokojówka)

2. Instaluje malware potrafiące zrzucać RAM

3. Malware to wysyła w regularnych odstępach lub “na komendę” zrzuty RAM-u i kopie pagefile.sys hakerowi

4. Z analizy haker dostaje tzw. insider info na temat firmy które może służyć do szantażu lub manipulacji akcjami. Może też pozyskać prywatne dane prezesa i szantażować jego jako osobę (bo np. w trakcie “zrzutu” pisał mejla do kochanki).

@SuperTux – Moim zdaniem – jeśli atakujący ma możliwość zainfekowania laptopa prezesa to może na nim zrobić co tylko zechce. Na przykład dużo bardziej subtelnie szpiegować i wykradać dane. Przesyłanie kilkunastu GB danych jest podejrzane, a poza tym w czasie tej operacji zawartość pamięci może się mocno zmienić. Takie operacje powinno się wykonywać mając fizyczny dostęp do maszyny.

..he he he zrzuty pagefile..przy obecnym rozwoju techniki..wyobrazam sobie zrzut pagefile co godz gdzie bossu ma lapka 16Gb ramu na pokladzie wiec plik pagefile jest wielkosci ~16Gb..he he he POWODZENIA :-p

odbojnik@

U mnie page file wynosi 256 MB, a na tym kompie mam 16 GB RAM.

Poza tym zrzut można probówać wykonywać częściami.

przepis dotyczy też uruchomienia zrzutu na działającym jeszcze systemie. a co z systemami uśpionymi przez suspend? bo zahibernowane zrzucają wszystko do hiberfile i ramu zczytywać nie trzeba.

jedynym sposobem jaki znam to otwarcie obudowy i spryskanie kości ciekłym azotem. potem przełożenie kości do czytnika i zrzut tak szybko jak to tylko możliwe, chociaż specjalizowany czytnik może już robić refresha.

Teraz należy się zastanowić jak się przed tym bronić :D

http://forum.dobreprogramy.pl/czyszczenie-pami%C4%99ci-ram-t161668/

http://lmgtfy.com/?q=czyszczenie+RAM

Nie ma ludzi niewinnych, są tylko tacy, którzy używają CryptoSwap ;)

Wybaczcie jeśli pytanie jest głupie, ale po nieprzespanej nocy i całym tygodniu wysiłku umysłowego od rana do nocy człowiek ma problemy z ogólnie pojętym myśleniem. Do rzeczy: jeśli mam cały dysk zaszyfrowany za pomocą TC (‘starego’ 7.1a) z zachowaniem wszystkich zasad bezpieczeństwa i ktoś mi się dorwie do kompa to nie mam się czego obawiać ? Pomijam tutaj atak typu Evil Maid, a na fizyczny dostęp do RAM-u i odczytania jego zawartości poprzez zamrożenie i przepięcie do czytnika jest proste (przynajmniej tak mi się wydaje) rozwiązanie – w największym uproszczeniu: podłączyć do każdego banku pamięci kabelkami jakiś generator wysokiego napięcia (dla paranoików – podpiętego pod UPS-a :D), który przy odpaleniu (np przez BT/Wi-Fi czy zwykłego buttona) usmaży wszystkie banki pamięci ;>

może i jestem staroświecki, ale nauczono mnie jednej zasady: “im RAM cieplejszy, tym więcej danych, które można zdobyć i potwierdzić”. kwestia atakujących, broniących itp – ja Was koledzy proszę – naprawdę nie ma się co wymądrzać, bo jak ktoś będzie chciał Was/Waszych znajomych załatwić to i tak to zrobi. wystarczy nr IP, a format nie wystarczy w sprawach śledczych. Pozdrawiam, Headcrush

Format nie stanowi przeszkody dla zdolnego gimnazjalisty. Wspominanie o formatowaniu w kontekście bezpieczeństwa danych to już faux pas

““im RAM cieplejszy, tym więcej danych, które można zdobyć i potwierdzić””

Co do RAM’u….

Jeśli masz dostęp fizyczny do komputera swojego kolegi, który wyłączy komputer i ty w ciągu minuty rozbierzesz go. i schodzisz kostkę ramu, to będziesz mógł pobrać zawartość banków pamięci, ponieważ struktura schłodzonego ramu szybko się nie wymazuje.

A co do IP, to raczej niewiele wyciągniesz chyba, że udostępniasz dane systemowe w eter.

Co masz na myśli mówiąc, że format nie wystarczy?

Format może i nie, ale fizyczne zniszczenie nośnika (zarówno elektronika jak i talerze/moduły flash jeśli to SSD) to już tak. Tylko wtedy nie wywalać do jednego śmietnika resztek dysku tylko do kilku, najlepiej w różnych punktach miasta – mniejsze prawdopodobieństwo że służby znajdą wszystkie części.

Co do pewnej formy zabezpieczenia zawartości pamięci ram przed wyjęciem modułów i ich odczytem za pomocą czytnika to w pewnych “wysokich” instytucjach publicznych stosuję się metodę “odczekach 10-15 minut przed wyjściem z pomieszczenia po wyłączeniu komputera”.

W artykule warto by jeszcze wspomnieć o specjalnych “urządzeniach” które służą do odłączenia kopmutera stacjonarnego od gniazdka i umożliwiają jego swobodny transport do np. labolatorium.

p.s.

Ciekawy artykuł – więcej takich :D

jak odczytac; zrzut pamieci z awari pamieci lub plik hibernacji ?(windbg nie jest opcja) ftk chyba tego nie potrafi czytac?

Wszystko co ma wartości heksalne FTK potrafi przeczytać :) Zrzut RAMu, plik hibernacji, pagefile i całą przestrzeń nieprzydzieloną można przeszukiwać za pomocą słów kluczowych. Bardzo przydatne do szukania korespondencji webmailowej, pisanych postów na forach, wiadomości prywatnych. Trzeba tylko wiedzieć jakich fraz użyć, co nie zawsze jest takie oczywiste.

Do obrazowania pamięci RAM dla systemów Windows polecam winpmep. Uruchamiany z wiersza poleceń. Wykorzystuje niewielką ilość pamięci.

W przypadku systemu Linux najlepiej sprawdza się LiME. Jest tak naprawdę modułem jądra, który należy uprzednio skompilować w systemie, którego pamięć będzie zrzucana.

Wszyscy tu wiedzą o atakach Cold Boot. Tylko, że na DDR2, owszem, jest 5 minut na wsadzenie pamięci do ciekłego azotu (albo jej odczytanie), ale przy DDR3 to już tak łatwo nie ma.

Było by fajnie jakby ktoś to opisał na niebezpieczniku, bo już mam trochę dość czytania komentarzy o tym, że nie da się żyć bez podręcznego zestawu do niszczenia kości pamięci. I jak odróżnić sąsiadkę Basię od ABW po pukaniu do drzwi.

http://superuser.com/questions/464297/wipe-ram-on-shut-down-to-prevent-cold-boot-attack

Zamknięcie klapy laptopa powoduje format dysku systemowego. Następnego dnia rano włączam komputer, Windows się instaluje, ja robię kawę i gdy wracam mam przeczysty system. Polecam.

W swojej praktyce miałem program do symulacji pewnego procesu technologicznego, do którego trzeba było dodać przez interfejs solwer na niższym poziomie abstrakcji. Producenci oczywiście zatkali paszcze i nie chcieli puścić ani formatu binarnych plików wejściowych, ani tym bardziej metody sterowania programem.

Interfejs powstał. Pliki wejściowe z reverse engineeringu. Sterowanie programem przez… ładowanie go przez loader, skomplikowaną analizę i modyfikację pamięci.

Szczerze mówiąc nie wiem, czy na WinNT to by się powiodło.

Przestrzeganie podstawowych zasad bezpieczenstwa fizycznego sprawia ze ten art. Traci sens

I dlatego buduje się sprzęt na magiczny guzik który w 1-sek odłącza zasilanie. Pozdrawiam wszystkich elektroników amatorów :)

Dla upartych ludzi nie ma rzeczy niemożliwych.. Ilu z Was nosi portfel w kieszeni ? ..a ile miejsca zajmuje w kieszeni dysk i kostka pamięci (chodzi o laptopy rzecz jasna) Jak jest dobry model kompa, to kilka śrubek leżących w szufladzie go nie zbawi. Pozdrawiam paranoików :)

Powiedzcie mi po co publikować coś o czym wiadomo tak długo jak żyję i setki razy to gdzieś już było. To tak jak jak nie ma o czym rozmawiać to pogadajmy o pogodzie. Jakub

[…] Kolejny ciekawy opis użycia narzędzia Volatility na praktycznym przykładzie. Zachęcamy też do lektury naszego artykułu Sekrety Informatyki Śledczej, czyli co siedzie w twojej pamięci RAM i jak można to wyciągnąć. […]

[…] i wykonanego przez nie “przekrętu” (por. Zabawa w kotka i myszkę) oraz pokazaliśmy jak analizować zawartość pamięci RAM komputera. Z dzisiejszego odcinka dowiecie się jak służby analizują telefony komórkowe i co można […]

to teraz przydałaby się rada

jak wyczyścić pamięć ram aby nie można było z niej nic odczytać.