5/2/2014

Dziś wielu Polaków posiadających internet od Orange (TP SA) miało “problem z dostępem do internetu”. Tę odważną decyzję o nałożeniu blokady podjął dział bezpieczeństwa Orange. I bardzo dobrze. Ci klienci, którzy zostali “odcięci” są bowiem zhackowani — ktoś, włamał im się na routery Wi-Fi za pomocą opisywanej przez nas ostatnio poważnej dziury i podmienił DNS-y na takie, które przekierowują na fałszywe strony banków. Kilka dni temu opisaliśmy historię jednej z ofiar, która w ten sposób straciła 16 000 PLN. Ale potencjalnych ofiar w Polsce może być aż milion! i zwłaszcza ci, którzy nie mają internetu od Orange są obecnie narażeni na ataki.

TP SA (Orange) blokuje “zhackowane” modemy

Jak pisze jeden z naszych czytelników:

Dziś kolejka chętnych do rozmowy z konsultantami infolinii technicznej Neostrady sięgała 150 osób. W większości problemy z podmienionymi dnsami i nie otwierającymi się stronami www.

Tak naprawdę Orange wcale nie blokuje konkretnych klientów, a po prostu wycięło routing wyłącznie do adresów IP, pod którymi przestępcy postawili fałszywe serwery DNS. Dzięki temu, żadne oprogramowanie na komputerze klienta (np. przeglądarka internetowa) nie będzie w stanie rozwiązywać nazw domenowych, jeśli klient korzysta ze złośliwych DNS-ów. Dla większości przeciętnych użytkowników te symptomy są oczywiście równoznaczne z “brakiem internetu”, chociaż nie jest to prawda.

Lista fałszywych DNS-ów — sprawdź, czy z nich korzystasz

Oto lista wszystkich znanych nam, fałszywych DNS-ów, które pojawiają się na “zhackowanych” roterach:

- 5.45.75.36

- 5.45.75.11

- 95.211.241.94

- 95.211.205.5

- 95.211.156.101

- 37.252.127.83

- 69.85.88.100

- 62.113.218.106

- 5.135.199.20

- 194.44.49.48

Jeśli zaobserwowaliście inne fałszywe DNS-y, dajcie znać.

Jak sprawdzić, z jakiego DNS-a korzystam?

Jeśli korzystasz z systemu Windows, wydaj polecenie:

Start -> Uruchom -> cmd.exe -> ipconfig /all

Jeśli korzystasz z systemu Linux bądź Mac OS X, wydaj polecenie w konsoli:

cat /etc/resolv.conf

Apelujemy o to, abyście sprawdzili ustawienia DNS-ów nie tylko u siebie, ale również u swoich mniej technicznych znajomych, rodziców, itp.

Cholera, mam te DNS-y, co teraz? Jak się zabezpieczyć?

W przypadku, w którym zauważycie wspomniane wyżej adresy IP złośliwych DNS-ów, wykonajcie następujące kroki:

- Zalogujcie się na swój router Wi-Fi, albo powiadomcie jego właściciela (jeśli przebywacie w nie swojej sieci). Jeśli standardowa kombinacja admin/admin nie działa, spróbujcie hasła biyshs9eq, jeśli to nie pomoże, wykonacie reset do ustawień fabrycznych.

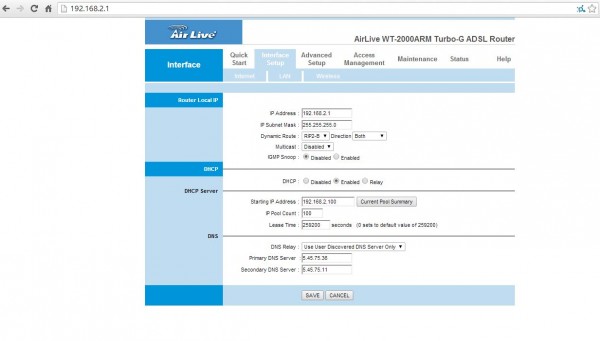

- Przejdźcie do zakładki konfigurującej serwer DNS (ekran konfiguracji WAN oraz ekran konfiguracji DHCP na LAN) i skasujcie złośliwe DNS-y (możecie zastąpić je tymi: 8.8.8.8 i 8.8.4.4)

- Wyłączcie dostęp do panelu zarządzania routerem od strony Internetu (w każdym routerze wygląda to troszeczke inaczej, najlepiej sprawdzić w instrukcji obsługi waszego modelu)

To powyżej to absolutne minimum, ale można zrobić więcej, aby być bezpiecznym — szczegółowo opisaliśmy to w artykule sprzed kilku dni pt. “Stracił 16 000 PLN bo miał dziurawy router (tak jak prawie 1,2 miliona Polaków)”. Tam też znajdziecie szczegółowo opisany mechanizm ataku i skutki, jakie może wywołać.

Odważna decyzja Orange CERT-u

Na koniec brawa za reakcję dla Orange’owego CERT-u. Takim ruchem co prawda “zddosowali” kolegów z infolinii ;-) …ale pewnie uratowali wielu klientów przed wyciekiem danych i potencjalnie także pieniędzy.

PS. I gdzie są brytyjscy szpiedzy, kiedy ich potrzeba? :-)

PPS. Jutro opublikujemy analizę działania kilku wystawionych parę dni temu do internetu TP-Linkowych honeypotów, które miały przyciągać tego typu atakujących. Długo nie musiały czekać… ;-)

Aktualizacja 6.02.2014; 14:51

Netia również podjęła kroki w celu ochrony swoich klientów. Połączenia na “złe” DNS-y będą przekierowywane na DNS-y “dobre”, należące do Netii.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Współczuję konsultantom online. No i gratulacje dla Oranguata, cokolwiek by nie mówic o tej korporacji, to krok naprawdę w dobrą stronę. Ciekawe tylko ile w tym polityki, a ile troski o użytkownikow.

Sama troska o użytkowników !!!

Nigdy nie powinieneś myśleć inaczej :)

Czyli mała dziurka w routerach przerodziła się w konkretne gówno…

Dziurka w routerze nigdy nie jest mała. Dlatego jak kupowac to tylko z możliwością wgrania *WRT, bo producenci bardzo szybko przestają wydawać aktualizację i taki niezałatany router nadaje się tylko na allegro.

Czy ona taka mala to ja nie wiem ;)

Backdoor, nie dziura, backdoor – nazywajmy rzeczy po imieniu.

A ja polecam zamienić DNSy google miejscami: 8.8.4.4 wpisać jako główny. Wg. DNS benchmarka (https://www.grc.com/dns/Benchmark.htm) jest o ~10ms szybszy (testowane na 2 łączach). Niby nic a jednak w skali życia trochę się nazbiera.

Jak by wszyscy ustawili rezerwowy jako główny, to główny stanie się szybszy :)

to pewnie jego strategia.

Ja jednak zostaję przy DNSach TPsowcyh. Mniejszy lag niż do Google’owych (+mniejsza inwigilacja NSA :3)

W tych czasach 8.8.4.4 i 8.8.8.8 to nie są pojedyncze maszyny. Są rozlokowane po całym świecie, no i te adresy ip się powtarzają (ANYCAST – poczytać można choćby tu : http://www.data.proidea.org.pl/plnog/8edycja/materialy/prezentacje/Lukasz_Bromirski_Protection_of_IP.pdf).

Pozdrawiam

Piotrze, a dlaczego nie 208.67.222.222 + 8.8.8.8?

W takim razie zamieniam DNSy z 1.1.1.1 i 1.0.0.1 na 1.0.0.1 i 1.1.1.1 ;P

Zastanawiam się czy w dłuższej perspektywie googlowe dnsy nie okażą się bardziej niebezpieczne.

Notabene w W8/8.1 nie ma pola Uruchom w Start ;) .

Z pewnością działają na hakerów jak płachta na byka, ale jednak mam większe zaufanie do ogromnej korporacji codziennie pentestowanej przez tysiące osób niż do lokalnego dostawcy, który nawet o włamaniu nie musiałby nikogo powiadamiać.

Jest. Pod prawym przyciskiem na starcie :)

Win + r

Ja wolę puszczać “zaledwie” 70% mojego ruchu przez Google a nie 100%.

W 8.1 win+x otwiera menu start i tam JEST opcja uruchom. win+r od razu otwiera uruchamianie.

Hmm, a mnie zastanawia czemu z ddosowali biuro obsługi, a nie przekierowali ruchu na jakiś własny serwer z komunikatem “twój router został zhackowany, zrób to i to”? Chętnie poczytał bym możliwe wyjaśnienie od kogoś, kto wie więcej niż ja na temat teorii sieci ;)

To hakerzy przekierowali ruch, więc orange mogło go już tylko odciąć.

bo klienci dzwonią w różnych sprawach

@asd

Mozna by to rozwiazac np tak:

> Na stronie orange czy jakiejs innej neostrady dodac widoczny link do tutoriala jak sprawdzic dnsy. Ewentualnie na jakiejs domenie konkretnej.

> Jak ktos dzowni:

“Jesli nie masz dostepu do internetu moze to byc spowodowane atakiem na twoj router, wejdz na strone xxx.com, sprawdz swoje dns’y. Jesli problem nie jest spowodowany przez nieporzadane dzialanie osob trzecich wcisnij 1 aby przejsc do rozmowy z konsultantem.”

> Na stronie w poradniku od dnsow dorzucic komunikat na ten temat, link do tego postu na niebezpieczniku i pare innych informacji jesli trzeba.

Generalnie polowa ludzi i tak pewnie oleje i bedzie sie dobijac. ale moze by to troche zmniejszylo ruch, jak w miare ogarniete osoby by sprawdzily, ze maja problem z dnsami i by to naprawily. Albo przynajmniej sie dowiedzialy, ze maja taki problem i musza czekac na jakies rozwiazanie…

Ale w zasadzie nad takim rozwiazaniem tez trzeba by pomyslec, bo moze byc uciazliwe dla klientow. Sczegolnie, ze pewnie duza czesc z nich nawet z poradnikiem nie bedzie wiedziec o co chodzi. Ale czy bardziej niz 150 osob kolejki, gdzie i tak nie dowiedza sie przez 5 godzin co sie dzieje?

No i musieli by lekko zmodyfikowac system call center + zrobic ten poradniczek/komunikat na stronie/cokolwiek.

W kazdym razie rozwiazania maja swoje plusy i minusy. Zrobili jak zrobili. Bo albo nie wpadli na nic lepszego, albo wymagalo za duzo pracy/bylo za drogie/blablabla…

Dobrze zrobili, ze przynajmniej klientow zabezpieczaja ;)

@update

Zapomnialem, ze dnsy im nie dzialaja. Zamiast domeny w informacji telefonicznej musieli by podac ip. Wiec jeszcze wieksze utrudnienie dla uzytkownika.

Ale ja tam wolal bym wpisac ip i poczytac troche, niz czekac 150 w kolejce.

A co za problem “nadpisać” gdzieś na węźle wyjściowym dany IP? Ruch można i wyciąć (jak tu zrobili) jak i przekierować na inny adres IP, np. własny serwer DNS, który za to na każde zapytanie odpowiada adresem witryny z instrukcją co zrobić, albo chociaż co się stało.

Taki ruch prawdopodobnie zrobili, bo liczył się czas, a konfiguracja takiego serwera to strata tego cennego czasu. Choć moim zdaniem najpóźniej jutro powinni coś takiego zrobić, aby chociażby odciążyć infolinię.

Sądzę, że się nie mylę, ale jeśli… czekam na odpowiedzi, może osób siedzących w branży dłuższy czas.

blackhole jest juz zamieniony na sinkhole

Cóż, takie praktyki – aczkolwiek czasami stosowane – nie są zbyt dobrze widziane.

niebezpiecznik.pl/post/google-mowi-jestes-zainfekowany/

Czy powyższy “hack” mógł być wykonany tylko na urządzaniach które miały otwart port 80 (nie przeszły pozytywnie http://cert.orange.pl/modemscan/index.py/scan) ?

Mógł być wykonany także w innym przypadku, o ile atakujący a) odgadł port panelu b) odgadł hasło (albo nie zostało ono zmienione)

Będzie aktualizacja dla wycofanego z produkcji modelu TD-W801G?

Zdecydowanie czas na zmianę routera. Zauważyłem u siebie tego DNSa

Start -> Uruchom -> cmd.exe -> ipconfig /all

Słabo, słabo. Większość routerów skonfigurowanych “aby działały” forwarduje requesty DNS a ich serwery DHCP jako adres DNS rozdają adres routera więc w ipconfigu user nie zobaczy nic niepokojącego. Musiałby zalogować się do zarządzania routerem i tam sprawdzić z jakich DNSów w rzeczywistości korzysta. Gorzej jeżeli w wyniku ataku zmieniany jest również user/pass do zarządzania routerem. W takich przypadkach sugerowałbym resecik, jeżeli to możliwe w routerach od Orange.

Z naszych obserwacji wynika, że atakujący nie podmieniają DNS-ów pobieranych przez router, a wpisy dot. DNS-ów serwowanych przez router po DHCP klientom w LAN-ie. Masz może dostęp do jakiegoś routera, w którym zdarzyło się to, co opisałeś?

Potwierdzam. Router forwarduje DNSy a po DHCP zawsze wysyła jako DNS swój IP(zwykle 192.168.1.1), tak przynajmniej robił mój TP-Link W8901G

Też mam adres routera (TP-Link stojący na dd-WRT). Na poprzednim routerze, chyba UPC-owy Thomson, też miałem IP routera. Nie przypominam sobie, żebym u kogoś widział w ipconfig IP DNS-ów, chyba że ktoś ręcznie na komputerze ustawił.

Krzysiek, też mam upiecowego Thomsona i tu jest o tyle dobrze, że nie ma tej dziury. Mimo że nie da się WRT wgrać (nieobsługiwany ruter), to dobrałem się do wewnętrznego softu i zrobiłem reverse-engineering i nie ma tam żadnych innych dziur. Wszystkie uprawnienia są ustawione poprawnie, długość sesji jest mała, itd.

Ogólnie dobry ruter, tylko szkoda że się WRT wgrać nie da.

@SuperTux

W jaki sposób go zmodyfikowales?

Uzytkownicy Orange od 16 nie powninni sie obawiac. Problem zostal czesciowo rozwiazany , (takie info dostalem od znajomego ) proponuje dalej uzywac 194.204.159.1 oraz 194.204.152.34 zamiast googla.

Pzdr

jak wpisali te, to wpiszą i inne, których orange nie blokuje…

To honeypoty złapią inne i inne będą blokowane.

Albo jeszcze alternatywniej… 8.26.56.26, 8.20.247.20.

Jeśli chodzi o sprawdzenie DNSów z których korzysta system to powyższe wskazówki są małoużyteczne jeżeli za DNS ustawione jest IP routera (standardowo jeśli konfiguracja pobierana jest z DHCP) bo wtedy korzystamy z DNSów, które ma zapisane router, np. z tych fałszywych.

A czy nie jest tak, że zmieniając konfigurację routera by korzystał z podstawionych DNSów hakerzy jednocześnie ujawniają je w ipconfig /all?

Nie, ponieważ https://niebezpiecznik.pl/post/sprawdz-z-jakich-dns-ow-korzystasz-i-upewnij-sie-ze-nie-sa-to-5-45-75-36-i-5-45-75-11/#comment-273718

whois 5.45.75.11

netname: INFERNO-NL-DE

ciekawe.. :D

Częściowo jest to wasza wina, gdyby nie artykuł o tych lukach, ataków pewnie byłoby parę procent mniej. Wiele osób przegląda waszą stronę, i tych złych i tych dobrych ;)

Ataki zaczęły się dzień przed opublikowaniem pierwszej wzmianki o tej luce na Niebezpieczniku ;-)

Czyli niepisanie sprawi, że nie będzie ataków?

Małe dzieci tak się chowają, że zasłaniają oczy i myślą, że ich też nie widać :)

Tego nie napisałem, ale podając jak przebiega atak swoich sił próbują script kiddies.

@Robert Script Kiddies raczej nie założą kont na słupy w bankach.

Za atakami stoją osoby, które od dawna atakują banki (ZeuS-ami itp.). Widać ogromne podobieństwo w komunikatach, sposobie/technice i kodzie webinjectow. To “stara grupa” zorientowana na banki, ale nowy wektor ataku. W mobajlu tez przecierali szlaki…

skomentuje to tylko i wyłącznie tak:

LOL.

Jaka kolwiek proba dyskusji spełzła by na niczym, znizyl bys mnie do swojego poziomu i pokonal doświadczeniem.

Jasne, nie informujmy o zagrożeniach to będzie bezpieczniej – co to za idiotyczna “logika”?

Cześć. Fajna grupa artykułów – za to dzięki.

Pojawiła się wzmianka o LUA dla nmapa, pojawił się wpis o ‘masshacku’…

Ciekaw jestem artykułu z honeypotow. Może naklikam coś i podeślę poc’a ;)

good job! ;)

Ja mam tak, że router pobiera numery IP serwerów DNS z serwera DHCP dostawcy internetu (de facto jest to jego własny serwer DNS), a komputerom serwuje swój własny numer IP jako adres serwera DNS, więc ipconfig /all pokazuje 192.168.1.1 (czyli adres routera).

Z tym, że w routerze jest Tomato.

I co z tego? Możesz fakeDNS ustawić zarówno dla połączenia WAN routera (klienci widzą jako DNS IP routera, a i tak są “hackowani”), oraz w konfiguracji lokalnego DHCP dla LAN (wtedy widzą ip fakeDNS).

Czy luka dotyczy w jakims stopniu ‘liveboxów’ z telekomunikacji? Chodzi mi o ten stary zwłaszcza, czy ktoś może to sprawdził?

Liveboxy są produkcji Sagema z tego co pamiętam, z softem od Sagema. Raczej nie jest podatny na te ataki, ponadto Orange/TP co jakiś czas automatycznie je aktualizuje ;)

Liveboxy mają inną dziurę i jest nią “dostęp obsługi”. Nie mówiąc już o tym, że od wersji 2 rozsyłają otwartą sieć, z której dość łatwo idzie odczytać adres WAN routera i podpiąć się jako “technik orange” (:

Najbezpieczniej jest mieć swój router i to dobrze skonfigurowany. Ja polecam Netgeary, nie mają takich dziur (;

Powiedz coś o tej “dziurze”

Na szajsboksie v.2 szło się dowiedzieć jego aktualnego WAN IP za pomocą rozsyłanej przez niego v-sieci “Orange_FunSpot”, bez konieczności zalogowania – za pomocą tracerta (szedł bez redirectu HTTP – tak samo, jak zapytania DNS. A zdarzyło mi się raz do niego zalogować bodajże kontem support/supportadmin (od WAN-u, rzecz jasna). Trochę później zgłaszałem też p0c ze zdalnym crashowaniem LBv2 przez uszkodzone żądania HTTP.

// przy okazji wczoraj dostałem cynk o zawieszającym się LBv3 przy korzystaniu z jego print serwera i niepowodzeniu wydruku, weryfikuję (:

Mi cat /etc/resolv.conf pokazuje jako nameserver (niespodzianka) adres ip mojej bramy domyślnej :(

Wydaje mi się, że adresy serwerów dns w linuksie mogą być też ustawione dla każdego z interfejsów z osobna w /etc/network/interfaces

Dodatkowo jak ktoś używa jakiegoś sprytnego network managera np. z pakietu gnome to chyba jeszcze może mieć DNSy poustawiane dla każdej sieci wifi osobno. Więc nie wiem czy to polecenie, które podaliście pomaga określić dnsy, z których obecnie korzystamy i to bazując tylko na mojej wiedzi odnośnie debianowych dystrybucji bo na CentOSie to pamiętam z konfiguracją interfejsów był zupełnie inny kosmos.

/etc/resolv.conf to zawsze aktualne ustawienia DNS. osobiście wklepałem sobie tam na sztywno DNS-y googla i zablokowalem plik za pomoca chattr +i, zeby NetworkManager mi przypadkiem nie ustawial innych w innych sieciach (co prawda zdarzaja sie z tym problemy w sieciach takich jak w akademikach SGGW, gdzie blokowany jest caly ruch zewnetrzny UDP :) )

/etc/network/interfaces czy /etc/sysconfig/network-scripts to sa ustawienia, ktore sa ladowane wlasnie do /etc/resolv.conf podczas polaczenia z siecia, same w sobie nie sa uzywane.

w tym pliku znajduje sie adres bramy domyslnej, gdyz Twoja brama domyslna forwarduje żądania do wbitych w nia DNS-ow.

Dzięki za rozjaśnienie. Na wiki debiana jakoś się nie mogłem doczytać. Teraz widzę, że to działa tak jak napisałeś :)

Mam dwa pytania:

1. Czy jeśli skaner Orange twierdzi, że mój panel administracyjny jest niedostępny z netu, to jestem bezpieczny?

2. Czy jeśli Orange nie wyłączyło mi internetu, to znaczy, że jestem bezpieczny?

nie, mi skaner pokazał, że wszystko jest w porządku.

Wszedłem jednak na router a tam ustawione trefne DNS! Porażka na całego.

potwierdzam, że skaner nie działa dokładnie. Ja miałem błąd w druga stronę – skaner mi pokazuje, że jest dostęp ze świata, natomiast panel administracyjny routera, że nie. Jest jeszcze oczywiście możliwość, że oprogramowanie routera ma dziurę i dostęp rzeczywiście jest.

Porada od niebezpiecznika:

Przejdźcie do zakładki konfigurującej serwer DNS (ekran konfiguracji WAN oraz ekran konfiguracji DHCP na LAN) i skasujcie złośliwe DNS-y (możecie zastąpić je tymi: 8.8.8.8 i 8.8.4.4)

a lu link do niebezpiecznika:

https://niebezpiecznik.pl/post/wybrales-dns-y-od-google-boj-sie/

to nie lepiej podac w poradzie jezeli dotyczy to klientow Orange, to DNSy s Orange?

1. To nie dotyczy tylko klientów Orange

2. 8.8.8.8 – przy masowym przeznaczeniu tekstu (przez tę godzinę od publikacji przeczytało go już 25k osób) ma większy sens; jest prostsze niż przepisywanie DNS-ów TPSA.

3. Tekst o DNS-ach Google pamiętamy, przedwczoraj go linkowaliśmy przy szczegółowej naprawie problemu. Ten artykuł ma być “prostszy” i minimalistyczny.

Dorzućcie jeszcze googlewe dnsy ipv6. Pewnie prawie nikomu to dzisiaj nie potrzebne, ale jak już ludzie zmieniają, to niech zmienią wszystko na wypadek, gdyby ich IPS wdrożył ipv6.

A nie mogli w Orandzu po prostu zrobić przekierowania i przekierowywać na swoje DNSy?

Albo przekierowanie na serwer z informacją o infekcji itp.

Sama blokada to metoda cepa jak na rok 2014

To z tego, że jeśli zachodzi opcja 1., to sprawdzanie IP serwera DNS w komputerze mija się z celem. Bez tego z resztą też, bo najprawdopodobniej w większości wypadków komputery pobierają dane z routera automatycznie, więc lepiej jest sprawdzić od razu wpisy w routerze i ewentualnie zmienić.

Miałem problem z internetem wczoraj (Tp-link 8901 a jakże!) I zdziwiłem się, że konsultant kazał mi wpisać DNSy na komputerze… Nie chiał powiedzieć dlaczego, ale jak widać chciał dobrze:p

5.45.75.36 / 5.45.75.11

Łódź, modelu routera nie byłem w stanie sprawdzić, dopiszę rano

Skąd hasło biyshs9eq? Hasło również jest podmieniane w trakcie ataku na to?

Na takie hasło zmieniają hasła atakujący, których namierzyliśmy na naszych honeypotach. Od 3 dni często używają też hasła “263297” – skapnęli się, że ktoś naprawia po nich routery (:

Zna ktoś jakiś test “podstawionego IP”?

U mnie nslookup mbank.pl 5.45.75.36 zwraca poprawny adres…

Myślę, że porównanie:

nslookup domena_testowa złośliwy_DNS

ipconfig /flushdns

nslookup domena_testowa

byłoby łatwiejsze dla mniej technicznych userów niż szukanie w konfiguracji…

Dziwne bo w dniu dzisiejszym i wczorajszym rozłączało mi notorycznie internet.

Rozumiem że klienci Netii (posiadacze Netia Spota) mogą spać spokojnie?

Dostawca internetu nie ma znaczenia, a model routera!

https://niebezpiecznik.pl/post/netiaspot-uwaga-wiele-bledow :)

A czemu niby? Masz trefnego TP linka to reaguj. Predzej uzytkownicy Orange sa bezpieczni, bo w duzej mierze (o ile nie wszyscy) sa odcinani. P.s. skad to dziwne haslo na panel administracyjny?

Czy na atak podatny też jest switch TP-Linka, podłączony do routera Pentagram Cerberus?

switch nie reguluje ruchu, to jest tylko roździelacz. o ile nie jest zarządzalny – nie ma problemu.

Osobiście proponuję sprawdzić jak wam pingają DNSy googla przed użyciem. Mi osobiście szybciej działają DNSy Orange, dlatego z nich korzystam.

Mam router Thomsona z UPC i nie ma opcji zmiany DNS. Wskazówki stąd też nie działają: http://npr.me.uk/telnet.html#dnsr10

Co zrobić?

Jak się da, włączyć tryb modemu – modem mode / bridge mode i podłączyć jakikolwiek router, na który wgrasz OpenWRT, DD-WRT lub Tomato. Zero frustracji, mnóstwo opcji, pełna kontrola.

Pytanie do Drak.

W jaki sposob to zrobić na routerze Thompsona ? (tego białego ;) )

@Linkos: Nie mam pojęcia. Podaj model Thomsona, może ktoś przełączył.

@Drak

Jest to router Thomson twg870.

W każdym razie moje łącze jest czyste standardowe DNS od UPC

@Linkos: Być może to (na tryb modemu):

http://www.boards.ie/vbulletin/showthread.php?t=2057106714

Wydaje mi się, że administratorem tego routera jest UPC i samodzielnie nic na nim nie zrobisz. Oni mają hasła admina. Nie radzę też zmieniać oprogramowania “na siłę” bo masz dostęp fizyczny do urządzenia – usługodawca się nie ucieszy. :)

Raczej dodatkowo postaw sobie swój router, który skonfiguruj jak Ci się podoba i do niego się podłączaj (po wifi, albo kablu).

@Stonek:

Nigdzie nie jest napisane, że nie wolno mi kombinować :D mam tylko nie zrywać plomb ;>

@Stonek. Oczywiście, że w UPC znają hasło admina: admin :). Tylko użytkownik, który nie przeczytał instrukcji o tym nie wie. Ale na szczęście dostęp od strony WAN jest zablokowany a nie tak jak w tych TP-linkach, a w szczególności TD-W8901G, gdzie domyślnie jest włączony dostęp z zewnątrz i aby go zablokować trzeba edytować listę ACL. LOL.

Dzisiaj miałem problem z przerywanym działaniem internetu UPC (router thompson). Po jakimś czasie zaczął działać. Jednak po odpaleniu chrome@win7_64 i wpisaniu google.com chrome wyświetlił mi info czerwoną planszę z informacją o błędnym certyfikacie oraz zablokował dostęp do wymienionej strony.

Czy to może mieć związek?

Z powyższą luką to nie miało nic wspólnego, ale być może natknąłeś się na lukę CSFL w modemach Thomsona w UPC z wersją oprogramowania: STD6.01.12.

https://niebezpiecznik.pl/post/dziura-w-routerach-sprzedawanych-przez-upc/

Do tego ataku trzeba nieco więcej sprytu niż przy opisanym powyżej wektorze dla TP-Link, ale przy pozostawionym domyślnym haśle do panelu administratora również ten atak może zostać wykonany “automatycznie”, czyli po wejściu na jakąś zmodyfikowaną stronę.

Ups, trochę pokręciłem. Podatność określana jest jako CSRF (Cross Site Request Forgery) a wersja oprogramowania wewnętrznego do routera Thomsona to: STBA.01.75.

Ja na routerze mam podstawowy DNS 194.204.159.1 i zapasowy 194.204.152.34, oba ustawione statycznie. Na urządzeniach końcowych jako DNS jest ustawiony (również statycznie) adres tego routera czyli 172.16.0.1. Nie stwierdziłem aby mi coś przestało działać.

podawanie dns’ów google to chyba niezbyt szczęsliwa podpowiedź, chyba że ktoś chce mieć profilowane reklamy wg wszystkich odwiedzanych stron

to nie głupie jeśli szukasz reklam z konkretnej tematyki ;P

A u mnie jest 127.0.0.1 router apple. Mam się bać?

Spokojnie – nsa cie pilnuje, dla własnego dobra ^^

Witam, a czy nie uważacie że bardzo niski jest poziom samych posiadaczy sprzętu, a co więcej ludzi którzy to instalują. Widać po tym co tutaj czytam że większość nie ma pojęcia o wielkości sytuacji. Tanie rutery które z doświadczenia wiem że są często instalowane u użytkownikach domowych w ogóle nie dają zabezpieczeń. Wszystkim zainteresowanym Polecam i na mawiam do zakupu urządzeń na które można a wręcz jest wskazane instalowanie alternatywnego oprogramowania Linuxowego TOMATO, DDWRT, OpenWRT inne.

nawet najprostsze routery, o ile mamy do nich dostęp, co nie zawsze ma miejsce, mają wystarczającą ilość opcji bezpieczeństwa na firmowym sofcie i nawet nie trzeba się bardzo na tym znać – jest instrukcja i jest niebezpiecznik i parę innych serwisów…

Może warto doprecyzować informacje, bo z tego co przeczytałem to problem dotyczy tylko routerów xDSL.

Chyba sobie żartujecie z DNS od Google…

Pytanie: a czy ktoś ostatnio zauważył, że przy ustawionych standardowych dns od Orange (zgodnych z tymi ip, które podają u siebie na stronie) żadne połączenie po https nie “świeci się na zielono”? Tzn. jest klodka, ale jednocześnie po sprawdzeniu certyfikatu jest informacja, ze “witryna nie dostarcza informacji o autorze”. Po zmianie na dns Google wszystko jest ok.

mam wygrane dd wrt, a router niby nie podatny na atak, panel admina nie dostępny na wan.

właśnie też mnie takie zachowanie zdziwiło( tzn. brak kłódki) + np. przejście z allegro.pl do allegro.pl/myaccount/ trwa znacznie dłużej teraz( jakaś czkawka DNSów Orange?)

Tp-link twierdzi, ze dziury połatał:

http://www.tp-link.com.pl/article/?faqid=505

Do mojego co prawda nie ma (TD-W8961ND V1), ale infolinia TP-link twierdzi, że w tym modelu blokada dostępu od strony WAN załatwia sprawę.

Państwo drodzy. Jestem zielony, więc proszę o pomoc.

Sprawdziłem wedłgu Waszych wytycznych i nie mam ani wpisanych tam “zagrożonych” dnsów, ale nie mam też domyślnych 162.128.0.1 (czy nawet podobnego). Mój zaczyna się od 80.xxx.xxx.xx

Czy w takim razie wszystko u mnie jest ok?

Jeśli ktoś nie ma bankowego konta internetowego, to nie musi się pocić po nocach ze strachu, jeśli nie prowadzi tam korespondencji o znaczeniu istotnym dla polityki lub finansów- również.

Zastanawiam się czy po zmianie DNS na ten zalecany, stają się zupełnie odporni na inwigilację, etc?

Jakiś czas temu głośno było o DNS-changer, ciekawe czy oprogramowanie do zdiagnozowania go byłoby tu przydatne, czy nie?

Sprawdź czy nie zostałeś zhakowany, patrząc na listę podejrzanych 4 dns’ow 0.o ?

Jak ktoś bez znajomości dns’ow providera ma dać wam znać o podejrzanym adresie ?

Przydałaby się lista dns’ow operatorów + google dns + open dns -.-:

To Moje:

Google DNS:

8.8.8.8 (Podstawowy)

8.8.4.4 (Zapasowy)

Open DNS:

208.67.222.222 (Podstawowy)

208.67.220.220 (Zapasowy)

Netia DNS:

62.233.233.233 (Podstawowy)

87.204.204.204 (Zapasowy)

Bez szans. Na NN tylko Google jest promowany, co osobiscie jest z lekka zenujace, szczegolnie po tym co sie dzialo rok temu w wiadomych sprawach. Nadto NN nie wykazuje zainteresowania rozwiazaniami najbardziej pewnymi (z roznych zreszta powodow), czyli wielokrotnie poruszany przeze mnie DNSCrypt+OpenDNS. Czemu? Bo nie. Osobiscie traktuje od pewnego czasu NN cos jak WP czy Onet – poziom jest, tylko pytanie jaki (typowe zagadnienie retoryczne).

Duzo ciekawe i rzetelniejsze informacje znajduje na lamach Dziennik Internautow, ktory globalnie reprezentuje zupelnie, ale to zupelnie inna jakosc.

Osobiście nie polecam tej instrukcji:

“(…)jeśli to nie pomoże, wykonacie reset do ustawień fabrycznych.”

Szczególnie jeśli jesteśmy gośćmi w czyjejś sieci i osoba ta korzysta z neostrady. Reset do ustawień fabrycznych prawdopodobnie skasuje konfigurację użytkownika neostrady i trzeba będzie szukać user/pass w umowie. Wydaje mi się, że lepiej ręcznie zmienić w ustawieniach połączenia sieciowego serwery DNS np. na googlowe na sztywno – internet zacznie działać prawidłowo. Operacja ta może być przeprowadzona przez osobę nietechniczną odpowiednio poinstruowaną i wystarczy zrobić tutorial win/linux i wszyscy będą szczęśliwi. Opis konfigurowania wszystkich modeli routerów z praktycznego punktu widzenia odpada i (w moim odczuciu) zdecydowanie przerasta użytkowników nietechnicznych.

Teraz gdy każdy o tym wie bardzo łatwo jest wykorzystać zaistniały problem – hasło do admina łatwo wyciągnąć. Jedni podmienią DNSy, a inni zaczną się po prostu bawić routerkiem, np. podmienią SSID i hasło do WiFi, a ludzie będą się głowić co się stało… :) W końcu jak się komuś nudzi to może nad tym posiedzieć.

Sam posiadam TP-Linka 8901G, ale w wersji V6 z najnowszym softem i u mnie ten problem nie występuje. Wystarczy jednak przeskoczyć po kilku adresach IP żeby zobaczyć ile routerów jest niezabezpieczonych (w szczególności właśnie jest to model 8901G, który posiada bardzo dużo osób).

witam

ja mam takie pytanie

mam net i tv od dialogu i od jakiegos czasu z nimi problem co jakis przerywa sie połączenie tak jak by byl problem z modemem.

moja siec utworzona jest tak ze z dialogu kabel leci na modem (chyba sagem) a z niego na dekder tv oraz na ruter wifi tp-linka.

w ruterze haslo mam swoje (nie orginalne). narazie nie mam mozliwosci sprawdzenia czy dns’y nie sa podmienione (jestem w pracy) ale jak wruce to nie problem. pytanie brzmi czy włamanie mogło podmienic adersu w modemie? jak sprawdzic bo dotepu do niego nie mam. moze jakas komendom w windowsie by pokazał scieszke z adresami dns?

pozdro

Witam. Jestem ciemny, jeśli chodzi o temat komputerów i mam pytanie. Jeśli loguje się do banku i mam na początku https to znaczy że nic mnie nie zaatakowało? A drugie pytanie, jeśli mam strony banku w zakładkach to da się je podmienić?

https najczęściej wystarcza, ale przecież ktoś mógł przejąć certyfikat :) Przed logowaniem sprawdzaj cały link, czy jest prawidłowy. To, że masz stronę banku w zakładkach nie zabezpiecza cię przed przekierowaniem na inną stronę, może zostać podmieniona…

Dzięki temu atakowi firma trochę zarobi (ciągle telefony od klientów że “internet nie działa”) i fakturka za fakturką leci :)

oprócz zmiany DNSów na routerze na właściwie dopisał bym jeszcze – zrestartować komputera albo przynajmniej flushdns zrobić.

@Cal Adresy DNS można sprawdzić na ripe.net czy faktycznie należą do naszego operatora.

Za granicą to samo.. i dochodzi nowy adres DNS 95.211.156.101

http://in.answers.yahoo.com/question/index?qid=20140117064445AAjRi7v

http://www.thinkdigit.com/forum/networking/180075-dsl-modem-dns-servers-compromised-isp-bsnl.html

Jak widac z luki korzystano juz w grudniu ;)

Wystarczy odwiedzic link

http://www.thinkdigit.com/forum/networking/180075-dsl-modem-dns-servers-compromised-isp-bsnl.html

hmm na routerze kumpla zostało zmienione hasło (dzięki dekoderowi z poprzedniego artykułu udało się je wyłuskać), składało się z samych cyfr.

Dns był ustawiony na taki adres 62.113.218.132

Co to ?? wskazuje na Niemcy.

Zmieniłem hasło do routera, ustawiłem na dnsy googla, zablokowałem dostęp od wan-u.

Coś jescze mogę zrobić ?

Dobrze wiedzieć, że nie jest to awaria a celowe działanie…

Witam,

jestem doradcom na infolinii Orange. Kiedy wczoraj (a w zasadzie już przed wczoraj w godzinach popołudniowych) zaobserwowaliśmy wzmożony ruch, gdzie 90 % rozmów dotyczyło właśnie ustawień DNS, zgłosiliśmy to do naszych “specjalistów”, by sprawdzono czy nie wystąpiła awaria i aby problem ten rozwiązano (nie jest normalne, że z minuty na minutę nagle kolejka rośnie do kilkudziesięciu oczekujących). W odpowiedzi otrzymaliśmy informację, że sprawa jest w trakcie weryfikacji, która trwa do teraz…

Cóż, dobrze, że jest Internet, telewizja, Klienci, którzy nas (pracowników) informują co dzieje się w firmie, bo Orange nie widzi potrzeby, by uprzedzić pracownika…

Klienci pozdrawiają pracowników :)

Witam,

Czy ktoś wie jak to wygląda u klientów UPC?

Tak samo. Operator NIE MA znaczenia. Znaczenie ma to, czy klient pozwala na dostęp do swojego routera od strony internetu, niezależnie od tego jakie ma hasło (warunek konieczny) oraz ma jeden z routerów, który jest podatny na atak — ich lista i to jak sprawdzić, czy router jest dziurawy znajdziesz w tym artykule: https://niebezpiecznik.pl/post/dziura-w-routerach-z-firmwarem-zyxel-a-m-in-tp-link/?similarpost=TOP10

Cisco EPC3925 z UPC nie są dziurawe. Nie wiem jak inne (swego czasu popularne były w upc chyba routery Thomson)

Właśnie zauważyłem, że router Gigaset 504AG, który dostałem parę lat temu od Orange nie daje możliwości zmiany adresów DNS. Jaka szkoda…

jakie dns polecacie zatem? ponoć comodo ma dziwne interesy… googiel bywa również dziwny, a open dns?

A dlaczego nie wrzucić Tepsowych ?

Przecież to nie z ich DNS-ami jest coś nie tak, a softem waszych routerów który kieruje was nie tam gdzie powinien.

Poprawcie adresy na właściwe 194.204.152.34 i 194.204.159.1 zablokujcie wejście z WAN i po temacie.

router automatycznie wyszukuje DNS, a ten powinien być chyba dostarczany dobry od ISP?

194.204.152.34

194.204.159.1

Tylko te 2 są rekomendowane i podawane Klientom.

No niestety, zawiedziony jestem, chłopaki chyba zabrali zabawki.

Ustawiłem te złe DNS, sprawdzam banki i nic niepokojącego nie widzę.

Ops, przepraszam, jednak działa :)

Zastawiam się co mają zrobić posiadacze małych sieci osiedlowych…

roterach -> routerach

Dla routera TP-link TD-8901 i może innych tego producenta wchodzimy w “Advanced Setup→Firewall -> i ustawiamy SPI na enabled …Odcinamy WANA. Narazie powinno pomóc przynajmniej na zewnątrz.Pozdrawiam

UPC zdalnie zarządza swoimi routerami/modemami

Jak mam jeszcze stary modem Motoroli, do którego podłączony jest mój router.

DNS używam z mojego routera ale można też je dostać z modemu UPC.

Na infolinii UPC dostałem informację że jedyne poprawne ich DNSy to:

DNS główny: 62.179.1.62

DNS zapasowy: 62.179.1.63

Przestaniecie polecać ludziom DNS (a raczej dNSA) Google? :P

Pisałem do TP Linka w tej sprawie, a oto ich odpowiedź – może komuś się przyda:

Aby zabezpieczyć router należy wyłączyć zdalny dostęp, konfigurując urządzenie według instrukcji zamieszczonej pod adresem:

http://www.tp-link.com.pl/article/?faqid=308

Dla routera TP-link TD-8901 i może innych tego producenta wchodzimy w “Advanced Setup→Firewall -> i ustawiamy SPI na enabled …Odcinamy WANA. Narazie powinno pomóc przynajmniej na zewnątrz.Pozdrawiam

DNSy Google’a podejrzewam, że są filtrowane przez NSA w pierwszej kolejności i nie zdziwiłby mnie fakt, że inicjatywa Google’a z DNSami to tak na prawdę inicjatywa NSA żeby przekierować maksymalnie ruch do nich i dzięki temu mają władzę nad całą siecią :)

http://i.imgur.com/WN1AZKW.jpg

Patrząc na trase pakietów można wywnioskować, że Netia przkierowała złośliwe dnsy, na własne bezpieczne.

Z routera znajomego (TP-Link TD-8840T)

Nowy “złośliwy” DNS: 62.113.218.106

Hasło podmienione na 6 cyfr

@ Aktualizacja 6.02.2014; 14:51

ja widzę u siebie dopiero 14:18 – a niebezpiecznik już wie co zrobi Netia :-)

Polecam zobaczyć Open Root Server Network.

http://www.orsn.org/en/

Bardzo dobre posunięcie z blokadą. Wszyscy operatorzy powinni takie metody stosować, dodatkowo bym odłączał tych którzy należą do botnetu, ddosują, rozsyłają spam itd. – zablokować i dać komunikat po otwarciu dowolnej strony żeby skontaktowali się z operatorem, o wskazówki jak się pozbyć śmieci.

Witam, to nie jest wcale dobre rozwiązanie, po pierwsze skoro, można uzyskać dostęp do tych routerów i ktoś już taki dostęp ma, może w takiej sytuacji bardzo szybko wprowadzić nowe adresy. Druga sprawa, moim zdaniem o wiele istotniejsza, której nie zrozumie chyba nikt kto nie spędził chwili w takim call center jakiegoś choćby średniej wielkkości operatora, to fakt, że naprawde spora grupa ludzi, która w tej chwili korzysta z inetrnetu jest wysoce nietechniczna. Dla nich internet to przeglądarka i ewentualnie jakiś komunikator i niezwykle trudno jest im cokolwiek wytłumaczyć. Oni płacą za usługę, która w ich rozumieniu teraz nie działa, użeranie się z nimi w tej kwesti, odpowiedzi na reklamacje oraz oczywiście fala rezygnacji to nie jest coś czego ISP sobie rzyczy.

Kolejną sprawą jest świadomość uzytkowników i wszelkiej masci „specjalistów”. Dzisiaj wszyscy przyklasną działaniom Netii, która redirectuje ruch DNSowy, ale gdyby zrobili coś takiego tydzien temu i się tym tak otwarcie pochwalili, to wybuchła by fala krytyki pt. „Netia szpieguje” czy też „Netia ogranicza wolność użytkowników….”, skąd takie przypuszczenie? Chociażby dlatego, że widziałem komentarze jakie pojwiały się w sieci po tym jak Vectra ruszyła z testami usługi SurfSafe. Ruszyła lawina komentarzy, że teraz Vectra „podgląda” jakie strony odwiedzają ich użytkownicy. Abstrachując już od tego, że cały ten mechanizm działa inaczej, tego, że i bez niego KAŻDY kto ma dostęp do urządzeń przez które przechodzi ruch może go podsłuchać, to operator chciał wprowadzić usługę, która poprawi w pewnych kwestiach bezpieczeństwo a użytkownicy go za to zrugali.

Sprawdzałem na swoim Orendżowym modemo-routerze ZTE (taki leżący biały Livebox, standardowo dodawany w ofercie TP SA / Orange) i jest wszystko OK. Tam się nie da nawet zmienić DNS bo one są na sztywno przypisane przez operatora. Są tam niezmienialne DNS-y 194.204.152.34 i 194.204.159.1. To nawet dobrze, bo żadne gnojek mi ich nie podmieni. Choć sprawdzałem i szybsze pingi są u mnie z DNS-ów Netii, ale nie robię z tego tragedii – Internet działa mi bardzo dobrze, może też dlatego że jestem blisko centralki Tepsy.

W zasadzie jeden komentarz: DNSSEC

Istnieje to to od wielu lat a jakoś w .pl nie widać za dużo komercyjnych wdrożeń.

Do tego część przeglądarek ładnie powiadamia o zgodności albo nie DNSa.

Więcej info: http://www.internetsociety.org/deploy360/resources/how-to-add-dnssec-support-to-mozilla-firefox/

Jeszcze jedna rzecz. Jeśli są na forum ludzie którzy pracują w budżetówce, i dla których ważne jest bezpieczeństwo Polski i nie mają problemów ze współpracą ze służbami, to polecam podpięcie swojej służbowej sieci do systemu ARAKIS. To system który za darmo udostępnia CERT / ABW. Więcej o tym znakomitym przedsięwzięciu: http://www.cert.gov.pl/cer/system-arakis-gov/310,System-ARAKIS-GOV.html

No to ciekawe, kiedy do akcji trafią routery upc i vectry. Vectra ma idiotyczny patent nie dawania dostępu do routerów swoim klientom – tylko remote management, upc daje dostęp, ale remote management jest na sztywno. Jak to poleci, to dopiero będzie zabawa :)

Zapomniałem dodać: monterzy upc nie wspominają, że wypadałoby zmienić standardowe hasło dostępu do routera, a standardowe są podane na stronie upc :)

“upc daje dostęp, ale remote management jest na sztywno.”

Co masz na myśli? Ja u siebie bez problemu wyłączyłem od razu po wyjściu montera (router Cisco EPC3925)

Jak w takim razie sprawdzić jakiego DNS faktycznie router używa jeśli jego adres pobiera automatycznie od ISP? Komputer jako DNS widzi adres routera przy włączonym DHCP.

Jak odczytać DNS kiedy go nigdzie nie ma, w każdym miejscu w którym powinien być wpisany jest puste pole ? (upc)

Sam mam ten modem – router UPC thomsona i co tu dużo mówić to generalnie kiepski sprzęt, ja miałem problemy z zasięgiem WiFi, ale wymieniałem antenki i jest w miarę ok. Co do zabezpieczenia routera to rzeczywiście.jak pisze Jędrzej hasło domyślne znajduje się w instrukcji na stronie UPC, więc należy go zmienić i to podstawa, bo bez tego nawet nie potrzeba, żadnych luk w oprogramowaniu, żeby narobić użytkownikowi kłopotu. Od siebie mogę polecić, żeby w opcjach wyłączyć możliwość logowania się do routera poprzez wifi, tylko przez kabel, natomiast kabel mam odłączony, bo wszystkie komputery łączą się u mnie bezprzewodowo. Podłączam router kablem tylko jak coś chce w nim poprzestawiać, co i tak na wiele się nie przydaje, bo w funkcję ten sprzęt jest raczej ubogi.

Na szczęście nie korzystam ze standardowego routera dostarczonego przez Orange ;-)

A netia, jak zwykle.

Zamiast zablokować dns-y i skierować zainfekowanych klientów do supportu (gdzie ich problem został by rozwiązany permanentnie), przekierowuje ruch na swoje.

Aczkolwiek, to podejście jest wygodne pod względem PR-u, wystarczy że przestępcy zmienią adresy swoich serwerów, i “zabezpieczeni” klienci netii będą mieli problem.

Tak samo, jak klienci Orange. Poza tym skąd wiesz jak jest to u nich wykonane, może przekierowują cały ruch DNS na swoje serwery, tylko z powodu PR się tym nie chwalą?

Nie, w przypadku klientów orange, jest większe prawdopodobieństwo że skierują się w stronę supportu (bo “internet nie działa”), gdzie otrzymają odpowiednie instrukcje.

A, jeżeli netia przekierowywuje cały ruch dns, nie zdziwił bym się gdyby ta “bardziej techniczna” część ich klientów rozwiązała umowy.

Na czas siania paniki proponuje zmienić sobie DNS Serwer w karcie sieciowej – swoją drogą wreszcie internet ma swoją MAMĘ MADZI xDDDD … niektóre komenty powalają hahaha… tak tak – wepnij się pod serwer ABW hahaha… i ssij torrenty

WT-2000ARM – A

włączyć kontrolę po ACL ( acces list ) – nikt już się z nim nie połączy inny

firewll ON

w zakładce zdalnego dostępu mamy przecież wyłączanie komunikacji ze strony WAN

mamy wreszcie nawet możliwosć zdefiniowania adresu IP w sieci LAN, z którego TYLKO BĘDZIE MOŻLIWE zarządzanie Routerem.

TO JAKIM CUDEM : ktoś ma mi wleźć na router – będzie miał HASŁO OK – będzie miał plik ROM – OK…. tylko router go nie wpuści do siebie bo mu się MAC adres zgadzać nie bedzie.. + zakaz wjazdu ze strony WAN …

czyli “dzień dobry ja do Mariolki ” a Router “Mariolki niema” :)

Yhym, proponuje zadzwonić do statystycznego Pana Jana Kowalskiego, który korzysta w domu z internetu i mu to wytłumaczyć i nadal to nie rozwiązuje problemu z błędami w oprogramowaniu, które pozwalają wykonać akcję, których teoretycznie nie da się zrobić. Jeśli robisz ACL na WAN swojego routera, to musi on ten ruch i tak wpuścić przeanalizować i odrzucić, czyli nadal jest możliwość odkrycia i wykorzystania jakiejś podatności.

O ARAKISIE (z linka którego podałem wcześniej):

“ARAKIS-GOV jest systemem wczesnego ostrzegania o zagrożeniach w sieci Internet”.

“Unikalną cechą systemu ARAKIS-GOV jest przy tym fakt, że nie monitoruje on w żaden sposób treści informacji wymienianych przez chronioną instytucję z siecią Internet. Sondy systemu instalowane są bowiem poza chronioną siecią wewnętrzną instytucji, po stronie sieci Internet.”

Może zamiast uprawiać kłamstwa i demagogię, zacznij czytać ze zrozumieniem…

Co do obaw przed ABW, to wiedz że jak będą chcieli to i tak Cię namierzą, bo mają dostęp do wszystkich ISP w Polsce. Poza tym, System ARAKIS jest tylko dla jednostek budżetowych, prywatnie go nie doświadczysz. A co do torrentów w służbowej sieci – to już kwestia przestrzegania prawa. Jak pozwalasz ludziom ściągać, to robisz to na własną odpowiedzialność. U mnie za coś takiego, już byś poleciał na pysk z roboty!

aaa no i na Man of The Middle na prawdę nie ma skuteczniejszego sposobu niż płapkowanie + zmiana portów usług..

czyli port routera ustawiamy 8080 a na porcie 80 dajemy VirtualServer z jakiś trapem na wejscia – no już prościej nie można .. “LAPAĆ KRADZIEJÓW” – prosty skrypt licznika podpięty do bramki SMS i jak ktoś się bedzie chciał logowac na Twój Router – dostaniesz nawet SMS’a

usiłowałem sprawdzić, jak z podmienionymi DNSami wygląda ta fejkowa strona mbanku, ale chyba w łódzkiej kablówce Toya też zablokowali routing do tych serwerów. Ktoś to może potwierdzić?

37.252.127.83 Taki właśnie DNS podstawiono na moim routerze zamiast DNS banku BGŻ

przekierowuje na spreparowaną stronę znajdującą się w Holandii. Na szczęście zauważyłem brak szyfrowanego połączenia i zgłosiłem sprawę do banku.

Nie jestem aż na tyle kumaty technicznie żeby to wszystko ogarnąć ale może ktoś mi coś wyjaśni.

Dziś nad ranem miałem podobny problem z nawiązaniem połączenia z internetem. Router VDSL2 firmy DGT, wszystkie lampki kontrolne OK, synchronizacja była ale ikonka sieciowa sygnalizowała brak dostępu do sieci. Reset modemu nie pomógł, synchronizację nawiązywał ale na kompie net nie działał.

Zadzwoniłem więc do supportu Orange, o dziwo kobitka której opisałem problem nie męczyła standardowymi pytaniami tylko od razu przełączyła na drugą linie supportu, tam kazali zrobić reset fabryczny a następnie sprawdzić ustawieniach karty sieciowej protokół TCP/IPv4…

I tu miałem niespodziankę bo o ile normalnie mam ustawione wszystko na automatyczne uzyskiwanie adresu IP o tyle miałem już wpisane jakieś adresy których tam nie powinno być! Konsultantka odpytała mnie o wszystkie adresy i następnie podała własne do wpisania. Po wprowadzeniu danych logowania w panelu zarządzania w routerze wszystko powróciło do normy. Konsultantka Orange stwierdziła na koniec że Windows7 tak czasami ma i dalej nie drążyła tematu.

Czytając teraz te informacje zastanawiam czy może to mieć coś wspólnego z tymi atakami, pomimo że nie używam routera TP-Link ani ADSL’u. Przeskanowanie kompa Spybot’em oraz NOD32 nie wykryło żadnych złośliwych programów więc jakim cudem pozmieniały mi się te wszystkie adresy?

mam problem. otóż mam router zte w300 i niby poprzez ipconfig /all, zalogowanie do routera oraz skan od Orange nic nie wskazuje na to, że jest źle mam problem. kiedys miełem na routerze hasło i login admin/admin. no i zmieniłem na admin/***********. dziś wyczytałem na niebezpieczniku w komentarzach, że login i hasło user/user też mogą działać. sprawdziłem, i działają!! można w ten sposób wbić się na mój router. Da się to zmienić??

W moim modemo-routerze “ZTE Livebox FTTH v2” nie ma możliwości zmiany loginu – na sztywno jest wbity login “admin” i tylko na takim można się zalogować.

czyli jak, każdy może wejść na mój router i sobie pozmieniać co i jak chce?

Jak już w jednym z komentarzy widać, każą zrobić restart do ustawień fabrycznych, co problem rozwiąże tylko chwilowo i na tym się skończy, przy następnym ataku DNSy będą inne i wszystko od nowa. Podejrzewam, że ta “bardziej techniczna” część wcale nie będzie taka szybka do rezygnacji z umowy, a nawet jeśli znajdzie się kilka takich osób to i tak zawsze lepsze mniejsze zło.

W jednym komentarzu, nawet jego autor twierdzi że to *mógł* być ten problem.

Warto także zaznaczyć, że router VDSL2 firmy DGT nie jest wymieniony wśród podatnych urządzeń.

Dodaję kolejny DNS do kolekcji:

69.85.88.100

Znalezione w routerze TP-LINK W8901G. Zapasowy DNS był ustawiony na Google (8.8.8.8). Oprócz podmiany DNS, atakujący zmienił także hasło do panelu sterowania.

Brawa dla Orange? Za co? Jak dla mnie to jest zwykła ucieczka od problemu. Pozbawiają ludzi internetu w imię rzekomego bezpieczeństwa, a pytanie brzmi: czy coś w tym kierunku robią, by się ono poprawiło? Pewnie nie, ale rzecz jasna abonament jaki był, taki będzie – nie upuszczą ceny tym, których odcięli od możliwości korzystania z Internetu. Brawa należą się Netii, która przekierowuje połączenia na “dobre” i pozostawia bez strat użytkowników.

Sęk w tym, że nie istnieją środki lepsze od wykorzystanych którymi mogliby zgodnie z prawem/zdrowym rozsądkiem poprawić bezpieczeństwo klientów.

zresztą, nie będę się 2 razy rozpisywał: https://niebezpiecznik.pl/post/sprawdz-z-jakich-dns-ow-korzystasz-i-upewnij-sie-ze-nie-sa-to-5-45-75-36-i-5-45-75-11#comment-274151

Chyba żartujesz.

Netia dała zwykłego workarounda – atakujący wciąż mają kontrolę nad sprzętem i mogą podmieniać DNSy na kolejne – i jak czytam komentarze tak ciągle robią. Nawet się nie skapnie że coś jest nie teges.

Po drugie to Orange nie odciął dostępu klientom do sieci ale zablokował ruch do kilku konkretnych IP.

Kulmegil ale Orange zrobiło dokładnie to samo tylko w bardziej wkurzający użytkownika sposób. Infolinia Orange każe przywrócić ustawienia fabryczne routera i zabawa zaczyna się od nowa. Poza tym, zamieszanie jest takie jak by to był jakaś nowa sprawa, jak by nie było wcześniej wirusów które podmieniały DNS w komputerach. Fakt dzięki takiej dziurze, atak jest bardziej skoncentrowany w czasie, ale nadal to nic nowego.

tak naprawdę powinnas sie cieszyc ze w ogole cos zrobili. Przeciez to nie jest blad czy luka po stronie Orange, tylko wina ludzi ktorzy kupili gowniane routery (oczywiscie nieswiadomie, bo kto mogl przypuszczac…)

Twojego providera nic nie powinno interesowac, ze masz dziurawy sprzęt, powinien cię zostawic na pastwe przestepcow ktorzy ukradli by ci hasla do portali spolecznosciowych i wyczyscili konto bankowe. Wtedy to by dopiero było skamlanie :D

P. Piotrze, prosze nie szerzyć fud-u ;]

Informacja o resecie routera, pochodzi od użytkownika którego router nie jest podatny(o czym zapewne człowiek z call center był poinformowany… ), więc, twierdzenie że orange każe “shakowanym” userom resetować router – jest błędne.

eeee, nie rozumiem. Wczoraj skaner powiedział, że mój ruter jest ok, a dzisiaj, że jest podatny na ataki. No to jak to w końcu jest.

Zamiast wyciąć DNSy można było tak skonstruować routing aby kierował klienta na stronę pt: Twój router padł ofiara hackera. itd. Dokładnie tak jak robią płatne hotspoty przed podanie kodu dostępowego. Trochę więcej wysiłku – ale jakie udogodnienie dla klienta.

https://niebezpiecznik.pl/post/google-mowi-jestes-zainfekowany/

Nie wiem dokładnie, jakie możliwości daje wspomniany backdoor na routerach TP-link (niestety chwilowo nie mam czasu tego doczytać).

Jedno mnie jednak intryguje i widzę 3 opcje:

1. wszyscy atakujący nie do końca pomyśleli (nie wierzę…)

2. skorzystanie z backdoora nie daje roota oraz nie umożliwia modyfikacji iptables w inny sposób (oby)

3. Adres DNS w konfiguracji na routerze może być OK (zarówno w wariancie podmiany w konfiguracji DHCP, jak i przy opcji z proxy), możecie mieć u siebie na komputerze jako DNS wpisany ręcznie zaufany IP, a i tak cały ruch na 53 poleci tam, gdzie atakujący sobie tego zażyczył. Co tłumaczyłoby reakcję Orange i wpisy o problemach z TLS w przeglądarce…

Czy ktoś dysponujący wiedzą o backdoorze i wolną chwilą może wykluczyć opcję nr 3?

Czy ktoś może podac jakiś link do instrukcji jak ruter ustawić aby nie był widoczny z internetu? mam TP linka..

A dwa, to czy przy logowaniu się do ING ( jeśli ktoś z was ma tam konto bankowe) jest, albo była, albo powinna być kłódka?!

bo u mnie nie ma, jest co prawda adres zaczynający sie od “https:” no ale to już wzbudza, brak kłódki małe obawy, na innych stronach logowań banków zawsze kłódka jest…nie wiem czy już mam alarm podnosić u siebie? ;-)

instrukcję masz tutaj, obrazkową:

http://img7.uploadhouse.com/fileuploads/18980/18980047e709be85b041bfdc5302538e2d21ff41.png

(oczywiście wcześniej musisz zalogować się na router (; )

Kludka pojawi sie w momencie zatwierdzenia identyfikatora. Sprobuj wpisac sobie jakis bledny login to zobaczysz ze poszlo na prawidlowo certyfikowany adres. BZWBK ma podobnie. Nie wiem dlaczego taka polityke stosuja.Tylko niepotrzebnie denerwuja bardziej ogarnietych klientow :|

W sumie niebezpiecznik moglby ich zapytac o to :P

Co do routera to jak kazdy ma wbudowany help :) TP linki maja go nawet po polsku :) Wzglednie jest jeszcze google :] Wiec wystarczy poczytac :P

http://www.tp-link.com.pl/article/?faqid=308

Modeli TP-Linków jest masa, nie jesteśmy wróżkami, nie wiemy jaki masz. Jedno jest pewne – rozwiązanie problemu znajdziesz w instrukcji obsługi do swojego modelu.

A instrukcję znajdziesz na stronie TP-Linka.

Denerwują mnie już te skany, dzieci spamują całymi dniami…

Załącznik: dump z logów apache:

http://pastebin.com/NFhh08qj

Też to zauważyłem w logach zaraz po pojawieniu się informacji o dziurze w TP-Linkach. W ostatnich dniach jeszcze bardziej się rozkręcił. Doszły nawet próby otwierania stron /status/status_deviceinfo.htm oraz /basic/home_lan.htm . Oczywiście jest ten sam adres IP: 195.117.230.157.

Przekazałem informacje do TP abuse wraz z Twoimi logami, odpowiedź: “dziękujemy za informacje, dane zostały przesłane do działu analiz.”

Hmm. A zapisane w routerach hasła do DDNS też trzeba zmienić?

przeflashować, honeypoty, zdossować. Smutne dzieci internetu, nie da się tego napisać po polsku, tak, żeby stary człowiek po 30tce zrozumiał?

Co to za język??????????

Przeflashować = zaktualizować system operacyjny routera

Honeypoty = routery celowo wystawione na świat do ataku, żeby stanowiły łatwy łup – dzięki nim łatwiej poznać metodologię ataku, nawet tam, gdzie w pobliżu nie ma podatnych routerów albo nic się nie dowiem przez skaner portów i automaty do zbierania konfigów z podatnych maszyn w okolicy (nigdy nie wiadomo, do jakiej puli taki honeypot się dostanie). Takie króliki doświadczalne (;

DDoS – to rodzaj ataku na strony WWW – zalewanie ich żądaniami z wielu miejsc równocześnie tak, że nie wyrabiają (:

Sytuacja dotknęła też mnie gdyż posiadam WT-2000ARM i Neostrade.

Gram sobie w gre ( nie Tomb Raidera :) ) i przegladam strony.

Nagle padło www, gra dalej chodzi.

Wchodze na router, połączenie jest, jako że czytałem pare dni temu art o podmiance dnsów sprawdzam – ale co ciekawe mam ustawione na AUTO.

Więć dlaczego wycieło też mnie? Czyżby jednak było coś nie w porządku?

Wrzuciłem na szybko dns googla i wszystko wróciło do normy.

“Netia również podjęła kroki w celu ochrony swoich klientów. Połączenia na “złe” DNS-y będą przekierowywane na DNS-y “dobre”, należące do Netii.”

No no.. czy mi się wydaje czy Netia pokazała Orange jak rozwiązać problem nie powodując irytacji userów? W końcu to chyba lepsze rozwiązania zakładając, że teraz roześla informacje do wszystkich użytkowników od których widac komunikacje na złe DNSy..

Jeśli przekierowanie to dla Netii rozwiązanie ostateczne to oczywiście ==shame on them==. Bo przecież wystarczy, że teraz ktoś zrobi DDOS na dnsy netii i gdzie polecą requesty dns?

Pokazała jak rozwiązać problem jedynie przy założeniu, że przekierowanie całego ruchu DNS na inny serwer to jedyne, co mógł zrobić atakujący (patrz 3 komentarze wyżej).

Jeśli mógł więcej, to cała akcja z przekierowaniem wygląda jak armata wytoczona głównie dla odwrócenia uwagi. Armata zostanie z hukiem zniszczona, operator odtrąbi sukces, klient pójdzie spokojnie spać… i wtedy zacznie się prawdziwa “zabawa”, której powstrzymanie będzie wymagało przywrócenia ustawień fabrycznych i ponownej konfiguracji wszystkich routerów, albo wymiany sprzętu (bo pewnie wyjdzie taniej niż flashowanie).

Potem już tylko dezynfekcja windowsów, ale to sobie przecież klient sam zrobi ;)

Orange przekierowuje “zaatakowanych” klientów na DNSy, które zwracają poprawne adresy. Robi to od wczesnego popołudnia w środę, czyli dzień wcześniej niż Netia…

Pisałem o tym na skrzynkę kontaktową niebezpiecznika już we wtorek 4.02.2014.

DNS podatnego routera zostały zmienione :/

Jak polecacie jakieś DNS-y, to nie od Google. Google i tak za dużo wie. Dlaczego polecacie serwis firmy, która gromadzi informacje i wykorzystuje je przeciw użytkownikom, przy okazji dając je wszelkim razwiedkom?

W sieci jest pełno serwisów DNS, prowadzonych przez fundacje, organizacje i prywatne osoby, które nie cenzurują wyników, nie gromadzą danych o użytkownikach (część deklaruje brak wszelkich logów) i W miarę możliwości odmawiają jakiejkolwiek współpracy z służbami. Przykładowo:

OpenNIC – http://www.opennicproject.org/

Swiss Privacy Foundation – http://privacyfoundation.ch/de/service/server.html#dns-server

censurfridns – http://blog.censurfridns.dk/en/ip

lista na stronie CCC – http://www.ccc.de/en/censorship/dns-howto

Ja polecam serwery OpenNIC jako, że dają dostęp do domen: .bbs, .dyn, .free, .geek, .gopher i innych

W moim przypadku przy TP-Linku TD-W8961ND była dość dziwna sytuacja. Było to kilka dni temu (przed tym artykułem). Internet nie działał przez LAN tylko przez Wi-Fi. Na szczęście przy konfiguracji routera zmieniłem hasło, więc mogłem dostać się na routera przez laptopa. Były zmienione dns-y, oraz wyłączone porty LAN.

PS.

Teraz mam dziwną sytuację. Google na Firefoxie wygląda tak: http://i.imgur.com/NuHmgf4.png Cookies i pamięć podręczna czyszczona, ale taka strona przywracana jest po pierwszym wyszukaniu (autosugestia nie działa pomimo włączonej funkcji). Teraz korzystam z Chrome i nie ma żadnych problemów

No i gdzie ta obiecana analiza? :P

Multimedia Polska także zabezpieczyła swoich abonentów.

Linksys WRTP54G

Niestety nie dość, że da się pobrać backup bez zalogowania, to da się to zrobić pomimo wyłączenia dostępu z internetu. Url trochę inny. Nie znalazłem innego sposobu niż przekierowanie requestów na p80

Hm… tyle razy ostrzegaliście przed dnsami googla a teraz przez was wszędzie jest rozpowszechniona wiadomość że należy na te dnsy się przestawić – google zaciera ręce zapewne skoro tylu użyszkodników Neostrady odda im podgląd całego ruchu :>

Wszyscy piszą o DNSSEC. Zauważyłem już od jakiegoś czasu, że w Orange/TP jest włączony.

A co w momencie gdy nie ma możliwości dostępu do konfiguracji routera? ISP ustawił swoje hasło i nie chce go podać, głównie po to by nawet za zmianę hasła WiFi pobierać opłaty.

Zawsze możesz zresetować sprzęt do fabrycznych i ustawić go od nowa, ze swoim hasłem. Nie ma tego złego, co by na dobre nie wyszło (:

nie mogę ponieważ nie mam dostępu do danych po jakich łączy się router, kiedyś zresetowałem i później musiałem płacić 45 zł za ponowną rekonfigurację, oczywiście musiałem im go dostarczyć sam bo zapłaciłbym jeszcze więcej.

Jeśli to jeden z podatnych modeli, wyciągnij hasło podatnością (:

W takim wypadku za urządzeniem operatora stawiasz swoje urządzenie.

Twój nowy router od strony WAN adresujesz tak, jak teraz komputer (zapewne przez DHCP).

Na nowym routerze konfigurujesz ręcznie DNS “rozdawane” komputerom w sieci na jakieś Ci znane.

Masz wówczas kontrolę nad tym co się dzieje w Twojej sieci, a że router operatora korzysta z lewych DNS już cię nie martwi. Komputery w Twojej sieci odpytują znane Ci DNS’y.

Z drugiej strony, jeżeli to urządzenie operatora, pisałbym do nich pismo/nakaz wymiany urządzenia na inne, które nie jest podatne na atak.

Zasadniczo router chyba nie jest podatny bo wywala takie coś przy próbie wejścia na link: Username or Password is incorrect.

Please refer to the troubleshooting below:

Sprawdź jeszcze podatność na root shella, to było na Niebezpieczniku około rok temu (:

u mnie po przekonfigurowaniu routera wifi nie działa

Do instrukcji można dopisać sprawdzenie DNS którego używa sam router.

Po cmd -> ipconfig /all może się okazać, że jedyny DNS to adres bramy.

Taka informacja nic nam nie da.

Sprawdzenie DNS, którego używa router powinno dać jednoznaczną odpowiedź, kogo odpytujemy o nazwy.

Tez to zauwazylem i zreszta nie tylko ja. Ten artykul to jedna merytoryczna bzdura pod wieloma wzgledami.

Polecam Panom zapoznanie sie z ramka tuz pod instrukcjami dla komputera. A ubiegajac pytanie: zaczelismy od sprawdzenia na komputerze, bo dla przecietnego kowalskiego to jest latwieje (a artykul jest kierowany wlasnie do nich). @TrashO2: o wszelkich innych “bzdurach” z checią usłyszę, być może nawet będę w stanie poprawić, jeśli argumentacja będzie sensowna ;)

@Piotr Konieczny

1) promowanie DNSow Googla, jak juz oficjalnie wiadmo powiazanych z NSA – jak mozna w ogole cos takiego robic w AD 2014 roku?! To jest SKANDAL.

2) brak informacji o tym, ze w ogole mozna zaszyforwac DNSy, w zwiazku z tym szanse na ich podmienienie w takiej konfiguracji (gdzie serwis oczekuje zaszyfrowanej odpowiedzi) spadaja do zera.

3) i gwozdz programu: sprawdzanie DNSow na bramie ipconfig /all jest komedia, poniewaz niczego faktycznie sprawdza.

Szczegolnie punkt 3) to amarotka totalna, rzecz tak glupia, ze az smieszna. Przypomina mi sytuacje gdy jeden ze “specow” stwierdzil, ze jest internet, bo przeciez mozna pingowac 192.168.0.1, a inny – choc to zupelnie inna historia – wystawial linki z plikami do pobrania zaczynajace sie od 127.0.0.1. No, ale spec, jak wiadomo, specowi nie rowny.

Generalnie Wasz poziom, piszac wprost, pada na pysk, a Wasze samouwielbienie rosnie i – powtorze – widze to nie tylko ja.

Tyle ode mnie, szczerze nie mam ochoty prowadzic rzadnej dyskusji – probowalem i zawsze konczylo sie to stwierdzemien “bo my i tak mamy racje”, rowniez wbrew faktom – a taka postawa w moich oczach wiele mowi.

@TrashO2: Ad. 1. Pokaż proszę dowody, na to powiązanie NSA i “spisek”, ja sobie nie przypominam wycieku na temat DNS-ów Google i NSA ;-) Jeszcze raz podkreślam, że mamy tekst dotyczący zagrożeń prywatności związanych z DNS-ami Google (https://niebezpiecznik.pl/post/wybrales-dns-y-od-google-boj-sie/) — w jednym z komentarzy pod tym tekstem wyjaśniłem już, dlaczego w tym konkretnie artykule, do niego nie linkujemy. Linkujemy za to do artykułów, które zawierają informacje o dokładnie tych zagrożeniach — jak ktoś będzie zainteresowany tematem dogłębnie, to dotrze do tych informacji.

Przypomnę raz jeszcze: ten tekst jest przeznaczony dla zwykłego Kowalskiego, jakich teraz jest ok. 1 milion, i ma na celu umożliwić zwykłemu Kowalskiemu szybką diagnozę i szybkie usunięcie problemu – w obecnej wersji (jest linkowany w mainstreamie, gazetach, portalach, forach dla miłośników kuchni wietnamskiej, itp.). Dlatego też wybór padł na 8.8.8.8, bo szybciej i prościej. Dlatego też sprawdzenie DNS na komputerze, bo szybciej i prościej (obecna badana przez nas wersja ataku podmienia DNS-y na routerze w DHCP, a nie WAN). Dalej w tekście masz informacje o sprawdzeniu na routerze, dla tych bardziej zaawansowanych.

Zaufaj nam, wiemy co robimy i artykuł konstruujemy dokładnie tak, aby spełnił swój cel. W naszej opinii lepiej, żeby ktoś miał DNS-y Google, niż błędne lub co gorsza te, które należą do przestępców.

PS. Z tego samego powodu brak informacji o DNSSec, bo Kowalskiego to nie interesuje, a to – patrz pkt. 1 – tekst dla ZU a nie administratorów sieci osiedlowych. Co do p. 3 – wyjaśnienie powyżej i we wcześniejszym moim komentarzu w tym wątku, przeoczyłeś to?

A na koniec, zupełnie prywatnie ode mnie – jeśli uważasz, że poziom spada, nie czytaj nas więcej — nikogo do tego nie zmuszamy. Pozdro!

PS. Jak chcesz napisać artykuł na łamach Niebezpiecznika o DNSec — zapraszamy! Z chęcią opublikujemy.

rzadnej = zadnej oczywiscie.

a mi się wydaje, że instrukcja byłaby jeszcze prostsza gdyby zamiast wpisywać dns googla to je po prostu wywalić i zdać na proxy do tych wanowych

Nie jestem pewien, czy 62.113.243.183 ten też nie jest złośliwy

Mam internet z Orange i bardzo wolno działa. Filmy na YT na tym łączu i przez WIFI i kabel ładują się w automatycznej rozdzielczości 144p. Google się ładuje bardzo długo. Czy to skutek działań Orange ????

Czy korzystanie z Mail.app na iPhonie i itp jest bezpiecznie w miejscu publicznym po WiFi ? Czy pogram/aplikacja za każdym razem loguje się na serwer?

Uwaga!

Korzystam z internetu Vectry. Nie mam routera tylko modem bezpośrednio podłączony do lapka. Ustawienia DNS na automatyczne. Z ciekawości sprawdziłem swoje dnsy i były to 5.45.75.36 5.45.75.11 pobrane automatycznie od usługodawcy tj. Vectry. Dlatego polecam wszystkim sprawdzić te ustawienia nawet jeżeli nie korzystacie z routerów.

Wygląda na to, że będziemy mieli największy FAIL pośród polskich ISP. Albo BG sieci Vectry był podatny (w co wątpię), albo musiał sobie pobrać do swojego cache jakieś lewe DNS-y (;

Witam posiadam TD-W8901G czy da się wgrac na to oprogramowanie alternatywne??? ewentualnie link.

Na flashu 2 MB jakikolwiek GNU/Linux raczej się nie zmieści, a szkoda (:

Ma za mało pamięci, żadne inne oprogramowanie się nie mieści. (zakładając, że dalej ma pełnić dotychczasowe funkcje)

Trzeba czekać na poprawkę od producenta, o ile w ogóle taka jest w planach.

Wiem, że to co najmniej idiotyczne, ale proszę dodać do artykułu informację, o tym, żeby ZMIENIĆ HASŁO konta admin i najlepiej zablokować możliwość zarządzania od strony WAN

Używając wiadomej wyszukiwarki znalazłem podatne routery.

Na pierwszej stronie wyników znalazłem 3 routery, gdzie user admin z hasłem biyshs9eq zadziałało.

DNS ustawione na googlowe.

Ja u znajomych tez zaobserwowalem problem z routerem. Nie szlo sie zalogowac a nie pamietalem tez hasla do neo (dlatego nie wykonalem hard resetu) wiec zrobilem jak atakujacy tyle ze z lokalnej sieci pobralem sobie plik rom-0, rozkodowalem a tam haslo podejrzane. W routerze DNSy atakujacych ktorzy zmienili jeszcze cos wiecej tym samym odcinajac net (nieumyslnie zabezpieczajac przed wyciekiem danych). Przy zabezpieczaniu routera omylkowo poszedlem krok dalej i teraz i nie dostepu do panelu ani z LAN ani z WAN. Przynajmniej jak pojawi sie jakis malware z zalacznika ktory bedzie chcial przez LAN pobrac rom-0 i zmienic haslo w routerze to polegnie.

Analiza, tak na szybko:

1. Informacja o dziurze w kilku modelach domowych routerów

2. Wykorzystanie podatności przez bliżej nie określonych osobników do zmiany DNS i hasła

3. Szum medialny wokół tej sprawy

4. Artykuł, informujący o tym, jak sprawdzić czy padliśmy ofiarą ataku (sprawdź DNS) i jak są tymi z listy, to jest źle, jeżeli masz googlowe, to jest ok.

Teraz trochę fantazji:

Jaka jest szansa, że po ukazaniu się w kilku miejscach informacji, żeby sprawdzać DNS, osoby odpowiedzialne za atak zmieniły DNS przejętych routerów na takie nie wzbudzające podejrzeń, żeby przeczekać szum medialny.

Wyżej pisałem o tym, że znalazłem kilka routerów z hasłem wykorzystywanym przez atakujących, gdzie DNS były ustawione na googlowe.

Z drugiej strony, dlaczego zostawili stare hasło?

To możliwe, ale pod warunkiem, że włamywacze:

a) opanowali język polski do tego stopnia, że przeczytali artykuł z Niebezpiecznika

b) dostali instrukcje od takiej osoby

c) mają współpracownika w Polsce

Wiemy, że to arabska międzynarodówka stoi za większością ataków (przynajmniej za tymi z hasłem zmienionym na biyshs9eq), ale analiza honeypotów wykazuje ciekawe zależności (:

I to jeszcze nie wszystko, bo od niedawna przyuważyliśmy parę nowych grup podobnie działających (tylko na innych DNS-ach), na razie badamy zasięg ataku (;

Ostatnio NSA i podobne instytucje ujawniają coraz więcej błędów w urządzeniach sieciowych. Zobaczcie na zakaz jaki wprowadzono w USA w kwestii sprowadzania sprzętu z Chin. Backdory Backdory … Robią to od 2000 roku, kiedy USA chciało zbackdorować openbsd. Potem FreeBSD (np libopie), gdyż chinski tajny syststem bazował na migracji fbsd5. Na szczęście żyjemy w Państwie w którym Netia wykonała dwa niezależne audyty w 24 godziny. Orange przynajmniej nie opowiada bajek i nie robi z ludzi debili. W końcu coś się zmienia.

Jak was polaczki moża łatwo okraść :D

[…] Jak widać, nie tylko właściciele TP-Linków i Pentagramów są narażeni na ataki. […]

dziwi mnie ze nie zrobili przekierowania ruchu z tych dns na ich jakis wenwtrzny ktory by odpowiadal na kazde zapytanie z wew ip ktory by przekierowal klientow na strone z helpem – w ten sposob ludzie by mogli odrazu naprawic problem a nie miec “addres not found”

no ale – i tak dobrze ze cokolwiek zrobili :D

” i zwłaszcza ci, którzy nie mają internetu od Orange są obecnie narażeni na ataki.” Co to ma być , reklama najlepszej , najtańszej i najbezpieczniejszej firmy ?

U nas na sieci przekierowanie DNS było zrobione w 20 min po ataku na routery …

znalazlem! :P

A ja mam cisco w netia i nikt mi niczego nie zmienia :)

Ale pamietam że netia na siłe chciała mi wcisnąc swój netiaspot, polapalem sie kiedy kazali mi za niego płacic :)

jaki IP serwerów DNS

Komentować nie ma czego, jedynie cieszę się z tego, że od samego początku zamieniłem ich router na netgear. Po prostu nie ufam takim sprzętom i z tego co widzę, to bardzo dobrze zrobiłem. Chora sytuacja, ale też dla wielu nauczka na przyszłość – nie korzystać z byle czego.

podają kolejny fałszywy DNS

50.28.34.201

właśnie dziś miałem z nim doczynienia

Potwierdzam, miałem ten sam IP

50.28.34.201

Router TP-Link W8901G

[…] lutym informowaliśmy o wielu klientach mBanku którzy stracili kilkaset tysięcy złotych w wyniku podmiany przez przestępców ustawień DNS na ich domowych routerach TP-Linka — wtedy fałszywe komunikaty nakłaniały do ustawienia zaufanego odbiorcy przelewów po […]

[…] Idealny błąd, dla atakujących, którzy chcą po sobie posprzątać (np. po wcześniejszym ataku z podmianą DNS), albo po prostu odciąć ofiarę od […]

dns do listy

23.253.94.129

[…] sinkhollingiem mieliśmy też do czynienia w Polsce — ostatnio podczas akcji Orange, które odfiltrowywało ruch do adresów IP fałszywych serwerów DNS, oraz wcześniej, kiedy to […]

[…] Dodatkowo badacze twierdzą, że jedno złośliwe urządzenie może reprogramować (zarażać) kolejne, podpinane po nim do komputera. Atak ma działać zarówno na Linuksach, Windowsach jak i Mac OS X. Oprócz emulacji klawiatury, ciekawym wydaje się scenariusz emulowania karty sieciowej (co powoduję zmianę routingu i oprócz klasycznych ataków MITM, puszczenie ruchu przez np. własne serwery DNS — i akurat w Polsce doskonale wiemy, czym to grozi). […]

[…] przykład tego typu ataków mieliśmy kilka miesięcy temu, kiedy przy pomocy dziury w oprogramowaniu routerów TP-Linka, atakujący wykradali hasło administracyjne do routera, a następnie logowali się na niego i […]

Witamostatnio mam problemy z połączeniem internetowym mimo iż nic nie było robione w ruterze od dawna o normalnie wszystko działało tak teraz sypie się. Avast wykrył wpisy DNS na ruterze są przekierowane ????? o co chodzi nie jestem informatykiem i dla tego proszę was o pomoc w naprawieniu tego ponieważ jeśli ktoś mi się włamał na komputer to z przyjemnością powitam frajera w drzwiach z kluczem francuskim :)

Szanowni Państwo,

w związku z uzasadnionym podejrzeniem, iż Państwa router/komputer zainfekowany został szkodliwym oprogramowaniem, zablokowaliśmy Państwa dostęp do serwisu transakcyjnego mBanku.

W trosce o bezpieczeństwo realizacji operacji prosimy o zastosowanie się do poniższych czynności (koniecznie według podanej kolejności):

1. Przywrócenia bezpieczeństwa urządzenia sieciowego (konfiguracja routera):

• sprawdzić w konfiguracji routera czy adresy serwerów DNS są ustawione na wartości należące do Twojego dostawcy Internetu (można to skonsultować telefonicznie z infolinią dostAwcy Internetu),

• jeżeli jest dostępne, włączyć na routerze funkcjonalność firewall (w przypadku routerów firmy TP-Link dodatkowo trzeba włączyć opcję SPI, sam firewall nie wystarcza),

• jeżeli to możliwe wyłączyć zarządzanie routerem z sieci Internet (remote management),

• o ile istnieje, usunąć z routera plik z backupem konfiguracji

• sprawdzić czy producent Twojego routera udostępnił aktualizację firmware usuwającą podatność na ataki. Jeżeli istnieje aktualizacja, należy ją niezwłocznie wykonać osobiście lub z pomocą wykwalifikowanych fachowców z serwisu komputerowego (pamiętaj, że urządzenia nie wykonują takich aktualizacji automatycznie),

• po wykonaniu działań opisanych w powyższych punktach należy zmienić hasło dla konta użytkownika i administratora routera,

Należy pamiętać, że resetowanie routera i przywracanie ustawień fabrycznych jest niewystarczające.

2. Przywrócenie bezpieczeństwa urządzenia łączącego się z siecią (np. komputer):

• dokonać weryfikacji poprawności adresów DNS dostępnych na komputerze – podobnie jak w punkcie 1, czy wartości odpowiadają tym przypisanym do Twojego dostawcy Internetu,

• wykonać pełne skanowanie urządzenia co najmniej dwoma programami antywirusowymi pod kątem wykrycia i usunięcia szkodliwego oprogramowania przed próbą ponownego zalogowania się do serwisu transakcyjnego.

3. Zmiana hasła i odblokowanie kanału internetowego:

• Poprzez kontakt z konsultantem mLinii pod numerem 0801300800 lub 0426300800

W przypadku pytań prosimy o kontakt z mLinią.

Z wyrazami szacunku,

Zespół mBanku

94.242.223.136 i 212.68.41.103

94.242.223.13694.242.223.136 94.242.223.136

Na kompie mam statyczne ip. Dns i brama jest ustawione na ip routera. Na routerze ustawione są statyczne dns. Mimo to w firewallu widzę zablokowane (komputer ma korzystać z routera jako dns) adresy ip na które mój komputer wysyła zapytania dns:

77.234.45.56

31.3.153.135

77.234.45.54

159.122.129.205

178.18.201.103

77.234.41.106

50.23.115.237

62.210.189.3

119.81.212.69

169.55.26.181

95.141.37.53

95.141.36.6

komputer przeskanowany avastem i malwarebytes antimalware i teoretycznie jest czysty

Zablokowanie DNS przez Orange to największy pishingowy przekręt stulecia, nie wiem jak Wy ale ja złozyłem doniesienie do prokuratury o możliwości popełnienia przestępstwa.

To nie żadna ochrona i nie ma tu mowy o trosce Orange o klienta.

8.8.8.8 to DNS GOOGLE o wiele lepiej zabezpieczone niż te Orange.

Macie przez niego dostep do DNS over HTTPS, czyli transmisji szyrfowanej samych zapytań DNS.

Oczywiście Orange mósi wiedziedź na jakie strony wchodzicie i po co, PISHING jak WÓJ!!!!!!!!!!

Z powodu DNS nie otwierają się strony?

Przecież zarówno Firefox (wszystkie platformy) jak i Google Chrome (w systemach Windows i MacOS) nie używają systemowych DNSów, tylko mechanizmu DoT czyli DNS over TLS.

Jeżeli ktoś ma to wyłączone, to lepiej niech to natychmiast włączy.

Android też ma opcję używania bezpiecznych DNSów, lepiej to włączyć natychmiast.

DNSów domyślnych, polecanych przez Orange lepiej nie używać, Orange nawet nie zadbał, żeby ich DNSy sprawdzały podpisy DNSSEC.

Pozdro