18/3/2011

Pojawiła się nowa wersja trojana, która wykrada kody autoryzujące transakcje w bankowości internetowej. Mobilny składnik trojana atakuje telefony z Symbianem i najprawdopodobniej jest częścią botnetu SpyEye, który niedawno połączył się z ZeuS-em.

Malware podpisany, Symbian oszukany

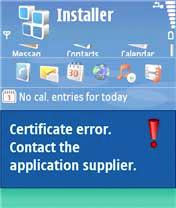

Paczka instalacyjna z trojanem na telefon komórkowy posiada poprawny podpis “self-signed”, niewywołujący żadnych ostrzeżeń podczas instalacji na telefonach z Symbianem. Aby uzyskać taki podpis, przestępcy skorzystali z developerskiego certyfikatu wydanego przez OPDA z Chin. Ale do złożenia poprawnego podpisu “self-signed” jak powyżej, potrzebny jest także numer IMEI telefonu ofiary. Skąd SpyEye je ma? Pyta o nie “desktopowa” część trojana, która po wykryciu sesji do “monitorowanego” banku, wstrzykuje prośbę o podanie IMEI telefonu klienta banku. Następnie IMEI jest dodawne do listy urządzeń wbudowanej w certyfikat, co pozwala trojanowi na wygenerowanie podpisanej paczki, która zainstaluje się na telefonie ofiary bez żadnych ostrzeżeń.Analizy trojana jako pierwszy dokonał zespół F-Secure, który otrzmał próbkę od jednego ze swoich partnerów w Europie. Badacze nie wspominają dokładnie, o który kraj chodzi, ponieważ ataki z wykorzystaniem tego trojana są przedmiotem policyjnego dochodzenia. Z kolei Nokia już jest w kontakcie z chińskim wystawcą certyfikatów i pracuje nad środkami, które uniemożliwią nadużywanie tej usługi przez przestępców.

Na koniec przypomnijmy, że ostatnia fala ataków MitMo (Man in the Mobile) w Polsce miała miejsce miesiąc temu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Moment. Mając certyfikat od OPDA dostaje się przy instalacji aplikacji komunikat “Ta aplikacja służy tylko do programowania”. Czy to nie wzbudza podejrzeń?

Hm… Spodziewałem się że znaleźli jakąś lukę w mechanizmie sprawdzania podpisów przez Symbiana – a tu jak zwykle zawinili ludzie a nie technika ;).

Czujnemu użytkownikowi na pewno wzbudzi podejrzenia. Być może napisze pocztę do chińskiego dostawcy. Tylko ilu jest takich uważnych posiadaczy słuchawek?

Czytając to:

“najprawdopodobniej jest częścią botnetu SpyEye, który niedawno połączył się z ZeuS-em”

myślałem że na końcu napisane jest z ZUSem :D

Kocham swoja nic nie majaca Nokie, myslalem ze poza dlugo trzymajaca bateria nie ma zadnych zalet, ale widac ma – totalnie odporna na tego typu wirusy :D

Ty, a wiesz jak ja się ciesze ze swojego telefonu domowego? Super totalnie odporny na wirusy :)

Pamiętaj tylko o:

–Puk Puk

–Kto tam?

–TPSA

–Witam, o co chodzi

–Sprawdzamy telefony, proszę mi pokazać swoj aparat (wstukuje kod przekierowania/preselekcji na klawiaturze)

[…] załącznik: plik PDF, który po otworzeniu łączy się z serwerem w internecie w celu pobrania klienta botnetu SpyEye, a następnie infekuje komputer. Pod żadnym pozorem nie należy otwierać załącznika […]

[…] podszywa się pod aplikację Rapport Trusteer). Kilka miesięcy temu w szczegółach opisaliśmy jak w mobilnym środowisku funkcjonuje ZeuS. ZeuS Android, fot. […]

[…] Warto także zauważyć, że ponieważ złodzieje znaleźli lukę w module zmian przelewów zdefiniowanych, nie musieli oni stosować dodatkowo socjotechniki do zainfekowania telefonów komórkowych swoich ofiar w celu pozyskania kodów SMS-owych (jak robi to np. ZeuS w wersji mobilnej). […]