24/8/2012

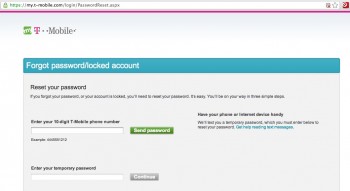

Śmieszny błąd znajduje się w formularzu do resetu hasła na stronie amerykańskiego T-Mobile. Formularz ma ochronę przed “wklejaniem” doń danych przy pomocy skrótu CTRL+V. Ochrona ta generuje jednak pewien niespodziewany problem…

T-Mobile

Umieszczony w celu ochrony formularza kod JavaScript: function keyDown(a) { …który miał wykluczać użycie skrótu CTRL+V niestety całkowicie wyklucza możliwość używania litery v we wprowadzanych do formularza danych. Żeby było śmieszniej wpisać literę v można, ale skrypt po cichu ją usuwa.

if (a.keyCode == 86) { a.preventDefault() } }

Na ślad błędu wpadł użytkownik T-Mobile, który po resecie hasła (ewidentnie zawierającego literę “v”) nie mógł zalogować się do swojego konta. Koniec końców, udało mu się zalgować wpisując swoje hasło z pominięciem litery “v”.

Dobrze, że skrypt T-Mobile wycinał tak rzadko używaną literę jak “v”, a w spokoju zostawiał cyfry “1”, albo znak “!” — inaczej większość użytkowników miałaby problem z wprowadzeniem hasła… :-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

W czym Keepass jest lepszy od last pass? Last pass dziala na kilku komputerach i jmozliwia synchronizacje. W z kolei promujecie KeePass.

Ano w tym, ze Twoje hasla zostają na Twoim komputerze a nie sa wysyłane na serwery LastPass.

Keepass nie ma takich sytuacji: https://niebezpiecznik.pl/post/atak-na-lastpass/

Tym, że wszystkie hasła trzymane są wyłącznie lokalnie na dysku.

W tym, że KeePass ma otwarte źródło. Ja na przykład nie chciałbym zaufać jakiemuś narzędziu, którego producent twierdzi, że “jest całkowicie bezpieczne, bo szyfrowanie ma miejsce tylko po stronie klienta”. Przecież mógł tam umieścić ile chciał backdoorów i koni trojańskich, np. na “prośbę” różnych rządów albo z czystej chęci zysku. Nikt nie zweryfikuje też jakości tego szyfrowania, ani w ogóle samego faktu, że ono się odbywa. Równie dobrze, producent może składować nasze hasło na swoich serwerach i tam odszyfrowywać dane, lub szyfrować tylko jakimiś swoimi kluczami i udawać, że to bezpieczne.

W skrócie: można wierzyć na słowo producentowi, albo można mieć pewność. Ja wybieram pewność.

Bo jest całkowicie darmowy (nie ma opcji “premium”), open-source i działa na praktycznie wszystkich komputerach (wersje Win, Mac, Linux) oraz telefonach (J2ME, Symbian, Android, iOS, PocketPC, WP7, BB, PalmOS) a co najważniejsze dla mnie – jest niezależny od przeglądarki.

KeePass jest w zasadzie programem windowsowym, pod Linuxem wymagane jest mono. Dla mnie to duży minus. Jest co prawda “port” KeePassX, ale to zdecydowanie nie to samo.

Noo, jest KeePass jest tak zajebisty ,że zanim się go uruchomi, trzeba pobrać kolejne X wtyczek aby zaczęło to jakkolwiek działać i potrafiło się synchronizować – a i tak to nie gwarantowało stabilnej pracy.

Ja używam keepass , a bazę trzymam w folderku na dropboxie. Dzięki temu mogę synchronizować sobie hasła między domem, a biurem. Raz na miesiąc robię backup z chmury na local.

Czyli albo zwiększone bezpieczeństwo (KeePass) albo wygoda LastPass.

W czym KeePass jest lepszy? W logowaniu za pomocą funkcji “auto-type” do aplikacji działających w systemie operacyjnym, a nie w przeglądarce.

Ja używam LastPass głównie dlatego, żeby móc czasem zalogować się też z innych lokalizacji. Jak to wygląda w przypadku KeePassa? Jakaś wersja portable na dysk flash i baza trzymana na dropboxie czy jak?

@thane, akurat auto-type w ogóle nie jest fajne. Od początku byłem podejrzliwy czy nie jest to zbyt ryzykowne i słusznie, bo jak kiedyś zdecydowałem się z tego skorzystać, to pewnego razu zamiast wpisać dane w oknie przeglądarki, to wpisał wszystko w irssi (mimo iż “target window” wskazywał na browsera).

Nie pytaj w czym Keypass jest lepszy, zapytaj w czym jesteś lepszy od Keypass

@Kuba

Keepass jest na wiele platform (w tym smartfony), jest też wersja portable na windowsa.

Bazę można trzymać na dropboxie, innej chmurze, albo jak już biegamy z pendrivem to na nim ;)

Ja osobiście mam bazę na dropboxie, plik klucza na każdym moim urządzeniu (w sensie nigdy po internecie nie krążył) i oczywiście hasło w głowie.

Auto-type’a używam z powodzeniem, trzeba tylko pamiętać, że przed wpisaniem “kliknie” alt+tab, więc upewniam się, że na dobre okno ustawi.

Trzymanie bazy na dropboxie raczej nie zwiększa bezpieczeństwa (dropbox zaliczył już dwie poważne wpadki, tak?). jak dla mnie jedyna zaleta keepass jest taka, że mozna przejrzeć kody, więc nie ma w nim backdoora, bo ktoś by to juz dawno nagłośnił.

Oni po prostu boją się wejścia *V*irgin Media na rynek :)

A prawym i wklej? Czy na stronie zablokowali prawy klawisz myszy? :)

a gmail nie toleruje polskich znaków.. :/

*Q* też powinni wyciąć..;)

Podobną blokadę (ale nie wycinającą v) ma na polskiej stronie paypal, w czasie rejestracji konta. Przy próbie wklejenia hasła wygenerowanego przez pwgen zgłasza, że hasło ma być samodzielnie wymyślone i przepisane, a nie skopiowane skądśtam.

Strzał w stopę.

Keepass ma lepszą opcję zamiast kopiowania i wklejania, auto-type :)

Podobne zabezpieczenie przeciw wklejaniu hasła stosuje też PayPal – natknąłem się na nie przy niedawnej zmianie hasła. Dobrze, że KeePass ma funkcję autotype, która udaje wpisywanie na klawiaturze.

Swoją drogą, może by Niebezpiecznik zapytał jakichś ludzi z T-Mobile i PayPal, jakie jest – ich zdaniem – uzasadnienie stosowania takich szykan?

I już atakujący metodą brute-force mają mniej roboty ;)

Jeśli to jedyne zabezpieczenie przed wklejaniem, Shift+Insert powinno zadziałać. Jedyne, przed czym blokada wklejania zabezpiecza: komfort korzystania z odzyskiwania hasła.

Nie wiedziałem o takim skrócie. Niestety w PAYPALu nie zadziałało, dalej nie da się wkleić hasła.

Ja tam do tej pory używam wyłącznie DOSowych skrótów:

[Ctrl] + x = [Ctrl] + [Del]

[Ctrl] + v = [Ctrl] + [Ins]

tfu “[Shift] + x” i “[Shift] + v” miałem na myśli :shy:

dżizas “[Shift] + [Del]” i “[Shift] + [Ins]” :facepalm:

Albo po prostu noscript.

noscript działa w przypadku paypala, ale trzeba zablokować JS dopiero po dostaniu się do okna ze zmianą hasła.

Uzasadnienie dla blokowania tej metody jest dość proste: zabezpieczenie przed malware przechwytującym zawartość schowka po stronie klienta. Oczywiście zastosowanie tej metody zabezpieczeń jest jak zwykle denerwujące (security =/= usability) i zastosowane samodzielnie – nieskuteczne, bo nie zabezpiecza przed tradycyjnym keyloggerem.

Polecam art (http://goo.gl/gGS9O) w jaki sposób skomplikować sobie (i malware) przechwytywanie haseł.

Artykuł nie jest zły, ale zupełnie nie ma zastosowania w ochronie przed kimś, kto a) wie, co robi lub b) wydał te $30 na dobry keylogger.

Dobry keylogger potrafi:

– Wykrywać backspace

– Rejestrować kliknięcia myszy i, co ważne, obszar, który otacza kursor myszy (klawiatura ekranowa, ani nawet wpisywanie cyfr PIN-u w banku nie po kolei, nas nie ochroni!)

– Zauważać zmiany focusa

– Oddzielać elementy GUI Windows (np. wie, co to przycisk)

– Przechwytywać wysyłane pola formularza (po stronie klienta)

Inna sprawa, że odnoszę wrażenie, iż producenci komercyjnych keyloggerów (nazw wymieniać nie będę) mają umowy z producentami antywirusów, aby ci dodawali ich binarki do białej listy “zupełnie niepodejrzanych programów”. Próbowałem kilka razy skanować takie trojany, i nic z tego…

Morał: chcesz bezpiecznie korzystać z haseł? Tylko na własnym, zaufanym systemie (czytaj: zarządzanym przez kogoś, kto odróżnia “a laptop from, err, the larger one”) i sprzęcie.

@Robert: Mały OT: są usługi na blackmarketach typu “virustotal”, które są w stanie zweryfikować, czy twój malware będzie wykrywany przez AV. W większości wypadków do obfuskacji przed wykryciem AV wystarczają powszechnie dostępne narzędzia (MSF).

onpaste=”return false;” bodajże powinno być i powinno załatwić wszelkie inserty czy kliki prawym, tak to jest jak się oszczędza na developerach ;-)

Not sure if troll or jquery lame

Just making a point dude

V jak vendetta :>

Myślisz, że to z obawy przed vendettą klientów?

To wszystko dlatego, że “V” jest jak Vendetta!

A jak odwrócimy i dodamy kreskę poziomą, to jak pierwsza litera Anonymous!!!!!111oneone

Coś mi się zdaje, że vendetta ze strony użytkowników to dopiero będzie…

Firebug i spółka- można kopiować. :) Albo podgląd kodu, curl. Wiec sensu blokady przed kopiowaniem nie widzę.

ciekawe czy jak ktoś sobie ustawiłby hasło vvvvvv to by zatwierdziło?

[…] W ogóle wygląda na to, że operatorzy GSM dziwnie podchodzą do haseł swoich klientów — niedawno informowaliśmy, że T-Mobile nie zezwalał na użycie litery V w polu hasła w formularzu do logowania… […]