10/7/2018

36,6 stopni Celsiusza. To temperatura ciała człowieka. Jeśli człowiek dotknie czegoś chłodniejszego od siebie, ogrzewa to. Chwila dotyku klawiatury wystarczy, aby zostawić na poszczególnych klawiszach ślady cieplne, które przez pewien czas da się wychwycić odpowiednią aparaturą. Analiza tych śladów pozwala odczytać co chwilę wcześniej ofiara wpisywała na klawiaturze. A na klawiaturach często wpisuje się hasła…

Masz 30 sekund na atak

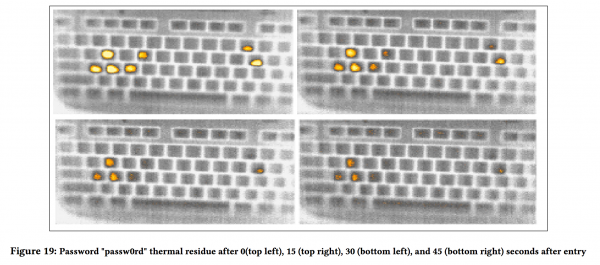

Pracę naukową opisującą analizę klawiatury w kamerze termowizyjnej właśnie opublikowała grupa badaczy z UCI. “Thermanator” — tak badacze nazwali atak polegający na fotografowaniu klawiatury po jej kontakcie z palcami. Ustalono, że takim atakiem da się przez 30 sekund odczytać krótkie ciągi znaków wpisane przez ofiarę na klawiaturze (bo jednak niedotykane klawisze szybko tracą ciepło pozyskane dzięki krótkiemu kontaktowi z ludzką skórą).

Badacze podkreślają, że atak przeprowadzić może każdy, kto będzie miał odpowiedni sprzęt i znajdzie się w pobliżu ofiary piszącej na klawiaturze. O ile poprawnie ustawi kamerę termowizyjną i ktoś pozwoli im się nagrać.

W laboratorium, w kontrolowanych warunkach, oczywiście wszystko wygląda pięknie. W życiu jest trochę gorzej…

Kamera termowizyjna wykorzystywana w atakach od dawna

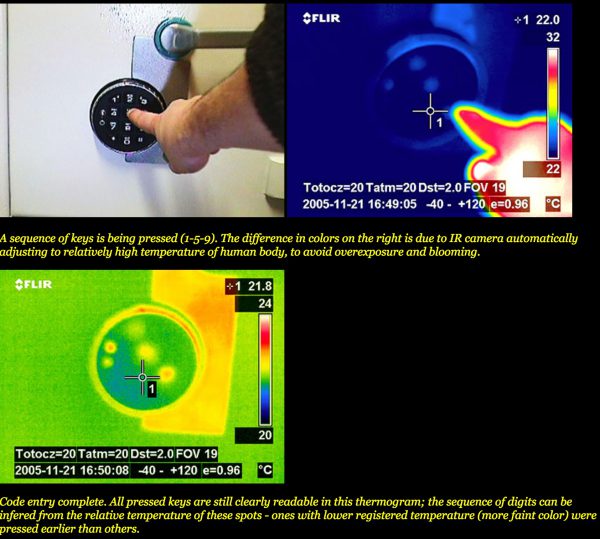

Choć badacze twierdzą, że atak jest “nowy” to o tego typu atakach wykradania hasła świat wie od dawna. Na naszych szkoleniach i wykładach od ponad 10 lat prezentujemy jeden z najstarszych opisów tego ataku w wykonaniu Michała Zalewskiego:

Dzielimy się też naszymi własnymi wnioskami z wykonywania tego ataku podczas fizycznych testów penetracyjnych jakie realizowaliśmy dla naszych klientów. A wnioski są bardzo proste. Ta widowiskowa metoda najlepiej działa na zamki kodowe będące elementem firmowych mechanizmów fizycznej kontroli dostępu do pomieszczeń. Bo kody są krótkie, a zaraz po ich wpisaniu ofiara znika z pola widzenia i zazwyczaj od razy mamy dostęp do zamka, który można sfotografować (przyjrzyjcie się zamkom podczas najbliższej wizyty w McDonalds).

Kolejnym naturalnie nasuwającym się na myśl wektorem ataku są bankomaty — ale tutaj od wpisania PIN-u do odejścia od bankomatu mija zwykle zbyt wiele czasu, aby uzyskać wiarygodne odczyty. A w dodatku bankomaty mają metalowe klawisze, które lepiej “odbijają” ciepło i nie współpracują zbyt dobrze z najtańszymi kamerami termowizyjnymi. Na marginesie, o ile sensowne kamery termowizyjne kosztują nawet kilka tysięcy złotych, to można je wypożyczać za …50PLN za dzień.

Piszę na klawiaturze — co robić, jak żyć?

Nie przejmuj się tym atakiem, jest bardzo mało prawdopodobne, że ktoś wykradnie Twoje hasło za jego pomocą. Szybciej stracisz je w wycieku z winy serwisu więc zadbaj o to aby wszędzie korzystać z unikatowych haseł, a tam gdzie się da włącz dwuskładnikowe uwierzytelnienie (zwłaszcza na ważnych dla Ciebie serwisach, tj. skrzynce e-mail i mediach społecznościowych).

Jeśli w firmie posiadacie zamki z klawiaturą wymagające wpisania kodu, to zwróćcie uwagę czy w trakcie wpisywania kodu ktoś za Wami nie stoi, a jeśli jesteście wybitnie paranoiczni, po wpisaniu kodu przykryjcie na chwilę całą klawiaturę zamka całą powierzchnią dłoni. Albo noś ze sobą sprężone powietrze i przed zniknięciem za drzwiami odwróć pojemnik do góry nogami i spryskaj nim zamek. Żarty na bok. Wbrew pozorom jednak łatwiej jest nam sklonować waszą bezstykową kartę dostępu niż wykonać atak odczytania kodu z zamka kamerą termowizyjną. Serio. Klonowanie kart jest “bezprzewodowe” i z reguły pracownik nawet nie zauważy, że jego karta została sklonowana… ;)

PS. Chcesz posłuchać więcej sensownych rad dotyczących bezpieczeństwa? Nie ma problemu! Firmy klikają tutaj, a osoby prywatne tu :)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Sami już o tym pisaliście kilka lat temu: https://niebezpiecznik.pl/post/kamera-termowizyjna-ulatwia-ataki-na-bankomaty/

Boże, ile lat ja Was czytam.. Czuję się staro..

No, tak jak stoi w artykule — atak jest totalnie stary. Ale publikacja tej pracy naukowej wywołała lawinę artykułów w różnych mediach. Pomyśleliśmy wiec, że przypomnimy jak znany jest to problem. I jak stosunkowo niegroźny (choć widowiskowy)

Znam prostszy i skuteczniejszy sposób na to. W przypadku zamków na kod zdjęcie odcisków palców z nich. Zazwyczaj wprowadzane sa 4 cyfry, zaś odcisk pozostaje długo i można rozpoznać do kogo należy.

W razie problemów przetarcie klawiatury i po użyciu zobaczenie gdzie są odciski. Kombinacji wiele nie jest przy 4 klawiszach. – raptem 24.

Znam prostszy sposób. Przetarcie klawiatury zamaka i czekanie aż ktoś wpisze te 4 cyfry kodu. Potem sprawdzam gdzie jest odcisik palca. Ilośc kombinacji do sprawdzenia 24. Opcja trochę trudniejsza – rozpoznawanie śladów.

24 możliwości byłby w przypadku PERMANUTACJI , czyli każdy klawisz tylko raz. A przecież można powtarzać klawisze więc KOMBINACJI jest 4 razy 4 razy 4 razy 4.

A “na pole” to poprawny regionalizm. W Małopolsce “na dworze” ci sztucznie. W większości Polski jest na opak.

@Malopolska

permanu-co?

Nawet jesli chodzi o permutacje, to jesli cyfry sie powtarzaja, to bedzie pewnie ich mniej niz cztery – przy czterocyfrowym pinie, nie?

W grze Splinter Cell z 2002 roku w jednej z ostatnich misji należało odczytać przez kamerę termowizyjną kod z pinpada w trakcie pościgu za uciekającym bandziorem. Kolejny raz gry trafnie przewidziały przyszłość.

Miałem właśnie już pisać, że Fisher przecież już od dawna to robił :p

Kiedyś człowiek grał głownie w quake więc jedynie co by odczytali to QWERTY i skróty do binda na rocketjump xD

IDKFA

W programie Galileo była swego czasu analiza tego ataku. Temperatura poszczególnych klawiszy w mniejszym stopniu zależy od kolejności naciskania, bo to są ułamki sekund różnicy czasowej, a sprawdzanie odbywa się przeważnie kilkanaście – kilkadziesiąt sekund później. Bardziej znaczącymi wskaźnikami są siła nacisku i czas przytrzymywania palca na klawiszu. Nie da się więc tym sposobem odczytać sekwencji klawiszy w haśle, a tylko to, jakie klawisze zostały użyte.

Pewnie odczytają, że mam hasło WASD #pdk

heseł?

Uff mój MSI ma w standardzie ochronę przed tym atakiem #PDK

Dość kosmiczna metoda. Kamera termowizyjna (ma ktoś miniaturową?) o ogromnej rozdzielczości (jak widać na zdjęciach) skalibrowana do odpowiedniej klawiatury (zakres temperaturowy widoczny na zdjęciach), umieszczona blisko komputera, patrząca bezpośrednio, nie przez szybę. Metoda podatna bardzo na trzymanie dłoni na klawiaturze (bez wciskania klawiszy byłby bardzo podobny wynik jak na zdjęciu w okolicy “J” i “F”). Co robić? Jak żyć? Używać podświetlanej klawiatury gamingowej lub laptopa – są one podgrzewane dość randomowo i w ogromnej skali temperatur.

Flir One 2 generacja / One Pro – 160X120 wystarczy do sensownego odgadnięcia. SeekThermal Pro – 320X240 (acz mój egzemplarz miał nieciekawe właściwości – możliwe że uszkodzone). ThermalExpert i3 – 640X480. PIerwsza opcja to jakieś 1800zł, druga – 2500, trzecia – 4 do 5 tys.

Acz z metalowymi klawiszami jest poroblem – raz, że niska emisyjność, dwa – ciepło dobrze przewodzone szybko “ucieka” w głąb.

Nie zapominaj, że kamery termowizyjne są montowane w niektórych smartfonach (np. CAT S60). Każdy może teraz ją mieć przy sobie…

jak ktoś da radę ustawić kamerę termowizyjną nad klawiaturą to i zwykłą ustawi, a i za jej pomocą można odczytać wpisywane hasło z niezłą skutecznością :)

Eh, 36,6 to jest temperatura pod pachami. Ręce, a w szczególności palce mają często poniżej 30 w domu, a na polu poniżej 20 i czasem nawet mniej.

Poleee, poleee, łyseee poooleee, aleee, maaam już plan…

To trochę jak z “wiatrakami” w komputerach ;)

@Nex0: Poleee, poleee, ja pierrrr***eeee :D

Na dworze się, mówi, nie na polu :P

Ciekawe czy do przeprowadzenia powyższego ataku nadal się kamera termowizyjna w telefonie komórkowym Cat S61 – jeśli ktoś jest w posiadaniu tego telefonu i ma taką możliwość niech przetestuje…

Odczyt z klawiatury jest problematyczny z wielu względów m.in. wtedy gdy klawiatura jest używana nie tylko do wprowadzania haseł ale wcześniej do pisania, hasło jest długie i powtarzają się w nim znaki itp itd

Albo kiedy na klawiaturze zamka nie są wytarte tylko klawisze 6, 7, 8, 9, 0.

Może czas na podgrzewane klawiatury ?

w urządzeniach stacjonarnych to nie stanowi żadnego problemu.

Można też losowo podgrzewać klawisze, choć to może być do odróżnienia od “żywego” palca.