10/1/2014

Mogliśmy mieć bezpieczniejszą sieć GSM, ale nie mamy. Na wniosek Brytyjczyków. To oni w latach 80-tych wymusili na projektantach standardów GSM skrócenie klucza. Ze względu na zimną wojnę…

Historia GSM

Niepublikowane dotąd relacje ze spotkań roboczych mających na celu zaprojektowanie nowego (jak na lata 80-te) standardu szyfrowania rozmów w sieciach GSM (nazwa A5/1) ujawnił Aftenposten.

W roku 1982 kraje zachodniej Europy zebrały się aby stworzyć nowe standardy komunikacji dla telefonii komórkowej. W pracach udział brali Jan Arlid Audestad, profesor na norweskim uniwersytecie i pracownik firmy Telenor oraz Peter van der Arend z Holandii.

Według Audestada oryginalna propozycja algorytmu szyfrującego rozmowy miała zakładać klucz o długości 128 bitów. Spodziewano się, że taka długość klucza pozwoli uczynić komunikację “bezpieczną” na co najmniej 15 lat. Koniec końców stanęło jednak na 54-bitowym kluczu… Dlaczego?

Winni są Brytyjczycy

Wyspiarze nie byli zainteresowani silnym szyfrowaniem. Nie chcieli aby pewne azjatyckie kraje (w artykule nie zostały one wymienione) mogły oprzeć się inwigilacji. Thomas Haug, kolejny z inżynierów biorących udział w pracach nad standardem, mówi wprost:

Brytyjczycy wywierali na mnie presję, aby nie wydłużać klucza — ich służby specjalne chciały obniżenia bezpieczeństwa GSM aby móc łatwiej podsłuchiwać rozmowy.

Brytyjczycy optowali więc za 48 bitowym kluczem. Na szczęście kilka bitów więcej wynegocjowali Niemcy (Zachodni), którzy bali się, że Wschodnie Niemcy zbyt łatwo mogą sobie poradzić ze złamaniem 48 bitowego klucza.

I tak, koniec końców stanęło na kluczy 64 bitowym, ale osłabionym do 54 bitów (ostatnie bity postanowiono ustawić na 0). Ta decyzja pokutuje od lat — już w roku 2000 pojawiły się pierwsze publikacje naukowe dotyczące łatwości z jaką można atakować A5/1.

Nie tylko długość klucza ma znaczenie

Warto pamiętać, że nie tylko długość klucza ma znaczenie w przypadku algorytmów szyfrujących. Słabość bowiem może znajdować się w samej konstrukcji algorytmu.

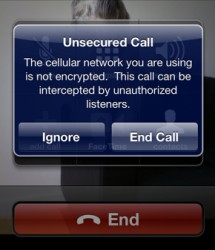

Dodatkowo, jak zauważa Michel Mouly, także biorący udział w pracach nad budową standardów GSM, niektóre z krajów wymogły, aby standard przewidywał możliwość wymuszenia wyłączenia szyfrowania. Mouly nie chce wymienić jakie kraje o to prosiły, ale podpowiada, że nie było wśród nich żadnych krajów zachodnioeuropejskich.

Niezależnie od tego czy połączenie pomiędzy komórką na tzw. BTS-em jest szyfrowane, to należy pamiętać że wewnątrz sieci operatora telekomunikacyjnego i tak można podsłuchać niezaszyfrowaną rozmowę… Sposobów na podsłuchanie rozmów przez telefony komórkowe jest jednak więcej, odsyłamy do naszego tekstu 3 metody na podsłuch telefonu komórkowego.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Do podsłuchiwania NMT wystarczył… telewizor! :)

Napiszcie lepiej o wtopie Yahoo, gdzie w reklamach był malware od kilku miechów -.-

@Marcin Maziarz

Tak jest !!! I wcinające się rozmowy innych osób do naszej rozmowy.

P… anglicy :/

Co za tym idzie – ostatnia aktywność NSA, obniżanie poziomu bezpieczeństwa niektórych programów nie jest niczym nowym. Śmiem przypuszczać, że tego typu działania wszystkie sigintel. prowadzą od zawsze, jedyne co się ostatnio zmieniło to upublicznienie informacji na ten temat.

Brytyjczycy… ot nowina :)

Wystarczyło walnąć bombkę w metrze, aby ludzie zgodzili się na mikrofony za sedesem.

Można samemu zatroszczyć się o szyfrowanie połączeń, niezależnie od operatorów;)

Znaczenie dla bezpieczeństwa ma jeszcze zawartość oprogramowania telefonu (zaszyta w firmware lub nieostrożnie wgrana złośliwa aplikacja) oraz podatność na złamanie szyfru na karcie SIM (niebezpieczne mogą być karty SIM starsze niż 4 lata).

[…] Pomysł na taką aplikację zrodził się jeszcze w grudniu poprzedniego roku w tym wątku sławnego forum XDA. Powodem jest coraz większa dostępność IMSI Catcherów oraz coraz to nowsze doniesienia o słabościach szyfrowania w sieciach GSM. […]

[…] PS. Gdybyście zastanawiali się, dlaczego protokoły GSM są tak ubogie jeśli chodzi o szyfrowanie rozmów, to przypominamy nasz artykuł dotyczący tego, jak one powstawały i opisujący jakim naciskom poddawani byli inżynierowie, którzy tworzyli pierwsze standardy sieci GSM. […]

[…] ciekawe, powyższe ataki, jak informują badacze, obchodzą nie tylko szyfrowanie A5/1 używane w starszych generacjach sieci telefonii komórkowej, ale również nowsze standardy zaimplementowane w sieciach 3G i […]

Czy to w ogóle jest szyfrowanie end-to-end, czy tylko pomiędzy abonentem a operatorem? Wydaje mi się, że to drugie – podobnie, jak z Facebookiem możemy łączyć się przez https, ale bez użycia odpowiedniego oprogramowania “prywatne” wiadomości są dostępne dla adminów, a w dodatku automatycznie przetwarzane w celach marketingowych.