30/5/2014

Phishing w dzisiejszych czasach nikogo nie dziwi. Nieudolnie napisany e-mail, nakłaniający do kliknięcia na fałszywy URL, który prawie w ogóle nie przypomina domeny banku. Tylko naiwny się nabierze. W przypadku tego phishingu, wycelowanego głównie w klientów PKO było tak samo nudno, ale jednak przestępcy osiągnęli swój cel i zarobili kilkanaście tysięcy. Dlaczego im się to udało? O tym poniżej.

Jak wyglądał phishing na PKO?

27 maja, kiedy większość polskich specjalistów ds. bezpieczeństwa (także tych z bankowości) zaczynało brać udział w imprezie po konferencji CONFidence, na adresy e-mail Polaków zaczęły spływać takie wiadomości (sami dowiedzieliśmy się o nich w taksówce, w drodze na after party):

From: iPKO [mailto:serwis@internetowy-ipko.pl]

Sent: Tuesday, May 27, 2014 6:24 PM

Subject: (1) Nowa wiadomoscSzanowny kliencie ,

Otrzymałeś nową wiadomość

Proszę clik tutaj . (link: hxxp://www.cavucci.it/pl/ipko.pl/ikds/)

Do dnia dzisiejszego, fałszywych domen przybyło:

hxxp://www.ipko.co/

hxxp://www.pkobp-online.com/

hxxp://online-pkobp.net/

Najnowsza to: hxxp://www.myipko.net/

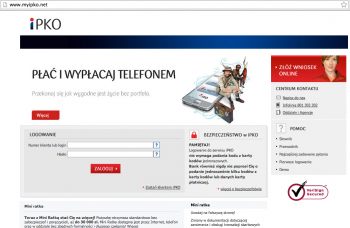

Jeśli ktoś wejdzie na ww. adresy, to ujrzy:

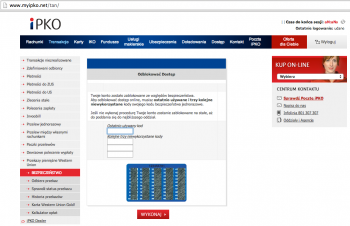

A jeśli poda swoje dane, to zobaczy prośbę o wprowadzenie kodów jednorazowych służących do potwierdzenia transakcji:

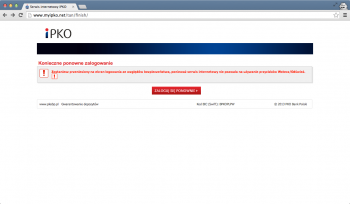

Po wykradzeniu kodów, fałszywa strona wyświetla fałszywy błąd i przekierowuje już na prawdziwy adres banku (aby klient nie podejrzewał niczego dziwnego, po ponownym zalogowaniu).

Na czym w rzeczywistości polega atak?

Z nieoficjalnych informacji, jakie uzyskała redakcja serwisu Niebezpiecznik.pl wiemy, że praktycznie w czasie rzeczywistym, przestępcy klikali na linki do płatności natychmiastowych, udostępnianych przez jeden z legalnie działających serwisów internetowych świadczących usługę doładowywanie pre-paidowych kart płatniczych.

Usługę doładowania karty można opłacić poprzez pośrednika płatności, na ekranie którego przestępcy wybierali szybki przelew przez bank iPKO i za pomocą zdobytych w phishingu danych klientów iPKO potwierdzali płatności.

Według naszych informacji, przestępcy próbowali wygenerować ok. 100 transakcji, z czego kilkanaście się powiodło. Każda z nich opiewała na średnio 3 000 złotych. Niezły zwrot na inwestycji, jak na tak “nieudolny” phishing, prawda?

To by było na tyle w temacie, że klienci nie reagują na kiepsko napisane e-maile i zawsze patrzą na kłódkę i HTTPS logując się do banku…

Co odróżnia tę kampanię phishingową od innych?

- Czas. Być może to przypadek, ale pokusimy się o stwierdzenie, że atakujący nie mógł lepiej trafić. Większość bezpieczników, na co dzień walcząca z tego typu zagrożeniami miała już za sobą kilka drinków ;)

- Sposób. Gdyby środki wykradano przy pomocy zwykłych przelewów, to wykonanie ich po godzinie 17:00 na konto inne niż w iPKO sprawiłoby, że transakcje “wisiałyby” czekając na sesję ELIXIR-u do godzin porannych następnego dnia. A to oznacza, że banki miałyby więcej czasu na reakcję i zapewne udałoby się cofnąć część ze skradzionych środków z powrotem na konta klientów. W przypadku płatności natychmiastowych, niestety takiej możliwości nie było (a dodatkowo, ponieważ docelowym rachunkiem odbiorcy była karta prepaidowa, przestępcy mogli od razu wyjąć gotówkę z bankomatu).

Dziwi nas tylko treść e-maila. Wszystko wskazuje na to, że atakującymi są Polacy — a jednak e-mail wygląda, jakby wyszedł spod translatora…

Nie tylko PKO?

PKO już ostrzega o ataku na swoich stronach internetowych, ale jak się dowiedzieliśmy od jednego z czytelników, zareagował także Citi Handlowy, przy czym w przypadku tego banku nikt nie ostrzega klientów, a po prostu nałożono blokadę na doładowywanie kart prepaidowych przez internet. Blokada jest jednak na tyle obszerna, że dotknęła prawdziwych transakcji klientów, dzięki czemu dowiedzieliśmy się o tej sprawie i mogliśmy powiązać A z B ;)

Oto wiadomość od naszego czytelnika:

Citibank w internetowym systemie przelewowym ma “mały” fakap. Kolega z konta w Citi robi zwykły przelew na rachunek mojej karty kredytowej. Dostaje po bożemu smsa z kodem autoryzacyjnym, wpisuje kod, pociska wyśli i dostaje na twarz komunikat, że nie udało się zrealizować przelewu. Żadne pieniądze od niego nie wyszły, nie ma nic w historii przelewów. Tymczasem u mnie na karcie, na liście transakcji oczekujących są jego przelewy. Nie byłoby w tym nic dziwnego, gdyby nie fakt, że środki te są od razu do wykorzystania…

Zadzwonilim do citiphone’a, na co konsultant nam powiedział, że jest taki problem, ale tylko przy przelewach z konto na kartę i poprosił kolegę by przekazał osobie, której przelewał by nie korzystała ze środków.

Dziękujemy wszystkim czytelnikom, i tym, którzy informowali nas o phishingu z pozoru błahym i takim samym jak tysiąc innych, jak i tym, którzy donieśli o z pozoru niewinnej awarii w Citi Handlowym. Oba zdarzenia są ze sobą połączone (co potwierdziliśmy u niezależnego źródła) i okazały się jednym z bardziej interesujących ataków ostatnimi czasy. To dzięki Wam, drodzy Czytelnicy, jesteśmy w stanie korelować pewne zdarzenia ze sobą i odkrywać modus operandi niektórych ataków — przesyłajcie więc do nas wszystko, co wyda się Wam podejrzane. Dzięki!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Jeżeli ktoś jest na tyle głupi, że klika co popadnie to może sobie pogratulować i nie powinien oczekiwać, że pieniądze odzyska. Osobiście mam świadomość, że moja wiedza z dziedziny bezpieczeństwa w sieci duża nie jest, ale litości – to są rzeczy elementarne, na które powinno się zwracać uwagę.

Swoją drogą pierwszy raz cieszę, że mam na koncie 3 złote. Przynajmniej nikt nie będzie chciał mnie okraść :D

Pamiętaj, że przed komputerem siadają też osoby starsze, dla których sprawdzenie, czy nazwa domeny jest prawidłowa to jak bycie hakerem. Często też takie osoby zmuszono do założenia konta internetowego, by wysyłali sobie przelewy, czy też sprawdzali stan konta przez internet.

Za to wlasnie lubie LastPassa… Nie wprowadzi moich danych (login i haslo) w momencie gdy strona nie jest strona ktora jest autoryzowana. Czlowiek moze nie zauwazyc ze l i I w url to nie to samo ale LastPass zauwazy roznice i nie zaloguje mnie. Uzywajac LastPassa nie pamietam moich hasel. Gdybym musial wpisac haslo do konta recznie to znaczy ze cos jest nie tak… a to juz wzbudziloby moje podejrzenia…

Pozdrawiam.

Andrzej

Pod warunkiem, że ktoś Ci się nie włamie do tego lastpass’a.

A biorąc pod uwagę, że to niewolne oprogramowanie, to pewnie producent ma odpowiedniego backdoora.

1. Trzymasz w LastPass nawet krytyczne hasła? Nie krytykuję, ale… dziwię się.

2. Wolę jednak nawyk sprawdzania, czy jest zielona kłódka.

ja idę i krok dalej i za każdym razem sprawdzam czy certyfikat nie uległ zmianie (certificate patrol dla ff jest tu przydatny ;))

@Wojtek – akurat do Banku haslo trzymam ale tylko dlatego ze to jedno z kilku “hasel / pinow” ktore musze podac zeby sie zalogowac ;). Jesli LastPass nie wklepie pierwszego z automatu zaczynam sie zastanawiac ;).

@tomekby Tez uzywam Certificate Patrol ;)…

Najlepsze jest to, że nawet na “podrobionej” stronie internetowej wyświetla się komunikat z prawej strony:

“Bank również nigdy nie poprosi Cię o podanie jednocześnie kilku kodów z karty kodów lub danych karty płatniczej” – ale kto by tam to czytał :P

Nawet hakierzy tego nie czytali ani nie pisali – ot skopiowali stronę logowania. Sam komunikat o podaniu kodów jest strasznie niegramatyczny. Działa pewnie na osoby starsze/nieuważne, które zrobią wszystko żeby tylko konto nie było zablokowane, bo kolejny problem latać do banku.

W takich momentach myślę, co to za szczęście, że mój staruszek nie ma styczności z technologią większą niż telewizor, telefon (ale tylko do dzwonienia, więc trzeba czyścić smsy z sieci co jakiś czas), czajnik elektryczny…

A w prawym dolnym rogu jest ostrzeżenie o fałszywej stronie – takie rzeczy zawsze wzbudzają zaufanie ;]

i dlatego wpisuje adresy ręcznie sprawdzając czy juz go wcześniej wpisywałem.

To by wyjasnialo czemu nie mozna bylo dzisiaj doladowac prepaida w bzwbk z konta w PKOBP za posrednictwem przelewow blyskawicznych. :) W magiczny sposob iPko zniknelo z listy obslugiwanych bankow.

Ja w takim wypadku nie otwieram strony z linku tylko zawsze ręcznie wpisuje adres strony, jak dotąd sposób te mnie nie zawiódł.

a Inteligo po raz kolejny z rzędu po zmianie certyfikatów nie odświeża tego w poradach bezpieczeństwa i nie ma z czym porównywać przed logowaniem ;/

sytuacja taka ma miejsce po każdej zmianie certyfikatów :(

a Inteligo po raz kolejny z rzędu po zmianie certyfikatów nie odświeża tego w poradach bezpieczeństwa i nie ma z czym porównywać przed logowaniem ;/

sytuacja taka ma miejsce po każdej zmianie certyfikatów :(

[…] od kilku dni narażeni są na zaskakująco skuteczny atak phishingowy – poinformował serwis Niebezbiecznik.pl. Banki podjęły już odpowiednie kroki, ale niebezpieczne strony w dalszym ciągu funkcjonują w […]

“Dziwi nas tylko treść e-maila. Wszystko wskazuje na to, że atakującymi są Polacy — a jednak e-mail wygląda, jakby wyszedł spod translatora…”

W Waszych artykułach też znajduje się wiele błędów i literówek – mnie to razi, tak jak i treść zaprezentowanego maila z phishingiem.

Nie rozumiecie, że Wy sami “usypiacie” czujność internautów, obniżając poziom i jakość języka polskiego, jakim się posługujecie na swoich stronach?

“i poprosił kolegę by przekazał osobie, której przelewał by nie korzystała ze środków.”

Serio? Wow, ale zabezpieczenie.

I właśnie dokładnie dlatego listy haseł jednorazowych (oraz tokeny oparte na czasie) zostały tak nisko ocenione w mojej prezentacji na Confidence :)

Challenge-Response próbował BGŻ, ale teraz chyba się wycofuje, bo “za trudne dla klientów”. Fakt, nawet mnie ten ich enigmatyczny token przerażał.

@Piotr: O ile się nie mylę, token CR w BGŻ nie do końca był powiązany z parametrami transakcji. Nie mam tam konta, ale z instrukcji wynika, że challenge jest losowy. Jestem też ciekawy, czy token uwzględnia licznik/czas do wygenerowania response.

“… kiedy większość polskich specjalistów ds. bezpieczeństwa (także tych z bankowości) zaczynało brać udział w imprezie po konferencji CONFidence, na adresy e-mail Polaków zaczęły spływać takie wiadomości …” ojejku Avengersi są na imprezie i kto obroni naiwniaków podających kody autoryzacyjne? Czy cokolwiek by to zmieniło gdyby ci specjaliści nie imprezowali ? Czy to że ktoś “czuwa” to automatycznie można wyłączyć myślenie? I podawać kody do transakcji? Szkoda że ktoś się dał nabrać i stracił pieniądze, ale widocznie szkoda było tym ludziom kilka groszy aby zadzwonić do banku i potwierdzić blokadę. Jak widzę taką wiadomość od kogokolwiek w stylu – “kliknij tutaj aby przeczytać ” to od razu adres na czarną listę i kosz. Banki mogły by łatwo ukrócić takie ataki gdyby podpisywały maile cyfrowo. Oczywiście lud musi umieć taki podpis zweryfikować.

Nie trzeba podpisu cyfrowego by uniknąć większości phishingów. A jeśli ludzie nie potrafią rozpoznać choćby prostego phishingu to tym bardziej nie poradzą sobie z podpisem cyfrowym.

Nie wierzę, że LastPass, TrueCrypt, SpyBot i innych zbędnych programów o kodzie tak skomplikowanym, że niemożliwym do samodzielnego zdebugowania używa ktokolwiek z trzycyfrowym IQ.

Te niedobre służby (rządowe i prywatne) zatrudniają wybitnych speców od różnych nauk aby wykorzystywać wszelkie luki. Socjologia i psychologia wskazuje im luki w mechanizmach działania człowieka.

Masz chęć zaszyfrować? Zamiast napisać samemu program do szyfrowania użyj naszego TrueCrypt. Masz dwucyfrowe IQ i nie potrafisz zapamiętać 20 haseł? Użyj naszego LastPass. Nie chce Ci się użytkować komputera na koncie z ograniczeniami to użyj naszego SpyBot.

Rootkity gratis. Backdoory przecież nic nie robią, tak rzadko je wykorzystujemy.

A gdy za naście lat komputery dojrzeją do obróbki zebranych kolosalnych baz danych, stworzymy algorytmy przewidujące Twój ruch ze skutecznością niemalże 100%.

Wtedy będziesz robił co zechcemy.

O nie! Odkryłeś masz tajny plan! Seryjny samobójca już po ciebie jedzie. Nie próbuj uciekać, śledzimy cię przez komputer.

PS.

Można też używać BitLockera i wysłać klucze do Redmond żeby się nie zgubiły. Tam ich nikt nie znajdzie. Słowo harcerza.

W Pekao24 też celują, a raczej celowali; strona już nie działa. Treść wiadomości:

“From: Pekao24

Sent: Wed, 28 May 2014 15:57:59 +0530

Subject: Nowa wiadomosc

Szanowny kliencie ,

Otrzymałeś nową wiadomość

Proszę clik tutaj .

——————————————————–

© Pekao 2014”

Domena z adresu nadawcy nie zwraca nic, link prowadził do hxxp://www.telavivvacationrentalapartments.com/24/, ale teraz wywala tam “Nie znaleziono”. Dostałem dwie od iPKO (takie jak opisane w artykule, obie poszły prosto do spamu z automatu), jedną od Pekao, każda ma inny Return-Path.

Aj, nie wywaliłem nawiasów trójkątnych z maila. Mail nadawcy: wiadomosc [at] pekau-private.pl.

I jeszcze raz mój ulubiony komentarz z niebezpiecznika: “…po to są barany aby je strzyc”

mam tylko jedną niewiadomą – skąd atakujący mieli bazę adresów klientów banku. więcej pytań nie mam :P

Nie ma tokena = bank dla dzieciarni, gdzie co najwyzej mozna trzymac kieszonkowe. Prosta zasada.

“A jeśli poda swoje dane, to zobaczy prośbę o wprowadzenie kodów jednorazowych służących do potwierdzenia transakcji:”

I tu już powinno się zapalić światełko, bo tak nie wygląda podawanie kodu.

Cos się dzieje z Krajowy Rejestr Długów krd.pl

W sobotę fałszywe maile, potem przestroga o tym na ich www, a dziś www leży

From: info@krd.pl

Subject: Twoja Firma zostala dodana do Krajowego Rejestru Dlugow

Witaj

Ta wiadomosc zostala wyslana do Ciebie automatycznie przez system raportowania Krajowego Rejestru Dlugow.

W dniu xx Twoja firma zostala wciagnieta na liste dluznikow KRD.

Szczegolowy Raport KRD w tej sprawie znajdziesz pod adresem: xxxxxx

Z powazaniem System Windykacji Krajowego Rejestru Dlugow

Też widziałem mail podszywający się pod krd.pl.

link do hxxp://www.krd-raport.pl.tf

kliknięcie ściąga plik .doc, którego poniższa analiza ukazuje nam wirusa

https://www.virustotal.com/en-gb/file/743ed5bbe80b860e50602417669b64f254a201635cf80b33230b03de9cb859eb/analysis/

Wesoly Romek – sprawdz naglowki maila, na pewno nie jest z krd

Uwaga, powtórka scamu z PKO, tym razem “aktualizacja-ipko.pl”

, wygląd strony taki sam jak wyżej.

Potwierdzam. Dostałem przed chwilą maila napisanego poprawną polszczyzną informującego o zablokowaniu konta ipko ( którego nie posiadam ) i linkiem http://www.ipko,pl prowadzącym do aktualizacja-ipko.pl. Mail przyszedł z adresu : iPKO [claybl@moldran.com]