9/5/2011

Wyszukiwarkę grafiki od Google zalała fala “złośliwych” obrazków — klikając na nie, internauci zostają przenoszeni na strony próbujące zainstalować w ich systemie złośliwe oprogramowanie. Poniżej radzimy jak chronić się przed fałszywymi wynikami wyszukiwania w Google Images.

Jak przebiega atak?

Zjawisko, które obserwujemy w wynikach wyszukiwania na Google Images wynika z tego, że ktoś stworzył tysiące fałszywych stron, które — korzystając z technik Black SEO — spozycjonował tak, aby zajmowały wysokie pozycje w wynikach wyszukiwania dla popularnych słów kluczowych (ostatnio np. “Osama bin Laden“). Sytuacja jest poważna, z szacunków wynika, że miesięcznie na podstawione, złośliwe strony może być kierowanych aż 15 milionów internautów.

Poniżej scenariusz ataku:

- Atakujący korzystają z wykradzionych loginów i haseł do serwerów FTP, na które uploadują pliki .php. Włamania najczęściej dokonywane są z adresów IP: 46.252.130.109 oraz 91.200.240.10. (sprawdźcie swoje logi). Plik z reguły wygląda tak:

<? eval(gzuncompress(base64_decode('eNqdWNtuGkkQ/ZmVSKRVBINtZbTiAR4Yd

...pominięto...

wV/UO/k/6QMUUQ=='))); ?> - Plik .php generuje spamerskie strony, korzystając ze słów kluczowych, które w danej chwili są najpopularniejsze w internecie (np. Osama bin Laden). Dodatkowo, strony zasilane są hotlinkowanymi obrazkami, tematycznie związanymi ze spamerskimi słowami kluczowymi. Dzięki temu podstawione strony zajmują wysokie pozycje w rankingu. Tutaj szczegóły spamerskiego algorytmu.

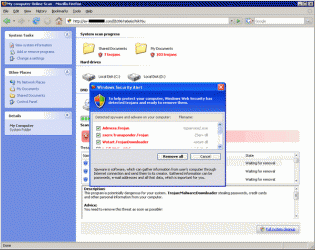

- Internata szukający obrazka trafia na spamerską stronę. Skrypt .php sprawdza nagłówek Referer i jeśli zauważy, że internauta przychodzi z Google, to podmienia zawartość strony z obrazkiem na złośliwy JavaScript, który przekierowuje i nakłania użytkownika do instalacji FakeAV, czyli fałszywego antywirusa.

Jak chronić się przed atakami?

Google dzielnie walczy ze spamem w wynikach wyszukiwania na własną rękę, ale z racji liczby zainfekowanych stron i ich dynamicznego przyrostu, nie wszystko udaje się zablokować na czas.

- Jeśli jesteś webmasterem, nie pomagaj atakującym — nie zapamiętuj haseł do swoich serwerów w klientach FTP, sprawdź swój komputer programem antywirusowym i zweryfikuj, czy wśród strony twojego serwisu Google przpadkiem nie zindeksowało czegoś podejrzanego (parametr site:twojadomena.pl).

- Jeśli jesteś administatorem sieci i masz dość skarg swoich użytkowników, że wyniki wyszukiwania w Google’u każą im instalować programy antywirusowe, możesz rozważyć wyczyszczenie nagłówka Referer (dla Google Images) na proxy/WAF dla ruchu wychodzącego.

- Jeśli jesteś zwykłym internautą, możesz wyłaczyć obsługę JavaScript w swojej przeglądarce. W tym celu najwygodniej jest skorzystać z dodatku NoScript dla Firefoksa, lub NoScripts dla Google Chrome — oba pozwalają włączać JavaScript tylko na stronach, na których rzeczywiście go potrzebujemy. Ale przede wszystkim, po prostu PATRZ na co klikasz i nie instaluj bezmyślnie wszystkiego, co ci ktoś podsuwa pod myszkę.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A w Operze włączamy wybraną stronę, klikamy prawym, potem “Preferencje dla witryny” -> zakładka “Skrypty” i odznaczamy obsługę Javascript :)

Lepiej domyślnie zablokować JS dla wszystkich stron i włączać (a nie “wyłączać”) JavaScript na tych, na których potrzebujemy.

Nie mogę się zgodzić z twoim rozwiązaniem. Piszesz: “wchodzimy na stronę” i wyłączamy javascript. Po wejściu na stronę, a przed wyłączeniem, skrypt powinien zdążyć zrobić to co ma zrobić.

Poza tym, kompletne wyłączenie javascriptów jest dostępne w każdej popularnej przeglądarce:

FF = opcje -> treść -> odznaczyć “włącz obsługę języka javascript”

GC = opcje -> dla zaawansowanych -> ustawienia treści -> nie zezwalaj na wykonywanie kodu javascript w kazdej witrynie (lub w pasek adresu wklepać chrome://settings/content -> nie zezwalaj…)

Romek zauważ, że Piotrek (lub ktoś z redakcji [dla mnie wszystkie arty pisze Piotrek :D {sry Pan Piotr, w końcu się nie znamy ;-(}]) celowo podsuwa pewne rozwiązania (czyt. art. o socjotechnice :P) – jednak są one lepsze od standardów oferowanych w programie.

W operze też jest możliwość włączenia takiej opcji dla wszystkich stron.

Menu -> Ustawienia -> Preferencje -> Zaawansowane -> Zawartość

I odznaczamy “Włącz obsługę JavaScript”

A później można dla stron, które tego wymagają włączać sobie JavaScript podobnie, jak kolega w pierwszym poście pokazał. Z tym, że po prostu zaznaczamy opcję “Włącz obsługę JavaScript”.

w Operze F12> odznaczasz obsługę JS, dużo prościej

Jakiś czas przed tym co tu opisujecie niektóre obrazki z Google Images przekierowywały na strony ze złośliwym apletem java który pobierał i uruchamiał na komputerze malware

Nie napisales jak sie chronic przed atakami na operze.

I to tyle? FakeAV to akurat nie jest jakieś zagrożenie nie do wykrycia, zwłaszcza jak się używa innego os niż XP (choć znam takich, co to poinstalowali).

A jeżeli ktoś korzysta z podglądu obrazków np. Image Preview Popup to chyba nie jest zagrożony, bo nie wchodzi na daną stronę?

Panie Piotrze,czytał pan mojego maila?

Wpisałem w google image “fap”(bez komentarza :)) i z jednego obrazka przekierowało mnie na stronę:”ffttppaa.cz.cc/QQkFBwQABQMNDQ0HEkcJBQcEAAINAwEBDQ==”.Uruchomiła się java,wyskoczyło że protokół hcp nie jest przypisany,i uruchomił się jakiś dziwny plik .exe,który comodo uruchomił w piaskownicy.Proszę o analizę strony(z malware),którą podałem.Oto screen z uruchomienia:

http://img218.imageshack.us/img218/9151/malwarep.jpg

“W tym celu najwygodniej jest skorzystać z dodatku NoScript dla Firefoksa” – najwygodniej to się chyba w Operze wyłącza JavaScript: F12 + jedno kliknięcie

Nie znam się, więc spytam: nie da się zablokować konkretnych skryptów ? To znaczy, zawierających konkretne ‘dane’ w kodzie ?

Torwald: da, ale wtedy wpadasz w problem z jakim borykają się antywirusy. Zagrożenie -> sygnaturka -> ulepszone zagrożenie -> ulepszona sygnaturka -> … Kod skryptu można “zaciemnić” (np. http://dean.edwards.name/packer/) i mimo, że będzie “wyglądał” inaczej, dalej będzie robił to samo (a z sygnaturek/regexpów wyskoczy).

a jaki ma sens sprawdzanie referera przez nich?

nie lepiej kazdemu istalowac? przeciez chyba dla nich czym wiecej tym lepiej?

Referea sprawdzają, żeby wujkowi googlowi pokazywać bezpieczną stronę. Dopiero jak user jakiś wejdzie, to mają wirusować.

Po co wyłączać JavaScript, żeby ochronić się przed atakiem polegającym na “nakłanianiu użytkownika do instalacji FakeAV”? Użytkownikowi, który instaluje oprogramowanie, gdy jest o to proszony, nie pomoże wyłączony JavaScript, a reszcie włączony JS nie zrobi krzywdy.

Warto wyłączyć JS w tym przypadku głównie dlatego, że z włączonym JS internauta zostanie OD RAZU przekierowany na “złośliwą” stronę, plus istnieje ryzyko ataku drive by download. Z wyłączonym JS internauta po prostu zobaczy sobie obrazek i nic więcej się nie stanie, czyli zrobi to co chciał zrobić. Jeśli jakimś cudem otworzy mu się złośliwa domena, przez iframe na przykład, to i tak widowiskowa animacja fakeav nie zadziała, bo to na JS właśnie jest oparte. Swoją drogą, dlaczego ktoś miałby NIE WYŁĄCZAĆ JavaScriptu? W dzisiejszych czasach wyłączenie JS zawsze się opłaca jeśli chodzi o bezpieczeństwo.

To dopiero teraz o tym napisaliście?? Ja już to zauważyłem miesiąc temu i was od razu poinformowałem o tym… hah

Oj miałem ten syf na kilku stronach, a wszystko przez to, że jeden z pracowników miał zapisane hasło FTP w Total Commanderze.

Zainfekowało wtedy wszystkie pliki index.(php|html|htm) + potworzyło parę folderów.

Usunąć ze strony łatwo, ale jak Google zdąży zobaczyć to ładuje ostrzeżenia przy wynikach i odwiedzalność maleje.

Można też wyłączyć wysyłanie referera przez przeglądarkę np. w FF about:config -> network.http.sendRefererHeader ustawić na 0. Ale wiadomo noscript jest najlepszym rozwiązaniem, bo “obroni” nas także przed innymi zagrożeniami z wykorzystaniem JS :)

A mój NOD32 blokuje stronę.

żaden “pro” skrypt, ale może się przydać

przy czyszczeniu dużej ilości plików

-> http://wklej.org/id/526786/

małe braki były, link do poprawionego kodu: http://wklej.org/id/526796/

Jesteście na wykopie!! http://www.wykop.pl/link/zakopali/733231/uwaga-na-wyniki-w-google-images/

Witam ostatnio jeden z moich znajomych zaraził się fake AV. Czy przywrócenie systemu do czasu sprzed instalacji, to wystarczający sposób na pozbycie się go?

Witam

Punkt 3 – Internata (zjedzone “u”)

Pozdrawiam

Kuba

wyniki z google grafika są najłatwiejsze w maniuplacji.Dosyć łatwo wejść w top10.Po prostu obowiązują tam inne algorytmy

Nie to żebym jakoś intensywnie śledził wydarzenia związane z bezpieczeństwem w sieci, ale odnoszę wrażenie, że opisane tutaj działanie jest jedną z bardziej pomysłowych akcji tego typu w ostatnim czasie. To coś znacznie bardziej skomplikowanego niż prymitywne rozesłanie miliona e-maili. Niemal chce się powiedzieć: moje uznanie! ;-)

Krzysiek Krzyśku zapraszam Cię zatem do poczytania innych tematów na niebezpieczniku. Dowiesz się na przykład, że Piotrek na pewno zna twój PIN. To i tak jest niczym z doświadczeniem, którego być może doświadczysz trafiając przez RSS do artykułu, gdzie ktoś profesjonalnie zjepsuł sprawę umieszczając niepoprawny link :-) (możesz się przekonać o tym, przenosząc się na stronę pustego postu czyli: https://niebezpiecznik.pl/post/ jednakże, zdecydowanie lepszym będzie, gdy olejesz ten link i przekonasz się przez RSS).

zapomniałem dodać ((…) przekonasz się przez RSS kiedyś… [gdyż aktualnie wszystko działa poprawnie])

wp tez wspomina ;) http://tech.wp.pl/kat,1009785,title,Szukasz-wirusow-Znajdziesz-je-na-Google-Grafika,wid,13393392,wiadomosc.html?ticaid=1c48c&_ticrsn=5

[…] ataku MACDefendera jest bardzo podobny do opisywanego przez nas niedawno SEO Poisoningu w Google Images — złośliwa strona powoduje automatyczne ściągnięcie pliku .zip z malware’m ,a […]