15/5/2019

Media w tonie lekkiej paniki piszą o “cyberataku na WhatsAppa”, który ma owocować szpiegowaniem użytkowników. Rzeczywiście w komunikatorze była luka umożliwiająca instalowanie spyware’u, ale przed wpadaniem w panikę warto poznać szczegóły sprawy.

Zacznijmy od tego, że ostatni problem z WhatsAppem opisał wczoraj Financial Times, w artykule pt. WhatsApp voice calls used to inject Israeli spyware on phones. Ten tytuł właściwie oddaje charakter problemu, ale artykuł FT niestety jest za paywallem. A skoro treść jest płatna, część dziennikarzy opisała sprawę na podstawie doniesień innych dziennikarzy i zaczęła lekko przeinaczać fakty. Dlatego dziś czytamy, że WhatsApp “został zhackowany”, że był “cyberatak na WhatsAppa”, że jest “niezałatana luka” oraz – o zgrozo – że “można łatwo szpiegować” ofiarę, która nawet nie musi odbierać rozmowy.

Ponieważ nie chcieliśmy pisać na ślepo, wysupłaliśmy ze swojej redakcyjnej kieszeni 1 dolara na okres próbny w FT. Dostaliśmy się do artykułu i możemy wam powiedzieć od razu – nie ma wielu szczegółów technicznych, a konkrety można streścić tak.

- W WhatsAppie była luka, która pozwalała nieznanym sprawcom wstrzykiwać na telefony izraelskie oprogramowanie szpiegujące. WhatsApp sam odkrył lukę na początku maja.

- Podatni na atak byli użytkownicy iOS i Androida.

- Wykorzystanie luki wymagało zadzwonienia na telefon użytkownika. Nie miało znaczenia, czy ofiara odbierze rozmowę, a samo połączenie może zniknąć z rejestru połączeń.

- Narzędzie do ataku zostało opracowane przez firmę NSO Group, która otwarcie przyznaje, że rozwija technologię “umożliwiającym rządom i organom ścigania przeciwdziałanie i śledzenie terroryzmu i przestępstw”.

- Zaktualizujcie WhatsAppa na swoich urządzeniach. Twórcy komunikatora prowadzą swoje dochodzenie, wdrożyli już pewne poprawki i prowadzą dochodzenie. Z artykułu FT wynika, że poprawki zapobiegające atakom zostały wprowadzone w aktualizacji wydanej w poniedziałek.

Tyle jest konkretów i niestety Financial Times nie podaje więcej szczegółów technicznych. Nie wiadomo ile osób mogło być zaatakowanych opisaną metodą i czy istnieje bezbłędny sposób na ustalenie, czy było się ofiarą. Nieodebrane połączenia z nieznanych numerów, zza granicy, mogą być śladem ataku, ale równie dobrze można być zaatakowanym i o tym nie wiedzieć.

Biznes to biznes panie…

Niektórzy z was mogą być oburzeni, że w ogóle istnieje i działa taka firma jak NSO Group. W rzeczywistości jest ona tylko jednym z elementów tzw. “przemysłu inwigilacji”. Boom nowych technologii sprawił, że niektóre pomysłowe startupy nie szukają klientów na zwykłym, konsumenckim rynku. Bo i po co, skoro można skierować swoje produkty do służb i państw, gotowych płacić za nowe możliwości kontroli?

W roku 2011 w ramach jednego z wycieków Wikileaks opublikowano materiały promocyjne takich firm, te pokazywane potencjalnym klientom. Prezentowano w nich różne spyware’y, narzędzia do analizy mowy, nowatorskie metody podsłuchu itd. Jest to specyficzna branża, która z punktu widzenia służb jest potrzebna, ale z punktu widzenia obrońców praw człowieka… wytwarza w służbach nowe potrzeby. Przemysł inwigilacji miewa dziwne pomysły jak np. wykrywanie terrorystów po rysach twarzy(!). Zdarza się też, że produkty adresowane pierwotnie do służb trafiają na inne rynki i tak np. kościoły mogą zakupić rozwiązania do rozpoznawania twarzy uczestników mszy.

NSO Group?

NSO Group nie od dziś wzbudza zainteresowanie. Jej flagowym produktem jest opisywane już u nas oprogramowanie szpiegujące Pegasus. Jego istnienie zostało nagłośnione przez aktywistę Ahmeda Mansoora, który w roku 2016 otrzymał wiadomość obiecującą dostęp do jakichś tajemnic związanych z torturowaniem ludzi w więzieniach w Zjednoczonych Emiratach Arabskich. Mansoor był podejrzliwy, więc przekazał link organizacji Citizen Lab. Ta zaś po analizie stwierdziła, że kliknięcie w link spowodowałoby przełamanie zabezpieczeń telefonu i zaistalowanie spyware’u (sprawie pisało m.in. BBC).

Citizen Lab od dawna twierdzi, że NSO Group nie tylko stworzyła Pegasusa na potrzeby służb, ale też umożliwiła użycie go “dla innych celów” (czytaj: bezprawnie). O stosowaniu tego oprogramowania w celu monitorowania aktywistów broniących praw człowieka pisał m.in. New York Times.

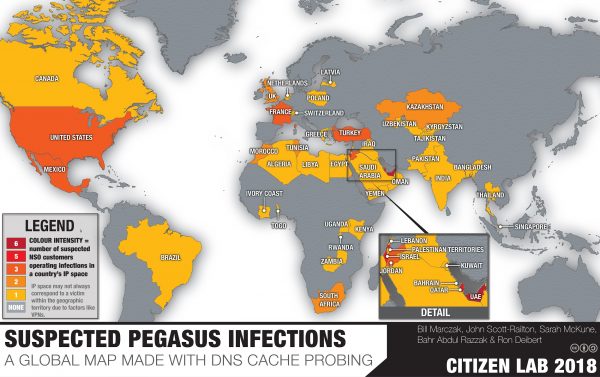

Osoby bardziej techniczne może zainteresować informacja, że oprogramowanie Pegasus łączono z lukami CVE-2016-4655, CVE-2016-4656 oraz CVE-2016-4657. Mówiąc prościej wykonywało ono tzw. zdalny jailbreak. Grafika poniżej pokazuje, gdzie trafiały się infekcje tym oprogramowaniem i zauważycie na tej mapce Polskę. Pisaliśmy o tym we wrześniu 2018 roku w tekście pt. Jak wykryto ślady rządowego trojana na smartfonach w Polsce?

W najnowszym artykule Financial Timesa wspomniano, że WhatsApp zgłosił sprawę amerykańskiemu Departamentowi Sprawiedliwości, który jednak odmówił komentarza. Twórcy komunikatora zapowiadają też wymienienie się informacjami z organizacjami broniącymi praw człowieka, zaś NSO Group twierdzi, że sprawdza swoich klientów bardzo dokładnie i stara się zapobiegać ewentualnym nadużyciom.

Artykuł FT sugeruje również, że nowa metoda ataku przez WhatsAppa mogła być użyta przeciwko brytyjskiemu prawnikowi (niewymienionemu z nazwiska), który pomagał aktywistom z Meksyku i Arabii Saudyjskiej. W tym miejscu jednak wchodzimy na bardziej grząski grunt domysłów, bo nie mamy 100% pewności czy wobec prawnika zastosowano tę konkretną, nową metodę. Możemy być natomiast pewni, że firma taka jak NSO Group ma cel w szukaniu coraz to nowych luk do wykorzystania w swoich produktach, a aktywiści mogą się znajdować w obszarze zainteresowań różnych służb. Zawsze trudno będzie określić na ile legalny jest dany przypadek szpiegowania.

Korzystam z WhatsAppa. Co robić? Jak żyć?

Nie da się ustalić, czy padłeś ofiarą tego ataku. Niektóre media radzą, aby sprawdzić czy macie nieodebrane rozmowy z dziwnych numerów. Z artykułu FT wynika jednak, że oprogramowanie może modyfikować rejestr rozmów. Nie wiesz, czy jesteś celem.

Dobrym pomysłem jest aktualizowanie komunikatora do zawsze najnowszej wersji. Służby wykorzystują takie luki w oprogramowaniu, które zostaną załatane prędzej czy później (albo w razie wykrycia podejrzanej aktywności, albo w drodze normalnego cyklu wprowadzania poprawek). Dodatkowo pamiętajmy o aktualizowaniu swoich systemów operacyjnych na wszystkich urządzeniach.

Po drugie najlepiej jest założyć, że komunikator (nawet najbardziej szyfrowany) nie jest formą komunikacji w 100% odporną na szpiegowanie. Ostatnio pisaliśmy o tym prostując pewne bzdury z Rzeczpospolitej. Nawet jeśli nikt nie zainstaluje Ci spyware’u na telefonie, nadal jesteś narażony na ataki innego rodzaju np.:

- odczytanie wiadomości z urządzenia, na którym wiadomość jest już rozszyfrowana (por. Korzystasz z Signala lub Telegrama na desktopie? Twoje wiadomości są narażone na ujawnienie jeśli ktoś uzyska dostęp do Twojego komputera).

- atak z duplikatem karty SIM (który również pozwala przejąć “tożsamość” w komunikatorze),

- atak MITM poprzez podpięcie do konta nowego urządzenia, wykonany po zdobyciu danych uwierzytelniania inną metodą (np. przez phishing).

Bardzo istotna jest racjonalna ocena ryzyka. Zakładamy, że wielu z was nie walczy z reżimami, nie współpracuje z dysydentami i w ogóle nie angażuje się w politykę lub sprawy wewnętrzne innych państw. Takie osoby mogą spokojnie założyć, że służby nie użyją przeciwko nim rozwiązań w stylu Pegasusa. Dodajmy, że służby mają interes aby minimalizować korzystanie z 0day’ów, bowiem im więcej infekcji tym większa szansa na “spalenie” nieznanej publicznie luki.

Gorzej, jeśli jesteś dziennikarzem, aktywistą, politykiem lub innego rodzaju “celem wysokoprofilowym”. Wówczas nie możesz polegać na poradach w rodzaju “zainstaluj ten komunikator, to nigdy Ci nic nie zrobią”. Owszem, musisz korzystać z możliwie bezpiecznych narzędzi (my polecamy Signala), ale musisz też być czujnym niczym wspomniany Ahmed Mansoor.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

A co właściwie mogło takie oprogramowanie szpiegujące? Czy było w stanie wyjść poza piaskownicę aplikacji, czy miało wyłącznie dostęp do tego, do czego sama aplikacja? Wiadomo cokolwiek?

Użyte w artykule sformułowanie “zdalny jailbreak” sugeruje, że mogły.

@Filon

Zastrzegam, że mogę się mylić, ale na razie rozumiem te doniesienia tak, że poprzez lukę w Whatsappie modyfikowany mógł być sam system telefonu

Nawet jeśli “tylko piaskownica” to miała dostęp do aparatu fotograficznego, mikrofonu, kontaktów, lokalizacji, SMS-ów, internetu, WiFi, Bluetooth, NFC, czytnika linii papilarnych, karty pamięci i wiele, wiele innych (zobacz jakich uprawnień wymaga WhatsApp – w zasadzie chce dostępu do wszystkiego :D).

To jest bardzo dobre pytanie. Troche dziś o tym czytałem na FT i Wired, niestety nie ma konkretów. Z ogólnych informacji i przechwałek NSO (nasze oprogramowanie dziala niezaleznie od aktualizacji iOS) wynikało by, że bazują na lukach w aplikacjach i mają ‘tylko’ dostęp do tego, co może np WhatsApp, a to też sporo, zwykle zdjęcia, kontakty, kamera, mikrofon.

Nawet jeśli nie wyszło poza piaskownicę to na Androidzie i tak mogła mieć dostęp do zawartości karty SD (bo np. daliśmy dostęp aby wysłać fotkę znajomemu). Jeśli ktoś potrzebował dostęp do samych dokumentów użytkownika to tyle wystarczy żeby osiągnąć zamierzony cel.

Szczegóły, technikalia https://research.checkpoint.com/the-nso-whatsapp-vulnerability-this-is-how-it-happened/

> A skoro treść jest płatna, część dziennikarzy opisała sprawę na podstawie doniesień innych dziennikarzy i zaczęła lekko przeinaczać fakty

Kwintesencja współczesnego dziennikarstwa, ROTFL :D

Jak już zainwestowaliście to może podpowiedź co jest ciekawego w artykule “Intel reveals flaw in chips that makes them vulnerable to hackers” na FT ;-)

[…] Więcej na ten temat na stronie Niebezpiecznik.pl… […]

Coś mi się tu nie zgadza. Ostatnia aktualizacja na Androida jest z 10 maja. Gdzie ta z poniedziałku??

Przydatne w sumie byłoby narzędzie na smartfony do szybkiego i łatwego sprawdzenia zgodności plików danego systemu z tym, co rzeczywiście powinno w tym systemie być.

OK zapewne dalej konfliktowałoby z rootem, ale umówmy się, że jak ktoś osobiście rootuje swój tel, to zazwyczaj wie co robi i za cenę czego ;)

Chodzi o możliwość łatwego wiarygodnego mini-audytu telefonu dla osób mniej technicznych.

Oczywiście takie narzędzie samo szybko zostałoby celem ataków, ale wyścigu atakujących z obrońcami i tak nie da się uniknąć, a może gra jest warta świeczki.

PS. Co do wykorzystywania przez te czy tamte służby technik rozpoznawania twarzy, dla mnie idealnym komentarzem pozostaje rysunek https://sysadminotaur.com/018-face-recognition

No właśnie wciąż czekam na jakieś sensowne informacje na temat smartfonów Blackberry z androidem. Niby są zabezpieczone, nie można rootować, ale nie słyszałem żeby ktoś to potwierdził…..

Ale aplikacja DTEK niby sprawdza integralność systemu. Czymkolwiek jest dla autorów aplikacji.

Przecież jest takie narzędzie – nazywa się TrustZone. No może nie narzędzie ale technologia. Co, nie masz do niej dostępu na swoim telefonie? Nie dali ci jak go kupowałeś?

@Kabel

Może nie wyraziłem się jasno, ale gdy piszę o osobach mniej technicznych, chodzi mi o coś, co mogłaby użyć moja ciotka lub teść, a nie ja ;)

Interesujące… 3 dni temu miałem dziwny telefon wykonany idealnie o godzinie 00:00. Być może to było to.

Przeciez wiadomo ze zadnej z “bezpiecznych” aplikacji szyfrujacych rozmowy nie mozna w 100% ufac.Po komunikacji zostaja np. metadane, i tak wiadomo z kim rozmawialismy jesli rozmowa idzie peer to peer(chociaz w signalu jest opcja ze rozmowa przekazywana jest przez serwer,co moze utrudnic troche sprawe).Ale co np. jesli obie strony maja zainstalowany VPN ? Teoretycznie nie powinno byc widac ze strony komunikuja sie Signalem(np. przez sluzby lub ISP)?

Czegoś tu nie rozumiem. Czy możecie wyjaśnić, co mają wspólnego połączenia telefoniczne z komunikatorem? Czy komunikator odbiera takie połączenia? Przecież to jakiś koszmarny absurd architektoniczno-projektowy. Rozmowy telefoniczne powinny być obsługiwane przez wydzieloną, “telefoniczną” część firmware’u urządzenia, do której nie powinna móc podpiąć się żadna aplikacja. Wszelkie aplikacje powinny być tylko dodatkami, gadżetami, nie mającymi możliwości zaingerowania w podstawową funkcjonalność telefonu.

Nie wierzę, że ktoś to połączył i udostępnił aplikacjom API pozwalające manipulować rozmowami telefonicznymi. Nie, nie można być aż tak głupim… :(

Połączenie telefoniczne != Połączenie głosowe GSM/UMTS.

Może nie można być aż tak głupim (albo można…) ale można za to być laikiem i nie wiedzieć, że WhatsApp oferuje również możliwość połączeń głosowych (dzwonienie) i zapewne o takie połączeni w artykule chodzi.

podstawową funkcjonalność telefonu – telefon, już chyba tylko z nazwy.

Jestem przekonany ze w dzisiejszych czasach było by łatwiej sprzedać urządzenie pokroju iphona czy pixela bez funkcji telefonu niż bez możliwości uruchamiania tych wszystkich dodatków czy gadżetów

raj – przecież można dzwonić przez whatsappa do siebie, nie ma to nic wspólnego z rozmową przez sieć telefoniczną.

WhatApp posiada funkcję dzwonienia przez sieć internetową, nie telefoniczną. Podobnie jak Skype itd.

A próbowaliście porównywać wersję Whatsapp ? Tzn co zostało zmienione.

#raj pewnie chodziło o to że na aplikacje dzwonili a nie normalnie. Bo jeśli masz numer osoby a ta osoba ma tą aplikacje to możesz z niej zadzwonić do tej osoby.

Czy chodzi o połączenie telefoniczne czy wykonane za pomocą whatsapp’a? Kilka dni temu miałem dziwny telefon z Bośni i Hercegowiny.

Whatsapp nie korzysta z sieci telefonicznej tylko internetu

Sam Facebook właściciel Whatsapa, służy do permanentnej inwigilacji w imię “personalizacji reklam”. A sam rząd Izraelski wyznaje politykę nakreśloną w książce o Mędrcach Syjonu. To tylko taka zabawa żeby ochraniać własną patologię przed niezadowoleniem “ludzkiego bydła” jak ich ideologia to określa. :)

Wystarczy sprawdzić rejestr połączeń U OPERATORA.

Chodzi o połączenie VoIP WhatsApp – WhatsApp, nie o połączenie telefoniczne przez sieć operatora

w zadnym artykule w sieci nie znalazlem sprecyzowanej informacji co znaczy “zadzwonic na telefon ofiary” czy chodzi o polaczenia glosowe w whatsapp czy telefoniczn/gsm, biorac pod uwage wiele polaczen z numerow zagranicznych a nawet ostatnio z polskich numerow pytanie czy to sie laczy, jakis firewall na apke telefonu ktos zna?

Jakiś komunistyczny ośrodek w Polsce chwalił się, że dostał z Izraela oprogramowanie do szpiegowania antycośtam. I podobno robiło również zdjęcia komórką. Ciekawe czy to ma coś wspólnego.

Na Whatsappie owszem, można dzwonić, ale w obrębie Whatsappa. Nie zadzwonisz z komunikatora na numer stacjonarny/komórkowy jak w Skype. Podobnie na odwrót. Pytanie czy wymagane połączenie miało być na aplikację Whatsappa innego telefonu czy na numer komórkowy innego telefonu. Druga wersja połączenia byłaby dziwna i raczej nierealna.

Ale atak wymagał zadzwonienia telefonem czy Whatsappem? Nie mogę tego wyłuskać z artykuły, ktoś pomoże proszę?

Twórcy komunikatora prowadzą swoje dochodzenie, wdrożyli już pewne poprawki i prowadzą dochodzenie.

Zakładam że prowadzą również swoje dochodzenie :)

ale memy do artykułów wrzucacie niezmiennie głupie i mało śmieszne – macie w redakcji prawdziwego śmieszka* !

*który chyba przybył z 2006 roku

Używam WhatsUp przez web. Zdaje się wczoraj, tj. w środę otrzymałem komunikat, że “niby” jestem zalogowany w innej przeglądarce, i czy chce wylogować się z tamtej. Ale na 100% nie logowałem się gdzie indziej. Czy może to oznaczać że zostałem ofiarą tegoż ataku? Czy może ktoś potwierdzić że i jemu się zdarzyło coś podobnego w przeszłości jeszcze przed tym atakiem?

Tu jest jakaś wtyczka do omijania paywalli, ale nie próbowałem. Słyszałem, że działa

https://github.com/iamadamdev/bypass-paywalls-firefox

Trzeba być czujnym jak łasica, jak chrabąszcz, a nawet jak gajowy :-D

https://www.youtube.com/watch?v=FQ7-rAegOjg

Instaram też

https://www.phonearena.com/news/Database-leak-exposed-49-million-Instagram-accounts_id116202

“prowadzą swoje dochodzenie, wdrożyli już pewne poprawki i prowadzą dochodzenie”xD

Czy do kogoś też dzwonił ten numer: +233 24924 0982 ? jak tak to odebrał ktoś albo napisał coś do tej osoby? Jestem ciekawa co zrobiliście

Dzień dobry, proszę o pomoc….

Mam zainstalowaną aplikację na stary numer telefonu, ktory jest nieaktywny. Dzisiaj korzystając z aplikacji zobaczyłam nowe okno dialogowe i wychodzące z mojego telefonu o poznych godzinach nocnych rozmowy z osobą, której nie znam :) Dzwieki aplikacji mam właczone, ale w tym przypadku nie dostaje powiadomień. Kontakt z Whatsupem jest utrudniony, nie ma infolinii. Czy ktoś był w podobnej sytuacji? Pozdrawiam

Sprawa stara ale dzisiaj czytam pierwszy raz i zauważyłem kilka nieporozumień związanych z Whatsupem.

Rozmowa telefoniczna : wybierasz nr partnera i Twój operator zestawia połączenie z tym numerem wszystkie numery są w bazach operatorów (wzajemnie udostępnianych).

Zakładając konto Whatsupa podajesz prawdziwy numer telefonu (obowiązkowe) jest on umieszczany w bazie Whatsupa jako IDENTYFIKATOR, w momencie żądania/odbierania połączenia z partnerem musisz mieć włączona transmisję danych. Nie wybierasz połączenia telefonicznego tylko połączenie Voice over Internet Protocol z użytkownikiem o identyfikatorze “przez przypadek” zgodnym z jego nr telefonu a rozmowa odbywa się poprzez przesyłanie plików audio, dlatego whats up nie obciąża konta minutami połączenia a transmisją MB.

Przy czym transmisja nie musi wykorzystywać “danych mobilnych” operatora komórkowego, ale może być z dowolnego dostępu (po WiFi , bluetooth).

Wydaje się że obie usługi są podobne (obie wykonują konwersję audio na transmisję cyfrową) różnice to sposób rozliczania (minuty połączenia/ zużyte MB) i dostarczanie/wykorzystywanie infrastruktury (stacje bazowe , karty SIM ), zapewne różne protokoły transmisji.

Z whatsup’a nie możesz się połączyć z numerem który nie założył konta whatsup’ie ,

co nie znaczy, że to niemożliwe technicznie. Np Skype świadczy taka usługę, ale dodatkowo płatna.

[…] “niewidzialnej wiadomości” pozwalało przejąć kontrolę nad smartfonem (por. WhastApp zhackowany, Pegasus zainstalowany u ofiar). Kilka tygodni później Financial Times opublikował informacje o najnowszej wersji Pegasusa, […]