21/8/2017

Wpadki z ochroną danych użytkowników zdarzają się, jak widać, najlepszym. Firma Google rozesłała dziś e-mail do swoich użytkowników, agencji reklamowych, zapraszając ich do platformy Think with Google. Niestety, na skutek błędu na formularzu rejestracji (lub błędnej konfiguracji warstwy cache’ującej), każdy kto postanowił podać swoje dane, widział dane innego użytkownika, który skorzystał z usługi.

Oto, jak wyglądał ten e-mail:

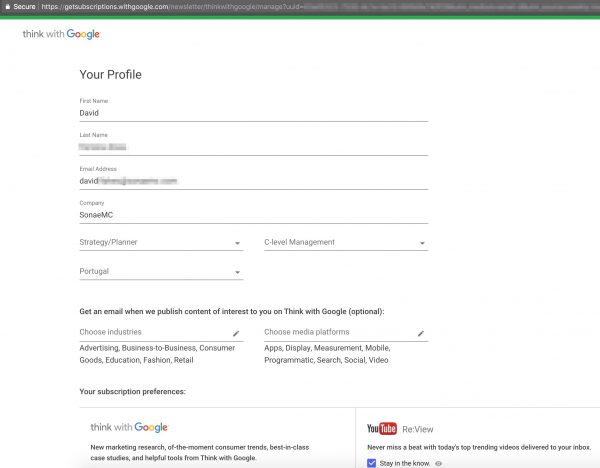

O powyższym e-mailu poinformował nas jeden z czytelników, który z przerażeniem zauważył, że po kliknięciu w link widzi czyjeś dane:

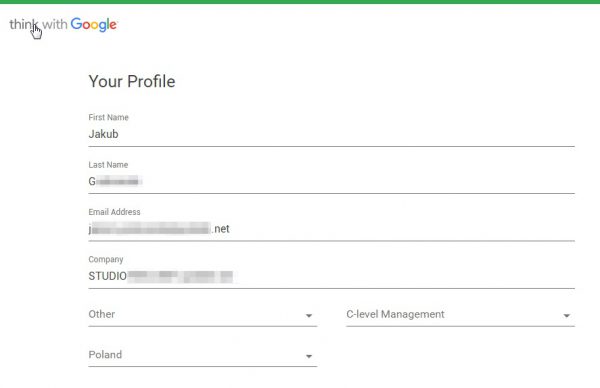

Po odświeżeniu strony pojawiały się dane innych osób, w tym także Polaków:

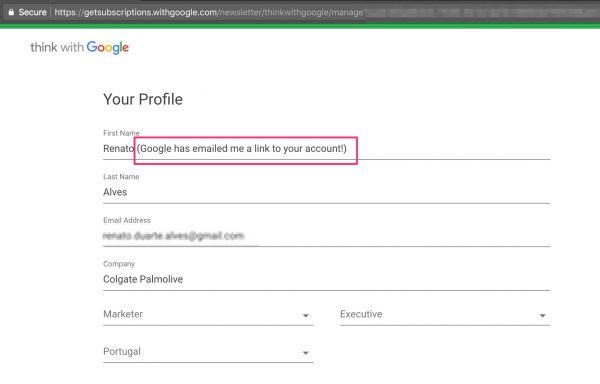

Kolejne osoby modyfikują też dane innych, czasem nie “złośliwie” ale aby ich przestrzec, błędnie interpretując, że link w e-mailu skierował ich na czyjeś konto (i nie zauważając, że po odświeżeniu trafią do kontekstu kolejnego, innego użytkownika)

Błąd tego typu przydarzył się wielu firmom. Rok temu odbiorcy newslettera od UPC widzieli dane innych klientów firmy. Gorzej było kilka lat temu w GoldenLine, gdzie użytkownicy podczas logowania, ze względu na kolizję tokenów sesyjnych, często logowali się na konta innych osób. Tego typu błędy najczęściej wynikają z błędnej implementacji obsługi cache’a, niepoprawnej konfiguracji loadbalancera albo prostych, ale dotkliwych, błędów programistycznych. Dlatego jeśli dostaliście tego e-maila, proponujemy w niego nie klikać — niewykluczone, że pojawiające się dane należą tylko do “ostatnio widzianych przez serwis użytkowników”.

Po wejściu w życie nowych przepisów dotyczących ochrony danych osobowych (GDPR/RODO), błędy tego typu mogą być bardzo bolesne (finansowo) dla firmy. Jeśli więc przetwarzacie dane osobowe klientów w swoim serwisie internetowym, lepiej szybko zweryfikujcie, czy podobne problemy u Was nie występują, zwłaszcza, że wrzucenie kogoś w sesje innego użytkownika omija dwuskładnikowe uwierzytelnienie (i teraz już widzicie, dlaczego czasem warto ponownie poprosić zalogowanego użytkownika o hasło, kiedy chce uzyskać dostęp do “ważnych” elementów swojego profilu).

Jeśli chcielibyście się szybko zorientować jakie problemy związane z bezpieczeństwem webaplikacji są obecnie najpopularniejsza i jak można sobie z nimi szybko i sprawnie poradzić, zapraszamy na nasze szkolenia z Atakowania i Ochrony Webaplikacji, które w ponad 80% stanowi praktyczne laby. Opinie uczestników możecie poczytać tutaj. Najbliższy termin tego szkolenia, na który jest jeszcze 5 wolnych miejsc, to 18-19 września w Gdańsku. Zapraszamy do rejestracji!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jakiś czas temu zgłaszałem Wam podobny problem z logowaniem się do Gmail’a. Po zalogowaniu się na swoje konto (z użyciem 2FA) otrzymałem dostęp do skrzynki innej osoby. Ciekawe kto miał wtedy do mojej…

Na pewno Google.

Ale wtedy jeszcze inni o tym nie pisali inni i NieBezpiecznik nie mial za kim zacytowac.

Jakiś miesiąc temu zarejestrowałem się na informację od Google w sprawie ich dev days w Krakowie i też dostałem info z imieniem czyjejś osoby. Później podesłali maila drugi raz już z moim imieniem. To tylko imię ale jednak rodzaj pomyłki wydaje się taki sam w artykule. Zdarza się nawet najlepszym.

a kto normalny zakłada skrzynkę w google na prawdziwe dane osobowe i w jakim celu ?

Każdy bez bezpodstawnej paranoi. Gdyby chcieli, to nie potrzebują, żebyś je wpisał w profilu…

B 2017.08.21 19:51

Nie chodzi mi o paranoje, czy że można to łatwo zweryfikować tylko po co ludzie podają prawdziwe dane ?

Kupując na allegro, olx, zakładając konto bankowe jest to uzasadnione ,ale do zakładania poczty ?

Nie istnieje w tej branzy bezpodstawna paranoja.

Jak dla mnie tej branży nie paranoją jest “poczucie bezpieczeństwa”. Natomiast sprawdzanie wszystkiego, nawet po sobie jest oczywistością :)

@B

Nawet jeśli google mógłby łatwo wejść w posiadanie pełnych danych o Tobie, to dlaczego miałbyś im to ułatwiać ? Do tego jest możliwość, że inne osoby postronne łatwo wejdą w posiadanie tych danych.

Na drzwiach wejściowych do mieszkania/domu również masz tabliczkę ze swoimi danymi ? A na “domofonie” ? (od wielu lat na domofonach nie stosuje się nazwisk). Bo jeśli nie, to chyba masz jakąś paranoję ;>

Ot, kolejny Janusz internetowy…

Skąd pomysł, że Google jest najlepsze? I w jakiej dZiedzinie? Pierwsze zdanie i od razu nieścisłości. :P

No jak to w czym? W zbieraniu danych, których nie powinni posiadać :D

Jest takie powiedzenie, że “zdarza się najlepszym”.

Nie jest powiedziane, że Google jest najlepsze, a “jedynie”, że należy do grupy najlepszych.

Można dyskutować czy, oraz ewentualnie w jakiej kategorii Google jest najlepsze. Jednak to, że istnieją kategorie w których należy do najlepszych wydaje się oczywiste i naprawdę nie wiem jak można to podważać.

A ja jestem ciekaw jak można się ustrzec przed taką błędną konfiguracją cache/proxy/loadbalancera – czy są narzędzia do testowania pod tym kątem swoich serwerów?

Pytanie co na to nasze GIODO :)

Miałem podobny problem. Po kliknięciu linku do albumu zdjęć przesłanej przez znajomą widziałem album zupełnie mi nieznanej osoby innego…

Taka sama akcja byla z poczta w home.pl Jakies 1,5 roku temu. Ludzie logowali sie do losowych skrzynek:) ale jakos glosno o tym nie bylo…

Jak widac ze zgloszen innych luzerow ludziom nie zalezy juz na wylacznosci dostepu do swoich danych.

Witamy w Nowym Wspanialym Swiecie.

Ha, cały czas tak się dzieje. Coś w Google jest problem z formularzem autouzupełniania. Obojętnie na jakiej stronie jestem, ważne by korzystać z Chrome.

Ciekawe, czy Google teraz napisze samodonos do GIODO, że wyciekły dane Polaków. Zgodnie z UoODO ma taki obowiązek.

A jak jeszcze RODO wejdzie, to niezgłoszenie takiego problemu to DUŻE kary…

Dlatego należy korzystać z darmowej usługi szwajcarskiego serwisu webmail zapewniającego szyfrowane (end-to-end) usługi poczty elektronicznej. Szyfrowanie odbywa się po stronie klienta. Serwis został utworzony przez trzech pracowników ośrodka naukowo–badawczego CERN. Podstawowe, darmowe konto na ProtonMail ma pojemność 500 MB i pozwala wysłać użytkownikowi do 150 wiadomości dziennie. 17 marca 2016 roku została wydana aplikacja ProtonMail na urządzenia mobilne z systemem Android oraz iOS, która umożliwia korzystanie z usług serwisu. 20 czerwca 2017 roku twórcy ProtonMail uruchomili usługę ProtonVPN, czyli darmowego klienta VPN. Info: https://pl.wikipedia.org/wiki/ProtonMail i https://protonmail.com. Podobna usługa to Mailfence – czyt. tutaj https://www.maketecheasier.com/secure-email-services/.

Forbes even called ProtonMail “the only email system NSA can’t access” and with good reason, too. Their servers are located in Switzerland, which means the US government cannot forcibly shut them down or order them to produce information. In any case, the emails are encrypted end-to-end, which means it is impossible to intercept and decipher them. Also, Proton mail does not log IP addresses, so you are truly anonymous by using this service. Korzystam, polecam. Nie ma bardziej bezpiecznych.

Mają też stronę w Torze:

https://protonirockerxow.onion

Nie powiedziałbym że na 100% NSA nie ma dostępu albo że nie logują IP bo nie jestem taki pewny. Maile i tak trzeba szyfrować samemu. Mimo wszystko polecam dlatego że szyfrowanie jest po stronie klienta i kod jest open source i można używać ich strony w Torze co zwiększa bezpieczeństwo.

No i teraz rodzi się pytanie.

Które dane są podatne?

Jest to dość fundamentalny problem.

Czy do dysków też się tak możemy podłączyć przypadkiem?

Jak się mają zapewnienia o bezpieczeństwie chmury do rzeczywistości?

Czy korzystanie z dużych “pewnych” “certyfikowanych” dostawców jest bezpieczniejsze od samoróbek na zewnętrznych serwerach?

Albo od trzymania danych zapasowych na “drucianych serwerach” gdzieś u zaufanego przedsiębiorcy którego znamy “z gęby” i wiemy komu w razie wtopy dać w mordę?

A może lepszy serwer w domu dla danych z firmy i w firmie dla danych z domu?

Jeśli googl popełnia tak szkolne błędy to nic nie jest pewne.

Można mieć gdzieś że oni mają dostęp do danych bo i tak mają ale to że je publiką jest lekko niepokojące…

Ale cóż. Tak jak zamachy zaczynają być drugorzędnym niusem pod informacją o nowych paznokciach jakiejś celebrytki tak i wycieki danych stają się tak powszechne że coraz mniej ludzi się przejmuje…

Poza tym gro pokazuje swoje życie an FB włącznie z dowodami i kartami kredytowymi to wyciek im nie straszny :D

To tylko pokazuje, że nikomu nie można być w pełni ufnym i zawsze należy zachowywać zdrowy rozsądek. I jak wspomniałeś, dbać o te najważniejsze zabezpieczenia :) Na szczęście do mnie nie napisali…

Do p. Konara:

Pomimo, że mam stopień naukowy (dr n. tech.) z dziedziny IT, w której poruszam się jakieś 20 lat, jestem skromniejszy w swoich ocenach i nie pozwoliłbym sobie na napisanie “Nie powiedziałbym …]”, bo niby jakim ja jestem ekspertem klasy światowej w porównaniu z autorami rzeczonej aplikacji. Proszę przeczytać poniższe.

Copied on 19.08.2017 from https://protonmail.com/blog/tor-encrypted-email/:

Fighting Censorship with ProtonMail Encrypted Email Over Tor

Posted on January 19, 2017 by Admin

As ProtonMail has evolved, the world has also been changing around us. Civil liberties have been increasingly restricted in all corners of the globe. Even Western democracies such as the US have not been immune to this trend, which is most starkly illustrated by the forced enlistment of US tech companies into the US surveillance apparatus. In fact, we have reached the point where it is simply not possible to run a privacy and security focused service in the US or in the UK.

At the same time, the stakes are also higher than ever before. As ProtonMail has grown, we have become increasingly aware of our role as a tool for freedom of speech, and in particular for investigative journalism. Last fall, we were invited to the 2nd Asian Investigative Journalism Conference and were able to get a firsthand look at the importance of tools like ProtonMail in the field.

Recently, more and more countries have begun to take active measures to surveil or restrict access to privacy services, cutting off access to these vital tools. We realize that censorship of ProtonMail in certain countries is not a matter of if, but a matter of when. That’s why we have created a Tor hidden service (also known as an onion site) for ProtonMail to provide an alternative access to ProtonMail that is more secure, private, and resistant to censorship.

Tor Hidden Service for Encrypted Email

Starting today, it is also possible to connect to ProtonMail directly through the Tor network using our new onion site. In order to use our onion site, you need to first set up Tor on your computer. Instructions for using ProtonMail encrypted email with Tor can be found here. After Tor is properly set up, ProtonMail’s onion site can be visited at the following URL: https://protonirockerxow.onion

We would like to give a special thanks to Roger Dingledine and the Tor Project for creating the Tor software and also providing insightful comments and suggestions regarding ProtonMail’s onion site implementation.

Tor Email Privacy

There are several reasons why you might want to use ProtonMail over Tor. First, routing your traffic to ProtonMail through the Tor network makes it difficult for an adversary wiretapping your internet connection to know that you are using ProtonMail. Tor applies extra encryption layers on top of your connection, making it more difficult for an advanced attacker to perform a man-in-the-middle attack on your connection to us. Tor also makes your connections to ProtonMail anonymous as we will not be able to see the true IP address of your connection to ProtonMail.

Tor can also help with ProtonMail accessibility. If ProtonMail becomes blocked in your country, it may be possible to reach ProtonMail by going to our onion site. Furthermore, onion sites are “hidden” services in the sense that an adversary cannot easily determine their physical location. Thus, while Protonmail.com could be attacked by DDoS attacks, protonirockerxow.onion cannot be attacked in�the same way because an attacker will not be able to find a public IP address.

Note, it is also possible to visit ProtonMail via Tor at our regular site, https://protonmail.com, but there are several advantages to using the onion site. First, onion site connections provide true end-to-end encryption on the Tor level, meaning that the extra encryption that Tor applies is present until your connection reaches our infrastructure, whereas a non-onion Tor connection does not have Tor encryption beyond the last node. Secondly, Tor also provides end-to-end authentication, with helps to mitigate some of the weaknesses with the existing Certificate Authority system that is used to secure most of the Internet (more about this later).

Using Tor does come with some downsides however. Tor connections typically are much slower than a standard internet connection, so performance will suffer as a result. ProtonMail’s onion site is still considered to be experimental, so its reliability may not be as high as our standard site.

Since our onion site is still experimental, we are not making any recommendations yet regarding the use of ProtonMail’s onion site. Even without using Tor, your ProtonMail inbox is still strongly protected with PGP end-to-end encryption, secure authentication (SRP), and optional two-factor authentication. However, ProtonMail definitely has users in sensitive situations where the extra security and anonymity provided by Tor could literally save lives.

ProtonMail’s Onion Site – Technical Details

In implementing ProtonMail’s onion site, we took a few additional precautions to ensure the highest level of security to protect against advanced threats.

HTTPS with Tor

As an added security feature, we have decided to offer our onion site with HTTPS only. To accomplish this, we partnered with SSL Certificate provider Digicert to provide a valid certificate for https://protonirockerxow.onion. Previously, Digicert issued the first-ever onion SSL certificate to Facebook and we’re glad that Digicert was able to do the same for ProtonMail.

ProtonMail’s .onion SSL certificate has Extended Validation so you will get the green bar in your browser, and it provides an additional layer of protection against phishing because you can be certain that the onion site you are connecting to belongs to us. For extra security, you can also manually verify the SSL certificate for protonirockerxow.onion with the following SHA256 hash.

D6:D5:26:07:F9:5F:41:D3:92:AD:EE:59:CE:29:AB:E0:B3:E8:2F:30:EA:1E:6B:8F:9D:12:09:42:F0:35:BB:65

While HTTPS is not strictly necessary for onion sites, we decided to make it mandatory for ProtonMail for several reasons:

First, we will likely take advantage of the ability to keep the location of onion sites secret by hosting protonirockerxow.onion away from our current infrastructure in an undisclosed location and country. In this situation, HTTPS adds an additional encryption layer to protect the traffic between the onion front end and our core infrastucture. HTTPS also allows us to continue enforcing the usage of secure cookies, which improves user security.

Secondly, we believe in security in depth. For this reason, we don’t believe HTTPS is entirely redundant for onion sites. If someday Tor were to be compromised, enforcing HTTPS adds another layer of security for the end user. Similarly, Tor also provides security in case HTTPS is compromised. The notion of HTTPS being compromised is one that we take seriously, considering that there are hundreds of CAs (Certificate Authorities) that are trusted by default, with many of them under direct government control in high risk countries.

Thus, by using our onion site, your emails are protected by three layers of end-to-end encryption, there’s Tor’s encryption on the outer layer, HTTPS in the middle layer, and PGP as the final layer of defense for the emails themselves.

Tor Phishing Resistance

Onion site addresses are 16-character hashes of encryption keys that typically look like this: 3ens52v5u7fei76b.onion. The problem is that there is no good way to differentiate between

3ens52v5u7fei76b.onion

and

3lqpblf7bsm532xz.onion

as to the human eye, both are equally unrecognizable. This opens up a phishing risk because a phishing site can trivially be created and unless the 16-character random URL is checked carefully each time, users cannot be certain they are visiting the correct onion site. From a usability standpoint, it is not really realistic to expect users to perform this check every single time.

To bypass this problem, we used ProtonMail’s spare CPU capacity to generate millions of encryption keys and then hashed them, using a “brute force” approach to find a more human readable hash for our onion address. The end result, after expending considerable CPU time, is the following address which is much more resistant to phishing:

protonirockerxow.onion

as it can be easily remembered as:

proton i rocker xow

Thus, to be sure that you are visiting ProtonMail’s official onion site (as opposed to some phishing site), make sure the onion site has the correct domain name, and also has a valid SSL certificate issued to Proton Technologies AG.

What’s Next?

You can find a more simplified and condensed version of all of this on the following webpage we have created to give the 30-second summary of ProtonMail’s Tor support:

https://protonmail.com/tor

Pytanie za 100 pkt’ów – jest jakaś lista kont afektowanych? Wydaje mi się, że ta informacja mi gdzieś umknęła…

Jak dla mnie, to super informacja, te doniesienia o logowaniu do kont innych użytkowników w takich serwisach jak google. Wszak obecnie ekscytacja cyfryzacją kraju urasta do rangi kultu religijnego. Obowiązek prowadzenia wyłącznie elektronicznie historii chorób już mamy! Ciekawe co i kto zrobi, gdy taki błąd pojawi się w danych medycznych do zabiegu operacyjnego. Inny pacjent, a inne zlecenia zabiegowe! Kto wypłaci odszkodowania za zabieg okaleczający? Firma informatyczna, czy osoby z wizją cyfrowych historii chorób W każdym szaleństwie jest metoda, tylko czy we wszystkim trzeba szaleć?!

Wpadki zdarzają się także najlepszym ;)

Choć teraz Google zaczyna mieć konkurencję w DuckDuckGo. Ciekawe czy też wprowadzi rozwiązania na taką skalę, jak jego brat z Kalifornii.