26/2/2012

Członkowie grupy Jurassic Sec nie próżnują. Trzeci dzień z rzędu publikują dane kilku tysięcy polskich internautów. Tym razem ofiarami są użytkownicy forum haker.com.pl.

Jurassic Sec i wyciek bazy haker.com.pl

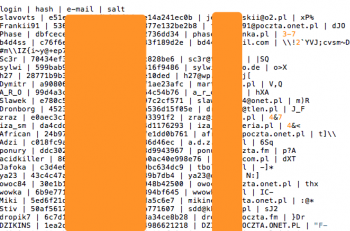

Dziś wieczorem, na twitterze Jurassic Sec opublikował link do 3,5MB pliku zawierającego listę użytkowników forum haker.com.pl (nick, hash hasła, e-mail):

Podobnie jak w przypadku poprzednich “publikacji” Jurassic Sec i teraz nie ma wyjaśnień jak i przede wszystkim kiedy doszło do zdobycia w/w danych. Warto jednak zauważyć, że fragmenty bazy serwisu haker.com.pl pojawiały się w internecie już w2008 roku… Nie wiemy, dlaczego Jurassic Sec publikują ponownie “stare” dane.

Kim są Jurassic Sec?

Niektórzy dowcipnie żartują, że nazwa grupy Jurassic Sec pochodzi od typu danych jakie są przez nich publikowane — zazwyczaj są to bowiem stare bazy, które już jakiś czas krążą po sieci. I o ile opublikowaną 2 dni temu listę haseł do polskich skrzynek pocztowych czy też ujawnioną dziś listę użytkowników forum haker.com.pl można nazwać danymi prehistorycznymi, to ciężko będzie już w ten sam sposób określić wczorajszy wyciek danych osobowych studentów Akademii Morskiej w Szczecinie…

Pytanie, które pewnie interesuje wiele osób, to co Jurassic Sec opublikują jutro? Skontaktowaliśmy się z Jurassic Sec i udało nam się dowiedzieć skąd pochodzi część z prezentowanych przez nich danych oraz kilku innych ciekawych informacji na temat tej grupy (m.in. dotyczących wczorajszego ataku na serwery Gadu-Gadu). Ale o tym w następnym poście, już niebawem…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Ależ suspens zrobiliście… :)

Ten wyciek jest nic nie warty z punktu widzenia innych “hakerów”. Tam nie ma prostych hashy MD5, tylko zahashowane hasła z “solą”. Jeśli się nie mylę, to jest praktycznie nie do złamania.

Jest tylko dłuższe(?) do złamania.

to jest tylko utrudnienie,nie można użyć tęczowych tablicy,ale większość haseł(nie mówie tu konkretnie o tej bazie) można “zmielić” dobrym słownikiem a z tą resztą to już mniejsze znaczenie czy solone czy nie

a salt nie jest podany przypadkiem w ostatniej kolumnie?

Do elektronicznego forum edaboard.com też opublikowali loginy.

śmiem twierdzic ze obsluga interia.pl, a dokladniej dział bezpieczenstwa to jedna łaskawa wielka banda idiotow. Dzis zablokowali ostatnio zablokowali mi konto, wlasnie tam znajdujac moj mail.

Łaskawa – bo łaskawie raczyli znalezc na niebezpieczniku dane starego wlamania.

Banda – dlatego iz nie informuja laskawie o zablokowaniu konta w szczegolach, co czasem moze miec znaczenie.

Idiotow – bo co ich obchodzi czy moje konto ktos przejmie znajac moje haslo a nie widzac jakis szczegolnie niebezpiecznych zachowan? Szczegolnie ze proste haslo do forum nie musi oznaczac takiej samej logiki przy koncie do poczty!

Aha .. i wszystko wydaje mi sie.. albo mi sie nie wydaje :) i choc mi sie nie wydaje :)

No to mamy polski serial, codziennie nowy odcinek

Mam nadzieję, że nie będzie później jakiegoś “tragicznego” zgonu jednego z aktorów tego serialu.

będzie, będzie. szybciej niż myślicie.

Fir3 – rysiek

ElusiveN – maciek?

A: Eluś co Ci jest?

B: Co sie stało! To raczej jest pytanie do ABW czy FBI…Co sie, co siee, co sie stało!

teaser juz przecież jest: http://www.youtube.com/watch?v=3CrbWVuR9aE

W: Jurassic Sec pentestuja stare bazy |B

gdzie znajde tę listę? chciałbym sprawdzić czy moje konto na niej widnieje po parę lat temu się chyba tam rejestrowałem, wstawcie tutaj (chociażby bez haseł nawet)

Wiadomo kto to, mogą zmieniać nazwę ale to Fir3 i resztą cwaniaków.

To samo forsowanie tej flagi z ownedow Fajra…

I twierdzenie na tłiterku, że source = botnet. Haha.. nie no szacunek, poważny biznes.

1. botnet

2. to samo logo – poszczerbiona Polska flaga

3. emotyki ;x – tylko fir3 używa

4. popisowe akcje i informowanie wszystkich do okoła tylko fir3 i linc0ln

5. użycie tormail.net – nauczyli sie tego od wpadki z happyninja

Jakby ktoś nie był dalej przekonany, że to fir3 to zapraszam na twittera.

Gość podaj nick to Ci sprawdzę.

Na dzisiejsze moje ostrzeżenie na FB aby zmienić profilaktycznie hasła, (ale nie na kretyńskie 123456) jedna z osób odpowiedziała mi – ale ja mam takie do wszystkiego ;-)). Załamałem się.

Na forum edaboard.com administracja napisała, że włamanie nastąpiło przez VBSeo. Z tego co widzę HCP stoi na vBulletin i nie zdziwiłbym się, gdyby Jurassic Sec weszło tędy.

A myślałeś, że mieli jakiegoś 0day? Fir3 nigdy nie znalazł żadnego 0day i nie znajdzie, oni tylko na rssach siedzą i patrzą czy podany kod działa na danym forum

Prosty sposób, aby sprawdzić czy baza jest aktualna. Znaleźć kogoś kto założył konto powiedzmy dwa tygodnie temu, potem sprawdzić czy jego nazwa użytkownika jest w bazie, jeśli tak to baza jest aktualna, jeśli nie to śmieć.

Co komu z tej bazy (nie liczac w cely wysylania spamu) skoro hasla sa hashowane..

Z tego co widzę moje konto tam jest, a zakładałem je z 2 – 3 lata temu .

o znalazłem swój :D

chyba jeszcze mały byłem jak to zakładałem bo już od bardzo dawna nie używam tego mejla – chyba ze na śmieciowych forach jak tamto

$cieeemaaa, mój email i login jest w opublikowanym pliku a hash nie bangla ;)

a dodatkowo na tym forum mam inny login i email, na upartego to mogę też opublikować podobną bazę łącząc kilka starych wycieków ;)

Tak tylko dodam, że hashe w vB są robione tak: md5(md5($password).$salt);

A salt to element następny po mailu…

Nie pomogło mi w sprawdzeniu, jednak patrząc na długość mojej soli w porównaniu (o ile jest poprawna) to jest to świeża baza z ważnością miesiąca, bo zmieniałem niedawno pass.

btw, poszli na całość z tym saltem ;-)

http://img641.imageshack.us/img641/3149/hakercompldump.jpg

Tylko to stara baza- nic świeżego. Strasznie się popisali.

JurassicLeak

Mój login, zahashowane hasło i email są w tej bazie.

Hasło można odhashować? Bo nie wiem czy sie bać?

baza sprzed ponad roku lol

No nie powiedziałbym.

@Adrian,

pewnie, że można, możliwości nowych kart graficznych zaskakują : )

Parę minut i rozhashowany MD5 masz ładnie wyświetlony na monitorze : )

Jeżeli hasło to muppet15, maciek23, polska123 albo qwerty1111, Google jest szybsze.

Nie, jeśli hasze są posolone.

Jak wspomnial Vandervir, wielki popis opublikowanie bazy ktora wyciekla rok temu i jest w sieci od tego czasu,

Achates haker.com.pl

Skoro tak, to dlaczego nie zostały rozesłane maile z informacją + sugestią zmiany hasła? Wydaje mi się, że to obowiązkowa czynność…

Baza może i stara i skopiowana z jakiegoś ftp-a lub od jakiegoś gościa z irca. Pomijając kwestie pliku z danymi z AM który zakrawa na ‘świerzynke’, najbardziej zaskakuje mnie kwestia ataku na serwery gadu-gadu. Hmm ciekawa kwestia, zobaczymy może Niebezpiecznik napisze coś więcej na ten temat

fir3 nie lubi rozmawiać o swoim botnecie, chyba, że z gazetami. Kto wie? Może niedługo utworzą pofil na fb swojemu botnetowi?

@lubie_maslo

Fir3 ( z resztą nie tylko ty o nim piszesz).

Palcem im pokazać w telewizji jakiegoś sproketa i od razu całe zło świata od niego pochodzi. Przecież to obraża ludzką inteligencję, Panowie, no trochę zdrowego rozsądku.

Tak się się zastanawiałem bo informatyk ze mnie żaden. Pobrałem ten plik. Zaciekawiło mnie to ze pierwsze salt.y są 3 znakowe te przy końcu pliku sql już dłuższe czy to przez to w związku z tym ze te przy końcu to “nowe” konta ?

Moim zdaniem i przypadkiem to bardzo prawdopodobne.

Tzn nie nowe konta, ale nowa metoda uzyskiwania hasha, jak pisałem wcześniej: baza jest na pewno z dnia późniejszego, niż ~28 styczeń tego roku (dokł. po tym newsie: https://niebezpiecznik.pl/post/polish-underground-kontratakuje/ ) ., z resztą niektórzy tutaj to potwierdzają (nie licząc hejterów).

Dobra nvmnd, chyba jednak się mylę.

Daj sobie siana, te hasla zostaly zmienione w lutym 2011 roku zaraz bo wycieku bazy

A gdzie link do tych danych?

Dostałem mail’a od administracji, że to baza ze stycznia 2011 roku ;)

Pewno, goście pościągali troche sql-i lub cvs-ów z oldowych zdarzeń, a teraz jak kolega wyżej pisał, robią szum wokół siebie, no cóż jak dla mnie ti z tego jurassic najbardziej ciekawa jest kwestia ataku na serwery gadu-gadu

Po dawnym Polish Underground nie oczekiwałeś nic więcej chyba?

Wiadomo, że hash(hash(hasło)) jest złe, bo tworzy więcej kolizji(haseł alternatywnych).

Podejście typu:

String hasło, sól;

for(int i=0;i<n;i++){

hasło=hash(hasło)+sól; //wiem, że się nie skompiluje bo puste zmienne

}

jest tego problemu pozbawione(dowodu nie widziałem, ale tak się wydaje).

Jak bardzo(^3, ^9, a*n, lnn ?) wzrost n wpływa(lub jak to policzyć) na liczbę kombinacji koniecznych do sprawdzenia w celu poznania hasła?

Policz prawdopodobieństwo kolizji.

@lubie_maslo

] k-liczba kolizji, n-poziom zagnieżdżeń hasha

a) hash(hash(…(hasło)…)) => k=k^n

b) hash(hash(…(hash(hasło)+sól)+sól)+sól)…))

nie bardzo wiem jak to liczyć, ale tak na chłopski rozum opcje są dwie: liczba kolizji pozostaje taka sama lub liczba kolizji jest iloczynem kolejnych n liczb kolizji.

Opcja druga wykluczałaby ten sposób, ale jak nie mam pomysłu jak to policzyć.

Liczba kolizji pozostanie jednak niezmieniona, bo nawet jak znajdę kolizję ostatniego hasha, to będzie nią hash inny niż faktycznie być powinien więc w kolejnym poziomie nie będzie się już zgadzać.

jeśli sól jest taka sama na każdym poziomie, to k^n

bo po prostu mamy nową funkcję hashującą h(x)=md5(x)+sól

i jeśli na jakimś poziomie dostaniemy kolizję to już zostaje na dalszym, a na każdym możemy kolizję dostać z tym samym prawdopodobieństwem k

taka pętelka miałaby sens jeśli sole byłyby różne na różnych poziomach

@mik

Dzięki

Kolejny dzień i znowu MD5 (tym razem z solą), a co ze SHA? Ktoś to jeszcze stosuję?

No w końcu znalazłem siebie w wyciekłej bazie. Ciekawe jakie hasło mam.

‘Witam

w związku z informacjami w necie o wycieku bazy haker.com.pl, informuje, że nie było żadnego wycieku bazy, opublikowana baza jest z ze stycznia 2011 roku, i od dawna można było na nia trafić, zaraz po tym incydencie wszystkie hasła zostały zresetowane a userzy poinformowani.

Nie wiem po co ktos to ponownie nakreca, nie ma chyba nic nowego i chce zaistniec jedyne wytlumaczenie

Pozdrawiam Achates’

Niby stare bazy.. ale… 3 newsy tylko o nich. Zaraz po Niebezpieczniku zaczna pisac inne media.. o wielkich hakerach:) Teraz juz wiecie o co chodzi:)

PS. inna sprawa… moja baza (ta ze stycznia 2011) była w formacie .sql bo była dumpowana przez phpMyAdmina (co może potwierdzić Achates). Natomiast luka serwerze haker.com.pl została załatana po wycieku bazy, a bazę dostało zaledwie kilka osób… pewnie w rok się rozeszła po debiltimach itp ;]

tyle miałem do powiedzenia… ahhh @lubie_maslo… nie używam emotki “;x” tylko “;f” (widocznie mało mnie znasz i mało ze mną piszesz) tym bardziej weryfikowanie ludzi po tym jakich używają emotek jest dla mnie co najmniej śmieszne i żałosne ;]

…ale się tłumaczysz Jurassic. Miałeś roota, a dumpa robiłeś przez PMA?

Niewiem czy te Twoje akcje, to jakiś scenariusz do filmu…

– pamiętasz akcje jak robiłeś wielkie halo wokół siebie, że niby nie żyjesz

– gazecie mówisz, że sie włamałeś, a później zeznajesz, że nie

– a teraz znowu – JurassicSec i masz z tego pewnie ładną beke

Dlaczego to robisz? Chcesz występować w telewizorni jak gorion czy co chcesz przez to wszystko osiągnąć?

nie tłumaczę się to raz?

dwa, nie mam tej bazy od dnia jak przyszła do mnie policja KU*WA !!

trzy nie pisałem nigdzie o żadnym root’cie?

cztery, nie robię szumu wokół siebie tylko WY robicie wokół mnie?

pięć, popatrzcie na komentarze Dexterxx – on się przyznaje do tego iż ma coś wspólnego z jurasic srac ;] (że niby baza ściągnięta “inną metodą” ja podejrzewam jakiś SQL inj)

sześć, po czym wniosek że to ja? ja nigdy baz nie publikowałem ;]

siedem, nie ja zrobiłem halo wokół siebie ze śmiercią… nie wiesz jak to było to spie*dalaj ;]

osiem, piszę kolejny raz że nigdy nie wymyśliłbym tak poj*banej nazwy jak dzurasik park, tym bardziej iż ten film był dla mnie zawsze żałosny i nudny i nigdy mnie nie interesowały dinozaury (prędzej pająki – to tak… ale teraz pewnie ktoś stworzy “SpiderSec” aby znów było na mnie)

dziewięć, pisałem ale komentarz został usunięty… teraz zajmuję się tworzeniem firmy i nie mam czasu na jakieś zabawy w “hakier00f” bo już mnie to nie bawi? i nie będzie to kolejna firma typu pentesty/audyty czy szkoła lamerów… zobaczycie niebawem ;]

Pisz bez wulgaryzmów, to nie będą usuwane ;)

“pięć, popatrzcie na komentarze Dexterxx – on się przyznaje do tego iż ma coś wspólnego z jurasic srac ;] (że niby baza ściągnięta “inną metodą” ja podejrzewam jakiś SQL inj)”

LOLOLOL. Tylko głośno się zastanawiam, skąd mam długi salt w tej bazie, bo nie pamiętam bym wcześniej, niż miesiąc temu zmieniał tam hasło – tak, konto typu bugmenot to było dla mnie.

Trochę jednak poszperałem, i cofam, że baza jest ze stycznia 2012. Jeszcze tylko usiłuję sobie przypomnieć, kiedy to hasło zmieniałem, że nowy salt mi wpadł.

BTW, hejterskie forum się tu zrodziło, idźcie się kłócić gdzieś indziej.

Teraz każdy byle dzieciak założy konto na tweeterze z końcówką sec, wrzuci tam parę starych baz znalezionych w sieci i już jest wielkim hakierem.

Co do jurassic sec to tak jak sama nazwa wskazuje to co wrzucają jest prehistoryczne, więc wydaje mi się, że nie ma co robić szumu w koło tych chcących rozgłosu ludzi którzy w mojej ocenie do swoich ataków wykorzystali potężne narzędzie zwane google – script kiddie:)

Panie Fir3 skończ Pan wstydu oszczędź. Wypowiedz godna dzieciaka jakiego miałem na myśli w pierwszej części mojej wypowiedzi.

moje hasło na stronie http://www.md5decrypter.co.uk/hash-a-password.aspx + Salt (nie mam pojęcia o co w tym chodzi z ta “sola”) = md5. Natomiast

za to na stronie http://home.paulschou.net/tools/xlate/ podając moje hasło w zwyklym tekscie md5 jest takie samo. Na czym to polega i czy można złamac ten hash ?

a myślałem, że FAKT-y != PRAWDA

“Zarówno elusiven jak i Fir3 wykazują skłonności do oportunizmu. Obaj

niestabilni emocjonalnie (głównie Fir3), łatwo ulegają złości; szybko dają

się sprowokować.”

“że jakieś pizdy opublikowały bazę którą ja zdumpowałem” – masz zaburzenia osobowości?

Fir3 pochwal się co to za firma – kolejny pentester?

podasz jakiś url tej firmy, czy nie masz jaj, żeby to leżało na tophacku)

Co za dziecko… (lubie_maslo). Nie mam nic wspólnego z tym JurassicSec. A to że mam e-mail w tormail.net nie świadczy o tym kim jestem (jeżeli tak uważasz to jesteś płytki).

Również to że ktoś używa jakiś emotek, lub wklei obrazek (w tym przypadku popularny “Polska, pierwsza do walki!”) nie świadczy że jest drugą osobą, która również tego używa. Co do samego mnie to tak na serio gówno o mnie wiesz. Możesz wiedzieć tylko na ile sobie pozwalam. I wale Twoje zdanie ponieważ “jestem sobą i robie swoje”. Dalszej z Tobą dyskusji nie zamierzam prowadzić. Nara.

xehe, strona dopiero powstaje ;]

łogień, nie wkurwił byś się jak przez jakieś pomówienia miałeś wjazd na chatę a po wszystkim dalej jesteś atakowany i Twoje dobre imię dalej bezczeszczone i niszczone?

inna sprawa, nie mogłem opublikować tej bazy teraz bo aktualnie jej nie posiadam bo wszystkie nośniki danych zabrała policja, w tym microsd z TC, na której były właśnie wszystkie bazy ;]

[…] co dzieje się na przestrzeni ostatnich kilku dni wspaniale pokazuje, dlaczego warto jest mieć osobne hasła do każdego serwisu. Hasła […]

[…] Jurassic Sec nie ustaje w wysiłkach, i o ile do tej pory publikowała zlepki baz ze starych ataków, to od kilku dni aktywnie “zaskakuje” nas świeżymi danymi. Celem Jurassic Sec padły […]