24/5/2010

Wyciekły hasła użytkowników serwisów Blacklisted.pl, gameback.net oraz STER-Gaming.pl, będących platformami zrzeszającymi graczy komputerowych.

Wyciek haseł z blacklisted.pl i gameback.net

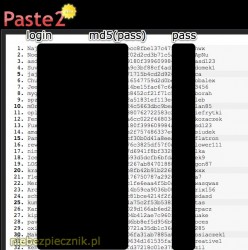

Na listę 6263 loginów i rozszyfrowanych hashy natknął się w sieci jeden z naszych czytelników, ppkt:

Witam, znalazłem dziś w google dość pokaźną listę 6 tysięcy haseł – wszystko wskazuje na wyciek bazy danych. Czy istnieje możliwość ustalenia czy pochodzą one z jakiegoś większego serwisu? Chciałem też sprawdzić, czy konta są jakoś powiązane ale google zwraca tylko linki, które nie za wiele mi mówią. Postanowiłem więc zwrócić się do bardziej doświadczonych osób, a nuż to wierzchołek góry lodowej? :)

Po kilku chwilach poszukiwań, udało nam się ustalić, skąd pochodzi baza. Skontaktowaliśmy się z administratorem blacklisted.pl i otrzymaliśmy poniższą informację:

Potwierdzamy, że mieliśmy mały incydent na początku kwietnia związany z nieautoryzowanym dostępem do bazy danych/plików www na serwerze. Sprawca użył klona c99.php wykorzystując dziurę narobił sporo zamieszania. Wszystko zostało usunięte i zabezpieczone, ale najwyraźniej, jak właśnie się dowiadujemy, sprawca rozkodował hasła użytkowników. W podanym linku to akurat baza ze starej wersji serwisu. Poszukaliśmy śladów w sieci i już wiemy kto mu pomagał [wycięliśmy adres – przyp. red.]…

Administrator obiecał opublikować wyjaśnienie na łamach Blacklisted i tak też zrobił.

Powyższy przykład pokazuje, że hashe haseł, mimo ich “nieodwracalności”, udało się “odwrócić”. Powtórzę, to co powiedziałem po włamaniu do Wykopu:

- ADMINISTRATORZE: “Posól” hasła użytkowników. Używanie funkcji skrótu przy zapisie haseł pomaga, ale nie eliminuje możliwości poznania hasła! Hashe można “odwrócić” za pomocą ataków brute-force — próba hashowania haseł: “a”, “aa”, “aaa”, “aab”, “aac”, aż do “zzz” i porównania wyniku z tym, co znajduje się w bazie lub tzw. Rainbow Tables, czyli skorzystania z już obliczonego słownika skrótów i porównania ich przechwyconymi. Oba ataki byłyby trudniejsze, gdyby hasła użytkowników były “solone”. Do hasła użytkownika, przed hashowaniem, dołącz prefiks. W implementacji banalne, a zdecydowanie podnosi bezpieczeństwo hasła.

- UŻYTKOWNIKU: Nie używaj tego samego hasła na różnych serwisach!!! Jeśli będziesz używał tego samego hasła do konta pocztowego, banku, forum, czy innego serwisu, to włamanie na jeden z nich może pomóc atakującemu dostać się na inne twoje konta. Czym to grozi? Np. na twoim profilu na Allegro pojawią się nagle dziwne przedmioty. Naprawdę, to nie jest trudne ułożyć sobie silne, a zarazem łatwe do zapamiętania hasło dla każdego z serwisów. Wystarczy zbudować je wg poniższego schematu: niebieska8!8rekawiczka. Dwa słowa, odzielone liczbą lub znakiem specjalnym. Takie hasło jest niesłownikowe, długie, ale stosunkowo łatwe do zapamiętania. To naprawdę najlepszy kompromis pomiędzy bezpieczeństwem, a pamięcią potrzebną do przechowania hasła.

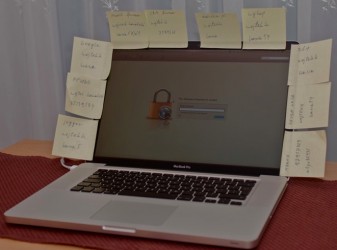

Polityka posiadania długich, losowych haseł, które w dodatku trzeba zmieniać co 2 tyg. jest w moim odczuciu zła. Większośc użytkowników nie jest w stanie zapamiętać takiego hasła, co skutkuje tzw. słonecznikiem — czyli zapisaniem hasła na żółtej karteczce i przyklejeniem jej do monitora…

Niech włamanie na blacklisted.pl będzie przestrogą dla wszystkich administratorów, którzy ciągle nie solą haseł. Jeśli myślisz, że baza Twojego serwisu na pewno nie wycieknie — pomyśl jeszcze raz!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wszystkie loginy i hasła można bez problemu znaleźć w Google. Z serwisu paste2 już zostało to skasowane, ale jest w kopii google.

IMHO na serio dobrym wyjściem są systemy w stylu OpenID. Bo nawet jeśli ma się dosyć dobrą pamięć i ułoży sensowne hasła (np wygenerowane przez pwgen – te są i silne i przyjazne do zapamiętania) to ogromnej większości ludzkości umysł odmówi posłuszeństwa przy 10 serwisie, gdzie trzeba mieć inny login i hasło, a co dopiero więcej. To jest prawdziwy fail całego systemu autoryzacji – wszędzie trzeba się rejestrować, podawać dane, mieć login i hasło i ofc najlepiej inne niż wszędzie indziej. Dużo lepiej byłoby mieć 1 OpenID z mocnym hasłem na serwerze gdzie admin na serio dba o bezpieczeństwo bazy.

Niestety z adopcją OpenID jest tak sobie i prawdziwie użyteczne jeszcze to nie jest i kto wie czy kiedykolwiek będzie :-(.

@Cyber Killer: poczekaj jeszcze pare mcy, aż Facebook Connect się upowszechni ;P

Ja wszędzie stosuję inne hasła, znaki specjalne, cyfry, co najmniej 8 znaków – mam nadzieję, że “źli ludzie” nie dorobią się szybko komputerów kwantowych. ;]

@Piotr Konieczny: no właśnie bałem się że ktoś o tym “cudzie” wspomni… ;-P Bolesne jest to, że FB postanowił zrobić coś swojego zamiast użyć istniejącego (chyba) standardu. Tak czy kwak nie wróżę temu rozwiązaniu kosmicznego sukcesu z tego samego powodu z jakiego OpenID się nie przyjmuje szczególnie.

Facebook Connect przecież idzie w odstawkę :) http://mashable.com/2010/04/21/facebook-kills-facebook-connect/

Te słowa należałoby chyba adresować do Gadu-Gadu które wciąż odsyła stare hasło użytkownikowi na maila..

Sól w tym przypadku niewiele by dała -> skoro koleś wgrał shella php (jak?! czyżby mega dziura w jakimś uploadzie plików?) to bez problemu mógł sobie zgrać całą stronkę gratis i sprawdzić jaka to jest sól dodana..

A ja promuję Keepass. Dostępny chyba na każdą możliwą platformę systemową i sprzętową. Skrót klawiaturowy załatwia nam sprawę przepisywania bądź ctrl+c ctrl+v. A w połączeniu z dropboxem (synchronizacja szyfrowanej bazy haseł) dostępnym również na większość popularnych platform – sama przyjemność i wysokie bezpieczeństwo.

Ja trafiłem jeszcze na listę 9635 haseł z tegoż serwisu nadal zamieszczoną na paste2.org , jedyną różnicą jest brak loginów. A z tego co sprawdziłem to jest tam większość jak nie wszystkie hasła z tego cache’a googla.

Administratorze, opracuj własną funkcję hashujących o dobrych właściwościach opisywanych w literaturze przedmiotu, a następnie się ciesz, że ani nikt nie złamie hasła, ani cię nie zwolnią, bo nikt oprócz ciebie nie będzie wiedział o co chodzi z tymi hasłami. ;)))

@ Tomekt

Podeślij nam link proszę na admin [at ] blacklisted.pl . Jest to niestety stara baza kont, której nie powinno w ogóle być wtedy na serwerze.

Do nowej wersji serwisu (nowy silnik, baza opierająca się na IPB 3x) nie eksportowaliśmy bazy ze względu na to, że wcześniej praktycznie nie było kontroli nad tym kto się rejestrował. Był to projekt czysto podwórkowy, wykonany dla typowych zapaleńców, nikt z nas nie myślał wtedy, że zarejestruje się 10.000 kont.

Zgadzam się z tym, że obecnie mocne hasła 8-16 znakowe, zmieniane w firmach co miesiąc, się nie sprawdzają. Albo są zapisane na kartkach przy komputerze (szczytem bezpieczeństwa jest 1, górna, szuflada biurka, oczywiście niezamknięta) albo są w formacie 1qaz@WSX 2wsx#EDC (a wygląda na zaawansowane hasło ;)). Rozsądniejsza jest polityka doradzania jak stworzyć dobre hasło, niż wymuszanie jego stałej zmiany, nad czym nie ma się kontroli. Kiedyś na jakimś dużym portalu informacyjnym czytałem artykuł, jak utworzyć dobre hasło unikając jego zapisania na kartce. Było to tak fajnie napisane, że przekazałem to wielu osobom. Da się, tylko trzeba trochę nad tym przysiąść.

Po analizie tych haseł, jakoś mi się miło na sercu zrobiło, gdy się okazało, że 5 co do popularności hasło to “polska” :)

@dzek Zazwyczaj, jeśli masz dostęp do bazy to i do wszystkiego innego. Wbrew pozorom sól (zmienna) pomaga w takim przypadku, gdyż uniemożliwia użycie tęczowych tablic oraz wydłuża znacznie czas szukania kolizji.

Ja tam używam 4-5 haseł o różnej sile. Do mniej znaczących serwisów hasło typu wiewiorka1 dla bardziej znaczących mam hasła 3K^sDa1-d. Ostatniego typu mam 3 hasła i potrafię każde zapamiętać. Popieram politykę wymiany haseł raz do roku.

Swoją droga bardzo łatwo znaleźć w google aktualne bazy haseł/loginów. Sam znalazłem bazę około 3ook haseł. (Nawet tutaj wysyłałem informację o tym i miała się pojawić.)

Pozdrawiam

Raczej nie wydaje mi się, że jedynym problemem tutaj jest wyciek haseł. Większość z nich to paręnaście znaków. Niech mi ktoś powie ile czasu potrzeba by bruteforce złamać 8000 haseł o 8+ znakach?

Zakładam, że na serwerze było dodatkowo coś namieszane z CHMOD dzięki czemu przy użyciu shella w PHP ktoś dopisał do skryptu logowania przechwytywanie haseł prosto z formularza.

@pambuk: odnośnie algorytmów hashujących domowej roboty polecam:

http://threats.pl/bezpieczenstwo-aplikacji-internetowych/home-brewed-crypto

Nie czytałem hmm… “innej opinni” na ten temat, ale przedstawiona w tym artykule wydaje się całkiem sensowna.

co trzymania niezakodowanych hasel i odsylania ich uzytkownikom to ze swojej strony zadenuncjuje serwis sprzedazy bletow online PKP intercity….

A ja polecam SuperGenPass, szczególnie w wersji z saltem: http://supergenpass.com/customize/?advanced

Generuje mocne hasło, różne dla każdej domeny, a jednocześnie wystarczy zapamiętać tylko jedno hasło użytkownika. Plusem jest dostępność na wszystkie przeglądarki + wersje mobilne.

@seth – czy mógłbyś podać namiar na ten artykuł? Myślę, że mógłby się mocno przydać ;)

@apatia: Fakt, że moja sugestia była tylko na poszerzenie perspektywy w zakresie weryfikacji tożsamości użytkownika. Tak, żeby ktoś zobaczył, co się dzieje w środku

MD5. No chyba, że po studiach wszyscy wiedzą. Ani sam nie używałem tego w praktyce, ani nie brałem pod uwagę zagrożeń ze strony jakże licznych, doświadczonych polskich kryptoanalityków i inżynierów wstecznych. ;)

Piotrze, sugerujesz żeby zwalić winę za słabo zabezpieczone hasła na administratorów? Przecież to programista pisał i to on powinien się wstydzić

[…] to, że te 32 znaki, to nie zaszyfrowana wiadomość, a skrót MD5. Rozpoczęto więc jego “odwracanie“, ale na tamtą chwilę, wszystkie crackery (np. md5decrypter.com) po wpisaniu doń tego […]

[…] Więcej porad, dotyczących tego jak uchronić się przed efektami wycieków bazy znajdziecie w poście dot. wycieku haseł polskich graczy. […]

ale co da znajomość soli? NIC – soł zapobiega skorzystaniu z rainbow tables, a więc o ile hash hasła jacek74 w tablech zapewne istnieje, to blablajacek74bleble raczej na pewno nie