20/1/2020

Serwis WeLeakInfo.com oferował dane z wycieków z hasłami włącznie, a wszystko w ramach płatnej usługi. Służby brytyjskie i amerykańskie postanowiły go zamknąć, by w ten sposób ograniczyć obrót danymi tego rodzaju.

RIP WeLeakInfo.com

O zamknięciu strony WeLeakInfo.com poinformował w ubiegły czwartek amerykański Departament Sprawiedliwości, a dzień później brytyjska National Crime Agency. Jak zwykle w takich przypadkach, pod adresem zamkniętej strony pojawiła się informacja o przejęciu domeny przez organy ścigania. Wynika z niej, że w działaniach związanych z zamknięciem serwisu i zatrzymaniem jego domniemanych operatorów uczestniczyły służby brytyjskie, amerykańskie, holenderskie, irlandzkie i niemieckie.

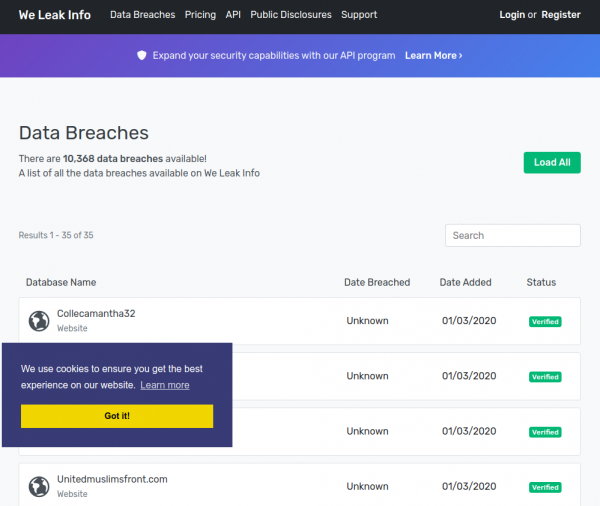

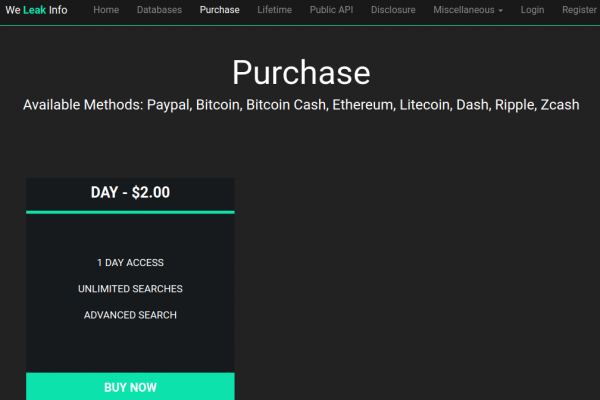

Strona WeLeak.info gromadziła informacje pochodzące z wycieków i odsprzedawała je. Według samej strony dane pochodziły z ponad 10 tys. wycieków i obejmowały ponad 12 mld rekordów z różnymi zestawami danych np. nazwiskami, adresami e-mail, nazwami użytkowników, numerami telefonów oraz – co ważne – hasłami. Osoby wykupujące dostęp do danych miały do nich nieograniczony dostęp na czas wykupienia abonamentu (dostępne były opcje dzienne, tygodniowe, miesięczne i trzymiesięczne). Było też API, które usprawniało pozyskiwanie wielu danych w wydajny sposób.

National Crime Agency wszczęła śledztwo w sprawie WeLeak.info w sierpniu 2019 r. Udało się ustalić dwie osoby stojące za stroną, jedną z Irlandii Północnej, drugą z Holandii (stąd zaangażowanie służb z tych krajów). Podejrzani zostali zatrzymani 15 stycznia, odpowiednio w miejscowościach Fintona i Arnhem. Wśród śladów, które pomogły namierzyć podejrzanych znajdował się adres IP (łączący dwóch podejrzanych, ale nie wiadomo dokładnie w jaki sposób), a także ślady po płatnościach dokonywanych na rzecz firm z Niemiec i Nowej Zelandii, które dostarczały usługi niezbędne do utrzymania strony.

W komunikacie NCA znalazło się następujące ciekawe zdanie.

Law enforcement activity in the UK last year established links between the purchase of cyber crime tools, such as remote access Trojans (RATs) and cryptors, and weleakinfo.com.

Czy to ma oznaczać, że osoby prowadzące serwis korzystały z takich narzędzi by powiększać swoją bazę? Nie jesteśmy pewni ponieważ w dalszej części komunikatu czytamy, iż dane kupowane z Weleakinfo.com były używane przez osoby ustalone w innym śledztwie, dotyczącym sprzedaży narzędzia znanego jako Imminent Monitor Remote Access Trojan (IM RAT). Nie jest więc do końca jasne co miała na myśli NCA mówiąc po powiązaniach między Weleakinfo.com a sprzedażą RAT-ów.

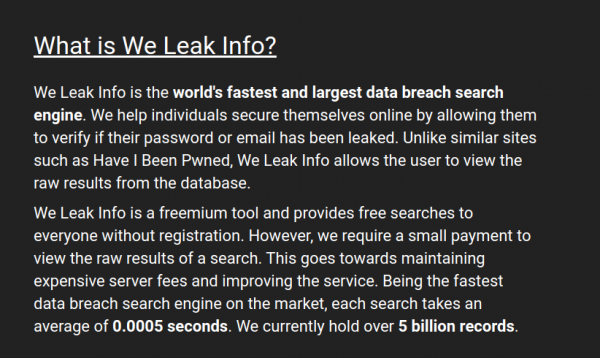

Szacuje się, że operatorzy WeLeak.info mogli zarobić na swojej stronie ok. 200 tys. funtów. Niewątpliwie działali dla pieniędzy choć na swojej stronie tłumaczyli, że przyświeca im szczytny cel pomagania ludziom w zabezpieczaniu się. I wiecie co? Rzeczywiście taki cel strona również realizowała…

To nie koniec handlu

Funkcjonowanie baz wyciekowych budzi poważne wątpliwości etyczne bo oczywiście są one używane do przestępstw. Choć – trzeba przyznać – użytkownicy nowych technologii sami zwiększają wartość tych baz korzystając ciągle z tych samych, słabych haseł i to w wielu miejscach jednocześnie. Jeśli w połączeniu z Twoim adresem e-mail wycieknie jakieś hasło to cyberprzestępcy z pewnością sprawdzą, czy jeszcze go nie stosujesz albo czy nie stosujesz podobnego. To podstawowe zagrożenie, ale są też inne.

Niektóre osoby stosują jako hasło elementy swojego adresu, imię dziecka, imię psa itd. Takie dane mogą być wykorzystane do usprawnienia białego wywiadu na temat jakiejś osoby. Ponadto znajomość hasła ofiary może być informacją wzmacniającą efekt szantażu, nawet tak oklepanego i powszechny ostatnio sextortion scam.

Zamknięcie Weleakinfo.com nie oznacza końca obrotu danymi z wycieków. Istnieje jeszcze kilka dużych baz z danymi z wycieków, a nawet zamknięcie kolejnych nie zmieni nic. Takie dane da się pozyskać z darkentu, ale da się je również znaleźć na popularnych serwisach do hostingu plików czy past. Wystarczy wiedzieć jak i czego szukać.

Jasna strona mocy

Wypada dodać, że bazy wyciekowe mają swoją dobrą stronę. Pozwalają one ustalić każdemu, czy jego hasło mogło zostać skompromitowane. Jest to szczególnie ważne w czasach, gdy doradza się odchodzenie od praktyki regularnej zmiany haseł. Najlepiej byłoby stosować mocne i losowe hasła, a procedury ich zmiany wprowadzać w razie wycieku.

Przykładem niewątpliwie dobrej bazy wyciekowej jest strona haveibeenpwnd.com. Oferuje ona wiarygodne informacje bez konieczności płacenia, zakładania konta, czy oczekiwania na raport przesłany e-mailem. Polecamy się tam “sprawdzić” każdemu, a administratorom firmowych sieci dodatkowo uwierzytelnić swoją domenę e-mailową i otrzymywać automatyczne powiadomienia o tym, czy ktoś z Waszych pracowników nie jest ofiarą nowego wycieku danych.

Uwaga na “raporty z darknetu”

Przy okazji poradzimy wam, abyście uważali na takie usługi sprawdzania się w bazach wyciekowych, które pozują na dobre, ale nie oferują niczego specjalnego i dodatkowo same wyłudzają dane. Przykładem takich usług były opisane u nas serwisy Dark Sources oraz DanePersonalne.pl.

W Polsce i w UE serwisy wyciekowe trudno jest uznać za legalne. Wiążę się to z przetwarzaniem danych osobowych, ale nie można wskazać podstawy prawnej przetwarzania tych danych. Jak wcześniej tłumaczył nam dr Paweł Litwiński, trudno to uzasadnić interesem administratora bo prawo do prywatności osób, których dane dotyczą, stoi w takim przypadku ponad nim.

Czy teraz służby z różnych krajów będą częściej zamykać serwisy wyciekowe? Wydaje się, że WeLeakInfo.com znalazło się w obszarze zainteresowań organów ścigania ponieważ jego wątek pojawił się w innych śledztwach. Wątpimy, aby w przyszłości nie spotkało to innych, podobnych serwisów.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Grafika mocno poniosło z tym obrazkiem informacyjnym…

Żeby tylko grafika. Na przyszłość zamiast zamykać serwis proponuję zabrać wszystkim obywatelom komputery ^^

W mojej ocenie zamykanie serwisu to cenzura. Udostępnianie loginów i haseł nie jest prawnie zakazane. Zakazane jest tylko włamywanie się.

@Gracja

Żadna tam cenzura, to tylko zwykłe zwalczanie konkurencji.

Jak już o wyciekach to ku pamięci: pozew DNC przeciwko Julianowi Assagne i Wikileaks został przez sąd w USA odrzucony w całości.

Wyrok został całkowicie wymilczany przez media.

źródło: https://tinyurl.com/y5fqareo

“[…] w działaniach związanych z zamknięciem serwisu i zatrzymaniem jego domniemanych operatorów uczestniczyły służby brytyjskie, amerykańskie, holenderskie, irlandzkie i

niemieckie.”

Police Service of Northern Ireland (PSNI) nie jest “służbą irlandzką”, ale brytyjską. Irlandia Północna to jedna z części składowych Zjednoczonego Królestwa.

“Wiążę się to z przetwarzaniem danych osobowych, ale nie można wskazać podstawy prawnej przetwarzania tych danych.”

A działalność badawcza? Statystyczna?

Akurat haveibeenpwnd to według mnie bardzo słaby serwis, nie informuje o tym czy dane powiązane z danym mailem wyciekły, ale o tym w jakich usługach które kiedyś zostały zhakowane ten mail jest zarejestrowany, a to nie to samo.

Mocno się mylisz. Dane do bazy tego serwisu wgrywane są z realnych wycieków, skąd niby autor miał wiedzieć, czy masz konto zarejestrowane w danym serwisie?

Nie przejęto serwisu tylko domenę. Każdy głupi (rząd) może z łatwością przejąć domenę.

Zwłaszcza wskazują na to problemy z bazami danych na 3 dni przed przejęciem domeny.

No dobra, a teraz przychodzi do mnie user, że znowu zapomniał hasła. Skąd mam mu je odzyskać, skoro zabrano mi takie podstawowe narzędzie pracy?

Haseł się nie odzyskuje. Hasła się resetuje i ustawia nowe.

Jeżeli wyciekły te hasła to napewno ktoś inny też jest w ich posiadaniu. Pamietam, że kiedyś również zmknięty został tego typu serwis a hasła mozna było dalej sciągać w p2p.