17/7/2014

Dzisiaj regularnie zmieniamy telefony na nowsze modele. Niektórzy wymieniają smartphona kilka razy do roku. Do wymiany zachęca nas zarówno postęp technologiczny (“wow! więcej megapikseli!!11“) jak i działania samych operatorów GSM kuszących promocjami i telefonami “za złotówkę”. Warto jednak zastanowić się, co dzieje się z naszym starym smartphonem? Często wystawiamy go na sprzedaż w komisie lub internecie… i tu pojawia się problem. Jak udowodnili badacze, którzy przeanalizowali 20 smartphonów kupionych na internetowych aukcjach, mało kto poprawnie kasuje dane z pamięci telefonu. Poniżej opis tego, co można odzyskać z pozornie wyczyszczonych i zresetowanych do ustawień fabrycznych telefonów.

Ponad 40 000 zdjęć…

Zakupione przez badaczy smartphony były przygotowane do sprzedaży tak, jak robi to większość właścicieli rozstających się ze swoimi smartphonami — przed wystawieniem na aukcji “przywrócono na nich ustawienia fabryczne”. Niestety, jest to nieskuteczna forma pozbycia się danych z telefonu. Funkcja ta nie kasuje samych danych z telefonu, a jedynie oznacza zajęte obszary dysku jako wolne, co umożliwia ich późniejsze nadpisanie. Przez takie zachowanie użytkownik może mieć złudne wrażenie “usunięcia” danych z urządzenia — ale one de facto dalej tam są — trzeba je tylko “odzyskać”. Można to zrobić przy pomocy powszechnie dostępnego oprogramowania do odzyskiwania danych.

Z zakupionych smartphonów, udało się wydobyć:

- 40 000+ zdjęć

- w tym 1 500+ zdjęć z dziećmi

- 750+ “selfies” kobiet w różnych stadiach nagości ;-)

- 250+ “selfies” wskazujących na męskie przyrodzenie…

- Ponad 1000 wyników wyszukiwania Google

- Więcej niż 750 wiadomości e-mail,

- Około 250 adresów kontaktowych,

Dodatkowo pośród wydobytych danych, znaleziono jeden wniosek pożyczkowy, a w 4 przypadkach na podstawie danych udało się zidentyfikować poprzedniego właściciela. Niestety, badacze nie opublikowali żadnej z selfies… ;-)

Czym i jak odzyskuje się dane z urządzeń mobilnych?

Badacze nie podali też, z jakiego dokładnie oprogramowania skorzystali — ale można się domyślić, że użyto któregoś z narzędzi powszechnie wykorzystywanych do tzw. informatyki śledczej. Ich zadaniem jest przede wszystkim wykonać obraz dysku urządzenia mobilnego (telefony, smartphonu, tableta) a nastepnie poddać go analizie w celu odnalezienia strzępków starych “pozornie skasowanych” plików (tzw. file carving).

Kilka podstawowych (i darmowych) narzędzi służących do analizy danych z urządzeń mobilnych, to m.in. iPhone Analyzer, BitPim, viaForensics, MIAT, TULP2G, Katana Forensics’ Lantern Lite Imager. Na rynku dostępne są także płatne kombajny oraz dedykowane urządzenia (przejsciówka plus oprogramowanie), nie wspominając także o autorskich skryptach autorstwa np. brytyjskich służb specjalnych).

Jak skutecznie skasować dane z telefonu przed jego sprzedażą?

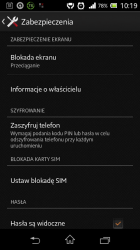

Posiadacze Androida powinni skorzystać z dostępnej od około 3 lat funkcji “szyfrowania telefonu”. Niestety, jest ona domyślnie wyłączona, a według przedstawicieli Google’a jej uruchomienie przed zainicjowaniem funkcji przywracania telefonu do ustawień fabrycznych utrudnia odzyskanie “starych” danych z telefonu (podczas szyfrowania każdy obszar dysku jest nadpisywany).

Funkcja szyfrowania w Androidzie, dostępna jest w ustawieniach, w sekcji “Zabezpieczenia” pod zakładką “Szyfrowanie“.

Użytkownicy iOS’a są w zdecydowanie lepszej sytuacji, co do szyfrowania swoich urządzeń. W przypadku urządzeń Apple taka funkcja jest domyślnie włączona i nie da się jej wyłączyć. Przed sprzedażą urządzenia Apple należy więc tylko:

- Przejść do Settings > General > Reset – Erase All Content and Settings, co usunie wszystkie dane prywatne z telefonu oraz wyłączy iCloud, iMessage, FaceTime, Game Center i inne usługi. Na iOS 7 poproszeni zostaniemy o podanie naszego hasła, po czym telefon zostanie odłączony od usługi “Find My iPhone”.

Uwaga! Nie powinniście kasować danych typu kontakty ręcznie, ponieważ jeśli włączona jest synchronizacja z chmurą, dane te znikną także z innych urządzeń i samej chmury.

Nie tylko z telefonów dane można odzyskać…

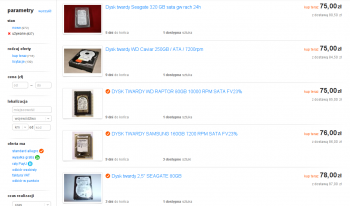

Problem “niepełnego usunięcia danych” dotyczy nie tylko smartfonów, ale generalnie wszystkich (używanych) nośników danych. Na serwisach aukcyjnych aż roi się od sprzedawanych dysków twardych, pamięci przenośnych (kart SD, pendrive’ów), laptopów/netbooków z dyskami itp. Każde z nich, można kupić w “stanie używanym”. Większość z nich została jedynie sformatowana, a nie wyczyszczona poprzez nadpisanie danych (tzw. shred lub wipe).

Kilka lat temu opisywaliśmy wrażliwe dane, jakie udało się odzyskać z dysków wbudowanych w używane kserokopiarki i drukarki sieciowe. Polska branża IT zna tez wpadki dużych firm, które bez odpowiednieko wyczyszczenia sprzedały (innym firmom) dyski z zawartością całych swoich baz danych, oddając “w prezencie” nie tylko dane osobowe swoich klientów i własne wyniki finansowe, ale również hasła i inne informacje, które mogły zostać wykorzystane do skutecznych ataków.

Czym skutecznie kasować dane z dysków?

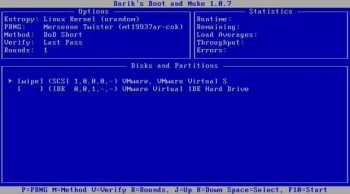

Polecane narzędzia do czyszczenia danych to m.in. linuksowy program shred lub DBAN (Darik;s Boot and Nuke) — będący idealnym i niezwykle skutecznym narzędziem LiveCD. Posiada kilka najpopularniejszych algorytmów usuwania danych (m. in. Guttmann, DoD 5220.22-M, DoD-Short), możliwych do zastosowania w różnych kombinacjach.

Jak widać na zamieszczonym powyżej zrzucie, interfejs DBAN’a dzięki swojemu ubogiemu wyglądowi, jest bardzo intuicyjnym i prostym w obsłudze narzędziem. Skutecznie zapobiegnie nieprzyjemnym sytuacjom kradzieży bądź wykorzystania danych na sprzedanym nośniku lub podziwiania naszych zdjęć przez pracowników którejś z firm antywirusowych… ;-)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ja w swoim Androidzie 4.2.2 nie mam nigdzie tej funkcji szyfrowania.

Na “czystym” Androidzie jest dostępne szyfrowanie, sprawdź dokładnie.

Jest :D Pewnie szukałeś w zakładce zabezpieczenia, a jest to w zakładce pamięć. Czy są jakieś narzędzia do trwałego usuwania danych z telefonu z androidem z jego poziomu bez roota?

Pewnie masz system z jakąś nakładką. W czystym Android 4.4.4 opcja jest dostępna.

na moim androidzie 2.3 nie ma takiej opcji, a i tak bym nie wlaczyl bo moj telefon jest cholernie powolny :P

U mnie też nie ma takiej opcji w żadnej z zakładek, ale mi to nie przeszkadza, bo ja nie trzymam na nim żadnych niebezpiecznych dla mnie fotek. Kupiłam ten telefon jako używany i ostatni właściciel nawet nie pokusił się o wykasowanie kontaktów. Mam zdjęcia jego psów, dzieci, numer do cioci Edzi i do Stacha (zostawił/a to wszystko). Odzyskując dane znalazłam parę innych zdjęć, ale na ubogo.

No nie ma. Ani w Security ani w Storage. Telefon GoClever QUANTUM4 :(

Xperia Active, stockowy rom – brak opcji.

Xperia active – cyanogenmod brak opcji

Kazdy moj telefon z Androidem jest “przerobiony” czyli ma odblokowany bootloader, ma zainstalowany custom kernel no i oczywiscie recovery.

Gdy sprzedaje telefon, robie calkowitego wipe’a (data, cache, dalvik, battery stats czyli wszystko co mozliwe), a potem spowrotem blokuje bootloader i instaluje “stockowe” oprogramowanie.

Chyba z czegos takiego nie da sie odzyskac danych (chyba, ze mnie olsnicie :P)

Pozdrawiam

Jesteś w gigantycznym błędzie. Owszem da się, bo ty tylko formatujesz pamięć, a ze sformatowanej pamięci nadal można odzyskać dane. Custom kernel ani custom romy ani nawet ponowne blokowanie bootloadera nie uniemożliwiają odzyskanie danych.

Do skutecznego wyczyszczenia dysku (zwłaszcza SSD) najlepiej użyć hdparm –security-erase, choć dd if=/dev/zero też jest wystarczające.

Kilkukrotne nadpisywanie danych jest stratą czasu. Raz wystarczy.

Pamięć flash zawsze jest większa niż deklarowana pojemność na opakowaniu, ponieważ już na etapie produkcji posiada uszkodzone sektory, to właśnie kontroler dba oto abyś miał do dyspozycji zdrowy nośnik. Oprócz eliminowania uszkodzonych sektorów istnieje system równomiernego zapisu.

Wniosek – szyfrować

Tak z ciekawostek, jednym z miejsc gdzie można odszukać dane po nadpisywaniu jest nie wykorzystana-pozostała przestrzeń klastra. Nadpisujący plik pozostawia dane z poprzedniej nadpisywanej zawartości jeśli nie zapełni do końca klastra. Jeśli przyjmiesz, że nowy plik pozostanie na swoim miejscu i nie zmieni się jego rozmiar to pozostała przestrzeń zawierająca dane starego pliku pozostanie na zawsze. W informatyce śledczej mogą to być cenne informacje mimo, że może ich być bardzo nie wielka ilość.

Jeśli komuś ciężko to zobrazować podam może na przykładzie. Pociąg ciągnie 10 wagonów. Każdy wagon to jeden klaster. wagon od 1 do 5 wiezie piwo, wagon od 6 do 10 wiezie wino. Na następnej stacji do wagonu od 1 do 5 wlewasz wódkę z dystrybutora, jednocześnie wypijając piwo żeby było miejsce. Wódki jednak było tylko 4,5 wagona, czyli pozostała połowa wagona piwa. Na kolejnej stacji robisz to samo z winem i zastępujesz je whisky ale tym razem jest jej 5,5 wagona. Niestety mimo, że teoretycznie powinno się wszystko zmieścić (4,5 wódki + 5,5 whisky) to dystrybutor zacznie i tak zawsze tankowanie od początku danego wagonika. Czyli nie zacznie od połowy. Podsumowując wieziesz do domu 4,5 wagona wódki + 0,5 wagona piwa + 5,5 wagona whisky myśląc, że piwo już dawno wypite.

Pamiętam, że kiedyś na szkoleniu Ontracka, prowadzący powiedział, że są w stanie odzyskać dane (nie wiem jaką ilość miał na myśli) nawet po szesnastokrotnym nadpisaniu całego nośnika. Jednocześnie uśmiechnął się i dodał, że na poziomie molekularnym. Nie wiem czy to był żart czy fakt.

Po secure erase (a także po wyzerowaniu całego dysku) nie znajdziesz na dysku ani klastrów, ani plików, ani w ogóle systemu plików. Tylko zera.

A te opowieści ontracka o odzyskaniu danych po 16-krotnym nadpisaniu całego nośnika można włożyć między sierotkę Marysię a Czerwonego Kapturka.

Całe szczęście wyższość flashowych pamięci od magnetycznych to ta, że wystarczy raz całą przestrzeń nadpisać by pozbyć się danych. Wszystko zależy od sposobu zapisu, w flashowych można zapisać stan 1, 0 na magnetycznych nośnikach informacja zapisuje się na pewnych obszarach i nie jest zerojedynkowa, nie dość że głowica nie utrafi zawsze w to samo miejsce i krawędzie tego miejsca mogą posiadać stare informacje to jeszcze sam zapis może przyjmować wartości zależne w jakiejś częsci od starego stanu

Tak się zastanawiam jakie narzędzia do kasowania są naprawdę skuteczne. Norma departamentu obrony USA, jak się w nią wczytać nieco dokładniej, nie dopuszcza ponownego użycia nośników które wcześniej zawierały dane tajne. Algorytmy są przeznaczone do kasowania danych mało wrażliwych.

“Czym skutecznie kasować dane z dysków?”

A zwykłe zerowanie, wielokrotnie przecież szybsze, nie wystarczy? Czy redakcji znany jest choć jeden udokumentowany przypadek odzyskania czegokolwiek z dysku, który został prawidłowo, w całości, w jednym przebiegu wyzerowany? Mowa oczywiście o klasycznych dyskach, bo przy SSD temat się komplikuje.

“zerowanie” to chyba najbardziej popularny błąd przy próbach usunięcia danych. Jest to – jak napisałeś -“szybsza” opcja co zazwyczaj znaczy, że w pewnych przypadkach na nośniku zapisywana jest mniejsza ilość danych. Im większy random zapisywanych danych, tym większe prawdopodobieństwo nadpisania starych.

Dokładnie. W przypadku klasycznych dysków (HDD), jednokrotne zerowanie CAŁEGO dysku, ostatecznie partycji, nie pozostawia śladów. Przynajmniej ja próbowałem bawić się testdisk/photorec. Nieco bardziej paranoiczne, ale też szybkie (tylko ok. 2x wolniejsze) rozwiązanie to:

tr ’00’ ‘\377’ < /dev/zero | dd of=dysk # ustawic BS, dodac pv czy co tam chcecie

sleep 30; sync; sleep 30

dd if=/dev/zero of=dysk # BS, pv, itp.

Nadpisujemy "jedynkami" a potem "zerami". Nie ma szans czegoś z tego odzyskać (mówię o klasycznym HDD).

Niezbadane są wyniki laboratoriów NSA, Pentagonu etc. :>

Do czyszczenia całego dysku i/lub partycji to ja wolę używać linuxa/livecd i przelecieć dysk poleceniem ‘badblock -svw’, czasami jeszcze “-p 2”:

-w Use write-mode test. With this option, badblocks scans for bad blocks by

writing some patterns (0xaa, 0x55, 0xff, 0x00) on every block of the device,

reading every block and comparing the contents.

Przeciętnego zjadacza chleba i większość ogłoszeń o “odzyskiwaniu” to przerośnie. A tzw. służby? No cóż, przed nimi i tak chyba się nie obronię.

Podobnież da się odróżnić czy zero na dysku nie było wcześniej jedynką i odwrotnie.

Co wymaga bardzo drogiego sprzętu umożliwiającego analizę domen magnetycznych, por. http://popul.ifj.edu.pl/uploads/file/szkoly/fizyka_zapisu_informacji.pdf – zapis 1 na 1 i 1 na 0 niekiedy da się wywnioskować dla pojedynczych bitow, co w przypadku klucza moze obnizyc czas potrzebny na jego przewidzenie.

Niestety po zerowaniu zazwyczaj da się laboratoryjnie odzyskać dane, wynika to ze specyfiki zapisu danych na dyskach magnetycznych, nigdy nie ma tak, by głowica dokładnie tak samo się ustawiła i nie cała poprzednia powierzchnia zapisu jest taka sama, to że dysk odczytuje pewien potencjał jako 1 lub 0 nie znaczy że nie ma cząstkowych informacji, które by można odczytać

Piotr Konieczny: “Co wymaga bardzo drogiego sprzętu umożliwiającego analizę domen magnetycznych”

Specjalnie pytałem o jakieś _udokumentowane_ próby odzyskania danych, bo informacje o labach, mikroskopach i wszechmocnym NSA pojawiają się praktycznie w każdej dyskusji dotyczącej zerowania, tylko nikt nie podaje rzetelnego źródła, w którym fakt wyciągnięcia czegoś pożytecznego z wyzerowanego dysku byłby opisany.

Ja to widzę tak – każdy dysk który nie zawiera danych tak gorących, by mogły się nimi interesować służby wywiadowcze, może być spokojnie wyzerowany w jednym przebiegu i nie ma co cudować ze specjalistycznym softem. Wręcz należy go unikać, bo takie narzędzia nie zawsze robią to, czego się od nich oczekuje. A organizacje, które przetwarzają gorące dane i tak mają u siebie taki pokoik, gdzie sterane dyski odchodzą, by żyć szczęśliwie na farmie ;)

————-

Jacek: “Nadpisujemy “jedynkami” a potem “zerami”. Nie ma szans czegoś z tego odzyskać”

Same zera wystarczą, każda firma zajmująca się odzyskiwaniem danych rozłoży bezradnie ręce. Owszem, zdarzają się w necie goście, którzy twierdzą, że im jakiś recovery lab coś z wyzerowanego dysku odzyskał, a potem zawsze się okazuje, że w użytym do czyszczenia programiku zahaczyli jakąś opcję quick/fast/turbo, która zeruje tylko początek i koniec dysku.

Można się bawić w kasowanie telefonów albo pokazać faje marketingowcom i używać tego samego telefonu przez 10 lat elo.

Jeżeli Nokii 6310i – no to nie ma problemu. Moja nadal działa ;)

Ale znajdź mi smartfon, który po 10 latach będzie sprawny. Nie mówiąc o samej baterii – te telefony po prostu po kilku latach się sypią..

Niektórzy ulegają ściemie Ontracka. Ponoć jak się do nich zadzwoni pytając o koszt odzyskania i 1024 razy powtórzy się, że dysk wyzerowany, to jednak mówię “nie damy rady”. Ale jak się nie dopytasz, to zarobią na diagnozie (czyli “nie damy rady” – ale na piśmie).

Ciekawy jestem jak wygląda porównanie skuteczności tychże narzędzi do polecenia nadpisywania (domyslnie 5 razy) całego dysku patternami (polecenie badblocks z opcją ‘-w’)

Rozumiem techniczne zwroty po angielsku, ale “selfie”. Mamy przecież dużo fajniejsze “samoje*ka” :D

i w takiej sytuacji odzyskane 250 samo*ebek męskiego przyrodzenia nabiera nowego znaczenia :)

Czy stworzenie pliku z samymi zerami (dd if=/dev/zero…), który wypełni cały wolny “dysk” nie spowoduje, że dane pod spodem się nadpiszą? Pomijając oczywiście odczyt gołych kości flash, które mają nadmiarową pojemność.

Nie wypelnisz dysku plikiem z samymi zerami – bloki zawierajace same zera nie sa przechowywane na dysku (sparse files)

sparse files dotyczą bloków w plikach i w konkretnym typie systemu plików (nie wszstkich), nie zaś bezpośredniego dostępu do partycji lub dysku. Po wyzerowaniu partycji nie ma na niej żadnego systemu plików a zatem również sparse files….

Na androidzie 4.1.2 rowniez nie znalazlem szyfrowania :(

Czasem z nudów kupuję używane dyski – mniej niż 5% sprzedających je czyści ;)

Fajnie – nie psujcie tego takimi artykułami… :(

No ok, a czym najlepiej odzyskiwać ?

Na linuxie program photorec fajnie działa. Konsolowy, ale bardzo przyjazny w obsłudze.

a jak sie ma szyfrowanie do backupu zrobionego przez recovery? Nie bedzie problemów przy restore?

W moim nieco zabytkowym już telefonie z andoidem 2.3.6 nigdy opcji szyfrowania nie widziałem, od której wersji to wprowadzono ?

Problem z szyfrowaniem pojawia sie gdy masz zainstalowany custom recovery albo twrp. Szywrowanie wspiera bodajże philz. Ale mogli mnie skłamać na xda.

Widziałem gdzieś artykuł o tym i z tego co wiem to ci “badacze” pracują dla Avast-a.

trzykrotny gutmann albo nic

A jak wygląda sprawa w przypadku Windows Phone?

Czy taki 35x Gutmann ma sens?

Przecież jeśli jeden bit to 0 albo 1, to jeśli nadpiszemy wszędzie tylko 0, to nie ma cudów żeby coś z takiej idealnej “równości” wyciągnąć.

Tak łopatologicznie. Pewien stopień namagnesowania to 1, a pewien to 0.

Dajmy na to masz bit zapisany jako 1. Nadpisujesz go zerem i wychodzi z tego 0,25

Wyjmując talerz i badając go poza dyskiem teoretycznie możesz poznać, czy dany bit jest jedynką nadpisaną zerem, czy zerem nadpisanym zerem. Po prostu nie “zaokrąglasz” stanu namagnesowania do 0 lub 1 tak jak robi to sterownik dysku, tylko badasz pieczołowicie stopień namagnesowania każdego bita.

Ale to teoria. Jedynie służby specjalne można by o takie umiejętności podejrzewać. Sprawa kompletnie nieosiągalna dla Kowalskiego i małych firm ;)

Wiem że temat dosyć stary, ale

wikrap1 tak łopatologicznie to chodzi o nasycenie domeny magnetycznej,więc nie ma żadnego 0,25, jest tylko 0 lub 1.

Potrzebowałem do projektu kilkanaście kart micro-sd, poszedłem na bazar i kupiłem od gościa z telefonami hurtem używane. Na każdej była pozostałość po poprzednim aparacie, na 80% było coś po poprzednim użytkowniku, albo zdjęcia albo muzyka.

Do czyszczenia dysków używam tylko jednego polecania.

dd if=/dev/zero of=/dev/sdaX bs=1M

Jeśli dysk/pendriva jest większy to dodaję polecenie pv. Dla zobrazowania postępu.

Ciekawe jak narzędzia śledcze zareagują na nośnik przemielony danymi losowymi, a nie zerami.

Ostatnio kupiłem używany telefon. Poprzedni właściciel zrobił “powrót do ustawień fabrycznych”, ale o sformatowaniu microSD zapomniał.

te dane z testu to chyba naciągane. Średnio ponad 2k zdjęć na telefon?

To takie dziwne? Sam robię bardzo mało zdjęć, ale widziałem ludzi, którym 16 gigowe iPhone’y nie wystarczały na zdjęcia i filmy.

To i tak dobrze jak ktoś robi “Powrót do ust. fabrycznych”. Wbrew pozorom bardzo dużo smartfonów/kart sd/dysków nawet prostego formatowania nie ma zrobionego ;)

Mało tego – naprawiam komputery i klasykiem są pliki o takich nazwach jak hasła/dane do banku/ważne – i to na pulpicie…

Heh, mój stary Blackberry z 2004 roku ma opcję szyfrowania całej pamięci. Szach mat, androidy :D

Moja Nokia z 2008 roku również :) Można zaszyfrować zarówno pamięć wewnętrzną jak i zewnętrzną (microsd).

a nic nie da zainstalowanie od nowa androida?

W ten sposób wymienisz tylko firmware, zdjęcia zostają nietknięte.

Jedno małe ale..jak się zaszyfruje telefon to za każdym razem by go nie tylko uruchomić ale odblokować trzeba wpisywać to samo hasło. Zrobiłem ten błąd do zaszyfrowania użyłem długiego i skomplikowanego hasła i taraz muszę je wpisywać za każdym razem..porażka..nie mogę używać np pattern czy fingerprint (wszystkie inne opcje są wyłączone poza password) tylko tego jednego hasła.. to jest po prostu dramat użytkownika codziennego..Czy nie można by zrobić jednego hasła do szyfrowania a później normalnie używać fingerprint czy pattern ?

Witaj w klubie. No niestety szyfrowanie w androidzie, to jest dla mnie kompletne nieporozumienie. Nie rozumiem jak można było coś takiego zrobić… Takie rozwiązanie wręcz wymusza krótkie / łatwe do wpisania (i złamania) hasła, bo nikt nie będzie 50 razy dziennie wpisywał 15 czy 20 znakowego skomplikowanego hasła.

Hasło powinno być wymagane wyłącznie przy uruchomieniu telefonu, do odblokowania w zupełności wystarczyłby pattern.

trzeba być pryszczatym gówniarzem z małą kuśką, żeby bawić się w szpiegowanie kogoś, od kogo kupiło się telefon/dysk/whatever

Albo zajmować się szpiegostwem przemysłowym i robić dzięki Allegro grubą kasę :)

Z klasycznego dysku magnetycznego NASA udało się odzyskać dane po 7 formatowaniach niskopoziomowych. Tylko kto bedzie chciał się tyle bawić dla mojego selfie? ;)

Proszę o źródło. Tylko, błagam, nie artykuł na Onecie.

bo LLF to nie zerowanie

Podaj wiarygodne źródło, albo przestań głupoty gadać.

A jakie znacie skuteczne narzędzia do czyszczenia fonów z Windows Phone? Oczywiście zawsze można nie tylko przywrócić ustawienia fabryczne, ale w Lumiach wgrać od nowa rom w trybie recovery programem Nokia Software Recovery Tool http://www.dobreprogramy.pl/Nokia-Software-Recovery-Tool,Program,Windows,54234.html. W innych fonach z WP, ale też z Androidem wgranie od zera najnowszego romu także jest godne polecenia, bo formatuje pamięć telefonu. Pozostaje tylko kwestia wyczyszczenia karty SD, o ile sprzedajemy ją razem z telefonem.

Czyli najlepiej używać starych telefonów z kartami. Wyciągasz kartę i po problemie, a i odzyskiwanie danych z samej komórki jest trudniejsze. Chyba, że o czymś nie wiem

Ten problem jest dość powszechnie znany, mało który użytkownik rozumie działanie dysków i ich “formatowanie”… Z drugiej strony, po co doszukiwać się danych poprzedniego właściciela?

Tak btw. po jaką cholerę, robić sobie nagie zdjęcia? Nie lepiej pójść do wc i stanąć przed lusterkiem?

Możesz np. być tak gruby, że z góry nie zauważysz swojego przyrodzenia, wtedy – cyk, fotka – i już wiesz czy masz je jeszcze na miejscu. Częściej chodzi jednak o fotografowanie KOGOŚ – dziewczyny, żony – nago – na pamiątkę miłych chwil.

Oj tam oj tam .. skuteczne skasowanie HDD … położyć go na płycie indukcyjnej(najlepiej 4 szt. na jedno pole) i włączyć na 3/4 mocy … gwarantuję że nic nie odczytacie :D. A i najważniejsze…do ściągania dysków z płyty polecam gruuube rękawice kuchenne :D

Potem trochę trudno taki sprzęt sprzedać ;)

Heh, a ja po pięciokrotnym przeleceniu dysku/karty SD/czegokolwiek innego, robię i usuwam na danym nośniku jeden plik tekstowy, w którym gratuluję kupcowi dociekliwości, i podaję specjalnego maila. Do tej pory napisała tylko jedna osoba…

FBI nie poradziło sobie raz z truecryptem bo gosc nie podal hasła, a jak nie mamy hasła i nie złamiemy go to dane można traktować jak nadpisane. Jeżeli więc Ontrack twierdzi, że potrafi odzyskać dane po wielu napisaniach to po co by łamać hasło. Szyfrowanie można by “zdjąc”,bez łamania hasła. Dane by nożna “odkopać”

Albo czegoś nie rozumiem, albo piszesz od rzeczy.

Skoro dane na dysku są zaszyfrowane. Zapisujesz na dysku słowo “Chrząszcz”. Po procesie szyfrowania na dysk trafia “&je(a#v”. Co z tego, że ktoś sobie odzyska taki bełkot, jeżeli nie ma klucza do przetworzenia bełkotu na faktyczne dane?

Proponuję przeczytać poniższy dokument, aby zrozumieć, że pojedyncze nadpisanie całego dysku zerami wystarczy do pełnego usunięcia danych. Kluczem jest tu zwrot “całego dysku”. Ludzie często wykonują po prostu szybkie formatowanie. Poza tym gęstość dzisiejszych talerzy jest tak ogromna, że na ślad magnetyczny nie ma już po prostu miejsca. To są relikty początku lat 90-tych, gdzie HDD miał 40 MB.

Polecam przeczytać:

http://privazer.com/overwriting_hard_drive_data.The_great_controversy.pdf

Btw. Słyszeliście chyba o wielkim wyzwaniu “zero”?

http://www.hostjury.com/blog/view/195/the-great-zero-challenge-remains-unaccepted

Wrażliwe dane najlepiej kasować młotkiem w drobny mak.

Dlatego nie sprzedawałem nigdy żadnego swojego dysku twardego, nie wyrzuciłem też nigdy do śmietnika.

Jeżeli ktoś ma takie możliwości, to może przelutować pamięć flash przed sprzedażą telefonu. W ostateczności dobrać się do szyny danych i wykonać niskopoziomowe polecenie kasowania całego układu flash. Wszystkie tranzystorki powinny wrócić do domyślnego stanu (czyli przeważnie 0b1).

BTW.: Był niedawno nawet artykuł o tym jak przeprogramować kontroler karty SD: http://hackaday.com/2013/12/29/hacking-sd-card-flash-memory-controllers/

troll@ przestań trolowac.

FBI było wstanie odzyskać dane nawet po 7-mio krotnym napisaniu jakieś 10 lat temu. Jak jest teraz tego nie wiem. Wtedy szybkość takiego odzysku wynosiła kilka kilobajtow na godzinę. Odzysk danych tego typu dotyczyl dyskow magnetycznych. Zapis danych na takich dyskach nie jest standardowy, tzn namagnesowane miejsce wcale nie oznacza “1” – nastepuje konwersja. Jezeli chcesz to poczestuje cie moim referatem w tym temacie.

Nadpisywanie danych przez zerowanie moim zdaniem jest kiepskie. Znacznie lepiej nadpisywac wielokrotnie sektor losowymi danymi.

A zeby miec wieksze zludzenie bezpieczenstwa danych to dyski nalezy szyfrowac.

Podaj źródło tych bajek. Chętnie poczytam do poduszki. Ma ktoś UDOKUMENTOWANY przypadek odzyskania nadpisanych danych z dysku twardego? Choć jeden? Nagroda 250.000 USD za taki wyczyn wciąż czeka: http://www.protegga.com/news/?p=52

A tobie polecam: Craig Wright; Dave Kleiman; R.S. Shyaam Sundhar (December 2008). “Overwriting Hard Drive Data: The Great Wiping Controversy” Lecture Notes in Computer Science (Springer Berlin / Heidelberg); ISBN 978-3-540-89861-0

http://privazer.com/overwriting_hard_drive_data.The_great_controversy.pdf

Oczywiście, jesli ktoś ma za dużo wolnego czasu, może sobie dyski nadpisywać nawet fyfdziesiąt razy. Będzie miał lepsze samopoczucie.

Troll@

ciezko mi jest dyskutowac podrozujac po polskich drogach z tabletem w dloniach. Na chwile obecna moge dodac, ze:

– pomijam wiarygodnosc, rzetelnosc, prawdomownosc itp. itd. witryn przy linkach ktore podales i przyjmuje je w chwili obecnej za wiarygodne. Tym bardziej, ze artykulu z dokumentu PDF nie czytalem w calosci (a na pewno to zrobie bo temat dyskow twardych obok wirusow komputerowych to moj ulubiony), a tylko jego ostatni fragment – wnioski.

– z pierwszego linka: odzysk numeu konta musial by byc w 100% poprawny, a takiej gwarancji nie ma. Czyli mozna sobie pomyslec, ze konkurs polega dyskutowaniu z prawdopodobienstwem. Nalezaloby tutaj jednak zalozyc, ze odzysk nadpisanych danych w ogole jest mozliwy.

– nie jestem w stanie podac tobie zrodla informacji dot.mozliwosci technicznych FBI gdyz czytalem o tym na pewno ponad 10 lat temu i na pewno zrodlem byl internet.

– udokumentowanego przypadku nikt nie jest raczej w stanie podac, bo proces odbywa sie w specjalistycznym laboratorium.

Poki co dziekuje za linka PDF, po powrocie przeczytam na pewno.

P.s. kurwa, czy kedys doczekamy sie rownych nawierzchni jezdnych w tym kraju? Przeciez nie da sie normalnie trafic w tabletowe litery. Co za dno.

>nie da sie normalnie trafic w tabletowe litery

ITT: Problemy pierwszego świata.

Przemek@ a na przyklad po to zeby wlasciciela potem szantazowac. A jego liste kontsktow / ksiazke adresowa sprzedac firmie marketingowej.

pół roku temu kupiłem telefon od bardzo ładnej dziewczyny. Czemu ja o tym czytam dopiero teraz?

Bog tak chcial ;)

Poproście na piśmie którąkolwiek firmę od “usuwania” danych o zapewnienie, że niema żadnej możliwości odzyskania danych po użyciu ich programu albo “prawniczy bełkot”

dziękuję, do widzenia i wiertarka w dłoń ;)

A w mojej e71 poprzednia właścicielka nie usunęła nawet swoich maili zapisanych w telefonie…

To ja mialem ciekawszy przypadek:

Znajomy poprosil mnie o od-wirusowanie laptopa jego znajomego. Mowi sie trudno… w koncu za darmo tego nie robilem. No i dobra… zrobilem to i owo, teraz walcze z toolbarami. I spoko, ale tak z ciekawosci zajrzalem w historie przegladarki. A tam strona z filmami XXX, ale byla to strona typowo damsko-damska. Mysle sobie – a co mnie to obchodzi, w koncu nie kazdy moze byc taki normalny jak ja hehe. Kumpel mial wpasc po tego lapka, ale dzwonil z informacja, ze podjedzie po niego sam wlasciciel bezposrednio. I dobra, podjechal samochodem razem ze swoja panna. I wtedy sie okazalo, ze ten laptop nie byl tego kolesia tylko jego dziewczyny.

Tak sobie tylko mysle – kto wchodzil na te lesbijskie porno? On czy jego panna? No chyba ze razem…

Ja nie mam swoich gołych zdjęć. A jeśli nawet, to i tak sprzedałbym telefon bez karty micro sd. Problem solved.

@dawciobiel

Co nienormalnego jest w oglądaniu lesbijskich pornoli?

U mnie też nigdzie nie ma opcji szyfrowania androida. Oficjalny soft Sony Ericson ICS 4.0.4 dla sony Xperia Arc S. Sprawdziłem i w ustawieniach dane (jest tylko opcja wyczyszczenia pamięci) jak i w zakładce zabezpieczenia.

[…] Oczywiście w Androidzie nie jest lepiej — jak pokazują ostatnie eksperymenty, większość z użytkowników smartphonów z Androidem w ogóle nie ma szyfrowanego dysku w […]

Szyfrowanie może nic nie zmienić i też jest złudne jako metoda niszczenia danych. Pamiętajcie, że jest wear leveling i zaszyfrowanie danych na 16GB karcie wewnętrznej gdzie szyfrowana jest tylko partycja /DATA niewiele zmieni! To Androidowe szyfrowanie nie działa jak Truecrypt! Ono szyfruje tylko kawałek. Reszta danych jest chowana, podmieniana pod inne sektory aby nie zużywać pamięci.

Jedyną pewną metodą niszczenia danych jest nadpisanie do pełna. Najpierw dużym plikiem, później mniejszymi żeby dopełnić prawie na full. Znowu skasować i coś wgrać ponownie. Jak flash nie będzie pełny to żadne kasowanie nie działa.

Szyfrowanie w Androidzie należy włączać od początku żeby niczego nie zapisywać cleartextem od nowości. I nie mam pewności czy /tmp jest szyfrowany czy nie jest, bo np robisz zdjęcie i chcesz mieć pewność, że jak ci policja odbierze telefon to go nie odzyska z tempa.

Pewnym ratunkiem jest ustawienie auto blokady na 30 minut i wyłączenie blokowania klawiszem włączania

@Ljelin Wydaje mnie się że to był żart, chłopaki parafrazowali “Z prochu powstałeś, w proch się zamienisz ” tudzież na odwrot hehe

Szkoda tylko że w samsungu galaxy s3 hasło szyfrowania nie może być pinem co jest bardzo uciążliwe gdy trzeba wpisywać za każdym razem długie literowo-cyfrowe hasło.

Chyba że zna ktoś jakiś patent na zmianę tego?

Na F-droid znajdziesz aplikację, która pozwala to zmienić.

[…] Funkcja „Przywróć ustawienia fabryczne” nie jest wystarczająca do skutecznego wyczyszczenia pamięci smartfona, ponieważ nie kasuje ona danych z telefonu, a jedynie oznacza zajęte obszary dysku jako wolne, co umożliwia ich późniejsze nadpisanie. Użytkownik ma wrażenie usunięcia danych z urządzenia, ale one cały czas tam są, trzeba je tylko odzyskać za pomocą oprogramowania do odzyskiwania danych. Nietrudno sobie wyobrazić co może się stać gdy nowy nabywca telefonu uzyska dostęp do haseł bankowych, zdjęć prywatnych itp. O tym jak skutecznie usunąć dane ze smartfona pisał kilka dni temu portalu Niebiezpiecznik.pl. […]

Kurde android 4.2.2 jelly bean oferuje szyfrowanie telefonu i karty SD ale nowy 4.4.4 Kitkat juz tylko samego telefonu co wyklucza uzycie karty micro SD bo jak ktos znajdzie zgubiony telefon to i bez informatyki śledczej po prostu sobie zdjecia i inne dane z karty moze podejrzeć. Ktoś z Was wie może jak zaszyfrować microSD na kitkacie? Cholera nie ma nić na googlu jakby temat nie instaniał, na XDA forum jest wątek jak sformatować microSD i podmątować jako partycje systemową ale to dla mnie za trudne. Boxcrypta mam darmowego więc szyfruję fileshare (można też micro SD ale w darmowej wersji można tylko jedną opcję wybrać) EDS – truecrypt już podobno niewiarygodny.

Będę wdzięczny za jakiś budujący komentarz w tej sprawie, link do solution etc. Pozdrawiam

Co zmienia szyfrowanie Androida, gdy chciałbym po prostu usunąć “trwale” dane przed sprzedażą? Mam starego Androida 4.4.4 a do tego CM 11.2.

Jestem laikiem w temacie, proszę o brak szyderstw.

i w sumie czy coś ciekawego w temacie się zmieniło, bo mamy 2017.

I no i co z tego, że nowy posiadacz telefonu dostanie sprzęt zaszyfrowany?

I jeszcze miałbym mu podać to hasło?

Proszę o połączenie wpisów.

Używałem jakiś czas szyfrowania na Androidzie na GalaxyS5. Telefon działał tragicznie. Normalnie działa dość wolno a z szyfrowaniem nie dało się normalnie używać. Do tego bateria 30% krócej :(