7/2/2011

Minionej niedzieli, w chwili rozpoczęcia Superbowl, Anonimowi dokonali kilku ciekawych ataków.

Nie zadzieraj z Anonimowymi!

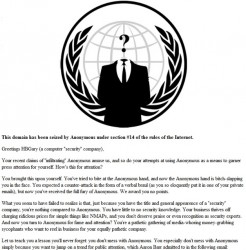

Najpierw podmieniono strony internetowe firmy HBGary Federal, “chroniącej rząd USA przed hackerami”.

Następnie łupem Anonimowych padło konto na Twiterze należące do CEO firmy, Aarona Barra. Jak donosi Brian Krebs, na koncie pojawiły się wiadomości zawierające miedzy innymi adresy zamieszkania i numery ubezpieczenia pracowników HBGary Federal.

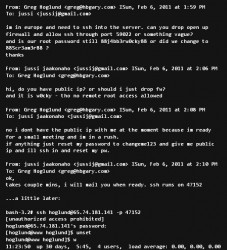

Do włamania wykorzystano ataki social engineering wymierzone w administratora sieci, który umożliwił atakującym pełen dostęp do serwera firmy. Wykorzystano też fakt używania jednego hasła do kilku systemów.

Na sam koniec, wszystkie e-maile firmy HBGary Anonimowi udostępnili na torrentach (także te zawierające ich rzekome tożsamości)…

Dlaczego w ogóle doszło do tego ataku?

Barr był cytowany w Financial Times jako osoba która wyśledziła tożsamość dwóch kluczowych “Anonimowych”… Cytując chłopaków, którzy nie płaczą, firmie HBGary możnaby powiedzieć: “chcieliście wydymać Freda, to teraz Fred wydymał was”.

P.S. Powitajcie Piotrka Berenta — to jego pierwszy tekst na Niebezpieczniku.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ogarnięty ten admin serwera. :D

Sysadmin oferma.

Brawa dla administratora :-)

Właśnie przed chwilą skończyłem czytać wypowiedź Piotrka, dot. przyszłości IT security, gdzie wspominał o atakach socjotechnicznych, a tu proszę… ; )

@up:

sysadmin otrzymal z emaila swojego szefa polecenie uwiarygodnione poprawnymi haslami, wiec nie mial powodow, zeby podejrzewac podstep.

ciekawe jak wy, madrale, zareagowalibyscie w takiej sytuacji?

czyzby w tej firmie nie uzywali telefonow….

Aż się prosi o zareklamowanie książki z helionu sztuka podstępu

http://goo.gl/QNZEI

która zawiera spisane przy udziale Mitnick’a scenariusze ataków :)

Geniusz ;] Naprawdę głąby w US mogli by przestać uważać się za światowych liderów IT tylko dlatego że mają firmę zabawkarską z Jabłuszkiem w logo, oraz największe ksero format A0 z obłoconym okienkiem również w logosie ;]

Sysadmin *takiej* firmy powinien zawsze podejrzewać podstep ;) Może wystarczyło by zadzwonić i potwierdzić?

Faktem jest, że polityka bezpieczeństwa to nie jest lekki kawałek chleba, ale mocno mi się wydaje, że tu coś zaszwankowało…

Spodobał mi się komentarz na tpb:

how anon hacked hbgary:

http://pastie.org/1535735

the tl;dr:

”oh haiz can i haz root pass?”

”yea sure”

Anonimowi = mistrzowie ironii :D.

Brawo dla Piotrka za arta :D

examiner.com/libertarian-in-san-jose/hbgary-responds-to-anonymous-counter-attack-1

it appears that Aaron Barr, another owner of HBGary Federal, has been cowtowing to anonymous online in order to make them stop defacing his twitter account.

So far, it appears to be that they have issued the following ultimatums: Arron Barr must give them a picture of himself with a shoe on his head, must admit defeat in his first tweet upon reclaiming his account, must keep the new password that he has been given, and must keep the new avatar they have given him.

Continue reading on Examiner.com: HBGary responds to Anonymous counter-attack – San Jose Libertarian | Examiner.com http://www.examiner.com/libertarian-in-san-jose/hbgary-responds-to-anonymous-counter-attack-1#ixzz1DJQDcRH0

A przy okazji to normalne, że admini mają konta na gmailu?

jurek ogorek ma racje, zreszta kevin m. stwierdzil jasno, szefa sie nigdy nie sprawdza taka natura ludzka ze robia apod siebie…

Niebezieczniki nie ładnie edytować komentarz bez dopisania, że został zmieniony ;)

Ale też ilu szefów spokojnie zareaguje na stwierdzenie “nie mam pewności, że jesteś tym, za kogo się podajesz” – a nawet przychylniej spojrzy na takiego administratora?

Ale się uhahałem czytając arta i kolejne kroki anonimowych… ;) SO MUCH WIN!

http://www.lisamcpherson.org/images/so_much_win_graphic.png

@marek – admin też człowiek, dlaczego miałby nie mieć konta na gmailu ? Poza tym Google oferuje też rozwiązania dla firm…

“I have pwned them!”

http://i.imgur.com/7CEfO.jpg

jakos nie moge sie przestac smiac : ))

@Torwald – tak, ale wtedy adres e-mail jest we własnej domenie, a nie “gmail.com”

anonimowi dalej gora.

fred wymiata -> swietne podsumowanie newsa :)

Pytanie: czy oni przypadkiem nie hackneli pierw maila greg@hbgary.com?

Wychodzi na to, że stąd mieli hasła, które podali w mailu oraz info o VPNie?

Admin widocznie stwierdził, że skoro koresponduje z szefem (bo kto inny miałby dostęp do jego maila?) to nie ma powodów by nie ufać!

Rozsądnie byłoby jednak przed wysłaniem zmienionego!!! hasła, adresami, portami i otwarciem firewalla, skomunikować się via tel jak napisał marek. W końcu jest to firma stricte security. Powinni więc dbać o siebie :)

Poza tym haknięcie maila jeszcze nie daje Ci certyfikatów, prawda? A może takie rzeczy winny być mocno podpisywane…

Pewnie ten admin by sprawdził tę osobe gdyby się obawiał jakiegoś niebezpieczeństwa

ale taki człowiek na codzień idzie do pracy i przyzwyczaja się do tego że nic mu nie grozi i jak widać skutki nie są zbyt ciekawe.

Powinno się wprowadzić testy bezpieczeństwa co jakiś czas aby człowiek wiedział że musi dbać o procedury.

@UP Janko

Nie wiem czy włamali się czy nie na jego pocztę, jednakże nie musieli tego robić.

Jak byś więcej poszukał to byś wiedział, że możesz mieć email BillGates@microsoft.com

Rutowicz@tapeta.pl czy coś w tym stylu bez dużego wysiłku.

PS. Gratulacje Piotrze, twój pierwszy artykuł mi się spodobał :P

prosta zasada – wysylac podzielone haslo kilkoma kanalami (np. mail, SMS)

@Piotr: gratuluje posta i czekam na jeszcze :)

hbgary*com nadal zaparkowana ;)

Rozumiem, że mogli sfałszować nagłówek maila, ale w jaki sposób dostali na niego odpowiedź? Chyba nie przez Reply-To, bo admin nie może być aż taką ofermą?

@jan_bez_ziemi: mieli dostęp do jego skrzynki. AFAIK to nie był spoofing, ale przejęcie konta pocztowego. A jeśli to nie jego konto, to… my w podobnych przypadkach, podczas testów bezpieczeństwa zakładamy “podobne” konta. np. piotr-konieczny@gmail.com zamiast oryginalnego adresu z podkreśleniem dolnym. Mało osób zwraca uwagę na takie detale — przeważnie ZU patrzą na Imię i Nazwisko.

Wszystko fajnie tylko Anonimowi wypierają się ataku… http://goo.gl/x4xzU

Numery ubezpieczenia? Social Security? SSN-y to jest taki amerykański PESEL.

@Thuban

O’rly? – http://anonnews.org/?p=press&a=item&i=378

A mi tego Admina to szkoda, samo adminowanie bez jakiej kreatywnej dzialalnosci, hobby odmuzdza tak samo jak praca w fabryce przy tasmie.

Do tego kim jest admin – osoba ktora nigdy nie oszukuje, nie wchodzi w konflikty z prawem, ludzmi i nie szumi na miescie, po pracy wskakuje w papcie szlafrok i wlacza kompa w domu ;) Wiec nie dziwne ze taka poczcziwina sadzac wedlug siebie nie zabardzo weszy zlych wszedzie i jest zbyt ufna na swoja zgube. I kto go teraz zatrudni do resetowania hasel? Ja waszym miejscu to bym sie nie smial bo pewnie sami wiecie ze w takiej pracy zaliczyc wpadke to mozna w kazdej minucie a jakby ktos wiedzial co sie czly dzien robi to przez osiem godzin mozna by bylo pare dyscyplinarek zarobic

… bo w tym ‘sporcie’ nie chodzi o łamanie systemów, ale o łamanie ludzi ;)

@szrz

Niestety ale realia są często inne. Zarząd/prezesowie itp. często bagatelizują zagadnienia bezpieczeństwa i wymuszają niebezpieczne zachowania. (wiadomo to oni płacą adminowi, także wykonuje ich zachcianki wbrew zdrowemu rozsądkowi). Jeżeli taki gość ma pod sobą ważną sieć, to powinienem mieć pewną autonomię decyzyjną. Ale przykład (jeżeli faktycznie to było jak ktoś powyżej opisał) książkowy – podanie się za przełożonego itp.

Na socjotechnikę nie ma sposobów… W firmach wiele ludzi zna hasła, a u nas mamy politkę, że pod żadnym pozorem nie podajemy inaczej niż osobiście. Ale co się dzieje poza firmą, to już nikt nie upilnuje…

@art3c: kiedyś szef do mnie dzwonił, w głosie słychać było, że jest podpity. Mówił, że jest w hotelu z kontrahentami i chcą jeszcze raz przejrzeć projekt i że coś nie działa, bo nie wchodzi mu jego hasło. Zapomniał, że po # było !, ale że słyszałem, że podał swoje hasło (nawet z błędem) przy ludziach, zmieniłem je na nowe i powiedziałem, że dostanie je jak wróci. Dostałem opieprz przez telefon, ale mówie mu że to nie moja wina. Tydzień później dostałem mały bonusik :)

@Arti

Cóż to pozazdrościć takiego szefa ;) Ja nie miałem do tej pory tyle szczęścia.

http://arstechnica.com/tech-policy/news/2011/02/anonymous-speaks-the-inside-story-of-the-hbgary-hack.ars/

Ciekawy opis z któego nawet taki laik jak ja coś rozumie :)

[…] oczywiście wykradli wszystkie prywatne oraz firmowe maile Karima (skojarzenie z firmą HBGary i atakiem Anonimowych jest jak najbardziej na miejscu). Kiedy mu o tym powiedzieli, ten chciał zapłacić za ich […]

[…] LulzSec miało wyodrębnić się z Anonimowych i wcześniej, jako gn0sis być odpowiedzialnym za ataki na HBGary oraz Gawkera. Według A-Team, członkowie LulzSec poza atakami na Sony nie mieli niczego innego i […]

[…] LulzSec miało wyodrębnić się z Anonimowych i wcześniej, jako gn0sis być odpowiedzialnym za ataki na HBGary oraz Gawkera. Według A-Team, członkowie LulzSec poza atakami na Sony nie mieli niczego innego i […]

[…] są znani z kilku ciekawych ataków internetowych ale ostatnio słyną głównie z tego, że dają się sukcesywnie wyłapywać przez policję […]

[…] Warto wspomnieć, że ta technika może posłużyć nie tylko do wykradzenia danych (kluczy kryptograficznych) ale również instalacji rootkita — takie plany miała firma HBGary, co wiemy dzięki atakowi LulzSec/Anonimowych. […]

Masz calkowita racje. Moge domagac sie o email?