14/11/2017

Bezsensowna zemsta, nieostrożność przy zakładaniu kont e-mailowych oraz “znak rozpoznawczy” dodawany do każdej wiadomości. Te trzy rzeczy sprawiły, że FBI namierzyła członka “Anonimowych” angażującego się w liczne ataki DDoS. Wszystko zaczęło się od śledztwa w sprawie jednej firmy.

Ciekawa historia zawarta jest w dokumencie sądowym, do którego dotarł Bleeping Computer. Ten dokument to criminal complaint, czyli coś w rodzaju zawiadomienia o popełnieniu przestępstwa, z tym że w USA takie zawiadomienie jest kierowane przez władze do sądu. W dokumencie agent FBI Brian Behm opisuje w jaki sposób trafił na trop członka kolektywu Anonymous angażującego się w niejeden atak DDoS.

Ataki DDoS i tajemniczy e-mail

Wszystko zaczęło się 30 czerwca 2015 roku, gdy celem ataków DDoS stały się strony internetowe washburngrp.com oraz wcgpdb.com, należące do firmy Washburn Computer Group. Ataki trwały do września 2016 roku, a w sierpniu 2016 roku ich celem stała się jeszcze jedna, nowo uruchomiona strona firmy (washburnpos.com).

Próbki z logów Washburn Computer Group trafiły do agenta FBI. Nie zdały się na wiele, bo wskazywały tylko na korzystanie przez atakującego z określonych usług VPN. Na szczęście (dla agenta FBI) trafił się jeszcze jeden ślad. W czasie ataków DDoS ktoś wysłał dwa e-maile do firmy Washburn, w których kpił z zarządu firmy nieradzącego sobie z “problemami IT”. Jedynymi “problemami IT” były ataki DDoS, więc mogło się wydawać, że nadawca ma coś wspólnego z atakami.

Pierwszy trop

E-maile zostały wysłane z Yahoo i Gmaila. W adresie było nazwisko człowieka, który pracował w firmie przez 17 lat i zwolnił się 3 lata wcześniej. Do obu wiadomości dołączony był GIF ze śmiejącą się myszą (Jerrym z serialu animowanego “Tom i Jerry).

FBI sprawdziło, kto zarejestrował konta e-mail. Jedno z nich były zarejestrowane przy pomocy VPN, ale w przypadku drugiego konta udało się ustalić adres IP rejestrującego. Ustalono też, że obydwa konta były zweryfikowane za pomocą tego samego telefonu, o numerze 612-205-8609. Zarówno telefon jak i adres IP wskazywały na Johna Gammela, również byłego pracownika Washburn, ale innego niż ten, na którego wskazywało nazwisko w e-mailu.

Gammel sam odszedł z firmy, chcąc rozkręcić własny biznes oparty na szkoleniach. Później firma Gammela miała świadczyć usługi dla Washburna i powstał jakiś spór o kwestie finansowe. Można powiedzieć, że Gammel miał motyw do zemsty, ale czy faktycznie to on stał za atakami DDoS? Nadal brak było twardych dowodów.

Zobaczmy do kogo ten pan pisał…

Gammel korzystał na własny użytek z adresu Gmail, który w adresie miał jego inicjały i nazwisko. Agent FBI postanowił zajrzeć na tę skrzynkę z pomocą Google (oczywiście uzyskał stosowny nakaz). Okazało się, że Gammel wykazywał zainteresowanie takimi stronami jak cstress.net, inboot.me, ipstresser.com albo booterbox.com. Pewnie się domyślacie co to za usługi, a jeśli nie wiecie to ostrożnie z guglaniem, bo będziecie podejrzani (por. Googlali pplecaki i samowary i odwiedziłą ich policja :). Te strony to oczywiście strony usług do zamawiania ataków DDoS, popularnie zwane stresserami lub booterami. Gammel korzystał z przynajmniej trzech takich usług, do czego przyznał się w swoich mailach do różnych osób (a agenci te maile odnaleźli i przeczytali). Wśród e-maili znalazły się także potwierdzenia płatności za usługi oraz e-maile związane z procesem rejestracji w usługach.

Oczywiście zainteresowanie usługami DDoS nadal nie musi oznaczać, że to Gammel atakował firmę Washburn. Gammel miał jednak pecha bo jedną z jego ulubionych usług był vDOS. Dane z tej usługi wyciekły i w lipcu 2016 roku pewien badacz bezpieczeństwa przekazał FBI pełną bazę danych vDOS. W bazie były dane dotyczące Gammela, a zestawienie danych z bazy vDOS z tymi ze skrzynki Gammela pozwoliło potwierdzić autentyczność bazy vDOS. Dodatkowa korzyść!

Mając pewność co do wiarygodności bazy FBI ustaliła, że Gammel założył dwa konta pod nickami “anonrooster” oraz “AnonCunnilingus”. To drugie konto było użyte do ataków przeciwko 20 adresom IP. Okazało się, że Gammel atakował nie tylko Washburna, ale także instytucje finansowe (np. JP Morgan Chase Bank albo giełdę w HJong Kongu), instytucje rządowe oraz inne firmy, w których pracował lub prowadził z nimi rozmowy biznesowe.

Zaraz… miała być historia o myszy!

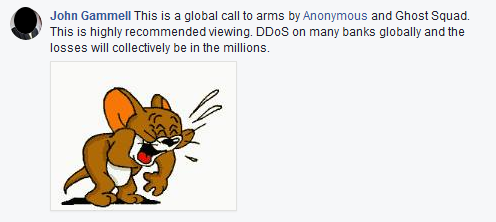

Wspomnieliśmy tylko raz, że GIF z myszą był dołączony do e-maili wysłanych do firmy Washburn. Ten sam GIF był dołączany do innych wiadomości Gammela, nawet w mediach społecznościowych.

Ten konkretny wpis na Facebooku był odezwą do Anonimowych, aby atakować globalne banki. John Gammel uważał się za członka kolektywu Anonymous, co wynikało także z e-maili przeanalizowanych przez FBI.

Szczerze powiedziawszy roześmiana mysz nie była aż tak ważna, jak wynika to z tytułu tego tekstu. Niemniej była ona dla FBI jedną ze wskazówek. Pozwalała połączyć Gammela choćby z wiadomościami e-mail wysłanymi do Washburna. Tak bywa w życiu, że ludzie mają potrzebę posiadania jakiegoś swojego znaku rozpoznawczego i używają go nawet wówczas, gdy nie powinni być rozpoznani. Pisaliśmy kiedyś o tym, jak groźnych pedofilów zdradziło niepozorne słówko “hiyas”. Przypomina się też historia o tym, jak FBI namierzyła Rossa Ublrichta, założyciela Silk Road, który także miał poważny problem z oddzieleniem życia “sekretnego” od “oficjalnego”.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

czyli co gdyby nie uzywal gmaila, bylby bezpieczny ?

literufka

“…w HJong Kongu”

Literówek tu jest pełno. Autorzy boją się najwyraźniej automatycznego sprawdzania pisowni.

https://www.youtube.com/watch?v=v4gFPdyTXRE :)

Niejeden złodziej wpadł już, bo po każdym rabunku rozkręcał krany w mieszkaniach! Pozdro dla kumatych :D

Kevin?

Wiadomo :)

Mitnick??? 8-o

mój szacun za atakowanie jpmorgan

Z tego co znalazłem w wyszukiwarce, ten cały John to koleś koło 40 :D Nawet mi go nie żal.

Jakby miał 18 czy 15 to by Ci było żal?

Wtedy wiek wiele by tłumaczył. A tak zgubiła go porażająca głupota.

Może to po prostu kryzys wieku? Chciał być kimś! Nawet jeśli anonimowym, ale zdecydowanie kimś. Tylko czy to aby nie jest sprzeczne? ;)

Kolektyw Anonymous… “oni to klika, my to kolektyw”

A może spcjalnie gość chciał się zidentyfikować :D:d tego my nie wiemy :D

@Dj. Mi też ciebie nie żal, chociaż masz rozum 12-latka.

Dlaczego nie sprawdzili po prostu klientów usługi VPN?

Obstawiam, ze firmy dzialaly za granica i nie byly chetne do wspolpracy