15/2/2018

Pojawiają się kolejne szczegóły dotyczące ataku na infrastrukturę IT Zimowych Igrzysk Olimpijskich w Pjongczangu. W niedziele opisaliśmy skutki ataku w artykule pt. “Zimowe Igrzyska zostały zhackowane zanim na dobre się zaczęły“. Teraz, na skutek fatalnej wpadki pracowników firmy Atos, cały świat dowiedział się, że ten dostawca usług IT został zhackowany na długo przed startem Igrzysk Olimpijskich. I to najprawdopodobniej dzięki atakowi na pracowników Atosa paraliż ceremonii otwarcia poszedł tak gładko.

Ene, due, Rosja, Chiny, Korea

Choć po piątkowym ataku na Zimowe Igrzyska Olimpijskie ich organizatorzy nabrali wody w usta, to dzień później badacze z zespołu Talos opublikowali analizę złośliwego oprogramowania wykorzystanego w ataku. Zasugerowali w niej, że za atakiem stoi Rosja, bo robak, któremu nadano nazwę Olympic Destroyer, korzystał z technik jakie kilka miesięcy temu zademonstrował robak NotPetya. Ale chwilę później pojawili się inni badacze, którzy w kodzie Olympic Destroyera dopatrzyli się zbieżności z działalnością chińskich rządowych hackerów (APT3, APT10 i APT12), a na koniec jeden z badaczy zauważył podobieństwa do malware z jakiego korzystali hackerzy z Północnej Korei.

Zostawmy sprawy atrybucji, bo w czasach, kiedy każdy może mieć dostęp do narzędzi do włamywania z jakich korzystają hackerzy z NSA i tworzyć na ich podstawie złośliwe oprogramowanie, wszyscy mogą być Amerykanami. Albo Rosjanami którzy okradli Amerykanów. Albo Holendrami, którzy podglądają Rosjan okradających Amerykanów. Albo Mossadem, który włamuje się do prywatnych firm i widzi, że Rosjanie, którzy wcześniej się włamali na te same serwery wykorzystują je do ataków na Amerykanów. Jesteście jeszcze z nami? ;)

Zajmijmy się tym, jak firma Atos, dostawca infrastruktury IT pod Zimowe Igrzyska Olimpijskie, nie zachowała odpowiedniego OPSEC-u i ujawniła światu, że ktoś włamał się do nich na długo przed atakiem na ceremonię otwarcia ZIO.

OPSEC Fail pracownika Atosa

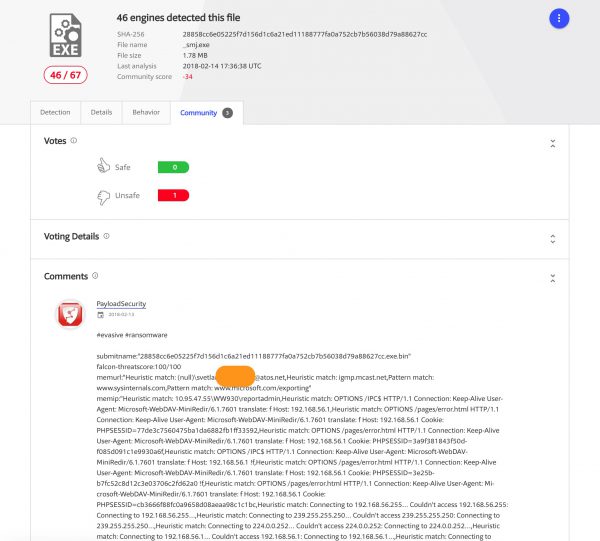

Na ślady wiążące atak na ZIO z atakiem na Atosa wpadli badacze, którzy przeglądali próbki podobne do Olympic Destroyera wgrywane na serwis Virus Total. Jedna z nich miała ciekawy komentarz dodany przez automat z sandboksa, czyli kontrolowanego środowiska, na które każdy może wgrać podejrzany plik aby zweryfikować, co on robi. I najwyraźniej ktoś z Atosa taki plik wgrał, a próbka została przeanalizowana i sandboks automatycznie przesłał do VirusTotal swój wynik, aby inni badacze mogli powiązać ten podejrzany plik z innymi kampaniami:

Komentarz zawierał zrzut stringów z próbki. A ponieważ Olympic Destroyer wykrada hasła dostępowe, można w stringach zauważyć adresację firmy, nazwy zasobów jak i loginy i (dość słabe) hasła pracowników:

Analiza powiązanych próbek (wiele narzędzi, włączając w to Virus Totala, nie tylko gromadzi różne próbki, ale pozwala je przeszukiwać pod kątem wspólnych cech) sugeruje, że atakujący byli obecni w sieci Atosa już w grudniu 2017. To mogłoby tłumaczyć skąd “na starcie” w Olympic Destroyerze (który zaatakował ZIO tuż przed ceremonią otwarcia) znalazły się poprawne hasła.

Uważaj co wgrywasz do internetu analityku i pracowniku

Podsumowując, pamiętajcie — jeśli korzystacie z publicznie dostępnych narzędzi do analizy złośliwego oprogramowania — że przesyłane doń pliki są udostępniane badaczom (a badaczem może być każdy, bo wystarczy zapłacić aby niektóre z narzędzi dały wam “szerszy dostęp”).

Zresztą próbki do chmury wysyłają nie tylko narzędzia on-line. Także to, co macie zainstalowane na swoim komputerze (antywirusy czy innego rodzaju Host IDS-y). Warto więc przejrzeć ich konfigurację i politykę prywatności, bo w takich “podejrzanych plikach”, które AV wysyła do “chmury” mogą znajdować się dane pochodzące z Waszych sieci, które zostaną ujawnione szerszemu gronu i które w konsekwencji mogą narazić Was lub Waszych klientów na ataki. Nazwy serwerów, ich adresy, nazwy plików, czy wreszcie loginy i hasła. Nie dalej jak w poprzednim tygodniu, podczas ataków z “lewą fakturą Orange” zwracaliśmy na to uwagę, kiedy na Virus Totalu trafiliśmy na nazwiska ofiar:

Jeśli chcielibyście dowiedzieć się jak całkowicie lokalnie i tanio zbudować sobie proste środowisko do szybkiej analizy złośliwych załączników z e-maili czy innych podejrzanych plików, to zapraszamy na nasze szkolenie z Analizy Malware. W ciągu 2 dni pokażemy Wam jak zbudować wirtualkę, która w zautomatyzowany sposób szybciutko zwizualizuje, co w systemie robi plik, który w niej zdetonujecie i czy jest on “złośliwy”, ukierunkowany na Waszą firmę, czy “masowy” szukający np. portfeli bitcoina. Przy okazji poznacie kilkanaście przydatnych narzędzi i technik analizy złośliwych plików wykonywalnych, bibliotek, ale również dokumentów Worda czy PDF-ów. To wiedza, którą każdy admin i programista powinien posiadać! Najbliższy termin tego szkolenia to 8-9 marca we Wrocławiu. Rejestracja tutaj.

PS. A dla osób z Bydgoszczy, gdzie mieści się polska siedziba Atosa mamy dobrą wiadomość. W próbkach “Atosowych” do których dotarliśmy nie znaleźliśmy żadnych śladów Polaków. Przy okazji, Bydgoszczanie, zapraszamy Was i wasze rodziny 6 marca na nasz 3h wykład pt. “Jak nie dać się zhackować?“, właśnie w Bydgoszczy. Rejestracja tutaj. Będzie dużo praktycznych pokazów ataków i sporo informacji jak się zabezpieczyć. Nie tylko przed Chińczykami/Rosjanami/Północnokoreańczykami ;)

Aktualizacja 15.02.2018, 15:12

Ptaszki ćwierkają, że pracownicy w polskich oddziałach Atosa też mieli problem z dostępem do części swoich systemów. W sobotę miało być jeszcze gorzej. Ale sytuację opanowano, a pracownikom wysłano takiego, uroczego e-maila:

Always keep your computer secure.

How you can assure security by your own?

Keep your antivirus always updated.

Check your McAffee DAT version

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Zero incidents” ( ͡° ͜ʖ ͡°)

Atos milczał bo myślał ,że im się upiecze ale niestety teraz wpadka jest jeszcze większa i premi nie będzie.

Z całym szacunkiem, ale nie każdy IT z Bydgoszczy pracuje w Atos ;-) Nie każdy też testuje jawnie wrzucając takie informację w VT ;-)

Jak wejdzie w koncu AI to Atos uniknie najwiekszego problemu jakim sa ludzie. Uffffff. W koncu ludzie to najslabsze ogniwo I niestety nie da sie do konca maksymalizowac na nich zysk. Taki felerny zasob. ;)

Widzieliscie filmik o tym jak narysowac Spidermena w 10 sekund? Dla tych co nie widzieli wytlumacze – wiesz ze mozesz wykonac dobra jakosciowa robote w X dni. Klient chce by to zrobic w X/2 a ty masz tak podpisana umowe ze musisz. Kto zawinil? Brak nagrod za zgadniecie.

A nie myli sie tylko ten co nic nie robi. W obecnych czasach maksymalizowania zysku dla inwestorow ja sie dziwie ze tylko na tym sie skonczylo.

Pozdr.

“Za atakiem stoi Rosja/Chiny/Korea” – czyli “aresztujcie tych co zwykle”… To, że w narzędziach wykradzionych NSA i CIA były mechanizmy pozwalające udawać włam z Rosji czy Chin, to że na np. VeteransToday włamywał się Pentagon udając Irańczyków jakoś na Zachodzie najwyraźniej nikogo nie interesuje, ani to, że w porównaniu z trzyliterowymi rządowymi organizacjami USA to w dziedzinie włamów i hackowania Rosja, Chiny czy Korea Północna to drobni detaliści… :-P

Jasne, że nie :) Po co myśleć o takich strasznych rzeczach? Bo może okazać się, że Rosja i wschód (przy wszystkich swoich wadach i zaletach) nie jest taka straszna, jak ją malują. Może okazać się, że tam żyją całkiem miłe i sympatyczne ludzie – takie same jak my, a nie jakieś dzikie agresywne małpy, których najlepiej szybciej zlikwidować a wszystko co mają, podzielić. Może wyjść na to, że szykująca się wojna nie jest konieczna, a do tego nie można dopuścić. Obraz wspólnego wroga i krainy zła jest niezbędny we współczesnym społeczeństwie, gdyż do jest jedna i jedyna idea wokół której można zebrać ludzi. Nie ma Mordoru na wschodzie, to i nie wiadomo po co millionowe wydatki na wojsko i broń. Podobna sytuacja miała miejsce przed wojną w Niemczech, gdzie ludziom tłumaczono, że daleko na wschodzie są dzikie pola, gdzie żyją dzikie plemiona mogołów – a jak przyjechali tam, to powstał pewien problem… Wyglądali tak samo jak i wyzwoleńcy i pola nie były dzikie.

Mnie zastanawia jedno: jeżeli rosyjscy hakerzy są tak zdolne i groźne, nie wpadli na pomysł udać atak ze Stanów? Czy mieli adres domowy napisać? I pliczek nazwać Put_in, żeby od razu było wiadomo.

Panie Putin, ale tych trolli to se pan zabierz.

Zapewne na pozostałych trzech ściankach “kostki atrybucji” są już tylko napisy “Russia” :D

Biorąc pod uwagę imiona i nazwiska atak był ukierunkowany na Atos Rosja…czyżby jednak Rosja była odpowiedzialna.

Oczywiście, że atak był ukierunkowany na Atos. Kogo najlepiej zaatakować jak nie firmę obsługującą taką “imprezę”. Zawsze znajdzie się jakieś “najsłabsze ogniwo”. Nie ma zresztą firmy, która takiego nie posiada…

Pracowałem w Atosie prawie 3 lata i jakiś czas temu szczęśliwie zmieniłem pracodawcę. ‘Inżynierowie’ bez fundamentalnej wiedzy i zatrudnianie ludzi ‘z ulicy’ do działów technicznych to w tej firmie raczej rzecz powszechna. Jeśli chodzi o działy nietechniczne, a w nich ITILowskie twory typu MIM to ich użyteczność zbiega do 0, a często opłacani są lepiej niż techniczni. Fajna firma, żeby od razu po studiach zdobyć trochę doświadczenia, popracować w międzynarodowym środowisku i mieć trampolinę do nowego pracodawcy, ale na dłuższą metę to już nie bardzo.

A, i jeszcze coś ciekawego…

Na virustotal wchodzę w details potem w OS version i mam Win NT 5.1 czyli ikspek jest “królem Pjongczangu” :))))

I bardzo dobrze! Kto ich sponsoruje? DOW Chemicals odpowiedzialny za katastrofę w Bhopalu. Wybuchła fabryka pestycydów i wytruła na miejscu. Dane BBC mówią o około 3 tysiącach osób zmarłych natychmiast i 15 tysiącach w wyniku powikłań po kontakcie z uwolnioną substancją. Według ocen organizacji Greenpeace zmarło 20 tysięcy osób.

Do dzisiaj nie posprzątali i ciągle rodzą się zdeformowane dzieci. Tymczasem bawią sie od lat sposoring. Dlatego nie oglądam olimpiad od dawna. Tfu.

No chyba nie do końca – odpowiedzialnym było Union Carbide. DOW kupił Union Carbide dopiero w 2001 roku tak więc kilkanaście lat po wypadku w Bhopal.

Do kolegi 3311, który pracował w Atosie 3 lata.

Nie wiem w jakim towerze pracowałeś i co ci tam zrobili, ale mocno uogólniasz.

Ja pracuję w Atosie i wśród ludzi, których zdążyłem poznać, nie ma żadnych przypadków o których wspomniałeś. Naprawdę dajemy radę na tle reszty świata. Zdziwiłbyś się ile razy tłumaczymy podstawowe rzeczy Amerykanom, czy Niemcom. Ja w każdym razie jestem dumny z tego co robimy i jak robimy.

A to, że to korpo i wyciska z człowieka bezlitośnie ile się da i znajdzie się tam trochę absurdów to inna sprawa.

Mogłeś użyć opcji reply do mojej wypowiedzi :)

W moim komentarzu zawarłem tylko moje osobiste odczucie na temat tej firmy z perspektywy byłego pracownika, nikogo nie namawiam do dołączenia lub odejścia. Jeśli jesteś dumny ‘z tego co robimy i jak robimy’ to dobrze dla Ciebie, zostań tam i się zawodowo realizuj. Ja z kolei jestem dumny i zadowolony, że Atosowy epizod to już dla mnie przeszłość.

Ooo, widzę że dział HR się uaktywnił :)

Mała uwaga dla autora artykułu:

siedziba Atos znajduje się w Warszawie, w Bydgoszczy mieści się największy oddział w Polsce.

Not any more haha

Na tej kostce atrybucji to powinna być tylko sama Russia. Czyżby było ciężkie do odgadnięcia z jakiego kraju pochodzi samokhvalova czy vorobieva? Skoro mieli takie hasła jak widać to sami prosili o “atak”. Trudno nazwać atakiem łamanie haseł typu 123456 i tym podobnych – robią to już automaty.

samokhvalova czy vorobieva => każdy może nadać sobie takie nicki/loginy/jak zwał tak zwał. To o niczym nie świadczy.

Wprost przeciwnie – ja bym się zastanawiał, czemu rosyjscy hakerzy, którzy włamali się do systemów tak dobrze strzeżonych (Atos nie jest wcale taki słaby, jak go tu malują) używali tak łatwo rozpoznawalnych loginów?

Moim osobistym zdaniem to jest zwykłą przykrywką, którą zastosowali hakerzy, aby ukryć kim dokładniej są. Może nawet są grupą nie identyfikującą się z żadnym krajem. Ot po prostu chcieli, żeby uwaga skupiła się na ruskich, co odciągnęłoby resztę świata od podejrzeń kto naprawdę stoi za atakiem.

Co jeśli ten atak nie był też skierowany, aby skompromitować igrzyska, ale sam Atos?

Powiem tak: dopóki nie ma twardych dowodów (faktów) to nie ma co rzucać podejrzeniami. Jednym takim jest tylko fakt, że ktoś w Atosie nierozsądnie wrzucił plik zawierający poufne dane do sieci. Reszta to tylko domysły…

[…] 1. Jurij Sjergiejewicz Andrienko (Юрий Сергеевич Андриенко) – 32-latek, któremu zarzuca się przygotowanie komponentów oprogramowania NotPetya oraz Olympic Destroyer. […]