7/8/2018

Tydzień temu opisaliśmy jak szajka przestępców okrada klientów polskich banków dzięki nielegalnie wyrabianym duplikatom kart SIM. Wydawało nam się, że w tamtym artykule dość jasno wskazaliśmy co należy robić, aby zminimalizować straty, w sytuacji gdy ktoś uzyska duplikat Waszej karty SIM. Mimo to, w komentarzach pod artykułem wielu (zbyt wielu) czytelników sugerowało innym czytelnikom niezbyt dobre działania prewencyjne, takie jak np. przejście na autoryzację transakcji za pomocą jednorazowych kodów z kart zdrapek…

Postanowiliśmy więc porównać wszystkie metody autoryzacji operacji w bankowości internetowej i raz na zawsze wytłumaczyć, dlaczego generalnie zdrapki to nie najlepszy pomysł. Oraz dlaczego każdy, kto może powinien jak najszybciej przejść na tzw. mobilną autoryzację, czyli potwierdzanie transakcji na telefonie komórkowym. Ale nie kodem z SMS-a, a “przyciskiem” w aplikacji mobilnej banku.

Ale podczas tworzenia tego artykułu stało się coś zaskakującego dla nas samych. Otóż, im bardziej przyglądaliśmy się temu jak wyglądają wdrożenia autoryzacji mobilnej w różnych bankach, tym więcej poważnych błędów zauważaliśmy i w przypadku niektórych banków wręcz dochodziliśmy do wniosku, że włączenie autoryzacji mobilnej nie da klientowi w zasadzie żadnego pożytku, a może wręcz wiązać się z dodatkowymi kłopotami.

Dlatego w tym tekście poruszymy też bardzo niewygodne dla banków minusy korzystania z autoryzacji mobilnej — te o których banki celowo (bądź przez przeoczenie ;) nie chcą głośno mówić. Bo autoryzacja mobilna, niestety, nie jest świętym Graalem, jak mylnie sądzą niektórzy bankierzy. Ale zacznijmy od początku.

Dlaczego “karty zdrapki” to zły pomysł?

W przypadku wykonywania transakcji na rachunku bankowym, z punktu bezpieczeństwa klienta, ważne są dwie sprawy. Nie tylko to KTO wykonuje transakcję (tu zresztą nigdy bank nie będzie mieć 100% pewności, że to faktycznie jego klient, a nie ktoś komu klient dał wszystkie potrzebne dane i urządzenia) ale przede wszystkim CO konkretnie jest przedmiotem wykonywanej transakcji.

Jest różnica, czy robimy przelew za usługę kurierską na 25 PLN, czy transferujemy 20 000 na rachunek przestępcy. A właśnie brak świadomości tego CO się potwierdza, jest największym problemem korzystania z jednorazowych kodów z karty zdrapki (lub kodów jednorazowych “z listy”). Jeśli komputer zostanie zainfekowany złośliwym oprogramowaniem albo jeśli ofiara nabierze się podczas zakupów na przekręt z fałszywym Dotpay’em (czyli de-facto phishing), to w przypadku “zdrapek” nie będzie miała żadnych szans, żeby zorientować się, że to co widzi na ekranie swojego komputera (np. potwierdzenie przelewu za usługę kurierską na kwotę 25 PLN) jest tak naprawdę czymś innym (potwierdzeniem przelewu na 20 000 PLN na konto przestępcy).

Jednym zdaniem: jeśśli korzystasz z kart zdrapek z kodami, to przestępca ma ułatwione zadanie. Wystarczy że zainfekuje tylko jedno Twoje urządzenie — komputer — i koniec. Tracisz oszczędności życia. Jeśli jednak korzystasz z kodów przesyłanych SMS-em, to masz szansę wykryć, dzięki lekturze treści SMS-a, że wcale nie robisz przelewu na rachunek kuriera, a na rachunek przestępcy (lub, jak to zwykle bywa, potwierdzasz operację stworzenia nowego odbiorcy zaufanego, dzięki czemu przestępca później sam zrobi sobie wiele przelewów bez konieczności proszenia Cię o kody przesyłane Ci przez bank SMS-em. Przelewy do odbiorców zaufanych takich kodów nie potrzebują).

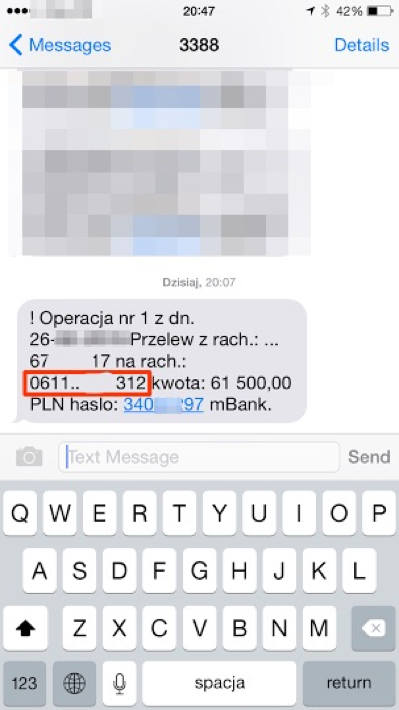

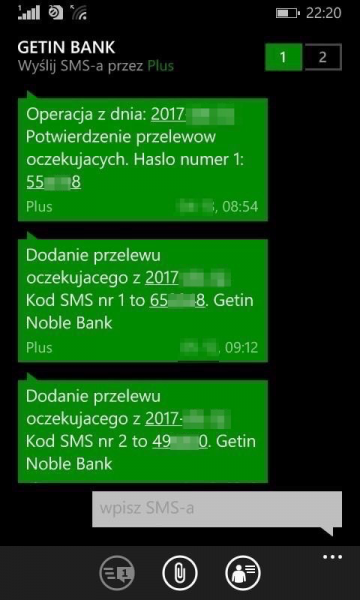

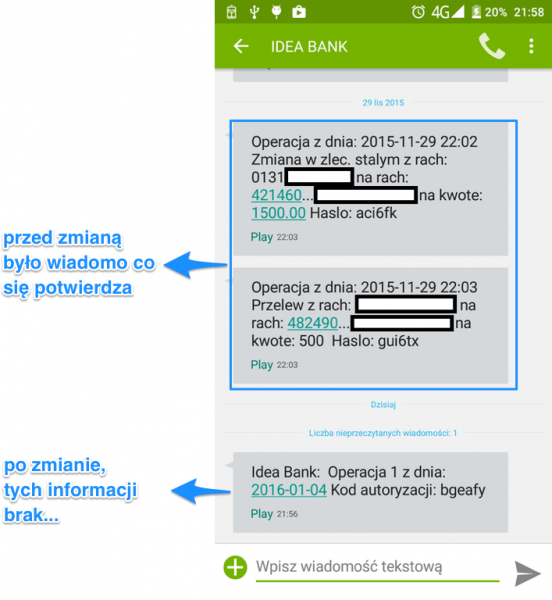

I właśnie dlatego kody przesyłane SMS-em są lepsze od kart zdrapek. O ile oczywiście zawierają szczegóły transakcji, której kod dotyczy. Niektóre banki takich informacji klientom nie przekazują (EDIT: Getin ponoć już pokazuje):

a inne potrafią zaprzestać pokazywania:

Ale SMS-y z kodami i szczegółami transakcji też nie są idealne, bo…

Jak wiecie z naszego zeszłotygodniowego artykułu, SMS-y z kodami z banku, które są wysyłane na Wasz telefon ktoś może przejąć. Bo albo wyrobi duplikat Waszej karty SIM, albo zainfekuje Wasz smartfon złośliwym oprogramowaniem (por. Uwaga na fałszywą aplikację mobilną BZWBK w oficjalnym sklepie Google) albo dokona ataku wprost na protokoły GSM (np. IMSI-Catcherem). Każda z powyższych metod pozwala przestępcy na przekierowanie lub pozyskanie treści SMS-ow z banku.

IMSI Catcher służący do przejmowania komunikacji telefonu komórkowego znajdującego się w jego zasięgu

Dlatego od kodów przesyłanych SMS-ami lepsze są tzw. tokeny challenge-response, które jako “challenge” przyjmują atrybut autoryzowanej operacji. Takich tokenów nie da się zainfekować, zduplikować lub zdalnie podsłuchać. Bo token to osobne “niekomunikujące się ze niezaufanym internetem” urządzenie.

Ale uwaga! Nie każdy token sprzętowy otrzymywany od banku, to token challenge-reponse, który generowanie jednorazowych kodów opiera o cechy transakcji (np. 4 cyfry numeru rachunku docelowego). Tokeny, które nie wymagają wpisywania fragmentu rachunku docelowego podczas autoryzacji, czyli nie bazują na cechach transakcji, są w zasadzie bez sensu, bo mają wszystkie wady tokena (bateria, zgubienie, zapomnienie) i wszystkie wady karty zdrapki (brak powiązania z autoryzowaną transakcją).

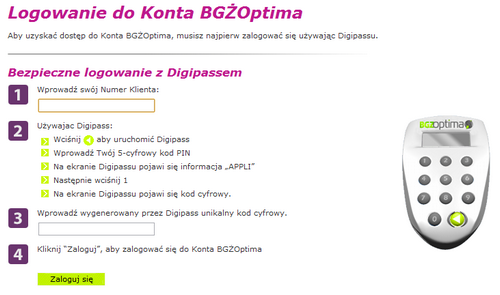

Niestety, mało który bank w Polsce udostępnia klientom tokeny Challenge-Response bazujące na cechach transakcji. I w sumie nie ma się co dziwić, bo nie należą one do najtańszych, trzeba w nich wymieniać baterie, klienci je zapominają ze sobą zabierać na wyjazdy, gubią i generalnie narzekają (zupełnie słusznie!) na łatwość użycia (tzw. usability). Z tych właśnie powodów, klienci (z negatywnym skutkiem dla swojego bezpieczeństwa) preferują dostawać (mniej bezpieczne) SMS-y. Każdy kto korzystał z tokenu w BGŻ Optima to potwierdzi:

Banki z tą niechęcią klientów walczą forsując rozwiązania “tokenów GSM”, czyli tak naprawdę aplikacji mobilnych. Klienci mają je przy sobie, regularnie ładują i generalnie od strony banku “taniej” jest zarządzać oprogramowaniem (aplikacją mobilną) niż sprzętem (tokenem). Problem w tym, że tokeny-aplikacje działają na urządzeniu, które można zainfekować i na tym polu przegrywają z tokenami z kretesem…

Czy autoryzacja transakcji aplikacją mobilną to dobry kompromis?

Biorąc pod uwagę wady i zalety wszystkich opisanych do tej pory metod autoryzacji przelewów, najsensowniejszym pod kątem bezpieczeństwa sposobem autoryzacji transakcji wydaje się więc aplikacja mobilna banku (o ile jest dobrze zaimplementowana — o tym za chwilę).

Aplikacja mobilna nie tylko wyraźnie pokazuje użytkownikowi co jest przedmiotem autoryzowanej operacji, ale dodatkowo dzięki szyfrowaniu komunikacji uniemożliwia przechwycenie lub zmodyfikowanie treści komunikatu (zarówno operatorowi GSM, który “widzi” treści SMS-ów, jak i osobie która wykonuje wspomniane wcześniej ataki na sieć GSM np. za pomocą protokołu SS7 lub IMSI Catchera). Nie mówiąc już o tym, że jeśli używa się aplikacji mobilnej do autoryzacji transakcji, to nie trzeba tracić czasu na “przepisywanie” kodu. Jest szybciej i wygodniej! A dla banku także taniej, bo nie bank nie musi ponosić kosztu wysyłanych do klienta SMS-ów (a jeśli myślicie, że dla bogatych banków taki koszt nie ma znaczenia, to jesteście w dużym błędzie :).

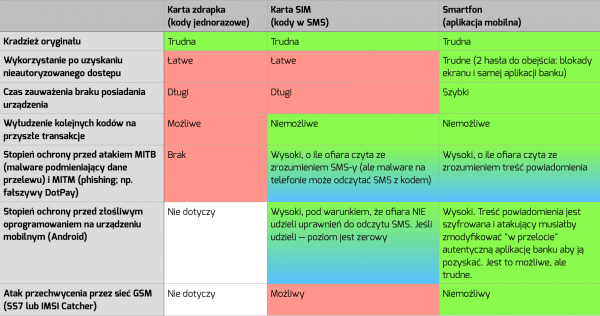

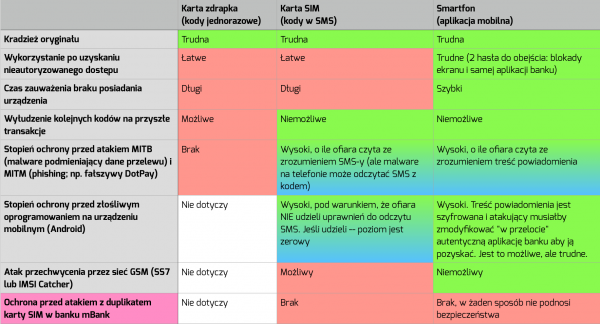

W poniższej tabeli, dla przejrzystości zestawiamy odporność zarówno mobilnej autoryzacji, jak i kart zdrapek oraz autoryzacji SMS-owej na popularne ataki na bankowość internetową:

Jak widać, dla autoryzacji mobilnej powyższe zestawienie wygląda świetnie, prawda? Wygrywa ona z SMS-ami. Ale zobaczmy jak korzystanie z autoryzacji mobilnej poradzi sobie z atakiem przy użyciu “duplikatu karty SIM“, czyli atakiem który jest bezpośrednią przyczyną powstania tego artykułu.

Atak na autoryzację mobilną w mBanku i kradzież dowolnej kwoty

Atak ten rozpiszemy na przykładzie mBanku, bo z tego banku korzystała jedna z opisywanych przez nas ofiar. Ofiara co prawda nie korzystała z autoryzacji mobilnej i być może dlatego wiele osób sugerowało, że gdyby jednak korzystała, to atak nie miałby szans powodzenia… Popatrzmy więc:

-

Złodziej w ataku z duplikatem karty SIM posiada:

-

– duplikat karty SIM ofiary (wyrobiony w salonie)

– PESEL ofiary (nie jest tajemnicą w przypadku właścicieli firm figurujących w KRS)

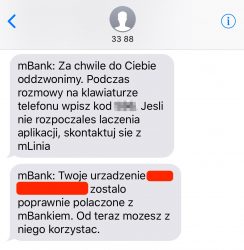

– nazwisko panieńskie matki ofiary

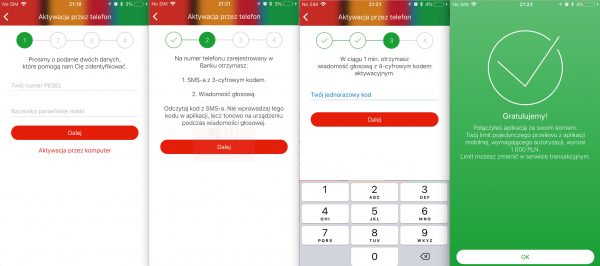

Mając te dane, złodziej może zainstalować aplikację mobilną mBanku na swoim telefonie, a następnie może powiązać ją z kontem ofiary. Wystarczy, że pobierze aplikację, zainstaluje ją, wprowadzi PESEL i nazwisko panieńskie ofiary oraz odbierze SMS-a z kodem jednorazowym (na duplikacie karty SIM). Kod ten musi podać chwilę później, kiedy zadzwoni do niego automat z mBanku (wstukuje się go na klawiaturze). W odpowiedzi automat podyktuje kod, który należy wpisać w aplikacji.

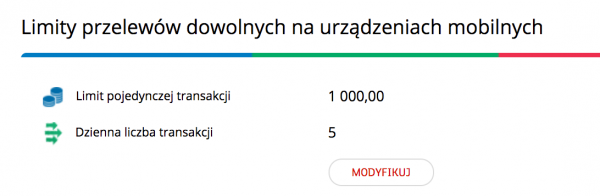

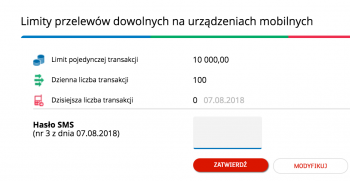

2 minuty i złodziej jest podpięty aplikacją mobilną pod konto ofiary. mBank jest tego świadomy i dlatego ryzyko kradzieży środków przez aplikację mobilną minimalizuje nakładanymi na aplikacje mobilną limitami:

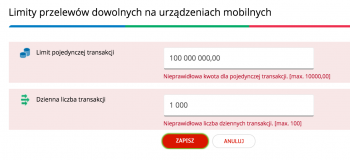

A więc za pomocą aplikacji mobilnej złodziej nie wytransferuje więcej niż 5 000 PLN. Gdyby chciał zmienić ten limit w serwisie online (a przypomnijmy, że w opisywanych przez nas atakach z duplikatem karty SIM, złodzieje mają hasło ofiary do serwisu online), napotka pewien problem:

No to wybierzmy maksymalną wartość 10 000 i spróbujmy wpisać 100 w liczbę transakcji:

Przestępca może więc teraz aplikacją mobilną wytransferować 10000*100, czyli milion złotych dziennie. Wszystko dlatego, że potwierdzenie zmiany limitu dla aplikacji mobilnych przychodzi SMS-em, a więc złodziej mający duplikat karty SIM będzie w stanie go odczytać.

Czy korzystanie z autoryzacji mobilnej utrudnia atak z duplikatem karty SIM?

Nie. I to było dla nas sporym zaskoczeniem.

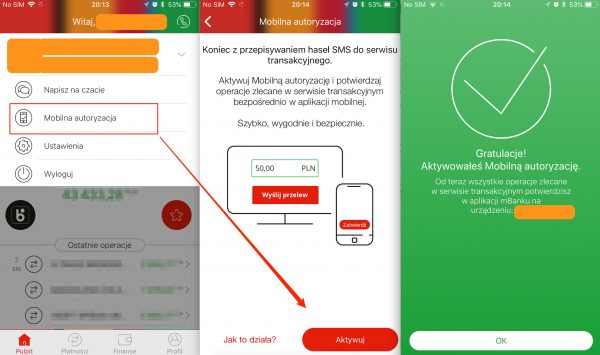

Gdyby ofiara korzystała z autoryzacji mobilnej, wszystko przebiegałoby dokładnie tak samo, z tym, że złodziej wcześniej musiałby włączyć autoryzację mobilną na swoim telefonie. Takie przepięcie autoryzacji mobilnej na złodziejski telefon to nic trudnego — wystarczy, że złodziej kliknie w aplikacji mBanku (którą złodziej wcześniej spiął z kontem ofiary) w jeden link:

Podsumowując, w przypadku mBanku, złodziej który ma login i hasło do konta oraz duplikat karty SIM może:

- Podpiąć aplikację mobilną pod konto ofiary (każda nowopodpięta aplikacja mobilna ustawia limit na 1000 x 5). Niestety, mBank o podpięciu nowej aplikacji informuje SMS-em, ale już nie powiadomieniem typu PUSH na starą aplikację, jeśli ofiara ma ją już zainstalowaną.

Czyli ten komunikat SMS o “nowym urządzeniu” widzi już tylko złodziej, a nie ofiara! Ona na tym etapie nie otrzymuje już SMS-ów, bo jej karta jest nieaktywna.

- Włączyć na urządzeniu autoryzację mobilną. To zaledwie 2 kliknięcia. Złodziej ma wszystko, czego do tego potrzebuje. I tu znów ofiara o niczym się nie dowie, bo niestety, mBank nie informuje właściciela wcześniej podpiętej do konta aplikacji mobilnej o tym, że ktoś “zabrał” mu zdolność do mobilnej autoryzacji. Czy to naprawdę takie trudne?

- Z włączoną autoryzacją mobilną złodziej może spokojnie podnieść limit do 10 000 x 100 (czyli miliona złotych), albo po prostu przełączyć rodzaj potwierdzania operacji na SMS i dowolnie zmienić limity oraz okraść konto ofiary z wszystkich środków, jeśli systemy antyfraudowe banku nie zareagują.

Tu przyznamy, że trochę nas takie zachowanie mBanku przeraziło. Bo już chcieliśmy rekomendować autoryzację mobilną jako najlepsze zabezpieczenie, ale okazuje się, że obecne wdrożenie autoryzacji mobilnej w mBanku w żaden sposób nie chroni klientów przed atakiem z duplikatem karty SIM. A wystarczyłoby np.:

- wysyłać o jednego PUSH-a więcej, jeśli ofiara miała skonfigurowaną aplikację mobilną i pod jej konto podpinana jest kolejna aplikacja (a dodatkowo — bo dlaczego by nie — także e-maila na adres e-mail klienta). Generalnie: powiadomić go każdym dostępnym kanałem.

- pozwolić klientom (na ich własne ryzyko, opcjonalnie) blokować na stałe (tj. do wizyty w banku) możliwość zmiany autoryzacji mobilnej z jednego urządzenia na inne.

Oba działania są proste do wdrożenia i nie obciążają klienta, jeśli sam tego nie chce. Co prawda takie “zdejmowanie blokady” tylko podczas wizyty w banku to jest pewne ryzyko dla banku. Bo jeśli to bankier (a nie pracownik operatora) dałby się nabrać na fałszywy dowód osobisty lub notarialne upoważnienie, to wina za kradzież pieniędzy z konta byłaby wtedy w 100% po stronie banku. Obecnie banki może się winą dzielić z operatorami.

Poszerzając więc naszą tabelę o przypadek ataku z duplikatem karty SIM dla mBanku mamy:

Oczywiście czym prędzej zwróciliśmy się do mBanku z pytaniami w tej sprawie.

mBank się tłumaczy

Odpowiedzi błyskawicznie udzielił nam Krzysztof Olszewski, rzecznik prasowy mBanku:

Niebezpiecznik: 1. Dlaczego mBank o podpięciu nowej aplikacji mobilnej informuje jedynie w kanale SMS, a nie również pushem przez aplikację mobilną, jeśli właściciel rachunku już ma taką aplikację zainstalowaną? To mogłoby ostrzec ofiarę/właściciela rachunku, że coś jest nie tak.

Krzysztof Olszewski: Wysyłanie informacji o aktywacji nowej aplikacji w wiadomości SMS było jak dotąd najpewniejszym sposobem szybkiego informowania klienta o takim zdarzeniu. Scenariuszy ataków jest wiele, a ten z duplikatem SIM jest tylko jednym z nich. W zdecydowanej większości przypadków powiadomienia SMS-owe są więc skuteczne w kwestii poinformowania klienta o zdarzeniu. Wysyłanie pusha na aktywowaną wcześniej aplikację mobilną z informacją o aktywacji nowej aplikacji tylko w niewielkim stopniu podniesie poziom bezpieczeństwa. Tą drogą informacji i tak nie otrzyma klient, który wcześniej z aplikacji mobilnej nie korzystał. Powiadomienie nie dotrze też w sytuacji, gdy telefon użytkownika (z nieaktywną już kartą SIM – po aktywacji duplikatu przez przestępcę) nie będzie w zasięgu sieci Wi-Fi. Stale pracujemy nad rozwojem naszej aplikacji – powiadomienia, o których mowa, wkrótce będą dostępne.

NBZP: 2. Dlaczego o włączeniu autoryzacji mobilnej w nowej aplikacji mBank nie informuje właściciela rachunku na innym urządzeniu, na którym właściciel uprzednio zainstalował aplikację mobilną, w której ma aktywną autoryzacją mobilną? Bez takiego powiadomienia właściciel nie wie, że ktoś inny przejmuje autoryzację mobilną, może dzięki niej zwiększyć limity transakcji i w konsekwencji może okraść konto.

KO: Taka funkcja jest w trakcie przygotowywania. Klient będzie otrzymywał pusha z informacją o zmianie urządzenia lub aplikacji z aktywną mobilną autoryzacją na wszystkie powiązane z nim urządzenia. Mówimy o informowaniu klienta o takiej zmianie, a nie zatwierdzaniu na poprzednim urządzeniu aktywacji mobilnej autoryzacji dla nowego urządzenia. Wynika to z faktu, że obecnie tylko kilka procent użytkowników aktywnie korzysta z więcej niż jednej aplikacji połączonej z rachunkiem. Zdecydowana większość klientów aktywnie używa wyłącznie ostatniej uruchomionej aplikacji. Te osoby, nie zamierzają korzystać z poprzednio aktywowanej aplikacji lub wręcz nie mają już takiej możliwości (np. z powodu odinstalowania aplikacji bez odłączenia jej od konta mBanku, resetu fabrycznego telefonu lub jego zniszczenia). Aktualnie analizujemy również możliwość zmiany procesu aktywacji aplikacji na kolejnych urządzeniach w oparciu o dodatkowe elementy całego ekosystemu bezpieczeństwa, m.in. badającego reputację oraz wiarygodność urządzeń. Dodatkowa informacja: wysyłamy również SMS informacyjny przy każdej zmianie metody autoryzacji z SMS na mobilną autoryzację.

NBZP: 3. Czy mBank planuje także wprowadzić dodatkowe (ale opcjonalne, czyli do decyzji klienta i na jego ryzyko) metody ochrony przed atakami z duplikatem karty SIM? Np. trwałe zablokowanie możliwości dołączania nowych urządzeń mobilnych do rachunku bankowego, co w przypadku np. zguby telefonu wymagałoby fizycznego stawienia się w oddziale banku aby znieść blokadę?

KO: Nieustannie pracujemy nad rozwiązaniami z dziedziny bezpieczeństwa, by jak najlepiej chroniły klientów przed kolejnymi pomysłami przestępców. Jest to wyzwanie, z którym w dzisiejszym świecie muszą mierzyć się nie tylko banki, ale i wszystkie poważne firmy. Nie jest tak, że raz opracowane zabezpieczenie będzie w pełni skuteczne do końca. Wiemy o tym, i dlatego wciąż je udoskonalamy. W tym wypadku, w parze z działaniami banków, musi iść też odpowiednia reakcja operatorów. Powiedzmy to wprost – jeśli wydawcy kart SIM nie zmienią polityki dotyczącej duplikatów, każde zabezpieczenie, wdrożone przez bank, może być niewystarczające. Ograniczenie aktywacji aplikacji mobilnej na nowych urządzeniach byłoby wbrew interesom klientów. Średnio miesięcznie aż 100 tys. z nich dokonuje ponownej aktywacji swojej aplikacji, co wynika głównie ze zmiany, zgubienia lub awarii urządzenia. Zresztą konieczność odwiedzenia oddziału banku i tak mogłaby być niewystarczająca, biorąc pod uwagę ataki spear phishingowe z wykorzystaniem fałszywych dowodów tożsamości (które de facto przestępcy już posiadają, żeby móc wystąpić o duplikat karty SIM).

Odpowiedzi mBanku trochę nas uspokoiły. Podsumowując — będzie lepiej. Oby szybko. Cieszymy się, że choć mBank początkowo starał się wykazywać, że proponowane przez nas rozwiazanie nie będzie użyteczne i “w niewielkim stopniu podniesie poziom bezpieczeństwa”, to jednak w dalszej części wypowiedzi zobowiązał się do wprowadzenia zabezpieczeń polegających dokładnie na tym, co proponowaliśmy. I zgadzamy się, że w ataku “z duplikatem karty SIM” działania do podjęcia mają przede wszystkim operatorzy GSM, którzy te duplikaty bezpodstawnie wydają (cudownym operatorom poświęcimy osobny artykuł niebawem).

Wierzymy w to, że mBank jest w stanie szybko reagować na problem, bo już to raz widzieliśmy w praktyce. Na przełomie roku opisaliśmy sytuację klienta, któremu przestępca przekierował telefon w T-Mobile i przekierowanie wykorzystał do instalacji aplikacji mobilnej mBanku na swoim złodziejskim telefonie. Tak, w T-Mobile wystarczy zadzwonić na infolinię i podać PESEL klienta… mBank wtedy zareagował bardzo szybko, wprowadzając do procedury instalacji aplikacji również wymóg podania kodu z SMS-a (SMS-ów nie da się przekierować).

Jest więc szansa, że niebawem autoryzację mobilną w mBanku będzie sens włączyć, a powodem do jej włączenia będzie nie tylko “brak konieczności przepisywania kodu SMS z telefonu do formularza na stronie” czy zawierające więcej szczegółów, dłuższe komunikaty autoryzacyjne, a również aspekty wyższego bezpieczeństwa.

A tak wygląda analogiczna operacja potwierdzana SMS-em, który wedle mBanku ma co do zasady zawierać zdecydowanie mniej informacji na temat potwierdzanych transakcji:

Jak widać, komunikaty w aplikacji mobilnej nie (zawsze) są bardziej szczegółowe, choć mogłyby być i sam mBank taką “większą szczegółowość” wykazuje jako zaletę autoryzacji mobilnej.

Jeszcze jeden śmierdzący problem autoryzacji/aplikacji mobilnych…

Na koniec warto autoryzacji mobilnej (a raczej koniecznej do jej działania aplikacji mobilnej banku) wytknąć jeszcze jeden minus. Zainstalowanie aplikacji banku (ale nie tylko banku) na telefonie to częściowa utrata prywatności. W zależności od udzielonych uprawnień (ale i sprytu programistów), bank (czy inny producent aplikacji) może uzyskać dostęp do naszej lokalizacji, danych naszych znajomych, nazwy naszego urządzenia, sieci Wi-Fi, numerów IMSI czy IMEI (por. Używając aplikacji mobilnych płacisz swoimi danymi).

Banki — miejmy nadzieję — będą bardziej zainteresowane aby te informacje wykorzystać nie do profilowania a do ochrony swoich klientów (np. wykrycie zmian w lokalizacji pomiędzy autoryzacjami, choć obie zostały zainicjowane z tego samego IP). Ale zawsze warto mieć na uwadze że instalując jakąś aplikację, dajemy jej dostęp do naszych danych i “wierzymy” że nic złego z nimi nie robi. A czasem ta wiara jest bardzo naiwna (por. błędy w aplikacjach mobilnych polskich banków).

A jak to wygląda w innych bankach?

Na koniec zaznaczmy jeszcze raz, że sensowność wykorzystania autoryzacji mobilnej w ochronie przed duplikatem karty SIM pokazaliśmy na przykładzie wyłącznie mBanku. W innych bankach zachowanie może być lepsze (albo gorsze). Prowadzimy w tym zakresie własne badania, ale z przyjemnością przyjmiemy Waszą pomoc, drodzy Czytelnicy.

Jeśli macie konto w innych bankach — przeprowadźcie poniższe eksperymenty na własną rękę i wklejcie w komentarzach nazwę banku oraz odpowiedzi na takie pytania:

-

A. Co jest potrzebne aby zainstalować i powiązać z kontem ofiary aplikację mobilną (nazwisko, pesel, numer rachunku, panieńskie matki)?

B. Czy ofiara dowiaduje się (inaczej niż przez SMS), że aplikacja mobilna została powiązana z kontem?

C. Czy aplikacja mobilna posiada ograniczenie na liczbę / kwotę przelewów, jeśli tak, to jakie?

D. Co jest potrzebne aby włączyć autoryzację transakcji przy pomocy aplikacji mobilnej?

E. Czy można mieć aktywne więcej niż 1 urządzenie do autoryzacji mobilnej?

F. Czy jeśli ofiara korzysta z autoryzacji mobilnej, a złodziej aktywuje autoryzacje mobilną na swoim telefonie (na aplikacji powiązanej z kontem ofiary) to ofiara otrzyma jakiś komunikat (inaczej niż przez SMS)?

G. Co jest potrzebne, aby podnieść limity transakcji (login, hasło, sama aplikacja mobilna, odebranie kodu z SMS)?

H. Co jest potrzebne, aby zmienić sposób autoryzacji transakcji z mobilnego z powrotem na kody SMS-owe?

A jeśli interesują Was ogólne porady jak bezpiecznie korzystać z bankowości internetowej, to zapraszamy na nasz wykład pt. Jak nie dać się zhackować?. Niebawem ruszamy w Polskę i odwiedzimy Warszawę, Kraków, Gdańsk, Wrocław oraz po raz pierwszy Katowice. W 3 godziny pokażemy jak zabezpieczyć swój komputer, smartfon i cyfrową tożsamość — nie tylko podczas korzystania z bankowości internetowej ale również w trakcie zakupów online i zwykłego “relaksowania się” na portalach społecznościowych. Szczegółowe daty, miejsca i możliwość rezerwacji miejsca jest możliwa tutaj.

PS. Jeśli po lekturze tego artykułu dalej chcesz korzystać z kart zdrapek, to albo jesteś osobą, która nie przeczytała artykułu ze zrozumieniem, albo bardzo specyficznym przypadkiem osoby, która transakcje w banku robi tylko i wyłącznie na jednym, osobnym, dedykowanym wyłącznie do celów bankowości ciągle aktualizowanym urządzeniu i tylko tam. Ciężko nam uwierzyć że takie osoby istnieją. Ale nawet gdyby istniały, to wtedy w mBanku i tak można je okraść duplikatem karty SIM do kwoty 5000 PLN.

PPS. Jeszcze w tym tygodniu opublikujemy opis tego, jak kilka razy w różnych salonach próbowaliśmy wyrobić, w sposób nieautoryzowany, duplikat czyjejś karty SIM (spoiler: udało nam się). Artykuł obecnie okraszamy kilkoma Waszymi historiami, które ostatnio podsyłaliście, a które opisywały jak operatorzy nie weryfikowali Waszej tożsamości i wydawali Wam duplikaty bez sprawdzania danych osobowych. Jeśli i Tobie się to przydarzyło, daj nam znać.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy wy czasem namawiając czytelników do publicznej odpowiedzi na wasze pytania nie ulatwiscie zloczyncom zdobycie informacji?

Co to za przestępca który sam o tym nie wie? :)

W pierwszej chwili też mi to przyszło do głowy ale przest�??pcy sami “rozpracowują” te mechanizmy. Publikacja takich informacji powinna wywołać dyskusję i wstęp do poprawy zabezpieczeń w bankach. Poza tym wyjdzie tu swoiste porównanie kto,co i jak robi (banki). W przypadku braku reakcji na publikację ze strony banku i wprowadzenia zmian klienci sami “ich za to rozliczą” i dobrze. Jednostkom trudniej wywierać “presję zmian” na duże instytucje niż grupom. Trzymam kciuki

Adwokaturze security through obscurity czas najwyższy powiedzieć STOP. Jawność metod, jawność zabezpieczeń, tajność i odpowiedni stopień zabezpieczenia kluczy – to jest rozwiązanie.

To juz wole krypto… Mam klucz prywatny i wiem, ze za niego odpowiadam.

Jak klucz prywatny rozwiązuje Twoje problemy?

Zweryfikujcie jak bezpieczny jest mobilny PekaoToken z Pekao S.A. Uzywam go od jakiegos czasu i wydaje sie dosc sensownie zorganizowany i sposob kojarzenia aplikacji z rachunkiem tez wydaje się bezpieczny.

>Nie mówiąc już o tym, że jeśli używa się aplikacji mobilnej do autoryzacji transakcji, to nie trzeba tracić czasu na “przepisywanie” kodu. Jest szybciej i wygodniej!

==========

Za to trzeba odpalić aplikację, wpisać hasło do aplikacji, wejść w menu. Jak się robi kilka(naście) przelewów, to ta wersja jest szybsza i wygodniejsza. A jak jeden, to wersja z SMSem lepsza. Testuję właśnie mobilne autoryzacje mBanku i sam nie wiem co wybrać, bo jednak często robię 1 przelew i wtedy procedura przez apkę jest mozolnie niewygodna :(

Zależy jaka aplikacja. Moja wysyła powiadomienie push o czekaniu na potwierdzenie przelewu i po kliknięciu notyfikacji przenosi do aplikacji. Przy nowych telefonach nie trzeba wpisywać hasła, bo można się uwierzytelnić odciskiem palca. Dlatego w moim przypadku to są dokładnie 4 kliknięcia:

1. dotknięcie czytnika linii papilarnych.

2. kliknięcie w powiadomienie.

3. uwierzytelnienie palcem.

4. kliknięcie w przycisk.

Cała procedura trwa więc kilka sekund, czyli szybciej niż czekanie na SMS ;).

Wiemy też z doniesień czyteonikow, że apka mBanku ma problem z FaceID – wiesza się i nie pokazuje powiadomień po “odtwarzowaniu”.

W Android też był taki problem, że czasem powiadomienie znikało. Ale to jeszcze w becie poprawili. Pamiętam, bo zgłaszałem ;-).

Zresztą nawet jeśli zniknie powiadomienie, to można wejść samemu w listę i też działa… A każdym razie u mnie działa ;-)

Pekao:

A: PeoPay: w zasadzie 12 cyferek: 8 to nr klienta, 4 to pin

PekaoToken: Trzeba się zalogować na stronę banku i wygenerować kod autoryzacji tokena, do przepisania w apce

B: PeoPay: Żadnego powiadomienia

PekaoToken: Tylko SMS

C: Są, jak dobrze pamiętam to 500zł dziennie

D:W punkcie A

E: Nie sprawdzałem

F: Nie sprawdzałem

G: Zmiana limitu w aplikacji natychmiast generuje połączenie z infolinii banku

H: Wystarczy kliknięcie przycisku na stronie banku, ale SMS są płatne 20gr za 1

Co do A, to powinienem jeszcze dodać, że jeżeli klient banku nie instalował wcześniej aplikacji mobilnej, to nie ma kodu PIN, wtedy loguje się swoim normalnym hasłem do banku, tak jakby logował się przez przeglądarkę

W PeoPay identyfikator użytkownika jest różny od numeru klienta do Pekao24 (przychodzi w mailu po aktywowaniu apki po raz pierwszy, można go też uzyskać na infolinii banku po uwierzytelnieniu się + dodatkowych pytaniach weryfikacyjnych od konsultanta).

Co do B – można takie powiadomienia włączyć we wszystkich przypadkach, SMS-em (usługa dodatkowo płatna, bodajże 20 gr od powiadomienia)

C – limity można dowolnie modyfikować, ich zmiana wymaga potwierdzenia aktualnie używaną metodą autoryzacji. Zmiana metody autoryzacji wymaga podania kodu z obecnie używanej, w przypadku krytycznym (np. telefon się zresetował do fabryki – klucze prywatne apki NIE są backupowane) kontakt z infolinią, po drobiazgowej weryfikacji klienta mogą zmienić metodę uwierzytelniania na SMS.

D – dopowiem jeszcze, że apka mobilna ma zupełnie inne uwierzytelnianie przelewów niż serwis webowy – do przelewów z apki trzeba ustawić PIN potwierdzenia, różny od wszystkich innych używanych, szczególnie od pinu do PekaoTokena i do TelePekao.

E – do autoryzacji nigdy w życiu, skojarzenie apki uwierzytelniającej wymaga podania kodu autoryzacyjnego, który jest jednorazowy (to jest jedna z dosłownie DWÓCH operacji, podczas których wymagany jest dostęp do internetu po stronie mobilnej – drugą jest zmiana PINu do apki) – skojarzenie drugiego urządzenia wywala już skojarzone. Co innego apka Pekao24 – tych może być bodajże cztery skojarzone z jednym kontem, żeby dodać kolejną trzeba wyrejestrować jedną z już używanych (Ustawienia -> Aplikacja mobilna).

F – nie zrobi tego, dopóki nie ma dostępu do starej apki (kod potwierdzenia przy próbie wygenerowania kolejnego authkodu trzeba pobrać z już zautoryzowanego urządzenia) – ewentualnie dopóki nie przekona pracownika banku na infolinii do zresetowania metody autoryzacji (a konsultanci Pekao mają takie metody weryfikacji, że dane z FB są zupełnie niewystarczające – czasem pytają się o rzeczy już na samym rachunku, których nie widać bez podania chociaż “pobranego kodu” – PekaoToken ma DWA rodzaje kodów – “pobierane” i challenge/response – te drugie np. do wykonywania przelewów czy dodawania odbiorców zdefiniowanych).

W ogóle Pekao ma TRZY (właściwie to pięć, ale trzy dla indywidualnych) aplikacje, każda do czego innego:

– Pekao24 (w sklepie MS: Bank Pekao) – do obsługi samego rachunku

– PekaoToken – do uwierzytelniania operacji

– PeoPay – płatności mobilne, NFC, wypłaty z bankomatów bez karty itp.

Dla biznesowych są jeszcze dwie:

– PeoPay mPOS – przyjmowanie płatności zbliżeniowych/mobilnych

– PekaoFirma24 – odpowiednik zwykłego Pekao24 dla rachunków firmowych.

Od kiedy zrobili rework PeoPay, jest to nr klienta. Przez identyfikator już się nie da zalogować

“Rework” nie dotknął jeszcze W10M – tutaj w dalszym ciągu pozostaje niezależny identyfikator ;)

co do pekao i peopay trzeba również zaznaczyc ze aby uruchomić aplikacje trzeba o ile dobrze pamiętam, wysłać request o aktywacje na stronie banku.

Do pekaotoken tak, ale peopay wymaga tylko jednej aktywacji, kolejne logowania nie wymagają niczego poza nr klienta i pinem

W ING przy autoryzacji każdej transakcji można kliknąć – “zmień sposób autoryzacji na SMS” i bez problemu zatwierdzić ją smsem.

Powtarzam po raz kolejny, odklejcie się trochę od ekranów telefonów i aplikacji mobilnych. Aplikacja mobilna banku to zło tak samo jak karta płatnicza (brak kontroli wydatków, przerwy techniczne, śledzenie, profilowanie…). Telefon do autoryzacji: kupujemy starą Nokię i dodatkowego prepaida, trzymamy ją w szufladzie ze skarpetkami a włączamy tylko żeby autoryzować transakcje (numer znamy tylko my i bank).

Wyjazdy? Idziemy do kantoru po banknoty, nosimy w nieprzemakalnych woreczkach na szyi. Czasem wożę tak kilka tyś. USD i w przeciwieństwie do wad telefonu czy kart (zalanie wodą morską, uszkodzenie fizyczne, niekorzystne przewalutowania, blokada po wykryciu transakcji z Tanzanii…) nie miałem żadnych problemów.

W przypadku mbanku oddzielny numer do przelewów jest i tak widoczny po zalogowaniu po wejściu w doładowanie telefonu, także zlodziej mając dane logowania wie do jakiego numeru dorobić duplikat.

To już chyba wolę trzymać na koncie bankowym i potem łazić po sądach szargając się o odszkodowanie, niż stracić całą kasę w przypadku dostania w zęby. Oczywiście strata dokumentów i telefonu w niczym nie przeszkadza w okradzeniu konta, jeżeli ktoś się uprze. Zawsze może ci zrobić włam do domu. Numer telefonu też może zebrać phishingiem. Wyżej też masz przykład maszyny, do przechwytywania smsów, nawet z telefonu, o którym nikt nie ma pojęcia. Inaczej mówiąc – jak ktoś chce i potrafi to i tak znajdzie sposób, żeby dobrać się do twoich pieniędzy.

Nie, numeru nie znasz tylko Ty i twój bank… zna go także Twój operator komórkowy dzięki ustawie antyterrorystycznej i wymuszeniu rejestracji numerów. Tak, szeregowi pracownicy z reguły mają dostęp do danych klientów i pewne sprzedadzą je za bezcen.

Rozwiązaniem czasem są po prostu 2 konta. Na pierwszym trzymamy grubszą kasę i mamy na nim tylko jednego odbiorcę zdefiniowanego (siebie w drugim banku). Do tego tylko karta zdrapka do autoryzacji, którą zaraz po zdefiniowaniu tego jedynego odbiorcy niszczymy. Jeżeli ktoś chce nas wyczyścić z kasy musi przejąć 2 konta. Do tego prosta zasada, że nigdy nie dostajemy się do obu kont z tego samego urządzenia. Ryzykujemy tylko środki bieżące na rachunku z kartą i dostępem do przelewów. Czyli w moim przypadku około 2000PLN

A wypożyczałeś kiedyś samochód za granicą?

KBL, ryzykujemy nie tylko 2kPLN, ale także zaciągnięte kredyty.

Mbank – potwierdzam – beznadziejnie zabezpieczony bank!

Kupiłem specjalną kartę SIM tylko do potwierdzeń sms-owych. I co z tego, jak ten nowy numer jest od razu widoczny przy próbie robienia przelewu. Po przechwyceniu loginu i hasła (nasłuch lub fałszywy dotpay) to jestem całkowicie bezbronny na duplikat karty SIM.

Dlatego czym predzej przelałem wszystkie pieniądze do innego banku, a było ich całkiem dużo!!! Pytałem o token sprzętowy Mbanku – w praktyce niemożliwy! I tak wyglądają realia, a Pan z Mbanku – twierdzi że wina operatorów GSM, – nikt bankom nie nakazuje oferować autoryzacji SMS – to jest ich wybór.

Ales ty nienowoczesny! Malo postępowy i w ogole wsteczny :) Liczy sie postęp! Hahaha :)

Wysyłajcie odpowiedzi najlepiej na maila… mniej info dojdzie do nieodpowiednich ludzi :p

Pekao SA (żubr)

A. Numer klienta, hasło do serwisu internetowego, potwierdzenie z kodu SMS (niezależnie od metody autoryzacji), który zawiera informację o typie operacji (rejstracja aplikacji mobilnej).

B. Nie ma żadnej informacji po dodaniu aplikacji.

C. Są dwa rodzaje limitów: limit na transakcje bezgotówkowe, limit na wypłaty z bankomatów, każdy z nich dodatkowo dzieli się na limit dzienny i miesięczny operacji danego typu, brak limitów co do ilości transakcji.

D. Aplikacja obsługująca serwis płatności nie posiada możliwości dokonywania autoryzacji, natomiast bank oferuję osobną aplikację typu token (challenge-response), do aktywacji tej aplikacji potrzebne są numer klienta oraz hasło do serwisu internetowego oraz kod z obecnej metody autoryzacji.

E. Tak, można mieć kilka urządzeń.

F. Nie wiem

G. Login, hasło, kod z obecnej metody autoryzacji

H. Login, hasło, kod z obecnej metody autoryzacji

PKOBP

A. Login do bankowości internetowej i hasło do niej, a później weryfikacja poprzez wysłanie sms z numeru

B. Nie

C. Blik: 1000 PLN dziennie, Przlewy 1000 PLN dziennie, płatności internetowe 1000 PLN dziennie (są one domyślne, przez aplikację zmienić nie można)

D. Nie można autoryzować przelewów przez aplikacje (nie licząc przelewów zleconych w aplikacji)

E. Można mieć zaktywowaną tylko jedną aplikację. Przy próbie zalogowania się na pierwszą aplikacje jest informacja, że konto skasowane, zaloguj się ponownie

F. W wersji aplikacji na Androida nie ma opcji dotyczących powiadomień, lecz wygląda na to, że w wersji na iOS opcje powiadomieć istnieją: https://iko.pkobp.pl/funkcje/powiadomienia/

G. Login, hasło, sms

H. NIe dotyczy

G. Sama aplikacja, można zmienić od ręki np limit wypłaty z bankomatu itp.

do przelewów przez www:

Można użyć aplikacji do generowania tokenów, iPKO się nazywa, osobno generuje kod potrzebny do zalogowania do banku i osobno kod do autoryzacji przelewu. Kod do autoryzacji przelewu dostajemy po uprzednim wklepaniu kodu operacji, otrzymanego na stronie banku.

D. Przez IKO nie można, ale jest od tego oddzielna aplikacja – “Token IPKO” – którą to można ustawić jako narzędzie autoryzacyjne.

Aktywowanie nowej aplikacji Token IPKO wymaga podania kodu c-r z poprzedniej, w przeciwieństwie do PekaoToken. Czyli w PKO BP aplikacja z tokenem wygląda na odporną na atak z duplikatem karty SIM, a w Pekao bezpieczny jest tylko token sprzętowy.

Drobne sprostowanie:

Po pierwsze, PKO posiada 2 osobne aplikacje: jedna do tokenów (i działa 1:1 jak token challenge-response, wymaga tylko połączenia z internetem przy jej pierwszym uruchomieniu/aktywacjii), oraz 2gą aplikację mobilną do “normalnej” bankowości. Nie dzielą one między sobą żadnych funkcjonalności. Niżej odpowiedzi odnośnie tokena

A. Numer klienta + hasło + jednorazowy kod z dotychczasowej metody autoryzacji (token mobilny, smsy lub zdrapki)

B. Niestety, nie

C. Aplikacja do tokena nie posiada możliwości dokonywania przelewów samodzielnie, aplikacja IKO posiada (ale nie posiada funkci tokena) i domyślne to 1000 na każdy z 3ch typów operacji, można je zmienić przez stronę WWW, co wymaga podania kodu z metody uwierzytelniania.

D. Aby włączyć uwierzytelnianie tokenem iPKO, patrz punkt pierwszy. Jeśli chodzi o IKO: nie ma takiej możliwości, do uwierzytelniania służy token, nie IKO.

E. Jedynie jako metodę zapasową, co wymaga działań jak wyżej. Skorzystanie z metody zapasowej wymaga ustawienia jej jako główną np dzwoniąc na infolinię. Na infolinii nie ma możliwości aktywacji nieautoryzowanej wcześniej metody uwierzytelniania, jeśli nie mamy dostępu do innej.

F. Nie

G. Login + hasło + kod dotychczasowej metody

H. Login + hasło + kod dotychczasowej metody

Jedna tylko uwaga co do tokenu iPKO: jest to “standardowy” token challenge-response w formie aplikacji. Ma jednak on jedną wadę, mianowicie nie przepisujemy tam danych z transakcji, ale numer transakcji który bank nam podaje, gdy próbujemy jej dokonać. Nie jest on w widoczny sposób powiązany z transakcją (nie jest to fragment numeru konta, kwoty itp), więc nie wiemy czy na pewno autoryzujemy to, co widzimy na ekranie.

Wydaje mi się, że autoryzacja na telefonie (ale niepowiązana z sim) to zmniejszenie bezpieczeństwa.

Wystarczy znajomość hasła do bankowości oraz dostęp do telefonu i można sobie “przenieść” autoryzację na inne urządzenie. Po czym telefon wyczyścić (sms) i zostawić jak gdyby nigdy nic.

Do momentu sprawdzenia stanu konta ofiara jest nieświadoma problemu.

To krok gorzej niż duplikat SIM bo wtedy “od razu wiadomo” – nie działa telefon. Gorzej niż kradzież telefonu, bo wtedy też się od razu wie (raczej).

Hm w jaki sposób operatorzy wydają duplikat skoro muszą wylegitymować osobę, która przychodzi pod duplikat. A złodziej nie ma przecież naszego dowodu

Zlodziej ma fałszywy dowód. Taki dowód na dowolne dane można zamówić w necie za 350 zł.

Ostatnio było tu o tym głośno (T-Mobile i Orange)

https://niebezpiecznik.pl/post/duplikat-karty-sim-kradziez-bank-mbank-bzwbk/

Fałszywy dowód z moim zdjęciem? Po co sieci skanują dowody (mimo, że to niedozwolona praktyka) gdzie widnieje zdjęcie właściciela.

Przeciez nie musi to byc Twoje zdjecie ;) Pomijamy tez tutaj fakt, ze wielu pracownikow operatora nawet nie sprawdza danych. Podajesz PESEL i masz wszystko :/

Już nie skanują dowodów. Więc zdjęcie nie ma znaczenia. Poza tym ma być niedługo art., że czasem udaje się uzyskać duplikat SIM bez dowodu.

Straszne kombinacje z tymi aplikacjami mobilnymi, a wystarczy odpalić na smartfonie mini operę i mamy szyfrowane połączenie z pełną autoryzacją.

Chyba nie do końca zrozumiałeś o czym my tu :-)

Akurat z tymi phisingiem na kody zdrapki nie do końca trafione. Kod ze zdrapki wpisuje się zawsze na stronie banku (przynajmniej w PKO BP), a nie w dotpayach. Phising jest utrudniony przez losowość i jednorazowość kodu (na phising musiałbym się więc złapać dopiero w momencie gdy przestępca zlecił przelew, odświeżenie strony zużywa kod). Dlatego właśnie uważam, że to rozwiązanie jest najbezpieczniejsze z wymienionych, bo trudno uzyskać kod poza fizyczną kradzieżą.

Sam się przesiadłem na smsy ze względu na wygodę, ale jak czytam o tych podróbkach kart SIM to myślę, że wrócę do zdrapek.

Przeczytaj tabelkę z wierszem MITM/MITB

Strona banku, którą widzisz na komputerze, może być kompletnie spreparowana, gdy Twój komputer jest zainfekowany. Będziesz “widział”, że robisz przelew, który planowałeś, a tak na prawdę jak wspomniano w artykule, zatwierdzasz zupełnie co innego. Widziałem już na youtube nagrania rozgoryczonych klientów, którzy np. pokazują na nagraniu, jak w historii transakcji jest, że swoje “pieniążki”, przelewali tam, gdzie chcieli, a potem otwierają potwierdzenie pdf i tam zupełnie inne konto. I to bank zły, bo na stronie “oszukujo”. A to po prostu wirus bez problemu podmienia html, ale z pdf’em już nie ma tak łatwo.

Bank Millenium:

A. Millekod, Hasło SMS, Hasło Mobilne (ustalane przy pierwszym powiązaniu aplikacji)

B. Tak, wiadomość Push w aplikacji mobilnej na każdym urządzeniu

C. Tak, dzienny kwotowy (nie znam domyślnego zmieniłem to dawno temu)

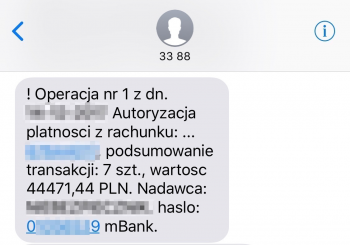

D. Millekod, H@sło1, Hasło SMS – SMS nie zawiera opisu (np. Operacja nr 5 z dn. 07-08-2018 HasłoSMS: 123456)

E. Tak

F. Autoryzacja jest uruchamiana na konto nie na telefon (aktywując autoryzację mobilną autoryzuje się wszystkie podpięte urządzenia – z tego co ja rozumiem bo nie można włączyć autoryzacji tylko na jednym urządzeniu)

G. Millekod, H@sło1, Hasło SMS – można zmienić tylko przez stronę www (w aplikacji mobilnej tylko podgląd części limitów)

H. Millekod, H@sło1, Hasło SMS – SMS nie zawiera opisu (np. Operacja nr 5 z dn. 07-08-2018 HasłoSMS: 123456)

Ehh, nawiązując do Waszego PS. Pracowałem w T-Mobile i nigdy, ale to nigdy sam nie wyrobiłem karty klientowi, jeśli nie okazał dowodu. Raz za to, byłem świadkiem sytuacji, w której kolega został zmuszony przez kierownika, do wyrobienia karty Panu “Heniowi” bo to kolega kierownika. No nie wiem, ja wyzwiska i wulgaryzmy od żon, których “mąż ciężko pracuje w Anglii i nie ma czasu przyjechać wyrobić tej je***** karty” przyjmowałem na klatę, więc nie wiem jakim trzeba być bezmózgiem, żeby takie duplikaty wydawać.

Hej, niebezpiecznik, jednego typa od tych złodziejów, policja już złapała, wiadomo co z resztą tej grupy?

A według mnie takie instalowanie drugiej apki i spinanie jej z kontem powinno być potwierdzane przez właściciela w pierwszej apce. Tak, żeby jedna apka była główna, a reszta zależnymi od niej. I np mam apkę główną i chcę zainstalować drugą np żonie. Wtedy dostaję powiadomienie w głównej apce, że dodatkowa apka spina się z moim kontem i pyta czy się zgadzam. Zgadzam się i z tej drugiej apki można potwierdzić przelew, ale dopiero za zgodą w głównej. Trochę uciążliwe i widzę za co płaci żona, ale można nadać uprawnienia zależnej apce w głównej. W takim wypadku tylko zgubienie telefonu może pozwolić na spięcie innej apki z kontem, a to już nie będzie konieczne, bo telefon z główną apką ma złodziej i robi co chce.

A co jak zgubisz telefon? Albo – jak wskazuje rzecznik mBanku – odinstalujesz apke bez odpięcia?

W mBanku odpięcie apki od konta i przejście na SMS-y wymaga potwierdzenia w tejże apce. Przynajmniej tak było jakieś 3 tygodnie temu, o ile mnie pamięć nie myli. Dziwne, że zmiana apki na inny telefon tego nie wymaga. A co zrobić w przypadku odinstalowania/zgubienia? Pewnie dzwonić na infolinię i zautentykować się inaczej.

Mozna ‘atak’ rozciagnac w czasie – wtedy wlasciciel ma jeszcze jakas mozliwosc zareagowania.

Np: dodatkowa appka domyslnie zautoryzuje sie po 3,6, 24h, chyba ze wczesniej zatwierdzimy ja w poprzedniej instancji appki albo wdzwonimy sie na infolinie (AVR) i zautoryzujemy nowa instancje appki.

@Piotr. W przypadku braku możliwości autoryzowania aktywacji nowej aplikacji mobilnej przez wcześniej zainstalowaną można jeszcze wysłać e-maila z kodem aktywacyjnym.

Ale to o czym pisze “rar” chyba jest lepszym pomysłem. Aktywacja nowej aplikacji przy potwierdzaniu we wcześniej uruchomionej, a jeżeli nie zostanie ona wykonana w ciągu 24 godzin zezwolić na przesłanie kodu za pomocą SMS’a. Raczej w takim czasie każdy się zorientuje, że nie ma dostępu do swojego numeru (w razie wyrobienia duplikatu SIM).

Ja już od dłuższego czasu noszę smartfona bez karty SIM. Łączę się z domowego hotspota wifi, albo z publicznie dostępnych sieci, przez VPNa chodzącego na mojej domowej maszynie (bo mogę tam sobie postawić DNS over TLS, adblocki, etc). Numer telefonu mam voipowy, od dużego, znanego providera. zza granicy. Jedyny mankament, że nie mam na ten numer SMSów, ale bank ma opcję oddzwaniania.

Użycie aplikacji do uwierzytelnienia przelewów jest fajne, dopóki aplikacja działa poprawnie. Ok. pół roku temu aplikacja mBanku regularnie rozparowywała/deaktywowała się na moim telefonie co najmniej raz w tygodniu, a trwało to ok. 2 miesiące, a do tego aktywacja udawało się dopiero za drugim razem, co dyskwalifikowało użycie aplikacji do uwierzytelnienia i zmusiło do powrotu do SMSów.

Na szczęście ok. 2-3 miesiące temu problem ustąpił, ale nie można być nadal pewnym, że nie powróci z różnych powodów (a może to być jakaś aktualizacja producenta telefonu, Google czy mBanku).

Z tego też powodu blokada ponownego sparowania z koniecznością wizyty w oddziale banku, w ogóle by mnie zniechęciło do użycia aplikacji.

Jestes jednym przypadkiem na milion. Ze wzgedu na Ciebie reszta klientow nie powinna cierpiec.

No nie wiem, mam wrażenie, że złe działanie apki mobilnej jest częstsze niż kradzieże z kont bankowych, szczególnie w wypadku słabego zasięgu

też miałem takie problemy, u mnie obserwowałem to zawsze rano po cotygodniowym backupie, chociaż faktycznie nie co tydzień (a wtedy jakoś co chwilę aktualizowali apkę).

W EuroBank jest 3 stopniowa autentykacja.

Potrzebny jest:

– login

– haslo

– token do logowania (jednorazowe haslo do zalogowania),

a do przelewu znów:

– token do potwierdzenia przelewu, który podaje co potwierdzamy (aplikacja daje kod, ty wklepujesz w apke i dostajesz info co potwierdzasz oraz kod autoryzacji do wklepania).

Dodopatkowo powinno być dodatkowe haslo i sms dla przelewow powyżej np. 10 tys i jest ciężko to przeskoczyć

> autentykacja

Uwierzytelnienie! Potworki językowe zostawmy w spokoju ;)

Szkoda ze wystarczyły Wam tylko 3 tygodnie by zapomnieć jak łatwo można zainstalować złośliwą aplikację na IOS.

Dokladnie o tym samym pomyslalem.

Jakby na komorki nie bylo wirusow albo podrobionych aplikacji bankowych.

Desktop (najlepiej nie windows, wpisywanie urla z palca/zakladek/sprawdzanie certyfikatu + SMS) jak dla mnie wyglada bezpieczniej niz komorka na ktorej nosi sie sporo dziwnych aplikacji.

https://c1.staticflickr.com/2/1218/1438197131_1e0d474266_b.jpg

Barclays w UK od lat stosuje PINsentry, kiedyś miałem wątpliwości co do tego urządzenia głównie dlatego, że gdyby ktoś poznał mój PIN do karty i ukradłby mi portfel na ulicy to uzyskałby cały dostęp. Jednak teraz gdy korzystam z Apple Pay i karta leży bezpieczna w domu to jednak gwarantuje to trochę większy poziom bezpieczeństwa w dobie ataków na duplikaty SIMów

Tak jak Ty też walnę offtop, ale jako odpowiedź w kwestii PINu,

to w Austrii bank Die Erste ma również coś podobnego, jest to customowany Kobil TAN Optimus generator, OEM’owe rozwiązanie. Ino że w kwestii bezpieczeństwa:

1. Karta siedząca w środku wydaje z siebie tylko ID, które jest częścią challenge (z punktu widzenia tokena). Mechanizm porównałbym tu do Enigmy i jej kodów dziennych.

2. PIN-do-karty != PIN-do-“tokena”. Piszę w cudzysłowie, bo de facto

to nie do tokena samego w sobie, lecz jest uzupełnieniem challenge.

W kwestii wygody zaś:

1. Token nie jest pre-programowany, t.j. wymiana baterii nie pociąga za sobą konieczności dymania do banku; w przypadku uszkodzenia/utraty zamiennik jest wydawany z kartona od ręki za 19 euro, ew. zgodny z serią Kobil ChipTAN.

2. Autoryzacja challenge-response “z ekranu”, dzięki czemu i nie trzeba przepisywać nic z kompa.

Nie wiem, jak to nazwać… “mrugacz”? – przykładasz do kilkupaskowego mrugającego pola na monitorze i cechy transakcji zostają wgrane do tokena.

Jako backup alternatywnie z klawiatury, ale oczywiście więcej klikania. Przećwiczyłem “dla zasady”, choć przez 6 lat nie miałem problemów (na LCD, na CRT nie wiem).

3. Działa z wybraną kartą banku (zwykłą płatniczą lub dodatkową “e-bankingową” za 5 euro).

Tu duży plus dla Die Erste, że zmianę autoryzacji można przeprowadzić tylko w placówce.

Drzewiej takie tokeny (nie pomnę już nazwy producenta) miało PKOSA,

gdy jeszcze mieli internety w oddziale w Łodzi,

oraz (świeć panie nad jej duszą) Nordea.

#Franek o ile wiem belgijskie banki np. KBC też takie coś używają. Vasco (obecnie OneSpan) oferuje token CrontoSign oparty na odczytywaniu kodów QR. Token ten jest oczywiście sprzętem offline (ma port Micro USB do ładowania baterii). Niestety istnieje też jego wersja w postaci apki, co na starym Androidzie może być mniej bezpieczne. W holenderskim Rabobanku oferowany jest token CrontoSign dodatkowo z czytnikiem karty, więc jego uruchomienie wymaga wpisania kodu PIN

Aplikacje mobilne banków są nie tylko niebezpieczne, że zawierają jakieś podatności, braki czy błędy wykonania. One są niebezpieczne ze względu na błędy w założeniach projektowych. Podstawowy problem to definicja do czego taka aplikacja ma służyć. A kolejny to uleganie specom od marketingu, różnych mediów i efektów wow. Kiedyś przed instalacją próbowałem zweryfikować, jakich uprawnień wymaga aplikacja banku. Kiedy zobaczyłem, że do aparatu foto, kontaktów, SMS i wielu innych rzeczy, to uznałem że coś jest nie tak i aplikacja musi być lewa. No bo po co jej to. Ale sprawdzałem dalej. Po długich poszukiwaniach (banki niechętnie podają szersze informacje) znalazłem, że kontakty, bo jakbym chciał wysłać przelew znajomemu, to sobie pobiorą jego dane, aparat, bo skanowanie kodów czy coś innego. To nie tylko rodzaj uwierzytelniania przelewu jest problemem, ale projektowanie aplikacji, która otwiera wiele furtek i pozbawia czujności użytkownika. Bo skoro banki stosują takie samo podejście jak przestępcy, to jak ich odróżnić?

Pekao24 “wymaga” aparatu do działania funkcji “fotoprzelew”, kontaktów do wyszukiwania numerów kont z książki adresowej albo do doładowania jakiegoś prepaida. Uprawnienia można odebrać w menedżerze uprawnień LineageOS (android) / Ustawienia ->Prywatność (W10M), zakończy się to czarnym ekranem na fotoprzelewie i pustą listą kontaktów przy szukaniu adresata przelewu/doładowania w kontaktach. Identyfikator telefonu jest przechowywany przez bank – zabezpieczenie przed kradzieżą całego isolated storage i przeniesieniem na inne urządzenie. Te uprawnienia można wytłumaczyć w tym wypadku ;)

Ze zdrapkami Inteligo jest jeszcze jedna fajna sprawa, system pyta się o numer kodu do autoryzacji, jednak często gęsto nie pyta o kolejny niezdrapany, tylko o jeden, dwa dalej. Np zdrapany jest 1, 2 i 3, a pyta o 5. Sprawia to wrażenie, jakby ktoś inny zużył kod 4.

Gdybyś był uważnym Klientem Inteligo i czytał komunikaty to wiedziałbyś, że wcześniej bank pytał o kody ze zdrapek po kolei: 1,2,3,4, itd. Dopiero od pewnego czasu wprowadzono pytania o losowe kody, jako dodatkowe zabezpieczenie.

A ja proponuję zajać się źródłem problemu – czyli duplikatem SIM

Ewidentnie operatorzy mają problem który powinni szybko i w miarę skutecznie rozwiązać.

Moja propozycja nie odpłatna a mam jeszcze jedną:

Duplikat karty SiM który zostaje wydany jest aktywowany po minimalnym określonym czasie – do ustalenia (niem niej niż 30min)

W czasie tych np.30 min OPERATOR wszystkimi dostępnymi technicznie środkami a ma ich kilka (SMS,push, teleinfo) wysyła informację, ostrzeżenie na stary SIM dajac uzytkownikowi szansę na zablokowanie duplikatu , usuniecie tel z banku itp jesli to nie on zdobył duplikat

OCzywiście jakas mała kampania informacyjna u telecomów

Wystarczy chcieć i naprawdę ten przekręt mozna szybko uszczelnić niewielkim kosztem.

O tym też mamy już artykuł – patrz PS.

Trzymajcie nieużywane w danej chwili wolne środki w pieniężnych funduszach inwestycyjnych. Odkupienie jednostek funduszy inwestycyjnych to przynajmniej kilka dni. W tym czasie zorientujecie się, że ktoś przejął dostęp do waszego konta. Oczywiście w połączeniu z powiadomieniami SMS o zalogowaniu do konta (zakładam, że złodziej spróbuje się zalogować do konta przed wyrobieniem karty SIM jeżeli kody przychodzą na numer telefonu, którego nikt nie zna). W artykule brak jeszcze jednej ważnej informacji – mBank nie daje możliwości wysyłania powiadomień PUSH informujących o logowaniu do konta. W sumie przeprowadziłem już kilka dni temu takie samo śledztwo w mBanku jak to w artykule (mBank oczywiście najpierw namawiał mnie do przejścia na autoryzację mobilną – ale wytknąłem mu możliwość aktywowania aplikacji na nowym urządzeniu za pomocą SIM) i oczywiście na koniec geniusze z mBanku zaproponowali kartki zdrapki. tłumaczenie mBank jest też nie do przyjęcia – twierdzą, że klient, który chce zastosować dobrowolnie na żądanie bezpieczne ale mniej wygodne rozwiązanie, nie wie co czyni i działa na swoją szkodę – przykre…

“pozwolić klientom (na ich własne ryzyko, opcjonalnie) blokować na stałe (tj. do wizyty w banku) możliwość zmiany autoryzacji mobilnej z jednego urządzenia na inne.”

To… kiepskie rozwiązanie.

Lepsze jest takie z wyborem w ustawieniach przez klienta, np.:

– brak blokady zmiany autoryzacji mobilnej

– blokada, w celu zmiany dyspozycja słowna na mLinii (po przejściu weryfikacji z podaniem telekodu)

– blokada, w celu zmiany trzeba poczekać 24 godziny

I tyle, proste i bezpieczne (znaczy 2 ostatnie opcje).

ps. w celu zmiany tego ustawienia zastosowanie powinien mieć także aktualny “profil” – czyli np. telekod albo czekanie. Oczywiste, ale wolałem dopisać…

_opcjonalnej_ w cytacie jest. Ale jak najbardziej wszelkie warianty pośrednie też mogą być rozwiązaniem. Pytanie ile czasu zajmie dogranie procesów i softu.

Właśnie podobnie jest reinstalacja PekaoTokena rozwiązana, jak nie ma się dostępu do poprzedniej instancji (doświadczyłem na własnej skórze): po którejś letniej (2017) aktualizacji zabezpieczeń mojej Lumii 950 wprowadzili jakieś dodatkowe zabezpieczenie wymagające dwóch restartów do pełnego włączenia… tyle że telefon “zdążył” zaciągnąć sobie konfigurację z opcją, która mogła zostać włączona dopiero po pełnej procedurze restartów i telefon, widząc to podczas drugiego restartu (“wybuchowe” połączenie “Ochrony przed zresetowaniem urządzenia” i “Szyfrowania urządzenia”)… sformatował mi cały wbudowany w słuchawkę TPM, odcinając dostęp do absolutnie wszystkiego na nim – zaszyfrowana karta pamięci, zaszyfrowana partycja danych, zaszyfrowana nawet partycja systemowa i generalnie softbrick (“BitLocker recovery (…) press Enter key to continue” – ktoś wyobraża sobie naciśnięcie entera na urządzeniu bez fizycznej klawiatury?). Dane z SD odszyfrowałem ściągnąwszy kopię klucza z OneDrive (standardowo Bitlocker trzyma tam backupy kluczy), ale telefon trzeba było odtworzyć z obrazu systemu, apki z kopii w chmurze, no i oczywiście te nieeksportowalne ustawienia apek (jak np. klucze od Pekao) poszły do piachu.

Oczywiście dało radę dodać apkę, tylko że wymagało to kontaktu z infolinią, uwierzytelnienia się raz, potem drugi po wyjaśnieniu po co dzwonię, i przejściu szczegółowej odpytki – zmieniono metodę autoryzacji na SMS, co pozwoliło na wyjście z pętli czekania na klucz ze starej apki, żeby kodem z SMS-a potwierdzić aktywację nowej.

Nigdy w życiu nie będę używał aplikacji mobilnej. To wg. mnie najgorsza metoda, owszem może i wygodna, ale najbardziej niebezpieczna.

Podzielisz się wynikami Twojego modelowania zagrożeń?

Może się mylę – ale to moje zdanie. Doświadczenia w używaniu aplikacji mobilnych nie mam, ale słyszałem i czytałem wiele złego na ich temat: fałszywe aplikacje, przechwytywanie transakcji, inne aplikacje szpiegujące zainstalowane na tym samym telefonie, itp.

Nie mam zaufania do Androida bo go nie znam i nie wiem (tak jak w Windows) co gdzie jest poumieszczane w strukturze plikowo-dyskowej i jak działa jakakolwiek aplikacja. Jakoś jest to wszystko pochowane.

Jak na razie do przelewów używam tylko jednego komputera, operacje bankowe wykonuję tylko w domu (za firewal’em NGFW). Tylko jeden raz (pewnie z kilku tysięcy operacji w ciągu powiedzmy 20 lat) wykonałem płatność z tabletu (ale też w domu).

Mhm czyli klasyczne nie znam się ale się wypowiem bo Marcin powiedział, że jego tata powiedział…

@Jan

Hmmm, nie chcę być czepialski, ale… czepiasz się. Gość napisał, że to jest jego zdanie i może się mylić, a Ty… no cóż wykazujesz się znajomością starych seriali.

Może w zamian za to powiesz nam wszystkim, dlaczego android jest nieprzejrzysty? Bo jest. Mam androida (niestety, a mimo to z własnej woli) i nie wiem dlaczego wymaga tych uprawnień, których wymaga. Dlaczego deweloperzy nie piszą czego i dlaczego wymagają, dlaczego brak zgody na dostęp do np. lokalizacji banuje całą aplikację, dlaczego trzeba zmieniać telefon co dwa lata (co najwyżej!) żeby mieć w miarę aktualnego androida, dlaczego na mój – całkowicie sprawny i wszystkomający – telefon nie mogę łatwo zainstalować ani LineageOS ani nawet guglowego oreo?

Masz prawo uważać, że to jest bicie piany, ale – i to z kolei jest moje zdanie – w takim wypadku powinieneś dzielić się nim tylko wtedy jeśli możesz coś konstruktywnego dorzucić.

W tym wypadku po prostu odpowiedzeć na w/w pytania

Nie do konca zgodze sie z brakiem mozliwosci zabezpieczenia karty zdrapki, badz np listy kodow jednorazowych.

Taka liste mozna wrzucic w Excela, zamienic miejsca kolumn i znaki w kazdej kolumnie. Taka lista moze sobie lezec w pliku z haslem i nie ma problemu z jej zabezpieczeniem (lub tez w keepass).

Oczywiscie nie zabezpiecza to przed podmiana autoryzacji, ale umowmy sie – przelewy na nowe konta, czy tez na wyzsze kwoty wykonuje z bezpiecznego sprzetu, ktory ma mniejsze ryzyko przejecia niz jakis postronny PC czy Mac. Dodatkowo mozna miec aplikacje zabezpieczajaca przegladarke.

A teraz powiedz to halinie :) Twoje podejscie jest nie tylko błędne w założeniach ale i nierealne dla każdego normalnego człowieka.

A może jakieś argumenty? Czy Halina przebywa za dużo z Januszem?

Citibank Handlowy

A. login i hasło identyczne jak do portalu bankowości internetowej.

B. nawet nie przez sms

C. identyczny jak dla bankowości internetowej; tylko limit sumaryczny dzienny.

D. nie ma takiej możliwości

E. tak. Powiadomienia PUSH przychodzą tylko na urządzenie, z którego ostatni raz były aktywowane (zmieniając urządzenie trzeba powiadomienia wyłączyć i znowu włączyć). Aktywacja powiadomieć nie wymaga potwierdzenia.

F. ja nie dostałem nawet smsa

G. kod z sms. Zmiana możliwa tylko z bankowości internetowej. Limit wspólny dla bankowości internetowej i mobilnej.

H. nie dotyczy

Mowa o aplikacji na androidzie, nie wiem jak iOS. Ale żeby nie było tak źle, smsy do potwierdzenia transakcji są bardzo rozbudowane.

A sama aplikacja jest naprawdę jedną wielką niedoróbką, co widać po opiniach aplikacji (id apki androidowej com.konylabs.cbplpat)

Niech operatorzy dadzą przed przełączeniem przynajmniej 6h zanim zacznie działać duplikat albo i nawet 24h gdy logowal się do sieci stary SIM w ciągu ostatniej doby. Oprócz tego niech przyślą od razu przy wyrabianiu duplikaty powiadomienie na stary SIM ze jest wyrabiany nowy z opcja odpowiedzi STOP w celu zatrzymania procedury. Przestępca w garści od ręki.

A co jak klient potrzebuje karty na już? A co jak nawet 6h nie wystarczy bo ktoś jest w samolocie albo w pracy, gdzie nie ma pod ręką telefonu?

lepiej kraść tozsamosc bo ktos chce na już…

jeśli potrzeba nagle to może dostac nowy numer, albo niech przynajmniej oba działają przez jakiś czas przecież to nie problem skoro zapomnialeś orginalu albo zgubiles i nie używasz (przynajmniej w trybie otrzymywania połaczeń/sms)

w kazdym razie powiadomienie powinno być wysyłane na “stary” SIM z informacja o duplikacie w momencie wyrabiania!!

Może warto zacząć forsować na bankach następujące rozwiązanie:

Potwierdzenie przy pomocy “karty zdrapki” plus “kod sms, lub push na aplikację mobilną” takie rozwiązanie pozwoli na wyeliminowanie wszystkich opisanych ataków kosztem drobnej niewygody. Takie rozwiązanie mogłoby być tylko dla chętnych – dla mnie osobiście byłoby dużym plusem przy wyborze banku. Plusem takiego rozwiązania jest to że istnieje narzędzie autoryzacyjne którego nie musimy mieć zawsze przy sobie oraz jedna z jego składowych jest całkowicie offline.

to już lepiej token. I niektóre banki, jak wspomniano w artykule, takie tokeny udostępniają.

SMS i karta zdrapka, skuteczne i TANIE

Albo hasło SMS dla wszystkich operacji, oraz dodatkowy token np. tylko dla operacji od jakiejś określonej większej kwoty. Dla małych kwot nikomu nie opłacałoby się wyrabiać dupkilkatu SIM a na większe kwoty byłaby dodatkowa ochrona.

Nikt chyba nie wspomniał o tokenie sprzętowym RSA z CA.

Na siłę go zabierają, jest ciut większy od pena i wisi ładnie przy kluczach…

Coś w temacie?

Token Credit Agricole nie jest tokenem challenge-response, więc jest na poziomie bezpieczeństwa kart zdrapek.

Wszystko fajnie, ale poza aplikacją trzeba zwykle mieć też dane logowania do banku. Na bezpieczeństwo tych danych bym położył nacisk. A jeżeli mimo to są obawy to oszczędności trzymać na innym koncie które nie ma bankowości internetowej i wymaga wizyty w banku celem wypłaty lub wpłaty.

To jest może i realne dla kowalskiego, ale nie dla kont firmowych. A wlasnie te czyszczą atakiem z duplikatem SIM.

@BioZ – dokładnie tak, niektóre Banki mają opcję założenia dodatkowego konta (tzw. Technicznego) i ograniczenie go tylko i wyłącznie do obsługi przez okienko w oddziale. W ten sposób masz:

> konto główne, na którym trzymasz tylko tyle, ile jest potrzebne na bieżące opłaty. Tu realizujesz płatności via SMS, aplikacja mobilna, czy Token. Minimalizujesz ryzyko do poziomu przechowywanych środków.

> konto techniczne, na którym g… zrobi ktoś, kto nawet i zaloguje się via Internet (bo nie będzie miał takiej opcji w systemie). Może się co prawda udać do okienka z lewym dowodem, ale wówczas to już w 100% odpowiedzialność spada na Bank ;-) Jak robisz większe przelewy od czasu, do czasu – możesz się przejść do “okienka”, przy tej okazji dowiesz się o “nowych”, specjalnie dla Ciebie przygotowanych ofertach Banku ;-)

P.S. Do tego zestawu najlepiej wyrobić jeszcze kartę płatniczą PrePaid’ową i jej używać w płatnościach internetowych. Zasilasz ją tylko taką kwotą, jaką w danej chwili realizujesz płatność, a jak wycieknie jej numer, cóż wyrabiasz kolejną (albo się nie przejmujesz, bo przez 99% czasu jest na niej 0 PLN).

@Kowalski – konta firmowe, chyba najlepiej jednak zabezpieczyć transakcje na zasadzie tokenu “challenge-response”. Ofert Banków jest wiele i jeżeli nie ma takiej opcji, to nie zakładam konta i idę do konkurencji. Pani Halinka “Księgowa” odpowiada głową za przelew, więc jak odpowiednio ją przeszkolisz, to będzie go obsługiwać. A nawet lepiej, bo token dodatkowo sprawdzi przynajmniej część danych (np. końcówkę numeru rachunku) ;-)

A może to podpięcie aplikacji powinno być potwierdzane kodem ze zdrapki, wpisywanym w tą aplikację. Wtedy zdrapka nie służy do potwierdzania czegoś nieznanego na stronie którą ktoś mógł podmienić, tylko do jednego celu w (przynajmniej teoretycznie) kontrolowanych warunkach. O ile nie zgubię listy, to tylko ja mogę podpiąć aplikację na nowym urządzeniu. Oczywiście nadal pozostają inne niebezpieczeństwa aplikacji, ale to eliminuje jej główny problem – ten w momenci podpięcia.

Jest kolejne proste rozwiązanie dla banków – ciasne limity transakcji (np. max 1000zł dziennie) w ciągu 3-7 dni od aktywacji nowej aplikacji.

I zapomnieliście (wraz z bankami) jeszcze o jednym – powiadomienia (“push” w nowomowie) o aktywacji nowej aplikacji można również wysłać mailem.

Nierealne dla firm.

wydanie duplikatu karty sim powinno się odbywać wyłącznie po otrzymaniu droga listowną kodu PIN z którym udajemy się do operatora gsm, problem rozwiązany

Przy tempie z jakim działa nasz poczta to w sytuacji zgubienia lub kradzieży karty/telefonu trzeba będzie z pół tygodnia czekać na duplikat. To niestety odpada.

Ja mam aplikację banku w bezpiecznym folderze. Więc autoryzacja poprzez aplikację jest nie wygodna. Muszę się najpierw zalogować do bezpiecznego folderu i później do aplikacji.

Ja wiem, że offtop, ale jak się czyta o tych “limitach do 1 miliona” (lub więcej?), to człowiek się zastanawia, czy z tą bankowością internetową nie zapędziliśmy się w kozi róg: szukamy technicznych rozwiązań dla problemów, które sami sobie właśnie wygenerowaliśmy, a zapominamy o podstawowym rozwiązaniu polegającym na dywersyfikacji.

Bo gdy trzymamy kasę w skarpecie, to nie trzymamy oszczędności życia w jednym miejscu (zgubienie/kradzież/pożar/zalanie/grzyb), lecz część w piwnicy, część na strychu, trochę zakopane w ogórku.

Podobnie z eBankingiem; czemu nie przyjmiemy, że eBanking to taka “portmonetka” do płacenia za prąd/gaz/telefon czy zakupów na alledrogo?

Spróbujmy tak:

1). jakieś tanie konto i/lub wirtualna karta w banku X właśnie w celach eBankingu.

2). kolejnym naturalnym krokiem jest posiadanie osobnego konta w banku Y ze zleceniami stałymi na czynsz (w miarę stały), raty kredytu (bank sam się obsłuży), alimenty (też zwykle stałe w funkcji miesięcy), przelewy na prywatny fundusz emerytalny. Do tego konta dostęp mamy “offline”, czyli w okienku.

Jeśli chcemy mieć kontrolę nad tym, co tam się dzieje, to większość znanych mi banków pozwala na elektroniczne wyciągi na skrzynkę elektroniczną, niektóre (mBank, die erste) nawet w wersji szyfrowanej.

3). na koniec wspomniane “oszczędności życia” i co za tym idzie otwarcie konta oszczędnościowego/obligacji/whatever, na które spływają nadwyżki z pkt 2.

… chyba, że zarabiamy więcej niż “programista za 15k”, to mamy finansowego konsjerża,

a on już się technikaliami zajmie…

Korzystam z aplikacji mBanku na dwóch telefonach. Na podstawowym telefonie mam włączoną mobilną autoryzację, jednak gdy chcę ją też uruchomić na drugim, pojawia się komunikat o konieczności nadania dodatkowych uprawnień – klikam i NIC. Mobilna autoryzacja dalej działa tylko na moim podstawowym telefonie. Nie wiem jak wyglądałoby to w przypadku tego samego numer telefonu, ale jeśli chodzi o korzystanie z aplikacji mobilnej na dwóch urządzeniach z różnymi numerami to nie działa!

wkleisz screeny?

“złodziej który ma login i hasło do konta oraz duplikat karty SIM może…” – innymi słowy: “złodziej, który posiada duplikat kluczy do Twojego domu (zdobył od producenta zamka) oraz zna adres i pin do alarmu może…” :) podziękował za lekturę ;)

Słyszałeś kiedyś o zainfekowaniu komputera złośliwym oprogramowaniem? Zdajesz sobie sprawę z tego ile “złodziejów” codziennie jest rozsyłanych do ludzi e-maila mi?

Ale jak klient jesty tylko w zasięgu sieci GSM (nie jest podlaczony po Wi-Fi) to tego rekomendowanego PUSHa w aplikacji mobilnej nie otrzyma przecież bo jego karta SIM jest (już) nieaktywna :(

Rozwiązaniem byłby PUSH ale taki który musiałby zostać (w jakiś sposób) potwierdzony.

To może telefon z Dual SIM? Druga karta najlepiej u innego operatora.

Ale ten patent z pushem to ma byc dodatkowa forma powiadomienia best-effort, a nie forma prewencji. Wysylajac cos takiego bank stara sie wszystkimi mozliwymi kanalami poinformowac klienta, ze operacja miala miejsce co daje klientowi czas na reakcje. Mozna tez emailem.

puszek … no i właśnie o to chodzi, że to powiadomienienie nie dotrze do właściciela konta, a w tym czasie ktoś kto przejął kartę SIM zrobi co miał zrobić. Gdyby PUSH wymagał jakiegoś działania (bez którego aplikacja na innym telefonie nie zostałaby autoryzowana) to miałby on sens bo by operację podpinania kolejnej aplikacji do konta WSTRZYMAŁ.

Czytam Niebezpiecznika regularnie i dawno nie widziałem tak dobrego artykułu. Jedno do czego mogę się doczepić to słowo Nie Dotyczy zamiast, moim zdaniem, Niemożliwe w polach dla kart zdrapek. Jeśli chodzi zaś o zdrapki (których sam używam) to pomimo oczywistej jej wady (przejęcie kontroli nad komputerem) warto zauważyć że jest to jedyna jej wada której łatwo zapobiec wydzielając osobny (mikro)komputer do przelewów: np. Raspberry Pi. Poza tym nad bezpieczeństwem naszego komputera mamy kontrolę; nad tym czy podrobią naszą kartę SIM – niestety nie. No i używając zdrapek bank nie ma dostępu do naszej prywatności. Niecierpliwie czekam na artykuł o podrabianiu kart SIM i mam nadzieję że będzie jeszcze lepszy!!!

Credit Agricole (brak autoryzacji mobilnej)

1) trzeba “podpisać” umowę bankowości mobilnej – czyli wyklikać zgodę w bankowości internetowej – potwierdzane SMSem lub tokenem

2) w aplikacji trzeba wpisać login i hasło z bankowości internetowej (jak ktoś ma token to też wskazanie tokena)

3) trzeba ustalić hasło do aplikacji

4) trzeba ustalić hasłod o transakcji

5) przepisać kod z smsa

Więc apka jest totalnie podatna na atak z duplikatem sima. Trochę pomaga token, ale wiadomo jak łatwo go zfiszować (sfiszować?).

A! Domyślny limit transakcji w aplikacji to 2000 zł, zwiększyć się da przez infolinię lub w placówce (w bankowości internetowej da się tylko zmniejszyć)

Ciekawe jak w przedstawionym przez Was porównaniu wypadłaby usługa Mobile Connect, która jest wprowadzana przez operatorów:

https://www.gsma.com/identity/mobile-connect-banking

usługa oferuje atrybuty operatorów, które banki mogłyby wykorzystać w zabezpieczaniu swoich procesów biznesowych.

Uzywalem autoryzacji mobilnej przez krotki czas, dla mnie problemem była zawodność , może to byla choroba wieku młodzieńczego bo zacząłem jej uzywac jak tylko Mbank ja wprowadził ale po 2 tygodniach efekt był taki ze przestała Działać calkowicie i nie byłem w stanie nic autoryzoqac nigdzie , wrócił em do SMS ów, i raczej aie nie wybieram spowrtoem

Tutaj trzeba pochwalić T-Mobile usługi bankowe. Nie znam innego banku (może Wy znacie?), który pozwala na skonfigurowanie autoryzacji logowania do bankowości internetowej za pomocą aplikacji mobilnej.

@Czepiacz

Jest taka opcja w Inteligo, o ile się nie mylę.

Czemu słyszę pierwszego gifa? xd

Chcielibyśmy, żeby ludzie nie tylko go słyszeli, ale również zapamiętali ;)

Ja kiedyś kontaktowałem się z mBankiem, bo był okres, że logowałem się z niezaufanych komputerów do konta. Na moje pytanie kiedy mBank wprowadzi obsługę YubiKey jako dodatkowy token dostałem mglistą odpowiedź, że pracują nad podniesieniem bezpieczeństwa.

A wystarczyłoby “wymusić” na klientach zakup takiego tokena ($40) i odpowiednio go zaimplementować jako dodatkowe zabezpieczenie dla np. mobilnych tokenów. Tak jak to robi Google ze swoim zabezpieczonym GMailem (zapomniałem jak ta opcja się nazywa).

Tak, żeby np. instalacja mobilnej apki lub zmiana limitów powyżej jakieś wartości wymagała tokena YubiKey lub podobnego.

Myślę, że każdy rozsądny klient mBanku wyda te $40 dolarów, tym bardziej że ten token może wykorzystać w innych serwisach.

Kiepski pomysł wymagać od klientów, żeby coś kupili. Gdyby była taka opcja, to ja bym z niej skorzystał, ale w zasadzie większość moich znajomych machnęłaby ręką, że po co ma specjalnie dopłacać. Te klucze mocno staniały, sam mam dwa klucze feitian (jeden na bluetooth i jeden, awaryjny, na USB) i zapłaciłem za komplet 40 euro, ale bank mógłby wprowadzić promocję, w której jeden klucz dawałby za darmo, albo za dopłatą wersję z bluetooth. Niestety prawda jest taka, że te klucze nie są szczególnie popularne, większość osób tak naprawdę o nich nie słyszała. Strony też je słabo wspierają – na chrome to działa, ale ja np nie lubię chrome. W firefoksie da się włączyć obsługę w about:config, do safari na maka jest plugin, ale co z tego, skoro google twierdzi że musisz mieć chrome, żeby z tego skorzystać, na facebooku trzeba zmienić user agenta i udawać chrome’a a banki, czyli strony, które najbardziej chcielibyśmy zabezpieczyć o technologii praktycznie nie słyszały.

Zadałem kiedyś pytanie do allegro czy jako lider w wielu aspektach technologicznych rozważają u2f to support powiedział że nie ma żadnych potwierdzonych informacji i że przekazali do czarnej dziury z sugestiami.

U2F niekoniecznie produkcji yubico to świetne rozwiązanie, ale _tylko_ w celu ubicia zalogowania się do serwisu online i ochrony w przypadku pozyskania/kradzieży/wycieku haseł użytkowników. Tu co prawda ubiłoby to atak z duplikatem SIM, bo do niego (aby wyczyścić konto >5kPLN potrzeba znać hasło).

Wdrożenie U2F (jako opcję) nie jest takie trudne. Też mnie zastanawia dlaczego banki nie chcą świadomym klientom dać takiej opcji.

W tej chwili czekam na rozpatrzenie reklamacji w Alior Banku.

Zgłosiłem jako powód reklamacji – niezabezpieczony kanał autoryzacji – tj SMS

I czekam na odpowiedź (formalnie powinieniem dostać 2 ego wrzesnia )

Jak dostanę informację zwrotną to podzielę się informacją z redakcją.

A nawet wystarczyłby moim zdaniem drugi składnik w postaci Google Authenticatora do logowania. Jest on niezależny od karty SIM i apki mobilnej mBanku a bez niego nie da się zalogować jak jest ustawiony. A zakładam że telefon mamy przy sobie i jest to smartfon (jak już mamy tę nieszczęsną apkę mobilną :))

P.S.

Trochę pogrzebałem w interfejsie konta i tam w sekcji Ustawienia -> Limity jest opcja zablokowania zmiany limitów przez serwis transakcyjny. Gdy się ją ustawi zmieniać można wyłącznie przez mLinię, więc ewentualne “wpadki” idą na konto banku.

P.S.2.

Zastanawia mnie czy banki zbierają próbki głosowe i identyfikują po głosie. Nigdzie mi nie mignęło takie info, może Ty Piotrze wiesz coś na ten temat?

A co z kartami chipowymi do podpisu przelewów w przeglądarce? Banki spółdzielcze korzystają z takiego rozwiązania opartego o javę.

Jakiś bank jeszcze używa apletów javy? O ludzie…

Żadna normalna przeglądarka nie obsługuje już apletów Javy. Na stronach rządowych zorientują się za 10 lat.

Tak, bank spółdzielczy w Kłodzku z pewnością ma jeszcze klientów z tym problematycznym rozwiązaniem.

Nie mam smartfona, nie mam aplikacji mobilnej. Weryfikacja tylko SMS.

Dlaczego nie mam smartfona, odpwoedz prosta żaden smartwon nie wytrzyma 2-3 tygodni bez ładowania.

Ale robisz coś, co uniemożliwia Ci ładowanie co 2 dni, czy upierasz się przy byciu dinozaurem dla zasady?

@Fin:

pewnie “robi”: nie-pozwala-technice-na-zrobienie-z-niego-niewolnika

;)

Te 3 tygodnie to chyba w standby? ewentualnie z paroma smsami i kilkoma minutami rozmowy. W sumie to jakby tak użytkować smartfona to nie jeden wytrzyma z 10 dni a pewnie znajdą się i takie które dałyby radę i ze 2 tygodnie.

Zastanawiam się tak bardo luźno nad najlepszym rozwiązaniem tych wszystkich problemów. To co mi przychodzi do głowy, to dodanie przycisku i jakiegoś taniego prostego alfanumerycznego ekranu (e-ink na przykład) do telefonu. W telefonie musiałby być wydzielony układ do którego byłby podłączony ów przycisk i ekran (system nie miałby możliwości wyświetlania czegokolwiek na dodatkowym ekranie lub symulowania naciskania przycisku). Zadaniem układu byłoby generowanie na dowolne żądanie z systemu i przechowywanie jednej pary kluczy (publiczny-prywatny) oraz podpisywanie wiadomości przychodzących z systemu. Przy czym klucz prywatny nie mógłby być w żaden sposób wytransferowany poza układ, a klucz publiczny byłby dostępny na dowolne żądanie, ale jedynie przez wspomniany wydzielony ekran – tak by była wymagana fizyczna obecność np w banku w celu potwierdzenia przynależności klucza publicznego.

Proces autoryzacji byłby wtedy banalny:

Wiadomość do podpisania wyświetlałaby się na dodatkowym ekranie, a jej podpisanie polegałoby na naciśnięciu przycisku.

Ależ by było pięknie ;-)

A gdyby tak zintegrować ze smartfonami klucze U2F (hardware’owo) i zachęcić (chrome ma do tego fajne narzędzie “TA STRONA NIE JEST BEZPIECZNA) adminów do wprowadzenia obsługi tych kluczy? Każdy ma smartfona, to nie jest osobne urządzenie, które trzeba kupić.

A może warto pójść w biometrię twarzy? Dziś wszystkie telefony mają kamery w związku z tym wprowadzenie dodatkowego elementu autoryzacji nie byłoby problemem. I w takiej sytuacji można zlodziejowi oddać wszystkie hasła, telefony i tokeny dobrowolnie….

Ktoś ci mocno nastuka i przez miesiąc nie wykonasz przelewu. ;)

Dlaczego czas zauważenia braku posiadania urządzenia w przypadku karty sim jest długi, a w przypadku smartfona szybki? Zakładamy że nosimy kartę sim poza smartfonem?

To raz. A dwa, że jak stracisz zasięg w smartfonie, to dalej możesz z niego korzystać i tego nie zauważysz (bo grasz w grę, jesteś na Wi-Fi i oglądasz film, itp.).

Bo jak przestępca wyrobi duplikat SIMa to nie tracisz go fizycznie, tracisz jedynie dostęp do usług. W razie braku zasięgu pierwsza myśl każdego człowieka to awaria albo problem z telefonem a nie “ktoś mi wyrobił duplikat sima”. Nikt nie panikuje, tylko na spokojnie w wolnej chwili kołuje skądś drugi telefon, sprawdza czy sim działa a potem idzie do salonu po duplikat. To daje przestępcy mnóstwo czasu. Jak zginie Ci telefon to panikujesz i od razu zastrzegasz SIMa, nie myśląc nawet o banku a o tym, że ktoś Ci nabije rachunek.

Dlatego przy wyrabianiu duplikatu SIM operatorzy powinni przesyłać komunikat SMS o tym, że taka operacja miała miejsce. Oczywiście na tyle wcześnie, aby miała szansę dotrzeć na starą kartę.

DOKŁADNIE!

To bardzo dobre zabezpieczenie! W salonie: “Ok, już panu wydajemy kartę, ale moment, tylko dostanę komunikat wysłania informacji SMS tak… Chwilę… Ok…”

A tak wogle to taka operacja powinna trwać, zgubiłeś kartę, ktoś ci ja zabrał, trudno, dziś zgłaszasz, a po 24 godzinach dostajesz nową. A w tym czasie od razu wysyłany jest sms i jest czas, by na niego mógł zareagować prawdziwy właściciel numeru!

Podświetlcie to na czerwono i dobrze było by to zaproponować operatorom.

PS. A JAK KTO BY SIĘ BURZYŁ, TO PRZY UMOWIE MOŻNA BY WYRAŹNIE ZAZNACZYĆ, BY W RAZIE ŻĄDANIA DUPLIKATU NIE ZOSTAŁ ON WYDANY WCZEŚNIEJ NIŻ 24 GODZIN PO WYSŁANIU SMS-a INFORMUJĄCEGO O DUPLIKACIE!

@MegaMan

Złodziej miał wszystkie dane, żeby chwilę przed wizytą w salonie, po duplikat, wyłączyć prawdziwą kartę SIM i pewnie tak robili.

SMS o wyrobieniu duplikatu? Po co? Przecież duplikat wyrabia się bo stara karta zginęła albo padła z założenia, więc kto w legalnym przypadku miałby tego smsa odebrać?

Pomysł nielogiczny.

@Toya.

Jeżeli operator pozwala zablokować kartę to również o takiej procedurze powinien informować SMS’em. Szczególnie w przypadku, gdy karta SIM jest aktywna w sieci.

@Borek.

Informacja o blokadzie karty SIM powinna być wysłana, gdyż w innym przypadku użytkownik może odnieść wrażenie, że to po prostu awaria. Jako ogranicznik można wysłać ten SMS tylko w przypadku, gdy karta jest zalogowana w sieci.