28/3/2013

Od wczoraj media (co gorsza nie tylko mainstreamowe, ale — co najsmutniejsze — również techniczne) trąbią, dość bezmyślnie, o tym jaka to “straszna wojna” trwa w internecie i że właśnie odnotowano “największy atak komputerowy w historii internetu”, który — i tu cytat — “spowolnił internet”. Już nie możemy tego słuchać…

DDoS to nie finezyjny atak

Po pierwsze — nie chodzi o żadne włamania, kradzieże pieniędzy, ani inne spektakularne wycieki danych. Niestety. Chodzi o zwykły, bezmyślny DDoS. Fakt, duży (300Gbps), ale skierowany tylko w 1 cel i nie spowalniający globalnie internetu, a obciążąjący tylko niewielką (bardzo niewielką) jego część — serwery firmy Spamhaus oraz infrastrukturę tych, którzy Spamhausowi udzielili hostingu.

Dlaczego nikt z was nie odczuł skutków tego “strasznego” ataku?

Możecie się więc zastanawiać, dlaczego skoro wszędzie piszą, “że internet spowolnił“, wy tego nie odczuliście, a ściągany wczoraj z internetu kolejny film …legalny obraz ISO Linuxa ściągnął się tak samo szybko jak zawsze?

Wyjaśniamy — niektóre firmy chcą, żeby o ataku było głośno, bo na tym zarabiają (tak, tak, stare chińskie przysłowie mówiące o tym, że jak nie wiadomo o co chodzi, to chodzi o pieniądze, kolejny raz okazało się prawdą).

Główną winą za nakręcanie FUD-u obarczyć należy CloudFlare’a — który świadczy usługi ochrony przed DDoS-em i na którego infrastrukturę przeniósł się atakowany Spamhaus (a DDoSerzy, jak można się domyślić, w odpowiedzi zaczęli pakietować klasy CloudFlare’a). To CloudFlare zaczął propgować bzdurę o śmiercionośnym ataku w tekście “Atak DDoS który prawie popsuł internet“.

Internet wcale nie zwolnił

Wytłumaczmy najpierw dlaczego “TEN ŚMIERTELNIE GROŹNY ((OMG LUDZIE GINĄ !!111)) ATAK HACKERÓW” wcale nie jest tak spektakularny jak niektórzy by tego chcieli i z punktu widzenia całego internetu wcale nie jest tak zauważalny…

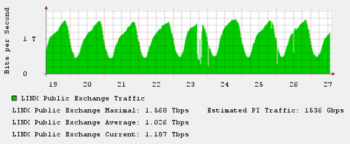

CloudFlare prezentuje wykresy tylko z jednego IX-a i mówi o ruchu 300Gbps:

Gizmodo za to zdobyło wypowiedź jednego z backbone operatorów, który zaprzeczył, żeby taki ruch był znaczący i zauważalny (pod kątem utrudnień) w globalnym internecie, gdzie niektórzy operatorzy na co dzień pracują z ruchem 2,5Tbps.

according to our data, the Internet as a whole did not experience a wide spread disruption.

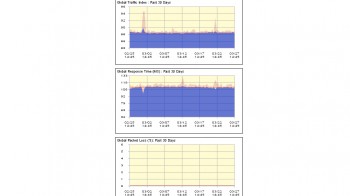

Na deser wykres z Internet Traffic Reportu:

Jak widać, DDoS-u nie widać ;)

Botnet wykorzystał do ataku znaną od lat amplifikację DNS, która polega na wysłaniu zespoofowanego pakietu do serwera DNS, który w odpowiedzi zwraca 100 razy większą porcję danych. Źle skonfigurowanych serwerów DNS w internecie jest niestety cała masa, tzn. 21 milionów…

CloudFlare z kolei radzi sobie z atakami DDoS poprzez duplikację chronionego serwera na kilkudziesięciu własnych datacenters na świecie i wykorzystywaniu mechanizmu anycast do routingu. Dzięki anycastowi, siła ataku jest rozbijana na poszczególne datacenters, najbliższe botom.

Kiedy Spamhaus przeszedł na CloudFlare, atakujący zmienili taktykę. Zaczęli atakować nie Spamhausa a infrastrukturę dostawców łącz dla CloudFlare’a, który sam w sobie nie jest operatorem i dzierżawi łącza od lokalnych operatorów w kilku krajach. LINX-owi jak widać na powyższych wykresach zaszkodzili odrobinę, ale nie całemu internetowi.

Tutaj relacja jednego z upstream providerów, który wyjaśnia jak atakującym udało się zachwiać stabilnością niektórych IX-ów.

BGP Hijacking, nie tylko DDoS

Aktualizacja: Jak się okazało, oprócz DDoS-a Cyberbunker wykonał także BGP hijacking; ze swojego AS34109 Cyberbunker/CB3Rob ogłosił dokładniejszą trasę do nameservera Spamhausu 0.ns.spamhaus.org z prefiksem 204.16.254.40/32.

Ściągajcie póki możecie!

Podsumowując: tak, to był największy zaobserwowany do tej pory atak, ale tylko DDoS. Nie, nie spowolnił on internetu, a jedynie, jak to DDoS, znacząco wpłynął wyłącznie na wydajność tych węzłów, w które był skierowany. CloudFlare działa, nie ma co do tego wątpliwości, szkoda że ich bullshit-bingo dorównuje możliwościom ich ochrony przed DDoS-em, które są ogromne ;)

A teraz idźcie i ściągajcie, zanim znów ktoś w mediach nie poda, że od dziś internet jest wolniejszy ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I dobrze, blokowali wszystko nie licząc się z niczym i z nikim.

Czekam na replay ;)

zacytuje jeden z sponsorowanych komentarzy bo ta bzdura na blogu cloudflare’a:

Tejas responded:

Insightful article. Glad to know my websites are safe with Cloudflare! :)

mowi samo za siebie ;)

Zastanawiałem się kiedy skomentujecie ten hit onetowy, który krążył nie tylko po Internecie.

Uwielbiam Wasze artykuły! :D

Nie mogę się zgodzić. DE-CIX robi w szczycie 2.5Tbps, więc to jest jednak spora wartość.

Firma Spamhouse podpadła wielu. Trudni się pozornie dostarczaniem Blacklist do filtracji spamu. Wpisanie na czarną listę jest łatwe ale żeby zostać z niej skreślonym trzeba zapłacić.

Jak to łatwo wyrugować konkurencję przez zgłoszenie ich numerów IP na blacklist?

Miałem z nimi do czynienia bo ktoś zgłosił wszystkie (chyba) IP mojego ISP. Z innymi nie było problemu – najwyżej parę godzin zajmowało działom Abuse sprawdzenie czy nie spamuję i wciągnięcie mojego IP na Whitelist. U nich chyba jestem nadal ale biała lista jest zawsze ‘ponad’ czarną i wszystko działa.

Za wypisanie ipeka z BL Spamhaus trzeba płacić? Od kiedy? Czy to oznacza, że jeśli nie zapłacę, to maszyna ze stałym IP będzie nadal blokowana nawet jesli ją zgłoszę jako sprawdzoną i zamelduję usunięcie źródła spamu (np. zablokowanie usera)? (Pytanie retoryczne). To kto normalny by korzystał z ich list, skoro w takim wypadku będą zwracać całą masę false positive tych biedaków, którzy nie chcieli zapłacić? Podaj prosze jakieś potwierdzenie w postaci odnośnika np. do cennika “wypisowego”. 8-)

I jedna wazna sprawa – SPAMHAUS nikogo nie blokuje, żaden DNSBL nikogo nie blokuje. O tym, ze SPAMHAUS, czy jakikolwiek DNSBL kogoś blokuje, mówią tyko spamerzy amatorzy, którzy nie rozumieją jak funkcjonuje cały ten układ MTA-DNSBL lub spamerzy udający idiotów. Ładnie rozrysowane jest to tutaj: http://www.spamhaus.org/whitepapers/dnsbl_function/

To admin serwera poczty decyduje o tym, czy korzysta z jakiegoś DNSBL czy też nie, a z reguły to jest przecież tak, że antyspam wykorzystuje co najmniej kilka DNSBL różnych i wykorzytuje je w znacznej większości tylko do PUNKTOWANIA wiadomości a nie do bezwzględnego odbijania.

Oskarżanie Spamhausa o blokowanie spamu jest tak samo rozsądne jak oskarżanie Google o to, że Firefox, z włączonym GSB, pokazuje komunikat, że strona taka i taka jest “zgłoszona jako dokonująca ataków” (małe nawiązanie do IAI i tego ich całego trollowania z pozywaniem Google).

Spamhaus Blocklist Removal Center

http://www.spamhaus.org/lookup/

nigdzie nie widzę konieczności wnoszenia opłat. Nie sądzisz, że taki serwis straciłby na wiarygodności wtedy?

@Frędzel

Raczej nie trzeba, bo na opłacenie usunięcia z blacklisty byloby stac spamerow, a nie Kowalskiego.

@Frędzel:

Z tym zgłaszaniem konkurencji jest zupełnie inaczej niż opisałeś. To nie chodzi o to, że Ty sobie wybierzesz dostawce blacklisty, czy to włączysz, czy wyłaczysz. Chodzi o to, że korzystając z faktu, że obecnie masa firm wykorzystuje blacklisty spamhaus, niejako z automatu blokuje konkurencyjną firmę u wszystkich którzy z ów blacklisty korzystają. Zatem, jeśli chcesz zostać odblokowany, musisz chyba pisać do każdej z firm która implementuje blacklistowanie od spamhaus i poprosić o wyjątek, co raczej nie jest przyjemne jeśli ktoś prowadzi większą firmę, czy choćby posiada serwer pocztowy z większą ilością kont pocztowych.

Numer to jest telefonu….

IP to adres

“Spamhaus podpadł Cyberbunerowi, bo wciągnął jego klasy adresowe na blacklistę, co sprawia, że spora rzesza serwerów odbijają maile wysyłane przez klientów Cyberbunkera. W odwecie Cyberbuner wynajął rosyjski botnet i trzasnął w Spamhaus DDoS-em”

wylaczcie dopelnianie :) cyberbuner czy cyberbunker

Cyber – Bruner ;-)

Literówka w 1 ramce – Spamhaus podpadł “Cyberbunerowi”

Ładne combo mi wyszło w czytniku RSSowym:

http://i.imgur.com/sB9huGy.png

;)

A mnie cloudflare ma w tyłku. Jestem klientem z dwoma płatnymi planami dla dwóch witrym. Niedawno miałem problem z ustawieniami DNS. Zadałem pytanie. Odpowiedzieli mi nie na temat uznając, że jestem debilem. Ponowiłem zapytanie dołączając screeny ilustrujące problem i jeszcze raz grzecznie wyjaśniłem gdzie mam problem. Zero odpowiedzi. Zadałem drugie pytanie po 3 dniach, zero odpowiedzi.

a mi pingi w lolu jednak skoczyły o 10%, to na pewno ten atak! :D

słyszeli kiedykolwiek o cloudflare?spamhaus? nie? to już usłyszeli;)

imo to nic innego jak dobrze poprowadzona akcja marketingowa.

to dlatego ostatnio torrent ssał mi po 300kb/s zamiast 1,8 Mb a ja się dziwie wtf jak seedów masa :D

Nie jestem pewien czy trollujesz czy poważnie nie zrozumiałeś nic z artykułu :]

Jakby się autor przyłożył do czytania ze zrozumieniem to może by inaczej to odebrał.

Jeśli 1 klient wysyłając 34bajty dostaje odpowiedź (kierowaną nie do niego) o wielkości 2-3KB, to co jeśli takich pakietów wysyła swoim słabym łączem 60/s? a jeśli takich klientów mamy 10? lub 10 000? niby nic? internet nie zwolnił? Oczywiście, że nie. A co jeśli klient ma dnsy przyznawane automagicznie? a nie guglowe? Nadal nie zwolnił?

Co jeśli farma serwerów DNS u dużego ISP nie ma wyrafinowanych zabezpieczeń dla ruchu z sieci wewnętrznej i pozwala na więcej niż 60req/s tego typu (ripe.net ANY lub isc.org)? Nadal internet nie zwolni?

Te ataki są permanentne, nie na taką skalę ale cały czas idą te zapytania DNS, proponuje autorowi prosty test, badania 10 największych ISP na czas odpowiedzi ich DNSów. Mogę się założyć że im mniejszy ISP tym efekty będą bardziej widoczne. Na początek proponuje policzenie ile zapytań DNS potrzeba od poprawnego otwarcia onet.pl a później przeliczenie o ile procent zwolni internet.

Chyba, że targetem portalu jest gimnazjum? “a mi pingi w lolu jednak skoczyły o 10%, to na pewno ten atak! :D”

jeśli zrobię atak na drugi komp bezpośrednio po kablu, to internet w australii zwolni o 50% :D

efekt motyla :D

serwery hostingu server4rent.net też leżą, nie wiem czy to jest wina hostingu i jakiejś awarii, czy też ich trafił ten DOS korzystają z jakiegoś Datacenter w okolicach Berlina. Forum na którym jestem adminem leży już 2 dzień…

Nazywanie pclabu portalem technicznym to jednak trochę nadużycie. Ten portal już dawno stał się mainstreamowym portalem o tragicznym poziomie. Trochę taki onet pod inną banderą, z nieco bardziej ukierunkowanymi treściami.

1 pclab jest o tyle techniczny, że zajmuje/zajmował się sprzętem (a niekoniecznie techniczny w sprawach oprogramowania internetu)

2 jest własnością onetu – stąd poziom taki a nie inny…

pclab jest dobry bo fajnie się tam trolluje xD

te nagłówki o spowolnionym internecie i później 300Gbps… gdyby takie wartości mogły spowolnić internet, pewnie dalej bylibyśmy w erze modemów.

Przyznam że z niecierpliwością czekałem na komentarz niebezpiecznika odnośnie całego zajścia. Dobra robota! Wreszcie obiektywna ocena sytuacji zamiast małpowania że zgrożony jest cały internet. Pozdrawiam redakcję :D

1. 300 Gbps było zdaje się w szczycie, zauważone _podobno_ przez operatora Tier 1. Sam CloudFlare pisze w linkowanym artykule o góra 120 Gbps.

2. 300 Gbps to spora wartość – więcej, niż w tej chwili przechodzi przez PLIX (największy polski IX) w szczycie.

3. W połowie zeszłego tygodnia zauważyłem sporą aktywność (na tyle znaczącą, że pytałem znajomych czy to aby nie zorganizowana akcja) ze strony malware’u na dziurawych Joomlach. DDoS na UDP 53 właśnie.

4. Szum wokół zdarzenia oczywiście jest CF na rękę i jest to podlane sporą dawką marketingowego sosu.

5. Skoro taki CloudFlare zły, to czemu Niebezpiecznik sam z niego korzysta?

Ale przecież nie piszemy, że CloudFlare jest zły – piszemy, że jego możliwośći są ogromne i nie ma żadnych wątpliwości, że działa (pomimo 2 faili). Partnerów technologicznych wybieramy oceniając ich możliwości technologiczne, a nie marketing bullshit (a chyba tylko pod tym kątem CF przegiął w tym temacie).

Mówisz o DDOS na 216.82.176.7? To faktycznie były dziurawe Joomle i nie tylko port 53 ale też dziwne udp/25 udp/80 i udp/443

kernel: Firewall: *UDP_OUT Blocked* IN= OUT=eth0 SRC=X.X.X.X \

DST=216.82.176.7 LEN=1421 TOS=0x00 PREC=0x00 TTL=64 ID=12594 \

DF PROTO=UDP SPT=39792 DPT=80 LEN=1401

kernel: Firewall: *UDP_OUT Blocked* IN= OUT=eth0 SRC=X.X.X.X \

DST=216.82.176.7 LEN=1395 TOS=0x00 PREC=0x00 TTL=64 ID=14600 \

DF PROTO=UDP SPT=46927 DPT=443 LEN=1375

kernel: Firewall: *UDP_OUT Blocked* IN= OUT=eth0 SRC=X.X.X.X \

DST=216.82.176.7 LEN=1395 TOS=0x00 PREC=0x00 TTL=64 ID=20589 \

DF PROTO=UDP SPT=48261 DPT=25 LEN=1375

Wczoraj podobną akcję namierzyłem skierowaną w ipeki 161.113.4.6 i 205.255.243.11 też przy pomocy starych wersji Joomli. Tym razem leciało na tcp/80 tcp/53 itcp/443.

Lekko podkoloryzowali, zgadza się. Z drugiej strony napisali, że atak _prawie_ zepsuł Internet, nie że go zepsuł. Podobnie piszą, że 300 Gbps oznaczałoby jeden z największych ataków w historii, nie największy.

Co do skutków: “Beyond attacking CloudFlare’s direct peers, the attackers also attacked the core IX infrastructure on the London Internet Exchange (LINX), the Amsterdam Internet Exchange (AMS-IX), the Frankfurt Internet Exchange (DE-CIX), and the Hong Kong Internet Exchange (HKIX). From our perspective, the attacks had the largest effect on LINX which caused impact over the exchange and LINX’s systems that monitor the exchange, as visible through the drop in traffic recorded by their monitoring systems.”

Jak widać, pracę LINX udało im się zakłócić. A to jest trzeci co do wielkości punkt wymiany ruchu na świecie. Daleki byłbym od nazywania tego bzdurą.

Skutki wyłączenia IXa (akurat dla Polski) mogliśmy podziwiać parę lat temu, jak PLIX zgasł (prąd; http://www.plix.pl/pl/news 14.05.2010). W zasadzie infrastruktura powinna być tak zaprojektowana, żeby bez problemu przeżyć pad pojedynczego dostawcy. Jak było w praktyce? Ano różnie, zależy od dostawcy. To, że większość użytkowników Internetu w Polsce nie odczuła wówczas awarii nie jest powodem do “Polacy nic się nie stało”. Zresztą PLIX wyciągnął wnioski.

IMO było blisko – o ile pad pojedynczego operatora (w tym IXa) to w sieciach normalna sprawa, o tyle gdyby padły jednocześnie LINX, DE-CIX oraz AMSIX to zapewne coś zaczęlibyśmy odczuwać (nie, nie zupełny brak Internetu, w szczególności dostęp do “polskich” zasobów nie powienien być zakłócony). Pomijam fakt, że akurat w Polsce LINX nie ma szczególnego znaczenia (patrz: http://global-internet-map-2012.telegeography.com/ ). Dlatego daleki byłbym od nazywania tego bzdurą. Podobnie jak od panikowania. Ciekawostka i tyle.

Z tego co mam na wierzchu to głównie 170.135.176.20 obrywało. Innych portów niż 53 nie stwierdzono.

Nie ma co, trzeba szybko zrobić sobie kopie zapasową całego Internetu :) bo jeszcze ktoś znowu go spowolni, a nie daj Boże zawiesi.

ja też się przymierzam, na razie zbieram odpowiednią ilość dyskietek i równolegle ściągam zipa z internetem z http://www.oldvan.com/download/ ;)

ha trafiłem w dziesiątkę:)

komunikat od hostingu;

“Szanowni Panstwo, Z powodu powtarzajacych sie od wczorajszego wieczoru ataku D.D.O.S. na jedna z domen hostowanych na systemie alpha484, operator tego systemu zmuszony zostal do odlaczenia tego systemu od sieci. W celu ochrony infrastruktury calej serwerowni system ten moze znalezc sie online niestety dopiero po calkowitym ustaniu ataku.”

Odnośnie wykresu z traffic reportu – ciekawe skąd ten duży ruch w okolicach 1 marca. Ktoś wie?

A czy niebezpiecznik jeszcze korzysta z cloudflare’a czy po fail’u z prezesem zrezygnowaliście?

http://cluepon.net/ras/gizmodo

Piękny tekst, uśmiałem się. Idę ściągać jakieś iso linuxa.

Albo mnie sie wydaje, albo w wstep do screena cloduflare mowi o 300Gbps, a jak na screena rzeczywiscie spojrzec, widac 1568Gbps w peaku.

Trochę konkretów od osoby bezpośrednio zaangażowanej w akcję: http://cluepon.net/ras/gizmodo

I znowu łykamy wszystkie te informacje, które nam sprzedają…Problemem jest, że bez odpowiedniej wiedzy ciężko oddzielić prawdę od fałszu, a ja przykładowo jak młody pelikan łyknąłem tę historię o ddosie i spowolnieniu netu…

A mój internet zwolnił. Ba, nawet zaczął poruszać się do tył.

A to nie było czasem 75Gbit ?

A moze jednak atak byl? Z tego co wiem dsle tepsy mialy duze problemy.

[…] się nie da wykorzystać do amplifikacji, to za karę można go ukarać crashem ;-) Łatwy do przeprowadzenia DoS na BIND spowodowany […]

czy takie sytuacje mogą się powtarzać?

zastanawiam się, czy grozi nam całkowite zapchanie sieci? Przecież jakby dobrze poszukać to sieć np w polsce mogłaby być zapchana. Trochę mnie to przeraża. Czy możecie odpowiedzieć na to?

Jak sie rura przytka, to się wezwie hydraulika :-)

“Jak człowiek wierzy w siebie/to cała reszta to betka/nie ma takiej rury na świecie/

której nie można odetkać ”

;)

[…] […]

[…] się, że ostatni atak na Spamhaus to nie tylko DDoS, ale również próba BGP Hijackingu przez AS […]

przecież lemingi od “acta” walczyły o WOLNY internet :)

ale mi akurat zmniejszyła się prędkości dwukrotnie (sprawdzałem 23 marca) i kontaktowałem się z dostawcą o co chodzi… potem wszystko wróciło do normy z downloadem

Literówka w “Spamhaus podpadł Cyberbunerowi”, powinno być “Spamhaus podpadł CyberbunKerowi”

[…] firma zewnętrzna ma problemy z tymi atakami, skoro jak pokazuje niedawny przykład Spamhausa, są firmy, które nawet 300Gbps w piku mogą “łyknąć” pomimo tego, że “spowalnia to cały internet” […]

Ja ten “atak” oduczlem, ale nie kupuje, ze to *ten* atak wlasnie. Zbyt calosc zbiega sie z tym co sie dzieje w Korei Pln i Chnach. W cuda w IT nie wierze i tyle. Ktos cos kombinuje wiekszego, ergo – bedzie wojna.

Śmiechłem w miejscu gdzie nazwano pclab medium technicznym. Przepraszam za poziom mojej wypowiedzi ale rozbawiło mnie to.

[…] Bliźniaczy atak to DNS Amplification — opisaliśmy go w tym artykule a także podczas omawiania “ataku który spowolnił internet”. […]