19/6/2019

O chwilowych przekierowywaniach ruchu internetowego z Europy przez Chiny pisaliśmy już kilka razy. Niedawno sytuacja znów się powtórzyła. Jak Chiny korzystają na takim przekierowaniu ruchu Europejczyków przez swoje serwery? I co możemy zrobić, aby popsuć im podglądanie naszych danych?

Internet to przekierowania

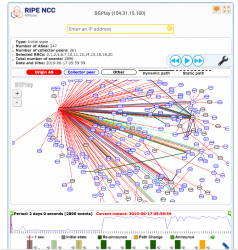

Internet to w uproszczeniu sieć węzłów (routerów) skojarzonych w tzw. AS-y. Aby połączyć się z jednego do drugiego, trzeba odwiedzić punkty pośrednie. Jakie konkretnie? To można zobaczyć wydając polecenie

traceroute [IP-CELU, np. 104.31.15.160]

O tym którędy Twój ruch powinien wędrować po internecie do celu routerom mówią protokoły dynamicznego routingu, np. BGP. Routery rozgłaszają swoim sąsiadom tzw. “prefiksy” obsługiwanych podsieci (adresów IP). Dzięki temu znajdujące się dookoła nich urządzenia wiedzą, dokąd można się przez dany router dostać, a algorytmy routingu mogą danemu połączeniu zapewnić najlepszą (np. najszybszą/najkrótszą) trasę. Czasem jednak ktoś może “złośliwie” rozgłosić prefiksy sieci, których nie powinien obsługiwać na swoim obszarze (AS-ie) w tak atrakcyjny sposób, że część routerów dojdzie do wniosku, że obecne trasy do celu należy zmienić na te nowe, bardziej “atrakcyjne”.

Ciekawy incydent z czerwca 2019

6 czerwca ruch dla 70 000 prefiksów ze szwajcarskiego AS21217 został przekierowany do AS4134 należący do China Telecom. Prefiksy na skutek błędu “wyciekły” do urządzeń China Telecom, a ten chiński operator zaczął je rozgłaszać dalej i w ten sposób przechwytywał przez siebie ruch do nich kierowany z okolicznych podsieci.

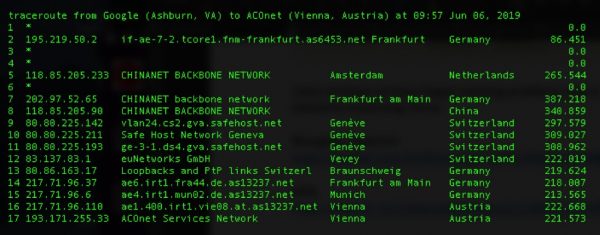

Traceroute dla połączenia z sieci Google w USA do Wiednia w Austrii wyglądał wtedy tak:

Jak widać, połączenie przechodzi przez chińskie routery. A nie powinno.

Po tym incydencie od razu przez internet przetoczyła się fala teorii spiskowych. Czy takie przekierowanie było przypadkiem czy celowym działaniem Chin? Jakie korzyści taka sytuacja daje Chinom? I czy w takiej sytuacji osoby, których ruch został przekierowany powinny się czegoś obawiać? Spróbujmy odpowiedzieć na te pytania.

Problemy z routingiem się zdarzają

Do mini-armageddonu w internecie nie potrzeba wiele. Wystarczy administrator, który źle zaktualizuje listę prefiksów dla BGP na swoim routerze, te się po sekundzie rozpropagują po okolicy, a potem mamy efekt domina. Pomyłki się zdarzają, ale na szczęście to przez co przechodzi ruch nie jest całkiem “do ukrycia” — wiele firm monitoruje zmiany w BGP, więc nawet jeśli pomimo zmian tras wszystko działa, “anomalie” w routingu w większości przypadków mogą zostać wykryte.

W przypadku pomyłkowego rozgłoszenia, sytuacja jest z reguły opanowywana w ciągu kilkunastu minut. Niestety, ostatni incydent z wyciekiem tras ze szwajcarskich routerów do China Telecom i ich rozgłoszeniem przez chińskiego operatora trwał kilka godzin.

Incydenty z przypadkowym przekierowaniem ruchu BGP się zdarzają. Dlatego coraz więcej operatorów wbudowuje w swoje routery rozwiązania mające na celu ochronę przed propagacją prefiksów, które do nich nie należą. Niestety, nie China Telecom. Ten operator może tego nie robić, bo nie ma takiego obowiązku. Z wielu “przyziemnych” powodów mógł nie chcieć wdrożyć takich zabezpieczeń, tłumacząc się np. większymi kosztami, niekompatybilnością, itp. Ale jeśli sprawie przyjrzeć się pod kątem wywiadowczym — niewątpliwie brak takiej ochrony podczas takich pomyłek w konfiguracji BGP daje China Telecom pewne wymierne korzyści. Jakie?

Co Chiny mogły zrobić Europejczykom?

Ktoś, kto jak Chiny przechwytuje ruch przez swoje urządzenia:

- Możliwość inwigilacji (podsłuchanie przekierowanego na skutek błędu routerów ruchu nieszyfrowanego; zapisanie ciasteczek sesyjnych; nagranie ruchu zaszyfrowanego i próby jego późniejszego rozszyfrowania; zbudowanie mapy powiązań kto z kim się komunikuje)

- Możliwość sabotażu (przerywanie połączeń i paraliż nie tylko dostępu do usług dla części internautów, ale również całkowitej odmowy dostępu do danej usługi, jeśli polegała ona na zasobie do którego odwołuje się przez “przekierowane” przez Chiny trasy, a te przestają nagle być dostępne: np. serwer webowy nie może skorzystać z elementu swojego backendu w “chmurze”, więc choć strona usługi działa, to jej poszczególne elementy, np. wyszukiwanie, analiza danych, etc. już nie).

- Zysk finansowy. Przekierowanie ruchu BGP to także możliwość kradzieży całkiem sporych pieniędzy. To już miało miejsce w przypadku incydentu z jedną z giełd kryptowalut (por. Przepiękny atak na kryptowalutę przez BGP)

O ile przypadek 2 i 3 z listy powyżej da się zauważyć, o tyle działania inwigilacyjna są nie do udowodnienia. Kto wie czy chińskie routery “zapisały” ruch który przekierowywały czy nie? Paranoicy powinni założyć, że tak — i jeśli gdziekolwiek korzystają z nieszyfrowanych protokołów (RDP? HTTP? FTP?), powinni podjąć takie działania, które sprawią, że nawet jeśli ktoś przechwycił część połączenia to nie będzie w stanie utrzymać dostępu do usługi.

Podejrzane incydenty najczęściej przy udziale Chin i Rosji…

Wedle analiz różnych błędów w BGP w wyniku których doszło do “przypadkowego” przekierowania ruchu, te z przekierowań, które są najbardziej podejrzane prawie zawsze są związane z Chinami lub Rosją. Co za przypadek…

Takie korzystanie do granic z przypadków nazywa się w naszej branży “plausible deniability“, czyli po polsku “wiarygodne wyparcie”. W uproszczeniu — mogę robić brzydkie rzeczy, bo zawsze się wytłumaczę, żę to nie moja wina, że ja nie chciałem, nie miałem na to wpływu. Cholernie wygodne tłumaczenie dla tych, co lubią inwigilować internety… :)

Co mogę zrobić, aby się zabezpieczyć przed przechwytywaniem ruchu?

Gdzie możesz:

- korzystaj tylko z szyfrowanych połączeń. O ile HTTPS możesz wymuszać (z palca albo dodatkami do przeglądarek) to z DNS-em już może być ciężej, a to bardzo ważny protokół, leżący u podstaw internetowych usług, z których ciągle korzystasz.

- ukrywaj metadane połączenia. Pamiętaj, że część Twojego ruchu jednak zawsze będzie widoczna dla tego, kto patrzy. Nawet przy korzystaniu z szyfrowanych połączeń, ktoś kto patrzy będzie widział metadane połączenia, czyli KIEDY i z KIM oraz JAK CZĘSTO się komunikujesz — i choć nie będzie wiedział CO przesyłasz, to wciąż może zrobić użytek z takich metadanych.

Kimś kto patrzy mogą być zarówno Chiny (“przypadkiem”, jak w powyższym incydencie z BGP) albo Twój dostawca internetu, który stale loguje do pewnego stopnia Twój internetowy ruch (por. Co wie o Tobie Twój dostawca internetu i jak sprawdzić aby nie widział tego co robisz na swoim komputerze).

Używaj VPN-a

Dobrym rozwiązaniem problemu “szyfruj wszystko co przesyłasz” oraz “ukrywaj metadane połączenia” jest używanie VPN-a. My w redakcji od lat korzystamy z NordVPN i regularnie go polecamy (tutaj wyniki naszych testów). NordVPN wygrał, bo jest najtańszy z najlepszych, a przy tym prosty w obsłudze i do tej pory, w przeciwieństwie do innych dostawców VPN-ów nikomu nie przekazał danych żadnego użytkownika. Ma aplikacje na każdy system operacyjny (także smartfony) i pozwala na torrentowanie. W dodatku dają możliwość używania do 6 urządzeń na jednym koncie, więc za 2.99 USD miesięcznie można zabezpieczyć całą rodzinę. (Psst, aby zwiększyć ten limit, polecamy też zainstalowanie Norda na swoim domowym routerze, wtedy każde urządzenie — od telewizora po oczyszczacz powietrza też będzie korzystało z zalet VPN bez konieczności dokupywania kolejnych licencji). No i przede wszystkim, jest 30 dni na zwrot kasy, gdyby w Twojej sieci ten VPN z jakiegoś powodu nie działał.

Tu należy wspomnieć, że VPN-y, o ile całkowicie rozwiązują problem podglądania nas przez naszego operatora albo bliskie nam routery/AS-y, to jeśli węzeł wyjściowy jest w AS-ie, z którego ktoś przechwytuje ruch, to i nasz ruch może zostać przechwycony. Dlatego w NordVPN sugerujemy jako węzeł wyjściowy wybrać taki kraj i serwer, który znajduje się w sieci takiego operatora, który stosuje zabezpieczenia przez BGP hijackiem — ich listę znajdziesz tutaj. A że NordVPN ma ponad 5300+ serwerów do wyboru i wspiera dodatkowo węzły Tora, to możliwości jest sporo.

PS. Jeśli interesuje Cię tematyka VPN-ów i maskowania się przed podglądaniem, to poświęciliśmy jej 2 docinek naszego podcastu “Na Podsłuchu”.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Może ich prefixy rozgłosić na parę godzin tak żeby ruch leciał przez … ZEA ;) albo Kenię…

A dlaczegoby nie puścić całego ruchu z domu przez Tora? Przecież tam wychodzi już wszystko zaszyfrowane i nie widać też metadanych. Widać jedynie, że jest jakaś komunikacja.

“Anon” Tor Ci bardziej nie pomoze. Jesli B to atakujacy to

– z punktu A do B i dalej do C, IP moze zostac ujawnione, choc dane raczej nie

– w punkcie D az do witryny docelowej szyfrowanie Tora sie konczy, ale prawdziwe IP zostaje ukryte

– prawdziwym blogoslawienstwiem jest szyfrowanie tresci w HTTPS, bo chociaz wiadomosci powinny byc zaszyfrowane.

“Anon” Mozesz napisac ze adresow IP z punku B i z punktu D do celu (w duzym uproszczeniu) raczej nie da sie jednoznacznie powiazac, bo z serwera proxy Tora D moze w tym czasie wychodzic kilkadziesiat polaczen naraz.

No chyba ze ktos mial pecha, bo tylko on w tym czasie korzystal z internetu.

Takze jesli celem nie bylo gromadzenie danych do celow naukowych, to trzeba szukac innych powodow.

Tylko jeszcze trzeba pamiętać, aby zrobić to przypadkiem. ;)

jak uzyskać traceroute z geolokacją? nie widzę takiej opcji na linuchu

już znam odpowiedź: sudo nmap –traceroute –script traceroute-geolocation google.com

Z konsoli jakiego systemu pochodzi ten tracert z pierwszego screena?

Testowaliście ProtonVPN? Jest nieco droższy, ale chwali się bardzo dużą niezawodnością i dbałością o prywatność – a połączenie historii z CERN jakoś wzbudza “świeckie” zaufanie ;)

Niby tak, a jednak… trzeba pamiętać o tym, że korzystając z tego VPN-a można nie być tak anonimowym jak się komuś może wydawać:

https://www.reddit.com/r/ProtonVPN/comments/93pp40/protonvpn_does_keeping_logs/

https://www.zdnet.com/article/hacker-uses-protonmail-vpn-hacker-ddoses-protonmail-hacker-gets-arrested/

Wszytko więc zależy do czego potrzebujemy VPN. Ale IMHO lepiej wybrać takiego, który daje więcej anonimowości niż mniej.

Dla tych co nie znają: https://github.com/jedisct1/dnscrypt-proxy

Nobody expects the (China Telecom?) Spanish Inquisition! Amongst our weaponry are such diverse elements as fear, surprise, ruthless efficiency, and an almost fanatical devotion to the Pope, and nice red uniforms

NordVPN jest OK, sam używam od roku. Wadą rozwiazania (niekoniecznie przez niego zawiniona) jest odmowa połączenia z niektórymi serwisami, np. nc+ Go.

To chyba nie koniec.

google.pl i kilka innych domen o 21:05 przestało nagle odpowiadać…

Nie wiem czy to pokłosie powyższego, ale ruch z Orange do połowy świata leży i kwiczy, w tym do Google, Akamai i wielu innych.

Dodam jeszcze, iż z drugiej strony świata nie widać z kolei tej. Z dużych sieci (np. OVH) są routingi do Google i Orange, ale Google z Orange się nie widzą, jak i wiele innych puli.

Juz wszystko wróciło do normy.

Czy można jakoś automatycznie znaleźć węzły wyjściowe NordVPN, które stosują zabezpieczenia przez BGP hijackiem?

1. Na stronie NordVPN nie widzę listy serwerów (można tylko ręcznie przeklikiwać i dostaje się jakiś losowy DNS węzła)

2. Który trzeba później zamienić na IP

3. Sprawdzić do jakiego AS należy ten IP

4. Sprawdzić, czy AS jest na podlinkowanej liście

-> spędziłem 5 minut szukając dobrego węzła i nie znalazłem ani jednego. Jeśli ktoś wie jak automatycznie wygenerować listę (może jakiś skrypt?) byłbym wdzięczny.

Przecież w tekście masz link. Na tamtej stronie masz listę z możliwością eksportu do csv.

Na stronie (z artykułu):

https://www.manrs.org/isps/participants/entry/433/

mam możliwość eksportu do CSV, ale są tam tylko ASN-y.

Jak mi to niby pomaga w zdecydowaniu, który serwer Nord-a wybrać (np. pl80.nordvpn.com, czy al10.nordvpn.com) ?

MANRS to deklaracja dobrych praktyk względem siebie i klientów; nie daje żadnej gwarancji, że ruch danego AS nie zostanie przechwycony. :)

Albo issue operatora albo znow sie cos dzieje. Strony wiekszych serwisow typu Cloudserve, Google, Fb, YT laduja sie, natomiast mniejsze juz nie. komenda nmapa nic nie zwraca. IPS lokalny ale docelowo korzysta z Moico/orange. W Playu bez problemu.

Incydenty z udziałem Chin i Rosji to nie przypadek, ale…

jaki procent “naszego”, europejskiego ruchu przechodzi przez USA i co oni z tymi danymi robią?

Pewnie dalej wszystkie polaczenia zagraniczne ida przez USA, a Merkel dalej nie ma pomyslu co z tym zrobic. Jak chcesz to wez linuxa i sprawdz przy pomocy mtr, traceroute i whois.

Teoria mowi ze HTTPS jest na tyle bezpieczne, ze nie da sie wiadomosci podsluchac, oprocz wspomnianej wyzej trasy i moze czegos jeszcze, zakladam ze autor artukulu wie lepiej.

Osobiscie boje sie ataku DNS, ale strach mam zawsze kiedy internet nawala. Uzycie zmiennego hasla (cos jak 2FA) / generowanie klucza, moze pomogloby przed atakiem DNS. Jedno najprostrzych darmowych DNS haslo / klucz ma w linku, stad moje zainteresowanie DNS-em opartym o https.

Ale nie mam pewnosci czy to wystarczy. Pomiedzy uzytkownikiem a serwerem VPN komunikacja powinna byc 100% bezpieczna. Warunkiem bezpieczenstwa sa

1. kryptografia asynchroniczna (ale zdarzaly sie kiedys luki)

2. krutki czas odpowiedzi strony.

Jesli komus udaloby sie wykrasc klucz VPN, jesli uadloby sie oszukac adres IP, to moze atak MITM by sie udal, ale to tylko moja bujna teoria, nie poparta dokonca praktyka :)

korzystaj tylko z szyfrowanych połączeń – co jak co ale po redakcji niebezpiecznika spodziewałem się trochę więcej…

NIE WYSTARCZY używać szyfrowanego połączenia, bo kto ma dostęp do kluczy?

Innymi słowy – nieważne że połączenie ze stroną niebezpiecznika ma zieloną kłódkę, ważne czy jest podpisany przez Comodo czy China Financial Certification Authority.

Macie u mnie duży minus za nieświadome ułatwianie MITM dla httpsa

Czy Ty w ogóle rozumiesz na czym polega koncept CA i jak przebiega negocjacja TLS?

[…] Warto więc wybrać węzeł wyjściowy w takim kraju, w którym ufa się operatorom i którego operatorzy nie są podatni na ataki BGP. […]

Chińczycy bardzo kochają chyba ruch internetowy… Do tego stopnia, że mają boty, które próbują zmusić komputer/serwer do zmiany DNS na ichnie – np. grupy Alibaba.