30/3/2020

Te pytania pojawiały się najczęściej podczas 2 naszych zeszłotygodniowych webinarów dot. pracy zdalnej oraz lądowały przez ostatnie tygodnie na naszej redakcyjnej skrzynce. Nie ma się co dziwić, Polacy ruszyli do pracy z domów i chyba ktoś im gdzieś radził, że “powinni korzystać VPN-a”, ale nie wyjaśnił tego co miał na myśli dokładnie. No to my wyjaśnimy.

Jesteśmy po 2 terminach webinaru o pracy zdalnej. Kto nie wziął w nim udziału, ten będzie mógł zapoznać się z nagraniem webinara, do którego dostęp można nabyć obecnie w przedsprzedaży, klikając tutaj. Kończymy obróbkę nagrania i lada chwila będziemy je udostępniali (ale już po wyższej cenie).

Korzystaj z firmowego VPN-a

Jeśli Twoja firma korzysta z VPN, jego klienta (czyli program, do zestawienia połączenia VPN) masz już zapewne zainstalowanego na swoim laptopie lub smartfonie. Korzystaj z niego. Po uruchomieniu firmowego VPN-a uzyskasz mieć dostęp do firmowych usług, które nie są dostępne z internetu (a wyłącznie z wewnętrznej sieci firmowej). Firmowy VPN spełnia dokładnie to zadanie — podpina Cię zdalnie i w bezpieczny sposób do wewnętrznej firmowej sieci w siedzibie firmy. Zupełnie tak, jakbyś pracował ze swojego służbowego biurka.

W zależności od konfiguracji firmowego VPN-a, może on albo dawać Ci dostęp tylko do wewnątrz firmowych usług (wtedy połączenie np. do gazeta.pl odbędzie się z Twojego domowego adresu IP), albo CAŁY TWÓJ RUCH z komputera przesyłać do firmy i dalej świat, przez firmowe łącze (wtedy wchodząc na gazeta.pl będziesz widziany jakbyś wchodził z łącza firmowego).

Dzięki firmowemu VPN-owi, dział IT może lepiej chronić Cię przed złośliwymi stronami — cały ruch do internetu jest poddawany filtracji i analizie. To dobrze, dla Twojego bezpieczeństwa, ale to też powód, dla którego firmowy komputer powinien być wykorzystywany wyłącznie do firmowych spraw, a nie tego.

Nie korzystaj z komercyjnego VPN-a do spraw służbowych

Nie ma sensu. Komercyjny VPN (np. ProtonVPN, NordVPN, etc.) nie da Ci dostępu do wewnątrzfirmowej infrastruktury (serwera plików, serwera poczty, czy innych usług). Komercyjne VPN-y nie mają takich możliwości, bo choć też “umożliwiają szyfrowane połączenia” to nie służą do dostępu do sieci prywatnych (firmowych).

Komercyjne VPN-y oczywiście mają pewne zalety, a nawet mogą mieć przewagę nad służbowym VPN-em. Ale wszystko zależy od CELU dla którego chcemy wykorzystać VPN.

Kiedy przyda się komercyjny VPN?

Komercyjne VPN-y sprawdzą się przede wszystkim, jeśli na świat chcemy wychodzić z innego niż nasz adresu IP, czyli być widzianym dla serwisów np. jako Włoch (żeby skorzystać z darmowej obecnie dla Włochów oferty na pewien serwis dla dorosłych), albo mieszkaniec USA (żeby mieć dostęp do szerszej oferty serialowej Netfliksa, itp.). Do tego komercyjne VPN-y sprawdzają się świetnie. Tym lepiej im więcej dostępnych serwerów mają, bo różne usługi widząc masowo zakładane konta z tego samego adresu IP (należącego do “końcówki” VPN-a), prędzej czy później to IP pewnikiem zabanują. Więc warto mieć możliwość wygodnego “przeskoczenia” na inny serwer.

VPN może też przydać się aby “zamknąć” oczy swojemu dostawcy internetu (por. Co wie o Tobie Twój dostawca internetu?). Obecnie co prawda i tak ruch do ważnych usług (np. banku) jest szyfrowany, wiec Twój dostawca łącza internetowego, czyli ISP, NIE WIDZI komu i za co robisz przelewy, ale jak najbardziej może dowiedzieć się, że danego dnia, o danej godzinie wszedłeś na stronę danego banku i spędziłeś na niego 15 minut, a następnie tego dnia połączyłeś się z tym bankiem jeszcze dwanaście razy. Metadane.

Jeśli korzystasz z VPN-a, to Twój dostawca łącza internetowego będzie widział tylko jedno połączenie. Do serwera VPN, w kraju który wybierzesz. I nic więcej. Nie dowie się gdzie i kiedy wchodzisz. Ale… dostawca łącza internetowego dla tego serwera VPN, który wybrałeś będzie miał wgląd w Twój ruch (znów — nie będzie wiedział komu i jakie przelewy robisz, ale że łączyłeś się do danego banku). Przy czym u komercyjnych dostawców VPN, z tego samego serwera co Ty w tym samym czasie korzystać też zapewne będą inne osoby, więc Twój ruch “zmiesza się” z ruchem innych, co osobie chcącej go słuchać i analizować może utrudnić zadanie (zależy do tego, jak charakterystyczne będzie urządzenie/aplikacja z którego “nadajesz” i czy da się ją zfingerprintingować).

Jednym zdaniem, powtórzmy to, co już wielokrotnie pisaliśmy:

korzystanie z komercyjnych VPN przesuwa ryzyko z jednego operatora (dostawcy łącza) na drugiego.

Warto więc wybrać węzeł wyjściowy w takim kraju, w którym ufa się operatorom i którego operatorzy nie są podatni na ataki BGP.

Nie interesuje mnie prywatność, nie boje się mojego ISP, boje się hakerów!

To komercyjny VPN nie jest Ci potrzebny, bo większość usług i serwisów oferuje swoje połączenia po bezpiecznym, tj. szyfrowanym protokole (HTTPS, SSH, itp.). Nawet bez VPN-a, Twoje dane są chronione, a próba ingerencji w takie połączenie spowoduje wyświetlenie w Twojej przeglądarce (lub aplikacji na smartfonie) odpowiedniego komunikatu ostrzegawczego o błędzie certyfikatu.

Dokładnie z tego samego powodu, jeśli ma się zaktualizowany system operacyjny, można spokojnie korzystać z publicznych hotspotów i sieci Wi-Fi w hotelach. Nawet jeśli są w nich ludzie, którzy “szpiegują” lub próbują “przekierowywać” połączenia, to niczego nie wskórają w kontekście znanych i istotnych usług (banki, skrzynki pocztowe, itp.) — bo dostęp do tych usług jest szyfrowany. Psst, jeśli jesteś dostawcą takiej usługi, poczytaj o Certificate Pinningu i nagłówkach HSTS..

Mimo wszystko chcę kupić VPN-a

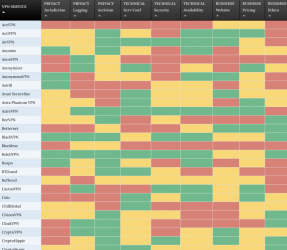

To sobie go wybierz. Komercyjnych dostawców jest ponad setka. Ich świetne podsumowanie z możliwością sortowania po cenie, wspieranych systemach, jurysdykcji prawnej i wielu innych cechach znajdziesz na stronie https://thatoneprivacysite.xyz/.

Polecamy szukać tych, którzy:

- nie dorabiają na boku handlując ruchem użytkowników (odrzuć te VPN-y),

- mają tzw. no-log policy, czyli nie logują żadnego ruchu i jeśli kiedyś ktoś się do nich zgłosi po dane użytkowników, to nie będą w stanie ich dostarczyć. Tu warto przejrzeć akty oskarżenia, w których przewijają się nazwy VPN-ów i zapoznać się z tym jakie informacje dany VPN był w stanie dostarczyć służbom w odpowiedzi na zapytanie.

- mają jak najwięcej serwerów w jak największej liczbie krajów. Bo dzięki temu możesz przeskakiwać ze zbanowanych końcówek na inne i uciekać z serwerów, które są dociążane ruchem P2P przez innych klientów. Pamiętaj, że jeśli VPN ma serwery w Rosji, to coś jest nie tak, bo oznacza to że oddaje całą kontrolę (przynajmniej nad tym serwerem) rosyjskim służbom — takie jest tam prawo.

- udostępniają konfigi połączenia. Można VPN-y konfigurować “natywnie” w systemie, albo za pomocą klienta np. OpenVPN i jest to bezpieczniejsze (wyklucza błędy w kliencie). Dla większości mniej technicznych użytkowników łatwiejsza będzie dedykowana aplikacja.

- nie zawieszają konta za torrenta/P2P. Jeśli zawieszają, usługa za którą zapłaciłeś zostanie wyłączona i odetnie Cię od połączenia. Patrzymy na Ciebie, F-Secure…

Jeśli szukasz naszej rekomendacji, od zawsze polecamy 2 VPN-y, jeden darmowy, jeden płatny.

Z darmowych — VPN HUB, autorstwa znanego serwisu dla dorosłych. Daje dostęp do tylko jednego serwera i jest stosunkowo (hehe) wolny, ale jest za darmo i da się go zainstalować na każdym smartfonie. Idealny na szybką potrzebę ukrycia ruchu przed dostawcą łącza.

Z płatnych — NordVPN, którego nazywamy najlepszym z najtańszych, bo ma chyba najwięcej serwerów spośród wszystkich komercyjnych dostawców VPN (a nam akurat na tym najbardziej zależy), a w dodatku daje licencję na 6 urządzeń i aplikację, która w przeciwieństwie do aplikacji wielu innych komercyjnych VPN-ów po prostu działa stabilnie.

Naszym kolejnym wyborem byłby Proton VPN, a potem F-Securowy Freedom (jeśli nie korzystasz z P2P/torrenta). Niezależnie od tego, z którego dostawcy VPN skorzystasz, w każdym (także w tych firmowych) znaleziony może zostać błąd bezpieczeństwa. Zarówno w infrastrukturze jak i sposobie użycia kryptografii. Należy się z tym liczyć i “nikomu nie ufać”, a każdego dostawcę VPN traktować jako szatana którego jedynym celem jest czajenie się na Twoje dane.

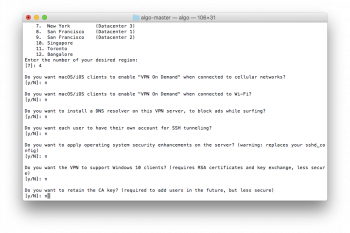

To może swój VPN?

To jest opcja, zwłaszcza jeśli metafora z szatanem do Ciebie przemówiła. Potrzebujesz własnego serwera VPS, najtańsze są dostępne od 3,5 dolara miesięcznie na vultr.com. Potem ściągasz algo albo streisand, czyli bardzo łatwe w obsłudze i przyjemne instalatory VPN-ów, które poprowadzą Cię przez ten proces za rączkę. I gotowe. Masz swój serwer VPN na swoim VPS.

Z plusów, IP jest tylko dla Ciebie, wiec nie złapiesz bana. Z minusów, jak bana złapiesz, to nie przepniesz się łatwo na inny adres IP, sam musisz dbać o aktualizacje, no i VPS nie jest tak “anonimowy”. Ale ruch przed dostawcą domowego łącza ukrywa tak samo dobrze. Przy czym wciąż — szatan patrzy — tym razem nie jest nim dostawca komercyjnego VPN-a, a właściciel serwerowni, w której uruchomiłeś swój serwer.

OpenVPN, Wireguard, IPSEC?

Protokół do VPN-a warto dobrać tak, aby klienty którymi dysponujesz go wspierały a serwer docelowy go uciągnął dla n jednoczesnych sesji. Tu więcej zależy od wydajności i preferencji. Idea dla praktycznie każdego protokołu jest podobna — daje Ci szyfrowany tunel, pozwalając go skonfigurować w mniej lub bardziej wygodny sposób.

Jeśli ktoś szuka “puszki” która zrobi mu robotę, to komercyjnych i drogich rozwiązań jest wiele. Z tych darmowych polecamy przyjrzeć się projektowi pfSense, którego można posadzić na różnym żelastwie albo na wirtualce. Wspiera nie tylko VPN-y, inne funkcje pfSense też przypadną Wam do gustu :)

To może TOR?

Jeśli zadajesz to pytanie, to odpowiedź brzmi kategorycznie nie. W innym przypadku, po prostu “nie”. Nie zrozumcie nas źle, Tor jest świetnym narzędziem… do dostępu do sieci Tor, albo korzystanie z niego po to, aby na jakiejś stronce napisać bzdurny komentarz tak, żeby do nas nie doszli. Ale korzystanie z niego jako równoważnika VPN-a, a tym bardziej do zastosowań biznesowych, to pomyłka.

Będzie wolniejszy. Nie pozwoli na przepuszczenie każdego typu ruchu. Będzie często blokowany (i — trzeba to z bólem przyznać — słusznie, bo większość śmieciowego ruchu uderzającego w serwisy to często jest właśnie ruch z sieci Tora). Może na wyjściu przepuścić ruch przez serwer, który ktoś celowo postawił, podpiął do sieci Tor i słucha. Jasne, tego co zaszyfrowane (HTTPS, SSH) nie przechwyci, ale metadane zbierze. W Torze każdy może być tym januszowym dostawcą łącza, który chce sobie analizować ruch użytkowników, licząc na to, że gdzieś połaczą się bez szyfrowania. Ale też sam Tor to wiele serwerów które są w miarę regularnie przełączane, właśnie po to, aby to ryzyko obniżyć.

Tora kochamy, ale do biznesowych zastosowań odradzamy. Prywatnie korzystamy niemal non stop.

To może chociaż ten w Operze?

VPN w Operze, to podobnie jak w przypadku Tora, nie tyle VPN, co “proxy”. O ile zatuneluje ruch “z przeglądarki” to nie “ochroni” ruchu z systemu operacyjnego (pozostałych protokołów).

Podsumowując

Rozróżniaj firmowe VPN-y od komercyjnych. Miej świadomość kiedy faktycznie (i do czego) potrzebujesz VPN-a. I rozsądnie, wedle potrzeb i zgodnie ze stanem swoich umiejętności (oraz stanem portfela) wybierz rozwiązanie dla siebie, jeśli faktycznie go potrzebujesz.

Chcesz więcej informacji? Tematyce VPN-ów poświęciliśmy 4 odcinek naszego podcastu Na Podsłuchu. Zapraszamy do podsłuchania!

Listen to “NP #004 – ten o VPN i sieci TOR” on Spreaker.

PS. Ten artykuł NIE JEST sponsorowany i żadna z firm, których usługi lub projekty tu przedstawiamy nie zapłaciła nam, aby powstał. Niektóre z linków są afiliacyjne, co oznacza, że jeśli daną usługę kupicie po naszym linku, to jej sprzedawca przekaże nam trochę PLN z Waszej wpłaty. Tak możecie nas wesprzeć. Możecie też kupować bezpośrednio u producentów i nie obrazimy się, bo jak zawsze — polecamy tylko i wyłącznie te usługi, z których rzeczywiście korzystamy i które z czystym sumieniem rekomendowaliby swoim znajomym, nawet gdyby nie posiadały programów partnerskich.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

> Pamiętaj, że jeśli VPN ma serwery w Rosji, to coś jest nie

> tak, bo oznacza to że oddaje całą kontrolę (przynajmniej

> nad tym serwerem) rosyjskim służbom — takie jest tam prawo.

Wystarczy zapoznać się z niedawnymi zmianami w prawie norweskim i szwedzkim o podsłuchiwaniu ruchu przechodzącego przez granice państwa, by popatrzeć na problem szerzej. Rosja to nie jest przyjaciel Internetu – ale czy inne państwa są?

Korzystając z serwera w kraju X należy zakładać, że jest on kontrolowany przez służby kraju X. W Rosji państwo próbuje podsłuchiwać, deszyfrować i zapisywać ruch internetowy (głównie przez uchwalone jakiś czas temu, haniebną “ustawę Jarowoj”), ale z kolei państwa zachodniej Europy aktywnie pomagają NSA, a i same inwigilują.

Dlatego: to czy X == ‘Rosja’ czy nie, nie ma znaczenia.

I jeszcze o Torze:

> tego co zaszyfrowane (HTTPS, SSH) nie przechwyci,

> ale metadane zbierze.

> (…)

> W Torze każdy może być tym januszowym dostawcą

> łącza

Dokładnie tak samo jak hotelowa sieć Wifi.

Tor ma 2 wady (jest wolny i często blokowany), ale dlaczego odradzacie Tora a nie widzicie nic groźnego w korzystaniu z niezaufanej sieci bezprzewodowej?

Zarówno miejscowa WiFi jak i węzeł wyjściowy Tora mogą robić MITM i zbierać metadane. I trzeba zakładać, że to robią.

_W_kontekście_podsłuchiwania_ruchu_i_zbierania_metadanych_ poziom bezpieczeństwa obu rozwiązań jest identyczny.

Tak – ten rodzaj zagrożenia w sieciach wifi występuje. Ale zdanie/myśl dotyczyło wpływu na bezpieczeństwo (poufnosc danych) – nie prywatnosc (poufnosc metadanych).

> “żeby skorzystać z darmowej obecnie dla Włochów oferty na pewien serwis dla dorosłych”

oferta jest już dostępna nie tylko dla internautów z Włoch :)

Whonix + anonimowy ( najlepiej darmowy ) vpn za torem <3

W porównaniach wyżej nie pojawia się WARP od Cloudflare. Warto? Nie warto? Z opisu zdają się łączyć zdecydowaną większość zalet wymienianych przez Was.

A co z darmowym Cloudflare Warp? On przecież też jest VPN’em, szyfruje ruch mobilny i ten z Wi-fi na urządzeniach mobilnych, a przy tym szczyci się brakiem logów i brakiem targetowania. Ma też wariant płatny. Moglibyście się wypowiedzieć?

Mój cel: zwiększyć prywatność (ukryć się raczej przed ISP)

Gdzie na VPN HUB jest opcja darmowa? widzę tylko 7dniowy trial, nie widzę nigdzie opcji darmowej.

Cześć, a co z Zerotier One? Co redakcja niebezpiecznika sądzi o tym oprogramowaniu? ;)

A takie pytanie odnośnie VPN i pracy zdalnej. Jak wygląda bezpieczeństwo wbudowanego w routery firmy Asus serwera VPN? Są tam dwa: PPTP i OpenVPN do wyboru. Nie wiem czym to się właściwie różni, ale PPTP działa i łączę się laptopem ze swoją siecią.

Ktoś coś kiedyś testował bezpieczeństwo tego PPTP? jakieś włamy były?

Protokół PPTP jest z tamtego wieku. Został złamany i nie gwarantuje bezpiecznego szyfrowania. Jest natomiast szybki, prosty w konfiguracji i wbudowany w większości systemów.

OpenVPN jest najnowszym i w pełni bezpiecznym rozwiązaniem.

http://www.h-online.com/security/features/A-death-blow-for-PPTP-1716768.html

PPTP jest złamany.

@MXo#1

> OpenVPN jest najnowszym i w pełni bezpiecznym rozwiązaniem.

To nieprawda. OpenVPN [b]nie[/b] jest najnowszy.

Złamany wprawdzie nie został, ale by go używać bezpiecznie, [b]trzeba[/b] go odpowiednio skonfiguować.

Rozwiązaniem najnowszym i wspierającym tylko bezpieczne algorytmy i protokoły jest WireGuard.

Warto wspomnieć też o opnsense (jak już wspominamy o pf).Używam tego w domu na maszynce firmy qotom i działa przepysznie (IDS/IPS, webproxy i inne usługi).

Wspominacie o pfSense – równie ciekawy jest jego kuzyn, OPNsense (https://opnsense.org). I – co ciekawe – obsługuje WireGuarda, pomimo bazowania na HardenedBSD (o ile pamiętam, opiera się na implementacji userlandowej w Go).

@Henry: “PPTP has been the subject of many security analyses and serious security vulnerabilities have been found in the protocol. […] So no matter how you slice it, using PPTP is a lose-lose scenario.”

Jeżeli VPS, na którym postawisz swojego własnego VPN-a, bedzie w chmurze np. Amazona, to łatwo przepniesz sie na iny adres IP :) – przy każdym zatrzymaniu i ponownym uruchomieniu instancji EC2 dostaje się inny adres IP (o ile nie wykupiło sie dodatkowo statycznego IP, który dla niepoznaki nazywa się “Elastic IP” :)). Ale oczywiście szatan patrzy ;) – tym razem szatanem jest Amazon…

Własny VPN w domu to bardzo fajne rozwiązanie. Mam u siebie i może nie czuję się wiele bezpieczniej, ale dostęp do wewnętrznej sieci jest bardzo wygodny. Poza tym, administrowanie swoim serwerem to ciekawa przygoda.

Proste pytanie.

Pisałem z jakąś kobietą na portalu, w kilka minut powiedziała na jakim osiedlu mieszkam i jaki mam pomocniczy adres email do logowania. Na szczęscie facebook ma zablokowane prawie wszystko, więc dane z facebooka są chronione. Hasła dla proformy zmieniłem. Napisała, że chce mnie przelecieć i jest z policji. Wierzyć lub nie konto na portalu usunąłem bo kobieta pewnie desperowana straszy możliwościami. Po skontaktowaniu się z portalem okazało się, że ów portal nie ma logowania za pomocą dodatkowego adresu email. Więc w grę wchodzi ewidentnie ujawnienie adresu ip poprzez korzystanie z portalu i możliwośći służb w tym zakresie. Dodam do tego, że pani w trakcie rozmowy była wulgarna i zbyt pewna siebie. Pytanie proste skoro policja lub jakiś wydział łącznośći siedzi na portalach społecznościowych to czego najprościej użyć do szyfrowania komunikacji bez logów?? Nie będę bawił się w tor bo komputer ma być używany do oglądania cda i netlfix, a ja nie mam zamiaru wpadać w paranoję przez zdesperowaną osobę podającą się rzekomo za policjantkę i używać tor

Meta Facebook został stworzony do inwigilacji, zbierania informacji od samych użytkowników tego BBS’u serwisu sieci internetu, sieci telefonicznej, sieci pająka, a ty muchą jesteś. Z tego też biorą się miliony Marka Zuckerberga cukierkowego.

Backdoory są od 1995 w każdym procesorze wszystkich producentów, Intel, AMD, ARM,…

Spectre&Meldtown i dodatkowe łatki microcode, żeby, niby tego nie było.

Sprzęt ma tylne drzwi to żadne VPN i inne dziwne szyfrowane połączenia z jednym numerem telefonu jak dzwonisz od 0.0.0.0 do 255.255.255, a więcej nie ma.

Nowa wersja 6 ma wady nie można napisać protokołu połączeń z sprawy do protokolaryzmu.

Widać wszystko z zewnątrz do wewnątrz.

George Orwell 1984

[…] bezkarni i nieuchwytni, bo doskonale wiedzą jak “ukryć” swój adres IP — możliwości jest wiele. A to właśnie tacy hejterzy są najdotkliwsi dla ofiar i to na ich ujęciu powinno skupić […]