28/8/2018

Chcąc korzystać z globalnej sieci – czy to w domu, czy w podróży – skazany jesteś na korzystanie z usług dostawcy Internetu (ISP). Oznacza to, że za każdym razem gdy coś czytasz w Internecie, robisz zakupy lub oglądasz zabawne filmiki, korzystasz z pośredników. Czasem wielu. I każdy z nich może się czegoś na Twój temat dowiedzieć.

Bazowanie na pośrednikach zawsze wiąże się z koniecznością założenia, że osoba/firma, która pośredniczy w Twojej transmisji jest godna zaufania: nie podsłuchuje przesyłanych danych (poufność komunikacji), nie modyfikuje ich (integralność komunikacji) i nie ogranicza do nich dostępu (niezawodność komunikacji).

O ile awarie utrudniające dostęp do informacji zdarzyć się mogą każdemu, to w obecnych czasach nie możesz być pewien tego, czy Twoja transmisja nie jest podsłuchiwana lub modyfikowana. Niektórzy ISP wręcz wprost (lub trochę między wierszami) przyznają się do tego, że nie wyznają zasad poufności i integralności dla ruchu swoich klientów.

Dlaczego mój dostawca internetu miałby mnie podsłuchiwać?

Jeśli nie wiesz o co chodzi, to chodzi o pieniądze. Metadane zebrane przez dostawców internetu mają swoją (niemałą!) wartość rynkową. Są niezastąpionym źródłem informacji dla marketerów, socjologów, rządów i wszystkich tych profesji, które lubią bawić się w Big Data, Machine Learning, czy jakkolwiek w przyszłości będzie się nazywało statystykę.

Zresztą sam dostawca internetu może też realizować własne działania marketingowe poprzez wpływanie na Twój ruch. Podmiany obecnych na stronach reklam lub dodawanie swoich to znane od lat techniki “dorabiania” do usług świadczenia dostępu do internetu. Kilkanaście lat temu, na miasteczku studenckim AGH, administratorzy podmieniali bannery w komunikatorze Gadu-Gadu na “ogłoszenia dziekana” :-)

Podsłuchiwanie całego ruchu

Protokół HTTP na którym bazuje współczesny internet jest protokołem tekstowym i do tego nieszyfrowanym (przynajmniej w jego najpowszechniejszej obecnie wersji 1.x). Oznacza to, że jeżeli ktoś jest w stanie przechwycić wszelkie wychodzące i przychodzące dane z Twojego urządzenia (na całej drodze do docelowego serwera), to wie jakie strony odwiedzasz, co na nich czytasz, co komentujesz itp. Jeśli logujesz się gdziekolwiek korzystając z protokołu HTTP (bez warstwy TLS/SSL), to Twoje dane do logowania wysyłane są w świat jawnym tekstem (por. Nie korzystajcie z Allegro bo ryzykujecie, że ktoś przejmie Wasze konto). Na szczęście, większość stron przechodzi dziś na szyfrowany protokół HTTPS, dzięki m.in. staraniom Google i skandalom ujawnionym przez Snowdena.

Ale internet to nie tylko strony WWW. Komunikatory internetowe i poczta e-mail, czyli protokoły inne niż HTTP, także mogą być narażone na podsłuch. Na szczęście, znalezienie współczesnego komunikatora, który jeszcze nie zaimplementował żadnego szyfrowania jest niemal niemożliwe — choć niektóre z komunikatorów wbrew powszechnej opinii nie szyfrują całości komunikacji.

Modyfikacja ruchu

Poza pasywnym podsłuchem możliwa jest także aktywna modyfikacja przesyłanych do klienta treści. Przykładowo, w trakcie trwania kampanii prezydenckiej, dostawca internetu może zdecydować się na wycięcie z artykułów wielkich portali wszystkich treści promujących kandydata, którego właściciel ISP nie popiera. Atak tego typu jest stosunkowo prosty do wykonania (użycie tzw. transparentnego proxy z modyfikatorem treści, np. mitmproxy lub privoxy).

Równie łatwo ISP możne wstrzykiwać swoim użytkownikom np. dowolny kod JavaScript, który zostanie wykonany na każdej nieszyfrowanej stronie internetowej. Może to być np. kod koparki kryptowalut (np. popularne ostatnio kopanie Monero na CPU odwiedzających witrynę) czy dowolny skrypt zbierający statystyki a nawet naciskane przez użytkownika klawisze (czyli wpisywane w polach tekstowych treści).

Podmiana ściąganego oprogramowania na złośliwe także jest możliwa (dlatego zawsze przed instalacją warto sprawdzać odcisk pobranego pliku i porównywać z tym, który producent opublikował na swojej stronie — pod warunkiem, że jego strona serwowana po szyfrowanym, niepodatnym na niezauważalny atak MITM protokole HTTPS).

Szyfrowanie ruchu, czyli protokół HTTP*S*, krzyżuje plany wścibskim ISP

Prostym rozwiązaniem problemu związanego z podsłuchiwaniem i modyfikacją treści stron jest wykorzystywanie protokołu HTTPS do przeglądania internetu. TLS/SSL daje nam nie tylko bezpieczeństwo w postaci szyfrowania wychodzącego i przychodzącego ruchu, ale także daje gwarancję, że dane dotarły do nas w niezmodyfikowanej formie.

Wstrzyknięcie własnych wstawek do przeglądanej przez HTTPS strony staje się technicznie niemożliwe (chyba, że producent laptopów celowo zainfekuje każdy nowy komputer, wsadzi tam własny certyfikat CA i w locie będzie serwował reklamy zaprzyjaźnionych firm jak to robiło Lenovo z projektem SuperFish).

Główny problem szyfrowania to… jego brak na niektórych stronach. Jeśli właściciel witryny nie zadbał o przygotowanie dla nas bezpiecznej wersji strony, sami niewiele z tym jesteśmy w stanie zrobić. Choć można ryzyko podsłuchania i modyfikowania treści od strony własnego ISP oddalić do innego ISP dzięki korzystaniu z VPN-ów. Ale o tym więcej za chwilę.

Nawet HTTPS czasem zdradzi to, co oglądamy

Nawet jeśli korzystamy z szyfrowanego protokołum, to dostawca internetu jest w stanie wyciągnąć pewne informacje na temat tego, co robimy w sieci. Przyglądając się zaszyfrowanemu zapytaniu HTTP/HTTPS, może z niego wyciągnąć trochę informacji (choć nie widzi szyfrowanych treści wprost):

- czas nadania,

- rozmiar,

- Twój adres IP,

- adres IP serwera (tak, IP docelowego serwera nie jest szyfrowane).

- czasem także nazwę domeny osadzonej na serwerze

Jeśli ISP chciałby wiedzieć, czy pobierałeś dzisiaj z serwisu z nielegalnymi filmami np. produkcję XYZ, to może on sprawdzić, czy z Twojego komputera były wysyłane zapytania do tej domeny. Warto też zauważyć, że do połączenia z serwerem konieczne jest poznanie jego IP, czyli skorzystanie z serwera DNS. A ISP prawdopodobnie podrzuca Ci kontrolowane przez niego DNSy, więc wie o jakie domeny pytasz. Ale nawet gdybyś korzystał z innych serwerów DNS (i nawet takich, które szyfrują zapytania i odpowiedzi), to dalej ISP będzie mógł ustalić domenę do której się łączyłeś — odczytując ją z certyfikatu używanego do negocjacji połączenia HTTPS.

ISP jest więc w stanie sprawdzić, czy z danego serwera ściągałeś jakieś duże pliki. Jeśli pobrałeś z niego np. ponad 700MB danych, może to oznaczać, że był to jakiś film (w końcu w tym serwisie są dostępne jedynie filmy). Następnie mógłby zliczyć, ile dokładnie bajtów zostało pobranych (z dokładnością co do bajta). W serwisie udostępnionych było np. 10 filmów, każdy o podobnym rozmiarze, ale różniące się o dosłownie kilkaset kilobajtów w rozmiarze. Bez problemu można stwierdzić, który z nich został pobrany. Szyfrowanie ruchu po SSL nic tu nie daje. Każdy z filmów zostanie zaszyfrowany, ale transmisja każdego będzie miała różną długość i dzięki tej różnicy będzie można ustalić, który z filmów pobrałeś.

1) Jakiego powiększenia mapy używasz (każdy poziom zooma ma inną wielkość obrazków)

2) mając od Google jedynie listę rozmiarów wszystkich bloków mapy z Twojej okolicy, można stwierdzić, na które 9 pól patrzyłeś.

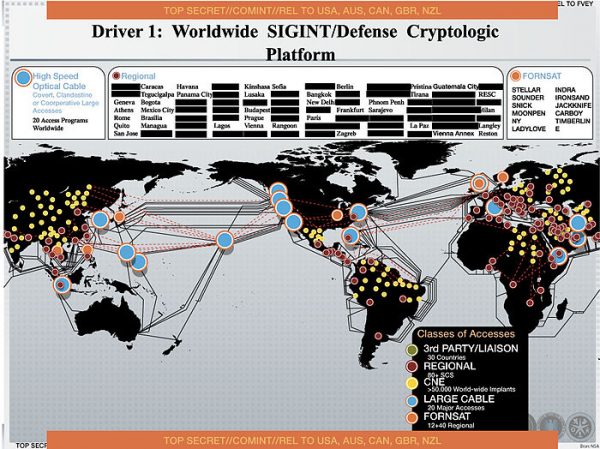

Czy można podsłuchiwać wszystkich Polaków w jednym miejscu?

Warto zauważyć, że jeśli nasłuch będzie miał miejsce w jednym z głównych punktów wymiany ruchu w Polsce (tzw. iksie, czyli “internetowym skrzyżowaniu” gdzie spotykają się łącza wielu operatorów) np. PLIX, to prowadzący go ludzie (służby?) mogą (przynajmniej teoretycznie) nawet bez rozszyfrowywania połączenia, wyciągać wnioski na temat aktywności niektórych adresów IP w sieci. Trzeba tu pamiętać, że nie zawsze IP mapuje się do osoby, ale czasem taki poziom ogólności wystarczy aby potwierdzić lub obalić pewne tezy.

Mamy coraz więcej szyfrowanych stron, ale wciąż za mało szyfrowanych DNS-ów

Choć coraz więcej serwisów internetowych udostępnia strony po HTTPS, to niestety większość ruchu DNS nie jest szyfrowana. Da się go więc łatwo podsłuchać i modyfikować. W przypadku dostawców internetu, sprawa staje się jeszcze prostsza, bo przeważnie za pomocą protokołu DHCP podają oni Twojemu komputerowi lub routerowi swoje własne serwery DNS jako domyślne. Więc nawet jeśli wspierają one szyfrowanie, to ISP z logów serwera może odczytać wszystko, czego potrzebuje.

Analizując tylko listę odpytanych domen, można wyciągnąć pewne wnioski na temat poczynań obserwowanego celu. Przykład logów Stefana:

[2018/07/25 18:45:12] google.com

[2018/07/25 18:45:14] sklep-łopaty.ru

[2018/07/25 18:49:08] worki-foliowe.org

[2018/07/25 18:50:11] serwis-sprzątający.com

[2018/07/25 18:52:22] pay5u.com

[2018/07/25 18:53:17] nbank.com

[2018/07/25 18:57:30] google.com

[2018/07/25 19:20:01] tanie-loty-za-ocean.com

[2018/07/25 19:27:55] zycie-w-meksyku.blogspot.ru

Być może powyższe logi to dowód na to, że Stefan zamordował żonę, chce ją zakopać w ogródku i planuje spędzić resztę życia w Meksyku. A być może mówią nam one jedynie o tym, że Stefan jest ogrodnikiem, szuka nowej łopaty, worka na liście i chciałby wysprzątać dom zanim żona wróci z sanatorium, a później weźmie ją na wycieczkę marzeń z okazji 40 rocznicy ślubu. Do Meksyku oczywiście!

Ktoś mógłby powiedzieć, że dobrym zabezpieczeniem się przed tego rodzaju inwigilacją jest używanie publicznych serwerów DNS (np. od Google, OpenDNS, CloudFlare itp), a nie tych dostarczonych przez dostawcę. Jest to jakieś wyjście, ale niestety bardzo łatwe do obejścia przez złośliwego ISP, który chciałby Cię inwigilować.

Przykładowo, dostawca Vodafone przejmował wszystkie zapytania zaadresowane do dowolnych serwerów DNS i przekierowywał je na własny serwer. Zmiana ustawień w systemie zupełnie nic tu nie dawała. Ruch do serwerów DNS był przechwytywany na poziomie sieciowym.

Pomyśl o wprowadzanej do Polski cenzurze internetu, która ma opierać się na usuwaniu domen z serwerów DNS polskich dostawców internetu. Taką cenzurę da się ominąć zmieniając DNS na “googlowy”. Ale nadgorliwy ISP może (choć ustawa wcale tego nie nakazuje) przechwytywać cały ruch DNS swoich klientów i w ten sposób zablokować tę metodę obejścia cenzury.

Więcej o cenzurze i jej obchodzeniu mówiliśmy w pierwszym odcinku naszego niebezpiecznikowego podcastu “Na Podsłuchu”:

Najbezpieczniej korzystać więc z VPN-a

Jeśli szyfrowanie samego połączenia na warstwie HTTP to za mało i dodatkowo chciałbyś szyfrować także zapytania do DNS, komunikatory, pocztę i absolutnie wszystko co wchodzi/wychodzi z/do Twojego komputera, to poza stosowaniem aplikacji wykorzystujących szyfrowane protokoły komunikacji obowiązkową dodatkową ochroną będzie usługa VPN. VPN-om poświęciliśmy drugi odcinek naszego niebezpiecznikowego podcastu Na Podsłuchu.

Jest kilka darmowych VPN-ów, ale większość z nich nie nadaje się do ciągłego, stabilnego używania. Darmowi dostawcy wprowadzają różne ograniczenia i spowalniają ruch. Większość z darmowych VPN-ów które testowaliśmy była niestabilna i bardziej irytowała niż pomagała. Warto więc rozważyć zapłacenie za VPN-a. Ale ponieważ Niebezpiecznik jest z Krakowa, to nie uważamy, że warto płacić wiele ;) Jakiś czas temu przyjrzeliśmy się różnym VPN-om i wybraliśmy taki, który daje bezpieczeństwo i zarazem jest najtańszy (hehe, #cebuladeal :).

Polecany przez nas VPN to NordVPN — prosty w zakupie i instalacji na każdym systemie operacyjnym, bo dysponuje dedykowanymi aplikacjami, także na urządzenia mobilne. Jego dostawca pozwala na korzystanie w ramach jednej licencji równocześnie z 6 urządzeń, wiec za jednym zamachem możesz zabezpieczyć sprzęt całej rodziny. Dzięki NordVPN możesz wybrać kraj, z którego będziesz wychodził na świat — firma oddaje do Twojej dyspozycji prawie 4000 serwerów “wyjściowych” u różnych ISP. Dodatkowo, NordVPN ma ścisłą politykę braku przechowywania logów i braku ograniczeń co do pasma (tak można korzystać z torrenta ;). Najkorzystniej jest zakupić go w 3 tej letniej promocji, bo wtedy za miesiąc użytkowania na max. 6 urządzeniach płacimy zaledwie 2,75 dolara (45 centów za urządzenie). Promocja jest ograniczona czasowo, więc warto się sprężyć.

Korzystanie z VPNa nie jest skomplikowane. Kupujesz, ściągasz aplikację na swój system, instalujesz, włączasz i cieszysz się tym, że teraz Twój ISP nie jest w stanie wnioskować niczego na temat Twojego ruchu. Jedyne co widzi Twój dostawca internetu to tylko jedno połączenie — to z serwerem VPN.

Zauważ, że wykorzystanie VPN-a odsuwa ryzyko związane ze złośliwym ISP, ale go nie eliminuje. VPN przesuwa problem do innego kraju i innego ISP — tego, który kontroluje serwer wychodzący. Mimo to, warto z VPN-ów korzystać. Bo nawet jeśli w Gwatemali ktoś podsłuchuje ruch z serwera wyjściowego danego dostawcy VPN, to nie od razu ten ktoś (lub polskie służby) będzie wiedział, który fragment tego ruchu należy do Ciebie.

O VPN należy myśleć jako o wygodzie, zmniejszaczu ryzyka podsłuchu w lokalnej sieci i dblokowywaczu usług niedostępnych z terenu naszego kraju. I tyle.

Jeśli nie stać Cię na kupno VPN-a, zawsze możesz zdecydować się na darmową ofertę od ProtonVPN lub od PornHuba — w zależności, który z serwisów odwiedzasz częściej. Pamiętaj tylko, że o ile do okazjonalnego ;) spięcia tunelu aby ukryć wejście na daną stronę te darmowe usługi mogą wystarczyć, to korzystanie z nich stale będzie niemożliwe. Są zbyt wolne i ograniczone. Darmowe VPN-y często zbierają też dane o swoich niepłacących użytkownikach — bo jeśli za coś nie płacisz, to Ty jesteś produktem :)

Uważaj na firmowe i przeglądarkowe VPN-y

Część z Was może posiadać VPN-a na firmowym komputerze, skonfigurowanego przez Waszego pracodawcę. Większość takich VPN-ów pozwala pracodawcy na przepuszczanie połączeń przez firmowe systemy bezpieczeństwa, a zatem zarówno na logowanie i przechwytywanie ruchu przez pracodawcę. Dlatego nie rekomendujemy wykorzystywania firmowego VPN-a do celów prywatnych. Chociaż na dworcowym Wi-Fi bardziej zaufalibyśmy pracodawcy niż “poszli na żywioł”.

Często spotykana na firmowych VPN-ach konfiguracja to również tzw. SPLIT TUNNEL. Wtedy tylko część ruchu internetowego przechodzi przez VPNa, a nie cały (najczęściej szyfrowane są tylko połączenia do infrastruktury firmy, a już nie do Twojej prywatnej poczty). Z jednej strony to plus, bo pracodawca nie pozna Twoich sekretów — z drugiej minus, bo nie wykorzystasz firmowego VPN-a do zabezpieczenia się przed podglądactwem Twojego ISP. Aby sprawdzić w jakim trybie działa VPN, możesz wejść na dowolną stronę, która wykrywa adres IP odwiedzającego — sprawdź, czy Twój adres się zmienił po aktywacji VPNa.

Uważać należy także na przeglądarki z “wbudowanym VPNem” (np. Opera). To, co one oferują lepiej byłoby nazwać “szyfrowanym proxy”, a nie VPNem. Różnica jest tutaj bardzo duża i brak jej zrozumienia może spowodować kłopoty. VPNy w trybie FULL TUNNEL szyfrują pełen ruch internetowy – wszystkie protokoły, nawet zapytania Twojego systemu operacyjnego do serwerów jego producenta o aktualny czas. Natomiast przeglądarka taka jak Opera szyfruje tylko ruch wchodzący i wychodzący z przeglądarki. Oznacza to, że mając uruchomioną przeglądarkę z włączoną opcją VPNa, ruch WWW jest szyfrowany, ale Twój pogodowy widget z pulpitu czy połączenia z innych aplikacji już nie.

Tor to nie do końca to samo co VPN

Korzystanie z sieci Tor dodaje nam nie tylko warstwę szyfrowania do naszego połączenia, ale przy odpowiednim stosowaniu, może zapewnić sobie także pewną dozę anonimowości. Sieć ta ma jednak kilka problemów. Pierwszym, użytkowym problemem jest jej szybkość działania. Raczej nie pooglądasz sobie Netflixa w najwyższej jakości przez TORa (na komercyjnym VPNie nie byłoby to problemem).

Drugim problemem, podobnie jak w przypadku VPN, jest możliwość modyfikacji ruchu przez właścicieli exit nodów. Chciałeś uchronić się przed 1 złośliwym ISP, a teraz teraz masz wielu, bo Tor regularnie zmienia węzły wyjściowe.

Trzeci problem to limity narzucane przez exit nody. Nie każdy węzeł wyjściowy akceptuje każdy protokół. Są takie, które wypuszczają jedynie ruch HTTP/HTTPS, a resztę (np. protokoły mailowe) mają wycięte na firewallu, aby potencjalny intruz nie użył ich jako automatów do spamu. Korzystanie z sieci w taki sposób może być trudne, a niekiedy niemożliwe.

Problem czwarty to łatwość wykrycia faktu używania TORa. Można to zrobić poprzez wnikliwą analizę protokołu (chociaż na pierwszy rzut oka wszystko wygląda jak typowa komunikacja HTTPS). Można także analizując pakiety sprawdzać, czy obserwowana osoba nie łączy się z którymś z serwerów upstreamowych TORa. Po wykryciu takiego faktu, dostawca internetu może mieć już takiego delikwenta na oku i ewentualnie (profilaktycznie) np. odciąć go od sieci. Albo całkowicie zablokować dostęp do sieci Tor wszystkim klientom.

Problem piąty, to możliwość zostania exit nodem. Przy nieumiejętnej konfiguracji, Tor może zmienić Twój komputer w serwer pośredniący w ruchu innych użytkowników tej sieci. Zupełnie przypadkiem może więc się zdarzyć, że ktoś zacznie odwiedzać strony z pornografią dziecięcą korzystając z Twojego komputera jako pośrednika — zgadnij do kogo przyjdą w odwiedziny panowie z trzyliterowych organizacji.

Tematyce Tora i VPN poświęciliśmy 4 odcinek naszego podcastu:

Podsumowanie

Pomimo tego, że stuprocentowa ochrona przed możliwością analizy ruchu sieciowego nie istnieje, powinieneś podjąć kroki, które sprawią, że analiza taka będzie trudniejsza lub skrajnie nieopłacalna.

Dwa kroki, które możesz podjąć od zaraz to:

- Instalacja w przeglądarce rozszerzenia HTTPS Everywhere, które aktywuje za Ciebie protokół HTTPS wszędzie tam, gdzie tylko można

- Zaopatrzenie się w komercyjnego, pełnego VPNa (nie proxy do przeglądarki). Po naszych testach rekomendujemy NordVPN z powodów, które opisaliśmy powyżej

PS. Na koniec mamy protip: VPN-a najlepiej “zapiąć” na swoim domowym routerze (albo przenośnym routerze). Dzięki temu, każdego klienta, którego podłączysz pod tę “zaVPN-owaną” sieć Wi-Fi będziesz chronił z automatu, bez konieczności instalowania dodatkowego oprogramowania. No i trochę omijając ograniczenia licencyjne niektórych dostawców VPN-ów, ale ciii.. ;)

PS2. Linki do VPN-ów w tym artykule są linkami afiliacyjnymi, co oznacza, że jeśli w nie klikniesz i dokonasz zakupu, wybrany przez Ciebie dostawca VPN przekaże nam parę złotych, co wspomoże redakcję. Oczywiście na stronę wybranego dostawcy VPN-a możesz wejść też bezpośrednio. Wszystkie usługi, o których piszemy w artykule wybraliśmy sami, niezależnie i napisalibyśmy o nich nawet gdyby ich dostawcy nie mieli programu partnerskiego.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A ja jako alternatywę dla VPN polecam ReQrypt (https://github.com/basil00/ReQrypt). Jest to całkiem spoko narzędzie, które służy do obrony przed cenzurą oraz chroni nas przed podglądaniem przez ISP. Działa o ile nasz dostawca internetu nie blokuje serwerów reqrypta. No i to działa szybciej niż vpn.

Istnieje również opcja dnscryptu, ale to zostawiam dla Was do konfrontacji ;)

ReQcrypt szyfruje tylko w jedną stronę, więc ISP nadal może podejrzeć, choć może nie każde rozwiązanie to robi

Nie chroni przed każdym podsluchiwaniem, skoro według schematu widocznego w README.mb treść strony wraca do nas normalnie z serwera www na nasz publiczny adres IP, a nie poprzez tunel. Jest zresztą tam napisane, że:

“ReQrypt is effective against systems that only attack outbound HTTP requests only, and ignore inbound HTTP responses. Such systems are very common is ISP-level censorship and logging systems, since processing URL traffic (HTTP requests) is significantly easier than processing web page responses.”

VPN będzie więc pewniejszy. To co linkujesz to bardziej do obejścia cenzury u ISP na szybko. Bo nigdy nie masz pewności czy czasem Twój ISP nie analizuje też ruchu przychodzącego do Ciebie. Więc w kwestii unikania podsłuchu to jest to takie poleganie na szczęściu.

Hmm, to ciekawe rozwiązanie. Tylko z jakiej czapy serwer ReQrypt może nadawać pakiety z naszego IP? To nie jest odfiltrowane u ISP albo na firewallach na routerach BGP u dostawców usług?

A kto Cie ochroni przed cenzura w ReQrypt?

Polecam amelinowe czapeczki…

Jak zapiąć nordVPN bezpośrednio pod router?

Dość prosto. Tu masz opisane

https://support.nordvpn.com/#/Connectivity/Router/1047409322/Setting-up-a-router-with-NordVPN.htm

Mozart, lubi to ))

Kilka pytan. Moze i glupich ale…

Za tego NordVPNa trzeba zaplacic za 3 lata z gory?

Czy zamiast sciagania aplikacji mozna poprostu skonfigurowac VPN z poziomu routera? Czy wtedy caly ruch sieciowy dla wszystich urzadzen nadal jest szyfrowany? Czy jest to bezpieczne? Wiem ze Eir Ireland ma dostep do routerow uzyszkodnikow / remote login… Podejrzewam ze nie tylko.

Pozdrawiam.

AndrzejL

Tak, płacisz z góry za 3 lata jeśli chcesz z tej promocji co teraz maja skorzystać. Masz 90 dni na anulowanie kontraktu jeśli coś Ci nie spasuje.

Możesz też kupić krótszy okres , miesiąc albo rok, ale wtedy cena nie jest taka korzystna więc lepiej od razu na 3 lata i w razie czego anulację do 90 dni zrobić.

Jeśli chodzi o router to ja na Twoim miejscu zrobiłbym tak, że kupiłbym swój router i podpiął go za modemem/routerem ISP i na tym moim bym ustawił VPN. I laczylb.m się do wifi rozgłaszane go z mojego routera. Tak bezpieczniej.

Dzieki Bolo.

To wiele wyjasnia.

Pozdrawiam.

AndrzejL

Tiaaaa… konfiguracja NordVPNa na routerze łatwa nie była, no ale w końcu. Niestety, większość poważniejszych rzeczy przez Norda nie daje się zrobić, np. płatność kartą z mBąka, cały czas session expired, z komputera poza VPNem poszło. Google też lubi coś utrudniać widząc IP z VPNa, Alledrogo podobnie.

Ważne, zapytania DNS też trzeba puścić przez kanał VPN, żeby ISP nie widział.

Tor, ech Tor… okazał się świetną warstwą transportową TCP. SSH w domenie .onion i udało się uzyskać dostęp zdalny (VNC i RDP w tunelu SSH), bo kulawy ISP nie daje publicznego IP. Połączenie do Tora trzeba puścić poza VPNem, żeby to sensownie działało.

Ja na niektórych węzłach miałem problem z mBanku (ich antyfraud musiał wykrywać że to popularny IP) ale zmiana na inny węzeł dawała radę. Ważne żeby w Polsce. Z Allegro nie miałem problemów. A puszczanie tora przez VPN … Po co? To bez sensu przecież.

No właśnie ponieważ ISP może mieć na oku ludzi którzy korzystają z Tora. A można to sprawdzić.

Od lat już korzystam z VPNa (dokładnie właśnie NordVPN) i z bankami, Allegro nigdy nie miałem problemu. A korzystam z kilku banków, logowanie przez www, zlecanie przelewów, płatności kartami przechodzą bez problemu.

Zdarza się za to, że jak korzystam z przeglądarki gdzie nie jestem zalogowany na konto google to przy korzystaniu z wyszukiwarki trzeba captcha rozwiązywać. Ale też nie zawsze.

Zamienił stryjek siekierkę na kijek. A myślicie, że NordVPN (albo każdy inny) nie może analizować ruchu? W każdym przypadku zamieniacie złośliwego ISP na innego złośliwego ISP.

Czy ktoś na sali lub sama Redakcja orientuje się, czy na TomatoUSB mogę zatunelować jeden VLAN z dwóch? Mam zewnętrze IP i wystawiony serwrix na świat. Włączając VPN na stałe na routerze żegnam się z ze swoim serwerem, a tak zatunelował bym tylko VLAN, gdzie mam sieć domową…

Tak, da się tak oskryptować Tomato, aby tylko część/niektóre z adresów Twojego LANu były tunelowane VPNen, a inne nie. Ale szczegółów nie podam, bo słabo umiem w linuxa. Sam kiedyś szukałem tej opcji i były podpowiedzi na różnych forach, ale że skrypty mi nie działały zgodnie z oczekiwaniami, to się poddałem i temat odłożyłem na kiedyś.

Czy odnośnie szyfrowania https to dostawca widzi tylko główną domene czy np. http://www.google.com/artykuly/pieniadze.html ?

Widzi tylko główną domenę. Dalsza część adresu jest zaszyfrowana o ile używasz Https.

Skoro przechodzi przez urządzenia ISP cały Twój ruch to jak myślisz, ale…

Tylko główną. U mnie wyglada to tak: *google.com. Co ciekawe, jeśli puszcze wyszukiwanie w guglu przez pasek po prawej stronie u góry w firefox, zapora loguje słowo wyszukiwania :) Nie loguje jeśli wpisuje bezpośrednio w google. Sporo można namierzyć rzeczy, np czasami filmiki z instagrama mozna podejrzec co kto oglądał.

Jeżeli na podstawie przeglądanych stron jesteśmy w jakimś już stopniu profilowani to nie warto odpalać skrypt np. “gay wannabe”? Nie zrozumcie mnie źle… Chodzi o to, że zostawiasz “bzdurną historię”, a w przypadku większej jazdy… piszesz maile do ruchów LGBT i niech się teraz służby bujają z wariatami:D Głupie myślenie?

Tylko główną domenę, a właściwie to IP, które twój komp uzyskał z serwera DNS. Nie widzi parametrów URL’a

NordVPN zestawiony na routerze pozwoli wam dodatkowo ogladac Netflixa na chromecascie z calego swiata. Podlaczacie VPN do stanow, niemiec czy innej francji i ze smartfona wrzucacie film niedostepny w Polsce.

Kolejny bonus :)

I blokujesz sobie wszelkie VODy polskie na Amen ;))

Szkoda tylko, że Pi-Hole nie za bardzo lubi VPNy…

A jak wyglada sytuacja w przypadku logowania sie z VPNa na swoje konto bankowe (uzywanie VPNa bez przerwy)? Obawialbym sie tego, ze ktoregos pieknego dnia dostep do konta zostalby mi zablokowany z uwagi na procedury bezpieczenstwa obowiazujace w instytucjach finansowych.

Ja wyłączam VPN przed wejściem na stronę banku ale kilka razy zdarzyło mi się zapomnieć i też smigalo z mBank i ING.

Dla bardziej technicznych, lepszym (tańszym, bez takich ograniczeń) rozwiązaniem będzie VPS.

Może wyjść taniej, jedyny mankament to fizyczna pozycja serwera VPS, ale jeśli nie ruszamy się na drugą stronę globu … .

Dla większości nie. Coś jest dobry żeby ominąć cenzurę w hotelu ale na torrenta albo do innych rzeczy się nie nadaje. Dostawca loguje ruch. I masz tylko 1 IP.

Wniosek: nie bądź złodziejem co używa torrentów do ściągania piratów (argument o linuksach z torrentów nie jest argumentem – to promil użycia).

A co z szyfrowaniem oferowanym np. przez Avast w ramach dodatku do antyvirusa? Czy takie rozwiązanie dziala na podobnej zasadzie jak przegladarpr(Opera)?

“możliwość zostania exit nodem”

O co tutaj chodzi? Czasami używam tora jako proxy, ale to w podstawowej konfiguracji, czy mam się bać?

Tor jest zamkniętą siecią, ale jeżeli chcesz korzystać w jej ramach z otwartego Internetu to musisz mieć punkt dostępu (komputer podłączony do obu sieci). Jak jesteś podłączony do TOR i otwierasz Onet to twój ruch idzie przez taki komputer. Ktoś nieprawny może przerobić swoj komputer na taką bramę i teraz podejrzany ruch z tora idzie przez Twoje połączenie.

Artykuł był by dobry gdyby nie był tendencyjny. Po jego przeczytaniu można by pomyśleć że ISP nie śpi nocami tylko inwigiluje użytkowników.

Autor jakoś się nie zająknął na temat tego że ISP musi logować metadane, a z tekstu wynika że robi to jak ma złe intencje.

Gdyby nie przymus to nikt z nudów tego by nie robił, bo to kolejna maszyna w systemie którą trzeba pilnować.

A jaką mamy gwarancję, że dostawca internetu konkretnego VPN’a nie będzie Nas śledzić?

Dostawcy VPN są klasyfikowani na podstawie ich polityki podejścia do danych.

Są mniej, i bardziej bezpieczne.

Tak samo mozna podzielic dostawcow internetu. Na tych bezpiecznych i mniej :)

Postawić VPN na raspberry PI, którego potem skitrać gdzieś w urzędzie, jak nikt nie będzie patrzył. Gwarantuję, że nikt tego nie ruszy przez długi czas. A jak ktoś znajdzie? Nie zapisywać logów :D

polecam polecanego ProtonVPN. korzystałem również z nordVPN ale uważam że proton lepszy, oczywiście tutaj i tutaj jest opcja 30 dniowego zwrotu, więc polecam sprawdzić samemu a nie wierzyć jakiemuś gościowi z internetu. w przypadku protona nie korzystałem ze zwrotu, ale w nordzie tak. robili troche problemów i próbowali “poprawić” moje połączenie, ale napisałem że jednak chciałbym zwrot kasy i oddali. jedyna rzecz która była fajna w nordzie to HTTP proxy, można było zrobić VPN nie instalując dodatkowego softu. Proton ma fajną przewage że można spokojnie współdzielić konto, tzn potrzeba loginu i hasła do korzystania z usługi, ale żeby wejść do panelu zarządzania kontem, potrzeba podać dodatkowe hasło (takie 2FA) więc nawet jak komuś pożyczycie konto, to macie gwarancje że nie zmieni wam hasła, bo w przypadku norda jest taka opcja. ale jeszcze raz polecam sprawdzić oba, i skorzystać z 30 dniowej gwarancji zwrotu kasy

Korzystalem kiedys z NordVpn i calkiem milo wspominam. Ale ze tez blisko Krakowa mieszkam a hajsu nigdy za wiele i platnosci z reguly raz na miesiac wybralem https://mullvad.net/en/ tez jest opcja podpiecia pod router:)

Szyfrowanie pola SNI (Server Name Indicator) w protokole TLS jest zaproponowane ale pewnie jeszcze trochę czasu upłynie zanim zostanie wprowadzone – nie jest to częścią TLS 1.3 –

https://tools.ietf.org/html/draft-ietf-tls-sni-encryption-03

Co do DNS można używać DNS-over-TLS / DNS-over-HTTPS i tym samym wybrać inną firmę, która będzie widziała nasz ruch DNS zamiast naszego ISP (np. Google, Cloudflare)

Odpowiadając na pytanie Krzysztofa – patrząc na ruch HTTPS widać tylko nazwę hosta, nie całego URLa.

Cloudflare’owe dnsy wspierają DNSoTLS

Szkoda ze zabrakło wzmianki o DNS Over TLS https://i.imgur.com/5FGhFGz.png

https://arstechnica.com/information-technology/2018/04/how-to-keep-your-isps-nose-out-of-your-browser-history-with-encrypted-dns/

https://blog.technitium.com/2018/06/configuring-dns-server-for-privacy.html

https://www.techrepublic.com/article/how-to-enable-dns-over-tls-in-android-pie/

Trzeba też dodać, że rzekome 2,75 USD to jest kwota, która wychodzi po podzieleniu ceny do zapłaty przez ilośc miesięcy… No i na dodatek jest to kwota netto. Przechodząc do realiów, trzeba zapłacić 99$ netto, czyli niecałe 122$ co w przeliczeniu wychodzi jakieś 450 zł / 3 lata…

Można zapłacić wybierając “united states”? Wtedy jest bez podatku :) Przejdzie?

Przechodzi na keyshopach z grami

“dostawca Vodafone przejmował wszystkie zapytania zaadresowane do dowolnych serwerów DNS i przekierowywał je na własny serwer”

Netia kiedyś przekierowywała swoich klientów z fałszywymi dnsami na swoje gdy przestępcy podmienili je w dziurawych routerach Zyxela, TP Linka https://archive.is/iQ67Z

https://niebezpiecznik.pl/post/sprawdz-z-jakich-dns-ow-korzystasz-i-upewnij-sie-ze-nie-sa-to-5-45-75-36-i-5-45-75-11/

Nieraz przekierowywanie zapytań przez ISP może być dobre ;)

Takie działanie zapoczątkowała Cyber Tarcza od Orange. I jeśli abonenci wiedzą jak działa taki mechanizm i mogą się z niego wypisać, to wszystko jest OK. Dla zwykłych ludzi taka filtracja pod kątem złośliwych zasobów daje więcej dobrego niż złego :)

Szybkie pytanie odnośnie zakupu Norda – czy jest jakaś różnica (oprócz ceny) podczas zakupu jeśli wybiorę Polskę,a nie US? 23% VAT vs. 0% VAT… Czy ma to jakiś wpływ na funkcjonalność i użytkowanie?

roznicy w usludze nie ma. w cenie jest. ale wbrew pozorom nie bedziesz oszustem podatkowym, bo kupujac cos z polski z zagranicy mozesz wybrac opcje tak zwanego zwrotnego obciazenia, gdzie masz stawke vat 0. Co prawda powinienes VAT sam zaplacic urzędowi, ale nie wiem jak i czy w ogole to sprawdzaja :)

Ja dostaję takie maile: https://i.imgur.com/XvME4jd.png

Podmiana treści jest zabroniona prawem i grożą za to ostre konsekwencje. Więc żaden szanujący się operator telekomunikacyjny tego nie robi. Musiałby na głowę upaść. No może wyjątkiem jest przekierowanie dla niepłacących czy odłączonych.

A po drugie, jeśli już by do tego doszło – czyli do podsłuchiwania czy podmian, to zmiana polskiej szpieguli na chińską, rosyjską czy amerykańską to chyba nienajlepszy pomysł…

Jak chodzi o przekierowanie DNS to jest to średni pomysł, chociaż są pewne momenty kiedy ma to sens. Ale i tak należy mieć na uwadze jedno – czas odpowiedzi cachedns operatora jest od 10 do 100 razy szybszy niż tych z internetu.

Jak ktoś ma paranoje to lepiej kupić dużo folii aluminiowej na robienie kasków ;-)

” czas odpowiedzi cachedns operatora jest od 10 do 100 razy szybszy niż tych z internetu.”

a o serwerze cache DNS i buforowaniu zapytań słyszał?

https://pl.wikipedia.org/wiki/Dnsmasq

@sandźaja: tak, słyszał. Generalnie nie ma to znaczenia dla typowego Kowalskiego.

Nie do końca… wystarczy zrobić benchmark na wystarczająco dużej próbce i można się mocno zdziwić. Np. u mnie lokalny serwer DNS UPC osiągał dopiero 3 lokatę w benchmarku.

Inna sprawa że faktycznie własny cache-dns w domu może być jeszcze szybszy od operatora, albo wolniejszy, ale może np poprawiać niektóre zepsute wpisy w DNS z powodu cenzury.

Kilka miesięcy temu przesiadłem się z IPVanish (niestabilna aplikacja kliencka) na NordVPN i mam z nim kilka problemów. Nie ładuje się lub ładuje losowo wiele stron, m.in. amazon.de, wiadomosci.onet.pl. Nie da się zainstalować sterowników karty graficznej przez aplikację GeForce Experience. Czasem pomaga wyłączenie mechanizmu “CyberSec” w kliencie Norda, ale nie jest to regułą. Ponadto Netflix, Amazon Prime i HBO GO blokują odtwarzanie przy połączeniu przez NordVPN, nawet gdy jest to serwer w Polsce. Tu pojawia się kolejny problem – serwery z listy Polska mają fajne krótkie pingi, ale często widziane są pod IP lokalizowanym jako zagraniczne, a w dodatku często są kapryśne – gubią pakiety, mocno spada im przepustowość. Czy ktoś spotkał się z podobnymi problemami?

IPVanish oferuje pliki .ovpn do OpenVPNa, nie wiem po co chciałbyś używać ich clienta.

A co sadzicie o przegladarce Brave? Dziala bardzo sprawnie. Zaimplementowany adblocker, HTTPS everywhere, private taby z opcja TOR’a?

Z tymi Mapami Google to nieźle odpłynęliście. Chciałbym zobaczyć jak mapujecie wszystkie kafelki z okolicy klienta (jakieś kilkaset tysięcy) i dopasowujecie do requestów na podstawie wielkości odpowiedzi, uwzględniając kompresję, wielkość nagłówków i inne fluktuacje. :D

Podziwiam też wiarę w czystość intencji firm stojących za tymi VPNami. Cały artykuł to w skrócie “Twój ISP może cię śledzić – przenieś ciężar tego zagrożenia na VPN, który za 3 dolce miesięcznie (lub za darmo) ochroni twoją prywatność przyjmując na siebie 2-krotność ruchu który musi odbierać od ciebie ISP. Przecież ich model biznesowy opiera się na czynieniu dobra na świecie, w przeciwieństwie do twojego ISP, który kombinuje tylko jak by tu się narazić swoim (płacącym) klientom.” ;)

No dokładnie. Polskie ISPy tylko czyhają na dane swoich abonentów – nie to co zagraniczne – oni są święci jak papież i czyści jak najświętszamaryjajaśniepanna.

Zacząłem używać polskiego imediavpn, niestety przechowują logi i tunel jest przez PPTP.

Korzysta ktoś z tego?

Mogliście wspomnieć o DNSCryptcie, w ten sposób ISP nic by nie widział.

U mnie wejscie na nordVPN nie jest możliwe.

ISP (https://www.gamma.co.uk/) blokuje dostęp.

I co teraz?

Inwigiluje się przedewszystkim politycznych i gospodarczych co nie są z kasty rzymian.

Nie wspomnieliście o nacjonalizacji światłowodów w Polsce.

Możliwości filtrowania treści/stron i podrzuceniu z automatu, bądź na precyzyjny cel js.

Przez co odwiedzający obserwowane przez służby strony wyplują załóżmy mac adres karty sieciowej. Załóżmy piszesz nieprzychylny komentarz na władzę ect podeślą ci rządowego trojana. Mogą też na węźle ustawić do filtra odcisk przeglądarki/ip – jeśli jesteśmy za granicą, a wchodzinmy na strony po http których przesył przechodzi przez kontrolowany węzeł.Druga sprawa to kto wystawia certyfikaty… W naszej kolonii nie da się wystawić/wdrożyć szyfrowania którego USA nie mogło by rozszyfrować.

Wszystkim w rodzinie i znajomym instaluje w przeglądarce noscript i ustawiam wyjątki na “https:”. Tym sposobem żaden hakier z man in the middle, ISP z Policją, czy służby na światłowodach nie dokleją mi nic. Chyba, że mają backdoora na sam protokół to respect.

To jeszcze proszę wytłumacz: jak ktoś poza moją siecią lokalną ma zobaczyć MACdres mojej karty sieciowej. Bo mnie uczyli, że to poza router nie wychodzi.

@xyo No jeśli nie wykona się odpowiedni js to nie wypłynie. A jeśli tak to odpowiedni skrypt może wiele więcej niż mac karty pokazać.Po to właśnie noscript i nie zezwalać na js w http.

Wdrażanie https na allegro, pocztach e-mail i serwisach, gdzie polacy spędzają dużo czasu i wymieniają się poglądami przez to szło tak opornie, bo ABWhera i inne naciskały.

Dopiero, gdy wykradać ciastka zaczęli masowo podwórkowi gracze się trochę sprężyli.

Nie wiem jak jest z ssl, ale mam nadzieję że nawet jak mają klucz i nasłuchują to na pewno nie na taką masową skalę i mam nadzieję, że nie mogą nic wstrzyknąć – a przynajmniej nie łatwo.

@xyo WebRTC leak

Xyo: na sile by sie dalo. oczywiscie jesli nie wylaczyles JS.

> Wdrażanie https na allegro, pocztach e-mail i serwisach,

> gdzie polacy spędzają dużo czasu i wymieniają się poglądami

> przez to szło tak opornie, bo ABWhera i inne naciskały.

Źródło?

Czy możecie polecić jakiegoś VPN’a ze stałym adresem IP? Najlepiej w normalnej cenie. Ponieważ bardzo potrzebuje ze względu na zasady bezpieczeństwa dotyczące naszych serwerowni. Lub ewentualnie jak postawić VPN i na jakim protokole na własnym VPS.

Ja osobiście kupiłem VPSa i postawiłem na tym OpenVPN. Zajęło mi to jakieś 2h, a nigdy tego nie robiłem.

@O samo postawienie usługi to nie wszystko trzeba ją jeszcze odpowiednio zabezpieczyć ba odpowiednio zabezpieczyć trzeba wszystko co na tym serwerze jest wystawione czyli do openvpn dolicz co najmniej ssh

Do sprawdzenia jaki jest prawdziwy dostawca DNS polecam https://dnsleaktest.com

Kiedyś się mocno zdziwiłem ;-)

takie rzeczy to się sprawdza z cli digiem (dnsutils)

Czy jest sens używania polskich serwerów w nordvpn? Chodzi mi np o logi. To, ze w teorii nord nie trzyma logow nie oznacza chyba ze nie trzyma ich polski dostawca który dostarcza usługę dla nordvpn prawda?

a może ktoś polecić router z ADSL (urządzenie), które dzielnie sobie poradzi z zapięciem tunelu VPN do NordVPN?

A może takie, które również pozwoli być VPN serverem, czyli zatunelować się do siebie do domu?

Wiecie może, czy jak jest 6 niezależnych połączeń czy można to wpółdzielić na 2 niezależne gospodarstwa domowe, tak żeby każdy sobie mógł dowolnie ustawiać a opłatę podzielić na 2?

Najlepiej po prostu podłączać VPN do poszczególnych programów czy klientów, przez co mamy kontrolę jaki ruch sieciowy idzie przez ten VPN.

To jeszcze jedno pytanie. Czy jest sens płacić za VPNa przy pomocy swojej karty czy lepiej zrobić to jakimś innym kanałem płatności?

co do rmtora to ja mam opcje FasictFirewall ktora to powoduje puszczanie ruchu przez porty 80,8080,443 ja dodatkowo puszczam przed torem vpna .

Czasem dorzucan mostki tora i webowe proxy jak robie cos glupiego np spamuje firmy pożyczkowe smsami z bramki o tresci kredyt bo im sie baza potencjalnych klientow buduje i potem odzwaniaja :) powodzenia dla Halynki z call center

Próbowałem skonfigurować Nord VPN na routerze (wg powyższych wskazówek oraz instrukcji zawartych na stronie nordvpn) ale niestety poległem – problem w tym iż korzystam z PPPoE do łączności z modemem providera internetu – chyba nie da się ustawić jednocześnie połączenia PPPoE (dla usługodawcy internetu) oraz L2TP lub PPTP (dla Nord VPN). Posiadam router TP LINK av500.

Czy jeśli ma się router od dostawcy, to może on dowiedzieć się więcej o naszej aktywności w sieci, czy nie robi to różnicy?

router do którego konfiguracji nie mamy z jakiegoś powodu dostępu da się zupełnie “ominąć” ale trzeba na swojej maszynie postawić cachera dns (dnsmasq) i najlepiej zapiąć zapytania dnscryptem i oczywiście zestawić tunel vpn, wtedy wszystko przechodzące przez taki router będzie zaszyfrowane

https://github.com/StreisandEffect/streisand ja tu tylko sprzatam…

Czy redakcja może polecić jakiś rozsądny cenowo router, który będzie dobrze współpracował z Nord VPN?

U mnie z NordVPN świetnie działa router Asus RT-N18U. Polecam

Dlatego do google maps używam sieci tor i dostawca mnie może pocałować

przez tora mam 9mbps a normalnie 60 XD ten komentarz też napisałem przez tor-a

Ludzie…kwa…bierzcie tylko openvpn…+ SSLem to owincie albo ssha ..ktos juz wklejal barabre…strasend:) z githuba i isp moze zrobic sobie samemu loda pod stolem:)

Niech ktos kumaty z was zrobi jakis poradnik jak to zmontowa z vpnem najprosciej na virtualce, routerze albo malinie i mamy ispa z glowy

https://github.com/StreisandEffect/streisand

super dpi moze nie pomoze.

Gaski balbiny…mireczki..kochane..napiszcie jeszcze czy nie lepiej uzyc SSL+socks 5 czy

vpn+ Tls od barbary strasend. Sa podzielone zdania glownie co do predkosci..

ale mysle ze barabara…z ovpn da rade:)

Czy moze sie ktos kto to juz robil wypowiedziec..jakis mega-user..ktory zestawil barbare z ovpnem…wtedy ispik widzi tylko ssl…no i to jest spoko. Moze jakis link..fajny albo cos rozjasnic…nie ze gotowca ale cos konkretnego do poczytania..

Albo polski opis..bo w internetach nie ma..tylko same janusze pisza o vpnach co kazda gimbaza potrafi..whonixow czy tora ..to oklepane..a vpn z sllem od barbary…to nie takie popularne.. Dawajcie..i piszcie dzielcie sie wiedza hakieryy :) Pozdro Janusz.

Będąc ostatnio na konfie na Malcie pokazano mi taki produkt: https://honeybox.io/

Co o tym myślicie?

[…] sobie ważne pytanie: co chcesz dzięki tej usłudze osiągnąć? VPN pomoże uchronić się przed tymi ryzykami, ale najbardziej przydatny jest po prostu do szybkiego i wygodnego obchodzenia cenzury i […]

[…] Na marginesie, trzeba tu wspomnieć że takie same dane jakimi dysponowałaby nieznana obecnie w szczegółach “instytucja weryfikująca” już teraz ma Wasz dostawca internetu. Jego urządzenia sieciowe logują ruch i wiedzą gdzie, jak często wchodzicie. Na tej podstawie można śledzić wasze upodobania i preferencje. NSA taką możliwość zaglądania w ruch internautów wykorzystywało do swoich celów. Ale dziś te dane analizują nie tylko służby — niektórzy z operatorów po prostu sprzedają je firmom marketingowym. Polecamy tym temacie lekturę naszego artykułu sprzed roku: Co wie o Tobie Twój dostawca internetu i jak sprawić aby nie wiedział tego co robisz na komputerz…. […]

Czy VPN to nie jest tylko przesunięcie odpowiedzialności na inną firmę? Tak, dostawca wtedy nie będzie wiedział. VPN będzie wiedział.

[…] Ale przecież doskonale wiemy, jak łatwo jest korzystać z IP z innego kraju, por. Co wie o Tobie dostawca Twojego internetu?. […]

[…] może też przydać się aby “zamknąć” oczy swojemu dostawcy internetu (por. Co wie o Tobie Twój dostawca internetu?). Obecnie co prawda i tak ruch do ważnych usług (np. banku) jest szyfrowany, wiec Twój dostawca […]

[…] jest też skorzystanie z VPN-a i routowanie DNS-a do serwera DNS dostarczanego przez dostawcę VPN — wszystko jak widzicie, […]

Cześć.

Pytanie i prośba o odpowiedź.

W domu mam mały serwer z ustawionym OPENVPN

Przyniosłem swój własny komputer do pracy, podłączyłem do internetu kablem i włączyłem OPENVPN (pojawiły mi się pliki z mojego serwera)

Pytanie: Co widzi pracodawca ?

[…] W trybie Tora, przeglądarka powinna cały ruch, również z zapytaniami DNS, wpychać w tunel zestawiony z siecią Tor. Ale na skutek błędu, adresy Torowe (czyli te, które kończą się na .onion) były przesyłane również do serwera DNS, który był ustawiony na komputerze. To oznacza, że jeśli serwerem tym był serwer np. Twojego dostawcy internetu, a Ty wchodziłeś na znany adres “nielegalnej” strony w Torze, to dostawca internetu może teraz o tym wiedzieć (zresztą, Twój dostawca internetu i tak wie o Tobie bardzo dużo — zobacz ile). […]

No dobra, załóżmy że jestem połączona z serwerem VPN o adresie ip np. 9.9.9.9 (to akurat znany adres dnsa, ale to tylko przykład)

Z tego adresu, ktoś dodał głupi i nadmiernie szczery komentarz na rządowym profilu za który jest ścigany. Nawet jeżeli VPN nie zostawia logów u siebie, a polskie prawo każe je przechowywać przez okres lat 5, to przecież jeżeli widać, że komentarz dodano o 18.45, a kowalski o 18.45 według logów jego dostawcy łączył się ze swojego łącza z adresem 9.9.9.9. to w jaki sposób vpn cokolwiek zabezpiecza?

[…] podczas przeglądania internetu i do czego jeszcze może się przydać szczegółowo pisaliśmy w tym artykule. W skrócie, VPN przyda się podczas chęci skorzystania z internetu w domu i w podróży, nie […]

Łatwo jest przechwycić poufne informacje w sieci lokalnej. Użytkownicy linuksa z tej samej sieci bez problemu mogą to zrobić odpowiednim snifferem. Sam miałem problem bo ktoś mi hasła do poczty przechycił bo nie korzystałem z ssl.

pozdro

[…] tym dlaczego warto korzystać z VPN-a pisaliśmy w szczegółach w artykule pt. “Co wie o Tobie Twój dostawca internetu i jak sprawić aby nie widział tego co robisz na komputerze“. W skrócie, dowolny klient VPN pozwala nie tylko na “anonimowe” hejtowanie […]