12/9/2013

Objawiony wczoraj światu najnowszy model iPhone 5S posiada wbudowany czytnik linii papilarnych. Czy biometria w telefonie podnosi jego bezpieczeństwo? Czego należy się obawiać jeśli zdecydujemy się na jej aktywowanie? I wreszcie, kto mimo wszystko powinien pozostać przy standardowej blokadzie ekranu?

TouchID – co to jest?

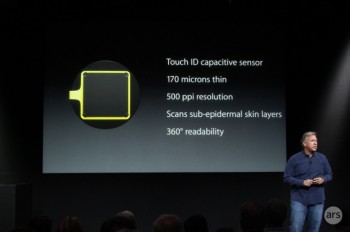

Przyjrzyjmy się dokładnie, na czym polega podejście Apple do biometrii w iPhone, a następnie przeanalizujmy plusy i minusy nowego rozwiązania. Na początek zobaczmy prezentację TouchID:

Części informacji na temat wbudowanego w iPhone czytnika linii papilarnych można było się dowiedzieć już jakiś czas temu, analizując przejęcie firmy AuthenTec przez Apple. Z wczorajszej prezentacji wynika, że Touch ID jest skanerem pojemnościowym i ma skanować nasz naskórek głęboko (z uwzględnieniem tych charakterystycznych cech naszego palca, które nie zostawiają śladów na dotykanych powierzchniach, ponieważ modeluje je w 3D na podstawie analizy przewodności pomiędzy zewnętrzną, nieprzewodzącą częścią naskórka a wewnętrzną, przewodzącą warstwą skóry właściwej). Skaner ma działać z rozdzielczością 500 ppi i w każdym kierunku. Niepokojące są jednak informacje, jakoby czytnik linii papilarnych użyty w iPhone miał mieć ograniczoną żywotność (max. 500 skanowań).

NSA będzie teraz miało odciski palców użytkowników iPhone!!11

Takie żarty już się pojawiają…

…ale jeśli wierzyć Apple, dane z czytnika linii papilarnych są przechowywane wyłącznie lokalnie na iPhone, w chipie A7 (czyżby pełnił on funkcję czegoś na kształt TPM-u?) w formie zaszyfrowanej i nigdy nie są udostępniane aplikacjom zainstalowanym na telefonie oraz przede wszystkim — nie są wysyłane do chmury. Zakupy w AppStore potwierdzane odciskiem zapewne będą realizowane przez klucz z Keychaina, do którego odcisk będzie odblokowywał dostęp (znów więc, to nie odcisk wędruje do sieci).

W świetle powyższego, sugestie niektórych serwisów internetowych, że różne firmy tylko czekają aby zebrać dane biometryczne z iPhone’ów, wydają się być całkowicie bezzasadne. Zwłaszcza w kontekście NSA — które przecież ma dostęp do danych biometrycznych Amerykanów innymi kanałami…

Plusy biometrii w iPhone

Największym plusem jest prostota uwierzytelniania przez “dotknięcie”. Apple ujawniło, że prawie połowa użytkowników iPhonów w ogóle nie aktywowała blokady ekranu nawet pod jej najprostszą postacią, czyli 4-cyfrowym PIN-em (!!!). Swoją drogą ciekawe jaki odsetek korzystał z hasła alfanumerycznego — mam nadzieję, że nie tylko ja…

Miejmy zatem nadzieję, że teraz transparentna w użyci biometria w nowym iPhone 5S przekona wszystkich do blokowania ekranu swojego telefonu. To ważne. Moim zdaniem wciąż niewiele osób zdaje sobie sprawę z tego, że telefon, który wszędzie ze sobą zabierają, to w dzisiejszych tak naprawdę mały komputer — przechowuje tak samo ważne i wrażliwe dane na nasz temat (maile, kontakty, zdjęcia), z tym, że z telefonu mogą one łatwiej “wyciec” niż z komputera stacjonarnego. Telefon jest bowiem z natury łatwiejszy do zgubienia (np. w taksówce po imprezie) i na pewno częściej pozostawiany bez nadzoru. Dlatego właśnie brak blokady ekranu jest mocno ryzykowny — daje złodziejowi wgląd w każde konto, które założyliśmy w internecie oraz pozwala na kradzieży naszej tożsamości, pomijając już zupełnie możliwość wykonywania połączeń na nasz koszt (przynajmniej do momentu zablokowania karty SIM).

Najnowsze zabezpieczenie iPhone’a na pewno świetnie sprawdzi się więc w najpopularniejszej sytuacji — zgubienia lub kradzieży telefonu. Niestety nie sprawdzi się w innych scenariuszach “ataków” — tu kolejny raz potwierdza się stare porzekadło dotyczące zabezpieczeń, że wygoda ich użycia nie zawsze idzie w parze z ich siłą…

Minusy biometrii w iPhone

Wpadek na polu biometrii jest sporo. Czytniki linii papilarnych dało się oszukiwać przez tak trywialne triki jak przyłożenie zwykłej fotografii po odrobinę trudniejsze wykonanie odlewu kciuka w żelatynie — omijanie zabezpieczeń czytników linii papilarnych opisywaliśmy w szczegółach już 3 lata temu.

W przypadku iPhone’a problem w zasadzie jest jeden — biometria, mimo, że wygodniejsza niż blokada hasłem, nie jest od hasła bardziej bezpieczna (a już na pewno nie jest “idealnym hasłem” jak twierdzi Apple).

*** Nieświadome uwierzytelnienie

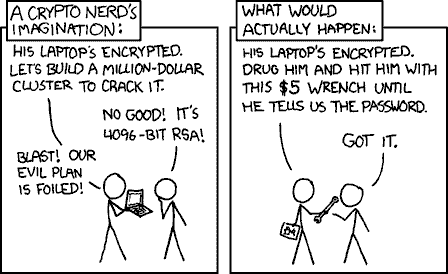

Przypomnijmy sobie to co spotkało Davida Mirandę, partnera dziennikarza, który rozpętał Snowden-gate. Na granicy z Wielką Brytanią zatrzymali go pogranicznicy i zabrali sprzęt elektroniczny. Gdyby Miranda korzystał z iPhone 5S, wystarczyłoby go odurzyć (lub mniej finezyjnie: po prostu walnąć w głowę), a następnie podłożyć pod jego palec iPhone’a — click! — pogranicznicy mają dostęp do telefonu (a co za tym idzie, zapewne i do skrzynki pocztowej oraz innych aplikacji — bo SMS-y to zapewne od dawna mu czytali ;) Jak widać, wcale nie musimy odcinać palca ofierze.

Dowcipne ale fałszywe zdjęcie (iPhone 5S jeszcze nie jest dostępny w sprzedaży) mające ilustrować łatwość obejścia TouchID

Przewaga korzystania z tradycyjnego hasła do blokowania ekranu jest na przykładzie Davida Mirandy doskonale widoczna — hasła nie można nieświadomie ujawnić. Bo świadomie ujawnić można, a w Wielkiej Brytanii czasami nawet trzeba… Istnieje tam bowiem prawo, które przy sprzeciwie podania hasła wyśle nas do więzienia na 2 lata… Dodatkowo, istnieje pięknie zilustrowana przez xkcd kryptoanaliza gumowej pałki:

*** Stały wyciek linii papilarnych

Po pierwsze, minusem biometrii przez odcisk palca jest to, że odcisk palca zostawiamy na każdej rzeczy, której dotykamy, a jego zdjęcie wcale nie jest trudne. Apple jednak zapewnia, że ich czytnik skanuje takie cechy palca (na głębszych warstwach skóry), które nie są ujawniane przez odcisk na powierzchniach dotykanych przedmiotów.

Po drugie, należy mieć świadomość, że jeśli nasz odcisk palca wycieknie (a sami “wyciekamy” go np. aplikując po wizę do USA lub wyrabiając sobie nowy paszport w Polsce), to ciężko nam będzie go zmienić (w przeciwieństwie do hasła)

Żeby być fair, trzeba nadmienić, że standardowym hasłem też wiąże się pewien minus — można je podejrzeć …zwłaszcza na terenie Wielkiej Brytanii, która słynie monitoringu CCTV (jedna kamera przypada tam na 11 mieszkańców). Należy więc zastanowić się, czy odblokowywanie telefonu w terminalu na lotnisku to dobry pomysł… Moim zdaniem jednak łatwiej jest mimo wszystko odblokować telefon “bezpiecznie” tj. chowając się przed CCTV (np. pod koszulą) niż pamiętać o tym, aby wycierać każdy dotknięty przedmiot ;)

*** Oparzyłem się, nie mogę odblokować telefonu!

Hasło można zapomnieć… a linie papilarne stracić, np. na skutek poważnego poparzenia. Pytanie, czy z poparzonymi rękami dalej będziemy w ogóle mieli ochotę na korzystanie z telefonu dotykowego…

Przewaga hasła w przypadku tego scenariusza jest taka, że, o ile mieliśmy je gdzieś zbackupowane, to możemy je odtworzyć. Z liniami papilarnymi tak łatwo nie będzie, ale miejmy nadzieję, że Apple umożliwi “failback” do alfanumerycznego hasła w przypadku n niepoprawnych prób uwierzytelnienia odciskiem palca.

Jednocześnie, na jaw wyszło, że czytnik nie radzi sobie zbyt dobrze z …potem.

Cieszę sie z biometrii w iPhone

Koniec końców, uważam że biometria w iPhone to dobry pomysł. Pomoże w prosty sposób podnieść bezpieczeństwo mas i — jeśli masy będą jej używały (a powinny, bo “transparentna”) to wyeliminuje najpopularniejsze ryzyka (kradzież/zguba telefonu — oczywiście do momentu, kiedy ktoś nie opracuje prostej metody zdjęcia naszego odcisku palca …ze skradzionego nam telefonu, a następnie wykorzystania go do stworzenia modelu, który oszuka iPhone’owy czytnik ;)

Użytkownikom, którzy na telefonie mają jednak wrażliwe dane i boją się konfrontacji z służbami (albo innym nieprzypadkowym złodziejaszkiem) polecam jednak pozostać przy starej blokadzie ekranu z alfanumerycznym hasłem i włączoną opcją kasowania pamięci telefonu bo 10 błędnych próbach podania hasła… (mam też cicha nadzieję, że będzie można wykorzystać czytnik linii papilarnych w iPhone razem z blokadą na hasło, tak, aby ekran blokady pojawiał się tylko po uwierzytelnieniu poprawnym odciskiem palca).

P.S. Niezależnie od tego, czy do odblokowania ekranu korzystamy ze skomplikowanego hasła, 4-cyfrowego PIN-u, czy też odcisku palca, to i tak czasem, na skutek błędu, blokadę ekranu można łatwo obejść na kilka sposobów — i to nie tylko w iPhone, ale także w Androidzie i innych telefonach…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Widzę, że napisaliście o zdejmowaniu odcisków i przykładaniu ich do “oka” skanera. Ostatnio nad tym gdybałem. Ciekawe czy zadziała ;)

Czytnik wykorzystany przez Apple nie jest czytnikiem “fotograficznym” (analizowanie wzorców 2D) a “pojemnościowym” (bada strukturę), nie będzie się go więc dało oszukać przyłożeniem samego obrazu linii papilarnych (miejmy nadzieję ;)

AVE…

1. Drukujesz zdjęcie odcisku dobrą drukarką laserową lub atramentową na folii.

2. Traktujesz płytkę miedzianą lakierem do wykonywania PCB metodą fotochemiczną.

3. Odcisk na płytkę, naświetlasz lampą UV, potem wywołanie w stosownym roztworze.

4. Płytkę sru(to skrót) do wytrawiacza.

5. Po wytrawieniu odlew za pomocą żelu balistycznego.

Takie sztuczne odciski mogą oszukać większość typowych skanerów. W przypadku skanerów z pomiarem ciepłoty ciała warto palec ze sztucznym odciskiem potrzymać chwilę pod pachą, co by się ogrzał…

@Urgon: podobnież czytnik w iPhone 5S ma skanować te części palca, które nie pozostawiają śladów na dotykanych powierzchniach — jeśli to prawda, może być ciężko przeprowadzić atak o którym piszesz…

@Urgon jeśli kiedykolwiek robiłeś fotolitograficznie PCB to zapewne wiesz że nie ma szans na poprawne odwzorowanie trójwymiaru. Nie chcę jednak dementować że to się da zrobić, bo na każdą cwaną metodę uwierzytelniania znajdzie się jeszcze bardziej cwana metoda obejścia.

Uważam że taka biometria będzie całkiem sprytnym zabezpieczeniem, pod warunkiem że obraz odcisku palca nie zostanie przesłany dalej, np. do chmury jak wspomniano w artykule. Według mnie jeśli nie jest wykryty “autoryzowany” kawałek ciała użytkownika, operator powinien zostać zapytany standardowo o hasło odblokowania. Odblokowywanie palcem powinno być dodatkowym ułatwieniem, i na pewno złym pomysłem będzie poleganie tylko na odcisku palca. Taka sama sytuacja z tzw. 2 factor auth. Kiedy użytkownik straci możliwość odbicia swojego palca na czytniku, powinien móc odblokować telefon hasłem.

Może wystarczy jedynie przekonać użytkownika do ściągnięcia aplikacji/gierki, która przed próbą zapisania wyników gry poprosi o przyłożenie palca… ;) ze szczytanym odciskiem zrobi co będzie chciała. :)

AVE…

@Fuxseb.

Nie trzeba odwzorowywać trójwymiaru(mapy głębokości), bo wynik skanowania odcisku jest dwuwymiarowy. Co więcej, sama natura odcisku jest zasadniczo dwuwymiarowa. Głębokość rowków odcisku jest stała dla całego odcisku. A PCB robiłem wielokrotnie…

@Piotr Konieczny.

Jedyne, co można zeskanować poza samym odciskiem, to AFAIK układ krwionośny palca/dłoni. Ajfon nie będzie miał tak zaawansowanej technologii, bo czujnik byłby ogromniasty. Nawet zamki z czytnikiem odcisków palców nie miewają zwykle tej funkcji biometrycznej ograniczając się do pomiaru temperatury lub/i wykrywania obecności tętna za pomocą podczerwonego transoptora odbiciowego. Dlatego odcisk z żelu należy założyć na palec i ogrzać do temperatury ciała. Cały ten motyw czytnika odcisków w telefonie to tani “chłyt matetingowy”. Ponadto czujnik pojemnościowy skanuje odcisk na tej samej zasadzie, co fotograficzny. Różnica w tym, iż każdy “piksel” mierzy pojemność swej powierzchni szacując tym samym odległość od powierzchni palca. Im bliżej powierzchnia, tym większa pojemność. Dlatego sztuczny odcisk trza robić z żelu balistycznego, który ma własności fizykochemiczne zbliżone do ludzkich tkanek…

@Stonek.

Zadziała, jeśli dowolna aplikacja może uzyskać bezpośredni dostęp do czytnika. Ale byłaby to straszliwa głupota redukująca bezpieczeństwo praktycznie do zera…

Ja potraktowałem informację “TouchID ma skanować nasz naskórek głęboko (z uwzględnieniem tych charakterystycznych cech naszego palca, które nie zostawiają śladów na dotykanych powierzchniach)” jako info o skanowaniu cech, które nie są dostępne na powierzchni palca bez względu na to czy jest to 3D czy 2 D. Może to być np. obraz naczyń krwionośnych pod naskórkiem, unikalny jak “odcisk palca”. Wymaga to lekkiego “podświetlenia” naskórka.

@Urgon

ale pogromców mitów to ty nie bierz na poważnie bo to tylko wyreżyserowany serial.

Jak zatrzasną się nam drzwi, a klucze zostały w środku to

… wchodzimy przez okno. Skoro zawsze pozostanie metoda alarmowego

hasła numerycznego np. na wypadek poparzenia to atak jest jak

najbardziej możliwy. Zresztą taki telefon ludzie będą po prostu

exploitować, a co do wyciągania odcisku cyfrowego to jeszcze się

nie zdarzyło, żeby jakiekolwiek klucze nie wypływały tu i ówdzie

czy to po silikonie czy po ścieżkach, a nie takie rzeczy potrafią

czarownicy tacy jak Krzysiek Tarnowsky. Zresztą nie potrzebujemy

odcisku, tylko keychain. A jak zdobyć sam odcisk? Bardzo prosto,

podmieniamy telefon na zainfekowany lub podmieniamy firmware,

wystarczy jedna próba i mapa palca ląduje za zdalnym serwerze.

Mając mapę jesteśmy w domu, a jeśli delikwenta upijemy i odbijemy

wszystkie 10 paluchów to pozostanie mu tylko po wyleczeniu kaca

szybko pozbyć się telefonu. Ostatecznie pozostaje jeszcze wizyta w

serwisie Apple i 10 odcisków palców u nóg…

Z tym wykorzystaniem naszego palca gdy śpimy też nie jest tak łatwo. Z tego co reklamują to może to być dowolny palec i w dowolnym ułożeniu. Zgaduj zgadula teraz który to był użyty :)

masz dziesięć prób, a nie zgaduj zgadula który to :)

Czyli średnio 1 na 5 prób powinna się udać. Poza tym, ile czasu zajmie przejście przez wszystkie palce?

PS ciekawe czy da się przyłożyć i uwierzytelnić nie tylko palcem if you know what I mean :D

@prawdopodobieńczyk: odcisk ucha na przykład też jest unikalny dla każdego człowieka. :)

Skaner ucha… dobre do zabezpieczenia słuchawek przed bezprawnym nadużyciem! :D

A i jeszcze odciski ust i stóp też są unikalne… ;]

Co do fallbacka – Apple podało ze odblokowanie palcem dostępne jes tylko po aktywacji kodu i kod jest wymagany jeżeli wyłączysz telefon lub nie odblokujesz go przez 48h.

Ciekawe czy dało by się zrobić urządzenie które w ten sposób by skanowało żyły w palcu. Bo aktualne chyba potrzebują źródła z nad palca.

Otóż niekoniecznie znad: http://www.veinlite.com/sclerotherapy/veinlite-ledx#.UjLTTz8WZjl

Możnaby tę technike pociagnąć dalej, bo IR lepiej przenika tkankę, a dla matryc CMOS światło nie musi być w spektrum widzialnym dla oka… temat ciekawy i nawet domorosły elektronik mógłby coś na tym polu podłubać ;-)

“Gdzieś coś kiedyś” że czujnik w nowym iP kiepsko sobie radzi z potem czy innymi zabrudzeniami na opuszkach przez co będzie to tylko alternatywa dla odblokowania pinem czy tam hasłem

Pamietajmy rownież, ze po 48h nieużywania telefonu lub jego restarcie najpierw będziemy proszeni o passcode, a nie odcisk

“będą realizowane przez klucz z Keychaina”

Suma kontrolna odcisku palca?

Nie. Mapa punktów, zaszyfrowana albo skrócona kij ich wie, co jednak i tak nie pozwala nawet zakładając przechwycenia na odtworzenie linii papilarnych.

Poza tym fingerprint uwierzytelnia sie w keychain i tyle, reszte czyli zakupy robi klucz z keychaina a wiec fingerprint nie leci do aplikacji ani serwera.

Pozdrawiam ludzi chorych na hyperhidrosis (nad potliwość), uprawiających sport, lub mających wilgotną robotę typu praca w kuchni.

Ja mam inne pytanie – ilu błędów gramatyczno-interpunkcyjnych naliczyli się czytelnicy? Fajny tekst, opatrzony dobrym out-of-the-box podejściem :-)

Apple tym razem się chyba postarało. Nie używają zwykłego chamskiego “zdjęcia”, czy skanu opuszka. Więc też zdjęcie odcisku ze szklanki czy zrobienie palca z silikonu prawdopodobnie nic nie da ;) Choć oczywiście ciężko spekulować jeśli nie ma na rynku samego urządzenia.

Używają czegoś co się nazywa ‘capacitance reader’ lub ‘sub-dermal scanner’. Czyli w skrócie skanują nie pierwszą, a drugą warstwę skóry (stąd starcie linii papilarnych nie ma w zasadzie tutaj znaczenia), przykładając prąd do palca i badając reakcję. Na tej podstawie dopiero rysują obraz palca. Zdecydowanie bardziej subtelna i cięższa do podrobienia technika, niż klasyczny ‘odcisk’.

W tym temacie kuknijcie np. tu: http://www.macworld.com/article/2048514/the-iphone-5s-fingerprint-reader-what-you-need-to-know.html

A ja się zastanawiam, czy tak zablokowany iPhone da się później odsprzedać i zdjąć zapisany odcisk, tak by nowy właściciel mógł zapisać swój, czy też będzie to sprytny sposób na zamknięcie rynku wtórnego.

Trafna uwaga. O tym samym pomyślałam :-)

Chyba w razie niepowodzenia zeskanowania odcisku telefon poprosi o standardowe hasło. Poza tym kto rozsądny nie wyczyści swojego telefonu przed sprzedażą.

Wg mnie idealna sytuacja bylyby 2 poziomy zabezpieczen:

1) odcisk:

dostep do danych pojawiajacych sie w notyfikacjach(np mozliwosc odczytania sms’a czy maila), dzwonienia, pisania sms’ow, gier itp

2) blokada alfanumeryczna:

dostep do historii: smsow, pelnej skrzynki emailowej itp

-dojscie do 2 poziomy wymagalo by przejscia przez 1 (w koncu odcisk nic nas nie kosztuje)

Idea takiego rozwiazania:

poziom pierwszy chroni nas przed kradzieza a jednoczesnie pozwala nam korzystac z telefonu, poziom drugi kosztuje nas wpisanie hasla ale daje dostep do danych z ktorych mniej korzystamy a ktore sa dla nas wrazliwe

oczywiscie wszystko konfigurowalne: dla jednego wazne sa zdjecia dla innego sms’y/maile

W poprzednich iOS była możliwość takiego dwustopniowego zabezpieczenia. Pierwsze – odblokowanie telefonu. Drugie – dostęp do ustawień takich jak

– jakie rzeczy można pobierać z App Store

– zmiana ustawień lokalizacji (czyli np. wyłączenie Find my iPhone)

– dostęp do zdjęć, Twittera, Facebooka, kalendarza itd…

Czyli może w przypadku 5S – także coś takiego będzie.

“NSA — które przecież ma dostęp do danych biometrycznych Amerykanów innymi kanałami” – myślę, że NSA bardziej jest zainteresowana nie-Amerykanami.

To było chyba oczywiste dla każdego, te wszystkie ostatnie kontrowersje rozgorzały dlatego, że okazało się, że Amerykanów też szpiegują.

@marsjaninzmarsa bo przecież Amerykanin tez może być groźny dla bezpieczeństwa USA. Jeden z braci Carnajewów (tych, co dokonali zamachu w Bostonie, a docelowo planowali detonację bomby w szybkowarze na Times Square) był już naturalizowany, czyli dostał obywatelstwo USA.

No i znów rękawiczki dotykowe nie będą działać :)

W Nokii Lumii działają zwykłe rękawiczki. Oczywiście żaden czytnik linii papilarnych nie zadziała przez rękawiczkę.

Pewnie i tak w algorytmie i danych z czytnika będzie masa błędów i niedopatrzeń. Jednemu działa, drugiemu nie. Działa, ale tylko wtedy, gdy cośtamcośtam. I tym podobne. Tak jak kamera Xboksowa czarnych nie łapała, bo algorymy białych szukały, czy jak to tam było.

Prawdziwe zabezpieczenie to byłoby, gdyby odblikowanie odbywało się poprzez test EEG :P

Nie wierze, że niebezpiecznik taki nazbyt ostrożny a ufa komuś takiemu jak Apple. ;)

Ostatnia firma której ja bym zaufał. Miejscowa Aorta NSA.

Mi się podoba…

A jeśli użyczymy komuś telefon, to będziemy musieli też mu

użyczać palca?

odcisk palca –> jest odczytywany –> porównywany z zapisanym wzorcem (wzorzec jest oczywiście szyfrowany i przechowywany w bezpiecznym miejscu) –> if OK iTelefon go

1. szyfrowanie jest pewnie wg losowego algorytmy stworzonego przez apple na podstawie odpowiednich wytycznych

2. jako że dostęp do bezpiecznego miejsca ma iSystem operacyjny to nie widzę żadnego problemu w tym aby program/haker/Jabłko/nsa/cbs miało do tego miejsca też trafił

wszystko zależy od sił i środków, tłumaczenie komuś że nsa i tak ma dostęp do danych bio to głupota, wiem jacy ludzie kupują te zabawki, prezesi firm, kadry zarządzające i cała reszta z wybujałym i podniesionym ego —> a oni mają niestety dostęp do informacji strategicznych itp itd gdzie taka biometria i jej porównanie może być np elementem szantażu a baza danych tego typu użytkowników to niezły kąsek

pytanie czy mam paranoje?

stare IPAQ : wystarczyło wziąć pod światło i dawało radę.

P.

Zastanawia mnie jedno, co się stanie jeśli skaleczymy się w dany palec? Być może jest to głupie pytanie, ale czy w takim wypadku stracimy dostęp do telefonu na czas zagojenia się rany?

Wpisujesz hasło alfanumeryczne jeśli skan odcisku palca nie działa (z jakiegokolwiek powodu)

Zauważcie, że odcisk palca w formie elektronicznej dla palca “rzeczywistego” jest dokładnie tym samym co hash dla hasła – można solić, można atakować tablicami tęczowymi etc. Tak więc podchodząc do problemu przechowywania odcisku i możliwości odtworzenia palca “rzeczywistego” problemy będą te same co z hasłami i ich hashami.

Idąc dalej można sobie wyobrazić idealny sposób na zbieranie danych biometrycznych użytkowników via iphone dla instytucji typu NSA, na podstawie niejawnych umów producentami sprzętu.

Druga sprawa to wykorzystanie pozornie nieszkodliwej apki – aka fb ;), która poza swoja funkcjonalnością – np powiadomienia będzie miała dostęp do czytnika linii. Odblokowanie telefonu = mamy skan palca.

Pomysłów na użycie sensora w ten sposób jest sporo, podobnie jak możliwości jego nadużycia.

Aplikacje nie mają dostępu do danych które zbiera czytnik. API wystawia tylko zmienne Boolean. Nie mogą też samodzielnie zeskanować palca.

A co z pozostawianiem odcisków palców na samym telefonie? Ktoś kto ma fizyczny dostęp do niego może zdjąć odciski zrobić odlew i woalaa…

Uwielbiam jak ktoś nie przeczyta tekstu (ewentualnie go nie zrozumie) i wypisuje komentarze… Nie szkoda czasu i bajtów?

przypomina mi się scena z filmu “Xchange” gdzie nieprzytomny policjant zostaje zabity strzałem z własnego pistoletu mimo zabezpieczenia z czytnikiem linii papilarnych (a może nawet innym, nie jest to jasno pokazane)

Nie od dziś wiadomo, że użytkownicy (większość) jabłek to mało rozgarnięci ludzie. Łykną 5S jak pelikan rybę, a ta “piątka” to kolejny koń trojański Apple’a…. i to za tyle kasy…. Głupota.

Na szczęście wielu, bardzo wielu właścicieli fonków z androidem to ludzie rozumni i można ich zapytać co kupić i co nie będzie głupotą.

“Apple ujawniło, że prawie połowa użytkowników iPhonów w ogóle nie aktywowała blokady ekranu nawet pod jej najprostszą postacią, czyli 4-cyfrowym PIN-em (!!!).”

Ciekawe, skąd oni to wiedzą xD

Jeśli w 5S można tylko jeden palec zeskanować to jest bezsens, ponieważ skaleczenie palca może uniemożliwić odblokowania urządzenia.

W mój stary laptop IBM nie lubił skaleczonych palców, ale ratowało to że mogłem uwierzytelnić IBM jeszcze trzema innymi palcami.

Jak usłyszałem że ten czytnik jest pojemnościowy to się domyśliłem że woda może stanowić problem.

Tak na uboczu. Tym czytnikiem można sprawdzić jak bardzo użytkownik jest ze stresowany.

To nie gumowa pałka, to klucz. ;)

Się martwicie czy zadzaiała czy nie, ale jakoś nie specjalnie się przejmujecie że to kolejne piękne narzędzie do zbierania danych. Jak to ludzi łatwo w **ja robić, tak samo z facebookiem kiedys by wyciągnąć od kogoś jakieś dane to trzeba było się wysilić a teraz ludzie sami podają jak na tacy. Tak samo z podwójnym uwierzytelnianiem, podaniem numeru telefonu komórkowego (dla niby większego bezpieczeństwa, a patrzcie na to że na każdym kroku sami dajecie niezbędne dane.

Dać małpie zapałki – a podpali nie tylko siebie ale i cały las.

Gwarantuje Wam, że najdalej za 3 lata pojawią się bio-chipy implantowane do mózgu.

Wmówią ludziom, że będzie to telefon, karta bankomatowa, identyfikator a wszystko to w celu ułatwień i Waszego bezpieczeństwa itd…. (tylko przed kim mieliby Was zabezpieczyć ?)

Niewolnictwo w 100% kontrola w 100% o to im chodzi, nie widzicie tego jeszcze ????

oczywiście to 3d to b-shit marketing. co może być unikalnego głębiej? ciut tkanki tłuszczowej której grubość i tak zalezy od siły nacisku? grubość tkankiukrwionej? to samo. obecnośc kości? każdy ma. jeżei wzięli pod uwagę poprawkę na różne deformacje brudy itp a musieli, to te głebsze struktury poza tym ze i tak mało precezyjnie mierzone, będa miały marginalne znaczenie wobec mapki linii.

Prosta sprawa na oszukanie “Lotniska” – iphone pozwala nam zapisać odciski wszystkich palców. Wybieramy jeden do odblokowania np. środkowy. Gdy przyłożymy inny palec iphone zostaje wyzerowany. Grunt to się nie pomylić :D

ciekawe czy sztuczka z takiem zadziala patent z “mcgavera” ^^

[…] na chwilę obecną oferujący prawie 20 000 USD, dla osoby, która jako pierwsza przełamie zabezpieczenia Touch ID w najnowszym iPhone 5. Jest się o co bić, bo głębsze spojrzenie na procesor wykorzystywany przez iPhone zdradza, do […]

[…] dni temu zrobiliśmy obszerną analizę ryzyka związaną z czytnikiem linii papilarnych (Touch ID) wprowadzonym do najnowszego iPhone’a. Dziś opisaliśmy specjalny fundusz, który zbiera […]

[…] owiać spiskową teorią rzekomego backdoora dla NSA, pozwalającego im dostać się do telefonu z pominięciem Touch ID i bez znajomości kodu użytkownika, tak w tym przypadku jest to po prostu błąd, który może nas […]

[…] W sobotę późnym wieczorem, niemieccy hackerzy z grupy CCC poinformowali, że udało im się obejść biometryczne zabezpieczenie, jakie Apple zastosowało w swoim najnowszym iPhone 5S. Mowa o czytniku linii papilarnych zwanym Touch ID. […]

Pytanie czysto hipotetyczne jaka metoda byłaby najlepsza na skanery w urzedach paszportowych i czy odcisk palca np stopy by przeszedł i jakich używają tam urządzeń ? Z góry dzięki za odpowiedź

[…] naszą szczegółową analizę bezpieczeństwa czytników linii papilarnych stworzoną na podstawie TouchID — odpowie ona na pytania, kiedy aktywowanie takiego […]

[…] blokady ekranu w swoim iPhone. Jako świadomy czytelnik Niebezpiecznika wyłączyłeś nawet nawet dający się łatwo obejść czytnik linii papilarnych TouchID. Myślisz, że teraz służby nie mają szans, aby dostać się do zaszyfrowanych na twoim […]

Jeśli chodzi o sposoby blokowania dostępu do urządzenia danymi biometrycznymi – dla Amerykanina nie ma znaczenia czy wysyłane są do NSA czy też nie – ten sposób dostępu od dostępu np. hasłem różni się tym, że osoba podejrzana nie może odmówić (bez penalizacji tego czynu) odblokowania urządzenia.

Dla Amerykanina nie ma to znaczenia tak jak nie ma to znaczenia dla wielu innych narodowości. Co mnie to obchodzi jakie służby przeglądają mojego iPhone i MacBooka i co z tego że mogą wywnioskować z analizy maili że romansuję z Basią a dodatkowo czasami z Magdą. Strony które przeglądam też niczym specjalnym się nie zajmują a i tak tzw. służby nie potrafią na czas zareagować co było widać w NY.

Generalnie oświadczenia: szpiegują mnie są raczej śmieszne a pozyskiwanie odcisków palca też nie mają znaczenia bo ja tym palcem nic złego nie robię a wręcz przeciwnie i odciski dawno zostały pobrane po przylocie do stanów.

[…] okazji polecamy naszą analizę bezpieczeństwa TouchID, czyli czytnika linii papilarnych od Apple. Warto zauwazyć jak różnią się te — […]

Stary artykuł ale muszę poprawić. Dziewczyna z tego bloga lifeofastrangerwhostolemyphone otrzymywała jego zdjęcia na Dropboxie którego nie usunął, z wszystkiego innego chyba się wylogowała :)