19/10/2011

Odkryto nowego trojana. Badacze twierdzą, że jego autorami są najprawdopodobniej te same osoby, które stworzyły Stuxneta, jednego z najbardziej znaczących przypadków złośliwego oprogramowania w historii. Duqu, bo tak nazwano nowego trojana, podobnie jak Stuxnet za cel wziął sobie systemy przemysłowe.

Duqu

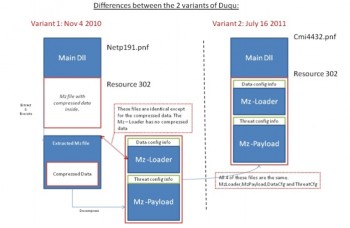

Symantec opublikował raport, który bazuje na pracy grupy badaczy pragnących pozostać anonimowymi. W raporcie podkreśla się, że Duqu przypomina Stuxneta pod wieloma względami. Badacze twierdzą, że jeśli kod nie został napisany przez tych samych ludzi, to autorzy Duqu na pewno mieli dostęp do kodu źródłowego Stuxneta (ten nie został do tej pory nigdzie opublikowany). Oba trojany korzystają z kilku niemal identycznych komponentów. Nazwa Duqu pochodzi od tworzonych przez trojana plików z prefiksem ~DQ.

Duqu został odkryty 14 października 2011 roku, jednak po przeszukaniu archiwów firm antywirusowych odkryto jego próbki, które zostały skompilowane pod koniec roku 2010. Poniżej skróty plików trojana:

cmi4432.pnf 0a566b1616c8afeef214372b1a0580c7

netp192.pnf 94c4ef91dfcd0c53a96fdc387f9f9c35

cmi4464.PNF e8d6b4dadb96ddb58775e6c85b10b6cc

netp191.PNF b4ac366e24204d821376653279cbad86

cmi4432.sys 4541e850a228eb69fd0f0e924624b245

jminet7.sys 0eecd17c6c215b358b7b872b74bfd800

Infostealer 9749d38ae9b9ddd81b50aad679ee87e

Cele Duqu

Duqu nie służy do sabotażu i w przeciwieństwie do Stuxneta, którego zadaniem było zniszczyć irański program jądrowy, nie próbuje manipulować systemami SCADA. Duqu nie niszczy sprzętu, nie rozmnaża się, jest po prostu nastawiony na zwykłe wykradanie informacji, z tym, że jego ofiary to komputery wykorzystywane w przemyśle. Najprawdopodobniej wykradane przez Duqu dane mają pomóc w przeprowadzaniu kolejnych, bardziej ukierunkowanych ataków (por. ataki na RSA, które rzekomo pomogły w ataku na Lockheed Martin).

Jak działa Duqu?

Trojan komunikuje się z serwerem (transmisja jest szyfrowana) i przesyła screenshoty oraz zapis wciśniętych klawiszy a także informacje na temat uruchomionych procesów. Duqu nie uruchamia się od razu, czeka kilkanaście minut od momentu infekcji — najprawdopodobniej chodzi o ominięcie sandboksów programów antywirusowych.

Duqu jest podpisany cyfrowo. Podaje się za firmę JMicron, ale korzysta ze skradzionych kluczy prywatnych należących do C-Media Electronics Incorporation. Poprawny certyfikat umożliwia mu instalacje jako sterownik jądra. Po 36 dniach Duqu odinstalowywuje się sam…

Wszystko wskazuje więc na to, że Stuxnet nie był jednostkowym przypadkiem. Do Stuxneta i Duqu dorzućmy niemieckiego R2D2 i jest już jasne, że na dobre wkroczyliśmy w erę szpiegowskich i rządowych trojanów. Oprogramowanie stało się bronią.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ciekawe od jak dawna tak jest…

Rozumiem, o pytanie retoryczne. No ale odpowiem: od kiedy istnieje oprogramowanie?

Ciekawe ile jest takich rządowych trojanów o których nikt nie wie, poza autorami. Najlepiej wyjąć kabel od Internetu bo każdego zinwigilują.

Albo czas zacząć kożystać z LiveCD/LivePen…

Wyjęcie kabla w dobie debili podłączających znalezione pendrajwy do firmowych kompów z informacją chronioną niestety nie jest skuteczne w 100% :(

To teraz czekać, aż rządy będą robić botnety z mieszkańców innych krajów, by użyć ich do DDoS sieci wojskowej, a potem zaatakować, gdy będą problemy komunikacyjne…

Jak tak sobie podsumujemy wszystko, to wyglada to coraz smutniej…. Stuxnet, Anonymous atakujacy NYSE, Duqu, Oburzeni, itd. Eh :p co za czasy :p

“Infostealer 9749d38ae9b9ddd81b50aad679ee87e”

Taaaaak … niezwykle przemyslane, wysmakowane i elitarne nazewnictwo. Dzieki niemu z pewnoscia nie wzbudza niczyich podejrzen.

Raczej typowe podejscie rzemieslnicze – przychodzi do pracy na 8 godzin, klepie i wraca do domu.

Jak to programowo mozliwe, że program uruchamia się po jakimś czasie? Uruchamia go inny program? Czy po prostu jest uruchomiony, ale NIC nie robi?

Mam rozumieć, że sandboxy to ściema która działa tylko kilkanaście minut, a później program sobie hula jak mu się podoba?

Zadziwiająca, ale bardzo ważna informacja.

Też mnie to zaciekawiło, przydałoby się jakieś rozwinięcie na ten temat.

Tutaj piszą o sandboxach programów antywirusowych, które w odróżnieniu od sandboxów typu Sandoxie nie tworzą wydzielonej przestrzeni dyskowej dla swoich zadań. Poza tym, podejrzewam, że antywirusowe uruchomienie próbne w ichnim sandboxie sprawdza, czy nie dzieje się nic na starcie. Jak się nie dzieje, to program jest przecież uruchamiany normalnie :)

Jak dobrze pamiętam to kodu źródłowego Stuxnet’a nie udostępnili jednak wersja po dekompilacji była jeżeli się nie mylę. W związku z tym ktoś mógł się tym posiłkować.

Co do tego sandboxa to nie do końca tak. Pamiętam bawiłem się sterownikiem w kernelu to wykrywało mi ale dopiero po paru minutach (przykład Avast’a). Wystarczająco dużo czasu aby nabruździć.

A Gazeta.pl juz zerżnęła artykuł. Dobrze przynajmniej, że podali źródło :P

Przedruk był za naszą zgodą.

Dziwne, że nikogo nie zastanowił 254 bitowy hash. Na końcu jest jeszcze “c”.

Dziwne, że nikogo nie zastanowił 248 bitowy hash. Na końcu jest jeszcze “c”. *

No to chyba jesteśmy świadkami początku wojen cybernetycznych. Możemy sobie postawić pytanie, na jakie zlecenie powstał ten trojan.

Hej, jakiś czas temu znalazłem coś takiego: http://thehackernews.com/2011/07/stuxnet-source-code-released-online.html Jeśli jest to rzeczywiście kod stuxneta (tego nie wiem), to w artykule w zdaniu jest błąd: Badacze twierdzą, że jeśli kod nie został napisany przez tych samych ludzi, to autorzy Duqu na pewno mieli dostęp do kodu źródłowego Stuxneta (ten nie został do tej pory nigdzie opublikowany).. Piszę komentarz tylko informacyjnie, jeśli się mylę i powyższy kod nie jest wcale kodem stuxneta, etc to sorry. Pozdrawiam, Marcin

To jest wynik działania Hex-Rays decompiler dla próbki wirusa, a nie kod źródłowy. Czytaj https://niebezpiecznik.pl/post/stuxnet-ciekawy-filmik/#comment-39538 .

Czyli żyjemy w ciekawych czasach. Chińczycy nie życzą tego nawet najgorszym wrogom.

Będzie coraz “ciekawiej” i to jest ciekawe…

[…] potwierdził, że Duqu, czyli wirus ochrzczony mianem drugiego Stuxnetu, wykorzystuje do infekcji systemu nieznany dotąd […]

[…] darmoweg, otwartoźródłowego skanera “następcy Stuxnetu” czyli trojana on nazwie Duqu. Do ściąnięcia stąd. Python […]

[…] dowody na to, że twórcy Duqu to twórcy […]

[…] jądrową w Iranie i do stworzenia którego przyznało się USA i Izrazel? A pamiętacie Duqu? Malware, którego zadaniem była jedynie kradzież informacji, a który łudząco przypominał […]

[…] Przechwytuje dane z telefonów Nokia. Jest bardziej skomplikowany niż powiązany ze Stuxnetem Duqu. Oto […]

[…] Kaspersky i Symantec. Z ich analiz wynika, że Regin to — podobnie jak Stuxnet, Flame czy Duqu — platforma do tworzenia “cichych”, silnie spersonalizowanych i modułowych […]