24/11/2014

Na liście ofiar trojana “Regin” jest jeszcze co najmniej 100 pozycji. Kto stoi za atakami? Wciąż nie wiadomo… Badacze zwracają jednak uwagę, że są one wyjątkowo zaawansowane. Technika ataku i cele sugerują, że to nie może być robota amatorów — za tym musi stać jakieś państwo.

Regin – zaawansowana platforma do ataków

Najdalsze ślady zostawione przez Regina datowane są na 2003 rok, a wrzutka próbki do VirusTotala nastąpiła w 2009 roku; ale nikt jej nie zauważył. “Spalił” go dopiero atak na Komisję Europejską (którego echa znajdziemy w dokumentach udostępnionych przez Snowdena). Rok później zaczęły przyglądać mu się firmy antywirusowe — Kaspersky i Symantec. Z ich analiz wynika, że Regin to — podobnie jak Stuxnet, Flame czy Duqu — platforma do tworzenia “cichych”, silnie spersonalizowanych i modułowych trojanów, w zależności od potrzeb. Do tej pory namierzono co najmniej 50 różnych payloadów.

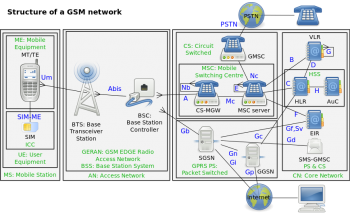

Atakowane są i firmy i uniwersytety i agencje rządowe, a nawet biura prezydentów, ale także z pozoru błahe, ale dostarcające cennych informacji cele — sieci hotelowe i systemy rezerwacji biletów oraz banki. Ofiarą Regina padł też jeden z kryptologów (kliknął na fałszywe zaproszenie do LinkedIn) oraz kilka sieci GSM-owych na Bliskim Wschodzie; ich administratorom najpierw wykradziono hasła, a następnie za ich pomocą włamano się na kontrolery BTS-ów, gdzie manipulowano ruchem (przy pomocy komend języka Ericsson OSS MLL) oraz instalowano oprogramowanie szpiegujące wybraną komunikację. Atak dotyczył co najmniej 136 komórek (o nazwach prn021a, gzn010a, wdk004, kbl027a). Bez dwóch zdań, Regin mógł też w całości sparaliżować łączność telefoniczną… do tego jednak nie doszło.

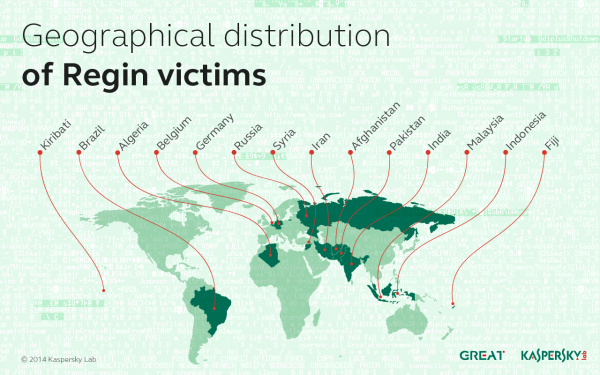

Zainfekowane Reginem systemy znaleziono w krajach takich jak Niemcy, Iran, Malezja, Syria, Pakistan, Rosja, Arabia Saudyjska, Belgia.

Jak dochodzi do ataku?

W większości przypadków, badacze nie znaleźli modułu droppera, który byłby podrzucany np. przez fałszywy e-mail. Z analizy Symanteca wynika jednak, że co najmniej w jednym przypadku punktem wejścia do systemu był komunikator Yahoo Messenger. Wszystko wskazuje na to, że atakujący korzystają z wielu wektorów ataku (w przypadku ataków na Belgacom był to MITM), część z nich może wykorzystywać nieznane dotąd podatności, tzw. 0day’e. Kaspersky twierdzi, że większość ataków jest wycelowana w administratorów sieci i właśnie dzięki temu atakujący zdobywają od razu tak szeroki zakres kontroli nad firmowymi sieciami.

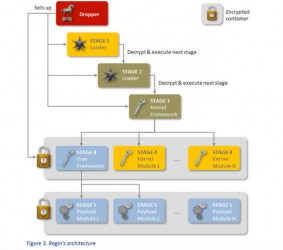

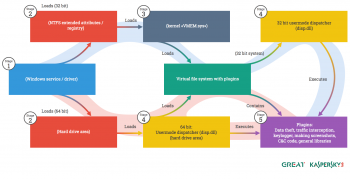

Kiedy Regin zostanie odpalony, przechodzi przez 5 stadiów. Najpierw ładuje kod ataku i konfiguruje się w oparciu o zastaną architekturę środowiska ofiary, potem ładuje odpowiednie sterowniki do jądra, sprząta po sobie i uruchamia konkretny payload (standardowo; backdoor, keylogger, sniffer oraz moduły do monitoringu urządzeń podpinanych pod USB a także odzyskiwania usuniętych danych z dysków). Co ciekawe, każde stadium jest zaszyfrowane osobno (klucze dla kolejnego stadium znajdują się w poprzednim — to utrudnia analizę, ponieważ mając zagrożenie w finalnym stadium brak jest informacji na temat poprzednich faz ataku). Regin przechowuje dane w rozszerzonych atrybutach Windowsa (metadane filesystemu Windowsa) oraz tzw. VFS.

Interesująca jest też komunikacja. Poszczególne zainfekowane systemy tworzą coś na kształt sieci P2P i komnikują się bezpośrednio, ale wszystkie podlegają jednemu centralnemu serwerowi instalowanemu per kraj infekcji (który dopiero łączy się z C&C).

A stworzyli go…

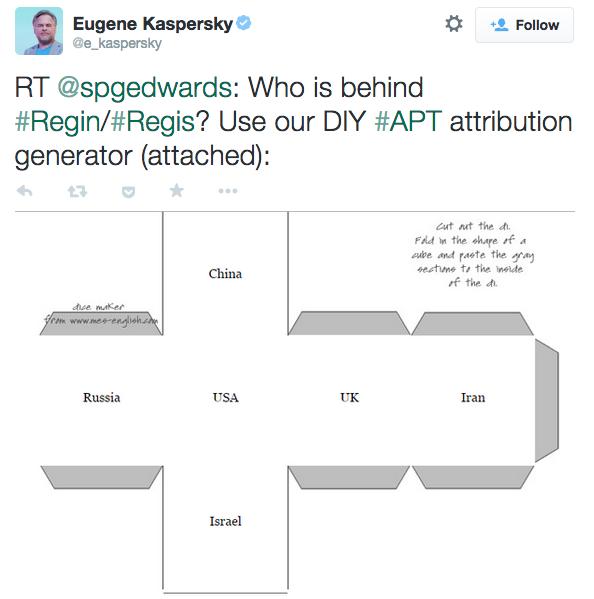

F-Secure twierdzi, że na pewno nie Chiny i Rosja; inne firmy są bardziej ostrożne w osądach. Kasperski proponuje zabawę — wytnij poniższą kostkę i wylosuj kraj-autora Regina….

Aktualizacja: 25.11.2014

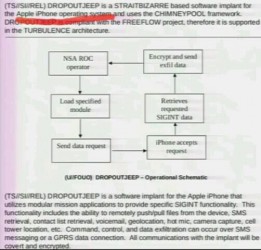

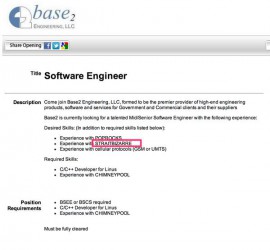

Regin zawiera w swoim kodzie kilka modułów (LEGSPINv2.6, WILLISCHECKv2.0, HOPSCOTCH, STRAITBIZARRE, UNITEDRAKE), których nazwy pasują do …kryptonimów systemów GCHQ, czyli brytyjskiego wywiadu komputerowego (część znalazła się w amerykańskim katalogu szpiegowskich zabawek):

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

1: s/MLL/MML

2: MML to najgorszy kawał ścierwa, jaki istnieje. To jest tak niemożliwie okropne, że czuję się jak szambonurek, kiedy muszę w tym siedzieć. Niestety, ale konkurencja podłapała tę technologię.

Witam, czy mógłbyś trochę więcej opowiedzieć o MML i czym się zajmujesz?

MML to CLI, który służy do konfiguracji BSCków i innych elementów sieci radiowej teleco mobilnych. to gówno jest absolutnie nieprzyjazne, brakuje w nim jakichkolwiek możliwości a la gnu readline, WSZYSTKO WPISUJESZ WIELKIMI LITERAMI I ZATWIERDZASZ ŚREDNIKIEM; a, i dokumentacji tego nie ma. Czy wspomniałem, że komendy nie mają żadnego sensu? oto przykład:

TBGX;

DEWS:FD:UNL:ENA;

ZBRU:XYZ:1,3,5,4:FCKGW=FML::;

ZZZZZZZZZZZZZZZZZ; <= tym kończysz sesję telnet, bo ssh oczywiście nie ma

i tak dalej.

jak chcesz więcej przykładów to daj znać.

Wprowadzenie network-elementów na linuksie to zbawienie.

Chyba w życiu nie pracowałeś z MML Ericssona skoro podajesz takie przykłady :P

No chyba je zescramblowałem. Nie wiem jak nda na to działa to szczegółów nie pokażę. I nie tylko erricson robi urządzenia z mml

@s

No to dałeś czelendża. Rili, mesedżnij to na fejsie

Mam Ubuntu, jestem bezpieczny?

Nie.

Jesteś bardziej bezpieczny niż użytkownik systemu od firmy na literę “M”. To nie ulega wątpliwości, ale samo posiadanie Ubuntu nic nie gwarantuje…

A jak mam haiku, to jestem bezpieczny? :D

Teraz aby być bezpiecznym trzeba używać ……. CP/M :) na to już nikt wirusów nie pisze …….. chyba. z systemami *DOS (disk operating system a nie deny of service) jeszcze bym się zastanawiał, chociaż jest spora szansa. poza tym w tak prostym systemie bardzo łatwo wyłapać jakąkolwiek zmianę :)

Typuję autora Regina – USA + NSA.

Mam wiadro, zainfekuje?

Tylko dziurawe.

To zależy czy ścianki są lite, czy mają okienka.

..musisz nasypac kilogram papiakow aby zaklucaly nieautoryzowane polaczenia wifi :-p

Czy ta kostka przypadkowo jest najlżejsza od strony USA i najcięższa po przeciwnej stronie? :)

Postawiłem w domu dodatkową ściankę kartonowo-gipsową między laptopem a routerem..pomoże?

Musisz ją jeszcze oblać benzyną i podpalić. Wtedy na pewno pomoże.

Bo tylko płonąca ściana działa

I wówczas jest to tzw zapora ogniowa.

Kostka niesymetryczna. Przypadek? Najcięższa ścianka to Iran. Najlżejsza to USA.

Niekoniecznie najcięższa to ta, z której skrzydełka wychodzą, raczej ta, do której najwięcej się przyklei. Ale zgoda że USA powinna być najlżejsza :)

Jak elektronika to tylko oparta na własnoręcznie napisanym sofcie wykonywanym na mikrokontrolerze AVR, a nie jakichś Windowsach, Linuksachy i innym badziewiu.

A skąd pewność ze w bootloaderze mikrokontrolera nie ma Trojana:D

Kolego Skubi, najpierw musisz ten bootloader tam wgrać. Tylko po co? Sam sobie aktualizacje chyba łatwiej programatorem zrobić.

Mikrokontrolery coraz częściej programuje się przez złącze szeregowe ( RS-232), a to oznacza ze w mikrokontlorerze musi siedzieć program, który odczyta dane wysyłane przez złącze szeregowe z komputera i odpowiednio je zinterpretować. Wiem ze można samemu botloadera napisać i go wgrać, ale czasem się po prostu nie chce.

A skąd pewność, że sam mikrokontroler nie ma hardware’owo backdoora w sobie?

a mikrokontroler “made in NSA” :)

mi kota zainfekowali ma chyba kilka trojanów nie wiem jak to usunąć, chyba głowa do scięcia zostaje;]

Jesteś prezydentem co robić, jak żyć?

Pozdrawiam

łączę się w bulu :)

@matja +1 :D

zwłaszcza dópy :)

Patrząc na miejsca ataków nasuwają się tylko 2 kraje, USA i Chiny. Jednakże dla chińczyków takie państwa jak Pakistan czy Afganistan nie mają żadnego kluczowego znaczenia więc moje typowanie wypada na USA… po raz kolejny.

Z Pakistanem graniczą, a do Afganistanu mają jakieś 200km, więc wierz mi – oba mają dla Chin duże znaczenie. Zwłaszcza że jedno to pół-sojusznik USA, a w drugim siedzi kilkadziesiąt tysięcy amerykańskich żołnierzy.

Choć osobiście i tak stawiam na USA, a dokładniej to na wspólną akcję NSA i GCHQ.

W czym Kaspersky robi takie ładne UMLki? te ze stadiami ataku..

te grafiki można w czymkolwiek zrobić nawet w jakimś openoffice. Widać, że w życiu nie robiłeś tego typu grafik tylko po cholere się pytasz o to?

Typuję jako twórcę albo USA albo Izrael. Żadnego z tych 2 państw nie ma na liście, a na liście są ich wrogowie (pakistan, ruskie). Możliwe też joint-venture.

Belgacom zaatakował GCHQ – czyli wyglądałoby, że to UK.

Hmm, czyżby prekursor Beer Szewa i sny o potędze w cyberprzestrzeni ?

Pewnie nie wiedział jak użyć moshella :)

Nie moshella tylko WinFiola – logi są z BSCa :)

Mam liczydło. Czy jestem podatny?

W PKW też mieli. Nie pomogło :)

Hmmm nie wiedzialem, że na liczydle dziala niebezpiecznik :P

Nooo teraz wirusy wykorzystują zabezpieczenia w większym stopniu niż systemy…

Nie ma najcięższej ścianki. Maksymalnie ciężkie to Iran, Rosja, Chiny i Izrael. Mają po 3 języczki. UK ma 2 języczki USA żadnego. USA jest najlżejsza, więc będzie wypadać najczęściej.

Pomiędzy 4 najcięższymi też można wejść głębiej, i:

Najcięższa (najniżej środek ciężkości, języczki poziomo) to Chiny i Izrael, trochę lżejsza (2 języczki pionowo i 1 poziomo) to Rosja, a 3 języczki pionowo to Iran.

Czyli USA>UK>Iran>Rosja>Chiny=Izrael

błąd, oczywiście USA>UK>Rosja>Iran>Chiny=Izrael

Co za brak wyobraźni… Przecież te “języczki” nie mają żadnego znaczenia po złożeniu kostki! Na każdej krawędzi będzie dokładnie jeden! Co najwyżej klej… Jeśli weźmiemy pod uwagę ciężar kleju to akurat ciężkie będą Chiny i Izrael (po 3 porcje kleju), które są naprzeciwko, więc się zrównoważą. Lżejsza Rosja (1 klejek), a najlżejsze Iran, UK, USA. Przy ciężkim kleju największe szanse ma Iran, naprzeciw niezrównoważonej Rosji…

Ale wyszło…

Faktycznie brak wyobraźni. Ściany będą nierównomiernie obciążone, nie krawędzie.

Kostka po kulnięciu osiada na ścianie, nie na krawędzi. Więc np. taka ściana z USA nie będzie obciążona żadnym skrzydełkiem klejonym bezpośrednio do ściany, ale też przy krawędzi. Więc będzie najlżejsza.

Ale macie problemy – wytnijcie, sklejcie i sprawdźcie doświadczalnie, a nie teoretyzujecie w nieskończoność …

To zhackował komputer prezydenta czy komputer z biura prezydenckiego (a to raczej co innego)?

Kto zhackowal? Regin sam z siebie czy ludzie go kontrolujący ?

ja stawiam na usa lub chiny

“który dopiero łączy się z C&C”. Co to jest to C&C?

Dawniej wszyscy wiedzieli, że to oznacza “Command & Conquer” ;)

Jednak w tym wypadku chodzi o “Command and Control” – systemy, które pozwalają sterować botami.

C&C music factory. Getuppa!

Albo command and control. Wybor nalezy do ministra zdrowia!

Command-and-Control, serwer, z którym łączy się zainfekowany i przez który atakujący go kontroluje. Nie jestem dobry w opisywaniu rzeczy :P

https://firstlook.org/theintercept/2014/11/24/secret-regin-malware-belgacom-nsa-gchq/

Mam Kaspersky PURE 3. Zainfekuje???

@up Command and Control Server

C&C – Command and Conquer :)

“0day’e” – serio? Nieme “y”?

Poziom dziennikarstwa “internetowego” na przykładzie G*wna Wyborczego:

.

LINK:

http://technologie.gazeta.pl/internet/1,104530,17023270,Zidentyfikowano_wirus__ktory_od_11_lat_szpieguje_dla.html

.

.

Tytuł: Zidentyfikowano wirus, który od 11 lat szpieguje dla Rosji i Chin? Czym jest Regin?

.

“Kto stworzył ten wirus? Jak zwykle w tego typu przypadkach nic nie jest do końca jasne.

Firma F-Secure twierdzi, że to dzieło Rosji i Chin.”

.

.

Autor popełnionego czynu: Robert Kędzierski

Zjedzone “z” w dostarczające (jest dostarcające) ; )

Mapka Kasperskyego jakoś dziwnie mi koreluje z państwami przodującymi w rozsyłaniu spamu. Aż nie chcę wierzyć, że spamerzy wyprzedzili technologicznie wszystkie nasze służby. To byłby wstyd o zasięgu światowym :)

A nie jest po prostu tak, że akurat w tych krajach najbardziej leży bezpieczeństwo internetowe i tamtejsze maszyny najłatwiej infekować wszelkim botnetom?

Jak się analizuje takie trojany?

Prawdopodobnie dekompiluje lub odpala w przygotowanym srodowisku i obserwuje logi.

Piszecie: “na pewno nie USA”, albo “na pewno USA”, albo “na pewno nie Rosja”, itd.

To tylko Wasze przypuszczenia…

Pomyślcie trochę: ktoś kto napisał tak wyrafinowany malware, na pewno zadbał o to żeby zmylić tropy co do miejsca jego powstania. Więc nic nie jest pewne! Równie dobrze mógł go zbudować zespół złożony z programistów Mossadu, NSA i innych agencji Sojuszu Pięciorga Oczu.

A kto ma interes w podpięciu swojej celki w celu podsłuchiwania rozmów w takim Kabulu – Filipiny?

Nieebezpiecznik zrób proszę coś z tymi komentarzami i nie dopuszczaj do publikacji poodbny “śmieszkowych komciów” rodem z wykop.pl. jakbym chciał poczytać coś bez treści to bym wszedł na kwejk.pl

Mam IBM PC XT z CP/M. Jestem bezpieczny?

Nie zdziwiłbym się gdyby stała za tym firma Micro….., a dlaczego?

To proste jest poza wszelkim podejrzeniem, bo niby po co miałaby to robić, podpowiem dla KASY, ktoś sporo zapłacił za REGINA.

gdyby Micro….chciało kogoś szpiegować to przypomnę, że są twórcami tego systemu i wystraszy stosowna komenda do systemu albo “poprawka” i cały OS zamienił by się w wielką machinę szpiegującą…..nie potrzebują do tego “specjalnego software’u” – już go dawno zainstalowałeś. Fakt @ssd niektóre komentarze śmiecą ten portal…

Obawiam się że te wszystkie duqu flamy srejmy to mydlenie oczu – a prawdziwy mega program pewnie działa do dziś niewykryty.

Tak. Nazywa się Mi©®o$oft Windows

Niektórzy już wiedzą, bo jest na literę R.

[…] Tu warto nadmienić, że celem inwigilacji są nie tylko systemy komputerowe, ale także ludzie — zwłaszcza Ci przy władzy, czyli politycy (por. Reign, czyli jak podsłuchiwano prezydentów, Angelę Merkel i członków komisji europejskiej). […]

[…] metody ataku opisane w 2005 roku w książce Subverting the Windows Kernel) jest częścią brytyjskiego oprogramowania szpiegowskiego o nazwie Reign. Okazało się jednak, że to odrębny twór — po dodaniu na niego sygnatury, antywirusy […]