16/1/2014

Można przejąć kontrolę nad routerami wykorzystującymi firmware ZyNOS od ZyXEL-a (korzysta z niego m.in. kilka modeli znanej w Polsce marki TP-Link). Atak polega na uzyskaniu dostępu do backupu konfiguracji, który jest trzymany przez router w dostępnym dla każdego katalogu.

Na czym polega błąd?

Abdelli Nassereddine 11 stycznia przeprowadził analizę firmware’u routera i odkrył, że bez żadnego uwierzytelnienia można dostać się do podstrony pozwalającej wygenerować backup konfiguracji routera:

http://IP_ROUTERA/rpFWUpload.html

(aktualizacja: jak odnalazł nasz czytelnik, Piotr, problem dotyczący tego pliku jest znany już od …2004 roku)

W trakcie backupu konfiguracji, plik który ją zawiera jest domyślnie umieszczany pod następującą ścieżką i również można się do niego odwołać bez uwierzytelnienia:

http://IP_ROUTERA/rom-0

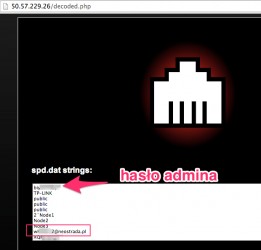

A zatem każdy internauta znający adres IP podatnego na atak routera może najpierw wygenerować, a potem pobrać jego backup. Następnie należy go jeszcze rozkodować za pomocą tego dekodera …i już można odczytać m.in. hasło administratora.

Ponad 1,2 miliona polskich routerów podatnych na ten błąd?

W polskich klasach adresowych znajduje się ponad milion urządzeń, które wykorzystują podatny na ww. atak firmware i pozwalają na dostęp od strony WAN-u — oto ich nazwy:

"TD-W8901G",

"TD-8816",

"TD-W8951ND"

"TD-W8961ND",

"D-Link DSL-2640R"

"ADSL Modem"

""AirLive WT-2000ARM","

"Pentagram Cerberus P 6331-42"

"ZTE ZXV10 W300" – sprzedawany jako router ADSL z Neostradą i w T-Mobile do Internetu stacjonarnego.

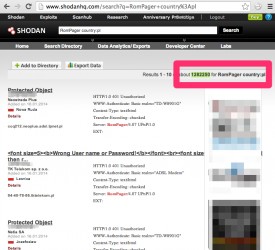

Routery korzystające z podatnego na atak firmware’u można odnaleźć poprzez wyszukiwarkę Shodan po zapytaniu RomPager country:pl

Nie wszystkie z nich muszą być od razu podatne na ataki! Ale niestety, po krótkich testach, wszystko wskazuje na to, że o ile część z routerów rzeczywiście wymaga uwierzytelnienia w dostępie do strony pozwalającej zrzucić backup, to już niestety w większości z nich dostęp do pliku rom-0 jest swobodny (oczywiście o ile plik ten został co najmniej raz wygenerowany)…

Co może zrobić atakujący po przejęciu routera?

Jeśli atakujący zdobędzie hasło administratora routera i będzie w stanie się do niego zalogować od strony internetu, może nie tylko podsłuchać waszą komunikację, ale także przekierować np. połączenie z bankiem na podstawiony przez siebie serwer poprzez podmianę DNS-ów serwowanych z DHCP (tzw. ataki pharming/phishing).

Mam TP-Linka (lub inny router podatny na ten atak). Jak się przed nim zabezpieczyć?

-

1. Sprawdź czy dostęp do zarządzania (logowanie na administratora) jest dostępny z sieci WAN. Jeśli nie ma, to obawiać powinieneś się tylko użytkowników podpiętych do twojej sieci lokalnej (np. Wi-Fi) — z reguły chodzi o domowników.

2. Zweryfikuj, czy w ogóle w twoim przypadku plik rom-0 istnieje.

3. Abdelli sugeruje, aby przekierować port 80 routera na host (nieistniejący) w sieci lokalnej, co uniemożliwi dostęp z internetu do filesystemu routera. Ponieważ fix jest to paskudny, warto rozważyć instalację alternatywnego firmware’u, np. DD-WRT (o ile jest on wspierany przez dany model routera).

PS. Jeśli do twojego routera możesz dostać się bez uwierzytelnienia na podstronę pozwalającą zrzucić backup, a następnie — również bez uwierzytelnienia — go pobrać, daj znać w komentarzach, informując jaki to model routera (chyba, że jest on już wymieniony w artykule powyżej). Dzięki!

[edit: prośba o nie dodawanie w komentarzach routerów, które nie są podatne ;)]

Aha, i ostrzeż znajomych! Script-kiddies już działają — autor niestety nie poszedł ściężką tzw. responsible disclosure i dodatkowo opublikował skrypt automatyzujący ataki… :-(

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Dziala na routerze td – w8901g v1

nie wiam jak dekodowanie bo stronka sie nie laduje ale to jest maloistotne;p

ale czy masz też plik rom-0?

Napisali:

2. Zweryfikuj, czy w ogóle w twoim przypadku plik rom-0 istnieje.

U mnie istnieje i jest publiczny dostęp. Da się go jakoś usunąć, żeby ludzie z mojego WI-Fi czegoś nie zmajstrowali?

Wprawdzie problem mnie nie dotyczy, ale propozycja przekierowania portu 80 na nieistniejący post… rozumiem że dajecie gwarancję iż po tej operacji moja strona stojąca na serwerze w sieci lokalnej wciąż będzie dostępna z zewnątrz? ;)

Zastanów się, czy w tym wypadku ktoś ma szansę się dostać na twój router z internetu.

Może ktoś łopatologicznie napisać jak przekierować ten port 80 na nieistniejący na routerze?

(najlepiej TD-W8901G ale może być też inny bo powinno być podobnie po angielsku opisane)

Pozdrawiam

Ja na moim TL-WR1043N po pierwsze zainstalowałem OpenWrt :)

Z routerami adsl niestety już nie jest tak różowo – problemem są oczywiście binarne sterowniki.

Co nie zmienia faktu, że ta luka w nim nie występuje. Przed chwilą sprawdziłem.

A to, że masz OpenWRT nie oznacza, że jesteś bezpieczny. Po prostu nie jesteś podatny na ten błąd.

Połowa ludzi i tak nie zmienia domyślnego hasła. Z reszta ci co zmienili i tak są w d*pie – jak Ja.

Router tp-link td-w890g

tak, ale też zazwyczaj mają one domyślnie wyłączony dostęp z zewnątrz

no, no, w przeciągu miesiąca czuję nowy atak DDoS na sejm lub inny równie idiotyczny pomysł xD

Pentagram Cerberus P 6331-42 podatny. Bez problemu można

pobrać plik rom-0

Pentagram Cerberus P 6331-42 również podatny. A nawet

OpenWRT się nie wgra

Spróbuj znaleźć dd-wrt. Ja na swojego d-linka nie znalazłem openwrt ale za to dd-wrt jest….

Pentagram Cerberus P 6331-42. Dostęp do wcześniej

wygenerowanego pliku. A nawet OpenWRT się nie wgra

8951 na najnowszym tplinkowym firmware az milo odczytuje :D

rzuca headerem 501 Not Implemented

Przydałby się powrót do czasów kiedy urządzeniami sieciowymi można było zarządzać tylko przez interfejs RS232 – gniazdo “Console”. :)

A potem w firmie zatrudnij kilkudziesięciu sieciowców i zapewnij im samochody służbowe żeby mogli jeździć na rozsiane po Polsce placówki i diagnozować na miejscu trywialne problemy czy robić jakieś inne rekonfiguracje.

Briliant idea mate!

Bezpieczeństwo kosztuje ;)

No to wtedy do złącza RS232 podłącza się modem zewnętrzny

PSTN lub ISDN a jak nie ma linii w pobliżu to starą komórkę GSM z

kablem COM lub bramkę typu MC35i (połączenie CSD lub HSCSD). To

samo po drugiej stronie no i HyperTerminal w robocie. :) Oczywiście

po skończeniu pracy należy wszystko odłączyć.

Ewentualnie można zastosować moduły NM-16A lub 32A rewelacyjnie się sprawdza jeżeli musisz zarządzać większą ilością RS-232

TD-W8951ND v5 (najnowszy firmware. Otrzymałem takie dane: Login i hało routera, login i haslo do internetu, hasło do WiFi. Kontrola dostępu mam ustawione LAN, ale jestem jedynym użytkownikiem komutera,. Wiec raczej mogę się czuć bezpieczny?? a gdyby było WAN ?? (przy jednym użytkowniku)

8961ND podatny…

Błąd jest znany od dawna. Każdy plik który znajduje się bezpośrednio w / jest dostępny, choćby navigation-basic.html czy navigation-advanced.html ( i nie ma w tym nic dziwnego, bo akurat te strony nie zawierają żadnych istotnych informacji). Uwierzytelnianie pojawia się dopiero w katalogach. Wystawienie uploadera w miejsce niezabezpieczone, jak i tworzenie backupu w tym miejscu jest zapewne działaniem celowym twórców oprogramowania. Poza tym są jeszcze XSS (Forms/tools_test_1) i jeden ciekawy błąd na zawieszenie pracy routera. (tak przynajmniej jest na TP-LINK wesje ADSL bez dodatków)

Wystawienie uploadera w miejsce niezabezpieczone, jak i tworzenie backupu w tym miejscu jest zapewne działaniem celowym twórców oprogramowania.

Od razu pomyślałem, że to celowy zabieg. jak Ci się rypnie sieć/dostęp do tego rutera to w ten sposób możesz sobie ściągnąc rom i sprawdzić gdzie tkwi problem. Ja w swoim OvisLinku od razu wyłączyłem dostęp przez WAN i domyślne hasło.

Pozdrawiam

Doskonały Social engineering (ze strony Niebezpiecznika). Tak mało wystarczyło napisać (poprosić o dosłownie jedno słowo “podatny”) by uzyskać doskonałą listę osób/hostów (z logów strony) by rozpocząć ich “pen test” :D . Bójcie się, Niebezpiecznik nadchodzi !

“Aha, i ostrzeż znajomych! Script-kiddies już działają — autor niestety nie poszedł ściężką tzw. responsible disclosure i dodatkowo opublikował skrypt automatyzujący ataki… :-( ”

Autor wpisu na niebezpieczniku również się nie popisał i podał wszystko jak na tacy. Trzeba było przynajmniej opisać to wszystko w taki sposób aby czytający musiał się trochę wysilić i samemu znaleźć skrypt do ataków na router.

Pierwsza rzecz z ruterkiem TP-linka to wymiana na DD-WRT. No i oczywiście zabezpieczenie tegoż. Nie tak dawno opublikowano exploita na wejście bez autoryzacji…

TD-W8961ND podatny na atak wręcz książkowo :/ Do tego miałem powyłączany remote access (SNMP i CWMP) z poziomu panelu, a i tak dało się połączyć z routerem od strony Internetu.

P. S. Router poszedł na emeryturę ;)

Dziwne. Mam ten model i dostęp do tego pliku mogą uzyskać tylko komputery, które wpisałem w ACP.

ZTE ZXV10 W300 – sprzedawany jako router ADSL z Neostradą i w T-Mobile do Internetu stacjonarnego.

A odkodowal ktos swoj plik ??

W zakładce Access Management -> ACL jest możliwość dodania odpowiedniej reguły ograniczającej dostęp do zarządzania konfiguracją urządzenia – np. tylko z sieci LAN/z podanej puli adresów itd.

Czy ten dekoder podaje wam hasła w formie jawnej? U mnie w tym miejscu jest inny ciąg znaków.

Pradwa, utworzenie zasady ACL załatwia sprawę. Mam podatny na atak ale nie z zewnątrz (sprawdzone). Dekoder podaje tekst jawny.

Mój nie jest podatny, choć jest na liście (konkretnie Pentagrama). Uff…

Jeśli nawet nie macie wystawionego routera na zewnątrz, to po wrzuceniu pliku do tego dziwnego dekodera online, Wasze hasła do wifi/neostrady poszły w świat. ;)

A w części kablówek nie można nawet zmienić domyślnego hasła do routera, bo zaraz CMTS je resetuje.

W których?

Cisco. Inea. Po zmianie hasła nie idzie się zalogować do panelu admina routera, trzeba resetować do ustawień fabrycznych.

Mój EDIMAX AR-7084A też jest podatny.

Masakra z tym bugiem…

EDIMAX AR-7084gA także podatny na atak

Przydałby się crawler do zbierania haseł. Jak mniemam pierwszym zdekodowanym stringiem z reguły jest własnie hasło. Skrypt i mamy listę popularnych haseł i sposobów ich “generacji” ;) ku chwale nauki oczywiście ;)

Username or Password is incorrect.

Please refer to the troubleshooting below:

WR1043ND v1

A ja mam w domu 3 i akurat wszystkie 3 żucają czym trzeba:P Co do listy IP – One się zbyt szybko zmieniają dla ADSL mało to daje, trzeba by śledzić po sesjach czy coś potem:)

Najlepsze jest to że Access Management -> ACL jest pomijane:) nie sprawdza IP itd;) Pewno jest to sprawdzane podczas wpisywania hasła.

Sprawdzane na AirLive WT-2000ARM

Moje zastrzeżenia są takie, czy autor tekstu sprawdził czy “ten dekoder” nie zbiera przypadkiem loginów/haseł, ponieważ zachowanie Abdelli Nassereddine jest mocno podejrzane umieszczając step-by-step? Drugą kontrowersyjną sprawą jest proszenie użytkowników o jawne podanie swoich modeli routerów, może najpierw wypadałoby wspomnieć żeby połączyli się przez tor’a lub chociaż proxy?

Tak. I co jeszcze? Moze powinni podac info jak sie zalogowac i jak wpisywac polskie literki… nie myslisz – tracisz. Proste.

Po co bawić się w coś takiego, większość routerów od tp-linka ma standardowy login i hasło, wystarczy przeskanować określoną pulę adresów IP i gwarantuję wam że około 15% odpowie a 10% będzie miało defaultowe hasła i loginy.

PS. mój router jest podatny na ten atak td-w8901g ver 3.2

Jeśli do shodan’a wyślemy zapytanie : “TD-W8901G” to również zwraca ciekawe wyniki ;> ;nie wiem czy każdy pokrywa się z “RomPager country:pl” ale każdy stoi otworem.

Co może zrobić atakujący po przejęciu routera?

Jeśli atakujący zdobędzie hasło administratora routera i będzie w stanie się do niego zalogować od strony internetu, może nie tylko podsłuchać waszą komunikację, ale także przekierować np. połączenie z bankiem na podstawiony przez siebie serwer poprzez podmianę DNS-ów serwowanych z DHCP (tzw. ataki pharming/phishing).

Nie siejecie trochę za dużej paniki? IMHO protokół stworzony został właśnie do tego celu. Każde połączenie traktowane jest jako niebezpieczne przez jakikolwiek bank jaki znam, stąd potrzeba szyfrowania, zachowania integracji danych oraz stworzenie odpowiedniego łańcucha zaufania (PKI).

Od samego przekierowania ruchu jeszcze bardzo długa droga do możliwości podsłuchania tego ruchu.

Chodziło mi oczywiście o integralność nie integrację.

Jak nic niespodzianka od NSA, zostawiona po umowie z producentami.

Zważywszy na zaskakująco identyczne zachowanie routerów wielu różnych, niezależnych firm – nie byłbym zdziwiony.

ZyXEL Communications Corp. (Chinese:合勤科技, Holding company Unizyx TSE: 3704), located in Hsinchu, Taiwan

Znalazłem kiedyś inny błąd właśnie w routerze Zyxel (nie pamiętam modelu ani firmware, było to jakieś 3 lata temu), kiedyś testowałem router i poddałem go brute force, napisałem prosty skrypt w bashu, który generował hasło i logował się przez telnet. Router stawiał opór, tj. po 5 błędych próbach logowania na kilka sekund odrzucał połączenie (router był niedostępny dla hosta), jednak nie wytrzymywał on presji, bo po ok. 50 próbie (skrypt generował 5 haseł na sekundę) router się poddawał i przyjmował dowolne (słownie: dowolne) hasło, pozwalające zalogować się na kilka minut, potem trzeba było znowu atakować router aż się poddał. W ten sposób można było zmienić sobie prawdziwe hasło admina na dowolne inne.

Nie mam akurat tego firmware’u w swoim TP Linku, u mnie to nie działa, pyta o login i hasełko ;)

D-Link DSL-2640R niestety również podatny.

TD-W8901N

Działa bez problemu, można stworzyć backup i go pobrać bez logowania.

Sprawdzone, dzięki za info.

Potwierdzam. TP-Link TD-W8901G v.1.2 ściąga plik rom-0. Identycznie Pentagram Cerberus P 6331-4A ściąga plik rom-0. Sprawdzane od strony LAN.

Myślę że lista podatnych urządzeń może się dużo bardziej wydłużyć, ponieważ te chińskie oprogramowanie jest wrzucane do każdego chińskiego dziadostwa. Na szczęście korzystam z routera innej firmy.

Pytanie tylko gdzie włącza lub wyłącza się zdalny dostęp od strony internetu w tych routerach? Szukałem i nigdzie nie znalazłem.

Co do dekodera, to widać że wszyscy ją DDoSują.

prawdę piszę. P 6331-4A też są zagrożone. jak chakerom utrudniłem trochę zadanie bo zmieniłem startowe ip rutera i musi recznie szukać a to zabawa na dłuszy czas hyhyhy

Przecież od strony internetu nie używają ip twojego routera z sieci lokalnej, tylko zew. ip przydzielony przez dostawcę usług internetowych (jeśli jest dynamiczny, jak np. a ADSL)

TP LINK TL-WR740N nie działa ale to router Wi-Fi….

Właśnie sz[etnie zaklnąłem…. TD-W8961ND

Używanie tego dekodera jest bezpieczne??

Shodan: “Results 1 – 10 of about 1286299 for rompager country:pl” <— ooops!

Link do dekodera nie działa :(

“dostęp do pliku rom-0 jest swobodny (oczywiście o ile plik ten został co najmniej raz wygenerowany)…” No właśnie, u mnie na edimaxie pokazuje: 404 Not Found File not found. – rozumiem, że podatność jest ale pliku nie ma?

Ktoś powie łopatologicznie jak zabezpieczyć “Pentagram Cerberus P 6331-42” ?

(http://192.168.1.100/)

Access Management -> ACL -> Interface, i wszystkie na “LAN” przestaw

Dodatkowo:

Advanced Setup -> NAT -> Virtual Server, i dodaj regułę przepisującą na jakiś nieistniejący w sieci adres IP port 80

Access Management – zmieniłem :-) To dodatkowo można ciut

bardziej łopatologicznie? ;-) TIA!

Macie po prostu dziadowskie routery.

Sprawdziłem u siebie na TL-WR340G i w obydwu przypadkach wyskakuje strona Login Incorrect z treścią “Username or Password is incorrect. […]”.

” Sprawdź czy dostęp do zarządzania (logowanie na administratora) jest dostępny z sieci WAN.” – może mi to ktoś wytłumaczyć, bo nie wiem jak mam to sprawdzić…

Korzystając z urządzenia o zewnętrznym IP (np. telefon z internetem od operatora) spróbuj dostać się na badany ruter, oczywiście przez adres bramy domyślnej.

Przepraszam, wkradł się błąd, miałem na myśli twój

zewnętrzny adres.

Przez bramę zewnętrzną to znaczy gdzie??Bo jestem zalogowany przez telefon na swoim TP 3FECBE. Pliku Rom nie da sie pobrać z neta jestem spokojny .Treaz tylko musze zrobic tak jak napisałeś,tylko nie wiem gdzie wejsć.

tutaj macie wyjasnienie

http://www.tp-link.com.pl/article/?id=84

Krok 5.Wejdzie ze swoich telefonów na router.Jak się uda no to macie cielo…

PENTAGRAM Cerberus P 6362 nie wydaje się być podatnym. Pozdro

pENTAGRAM 6367 takrze wygląda w porządku

TP-Link WRT743ND. Po wejściu bezpośrednio na rom-0 wyrzuca stronę o niepoprawnym haśle, więc dziury nie ma :) Od strony WAN oczywiście dostęp zablokowany.

Druga sprawa że 80% użytkowników routerów nie zmienia

domyślnego hasła ustawionego przez producenta. Kiedyś mieliśmy

niezły ubaw jak koledze w domu zmienialiśmy kilka razy na tydzień

nazwę sieci jak i hasło do niej, nie mówiąc o całej konfiguracji

routera

http://195.189.77.207/ Edimax!

muj modem terz jest podatny wrt-895

w asusie gada o ustawieniach do zastosowania i wali reset

:D. ale nic się nie dzieje.

Dzięki za ten Shodan. Właśnie znalazłem kilkadziesiąt działających sterowników PLC Saia bez hasła ^_^ Dostęp do rejestrów (odczyt/zapis) również bez autoryzacji. Ciekawe czy uda się zalogować do nich z PG5 …

Sporo ludzi wzielo sie do pracy, bo sprawdzalem jeden ip, i haslo co 5-10 min bylo inne ;>

Na kurahenie już jest thread o podmienianiu SSID na wiadome frazy :)

Pentagram Cerberus P 6331-6 odporny, również rzuca 501

[…] Linuksa lub Windows embedded. Skalę tego typu ataków świetnie ilustrują ostatnie włamania na routery TP-Linka, Pentagramu i D-Linka — wszystkie miały wspólny mianownik — system operacyjny ZyNOS, który pozwalał […]

Wszyscy chcący się zabezpieczyć: zróbcie jakieś z dupy ustawienia, user=hasło=admin, backup, wróćcie ustawienia jakie były i po bólu :) Kto chce niech pobiera rom-0.

Ale to nic nie da, bo plik rom-0 można wygenerować bez

uwierzytelnienia – jak jest napisane.

Witam.Moglby ktos “lopatologicznie” napisac jak zabezbieczyc router TP-LINK 8901G?

Zrobilem tak jak napisal Gustlik odnosnie routera Pentagram Cerberus jednak interfejs tp linka jest troche inny.Szczegolnie jesli chodzi o przekierowanie portu.

TL-WDR3600 jest odporny na atak. Sprawdzone od strony LAN.

Results 1 – 10 of about 24097096 for rompager

Haha 24 miliony podatnych routerow wystawionych jak na tacy.

TL-WR1043ND odporny. Ladnie pokazuje ze login i haslo

incorrect. Brak dostepu do fwupload i pliku rom-0.

Edimax ar-7084ga – podatny niestety.

Właśnie sprawdziłem swój TP-Link TD-8901G ver. 3.2 – jest

podatny. Ale najgorsze jest to, że z zewnątrz można się dostać do

panelu logowania – to jest chyba ustawienie domyślne. Sprawdziłem

SHODAN-en Polskę, i są dziesiątki tysięcy w/w ruterów z możliwością

logowania z zewnątrz podatne na ten sposób pozyskania hasła. Po

prostu TRAGEDIA. Ta firma TP-LINK to jeden wielki chłam.

TP-Link 8901G V3 Całkowicie podatny.

Podatny TP link blokuje ruch przychodzący zainicjowany z

WAN po uruchomieniu SPI firewall, sprawdzone,

potwierdzone.

Jestem laikiem w tej sprawie Proszę o konkretny model rutera ,który jest nie podatny Mam TD-W8951ND Jeśli jest oprogramowanie inne proszę o wskazówkę gdzie znaleźć i jak zainstalować

moja “maszyna” to Pentagram Cerberus P6362 i luka nie występuje;komunikat przy próbie—-Witryna http://192.168.1.100 prosi o podanie nazwy użytkownika i hasła. Komunikat witryny: „Wireless-N Broadband Router”

TD-W8951ND V4 jest podatny zmiana firmware na najnowszy 120607 nic nie daje :/

Na moim chińskim routerze, którego modelu ani nawet nazwy producenta nie potrafię znaleźć – nie działa. Tak, wiem, prosiliście takich info nie umieszczać, ale pogrzebałem nieco i bardzo szybko znalazłem w nim inną dziurę – działa ścieżka IP_ROUTERA/config.dat :)

Nie prosi o autoryzacje przy próbie pobrania pliku i – jak przypuszczam – nie jest konieczne wcześniejsze jego wygenerowanie jako backup – zapewne nadpisuje się za każdym razem, gdy zmieniane jest cokolwiek w konfiguracji :D

Jedyne dane jakie udało mi się znaleźć na nalepce na obudowie, to ‘WLAN 11g Router’ i ‘Made in China’ :D

Strona TP-Linka ledwo zipie. Może jakiś DDoS im robią :)

A może ktoś napisze taki skrypt, który owszem będzie pobierał plik rom-0, ale po zdekodowaniu i zalogowaniu się na router, rozpozna model i przekieruje port 80 na jakiś nieistniejący IP w sieci? Sprawdziłem u mnie przekierowanie skutecznie odcina dostęp z zewnątrz.

Skoro są skrypty łamiące i robiące szkodę, to może ktoś zrobi taki robiący na złość tym wszystkim którzy używają takich szkodliwych skryptów. Nie ukrywajmy, ze większość userów nieświadoma problemu dłuuuugo będzie podatna na ten atak. Przecież większość nie używa dostępu do routera z zewnątrz. A jeśli ktoś ma już stronkę (przekierowany port 80) to i tak tek bug nie zadziała. :-) :-) Friendly hacking :-)

TD-8840T – podatny na atak – stronka ładnie odkodowała hasło admina i do operatora :-(

Ponieważ od ponad roku stoi w rezerwie pobawię się w instalację na nim DD-WRT – już dawno miałem to zrobić i właściwie kupując go ze 3 lata temu sprawdzałem, że jest on na liście kompatybylnych z DD-WRT.

“Dziura”, taaaa… Ktora to juz?

patrząc na adres http://IP_ROUTERA/rpFWUpload.html raczej powinno przekierować do strony gdzie mozna wgrać firmware a nie wykonac backup – no chyba ze obydwie opcje sa na jednej stronie

na szczescie nie mam adsl a 1043 jest niepodatny na takie rzeczy

poza tym nat i wylaczone zarządzanie z wan

no i przydzielony po mac adresie tylko jeden komputer z mozliwością zarzadzania (cóż raz padł to resetowałem router ale to pikuś)

swoja droga od prawie dekady tak prosty bubel – widac jaka amatorke zatrudnili do pisania softu

ma ktoś jakiś inny dekoder tego pliku

A ja właśnie trafiłem na przejęty router. Znajomy miał problemy z logowaniem się do banku, przeglądarka blokowała dostęp ze względu na błędny certyfikat. Pomyślałem, że to złośliwe oprogramowanie, a że ciągle mi coś gmer itp wykrywały zdecydowałem się na reinstalkę systemu. Wszystko było ok, dopóki nie podłączyliśmy komputera znów do jego sieci. Okazało się, że router ma w konfiguracji lewe dns, ip banków (sprawdzone mbank, kb24) zwracały nie takie jak trzeba.

podeslij na prv jakie zwracaly (i kiedy to było)

15 stycznie tego roku

a ja sptraciloem przez 16 k zl ku****wa mac…. przez router airwire.. brak zabezpieczen . podstawili mi strone w mbnaku inna.. a ja z rutyny wisalem haslo. :( walka z bankiem bezskuteczna… prokuratura – idzie innym tropem niz chce. bo wirus byl anie w kompie, a w routerze. po zmienie dns na googleowkie 8,8.8.8. wszytsko wrocilo do normy

Kiedy to zdarzenie o ktorym piszesz mialo miejsce?

15 styczia tegor oku..

DNS byly podstawione na inne i przekirowywalo na open DNs i jednoczesnie podszywaja sie pod strony banku

Witam

1. Sprawdź czy dostęp do zarządzania (logowanie na administratora) jest dostępny z sieci WAN. Jeśli nie ma, to obawiać powinieneś się tylko użytkowników podpiętych do twojej sieci lokalnej (np. Wi-Fi) — z reguły chodzi o domowników.

Jak sprawdzić dostęp z WANu? Wpisać IP zewnętrzny i połączyć się z innej sieci na port 80? A jak nie mam dostępu do innej sieci?

Idź na kawę do Starbucksa.

[…] fali naszych niedawnych doniesień o dziurze w popularnych routerach, zespół CERT firmy Orange postanowił zbadać jak wygląda bezpieczeństwo ich klientów. Jak […]

[…] 2 tygodnie temu ostrzegaliśmy Was przed poważną luką w wielu popularnych w Polsce modelach routerów Wi-Fi (m.in. w TP-Linkach, D-Linkach…. Wczoraj jeden z naszych czytelników opisał nam, jak z powodu powyższej dziury w routerze, z […]

Posiadam router TP-LINK W8901G, najnowszy firmware. Wifi na hasło, hasło root’a także (niestandardowe). Porty mam wszystkie odblokowane (gdyż były aplikacje, które wymagały odblokowania)

Mimo, że wg. Orange mój router jest bezpieczny, to bez uwierzytelniania mogę bez problemu wejść na zakładkę z backupem za pomocą linków co wyżej podaliście, a następnie go pobrać. Coś tu chyba nie tak…

Mimo, że na moim koncie wieje wiatr halny, to czuję się dość sfrustrowany tym faktem. Nie ma jakichś skutecznych rozwiązań na ten exploit?

Oczywiście na tę zakładkę wchodzisz od strony WAN a nie LAN-u, prawda?

Nie wiem, czy dobrze Cię zrozumiałem, bo aż tak w terminologii internetowej nie siedzę – wchodzę przez swój komputer który jest podłączony RJ-45 (czyli LAN’em chyba) do routera z którego wychodzi kabel (chyba RJ-1 albo RJ-11 się zwał) do usługodawcy (Netii). Po włączeniu routera dzisiaj ani razu się jeszcze na panel nie logowałem, a do zakładki z backupem i backupu mam dostęp.

Co ciekawe – mój D-Link DSL-2640R – nie poddał się…

TP-LINK W8901G – dziura istnieje, można pobrać plik, Orange mówi, że podatne.

Rozwiązanie problemu: włączenie SPI-Firewalling w panelu :) PRzynajmniej ORange wtedy mówi, że jest git.

Tylko, że SPI “załata” nam również przy okazji forwardowanie portów i UPnP….

Wygląda na to, że Tp-Link D9059A też jest podatny.

*aczkolwiek sprawdzone tylko przez wifi…

spróbuję jeszcze testu z sieci zewnętrznej

Z zewnętrznej sieci na szczęście bezpiecznie, a więc skaner Orange specjalnie pisze swoim klientom, że jest zagrożenie żeby wyciągnąć kasę jakby nowy sprzęt chcieli czy coś.

ostateczne info:

tak, ten model jest podatny

czy axestel routery maja podobne luki czy tylko te tp linki i tym podobne

Podatny na opisaną lukę jest również modem ADSL TP-Link TP-LINK TD-8816 z oprogramowaniem 6.0.0 Build 100906 Rel.43560.

Do mojego modemu “coś” zdążyło się już dobrać i zmienić DNSy – ze standardowych Orange na 5.45.75.36 i 5.45.75.11. Nie wiem jak długo trwał taki stan rzeczy, zagrożenie wykryłem i zneutralizowałem dopiero dzisiaj. Nie zaobserwowałem w ostatnim czasie problemów z certyfikatami podczas logowania do “wrażliwych” usług typu bankowość internetowa, jednak podmiana DNSów wygląda bardzo podejrzanie.

Sprawdziłem ręcznie kilka IP z zakresu 5.45.75.36 – 5.45.75.11.Pod częścią z nich dostępna jest usługa HTTP, serwująca rosyjskojęzyczną zawartość miejscami o dość podejrzanym charakterze. IP z podanego zakresu należą do INFERNO-NL-DE. Zastanawiam się, czy nie zgłosić sprawy do abuse tej firmy. Co prawda nie mam żadnych namacalnych dowodów na zastosowanie pharmingu, ale…

Potwierdzam informacje użytkowników @michalek i @Łukasz – włączenie opcji SPI Firewall blokuje zewnętrzny dostęp do panelu administracyjnego urządzenia. W TD-8816 prócz portu 80 były dodatkowo otwarte porty 21 i 23. Oczywiście nawiązanie połączenia przez Telnet nie nastręczyło żadnych kłopotów. Niech żyje TP-Link i “bezpieczeństwo” oferowane przez domyślne ustawienia firewalla.

Strona z dekoderem ZynOS leży od 3 dni…

TD-W8901G 3.0.1 Build 100901 Rel.23594

Podatny.

Menu Access Management=>ACL=>ACL: Activated=>Rule:1=>Active: Yes=>SecureIP: możesz zostawić wszystkie albo zmienić tylko na swój jak ktoś poza Tobą korzysta z LANu=>Aplication:All=>Interface:LAN=>SAVE

Od teraz można wejść na router tylko z LANu. Strona CERT.Orange twierdzi że zagrożenia nie ma. Nie wiem jak faktycznie ale przynajmnij tyle możesz zrobić. Sprawdź też czy już nie zostałeś zaatakowany (czy DNSy są właściwe).

Potwierdzam. Te mialem wpisane DNS 5.45.75.36 – 5.45.75.11

Zmieniem ustawienia w TP-Linku na te ktore podal KOLA i na stronie Orange jest ju wszystko OK.

Zauważyłem, że dla TD-W8901G w większości przypadków można się zalogować poprzez admin/biyshs9eq. Ktoś wie dlaczego akurat takie hasło? Standardowe dane logowania ustawiane przez telekomunikację?

To hasło nadawane jest routerom przejętym przez organizację ArabBlackHat. Prowadzimy mały rekonesans, w ciągu ostatnich 14 dni namierzyliśmy pewną ilość włamów z tejże grupy, nasze honeypoty też ucierpiały -.-

To jest jakaś masakra, przeskanowałem pierwsze z brzegu 255 IP inetii 50% otwarty interfejs web, pierwszy z brzegu router login admin hasło biyshs9eq działa!

Prawdopodobnie zostały już zarażone WSZYSTKIE otwarte routery – oczywiście ten na który zajrzałem ma podmiankę DNS na 5.45.75.11

Sam nie wiem czy mam się wylogować czy to poprawić….

VPN-uj się przez Chiny i poprawiaj, jeśli tylko masz chęć i masę czasu (;

NA początku byłem sceptyczny, ot taki news, że coś gdzieś się da i przez jakiś program coś można zrobić. Potem z ciekawości wszedłem na tego shodana, wpisałem treść do wyszukania, potem pobrałem rom-0 z jakiegoś routera, rozkodowałem tym:

http://www.hakim.ws/huawei/rom-0/

Wpisałem admin w użytkownika i myśląc że nic się nie stanie wcisnąłem enter. A moim oczom ukazał się panel adminstracyjny jakiegoś routera z tepsy…

Nie wierząc w to co zobaczyłem, myślałem że to po prostu fart, tak jak z direcory traversal w cod4, sprawdziłem następny link, i znów to samo…

Czyli optymistycznie patrząc- mamy przed sobą bazę routerów, z których ruch można przepuścić przez jakieś postawione proxy czy vpn, czy co tam, coś co będzie miało przechwytywanie ruchu czy rozkodowanie haseł i mamy dziesiątki tysięcy haseł do kont bankowych/mailowych/facezboka??? I to tak po prostu sobie stoi?!?!

W EDIMAX AR-7084gA plik ROM istnieje, jest do niego dostęp, jak i do tamtej strony z kopią, Orange wykrywa ruter jako podatny na atak. UPnP domyślnie wyłączone, ale pomogło wyłączenie dostępu przez WAN w Access Management -> ACL

Po zmianie konfiguracji dostępu do panelu zarzadzania routera TP-Link W8901G przechodzi test na stronie pozytywnie.

Jest 1 efekt uboczny – nie można się dostać do routera :) .

Zmiany:

1) ustawienie zakresu adresów z których można się dostać do urządzenia z zakresu sieli LAN

2) wybranie z zakładki opcji LAN

Nie ma dostępu do plików:

http://IP_ROUTERA/rpFWUpload.html

http://IP_ROUTERA/rom-0

Skutecznie, ale nie chyba nie do końca o to chodziło.

Jest bezpieczniej – zostaja ustawienia fabryczne :)

W d-linkach powinno pomóc wyłączenie zdalnej administracji czyli Remote Management. Jak komuś nie jest to do niczego potrzebne, to niech wyłączy.

D-link DSL-2640B nie tworzy pliku rom-0 tylko backupsettings.conf. Nie ma do niego dostępu z zewnątrz, bo nie ma włączonego Remote Management. Nie ma też dekodera do tego typu plików. Ale jak powstanie, to problem będzie dotyczył większej liczby modemów. Czyba, że się mylę i w pliku backupsettings.conf nie ma informacji o haśle do panelu.

Friends don’t let friend run factory firmware.

Inny przypadek fajnej dziury:

http://www.networkworld.com/news/2014/010914-default-settings-leave-external-hard-277555.html

To się potwarza ciągle i ciągle, z NASami też, więc tak, instaluj OpenWrt, czy cokolwiek, zawsze to lepsze niż ukryte błędy lub zamierzone backdoory.

Dajcie link do jakiegoś dekodera ROM’ów (nie mylić z cyganami), bo ten z artykułu nie działa (zaspamowany pewnie został przez użyszkodzników z PL i dostaliśmy banana).

http://www.hakim.ws/huawei/rom-0/

https://code.google.com/p/binwalk/

Już wpadłem na rozwiązanie, należy zmienić hasło i już. ROM buckup powstaje po naciśnięciu ROMFILE SAVE. Wtedy zapisuje się z hasłem obecnym przy naciśnięciu przycisku. Więc potem zmieniając hasło będziemy mieli nowe ustawienia niezapisane w pliku backup gdzie znajduje się inne hasło

Nic to nie da bo dostęp do ROMFILE SAVE jest przez http://IP_ROUTERA/rpFWUpload.html

A livebox ZTE 2.0 ??

https://www.facebook.com/nigdy.wiecej.z.orange

Dla osób które uważają że operator ich oszukał

Czy to rozwiązanie jest wystarczające?

http://www.tp-link.com.pl/article/?faqid=308

[…] — ktoś, włamał im się na routery Wi-Fi za pomocą opisywanej przez nas ostatnio poważnej dziury i podmienił DNS-y na takie, które przekierowują na fałszywe strony banków. Kilka dni temu […]

Pentagram Cerberus P 6311-072 – rom-0 dostępny bez uwierzytelniania

https://github.com/MrNasro/zynos-attacker/

Teraz już wiadomo dlaczego dekoder romów leży i skąd te masowe podmianki DNSów…

TP-Link TD-8840T, bez problemu można pobrać rom-0. Tyle, że samego romu nie można zdekompresowa/zdekodować, żadnym dostępnym oprogramowanie. Cieakwe czy ty przypadłość tylko mojego egzemplarza czy też wszystkich modeli.

PS: Binwalkiem jeszcze nie próbowałem.

TD-W8901G Narzędzie orange twierdziło, że zagrożenia nie ma a ja się przed chwilą bez problemu dostałem od siebie z pracy do mojego domowego routera metodą opisaną tutaj.

1. Sprawdź czy dostęp do zarządzania (logowanie na administratora) jest dostępny z sieci WAN. Jeśli nie ma, to obawiać powinieneś się tylko użytkowników podpiętych do twojej sieci lokalnej (np. Wi-Fi) — z reguły chodzi o domowników.

ale jak to sprawdzić?

Popros znajomego, zeby sprobowal wbic na Twoje IP (Twojego routera) – jak bedzie mogl podac haslo, to znaczy ze mozna sie wbic z WAN i jest podatny na ataki.

Do TP-Link TD-W54KIT można dostać się bez uwierzytelniania…

Mam TD-W8901G i też udało mi się wejść z zewnątrz.

Zapytałem o rozwiązanie wsparcie techniczne TPLinka.

Odpowiedź w niecałe 10 minut (moje uznanie) dostałem link do konfiguracji ACL (wyłączenie dostępu do WAN)

http://www.tp-link.com.pl/article/?faqid=308

zastosowałem i teraz już nie da rady wejść z zewnątrz – sprawdzone

TD-W8950ND niepodatny. Dla zagrożonych proponuję zmianę sprzętu. I po kłopocie. I jakie zdziwienie u hakerów ??? Bezcenne ;-)

Router: TD-W8901G

Podatny i trafiony[adres dns niby nie podmieniony, ale na stronie statusowej wypisany jeden z wymienionych wyzej]

Co ciekawe wystawiony na internet, ale

* isp było zbridgowane

* adresy dns’a w dhcp ustawione na auto discover

Po zablokowaniu dostepu z zewnatrz zgodnie z opisem na:

http://www.tp-link.com.pl/article/?faqid=308

oraz zmianie dnsów w dhcp na googlowe, oraz z powrotem na autodiscovery na liscie statusowej DNS serwer zmienil juz na inny, nie znajdujacy sie na liscie zlodziejskich dnsow adres.

Cały problem polega na tym, że w niektórych modemo-routerach jako domyślne jest włączone zarządzanie, a powinno być domyślnie wyłączone. Po za tym w tych sprzętach chyba celowo po za systemem chronionym przez konieczność logowania pozostawiono dostęp do podstrony pozwalającej wygenerować backup konfiguracji routera. A żeby tego było mało bez konieczności logowania można uzyskać dostęp do wygenerowanego w ten sposób pliku backupu. Zdecydowana większość użytkowników tych urządzeń nie ma pojęcia jakie niebezpieczeństwa na nich czyhają.

Witek po co zmieniać sprzęt jeżeli jest to tylko kwestia konfiguracji.

To nie jest bug w oprogramowaniu tylko domyślnie router ma otwarty dostęp do konfiguracji z WAN, ale można to wyłączyć.

Można by się czepiać firmy o fabryczną konfigurację – ja bym oczekiwał żeby router na starcie miał wszystko zablokowane a ja w ramach potrzeb otwierał usługi.

TL-WR841N niepodatny.

Znacie może inny sposób bądź inną stronę, by uzyskać login i hasło do routera? Strona podana w artykule nie działa.

Na dniach puścimy aplikację pod Windowsa, która powinna działać (;

Nie bardzo wiem co robić. Kilka godzin temu po wejściu na jakąkolwiek stronę byłem przekierowywany na stronę orange “Komunikat bezpieczeństwa Orange Polska” na stronie znajdowała się wiadomość, że nastąpiło włamanie na mój router i opisane czynności jakie powinienem wykonać. Niestety gdy już siedziałem w opcjach routera postanowiłem odświeżyć stronkę ale już się nie wczytała “Nie udało się nawiązać połączenia”. Następnie musiałem odejść od komputera na 1,5 godzinki, a gdy wróciłem, komunikatów od orange już nie było ale na router dalej wejść nie mogę. Poczytałem artykuły o hackach takie jak ten i przeraziłem się gdy zobaczyłem, że serwery DNS mam takie same jak te podane w artykule i uznane za fałszywe. Nie wiem co robić zwłaszcza, że na stronie orange:

http://cert.orange.pl/modemscan/

Wyświetla mi się:

“Jesteś bezpieczny. Interfejs administracyjny Twojego modemu jest niedostępny z Internetu.”

Co powinienem dalej zrobić?

Skoro nie możesz “wejść” na router to skąd wiesz, że masz fałszywe dns-y? Najlepiej zrób reset routera i od nowa go skonfiguruj, jako pierwszą czynność wyłączając zarządzanie od strony WAN, czyli netu.

Dodam jeszcze, że posiadam internet stacjonarny a router jest firmy Edimax

W routerach TP-LINK z menu wygladajacym jak na screenie powyzej wystarczy włączyć w zakładce Firewall opcje SPI na enabled – wtedy dostep do strony konfiguracyjnej routera dostepny jest tylko od strony LAN a nie WAN sprawdzone na td – w8901g. Z tego co zaobserwowałem to gdy port 80 jest przekierowany np na serwer www (lub gdzie indziej to router zmienia port pod ktorym dostepna jest konfiguracja na 8080) skan RomPage nie wykryje go – widac skanuja tylko port 80 – ale to sa tylko moje domysly – mialem jeden router z przekierowanym portem drugi bez – ten bez przekierowania dostal fakowych dnsow a ten z przekierowanym portem nie

Będę szczery ale mam wrażenie, że ktoś coś nie do końca sprawdził.

Bawiłem się sprzętem Zyxela, jak i trick z rozkodowaniem rom-0 jest mi znany.

Tylko u mnie, bez zalogowania dostępny jest “niepełny” rom-0 który waży 16KB.

Po zalogowaniu pobrany rom-0 waży już 122KB. Tego niepełnego nie można do końca rozkodować – tzn można, ale to co nas najbardziej interesuje – czyli plik spt.dat, w którym jest cała konfiguracja – jest pusty. Sam fakt dostępu do rom-0 według mnie nic nie daje.

Czy ktoś weryfikował to na routerze bez wcześniejszego zalogowania do panelu?

Widać, że ktoś (producenci tanich routerów) nie wylicencjonowali od Zyxela bezpiecznego dumpa konfiguracji i poszli metodą “tanią” – podobnie, jak kiedyś popularna podróbka Hayesa w modemach TP i słynne +++ATH0 (:

Witam mam router TD-W8960N i nie mogę znaleźć możliwości wyłączenia wejścia na router z sieci WAN. Czy ktoś mógłby mi pomóc?

Dla mniejszych ISP: wypuscilismy prosty skrypt do wykrywania podatnych routerow – https://github.com/deployed/routerscan Robi to co orangowy modemscan – tyle, ze mozna go uruchomic u siebie w sieci.

Edimax adsl2+ wifi ruter ar7084ga najnowszy możliwy firmware

miałem problem ze zmienionymi dnsami, plik rom-0 swobodnie dostępny !! :/

Przez wifi atak tez jest mozliwy? Jakby mial wejsc na wska,any adres, jak nie zna hasla wifi i nie polaczy sie z siecia?

TL-WN321G

TP-LINK

D-link DIR-615 podatny i mam jakieś dziwne przekierowania na ruskie strony dodatkowo jeszcze czasami mi wyskakuje , że nie można podłączyć się do strony pomocy .

[…] to nie dziwi, bo dziura która w styczniu tego roku dotknęła ponad milion Polaków też została odkryta po raz pierwszy 10 lat temu […]

[…] Na koniec podkreślmy, że dziurę mogą wykorzystać tylko osoby, które znajdują się w sieci lokalnej, a nie w internecie (jak miało to miejsce w przypadku dziur w routerach TP-Linka). […]

[…] Dokładnie rok temu w internecie opublikowana inną dziurę w routerach opartych o ZynOS — możliwość odczytania (także bez konieczności uwierzytelnienia) pliku konfiguracyjnego routera, po zdekodowaniu którego można było�pozyskać hasło administratora. […]

[…] (multimedialnej). Dostęp taki jednak byłby możliwy albo na skutek błędu w firmware routera (a takie się zdarzają) albo na skutek błędnej konfiguracji oprogramowania routera przez serwisantów (a to też się […]

Po ponad roku trafiam na artykuł, sprawdzam i…”403 Forbidden” [Cert.Orange: “(…)dostęp do plików modemu jest zabezpieczony niestandardowym hasłem (…)”] – jest dobrze :)

Najważniejsze to przypomnieliście o sprawdzeniu czy jest nowy firmware do TP-Linka.

TP-LINK TD-8816 V8 – wydaje się że z najnowszym softem bugi zostały poprawione/ oczywiscie z uwzględnieniem bezpiecznych ustawień ACL oraz SPI.

http://tplink-forum.pl/faq-konfiguracja-tp-link-a/jak-sprawdzic-czy-router-adsl-firmy-tp-link-jest-zabezpieczony/

Kto z osób odpowiedzialnych za “admin network” przechowuje backup pliku konfiguracyjnego rutera( sterowanie całą siecią) w miejscu (fizycznym łatwo dostępnym dla nieupoważnionych osób i/lub na serwerach dostępnych dla nieupoważnionych osób) Chyba jest naiwny,nieprzewidujący albo wszystkim ufa. Człowiek w środku to jeden z potencjalnych ataków. A jeśli ktoś potrafi zmieniać firmware na poziomie kodu źródłowego i skompilować w sposób przewidziany prowadzący do anomalii to jeszcze (nie chodzi o podmianę pliku konfiguracji) rozumiejąc wszystkie zależności i znając język zapisu to znaczy ,ze jest hakerem wyższego stopnia

1)hasło rutera dostępowego ma być zmienione .Najlepiej zmienić też domyślne/fabryczne i skompilować firmware.To akurat wyższa szkoła jazdy bo trzeba grzebać w źródłach ale zapewnia najwyższy możliwy poziom zabezpieczeń hasła w sytuacji gdy z jakichś powodów doszło do przywrócenia ustawień domyślnych.Ewentualną przeszkodą może być uzasadnienie wejścia dla zaufanych osób i dostęp zdalny z WAN.W plikach źródłowych(już z wiedzą programistyczną szukałbym operatorów logicznych i/lub oraz list i odwałań i haszów.

2)Hasło i backup konfiguracyjny przechowywać fizycznie na nośniku niedostępnym dla innych i/lub na serwerze w pliku też niedostępnym

3)Mówi się o podatnościach wynikających ze słabego poziomu zabezpieczeń czyli niska moc kombinatoryczna do szykoprzetwarzających analiz lub luka wynikająca z błędu lub zamierzonej celowości dla badaczy/testerów końcowych.To hipotezy.Oddziela się zaniedbania(czy też naiwność) ludzi zarządzających siecią( dostają od bardziej doświadczonych lub sami tworzą gotowe procedury bezpieczeństwa) od autorów szyfrowania.I want to see hacking WPA2 from any human outside via authentication/verification proccess

[…] zarządzania czy to przez zmianę adresu na którym słucha, czy trickiem z przekierowaniem portu opisanym przy podobnej okazji[2]. Wygląda na bardzo podobny […]