2/2/2014

Na fali naszych niedawnych doniesień o dziurze w popularnych routerach, zespół CERT firmy Orange postanowił zbadać jak wygląda bezpieczeństwo ich klientów. Jak informuje Michał Rosiak, wszystkie urządzenia dostępne w sieci sprzedaży Orange mają fabrycznie zablokowaną możliwość zdalnego dostępu, ale mimo to zespołu bezpieczeństwa Orange po skanie własnych klas adresowych znalazł 9 podatnych na atak użytkowników (0,015 proc. spośród wszystkich klientów Orange).

Sprawdź czy Ty jesteś podatny

CERT Orange opublikował także darmowe narzędzie do weryfikacji bezpieczeństwa swojego modemu pod kątem tej luki. Narzędzie sprawdza czy:

a) coś odpowiada na porcie 80 naszego adresu IP

b) a jeśli odpowiada, to czy jest dostęp do kluczowych plików (tj. rpFWUpload.html oraz rom-0) pozwalających przejąć kontrolę nad routerem

c) oraz, dodatkowo, jeśli dostęp do ww. plików jest możliwy, ale wymaga uwierzytelnienia, to czy przypadkiem danymi nie jest standardowe “admin/admin”

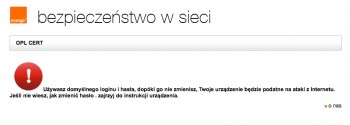

Kiedy dostęp do plików pozwalających zrzucić konfigurację jest możliwy ale wymaga domyślnego hasła admin/admin

Z narzędzia skorzystać mogą nie tylko klienci Orange, a więc zachęcamy wszystkich do przeskanowania się, naciskając na poniższy przycisk:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

[…] Sprawdzenie czy jesteśmy podatni może ułatwić udostępnione przez Orange narzędzie — wystarczy wejść na stronę i kliknąć “skanuj”, aby zobaczyć, czy nasz router dostępny jest “z internetu”, a jeśli jest — to […]

http://prntscr.com/2ovm8v

No, prawdziwy ze mnie sieciowiec 8)

Yay, mój router bezpieczny :) dobre narzędzie, dobrze, że taki marki o nas dbają.

wow, taki subtelny astroturf

Hahahaha! Też się specjaliści wzięli za bezpieczeństwo, modemy Cellpipe 7130 mają zahardcodowane w pliku password.html wszystkie hasła (admina, supportu i usera). Co fajne dostęp supportu (dla konsultantów Orange) to supportadmin//supportadmin. Czy to bezpieczne niebezpieczniku? Ktoś wystawiając ten panel “na świat” robi sobie sam seppuku ;)

seppuku zawsze robisz sobie sam ;)

No i? Musisz być zalogowany żeby uzyskać dostęp do tamtego pliku. Poza tym co ci za różnica że widać twoje hasło w źródle strony, skoro i tak twoje credentiale to admin/admin.

Ciekawe że piszą “po skanie własnych klas adresowych znalazł 9 podatnych na atak użytkowników” jak wyszukując na SHODAN na samej pierwszej stronie jet już 10 podatnych na atak :-) Neostrada Plus

Słowa kluczowe: Zmienne IP oraz cacheowanie (po stronie shodana). Wiekszosc tamtych wynikow jest po prostu nieaktualna. Poza tym w ofercie Orange nie ma tamtych modeli od dluuuuuuugiego czasu. Oczywiscie nie zabraniam nikomu wierzyc, ze podatnych jest pierdyliard uzytkownikow :)

Właśnie też nie chce mi się wierzyć w te 9 urządzeń…

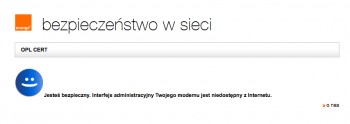

a pozatym: “Jesteś bezpieczny. Interfejs administracyjny Twojego modemu jest niedostępny z Internetu.”

Orange nie mogło z Internetu dostać się na mój router. Dobrze, że ja mogę.

Ten skaner to chyba żart… Pliki rom-0 i …Upload.html u mnie to strony szokujące a i tak skaner problemu nie widzi. Nawet nie sprawdza strony głównej tylko te dwa podejrzane pliki. Odpowiedź “Gratulacje, dostęp do plików modemu jest zabezpieczony niestandardowym hasłem. Sugerujemy także zablokowanie dostępu do interfejsu zarządzającego z poziomu Internetu, szczegóły znajdziesz w instrukcji urządzenia.” Jakbym ustawił hasło admin/admin to by nic nie wykryło. Z tymi 9 kientami to chyba jakiś żart. Nmap mówi co innego.

1. Jak puściłeś nmapa? Pokaż polecenie i wyniki. Albo podziel się skryptem Lua, który sprawdza pliki i domyślne hasło na tych routerach z klasy TP, które Ci wyskoczyły jako podatne — puścimy sami. Bo jeśli niesprawdzałeś, czy da się pobrać (i co rzeczywiście się pobiera) to chyba trzeba powtórzyć skan… ;-)

2. Z moich obserwacji wynika, że skaner Orange nie sprawdza tylko nazwy pliku rpFWUpload.html, ale weryfikuje jego zawartość (nie da się nabrać na touch rpFWUpload.html ani na head -n 10 /dev/urandom > rpFWUpload.html). Podstaw prawdziwy html tej podstrony, to zobaczysz różnicę ;-)

U mnie też pokazało “Gratulacje, dostęp do plików modemu jest zabezpieczony niestandardowym hasłem. Sugerujemy także zablokowanie dostępu do interfejsu zarządzającego z poziomu Internetu, szczegóły znajdziesz w instrukcji urządzenia.” Mam tam własne strony, z czego wynika, że ten skrypt nawet nie sprawdza strony głównej, tylko sam fakt dostępu do portu 80.

Jako że jest dziś sobota i mam wolny czas, to zrobiłem skanowanie poleceniem:

sudo nmap -sSV 83.27.0.0/16 -p 80 -oG nmap1.txt

Są to klasy adresowe Neostrady dla Wrocławia i Poznania. Nmap w wersji 6.40.

znalezionych hostów: 8021

filtrowanych 4106: (51%)

zamkniętych portów: 552 (7%)

otwartych: 3363 (42%), w tym:

RomPager (routery TP-Link): 2350 (29%)

tcpwrapped (błędne wyniki skanowania, lub przekierowane porty): 619 (7%)

http? (nieznane serwery HTTP, w tym serwery NAS, czasami routery): 176 (2%)

Apache (głównie serwery NAS i nieczynne serwery HTTP, niewielki odsetek działających prywatnych serwerów): 48

DD-WRT: 3 (!)

Pozostałe nieprzefiltrowane urządzenia (w tym routery innych firm, kamery internetowe oraz serwery NAS): 168, w tym co najciekawsze:

5 odbiorników STB (w tym 4 dostępne bez logowania!)

1 moduł instalacji alarmowej Satel ETHM-1

1 drukarka HP Officejet 7500 E910 (dostępna bez logowania!)

1 sterownik PLC do zdalnego sterowania (w szkole podstawowej!)

Więc:

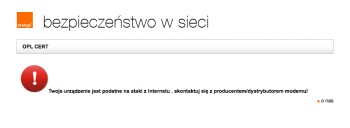

1. Nadal duża ilość routerów i urządzeń ma włączony panel administracyjny od strony WAN, co jest potencjalnym źródłem niebezpieczeństwa.

2. Ponad połowa urządzeń ma filtrowany port 80, lecz jedynie 7% urządzeń jest porządnie zabezpieczona zamkniętym portem 80.

3. Ilość znalezionych “kwiatków” potwierdza jedynie ludzką głupotę lub też nieznajomość w konfiguracji urządzeń sieciowych, przez co są one niemal całkowicie wystawione na cały świat (i czasami nie zabezpieczone żadnym hasłem).

4. Wyniki innych rekonesansów wykazują istnienie większej ilości “kwiatków” (to materiał na osobny artykuł) oraz faktu, że nawet w przypadku routerów z Orange (gdzie “domyślnie mają wyłączony zdalny dostęp”) czy D-Linka ludzie świadomie lub nieświadomie mają włączony zdalny dostęp, a hasło do nich to nadal standardowe admin/admin! Tak więc skaner Orange pewnie nawet nie wykryje tutaj żadnego niebezpieczeństwa, lecz jedynie poinformuje że dla własnego bezpieczeństwa należy wyłączyć zdalny dostęp do urządzenia.

[…] może ułatwić udostępnione przez Orange narzędzie — wystarczykliknąć ten […]

„Gratulacje, dostęp do plików modemu jest zabezpieczony niestandardowym hasłem. Sugerujemy także zablokowanie dostępu do interfejsu zarządzającego z poziomu Internetu, szczegóły znajdziesz w instrukcji urządzenia.”

nope, scaner rozmawiał z moim (niezabezpieczonym) lighttpd, a nie liveboxem

Przeczytaj, co jest w punktach wypisane powyżej. Skaner sprawdza otwarty tcp/80 i obecność pliku, a jak plik jest, to weryfikuje hasło admin/admin. Tyle wystarczy, żeby wykryć, czy ktos jest “podatny” na tę dziurę. Ma nie być false negative, a nie false positive ;)

P.K: czyli polecasz scaner orange dla przecietnych user’ow mam rozumiec? :)

otóż to ;-)

“Sugerujemy także zablokowanie dostępu do interfejsu zarządzającego z poziomu Internetu, szczegóły znajdziesz w instrukcji urządzenia.”

Wie ktoś jak to zablokować w routerze Linksysa ? Model jak by co EA4500

Wylacz: Administracja/Zarzadzanie/Zdalne zarzadzanie. Sprawdzone w E3200, ale zapewne bedzie podobnie.

Domyślnie mam wyłaczone a stronka orange dalej sugeruje swoje żeby to wyłączyć, ciekawe

Ale fikcja…

oprócz admin/admin, to standardowym hasłem też jest user/user. Też można by to sprawdzać

Gratulacje, dostęp do plików modemu jest zabezpieczony niestandardowym hasłem. Sugerujemy także zablokowanie dostępu do interfejsu zarządzającego z poziomu Internetu, szczegóły znajdziesz w instrukcji urządzenia.

http://a.pomf.se/uuspki.png

skaner orange lepszy niż samochody google, od razu sprawdzi i to za zgodą użytkownika potencjalne backdoory i prześle informacje do centrali …

Tylko, że większość routerów nie udostępnia panelu na porcie 80, a 8080 ;)

ten skaner to ściema. Dlaczego zapytacie? Prosta sprawa w dslu z orange panel logowania dostępny jest od strony netu. I oczywiście standardowe hasło działa bez problemu. Po 3 sek poszukiwań można sobie znaleźć dodatkowe opcje dotyczące zakładek z ustawieniami ponadstandardowymi. Bo sam admin jest schowany.

JAKI ROUTER MAM SOBIE KUPIC ,ABY BYC BIEZPIECZNYM???prosze o podpowiedz!!!!!!!!

Zepsuty! 100% bezpieczeństwa!

Włącz SPI i po sprawie.

Nie SPI, tylko ACL. SPI zablokuje mu torrenty (;

To jeśli mam wyłączoną możliwość zdalnego dostępu, to jestem bezpieczny?

a co jeśli atakujący podstawi swoją stronę “orange”? Przecież zrobi to bez wielkiego trudu, tam nawet nie ma https

Potwierdzam ze apka TPSA jest BZDURA ! U mnie bez logowanie mozna wyciagnac plik rom-0 zarowno przez ip/rom-0 jak i http://192.168.1.1/rpFWUpload.html sprawdzalem. Aplikacja ORANGE to pic na wode. Najlepiej samemu sprawdzic.